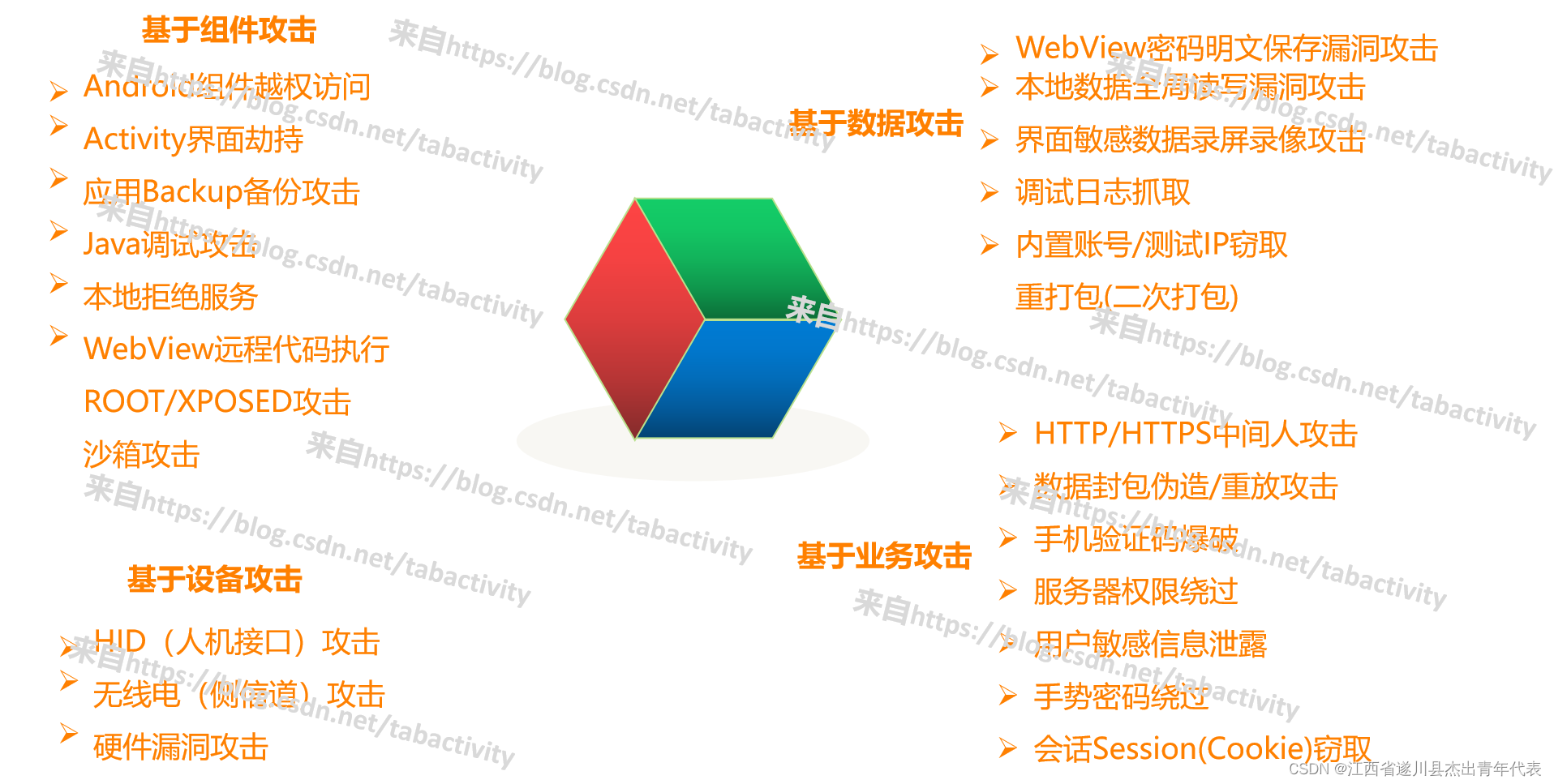

一、常见APP攻击风险以及防御方法介绍

二、APP攻击以及防御方法 案例讲解

1、基于组件攻击 - 应用劫持

用户打开安卓手机上的某一应用,这时,恶意软件侦测到用户的这一动作,如果立即弹出一个与该应用类似的界面,拦截了合法的应用,用户几乎无法察觉,该用户接下输入账号、卡密什么的 其实是在恶意软件上进行的,接下来会发生什么就可想而知了。

原理剖析:

1、恶意应用监听了受害者应用的启动操作,然后弹出UI界面覆盖受害者,让用户误以为是目标应用的窗口,进而冒充盗取用户账号密码、卡密等操作

2、另一种情况是此设备系统组件存在漏洞,被恶意应用利用,导致任务堆栈紊乱

防范建议:

1、及时更新android系统,包括系统补丁更新

2、目前,还没有什么专门针对Activity劫持的防护方法,因为,这种攻击是用户层面上的,目前还无法从代码层面上根除。 但是,我们可以适当地在APP中给用户一些警示信息,提示用户其登陆界面以被覆盖,并给出覆盖正常Activity的类名

为了减少误报可以增加对白名单包名、锁屏操作行为、判断当前是否在桌面等来减少误报率

2、基于数据攻击 - 二次打包攻击 广告植入

有数据表明,遭遇二次打包的APP就包括支付宝、微信、美团、京东、淘宝等知名应用。APP二次打包的危害涉及到开发者、用户、市场等许多方面,造成开发者权益受损,知识产权被剽窃;用户财产损失、隐私泄露;应用市场体验变差,令人诟病

原理剖析:

1、应用进行签名保护、完整性保护

防范建议:

1、启动时进行签名校验、完整性校验

2、尽可能使用APK加固保护

3、基于设备攻击 - 人机接口爆破锁屏密码

原理剖析:

通过模拟输入设备或adb调试可以对设备进行自动点击、输入等,然后利用设备对pin输入无重试次数限制的缺陷进行密码爆破

防范建议:

1、Pin输入错误多次后应限制重试时间

2、Pin输入时应该禁用辅助功能、adb调试等特性,对输入设备也应做安全识别

其他的例子:

常见的就是物理外挂、硬件焊接、各种无线电信号的监听(重放)等,比如 王者荣耀物理外挂、switch游戏机 短解破解、破解 汽车 无钥匙进入(无线电录制和重放攻击)

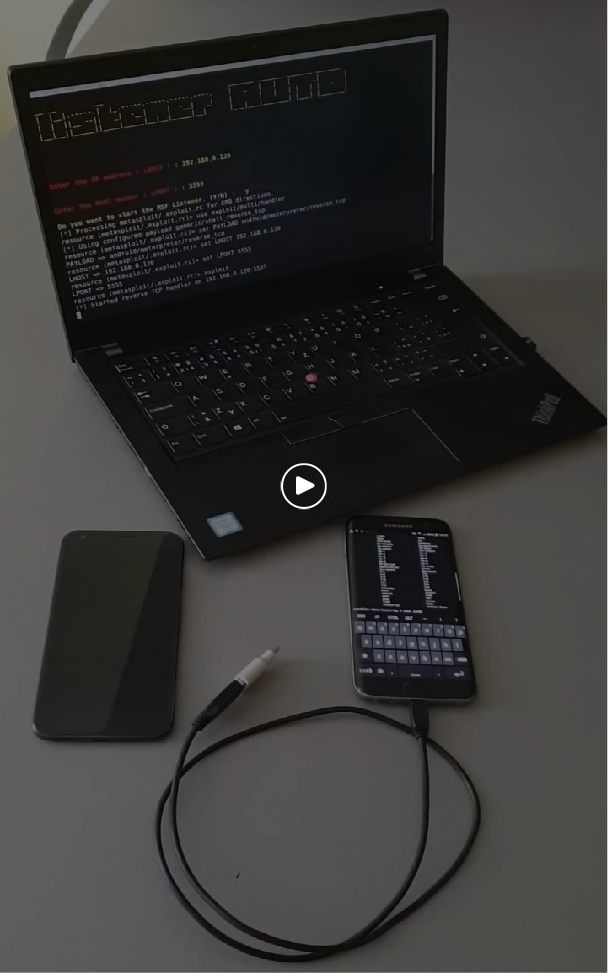

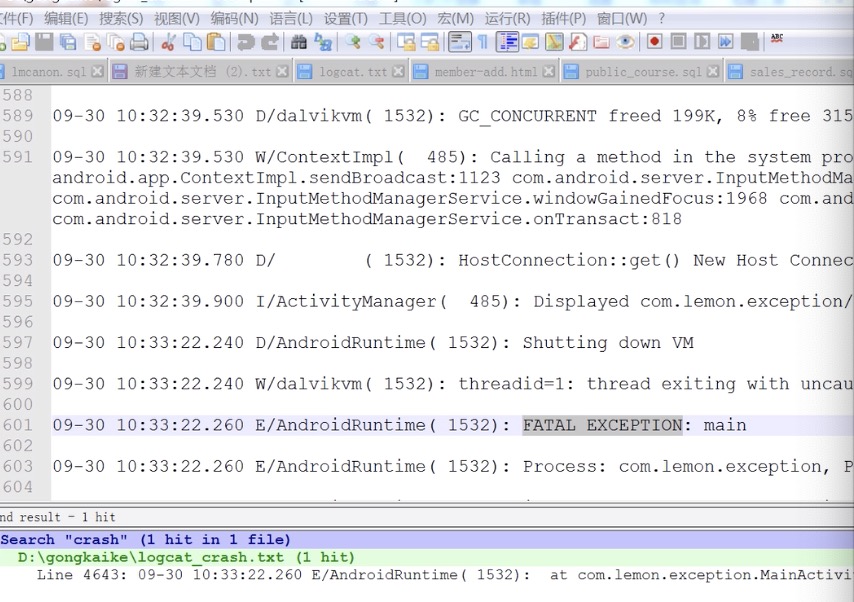

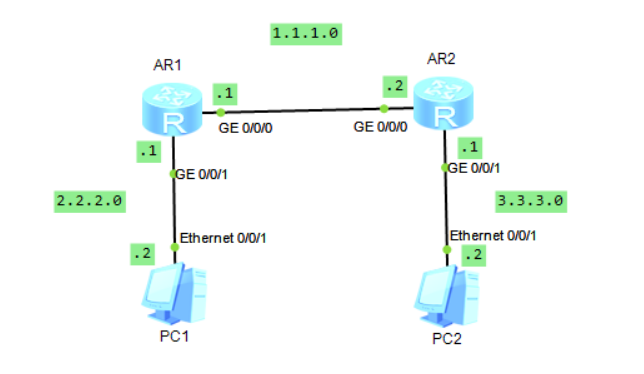

4、基于设备攻击 - 人机接口爆破锁屏密码

原理剖析:

android系统的开放性,决定了其漏洞发现和利用会相较其他闭源系统更加频繁。 如果设备没有及时更新安全补丁,就有可能面临已知的、公开的系统漏洞攻击。

这个视频展示的就是基于“Android Binder驱动的Use-After-Free漏洞攻击”,并成功root Pixel 2设备(EOP)。 android安全补丁时间低于2019-10-01的设备极大可能性存在此漏洞。

防范建议:

1、及时更新Android系统补丁能有效抵御已知系统漏洞攻击

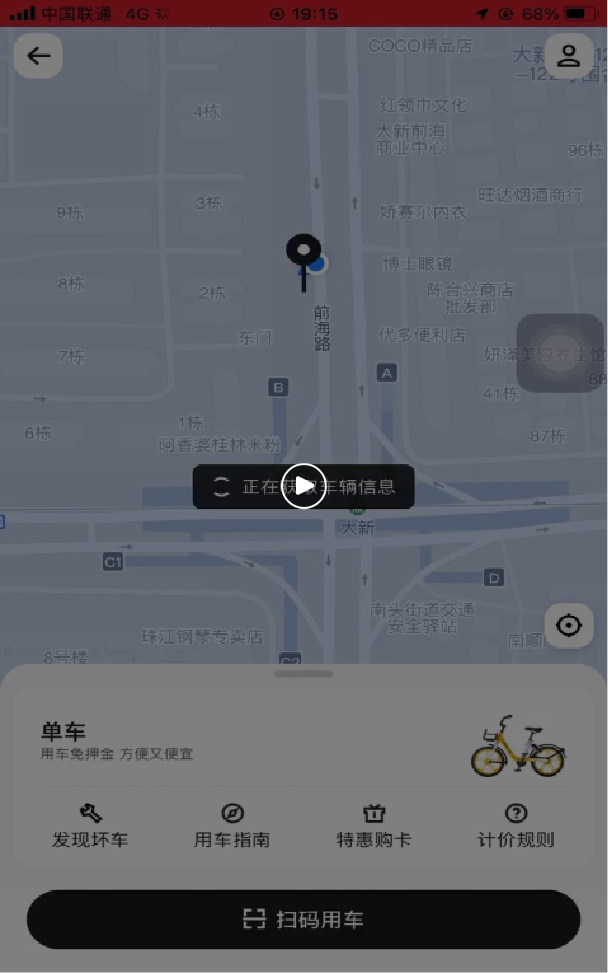

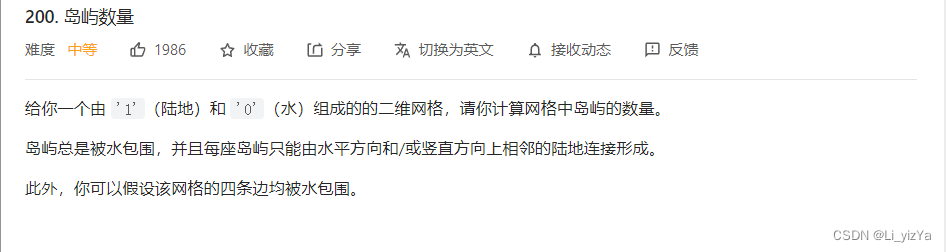

5、基于业务攻击 - 利用设计缺陷,绕过限制

生活中有很多撸羊毛的例子,基本都是基于业务设计或实施缺陷、逻辑漏洞进行的

原理剖析:

1、产品设计时没有全面考虑到用户习惯以及 异常情况

2、缺乏对异常情况的监控、识别和判断

防范建议:

1、产品设计除了考虑普通用户习性之外,还应考虑对异常情况的防范、识别、处置

2、当异常长期存在,应有报警和处置手段

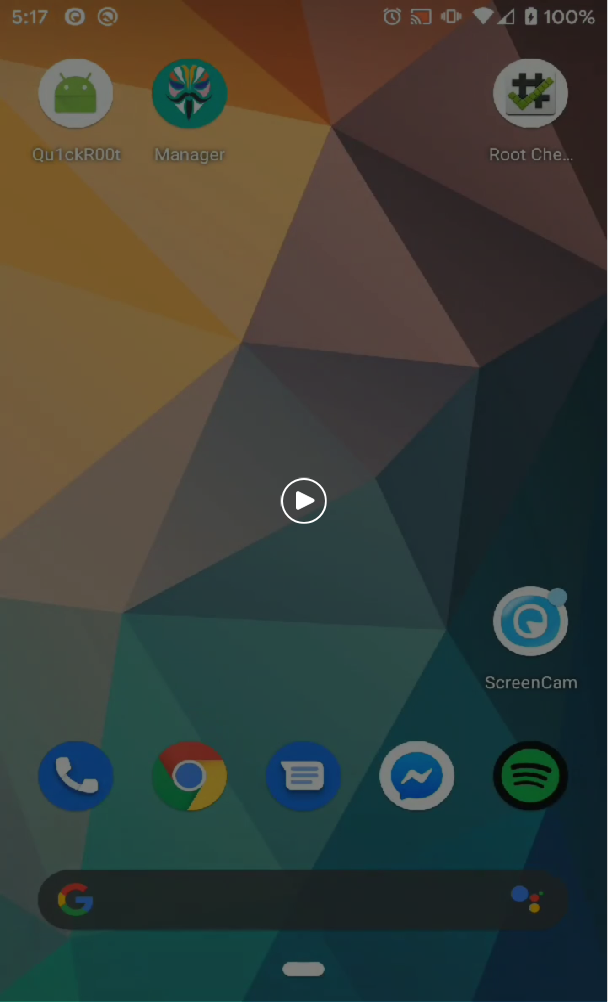

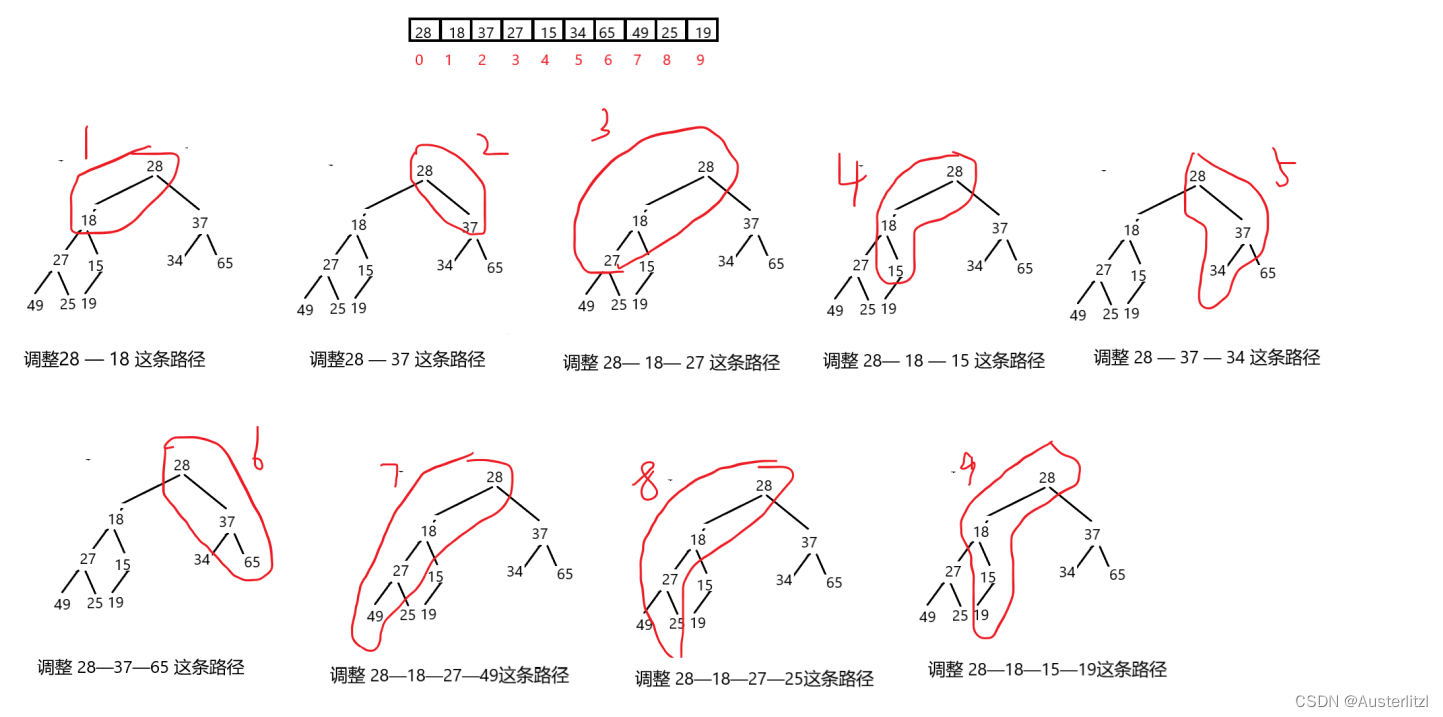

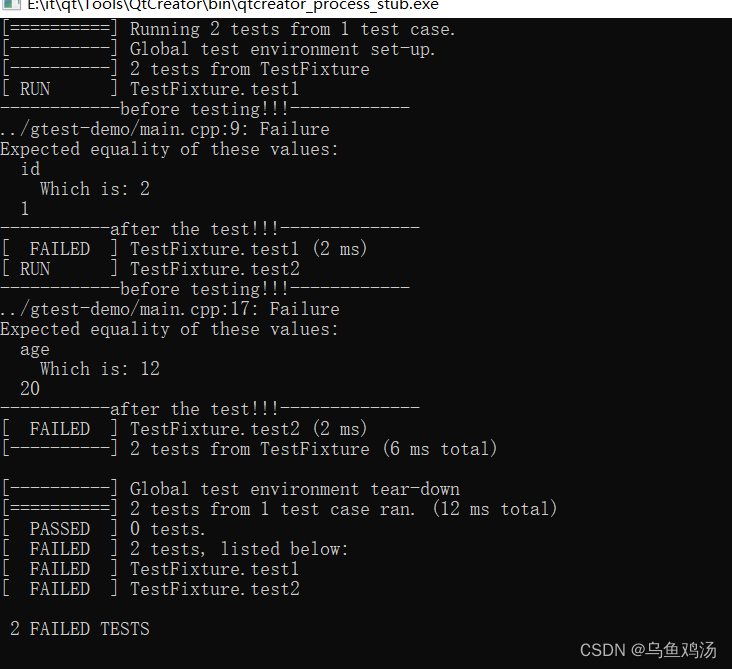

6、基于组件攻击 - XPOSED破解某软件收费

原理剖析:

1、App未混淆、未加壳,使用逆向工具可以对程序反编译,代码可以高度还原

2、App运行时未进行环境安全检测,相关业务对VIP识别过于简单,使用xposed、frida可以随意修改、调试,进而破解业务收费

防范建议:

1、App需要进行混淆,必要时进行加壳(加固)

2、涉及敏感业务,运行时需要对终端环境进行安全检查 3、业务设计上不要过多依赖设备端安全,尽可能在服务端做业务校验

三、工具分享

1、逆向/反编译 工具

dex文件反编译工具 dexdump、smali.jar/baksmali、dex2jar等

class字节码反编译工具 jd-gui、jd-cmd、jad等

逆向分析工具 IDA Pro、jdb、gdb、class-dump-z、Clutch、introspy、Cycript等

综合逆向工具 APKTool、Xposed、Frida等

协议抓包工具 Wireshark、 fiddler等

2、制作工具

录屏工具https://github.com/MathewSachin/Captura

录屏工具依赖ffmpeg https://github.com/BtbN/FFmpeg-Builds/releases

android设备投屏到电脑 https://github.com/Genymobile/scrcpy/releases

录屏转gif https://github.com/NickeManarin/ScreenToGif

视频剪辑工具 必剪-让创作更有趣

-------------------

以上实例配有视频,如需要,请打赏后私聊~

![[毕业设计]机器学习的运动目标跟踪-opencv](https://img-blog.csdnimg.cn/img_convert/2f02eaa93e0e1192461f424aa5f3acb0.gif)

![[毕业设计]基于机器视觉的车辆速度检测与识别算法](https://img-blog.csdnimg.cn/fea7ae3dbdf3400e9d8b201009c59a30.png)