安全领域各种资源,学习文档,以及工具分享、前沿信息分享、POC、EXP分享。不定期分享各种好玩的项目及好用的工具,欢迎关注。

目录

ali 春招内推电话1面

一、Web安全核心理解

二、熟悉漏洞及防御方案

三、UDF提权原理与防御

四、XSS Fuzzing自动化技巧

五、SQLi/XSS/CSRF综合防御架构

六、MySQL关键系统表

七、渗透测试标准化流程

八、高效代码审计方法论

九、HTML5安全策略增强

十、代码审计实战漏洞案例

附:防御体系全景图

ali 春招内推电话1面

- 对web安全的理解 - 熟悉的漏洞+防范 - udf提权 - xssfuzzing - xss/csrf/sqli防范 - mysql有哪些表 - 如何日掉一个网站/思路 - 如何代码审计 - HTML5新安全策略 - 自己找到过的代码审计问题一、Web安全核心理解

本质:在用户-服务器-数据库的交互链条中,保护数据机密性、完整性、可用性。

三大威胁方向:

- 用户端:XSS、点击劫持、客户端数据篡改

- 传输层:中间人攻击、协议降级

- 服务端:注入攻击、文件执行、逻辑漏洞

二、熟悉漏洞及防御方案

漏洞类型 攻击原理 防御措施 SQL注入 拼接恶意SQL破坏查询逻辑 参数化查询(PreparedStatement)、存储过程、ORM框架 XSS 注入恶意脚本窃取数据/会话 输入输出编码(HTML Entity Encode)、CSP策略、HttpOnly Cookie CSRF 伪造用户身份执行非授权操作 Anti-CSRF Token、SameSite Cookie、Referer校验 SSRF 利用服务端发起内网探测 白名单校验URL、禁用危险协议(file/gopher) 文件上传 上传Webshell控制服务器 MIME类型校验、重命名文件、隔离运行环境 RCE 系统命令注入执行 禁用危险函数(eval/exec)、沙箱环境、输入过滤

三、UDF提权原理与防御

攻击流程:

- 上传恶意共享库(.so/.dll)至MySQL插件目录

- 创建自定义函数:

CREATE FUNCTION sys_exec RETURNS STRING SONAME 'udf.dll'- 调用函数执行系统命令:

SELECT sys_exec('whoami')防御方案:

- 限制MySQL FILE权限:

REVOKE FILE ON *.* FROM 'user'@'%'- 设置

secure_file_priv禁用文件导出- MySQL运行账户降权(非root)

四、XSS Fuzzing自动化技巧

工具与Payload设计:

python# 典型Fuzzing向量 payloads = [ '"><script>alert(1)</script>', 'javascript:eval(atob("YWxlcnQoMSk="))', 'onload=alert`1` in SVG/', '{{constructor.constructor("alert(1)")()}}' # AngularJS场景 ] # 自动化工具链 1. **XSStrike**:智能Payload生成与过滤绕过 2. **Burp Intruder**:批量测试参数+编码变异 3. **DOM Invader**(Browser插件):动态检测DOM-XSS

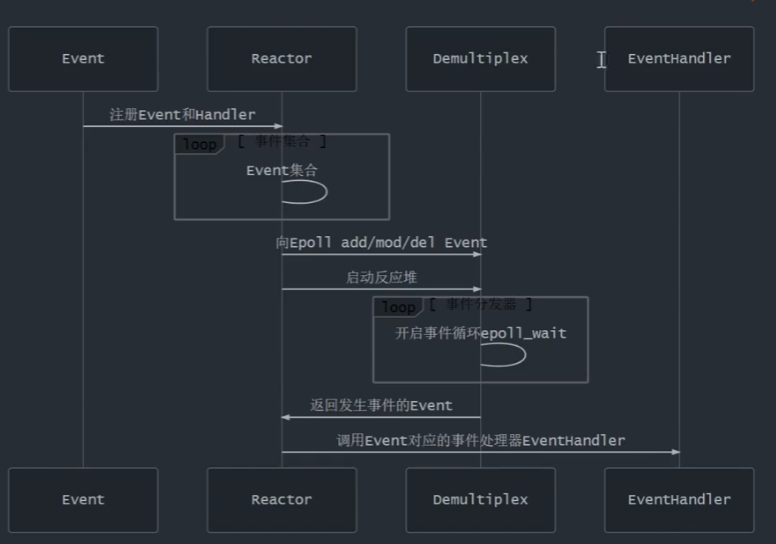

五、SQLi/XSS/CSRF综合防御架构

mermaidgraph TD A[用户输入] --> B[输入过滤] B --> C{数据流向} C -->|前端渲染| D[输出编码] C -->|数据库查询| E[参数化SQL] C -->|HTTP请求| F[CSRF Token校验] D --> G[CSP策略] E --> H[ORM框架] F --> I[SameSite=Lax]

六、MySQL关键系统表

表名 作用 渗透利用方向 mysql.user用户账号与全局权限 提取密码哈希(5.7前可暴力破解) mysql.db数据库级权限 查找可写数据库路径 information_schema元数据表(库/表/列信息) 注入时枚举数据结构 sys.schema_table_statistics表统计信息 替代 information_schema绕过WAF

七、渗透测试标准化流程

七步攻防模型:

- 信息收集

- 子域名爆破(Amass)

- 端口服务扫描(Nmap + Masscan)

- 漏洞探测

- 主动扫描(AWVS + Nuclei)

- 被动流量分析(Burp History)

- 漏洞利用

- 框架漏洞(ThinkPHP RCE)

- 权限绕过(JWT密钥破解)

- 权限提升

- SUID提权(find / -perm -4000)

- 数据库提权(MySQL UDF)

- 横向移动

- 密码喷洒(Kerbrute)

- Pass-the-Hash

- 数据获取

- 数据库脱库(mysqldump)

- 敏感文件下载(/etc/shadow)

- 痕迹清理

- 删除访问日志(/var/log/apache2/access.log )

- 篡改登录时间(last -f /var/log/wtmp)

八、高效代码审计方法论

四层审计策略:

- 入口点定位

- 危险函数追踪:

exec()、eval()、unserialize()- 路由解析:Spring Controller / PHP

$_GET['action']- 数据流分析

- 用户输入 → 过滤函数 → 危险函数(如SQL拼接)

- 逻辑漏洞挖掘

- 支付漏洞:负金额/重复提交/未校验结果

- 权限校验缺失:越权访问(RBAC设计缺陷)

- 依赖组件审计

- 已知漏洞库(Retire.js / OWASP Dependency-Check)

- 反序列化链(ysoserial生成payload)

实战案例:某OA系统审计发现:

java// 漏洞代码(未校验权限) String filePath = request.getParameter("path"); FileUtils.readFileToByteArray(new File(filePath)); // 任意文件读取

九、HTML5安全策略增强

技术 安全作用 配置示例 CSP 防止XSS和数据注入 Content-Security-Policy: default-src 'self'SRI 验证资源完整性 <script src="..." integrity="sha256-...">Sandbox 限制iframe行为 <iframe sandbox="allow-scripts">CORS 控制跨域资源共享 Access-Control-Allow-Origin: https://trusted.com

十、代码审计实战漏洞案例

- JWT密钥硬编码

- 场景:某API系统使用固定HMAC密钥

- 漏洞:伪造管理员Token

{"alg":"HS256","typ":"JWT"}.{payload}.sign- 修复:动态密钥管理系统(KMS)

- Fastjson反序列化

- 漏洞点:

JSON.parseObject(userInput, User.class)- 利用:JNDI注入加载恶意类

{"@type":"com.sun.rowset.JdbcRowSetImpl"...}- 修复:升级至安全版本 + 开启SafeMode

- Spring SpEL注入

java修复:禁用动态表达式解析@GetMapping("/eval") public String vuln(@RequestParam String input) { ExpressionParser parser = new SpelExpressionParser(); return parser.parseExpression(input).getValue().toString(); // RCE! }

附:防御体系全景图

mermaidgraph LR CDN --> WAF[云WAF] WAF --> FW[边界防火墙] FW --> IDS[入侵检测系统] IDS --> App[应用服务器] App --> DB[(数据库)] App --> FS[文件存储] style CDN fill:#9f9,stroke:#333 style WAF fill:#f96,stroke:#333 style FW fill:#69f,stroke:#333纵深防御核心:

- 网络层:WAF规则(Anti-SQLi/XSS)

- 主机层:HIDS监控(文件篡改/进程异常)

- 应用层:RASP运行时防护(拦截危险函数)

- 数据层:字段级加密(AES-GCM)