数据包中的线索1

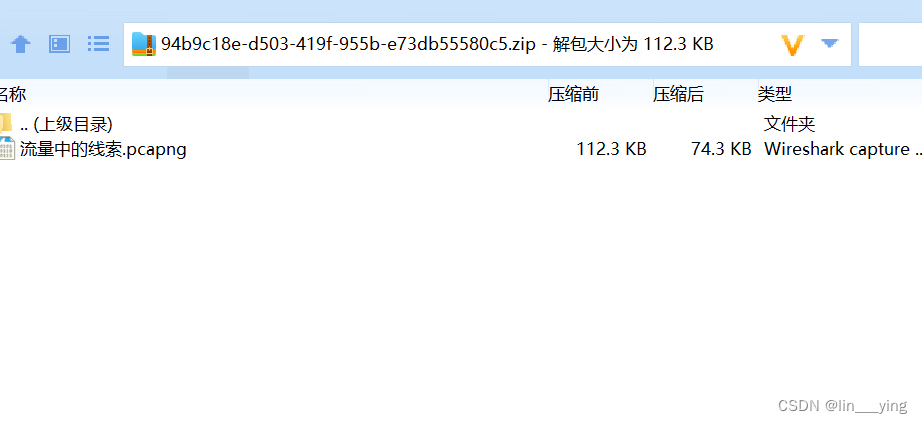

1.打开附件

发现是一个流量包

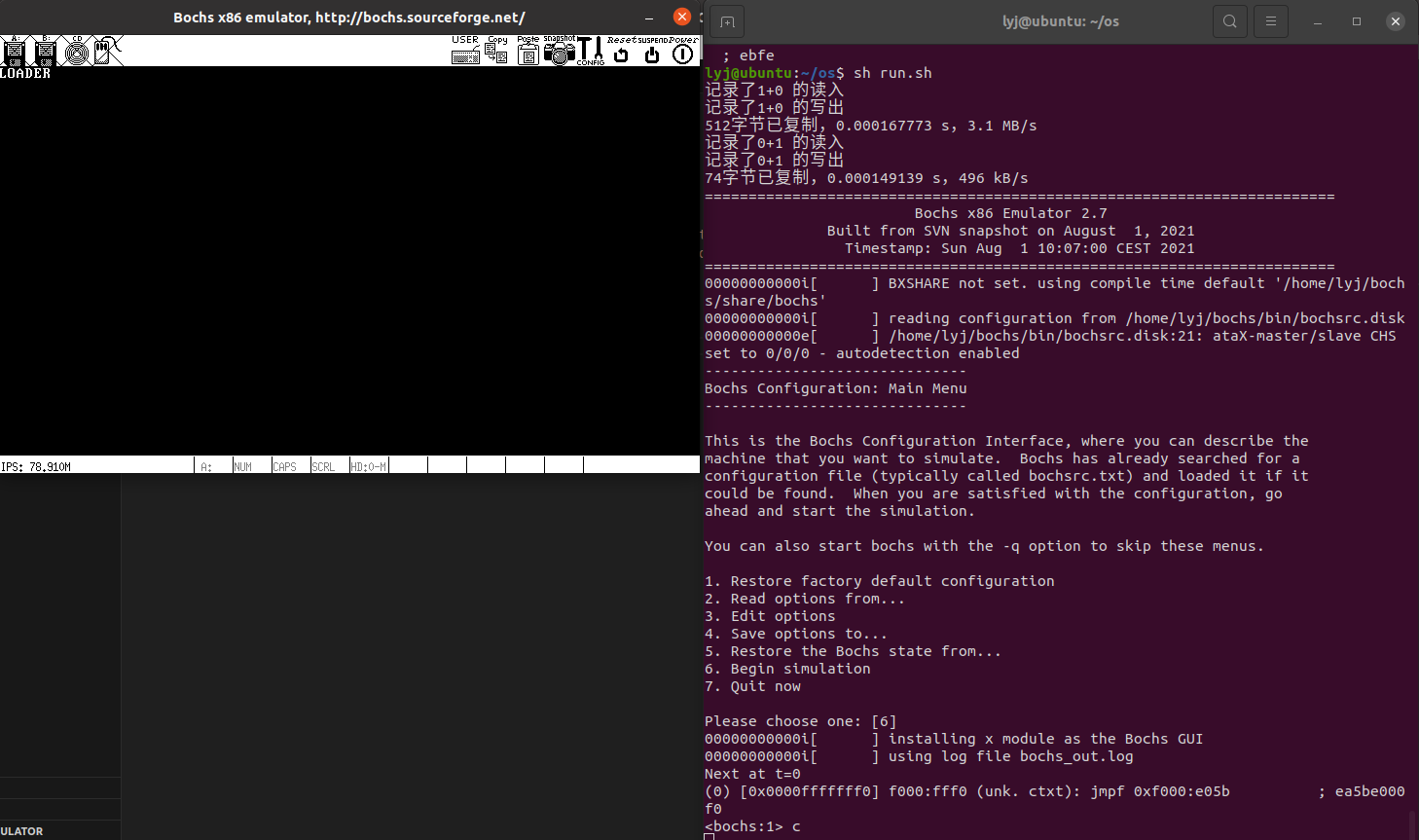

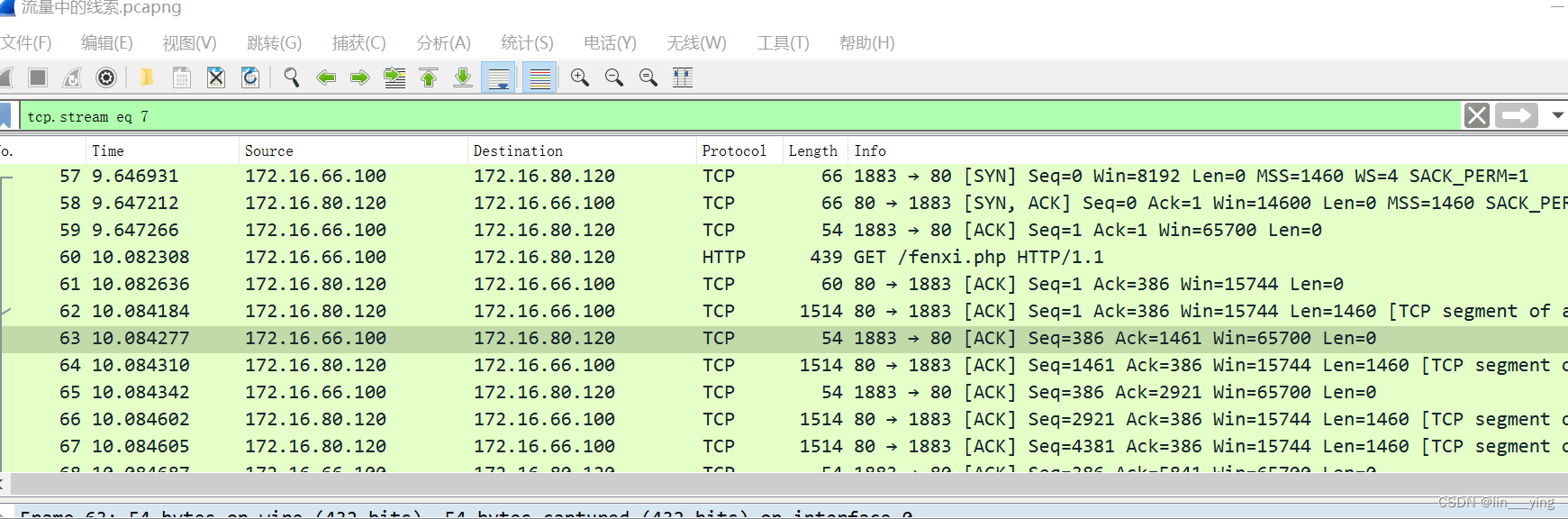

2.Wireshark

用Wireshark打开

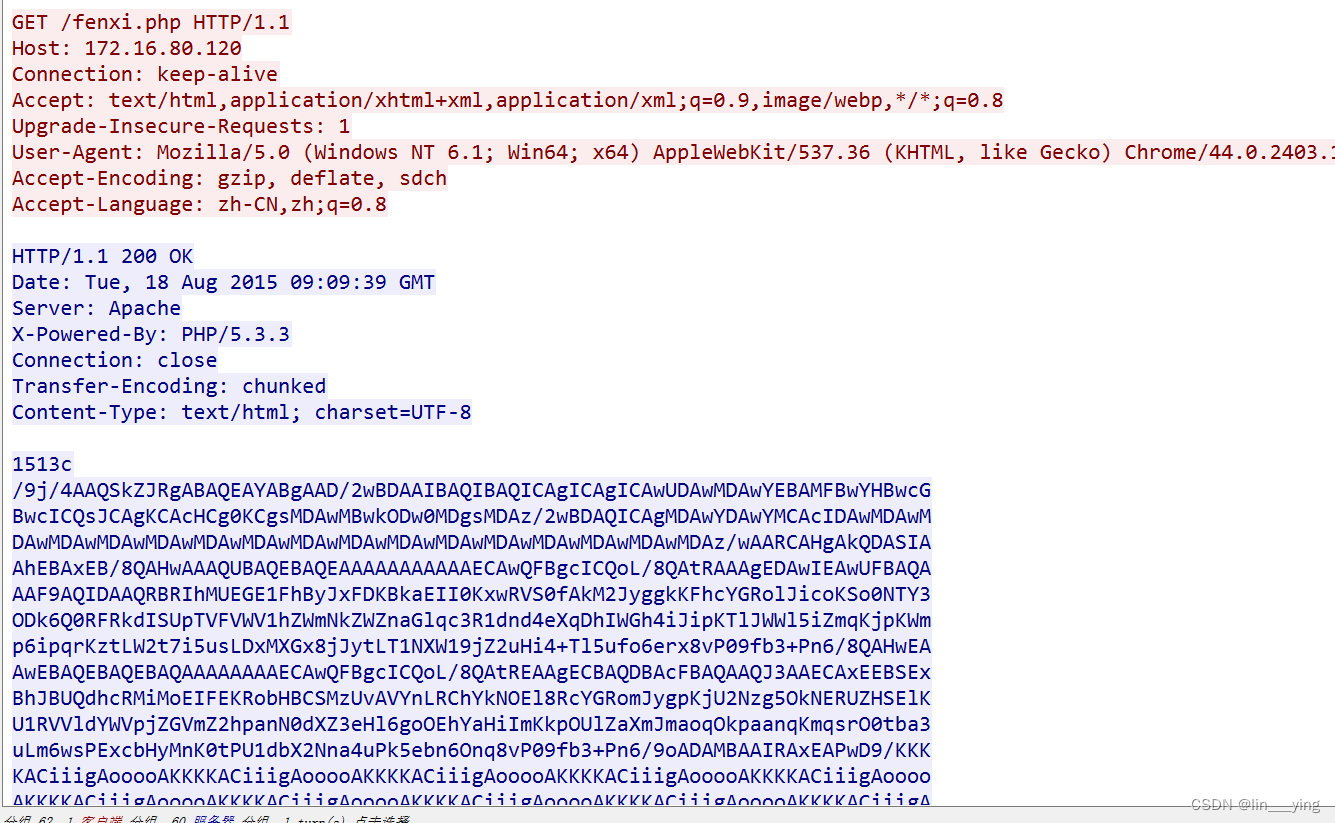

右键属性,追踪tcp流,发现base64编码

3.base64转图片

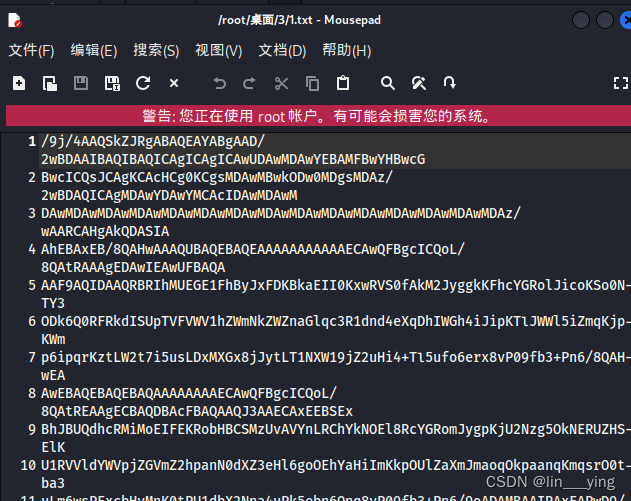

将base64编码保存为文本文档

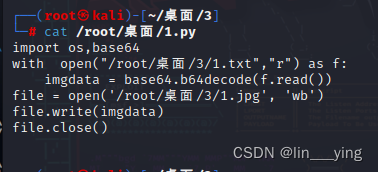

Python脚本

import os,base64

with open("/root/桌面/3/1.txt","r") as f:

imgdata = base64.b64decode(f.read())

file = open('/root/桌面/3/1.jpg', 'wb')

file.write(imgdata)

file.close()

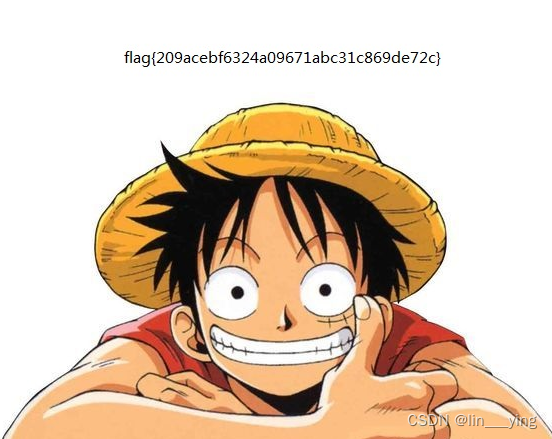

4.得到flag

查看脚本运行结果,得到一张含有flag的图片

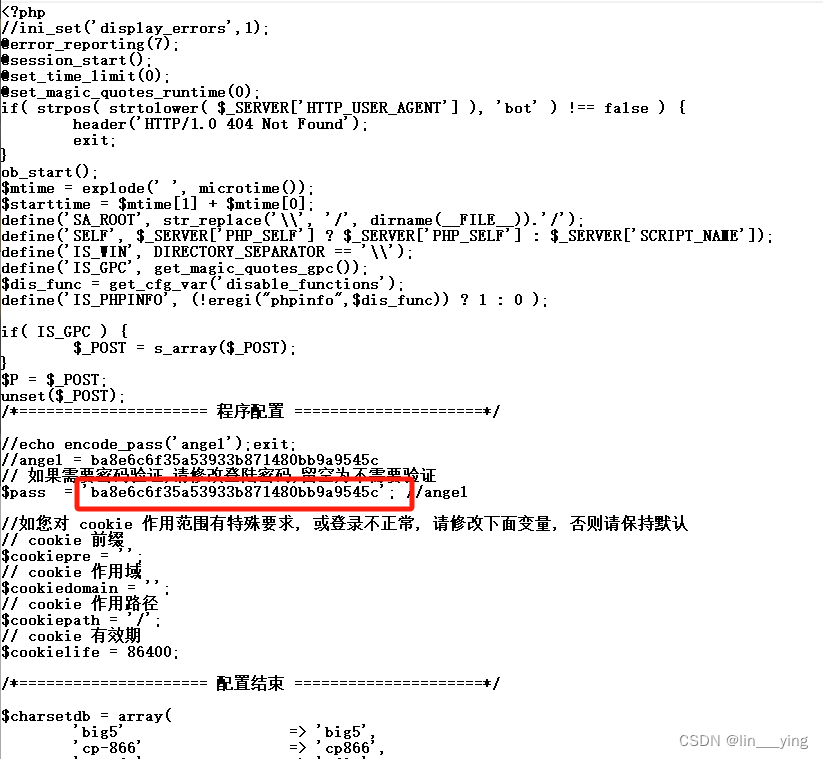

后门查杀1

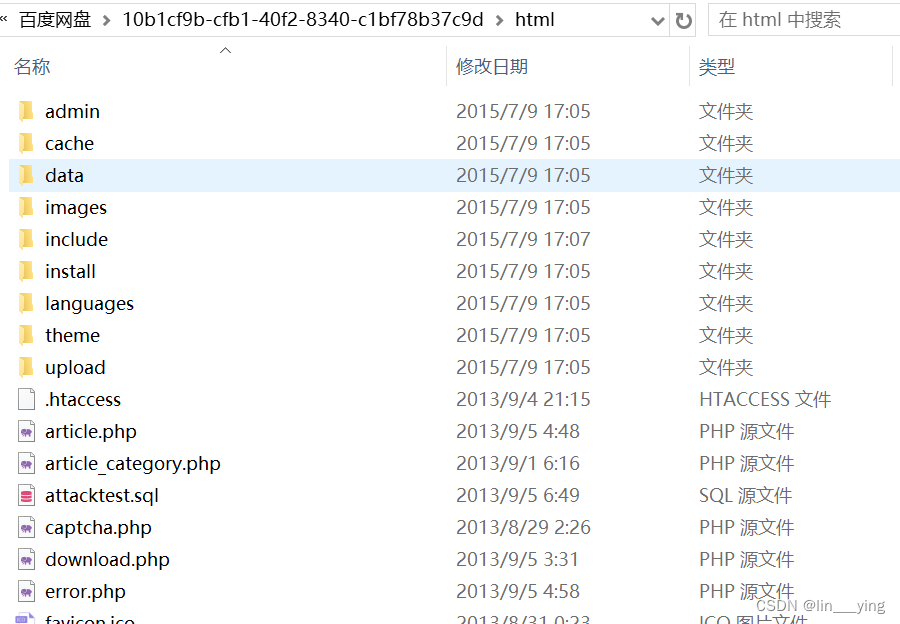

1.打开附件

是一个html文件夹

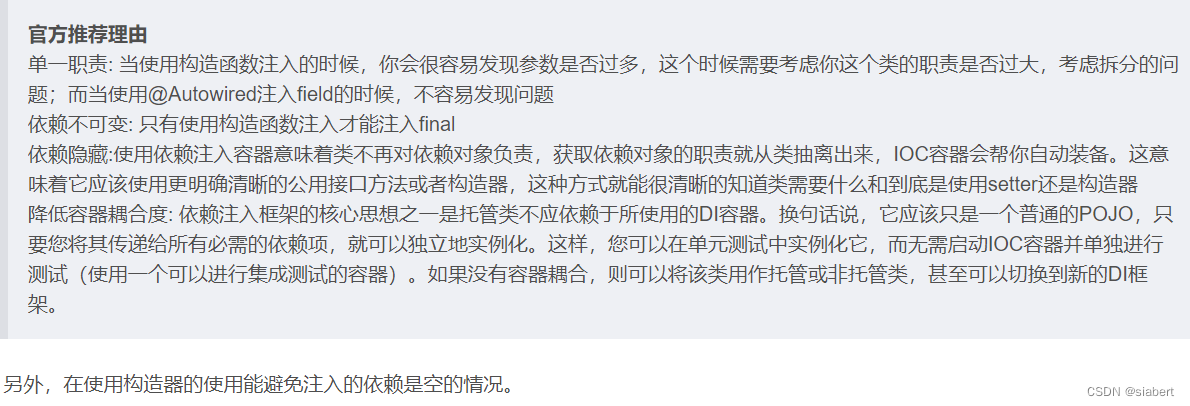

2.D盾

因为是后门查杀,利用D盾扫描文件夹

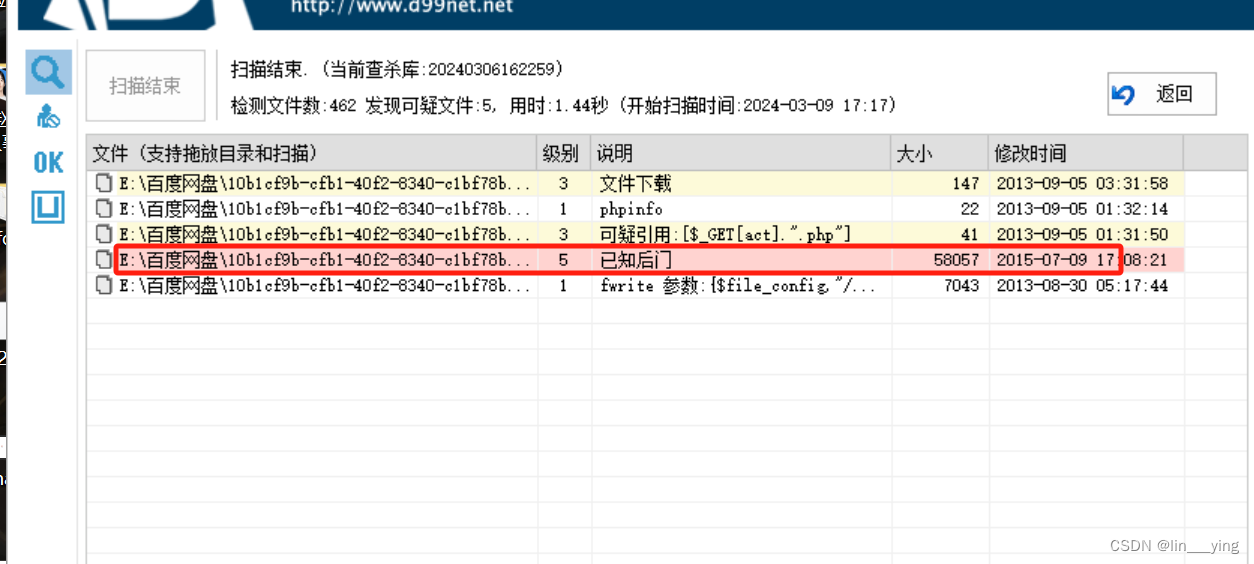

3.发现flag

点击第四个,右键查看文件发现MD5编码,就是flag

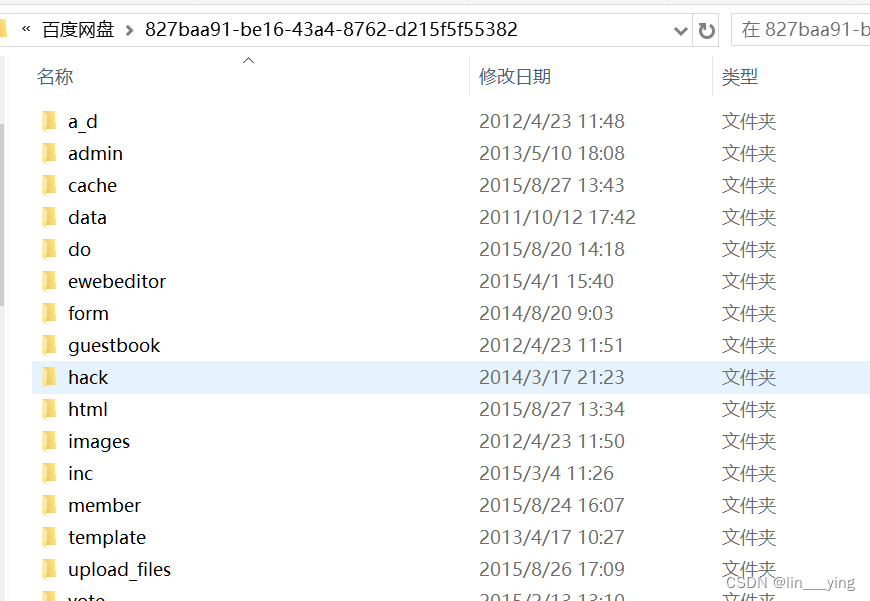

webshell后门1

1.打开附件

解压得到一堆文件夹

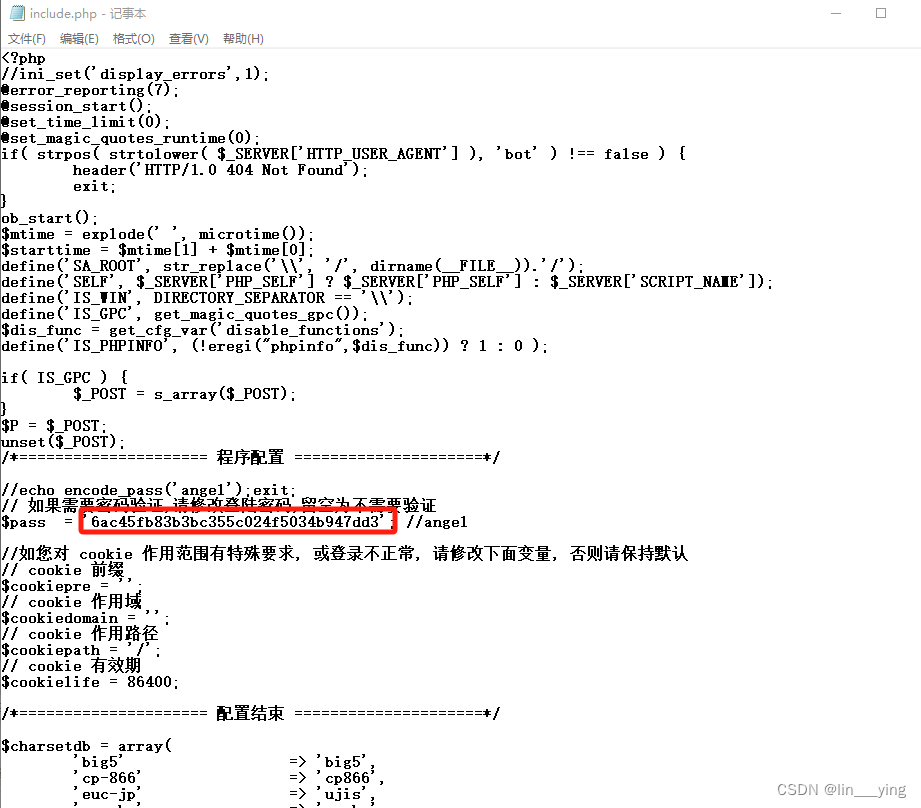

2.D盾

用D盾扫描文件夹

3.得到flag

右键查看文件内容,看到md5编码,就是flag

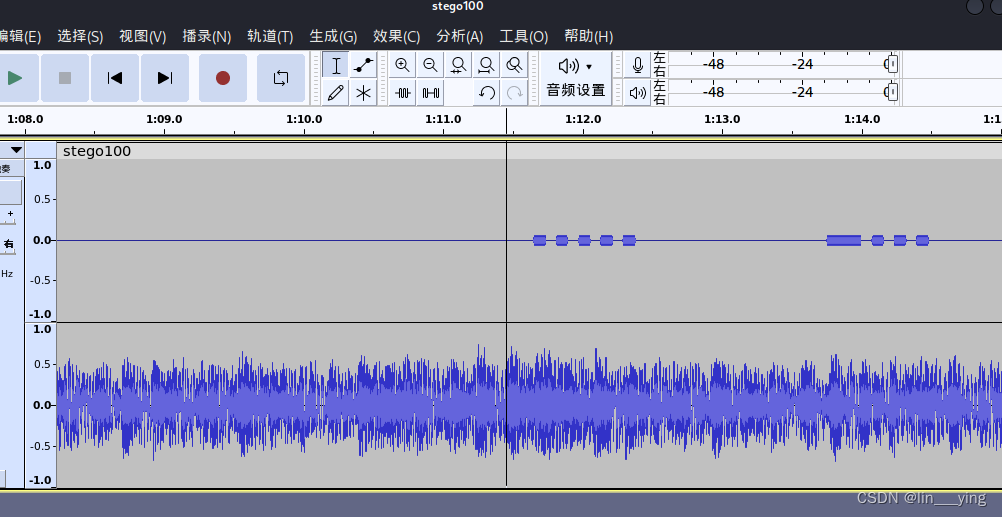

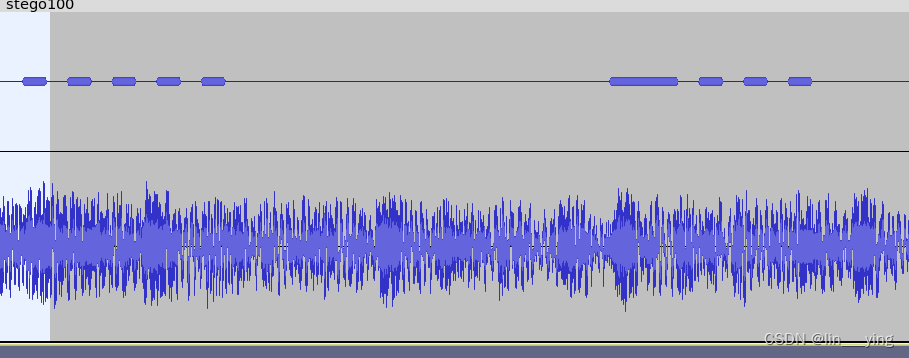

来首歌吧1

1.打开附件

是一个音频文件

2.Audacity工具

用Audacity工具打开音频

发现是摩斯电码

3.摩斯密码

用摩斯密码解码得到flag