大纲

- 信息系统与信息化

- 信息系统开发方法

- 常规信息系统集成技术

- 软件工程

- 新一代信息技术

- 信息系统安全技术

- 信息化发展与应用

- 信息系统服务管理

- 信息系统服务规划

- 企业首席信息管及其责任

1.6 信息系统安全技术

1.6.1 信息系统安全的有关概念

信息安全的概念:信息安全强调信息(数据)本身的安全属性,主要包括以下内容

- 秘密性:信息不被未授权者知晓的属性

- 完整性:信息是正确的、真实的、未被篡改的、完整无缺的属性

- 可用性:信息可以随时正常使用的属性

安全可划分为以下四个层次

- 设备安全:设备的稳定性、可靠性、可用性,

首要问题 - 数据安全:秘密性、完整性、可用性,

传统的信息安全 - 内容安全:信息内容在政治上是健康的,内容符合国家法律规范,符合中华民族优良的道德规范

- 行为安全:行为的秘密性、完整性、可控性

数据安全本质上是一种静态安全,而行为安全是一种动态安全

信息安全等级保护

《信息安全等级保护管理办法》

- 第一级:系统受到破坏后,会对公民、法人和其他组织造成损害,但不会损害国家安全、社会秩序和公共利益

- 第二级:系统受到破坏后,会对公民、法人和其他组织造成严重损害,或对会秩序和公共利益造成损害,但不会损害国家安全

- 第三级:系统受到破坏后,会对社会秩序和公共利益造成严重损害,或对国家安全造成损害

- 第四级:系统受到破坏后,会对社会秩序和公共利益造成特别严重损害,或对国家安全造成严重损害

- 第五级:系统受到破坏后,会对国家安全造成特别严重损害

GB 17859–1999 标准规定了计算机系统安全保护能力的五个等级:

- 用户自主保护级

- 系统审计保护级

- 安全标记保护级

- 结构化保护级

- 访问验证保护级

人员管理

绝大多数的信息系统安全威胁来源于人类自己

- 加强人员审查

- 进行安全教育

1.6.2 信息加密、解密与常见算法

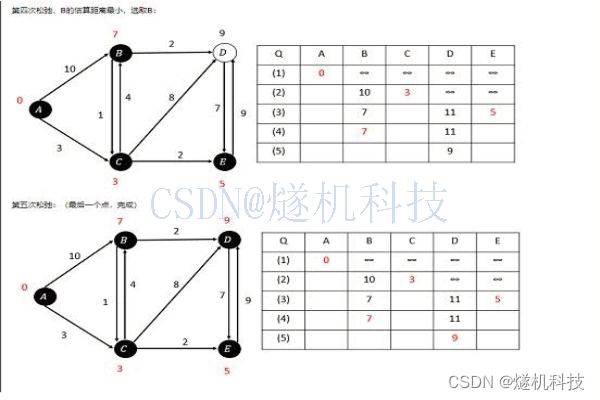

信息加密概念

加密技术的基本思想是伪装信息,使未授权者不能理解他的真实含义。

- 明文:加密前的原始数据

- 密文:加密后的数据

- 加密:Encryption,从明文到密文的过程

- 加密算法:用于对数据加密的一组数学变换

- 解密:Decryption,去掉密文的伪装恢复明文的过程

- 解密算法:用于解密的一组数学变换

加密技术包含两个元素:算法和秘钥

对称加密

对称加密使用了对称密码编码技术,他的特点是文件加密和文件解密使用相同的秘钥,即加密秘钥也可以用作解密秘钥。

对称加密使用起来:简单快捷、秘钥较短、且破译困难

缺点:秘钥的管理和分配

典型代表:DES、IDEA、AES

非对称加密

基本思想:将传统密码的秘钥一分为二,分为加密钥 K e K_e Ke和解密钥 K d K_d Kd,用加密钥 K e K_e Ke控制加密,用解密钥 K d K_d Kd控制解密,

K e K_e Ke在计算上不能推出解密秘钥 K d K_d Kd

- 优点:安全性高

- 缺点:加密与解密速度慢

- 典型算法代表:RSA算法–即可用于加密又可用于数字签名

通常的一种解决方案使用对称加密来传送消息,但对称加密所使用的的秘钥可以通过非对称加密的方式发送出去

hash函数

hash函数将任意长度的报文M映射成为定长的Hash码h。Hash函数的目的就是要产生文件、报文或其他数据块的指纹–Hash码

Hash函数可提供保密性、报文认证以及数字签名功能

数字签名

- 签名者事后不能抵赖自己的签名

- 任何人不能伪造签名

- 如果当事人的双方关于签名的真伪发生争执,能够在公正的仲裁者面前通过验证签名确认其真伪

- RSA密码可以同时实现数字签名和数据加密

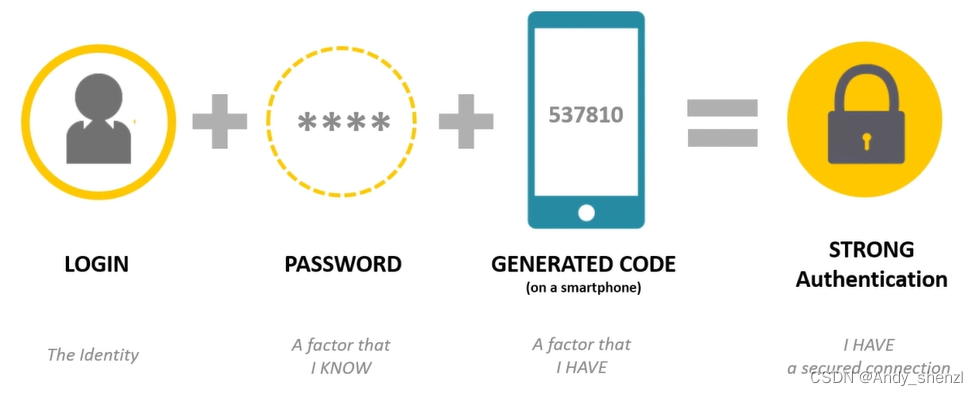

认证的概念

认证又称鉴别、确认,是证实某事是否名副其实或是否有效的一个过程。认证常用的参数有,口令、标识符、指纹等

加密与认证的区别

- 加密用以确保数据的保密性,阻止对手的被动攻击(截取、窃听等)

- 认证用以确保报文发送者和接受者的真实性以及报文的完整性,阻止对手的主动攻击,(冒充、篡改、重播等)

认证和数字签名

认证和数字签名技术都是确保数据真实性的措施,但两者有着明显区别

- 认证总是基于某种收发双方共享的保密数据来认证被鉴别对象的真实性,而数字签名中用于验证签名的数据是公开的

- 认证允许收发双方互相验证其真实性,不准许第三者验证,而数字签名允许收发双方和第三者都能验证

- 数字签名具有发送发不能抵赖、接收方不能伪造和具有在公证人前解决纠纷的能力,而认证不一定具备

1.6.3 信息系统安全

信息系统一般有计算机系统、网络系统、操作系统、数据库系统和应用系统组成,信息系统的安全也包括这几个方面:

- 计算机设备安全

- 物理安全:保护计算机网络设备、设施以及其他媒体免遭地震、水灾、火灾等环境

- 设备安全:设备的防盗和防毁,防止电磁信息泄露、防止线路截获、抗电磁干扰以及电源保护

- 存储介质安全:介质本身和介质上存储的数据安全

- 可靠性技术:通常采用容错系统实现。依靠冗余设计来实现

- 网络安全:

- 网络威胁

- 网络监听

- 口令攻击

- 拒绝服务攻击(DOS)

- 漏洞攻击

- 僵尸网络(Botnet)

- 网络钓鱼(Phishing)

- 网络欺骗

- 网络安全威胁

- 网络安全防御术

- 防火墙:主要用于逻辑隔离外部网络与受保护的内部网络

- 入侵检测与防护:

- VPN:客户机、传输介质和服务器三部分组成。常见隧道技术:PPTP、L2TP、IP安全协议

- 安全扫描

- 网络蜜罐技术:主动防御技术

- 无线网络安全技术

- WPKI

- WEP

- WPA/WPA2

- WAPI

- 802.11i

- 网络威胁

- 操作系统安全:是指操作系统无错误配置、无漏洞、无后门、无特洛伊木马等,能防止非法用户对计算机资源非法存取。

- 安全威胁(按行为划分)

- 切断,对可用性的威胁

- 截取,对机密性的威胁

- 篡改,对完整性的攻击

- 伪造,对合法性的威胁

- 安全威胁的表现形式

- 计算机病毒

- 逻辑炸弹

- 特洛伊木马

- 后门

- 隐蔽通道

- 操作系统安全性几方面

- 身份机制认证

- 访问控制认证

- 数据保密性

- 数据完整性

- 系统可用性

- 审计

- 安全威胁(按行为划分)

- 数据库系统安全

- 物理数据库的完整性

- 逻辑数据库的完整性

- 元素安全性

- 可审计性

- 访问控制

- 身份认证

- 可用性

- 推理控制

- 多级保护

- 应用系统安全:是以计算机设备安全、网络安全和数据库安全为基础。同时,采取有效的防病毒、防篡改和版本检查审计,确保应用系统自身执行程序和配置文件的合法性、完整性是极其重要的安全保证措施。B/S架构,围绕Web的安全管理是应用系统安全重要的内容

- Web访问控制技术

- 单点登录SSO

- 网页防篡改技术

- Web内容安全