在这表文章中,让我们一起了解密码在网络安全中的重要性,在我们的日常工作中,密码泄露事件是常发生的, 那今天我们就一起了解ManageEngine ADSelfService Plus 是如何强化您的密码并加强您的企业AD域安全性的。

运维有小邓

2022 年——密码在当今还适用吗?

在过去的几年里,网络安全领域发生了很多变化——安全规范、智能设备、生物特征认证。但密码一直都是网络安全防护的重要环节。

密码仍然是保护数据、特权帐户或大多数数字资源的最简单和最有效方法。密码永远不会过时,因为它们易于使用、在需要时易于更改、具有成本效益,并且不需要额外的软件或硬件即可运行。

密码安全

哪里有密码,哪里就有密码攻击!

密码作为身份安全的关键,也容易受到许多安全攻击。当攻击者试图通过恶意破解、猜测或窃取密码来非法访问受密码保护的资源时,就会发生密码攻击。

密码攻击

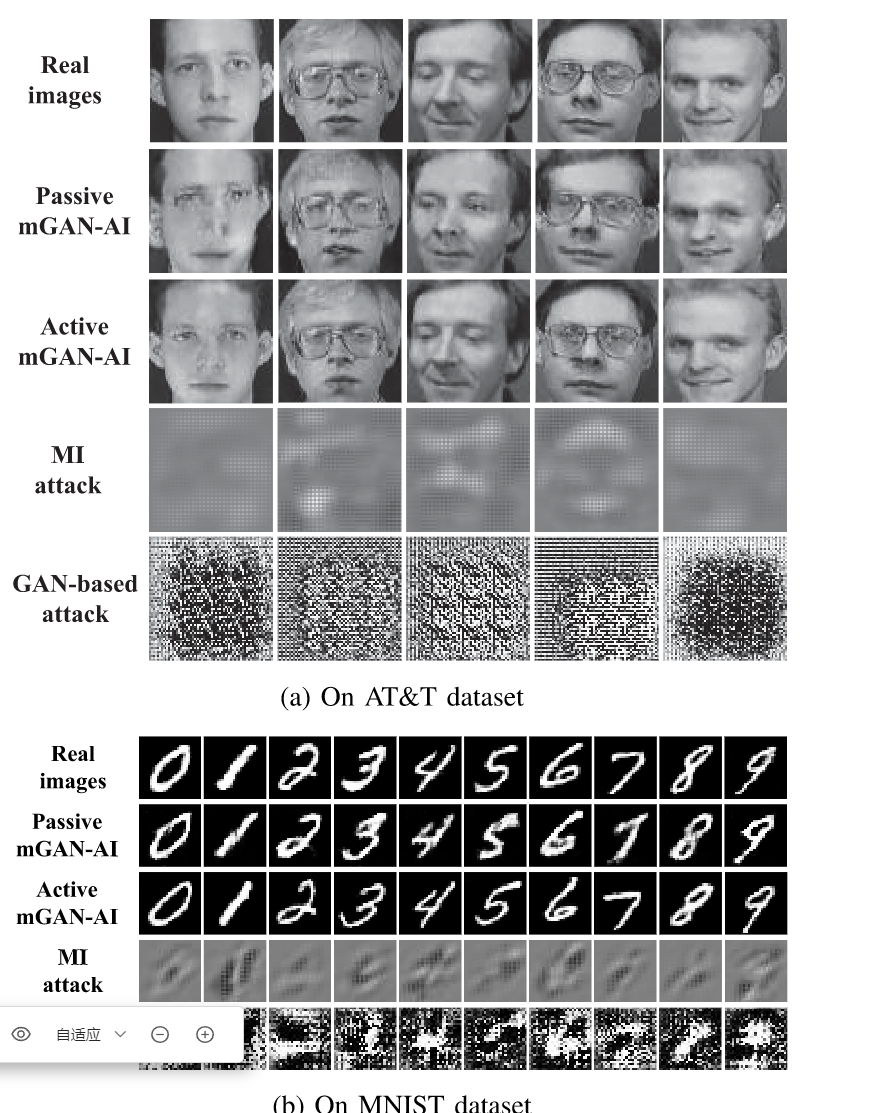

考虑到黑客掌握的密码攻击类型多种多样,现在的密码安全防护变得越来越不容易。具相关调查表明,黑客大约平均每秒窃取75条记录。以下是一些流行的密码攻击:

- 网络钓鱼:攻击者发送欺诈性电子邮件或消息,诱使用户点击恶意链接盗取密码。

- 蛮力攻击:这种不断试错的方法特点是攻击者尝试使用多组密码来获得对资源的访问权限。密码猜测、密码喷洒、字典攻击和凭据填充是这类攻击的一些常见的类型。

- 键盘记录器攻击:攻击者使用键盘记录器恶意软件跟踪用户曾经点击的按键以获取其密码。

- 中间人攻击:顾名思义,在这种攻击中,黑客将自己置于用户和用户试图访问的网站之间。他们将自己伪装成合法网站,并将用户重定向到一个欺诈网站,用户被诱骗不知情中泄露了敏感信息。

- 社会工程攻击:在这种攻击中,黑客在心理上操纵用户泄露敏感信息。他们试图通过短信、电子邮件或基于直接呼叫的交互形式,使用户产生一种好奇、恐惧或紧迫感。网络钓鱼也是社会工程攻击的一种。

在以上多种形式的攻击下只有采取正确的防护措施,您才可以获得无懈可击的密码强度和良好的网络安全生态。这些安全措施可以有效的抵御密码攻击:

密码策略

- 强密码策略:在您的企业中实施强密码策略有助员工提升其自身的密码强度,并满足合规要求。

- MFA:对密码进行MFA防护可确保攻击者即使窃取或破解了密码也无法访问资源。

- 员工意识:对员工进行有关密码攻击和密码强度的教育是帮助他们设置强密码并避免选择“123456”和“Qwerty123”等不合适、容易被破解的密码的关键。

ManageEngine ADSelfService Plus 是一种企业密码自助服务和零信任解决方案,可帮助您的企业实施强大的自定义密码策略;自适应 MFA;自助密码管理等。

ADSelfService Plus

ADSelfService Plus 的密码策略允许您自定义密码要求,例如规定特殊字符的数量、限制用户名或以前密码中的连续字符,以及限制自定义字典单词和模式。密码强度分析器通过在创建过程中显示密码强度来帮助您的用户创建安全密码。ADSelfService Plus 还提供具有19 种不同身份验证因素的基于上下文的 MFA,以保护用户身份。部署 ADSelfService Plus 可帮助您的组织遵守密码和数据合规性标准,例如NIST SP 800-63B、GDPR、PCI DSS和SOX。

要了解有关 ADSelfService Plus 身份安全产品的更多信息,请安排与产品专家进行的免费个性化网络演示。要亲自试用 ADSelfService Plus,请下载30 天免费试用版。