要全面防范文件上传漏洞,需构建多层防御体系,结合技术验证、存储隔离与权限控制:

🔒 一、基础防护层

- 前端校验(仅辅助)

- 通过JavaScript限制文件后缀名(白名单)和大小,提升用户体验,但需与后端配合使用(易被绕过)。

- 服务端核心验证

- 双重文件类型检测:同时校验

Content-Type和文件扩展名(如仅允许.jpg,.png),禁用黑名单策略。 - 文件内容识别:解析文件头(Magic Number)验证真实类型,防止伪装攻击(如.jpg文件内含PHP代码)。

- 二次渲染:对图片等文件进行GD库处理,破坏嵌入的恶意脚本。

- 双重文件类型检测:同时校验

🛡️ 二、存储与执行隔离

- 文件重命名与路径控制

- 上传后强制随机重命名(如UUID),存储至非Web目录(如

/data/upload/);若需Web访问,通过代理脚本(如readfile.php)输出文件流,禁止直接执行。

- 上传后强制随机重命名(如UUID),存储至非Web目录(如

- 权限最小化

- 上传目录设置为

chmod 644(禁止执行权限),阻断脚本运行。

- 上传目录设置为

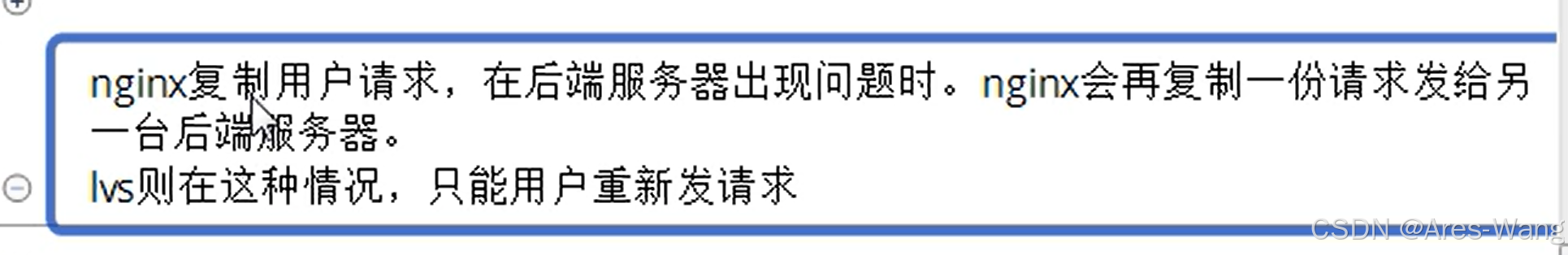

- Web服务器加固

- 禁用危险解析规则(如Apache中误设

.jpg为PHP处理器),配置WAF(如ModSecurity)过滤路径穿越符(../)。

- 禁用危险解析规则(如Apache中误设

⚠️ 三、增强防护策略

- 动态脚本拦截

- 禁止上传

.php、.jsp等可执行文件,或将其存储至独立沙箱环境。

- 禁止上传

- 防解析漏洞

- 定期检查中间件(Nginx/Apache)配置,避免文件名解析缺陷(如

test.php.jpg被当作PHP执行)。

- 定期检查中间件(Nginx/Apache)配置,避免文件名解析缺陷(如

- 防竞争条件攻击

- 接收文件后立即校验并移动到安全目录,缩短临时文件暴露窗口。

🛠️ 四、运维与纵深防御

- 安全框架应用

- 使用成熟组件(如Spring Security)处理上传,降低底层漏洞风险。

- 持续监控与更新

- 定期渗透测试(靶场演练),修复CMS/编辑器漏洞(如emlog文件上传漏洞);

- 部署防篡改系统,实时阻断Webshell写入。

- 日志与权限分离

- 禁止Web用户写入日志目录,防止通过日志文件包含执行恶意代码。

📌 关键总结

防护核心在于 “白名单校验+内容检测+存储隔离” 的三位一体策略:

- 前端验证不可信,后端必须独立实现严格校验;

- 执行环境隔离(非Web目录/无权限)是阻断Webshell的最后防线;

- 纵深防御(框架+监控+配置加固)应对新型攻击链(如供应链漏洞)。

注:完全删除上传功能可彻底规避风险(若不需此功能)。

![[拓扑优化] 1.概述](https://i-blog.csdnimg.cn/direct/97dd8744ddbb4418b480fbeb1276e192.png)