2025年3月,塔塔科技(Tata Technologies)确认曾在去年遭受勒索软件组织“猎手国际”(Hunters International)的攻击,1.4TB工程数据被窃取,涉及航空发动机热障涂层工艺参数等超过 73 万份文件。 X-PHY 首席执行官兼联合创始人 Camellia Chan 对此事发表评论称:“2024 年,工业领域成为受攻击最严重的行业之一。”[1]此类事件并非偶发,据IBM发布的2024年《数据泄露成本报告》显示,全球企业应对数据泄露的平均成本已从2023年的445万美元增加至488万美元,增长幅度达10%。

工业仿真涉及国防、航空航天、汽车等关键领域,其数据关乎产品研发等核心商业机密。云计算虽可提供弹性算力,但虚拟化架构的网络通信瓶颈等,难以满足高保密场景需求。在此背景下,“安全超算”应运而生,通过物理隔离、全链路加密与多重管控,构建起高性能仿真的“数字护城河”。

01 安全超算仿真的定义:从“可用”到“可控”的跃迁

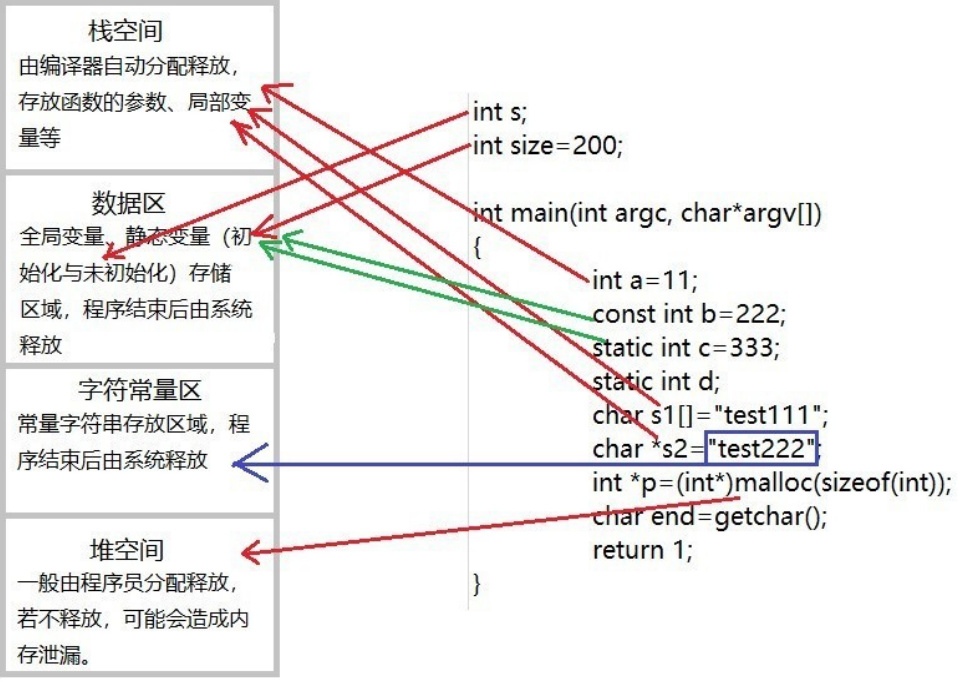

安全超算仿真指通过物理隔离、全流程数据管控、人员管控及合规资质体系,为高价值工程仿真任务提供“计算-存储-传输”三位一体的可信环境。

安全超算并非简单的“加密+算力”组合,而是通过物理隔离、全流程数据管控、人员管控和高性能硬件适配,构建从数据生成到销毁的闭环防护体系。其核心目标是在释放超大规模算力的同时,确保数据的0延迟、0残留、0泄露、0篡改,及非授权人员等外部环境0接触。

02 安全超算在工程仿真中的应用:效率与安全的博弈

1.商业机密与数据安全

工业仿真数据涵盖材料参数、设计图纸等核心信息,一旦泄露可能引发技术抄袭或供应链威胁。以某航天研究所为例,通过在物理层面实现隔离,为其工程仿真数据提供了独立的存储和处理环境,防止数据在传输和存储过程中被窃取或泄露。同时,严格的门禁管理和监控系统,可确保仅授权人员能够接触到核心数据和设备,进一步增强了数据安全防护能力。

2.超大规模仿真算力刚需

在工业仿真领域中,超大规模仿真成为了众多行业的刚需。从航空航天到汽车制造,从风电能源到工程机械,各行各业面临着越来越多的复杂仿真任务,如飞机的空气动力学分析、汽车的碰撞模拟、多域多物理耦合等。

以某航发企业为例,安全超算凭借其强大的计算能力,为其10亿级网格求解,100万核心并行提供了坚实的支持。安全超算弹性调度算力资源,并通过先进的并行计算技术,将大规模仿真任务分解为多个子任务,分配到不同的计算核心上同时进行处理,从而大大提高了仿真效率。

然而,当前工业仿真市场正陷入两难困境:主流公有云平台虽能提供弹性算力调度,却普遍缺乏军工级保密能力——数据加密仅依赖软件配置,硬件架构沿用通用服务器。而另一侧,少数具备物理隔离能力的保密方案,又受限于算力规模与协同效率。这种“算力与安全不可兼得”的割裂现状,使得企业不得不在研发效率与数据主权之间做出妥协。

03 困境破局:「神工坊」安全超算服务框架

面对工业仿真市场“效率”与“安全”二律背反的困局,神工坊®安全超算服务以独特的服务框架优势填补了这一空白。

1.物理隔离:构筑数据“保险箱”

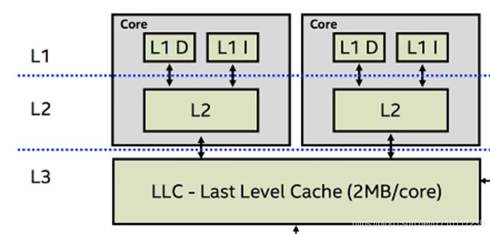

硬件层面,指客户独立上机环境——独享从CPU、硬盘到网络交换机的全套设备,彻底杜绝共享资源池的交叉污染风险;网络层面,网络资源配置由专线连接,外部网络无法访问计算节点,同时具备高带宽、低延迟、高稳定性的特点,能够满足稳定快速传输需求。

2.存储安全:全流程数据管控

介质携带与寄送:

存储介质(如硬盘、光盘等)的携带与寄送需遵循严格的安全规范。对于涉密或敏感数据,介质在运输前需进行密封处理,使用防篡改封条或专用安全箱包装,并选择具备资质的物流公司或专人传递。[2]运输过程中全程记录,确保介质不受物理损坏或非法访问。[3]

可导入导出审计:

存储安全审计是对存储系统的安全性进行评估和监督的过程。具体指数据导入导出操作,需通过审计机制实现全流程监控。系统会记录操作时间、操作用户、数据内容、存储介质标识等关键信息,并结合自动化工具检测异常行为(如超量导出或非授权访问)。[4]

可数据覆写擦除:

数据覆写是指通过技术手段覆盖存储介质原有信息,确保其不可恢复。神工坊®采用Gutmann法,对硬盘等存储介质进行35次覆写。

可硬件物理销毁:

物理销毁是通过破坏存储介质的物理结构彻底消除数据。常见方法包括:机械粉碎、消磁处理、高温熔毁。销毁工作应授权人员全程监督,视频监控存档,以备后续查证并确保销毁过程的合法性和合规性。最后进行验证,使用取证工具尝试恢复数据,确认无有效残留。

可溯源操作日志:

操作日志是存储安全的核心追溯工具,需记录用户身份、操作时间、动作类型(如读取、修改、删除)、目标对象及IP地址等详细信息。例如,所有数据访问需通过多因素认证,日志实时同步至独立审计服务器,防止篡改,并为合规审查提供证据链。

3.合规保障:保密资质背书

国家三级等保资质,全称“国家信息安全等级保护第三级认证”,是我国对非银行机构信息系统的最高级别安全认证,由公安机关依据《信息安全等级保护基本要》等法规进行评定,旨在对涉及国家安全、社会公共利益及重要行业领域的信息系统实施分级保护。

4.人员与环境管控:门禁监控的闭环防护

神工坊®通过生物识别、权限分级(按岗位划分可访问区域)和动态权限管理(临时通行证时效控制)等技术手段,对人员物理出入进行精准控制,并对物理环境、设备运行状态及人员行为,进行全天候监控与记录。

5.超大规模算力:超算并行突破

在工业仿真领域,算力规模往往决定着研发效率的“天花板”。神工坊®集成GPU/国产超算/X86平台,可实现10亿级网格求解,支持100万核心并行计算,实现典型算法加速30+倍,大大压缩了仿真所需时间。

04 总结

在全球化竞争与技术封锁并行的今天,工业仿真的安全防线早已超越了技术范畴——它关乎企业核心资产存亡,更关乎产业安全的命脉。神工坊®通过物理隔离、全流程数据及人员管控与高性能硬件适配的三重保障,为您的工业数据安全保驾护航。

参考资料:

[1] gltian.印度塔塔科技遭勒索攻击,1.4TB数据被泄露[EB/OL].[2025-03-10].

[2] 数据库安全.《数据安全能力成熟度模型》实践指南07:存储介质安全[EB/OL].[2021-02-23].

[3] 计算机与网络安全.构建网络安全运维管理体系[EB/OL].[2021-02-23].

[4] 存储安全审计[EB/OL].[2024-11-25].