目录

一、脱壳技术概述:从保护到还原的逆向之旅

1.1 脱壳技术的本质与核心价值

1.2 壳的分类与核心技术解析

1.3 学习路径:从压缩壳到加密壳的渐进式突破

二、脱壳三步法:系统化逆向工程框架

2.1 核心流程总览

2.2 实战案例:Aspack壳的脱壳全流程

(2)Dump内存:精准提取解密后数据

三、壳代码深度剖析:从执行流程到技术细节

3.1 壳代码的标准执行流程

3.2 Aspack壳代码细节分析

四、高级技巧与常见问题处理

4.1 抗反调试技术应对

4.2 脱壳失败常见原因

4.3 工具链推荐

五、总结:从技术实践到安全思维

一、脱壳技术概述:从保护到还原的逆向之旅

1.1 脱壳技术的本质与核心价值

在软件保护领域,"壳"是一种常见的程序包装技术,其核心功能是通过压缩或加密手段对原始程序(目标程序)进行保护。脱壳,即**外壳移除(Unpacking)**,是逆向工程中至关重要的技术环节,指通过分析PE文件结构、跟踪壳代码执行流程,最终将被保护程序还原为可正常分析的原始形态的过程。这项技术不仅是软件安全审计的基础,也是恶意代码分析、软件版本回溯的关键手段。

1.2 壳的分类与核心技术解析

根据保护机制的不同,壳主要分为两大类:

两类壳常用的核心技术包括:

(1)数据处理技术:代码段压缩/加密、资源段加密、IAT(导入地址表)加密

(2)反调试技术:检测调试器存在(如IsDebuggerPresent)、异常分发机制、断点拦截

(3)动态加载技术:运行时动态解密代码、延迟加载API函数、自修改内存

1.3 学习路径:从压缩壳到加密壳的渐进式突破

对于初学者,建议从**压缩壳**入手,原因在于:

(1)保护机制简单,壳代码流程清晰(以解压缩为主)

(2)脱壳工具支持完善(如OllyDbg的ESP定律适配良好)

(3)可快速建立PE文件结构与调试技巧的基础认知

二、脱壳三步法:系统化逆向工程框架

2.1 核心流程总览

脱壳的标准流程可归纳为三个核心步骤,每个步骤包含特定的技术要点和工具应用:

(1)第一步:寻址OEP(原始入口点)

目标:定位壳代码执行完毕后,程序控制权交回原始程序的位置

技术难点:壳代码可能通过多层跳转、异常处理混淆OEP位置

核心技巧:

(2)第二步:Dump内存到文件

目标:将内存中解密后的程序数据保存为可执行文件

技术要点:

1. 工具选择:推荐使用OllyDbg的"Memory Dump"功能或x64dbg的插件

2. 关键参数:

- 镜像基址(ImageBase):通常为0x400000(32位程序)或0x140000000(64位程序)

- 区段完整性:确保所有区段(.text、.data、.rsrc)均被正确提取

3. 常见问题:若程序启用ASLR(随机基址),需在Dump后关闭PE头中的DYNAMIC_BASE标志

(3)第三步:修复文件

目标:修正Dump文件的PE头信息,使其成为合法可执行文件

核心修复项:

1. OEP修正:将PE头中的AddressOfEntryPoint设置为实际OEP的RVA

2. 区段属性:恢复代码段(.text)为可读可执行,数据段(.data)为可读可写

3. 重定位表:若程序依赖固定基址,需重建重定位信息(可用工具:PETools)

4. IAT修复:使用ImportREC工具自动重建导入表,或手动修复被加密的IAT表项

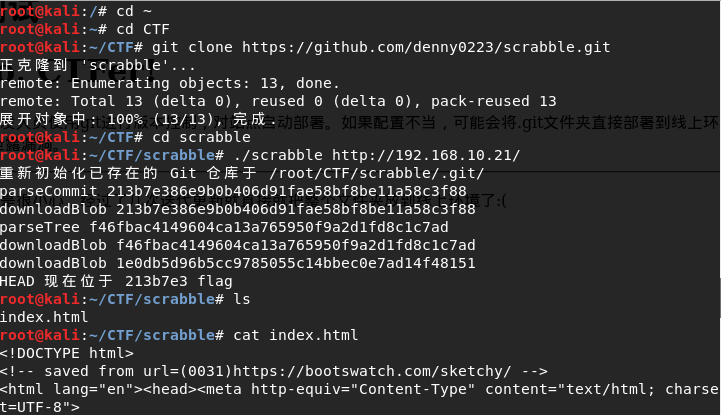

2.2 实战案例:Aspack壳的脱壳全流程

以经典压缩壳Aspack为例,演示具体操作步骤:

(1)寻址OEP:ESP定律实战

- 操作步骤:

1. 用OllyDbg加载加壳程序,运行至壳代码领空(通常在程序基址附近)

2. 观察ESP寄存器值变化,在首次出现`MOV ESP, EBP`或`SUB ESP, XX`后,对ESP下内存访问断点(快捷键:Ctrl+F2下断点后右键设置)

3. 按F9运行,断点命中时查看调用堆栈,找到最后一个用户领空的CALL指令,其下一条指令即为OEP候选位置,ESP断点命中时,EIP指向壳代码的最后一个跳转指令,其后即为原始程序代码

(2)Dump内存:精准提取解密后数据

使用OD的插件ollyDump是ollyDumpEx

- 操作要点:

1. 在OllyDbg中打开内存窗口(Alt+M),找到程序基址(如0x00400000)

2. 右键选择"Dump debugged process",保存为`dump.exe`

3. 特别注意:若存在多个区段(如Aspack的临时解压区段),需合并连续内存块

(3)修复文件:

PE头参数校准

- 使用工具:PE Explorer

- 关键修改:

1. 在"PE Header"中设置Entry Point为实际OEP的RVA(如0x00001234)

2. 在"Sections"中修正区段属性,确保`.text`区段权限为0x60000020(可读可执行)

3. 禁用ASLR:将Optional Header中的DllCharacteristics清除0x0040标志位

导入表修复工具:

三、壳代码深度剖析:从执行流程到技术细节

3.1 壳代码的标准执行流程

无论何种类型的壳,其核心代码均遵循以下逻辑框架,每个环节对应特定的逆向分析重点:

(1)环境保存(Prologue)

- 技术实现:

PUSHAD ; 保存所有通用寄存器

PUSHFD ; 保存标志寄存器

MOV EBP, ESP ; 建立堆栈框架- 逆向意义:通过跟踪寄存器压栈顺序,可判断壳代码的执行边界,为OEP定位提供参考

(2)API动态获取

- 必要性:壳代码常被剥离导入表,需运行时动态获取API地址

- 经典代码:

CALL GET_KERNEL32_BASE ; 通过CALL/POP获取当前指令地址,计算kernel32.dll基址

MOV ESI, [ESI+KERNEL32_EXPORT_OFFSET] ; 解析导出表获取LoadLibraryA地址- 分析技巧:关注`GetProcAddress`的参数构造,特别是函数名的ASCII字符串形式

(3)代码解密与解压

- 压缩壳特征:

- 解压算法:常见ZLIB、LZSS的汇编实现

- 解密循环:典型异或解密代码(如`XOR BYTE PTR [EDI], AL`循环)

- 加密壳扩展:可能包含虚拟机保护(VMProtect)、代码虚拟化等高级技术

(4)重定位修复

- 技术原理:当程序基址变化时,需修正所有绝对地址引用

- 关键操作:

1. 解析PE头的重定位表(数据目录表第6项)

2. 对每个重定位项执行`VA = ImageBase + RVA`计算

- 逆向要点:注意重定位类型(如0x0001表示32位地址修正)

(5) IAT重建

- 实现方式:

1. 壳代码预先存储导入函数名列表

2. 调用`LoadLibrary`加载模块,`GetProcAddress`获取函数地址

3. 将地址写入IAT表项

- 常见反制:加密壳可能对IAT进行二次加密,需跟踪解密密钥生成过程

(6)环境恢复与跳转(Epilogue)

- 标准代码:

POPFD ; 恢复标志寄存器

POPAD ; 恢复通用寄存器

JMP OEP ; 跳转原始程序入口- 逆向关键:`JMP`指令的目标地址即为OEP,需确认其位于程序自身区段内

3.2 Aspack壳代码细节分析

结合实际调试截图,解析核心环节:

(1)OEP定位验证

(2)加载必要API

(3)解密解压实现

(4)重定位修复

(5)修复IAT

001D726F 03F2 ADD ESI,EDX ; esi=导入表结构

001D7271 8B46 0C MOV EAX,DWORD PTR DS:[ESI+0xC] ; 获取模块DLL名称RVA

001D7274 85C0 TEST EAX,EAX

001D7276 0F84 0D010000 JE 00_aspac.001D7389

001D727C 03C2 ADD EAX,EDX ; 加上基地址,字符串VA

001D727E 8BD8 MOV EBX,EAX

001D7280 50 PUSH EAX

001D7281 FF95 A90F0000 CALL DWORD PTR SS:[EBP+0xFA9] ; 获取模块基地址

001D7287 85C0 TEST EAX,EAX

001D7289 75 07 JNZ SHORT 00_aspac.001D7292

001D728B 53 PUSH EBX

001D728C FF95 AD0F0000 CALL DWORD PTR SS:[EBP+0xFAD]

001D7292 8985 A9050000 MOV DWORD PTR SS:[EBP+0x5A9],EAX ; 保存模块基地址

001D7298 C785 AD050000>MOV DWORD PTR SS:[EBP+0x5AD],0x0

001D72A2 8B95 88040000 MOV EDX,DWORD PTR SS:[EBP+0x488] ; 获取基地址

001D72A8 8B06 MOV EAX,DWORD PTR DS:[ESI] ; 获取指向OrignalFirstThunk RVA

001D72AA 85C0 TEST EAX,EAX

001D72AC 75 03 JNZ SHORT 00_aspac.001D72B1

001D72AE 8B46 10 MOV EAX,DWORD PTR DS:[ESI+0x10]

001D72B1 03C2 ADD EAX,EDX ; 计算得出 OrignalFirstThunk VA

001D72B3 0385 AD050000 ADD EAX,DWORD PTR SS:[EBP+0x5AD] ; 0

001D72B9 8B18 MOV EBX,DWORD PTR DS:[EAX] ; 获取INT中的数据,即指向函数名称的 RVA

001D72BB 8B7E 10 MOV EDI,DWORD PTR DS:[ESI+0x10] ; 获取 FirstThunk

001D72BE 03FA ADD EDI,EDX ; 计算得出 IAT 地址

001D72C0 03BD AD050000 ADD EDI,DWORD PTR SS:[EBP+0x5AD] ; 0

001D72C6 85DB TEST EBX,EBX ; 判断结束

001D72C8 0F84 A5000000 JE 00_aspac.001D7373

001D72CE F7C3 00000080 TEST EBX,0x80000000 ; 判断是否是序号

001D72D4 75 04 JNZ SHORT 00_aspac.001D72DA

001D72D6 03DA ADD EBX,EDX ; 指向函数字符串结构=INT[i]+模块基地址

001D72D8 43 INC EBX ; 减去2,跳过字符串结构的序号

001D72D9 43 INC EBX

001D72DA 53 PUSH EBX ; 保存寄存器环境

001D72DB 81E3 FFFFFF7F AND EBX,0x7FFFFFFF ;去掉序号

001D72E1 53 PUSH EBX ; 压入字符串或是序号

001D72E2 FFB5 A9050000 PUSH DWORD PTR SS:[EBP+0x5A9]

001D72E8 FF95 A50F0000 CALL DWORD PTR SS:[EBP+0xFA5] ; 获取函数地址

001D72EE 85C0 TEST EAX,EAX

001D72F0 5B POP EBX ; 恢复寄存器环境

(6)修改属性,跳转原始OEP

四、高级技巧与常见问题处理

4.1 抗反调试技术应对

当遇到加密壳的反调试手段时,可采用以下策略:

(1)异常处理:使用OllyDbg的"忽略异常"功能,跳过SEH异常处理代码

(2)调试器检测:在`IsDebuggerPresent`函数调用处下断点,修改返回值为0

(3)内存断点:对关键跳转指令(如JZ、JNZ)下条件断点,避免陷入反调试循环

4.2 脱壳失败常见原因

4.3 工具链推荐

五、总结:从技术实践到安全思维

脱壳技术不仅是逆向工程的基础技能,更是理解软件保护机制的关键窗口。通过掌握压缩壳的脱壳流程,学习者可建立PE文件结构、汇编指令分析、动态调试的核心能力,为进阶加密壳分析打下坚实基础。在实践中,需始终遵循"观察-假设-验证"的逆向思维,结合工具特性与代码特征进行交叉分析。随着软件保护技术的升级,脱壳技术也在不断演进,唯有持续关注前沿壳类型(如虚拟机壳、混合壳),才能在逆向工程领域保持技术敏锐度。