🔥「炎码工坊」技术弹药已装填!

点击关注 → 解锁工业级干货【工具实测|项目避坑|源码燃烧指南】

一、引言:微服务时代的通信安全挑战

随着云原生和微服务架构的普及,服务间的通信安全成为系统设计的核心议题。传统的单体架构中,通信安全往往依赖防火墙或网络隔离;但在微服务场景下,服务数量激增、调用链路复杂化,传统的“边界防护”模式已难以应对以下威胁:

- 中间人攻击(MITM):攻击者通过窃听服务间通信窃取敏感数据。

- 身份伪造:恶意服务伪装成合法服务发起调用。

- 数据篡改:通信数据在传输过程中被篡改。

为了解决这些问题,双向传输层安全协议(mTLS) 成为微服务通信的黄金标准。本文将从原理、实现到最佳实践,深入解析mTLS如何构建零信任下的安全通信体系。

二、mTLS的核心原理:双向认证与加密通信

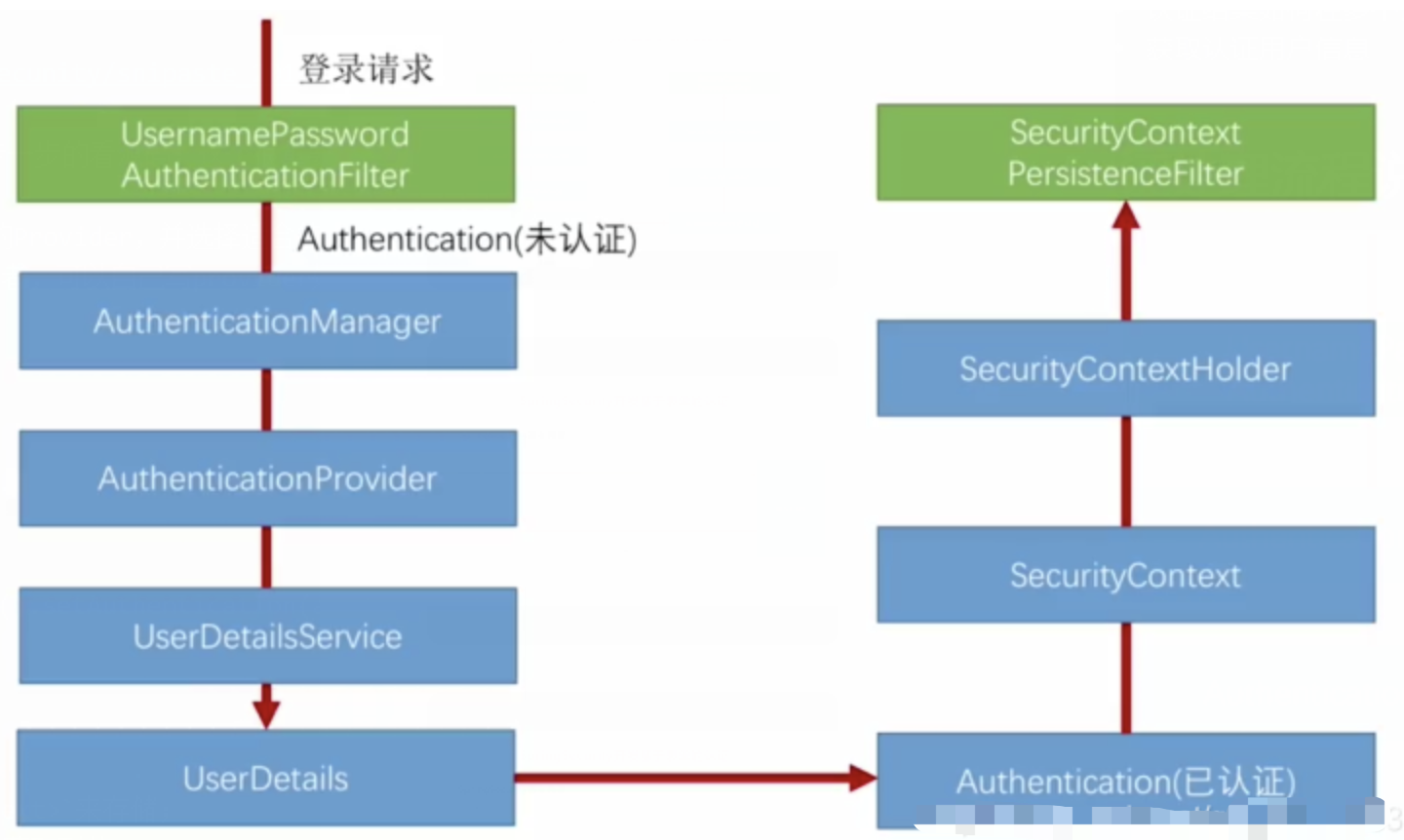

1. mTLS vs TLS:从单向到双向信任

在传统TLS中(如HTTPS),客户端验证服务器证书,但服务器不验证客户端身份。例如:

客户端 -> 服务器: "请证明你是合法的"

服务器 -> 客户端: 提供证书(由CA签发)而mTLS要求双方互验身份:

客户端 <-> 服务器: 双方交换证书并验证这种双向认证机制有效防止了非法客户端和服务的接入。

2. 握手流程详解

mTLS的握手过程包含以下关键步骤(基于RFC 8446):

- ClientHello/ServerHello:协商协议版本、加密套件。

- 证书交换:

- 服务器发送证书(含公钥和CA签名)。

- 客户端校验证书有效性(签名、有效期、域名匹配)。

- 客户端发送自身证书,服务器执行同样校验。

- 密钥交换:通过非对称加密交换预主密钥,生成会话密钥。

- Finished消息:双方确认握手完成,后续通信使用对称加密。

关键安全点:

- 证书必须由双方信任的CA签发。

- 证书吊销列表(CRL)或OCSP实时校验机制防止已泄露证书被滥用。

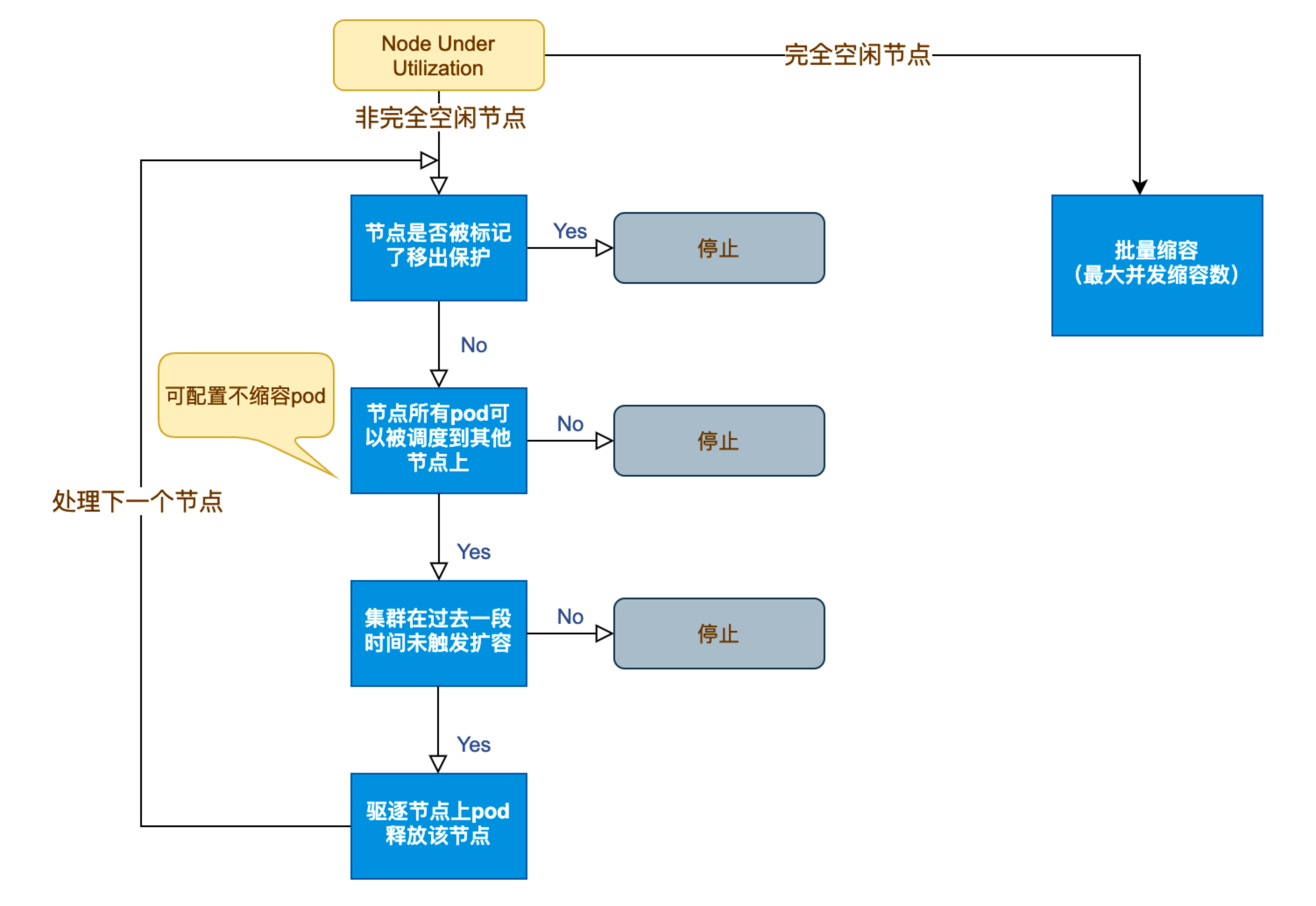

三、为什么微服务需要mTLS?

1. 零信任架构的最佳实践

零信任(Zero Trust)要求“永不信任,始终验证”。mTLS通过以下方式实现:

- 服务身份标识:每个服务拥有唯一证书,替代脆弱的IP/Token认证。

- 动态准入控制:新服务上线时,必须通过mTLS认证才能加入服务网格。

2. 防护中间人攻击(MITM)

在Kubernetes等动态环境中,Pod IP可能频繁变化。mTLS通过证书绑定服务身份,即使攻击者劫持流量,也无法伪造合法证书解密通信。

3. 符合合规要求

金融、医疗等行业对数据加密传输有强制要求(如PCI-DSS、HIPAA),mTLS可直接满足合规审计需求。

四、mTLS在微服务中的落地实践

1. 基于Istio的服务网格实现

Istio通过PeerAuthentication策略全局启用mTLS:

apiVersion: security.istio.io/v1beta1

kind: PeerAuthentication

metadata:

name: default

spec:

mtls:

mode: STRICT # 强制mTLS优势:

- 自动证书管理:Istio内置Citadel组件生成和轮换证书。

- 透明代理:通过Sidecar代理处理TLS终止,业务代码无感知。

2. Kubernetes原生方案:cert-manager + AWS PCA

使用cert-manager自动化证书签发:

# Certificate资源定义

apiVersion: cert-manager.io/v1

kind: Certificate

metadata:

name: my-service-cert

spec:

secretName: my-service-tls

commonName: my-service.namespace

issuerRef:

name: aws-pca-issuer

group: awspca.cert-manager.io流程:

- 服务启动时从Secret加载证书。

- 使用gRPC/HTTP库配置TLS选项(以Go为例):

creds, _ := credentials.NewServerTLSFromFile("server.crt", "server.key")

grpcServer := grpc.NewServer(grpc.Creds(creds))3. 云服务集成:Azure容器应用的mTLS

在Azure中启用客户端证书验证:

- 门户配置:启用“客户端证书模式=要求”。

- 代码提取X.509证书:

// Java示例:从X-Forwarded-Client-Cert头解析证书

String certHeader = request.getHeader("X-Forwarded-Client-Cert");

X509Certificate clientCert = parseCertificate(certHeader);五、典型应用场景与案例

| 场景 | 实现方案 | 安全收益 |

| 支付系统API调用 | mTLS + OAuth2.0双因子认证 | 防止API被恶意重放攻击 |

| 多集群服务互联 | SPIFFE标准+双向证书认证 | 跨集群身份统一标识 |

| 边缘计算设备通信 | 轻量级证书+硬件安全模块(HSM) | 在资源受限设备上实现安全通信 |

案例:Istio服务网格中的mTLS

某电商平台通过Istio配置全局STRICT模式,成功拦截了内部服务的未授权访问尝试,日志显示每月阻止约2000次异常请求。

六、挑战与解决方案

1. 证书管理复杂度上升

- 问题:服务规模扩大后,证书签发、轮换、吊销操作繁琐。

- 解决方案:

- 使用cert-manager对接私有CA(如Vault、AWS PCA)。

- 实施自动化证书生命周期管理(自动续期容忍度设为30天)。

2. 性能开销

- 问题:TLS加解密增加延迟(尤其在高频RPC场景)。

- 优化手段:

- 会话复用(Session Tickets)减少握手次数。

- 硬件加速卡(如AWS Nitro)卸载加密计算。

3. 调试复杂性

- 工具推荐:

tcpdump+ Wireshark解密流量(需配置SSLKEYLOGFILE)。- Istio的

istioctl authz命令检查认证策略。

七、未来趋势:从mTLS到零信任网络

- SPIFFE标准:通过SPIFFE Verifiable Identity Document(SVID)实现跨平台服务身份统一。

- 基于WASM的轻量级认证:在Envoy中通过WASM插件扩展mTLS能力,支持自定义认证逻辑。

- 量子安全算法:NIST后量子密码学(PQC)算法逐步集成到TLS 1.3中。

八、结语

mTLS不仅是技术方案,更是安全思维的转变——它推动我们从“网络边界防护”转向“身份驱动的安全架构”。对于微服务架构而言,mTLS如同数字世界的“身份护照”,确保每一次服务调用都可验证、可追溯。

实践建议:

- 新项目直接启用mTLS(推荐Istio集成方案)。

- 传统系统采用渐进式改造:先核心服务,后边缘服务。

- 监控证书过期时间,建立自动化告警机制。

通过掌握mTLS,我们不仅能构建更安全的系统,更能深入理解现代云原生安全的本质——“信任,但需验证”。

🚧 您已阅读完全文99%!缺少1%的关键操作:

加入「炎码燃料仓」🚀 获得:

√ 开源工具红黑榜

√ 项目落地避坑指南

√ 每周BUG修复进度+1%彩蛋

(温馨提示:本工坊不打灰工,只烧脑洞🔥)