文章目录

- 1.ova文件获取

- 2.VMware导入ova文件

- 3.wazuh目录文件

- 4.wazuh解析原理

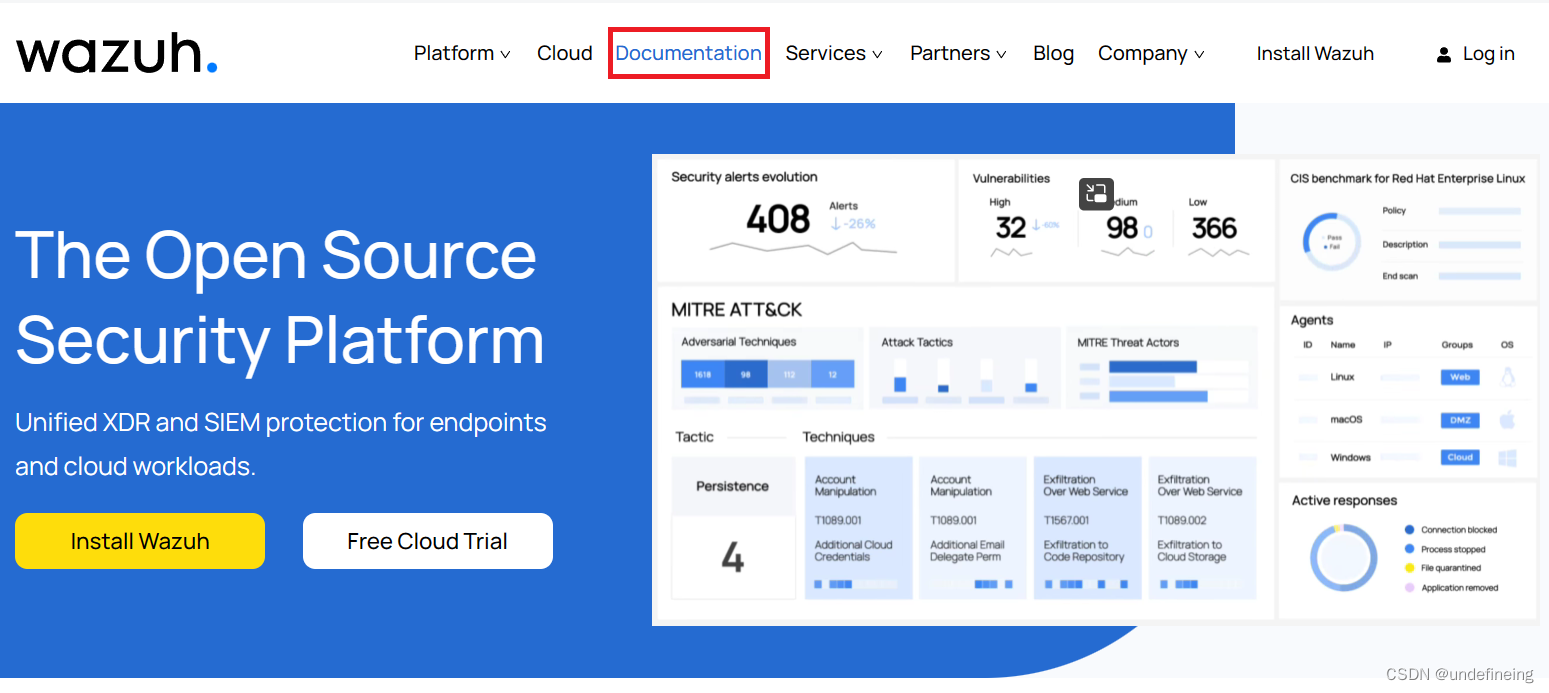

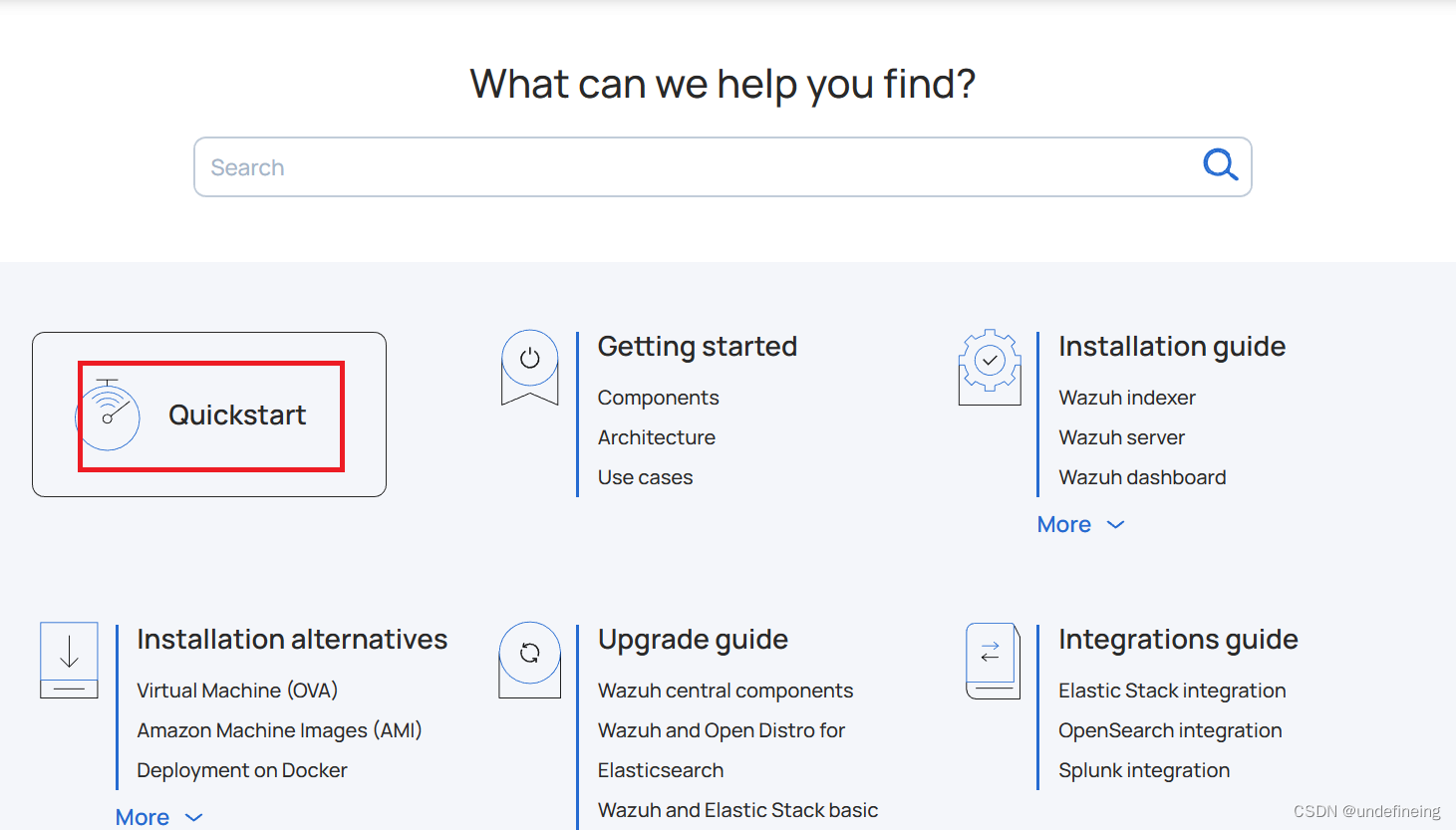

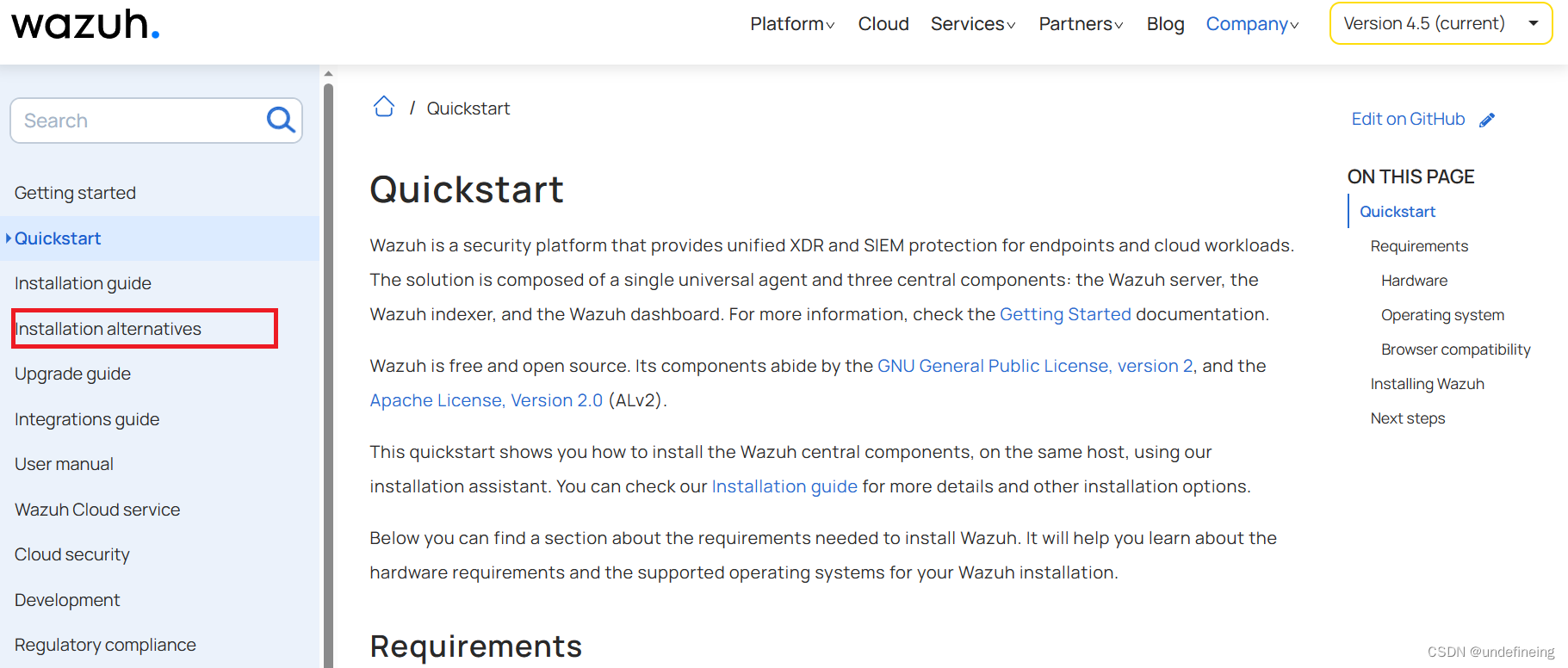

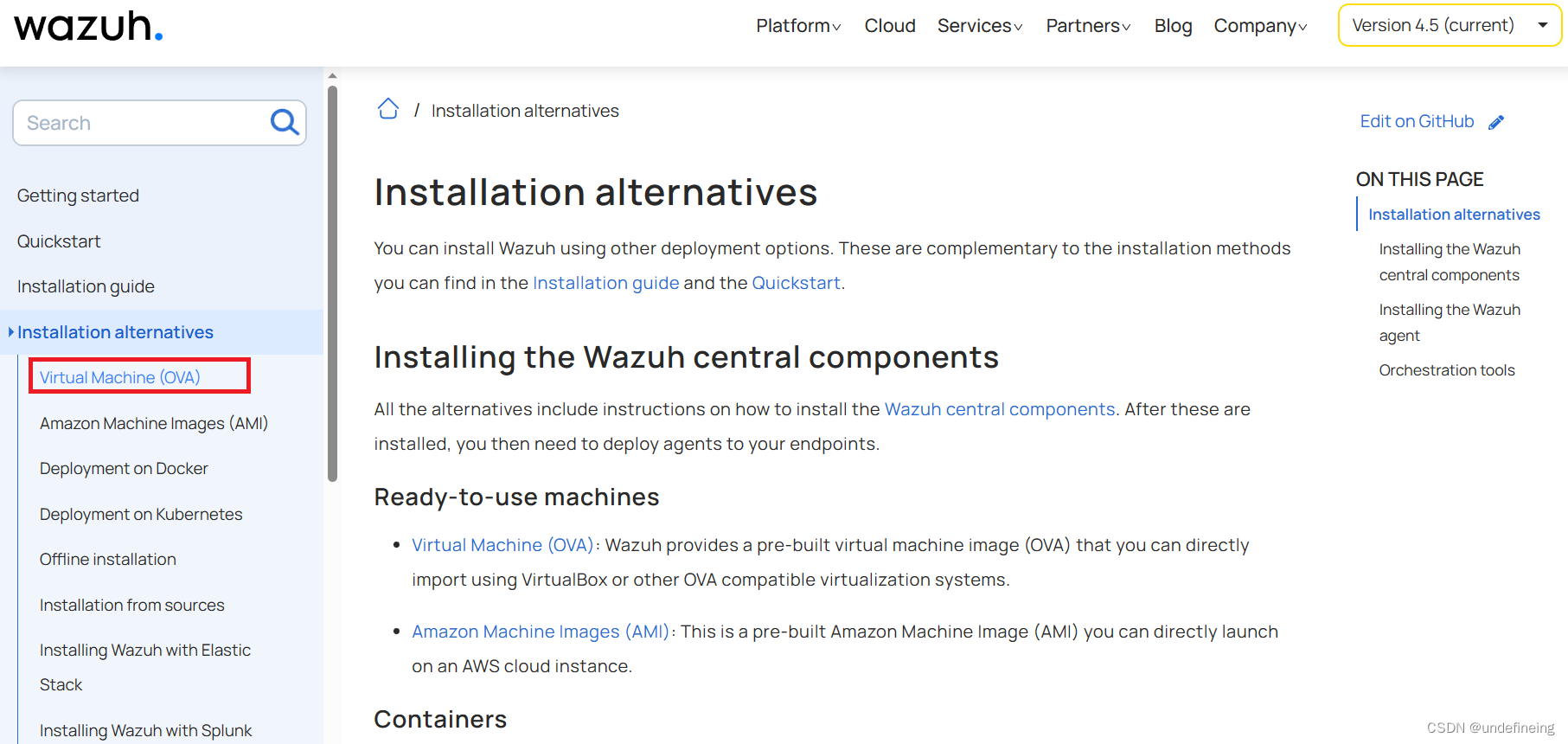

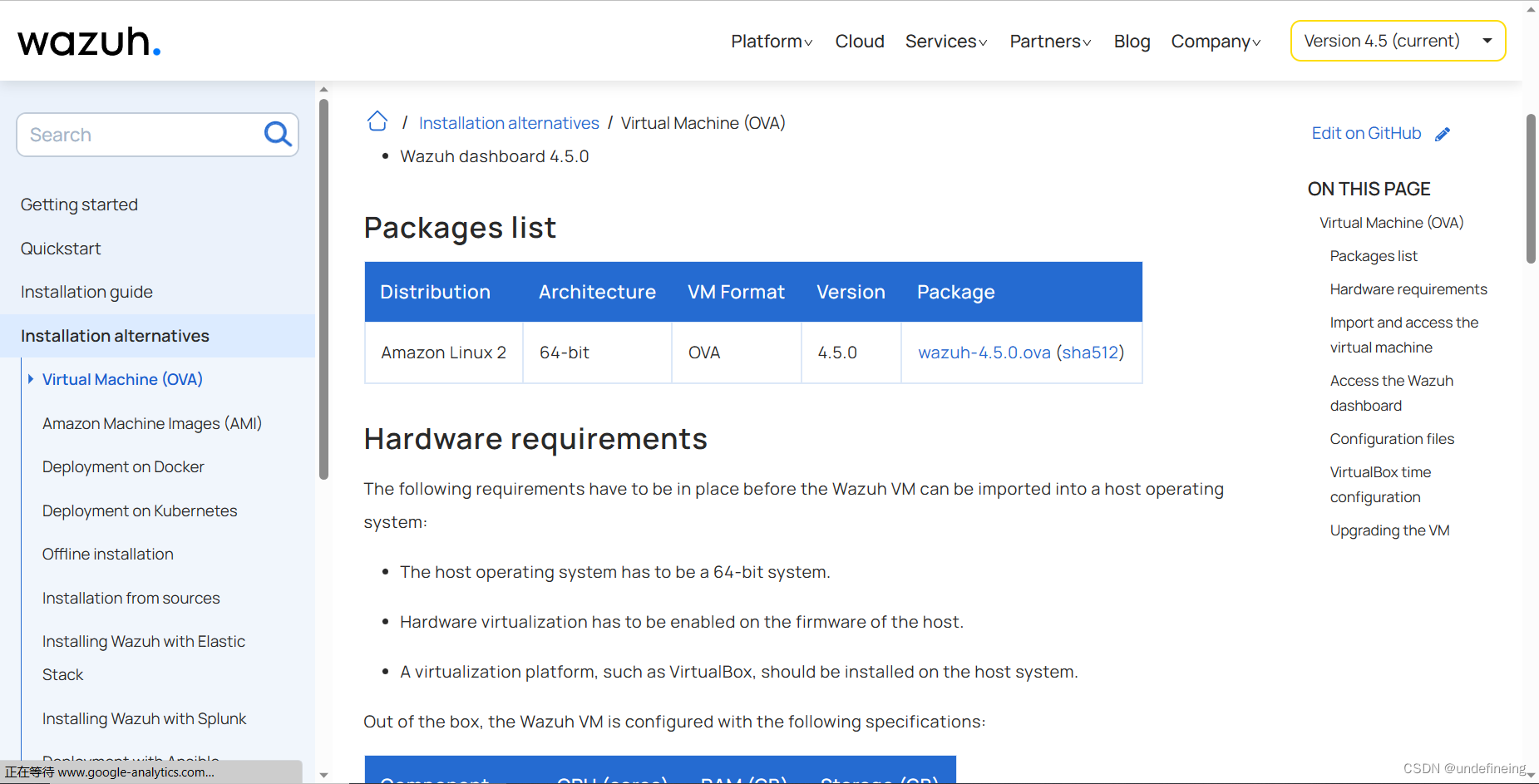

1.ova文件获取

访问官网

https://wazuh.com/

依次点击红色标注将文件下载到本地

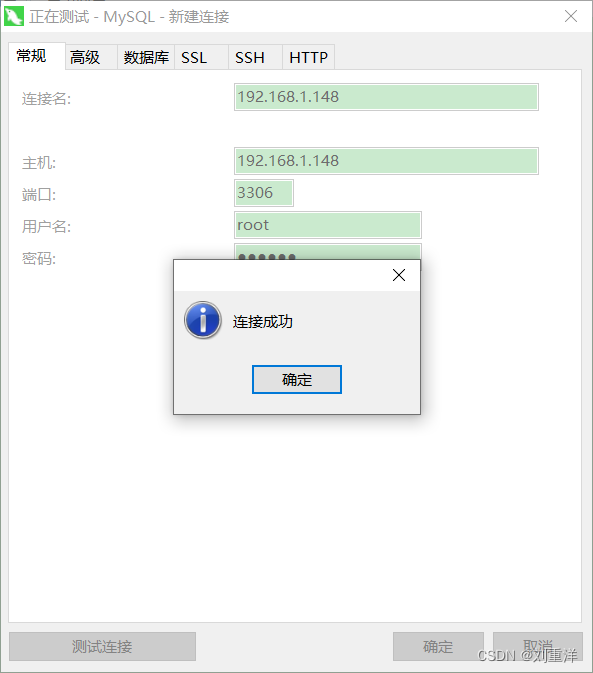

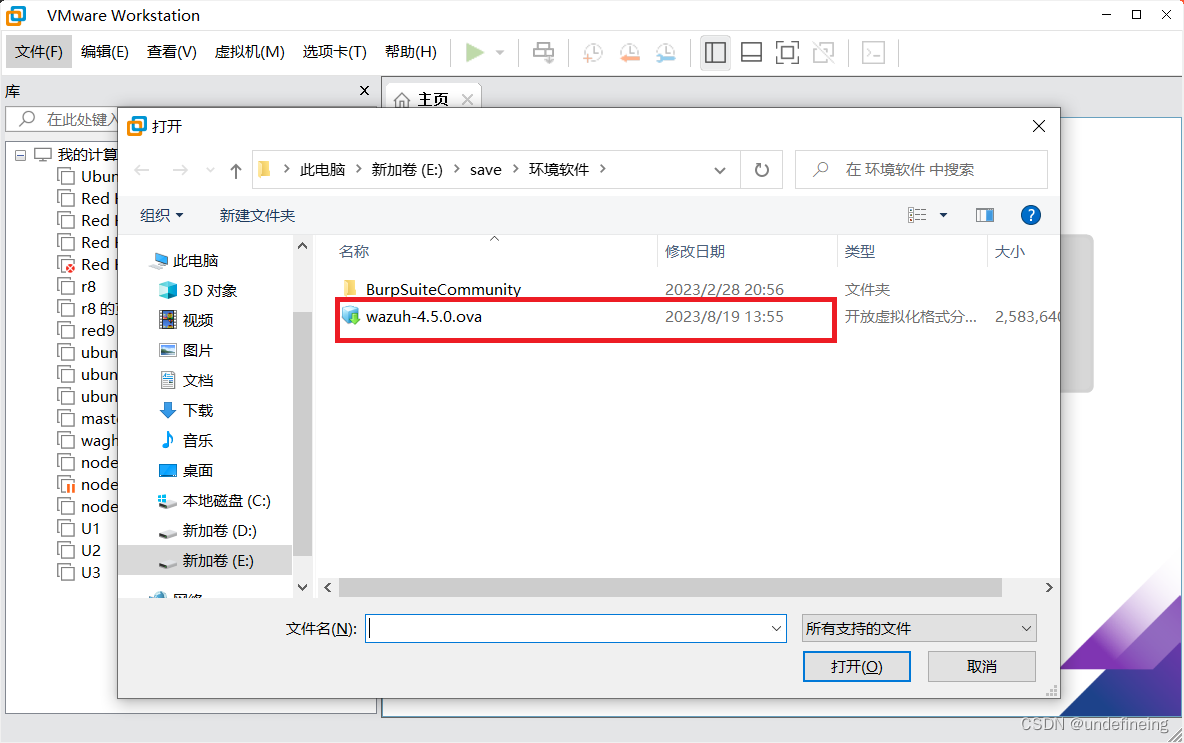

2.VMware导入ova文件

直接打开下载到本地的ova文件

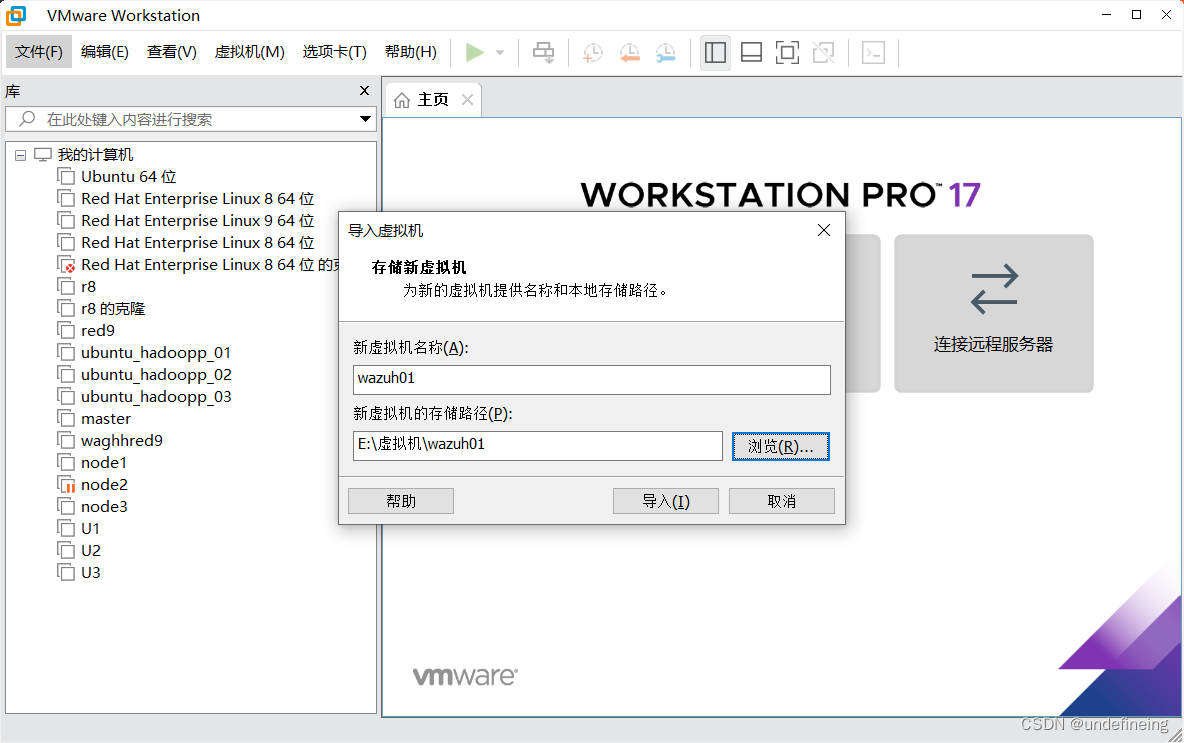

设置导入的位置和名称

设置导入的位置和名称

初始密码账户为wazuh-user:wazuh

初始密码账户为wazuh-user:wazuh

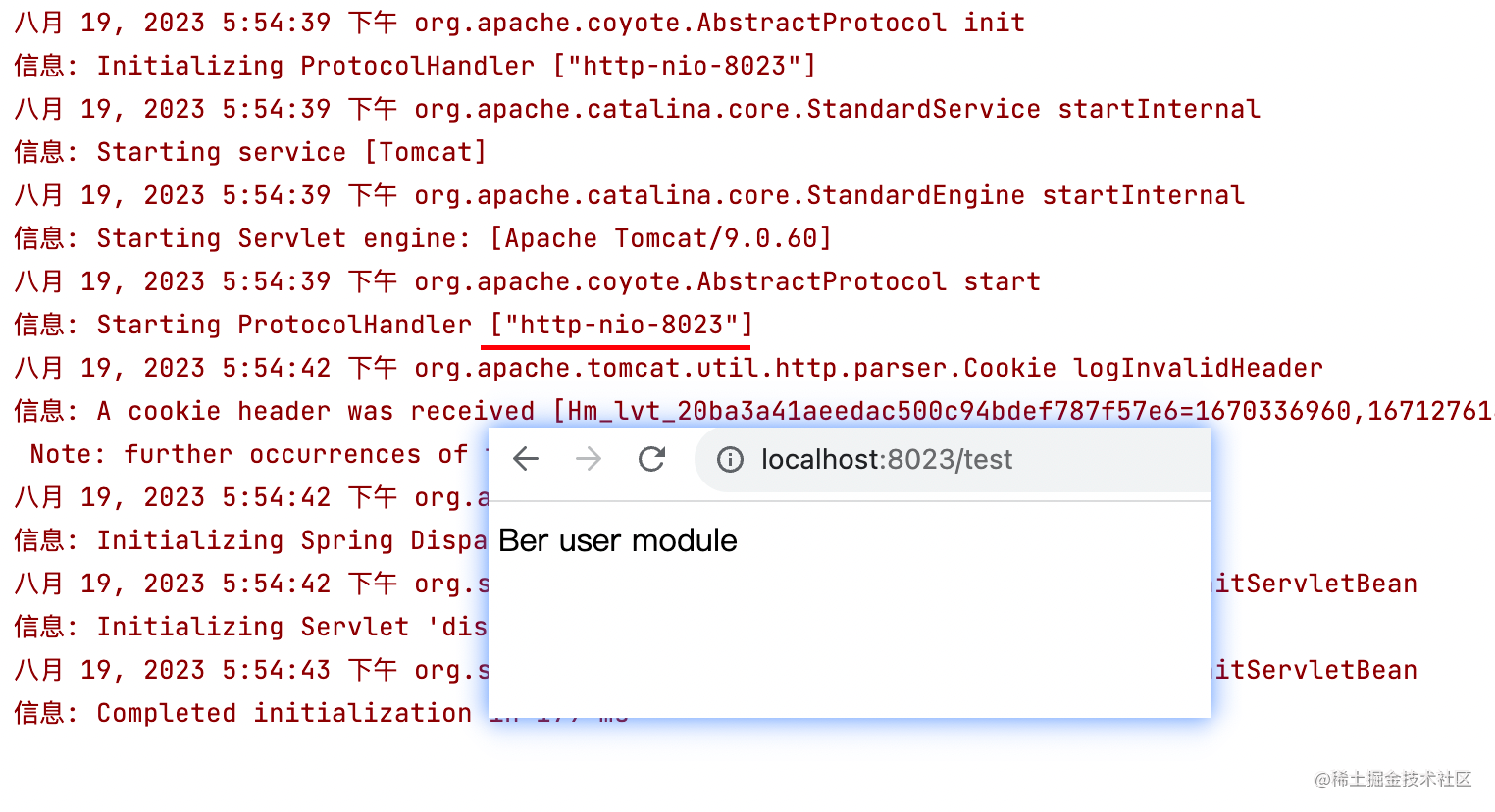

运行登录后为:

网络模式记得设定·为nat,并重庆网络服务

service network restart

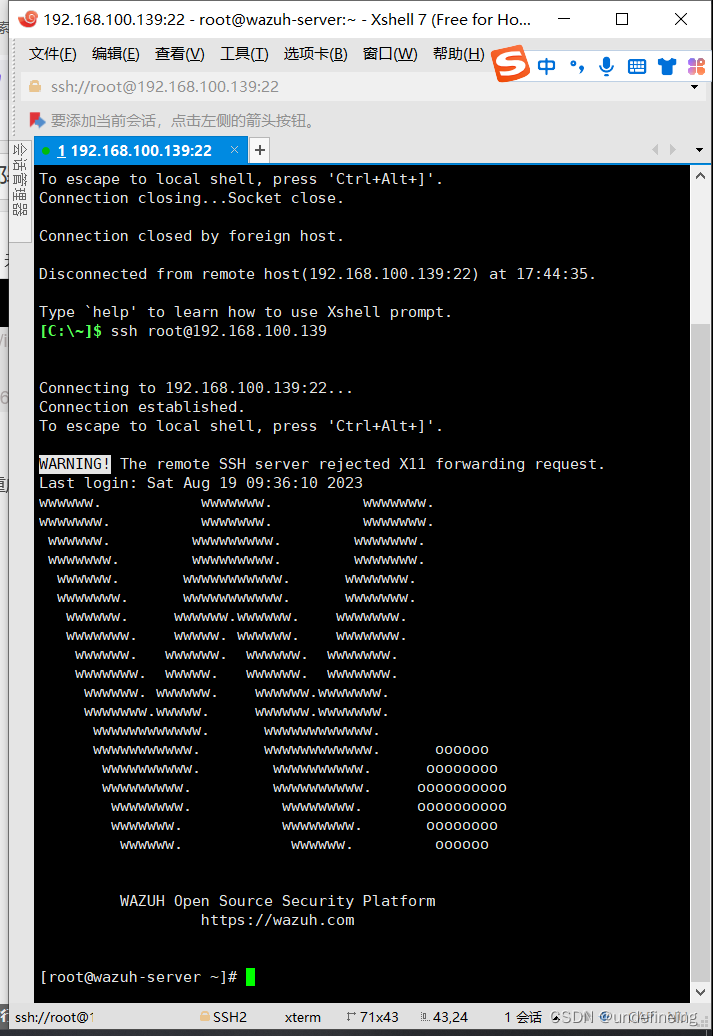

接着用xshell连接

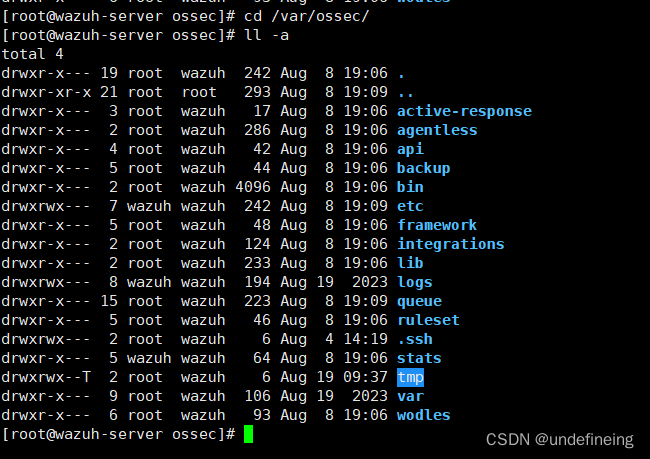

3.wazuh目录文件

主要配置文件在/var/ossec目录下

drwxr-x--- 3 root wazuh 17 Aug 8 19:06 active-response

drwxr-x--- 2 root wazuh 286 Aug 8 19:06 agentless

drwxr-x--- 4 root wazuh 42 Aug 8 19:06 api

drwxr-x--- 5 root wazuh 44 Aug 8 19:06 backup

drwxr-x--- 2 root wazuh 4096 Aug 8 19:06 bin

drwxrwx--- 7 wazuh wazuh 242 Aug 8 19:09 etc

drwxr-x--- 5 root wazuh 48 Aug 8 19:06 framework

drwxr-x--- 2 root wazuh 124 Aug 8 19:06 integrations

drwxr-x--- 2 root wazuh 233 Aug 8 19:06 lib

drwxrwx--- 8 wazuh wazuh 194 Aug 19 2023 logs

drwxr-x--- 15 root wazuh 223 Aug 8 19:09 queue

drwxr-x--- 5 root wazuh 46 Aug 8 19:06 ruleset

drwxrwx--- 2 root wazuh 6 Aug 4 14:19 .ssh

drwxr-x--- 5 wazuh wazuh 64 Aug 8 19:06 stats

drwxrwx--T 2 root wazuh 6 Aug 19 09:37 tmp

drwxr-x--- 9 root wazuh 106 Aug 19 2023 var

drwxr-x--- 6 root wazuh 93 Aug 8 19:06 wodles

active-response 是主动响应,里面设定主要拦截、限制策略,检测到危险就禁止

etc是配置文件

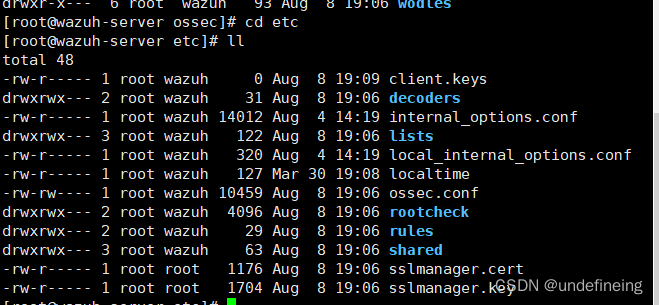

total 48

-rw-r----- 1 root wazuh 0 Aug 8 19:09 client.keys

drwxrwx--- 2 root wazuh 31 Aug 8 19:06 decoders

-rw-r----- 1 root wazuh 14012 Aug 4 14:19 internal_options.conf

drwxrwx--- 3 root wazuh 122 Aug 8 19:06 lists

-rw-r----- 1 root wazuh 320 Aug 4 14:19 local_internal_options.conf

-rw-r----- 1 root wazuh 127 Mar 30 19:08 localtime

-rw-rw---- 1 root wazuh 10459 Aug 8 19:06 ossec.conf

drwxrwx--- 2 root wazuh 4096 Aug 8 19:06 rootcheck

drwxrwx--- 2 root wazuh 29 Aug 8 19:06 rules

drwxrwx--- 3 root wazuh 63 Aug 8 19:06 shared

-rw-r----- 1 root root 1176 Aug 8 19:06 sslmanager.cert

-rw-r----- 1 root root 1704 Aug 8 19:06 sslmanager.key

etc下

dockers是解码器

rootcheck 是后面检测工具

-rw-rw---- 1 root wazuh 16174 Aug 4 14:19 rootkit_files.txt

-rw-rw---- 1 root wazuh 5548 Aug 4 14:19 rootkit_trojans.txt

ossec.conf是主要配置文件

ruleset下放规则

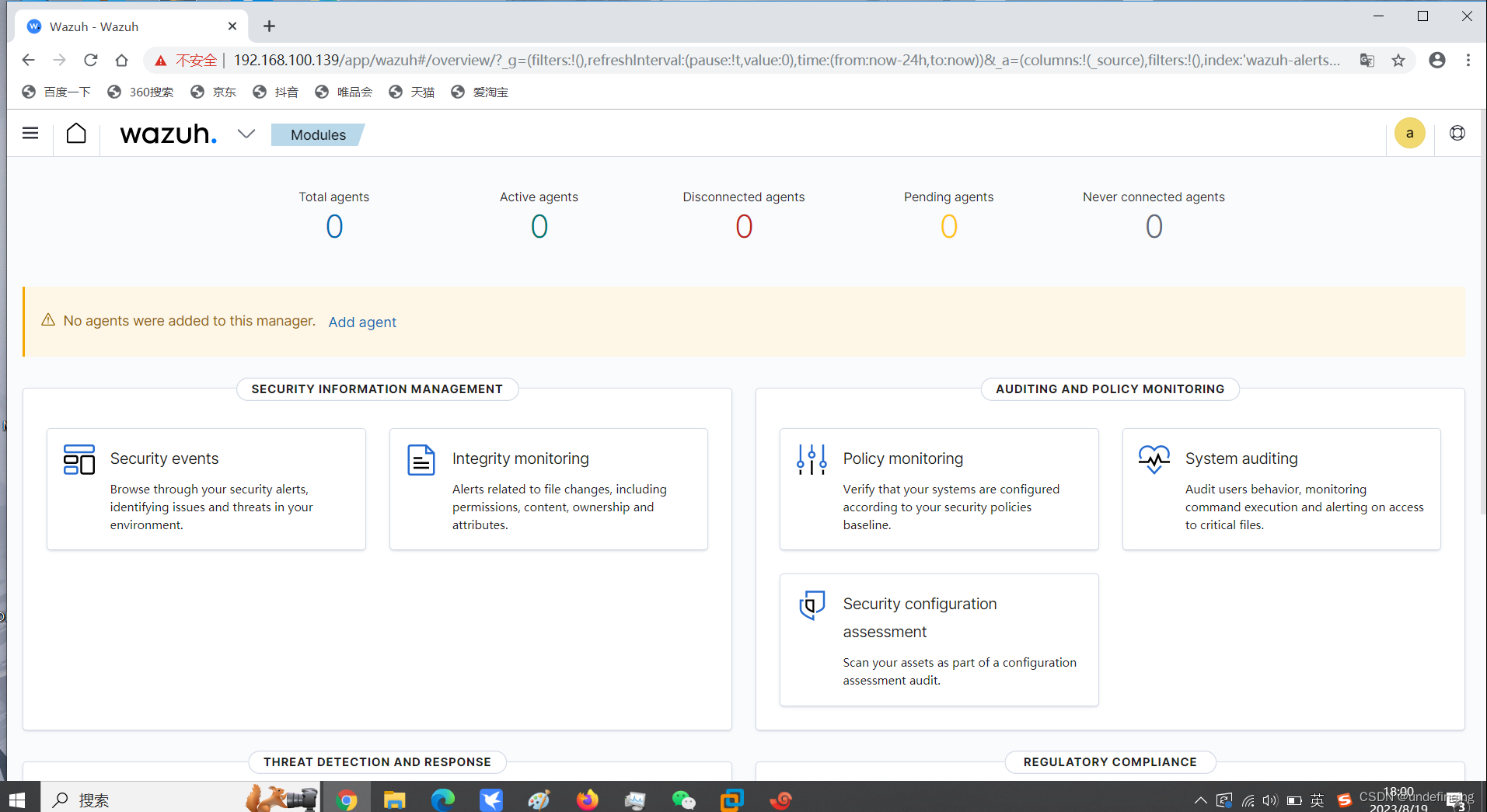

网站访问wazuh初始账号密码为admin:admin

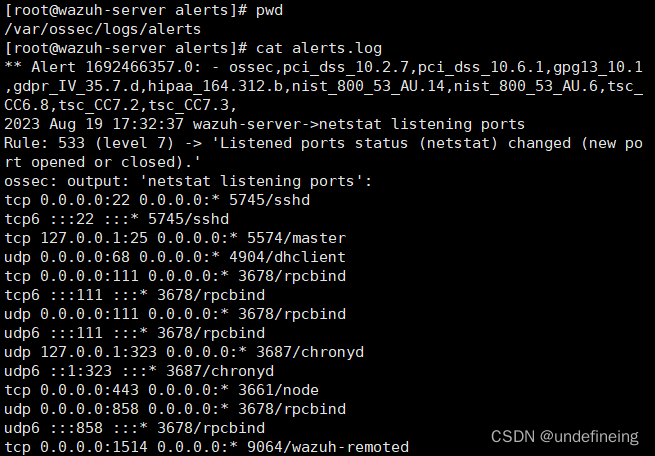

查看告警信息

查看告警信息

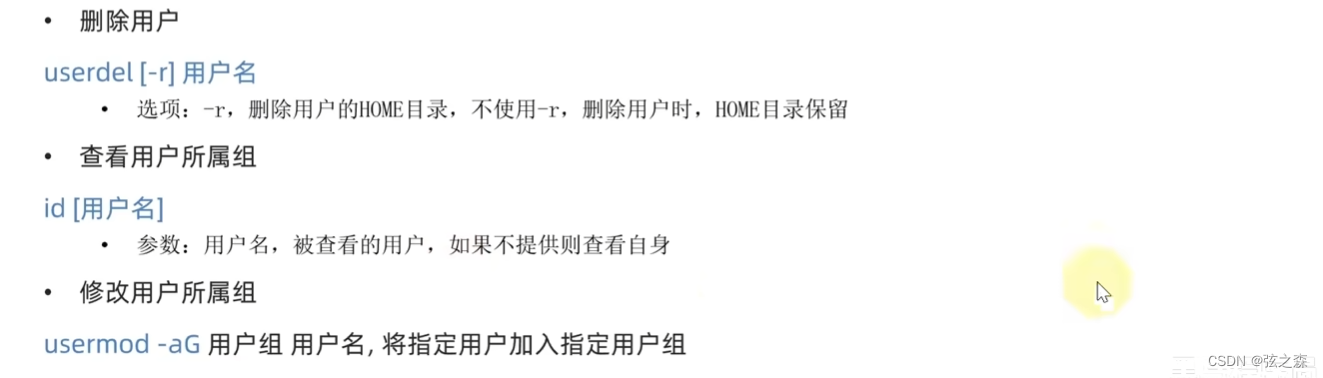

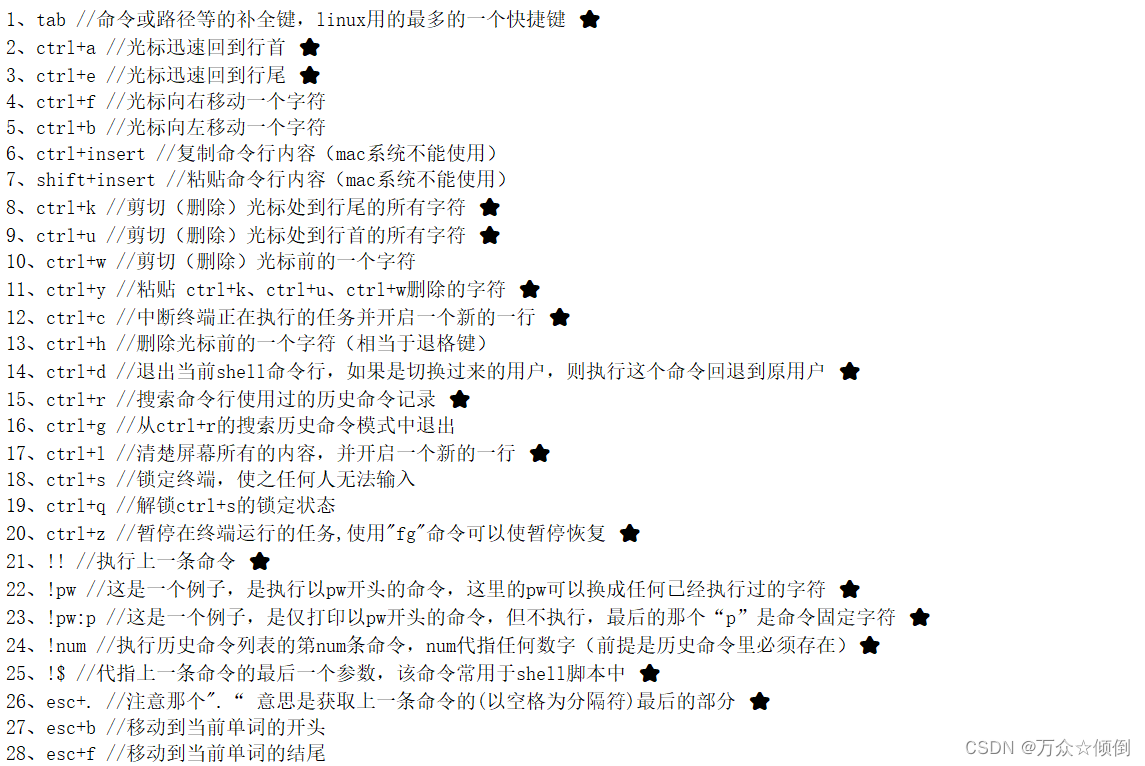

ossec下几个说明

active-response:响应的脚本

agentless:无代理安装,即用户名密码

etc:配置,ossec.conf核心配置文件

ruleset:自带规则库,建议不改

log:日志,预警核心

以下两个目录记录了何时、触发了哪些规则

/var/ossec/logs/alerts/alerts.json:json格式的预警信息,用于分析展示,这不就是给elk用于展示的嘛

/var/ossec/logs/alerts/alerts.log:适用于直接查看

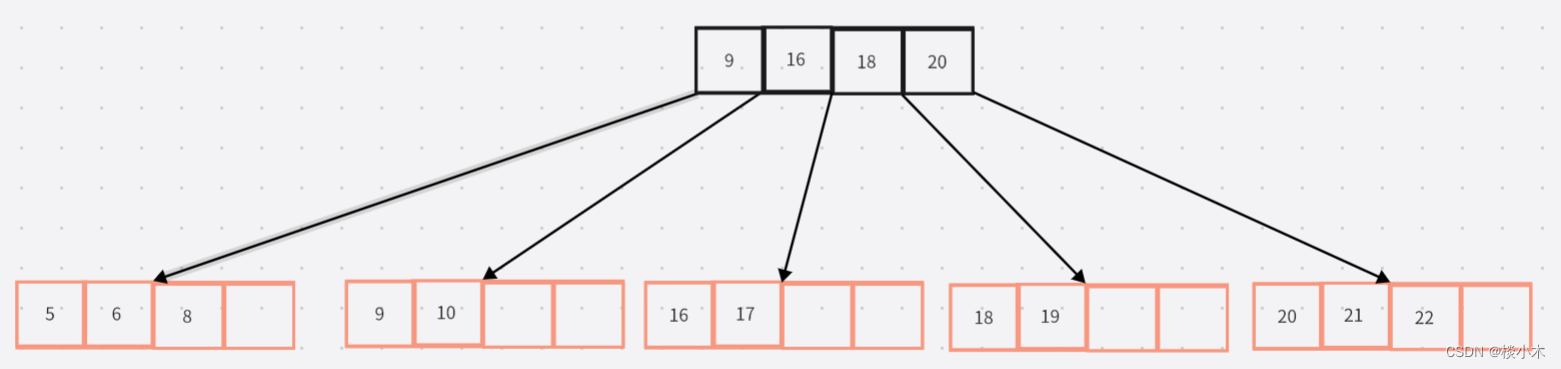

4.wazuh解析原理

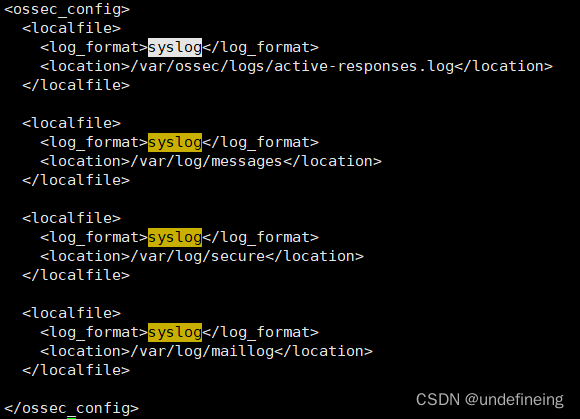

在etc下主配置文件中有写入的日志文件地址

会将找到的日志文件进行解码并匹配

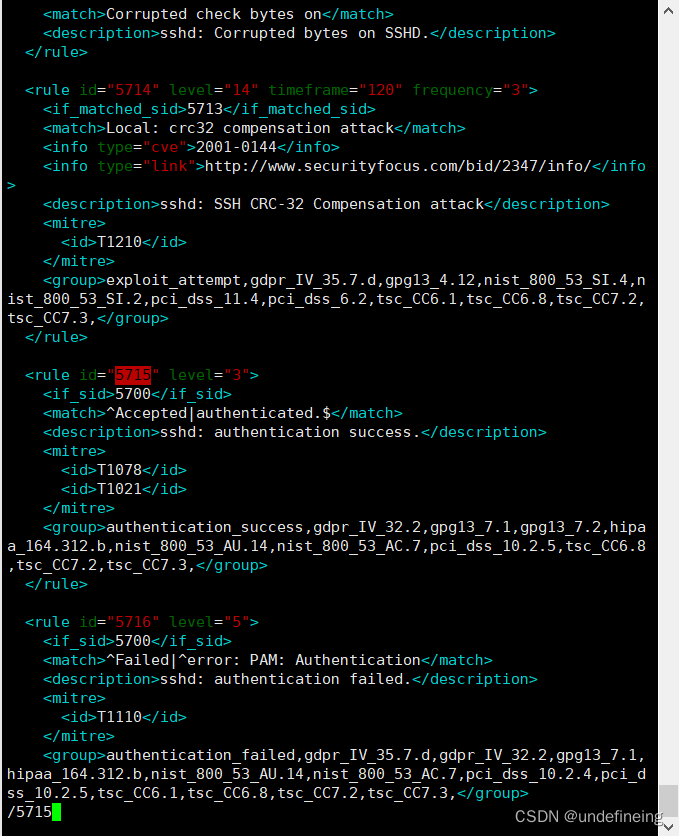

如/var/ossec/ruleset/rules下的规则就有匹配

vim 0095-sshd_rules.xml

rule id="5715" level="3">

<if_sid>5700</if_sid>

<match>^Accepted|authenticated.$</match>

<description>sshd: authentication success.</description>

<mitre> <id>T1078</id>

<id>T1021</id>

</mitre>

<group>authentication_success,gdpr_IV_32.2,gpg13_7.1,gpg13_7.2,hipaa_164.312.b,nist_800_53_AU.14,nist_800_53_AC.7,pci_dss_10.2.5,tsc_CC6.8,tsc_CC7.2,tsc_CC7.3,</group>

</rule>

这里的

<match>^Accepted|authenticated.$</match>

就是正则匹配,含义是以Accepted开头或以authenticated结尾的信息

<if_sid>5700</if_sid>

5700是其父类

<rule id="5700" level="0" noalert="1">

<decoded_as>sshd</decoded_as> <description>SSHD messages grouped.</description>

</rule>

5700里面放了一个sshd解码器(本来就是sshd日志嘛)

也就是这个

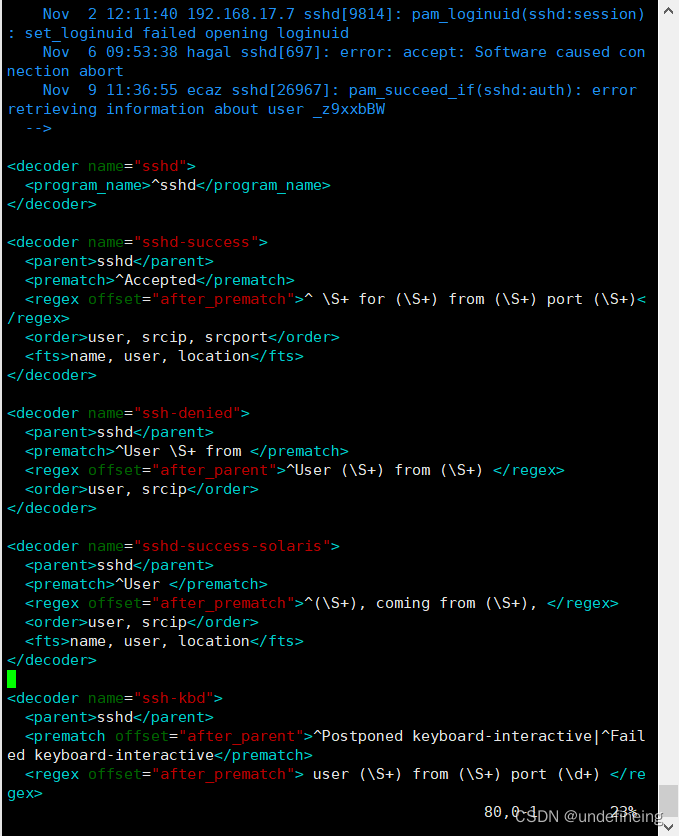

0310-ssh_decoders.xml

vim 0310-ssh_decoders.xml

简单看一下解码器

<decoder name="sshd">

<program_name>^sshd</program_name> //匹配到sshd开头则解码器激活

</decoder>

<decoder name="sshd-success">

<parent>sshd</parent> //匹配sshd开头

<prematch>^Accepted</prematch> //在匹配Accepted

<regex offset="after_prematch">^ \S+ for (\S+) from (\S+) port (\S+)</regex> //取for+空格后面、取from+空格后面、取port+空格后面的内容,也就是用户名、ip、端口

<order>user, srcip, srcport</order> //三个匹配到的内容输出

<fts>name, user, location</fts>

</decoder>

find . -name "*.xml" | xargs -0 grep -r -i "5557"