外网渗透信息收集&漏洞挖掘

- `信息收集`

- 一、“资产收集”的重要性

- 二、企业信息收集之域名信息收集

- 2.1、通过域名找到公司

- 2.2、通过公司找到域名

- 3.3、收集每个域名的⼦域名

- 三、企业信息信息收集之移动资产

- 3.1、移动端APP收集

- 3.2、微信⼩程序收集

- 四、信息收集流程

- `漏洞挖掘`

- 一、常⻅的web漏洞

- 二、怎么寻找⼊⼝点

信息收集

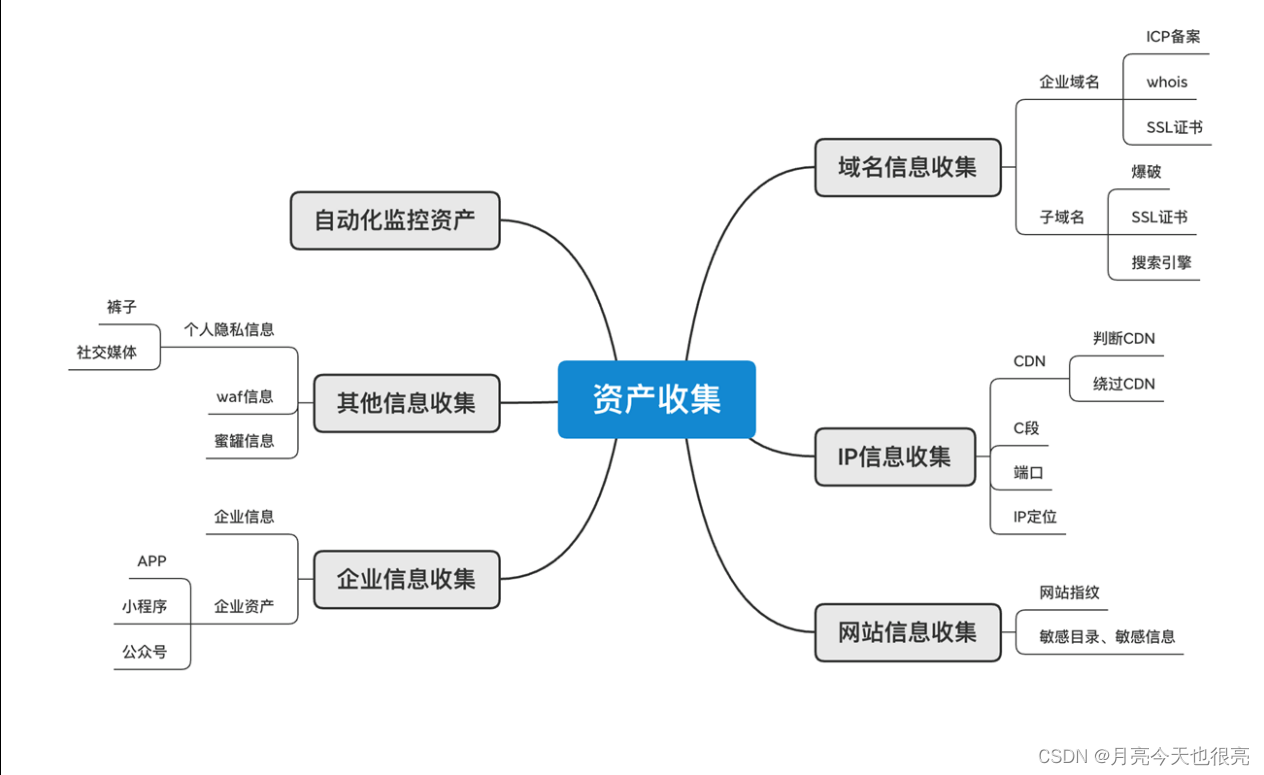

一、“资产收集”的重要性

- 信息资产收集是渗透测试的关键、也是渗透测试的成功保障(知己知彼,百战百胜)

二、企业信息收集之域名信息收集

2.1、通过域名找到公司

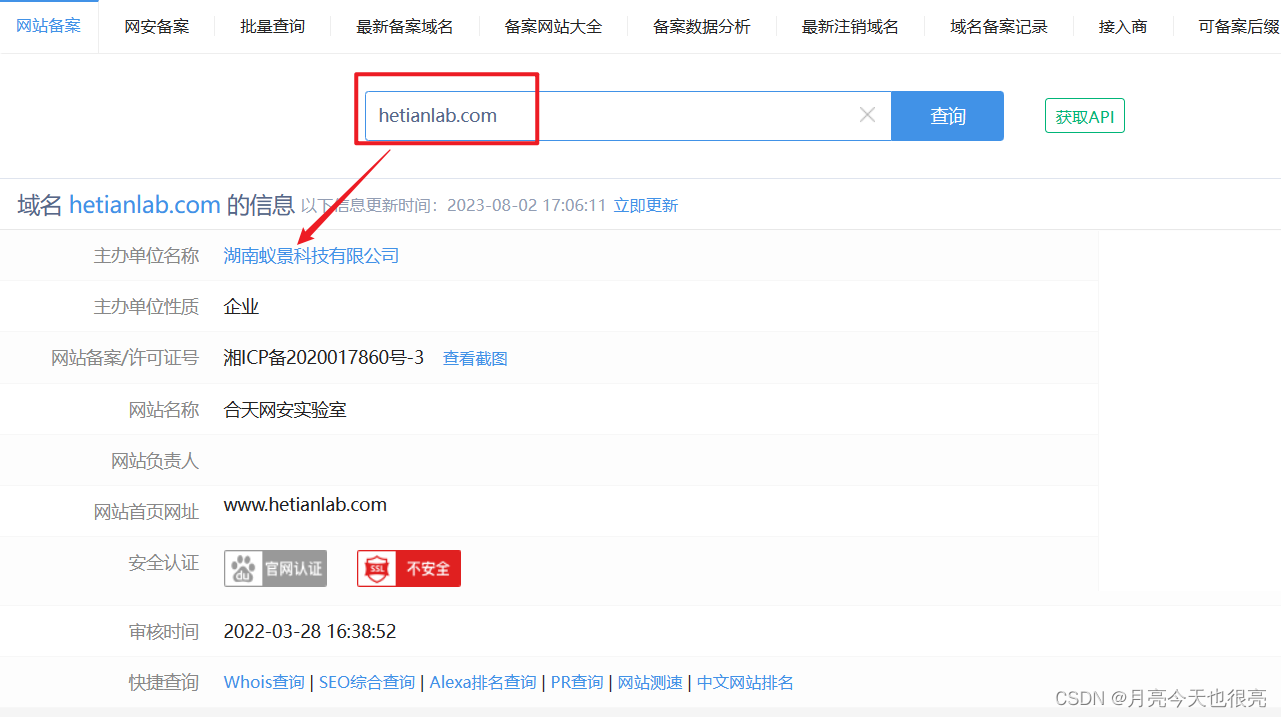

- ICP备案

- 什么是ICP备案?

- 《⾮经营性互联⽹信息服务备案管理办法》于2005年3⽉20⽇起施⾏。

办法指出在中华⼈⺠共和国境内提供⾮经营性互联⽹信息服务,应当依法履⾏备案⼿续。

- ICP备案查询:

https://icp.chinaz.com/

-

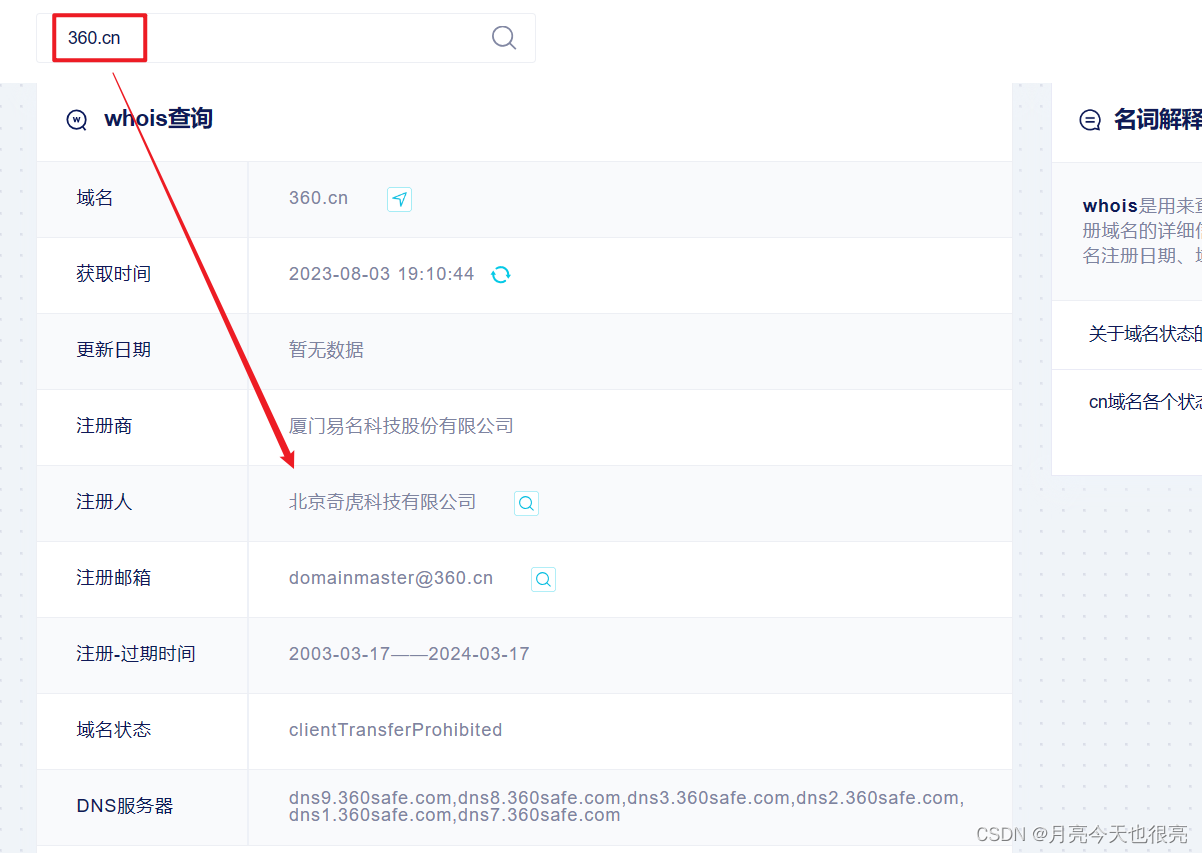

Whois

- Whois 是⽤来查询域名的IP以及所有者等信息的传输协议。简单说,whois就是⼀个⽤来查询域名是否已经被注册,以及注册域名的详细信息的数据库(如域名所有⼈、域名注册商)。

- 由于境外的⽹站不需要icp备案,⽆法通过备案信息进⾏查询,故⽽可以使⽤whois查询。

https://www.ggcx.com/main/whois

-

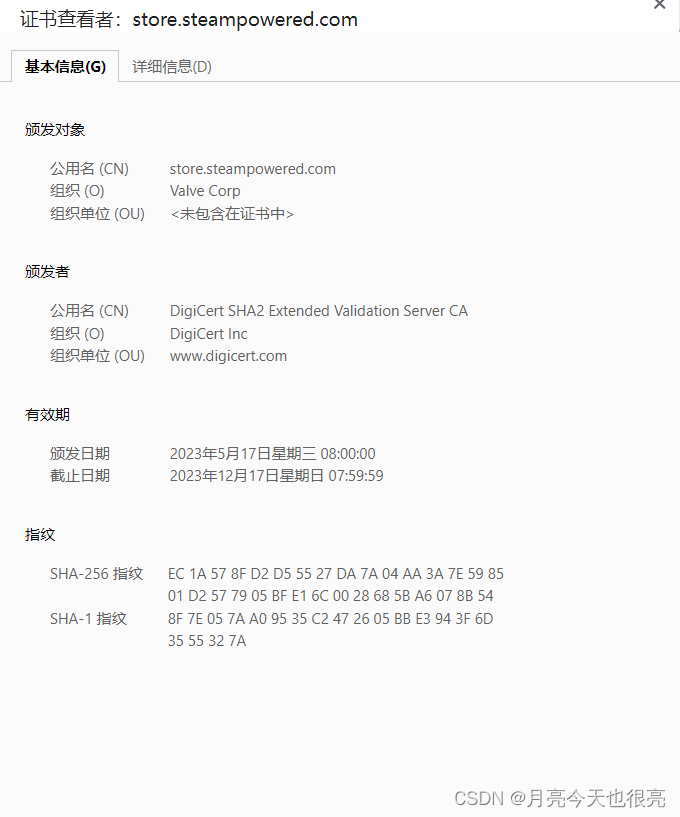

证书指纹

- 每个https协议的⽹站都具备SSL证书,证书中可能会包含申请组织,也就是公司的名字。

- 例如:steam 游戏平台官⽹

2.2、通过公司找到域名

通过域名找到公司很简单,其实在很多⽹站上都是⼀⽬了然,⽆需过多了解。

通过公司找到⽹站,就叫做反向查询(反查),例如icp备案反查、whois反查、证书指纹反查。

-

icp备案反查

- 备案信息⽹:

https://www.beianx.cn/

- 备案信息⽹:

-

whois注册⼈反查

- 狗狗查询:

https://www.ggcx.com/main/whois

https://www.ggcx.com/main/whoisReverse

- 狗狗查询:

-

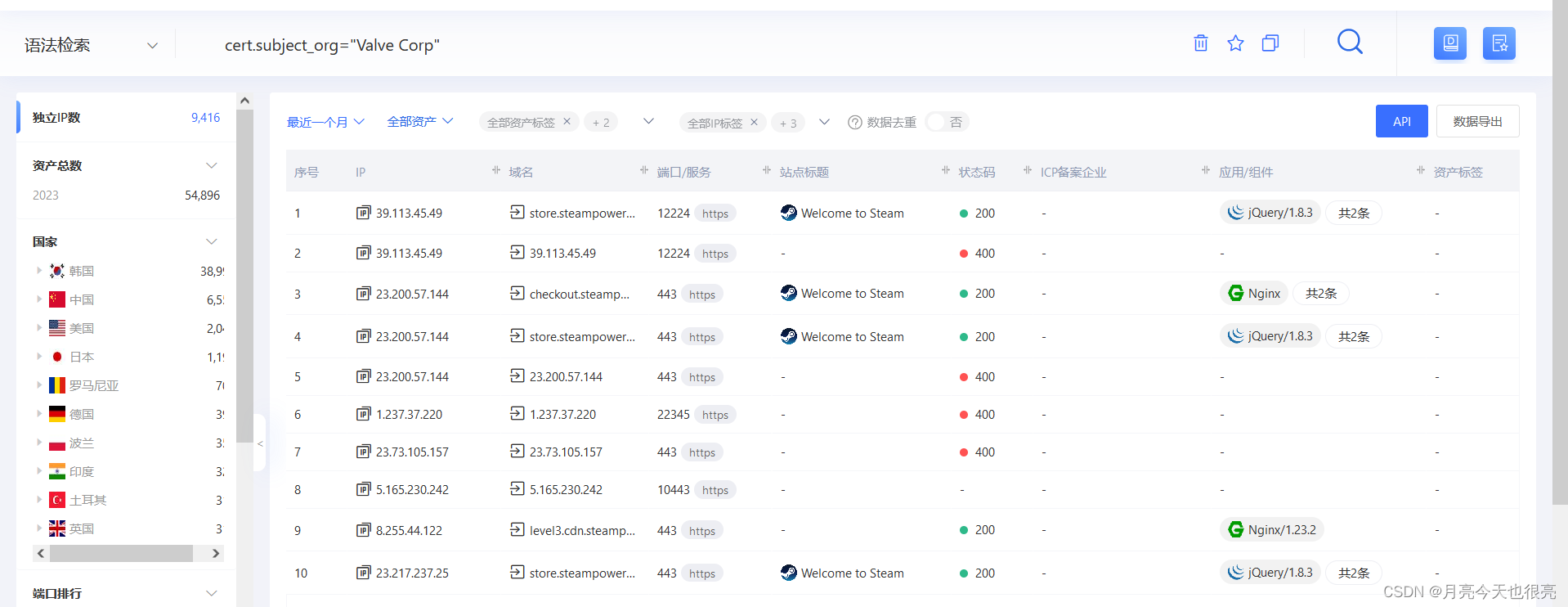

SSL证书指纹反查

-

fofa :

https://fofa.info/ -

cert=“Valve Corp”

-

hunter :

https://hunter.qianxin.com/ -

cert.subject_org=“Valve Corp”

-

3.3、收集每个域名的⼦域名

- 什么是⼦域名?

- 例如 baidu.com 是百度的域名, 那么百度搜索[www.baidu.com] 、百度新闻[news.baidu.com]、百度贴吧[tieba.baidu.com] 就是百度的⼦域名

- ⼦域名的收集⽅法有很多,例如枚举爆破、DNS查询等

- 简单举例:

- ⾕歌语法

site:baidu.comsite:hetianlab.com

- ⾕歌语法

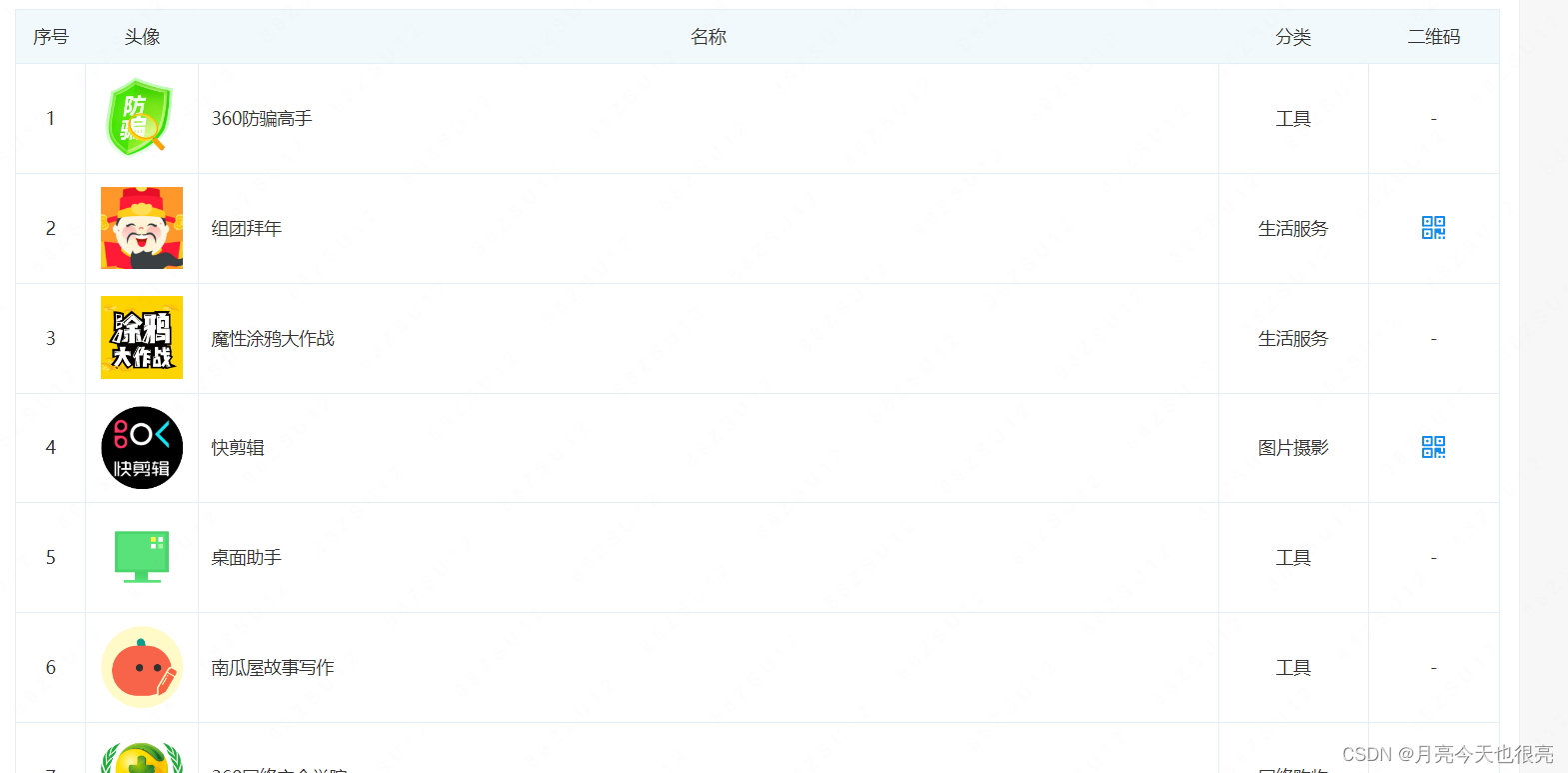

三、企业信息信息收集之移动资产

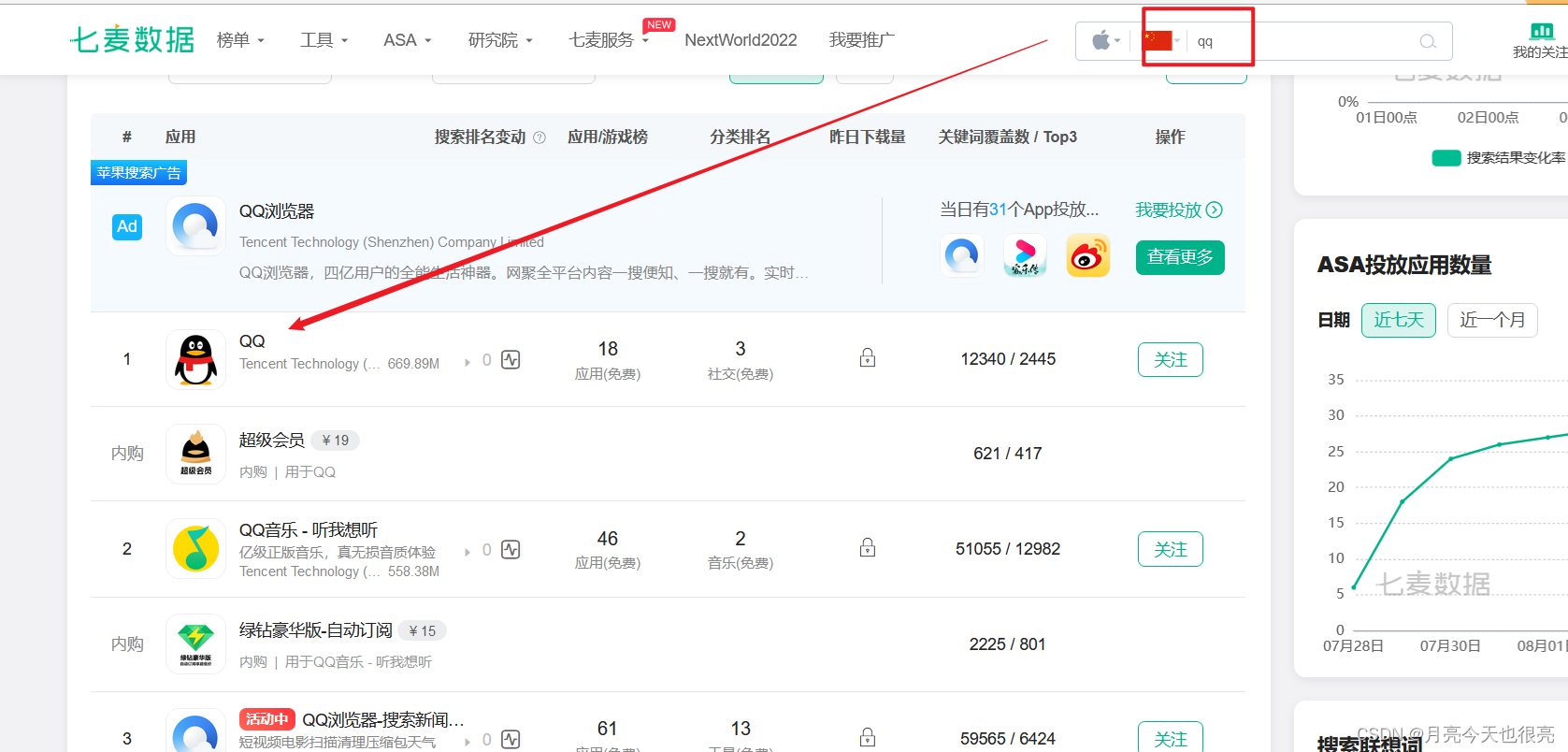

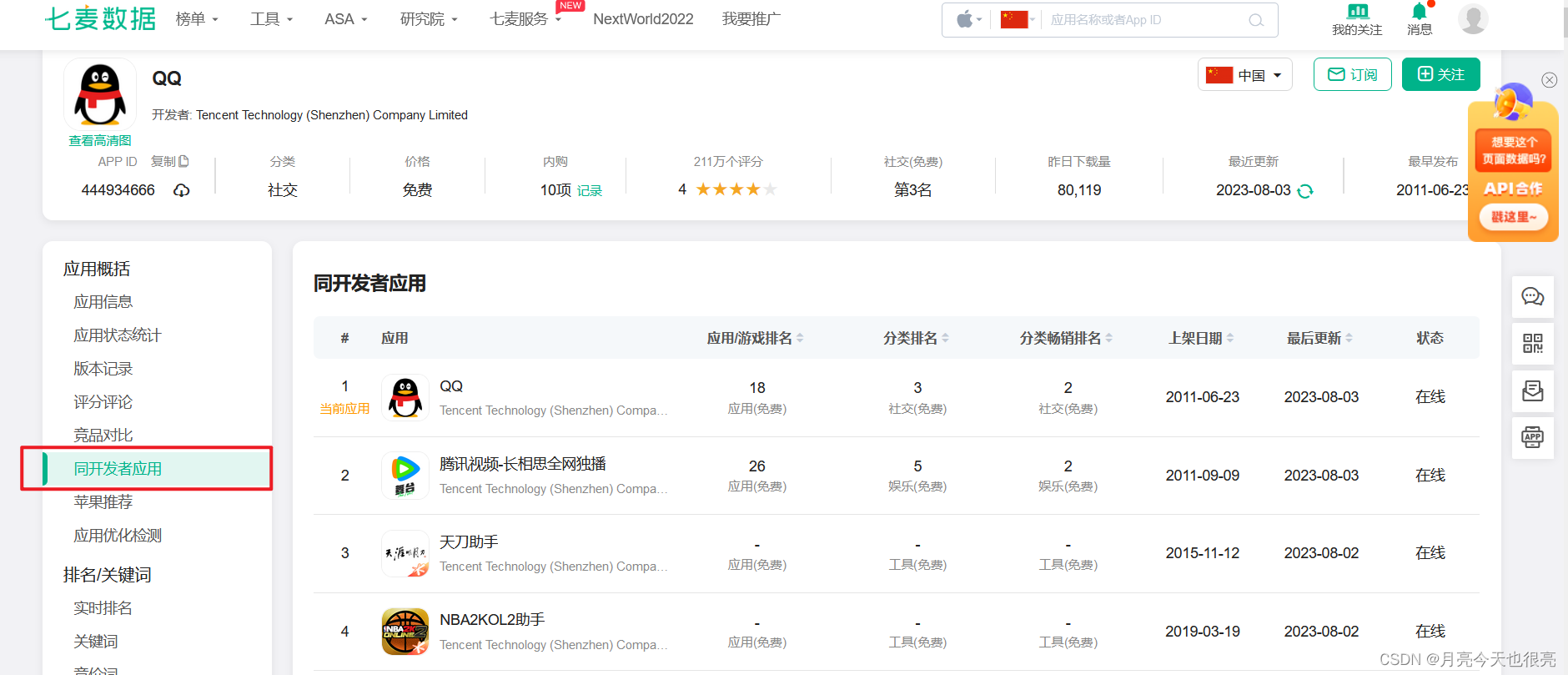

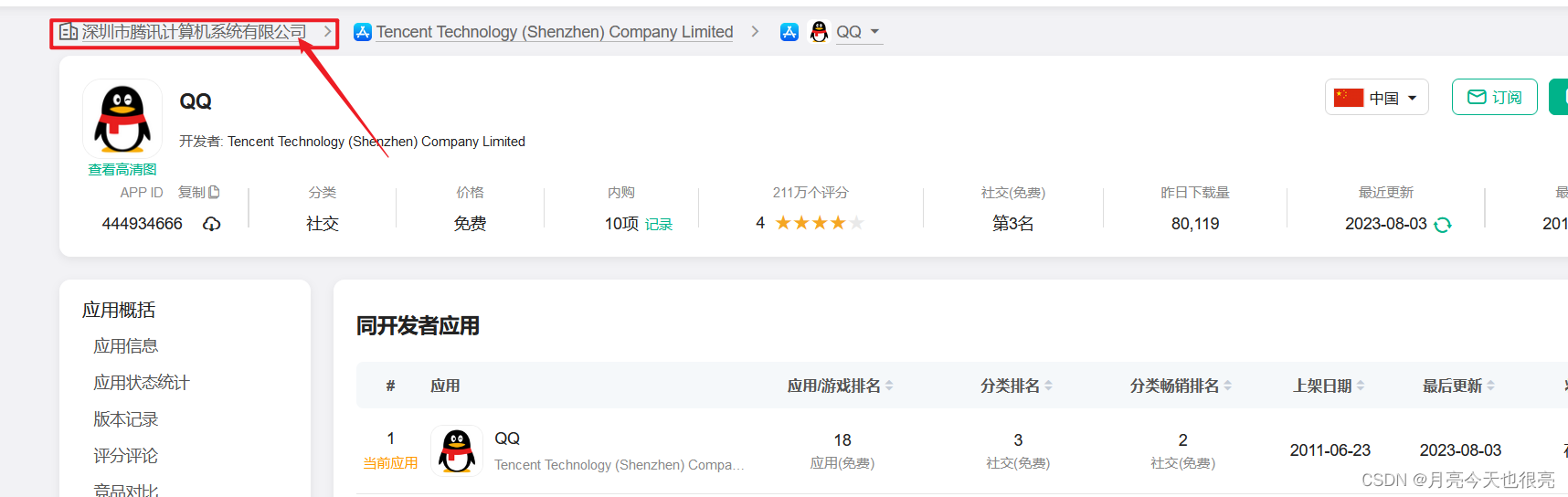

3.1、移动端APP收集

- 七⻨数据 :

https://www.qimai.cn/- 查询同开发者应⽤

- 公司企业名查询

- 查询同开发者应⽤

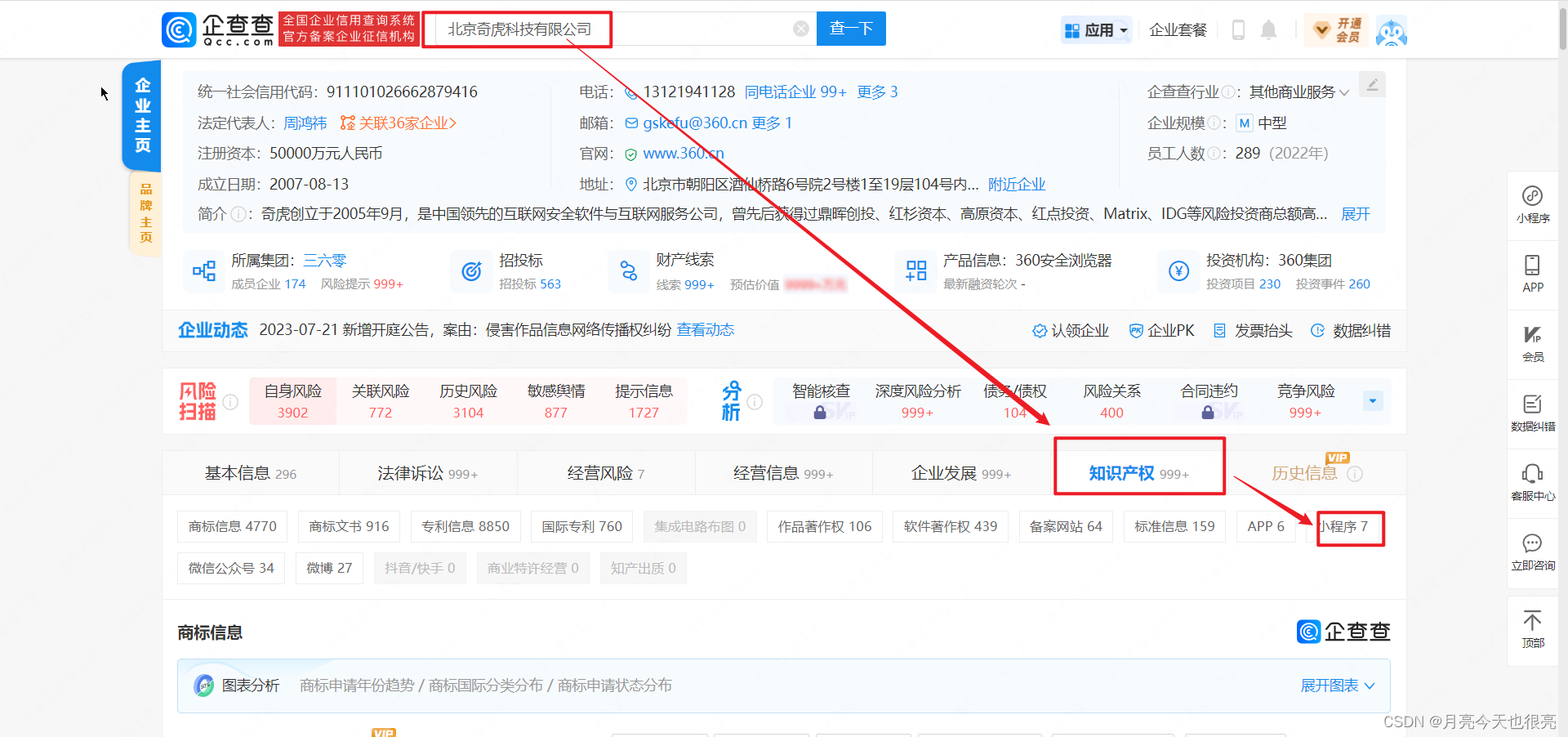

3.2、微信⼩程序收集

- 企查查:

https://www.qcc.com/

- 微信⾃带搜索

四、信息收集流程

漏洞挖掘

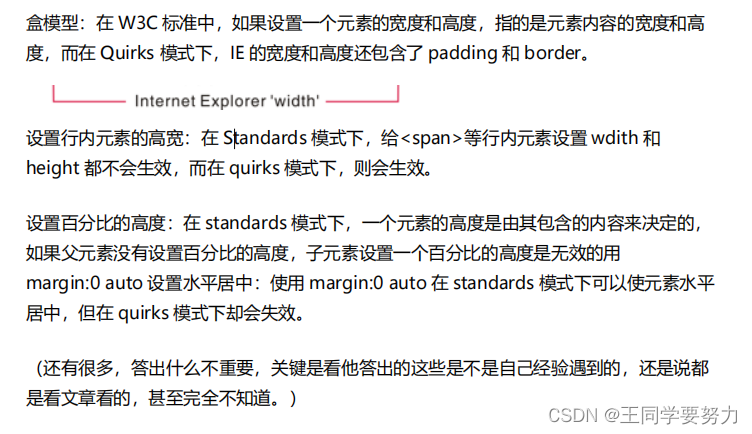

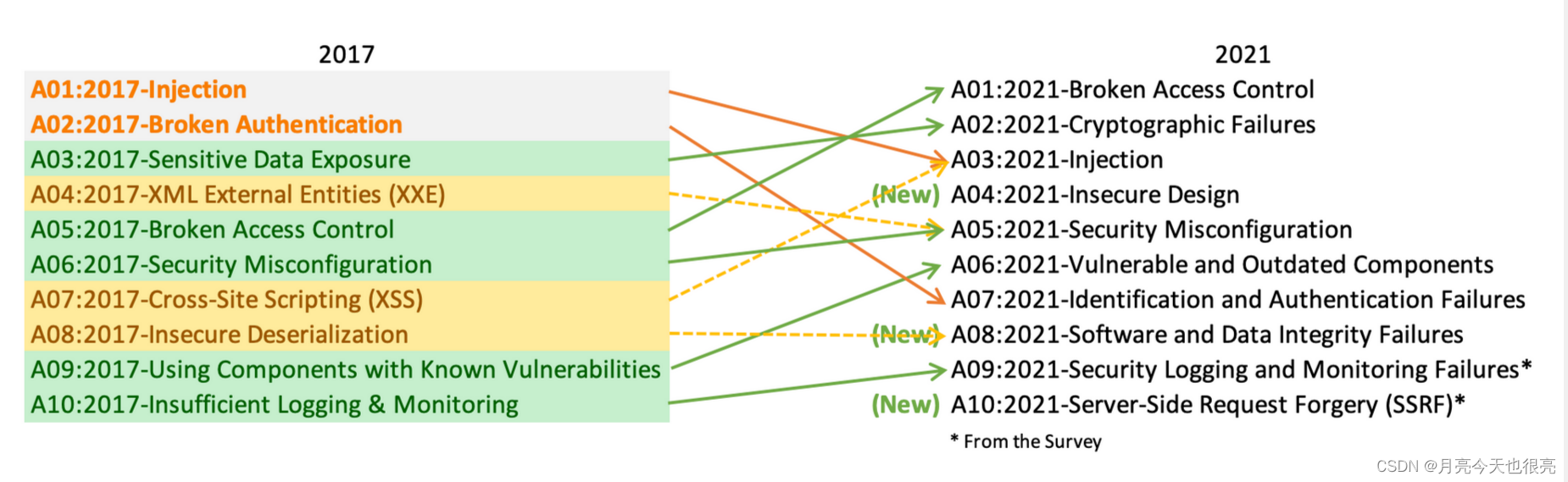

一、常⻅的web漏洞

- owasp top 10 :

https://owasp.org/Top10/zh_CN/

SQL注⼊、⽂件上传、命令执⾏、XSS、CSRF、业务逻辑漏洞。

业务逻辑漏洞:

- 发送验证码这个地⽅可能有什么漏洞?

- 验证码 4 位数(可能): 假设验证码是3121,猜 0000 - 9999 , 使用burp 1分钟以内爆破成功。

- 验证码是前端⽣成的(可能): 在burpsuite中直接能够看到正确的验证码 、F12 能看到。

- 不停的发送验证码(可能) : 不停的向同⼀个⼿机号发送验证码 ,短信轰炸。

- 。。。

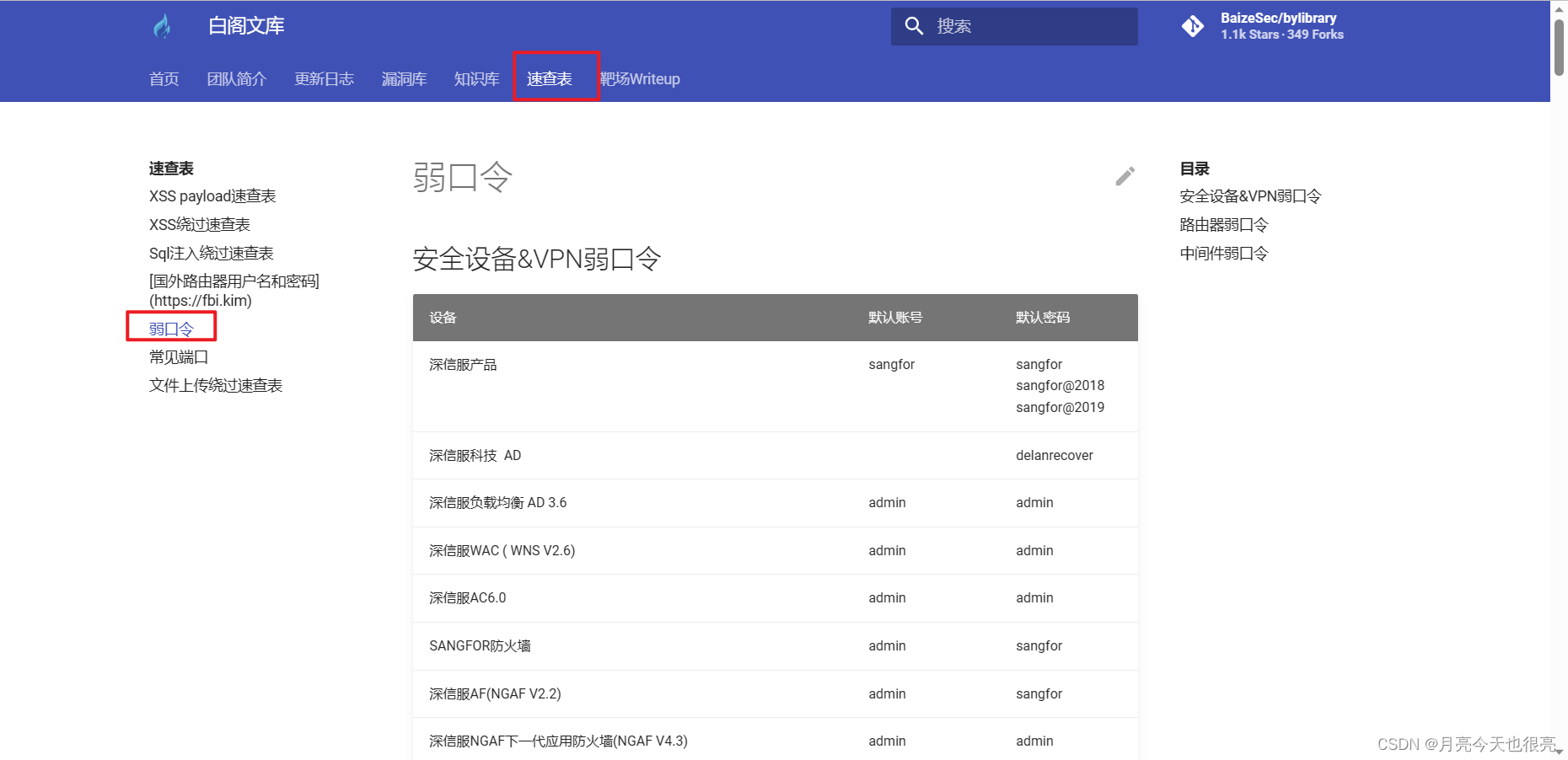

- 弱⼝令、默认密码

- 学校教务平台:身份证后六位 少⻅、爆破

- 框架、组件类历史漏洞

漏洞⽂库【以下链接正常⽹络环境访问可能较慢】

- 白阁⽂库:https://wiki.bylibrary.cn/

- peiqi⽂库:https://peiqi.wgpsec.org/

- peiqi⽂库github:https://github.com/PeiQi0/PeiQi-WIKI-Book

- fastjson 、shiro、log4j2、weblogic、springboot、struts2、thinkphp 。。。

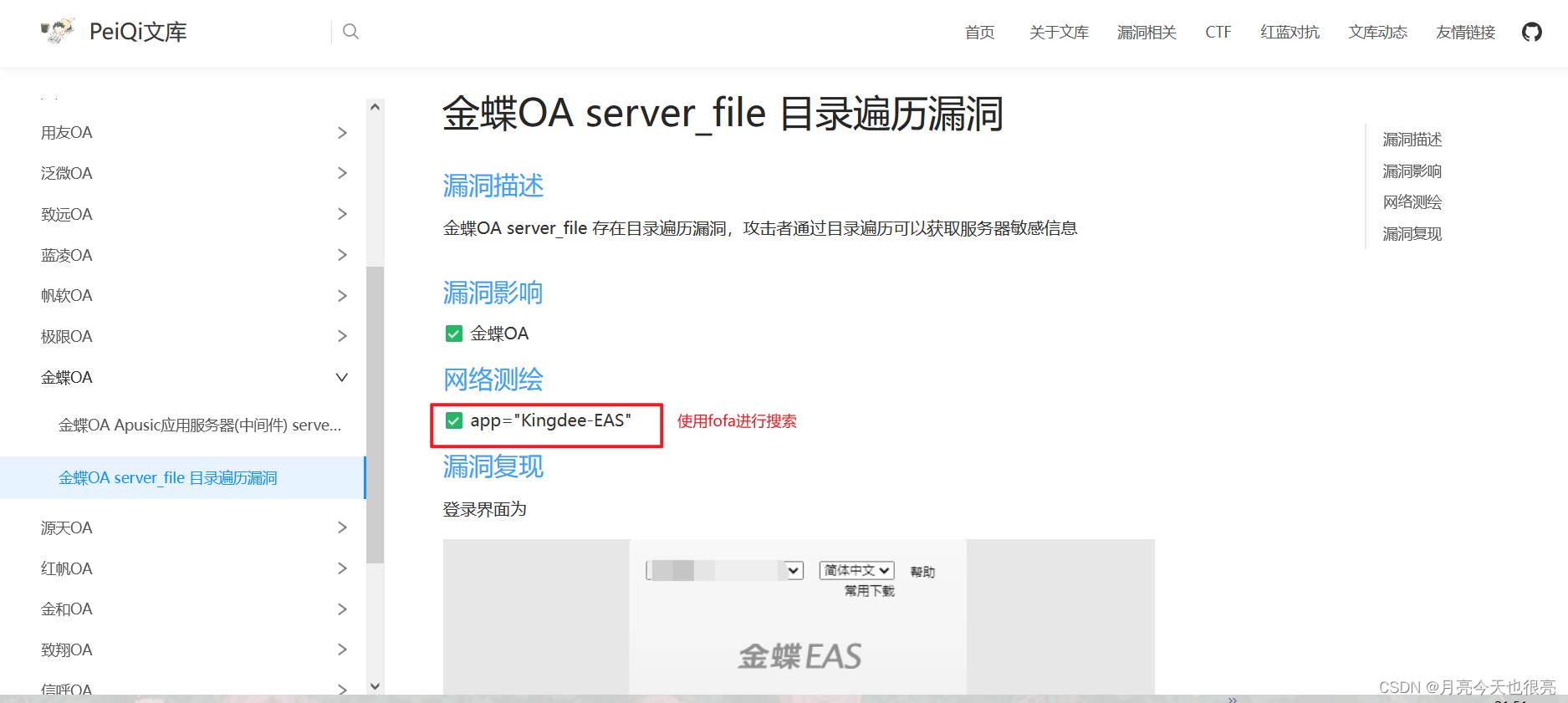

- OA类漏洞:通达OA、⽤友OA、⾦蝶OA

白阁文库:速查表 -> 弱口令

白阁文库:漏洞库

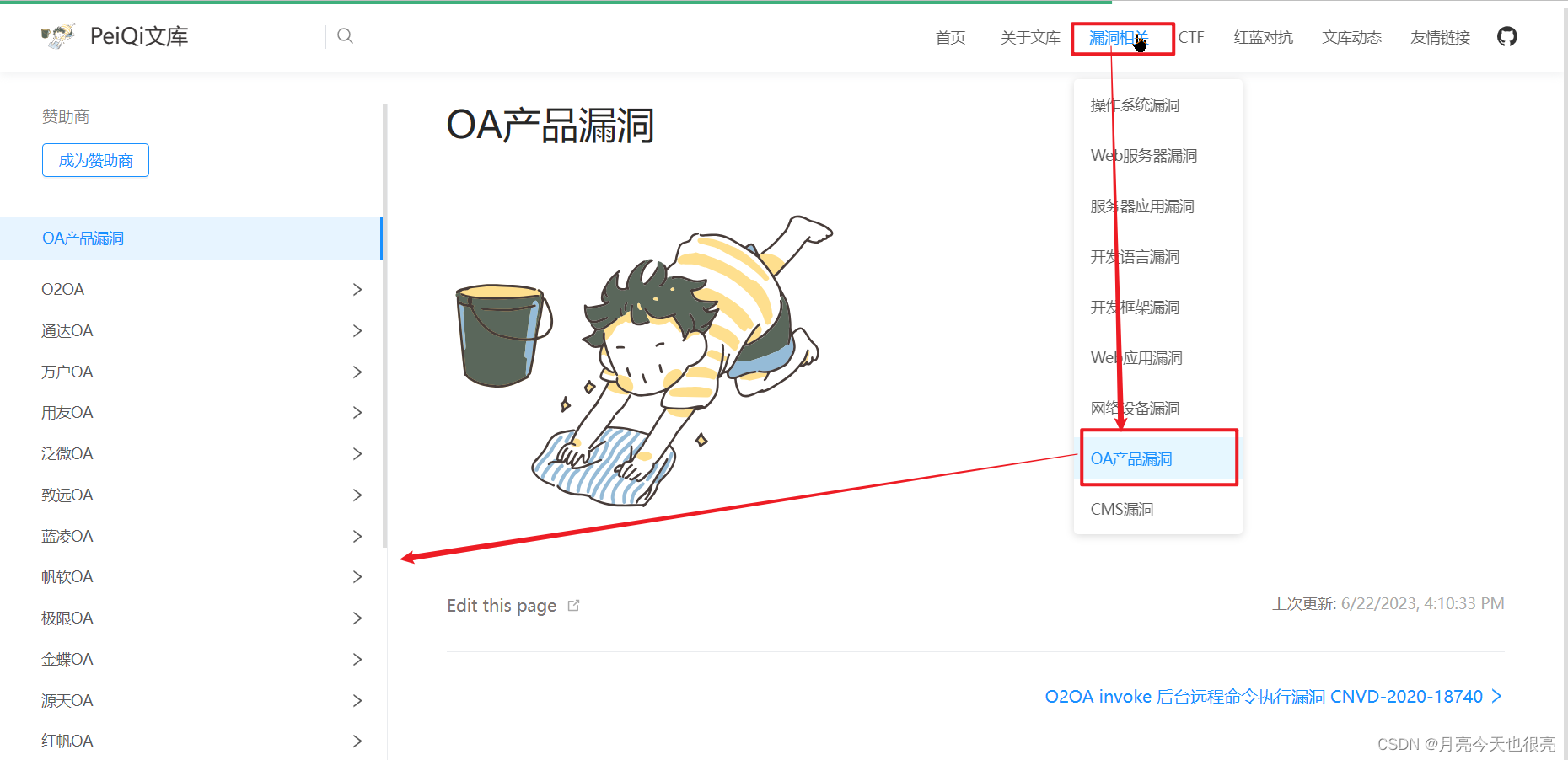

PeiQi文库:漏洞相关

PeiQi文库:网络测绘使用fofa进行搜索

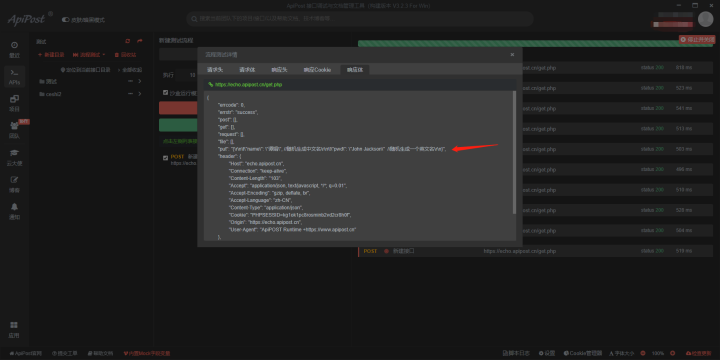

二、怎么寻找⼊⼝点

- 收集⽹站,对常⽤功能逐⼀挖掘

- 找历史漏洞

- 找敏感信息泄露

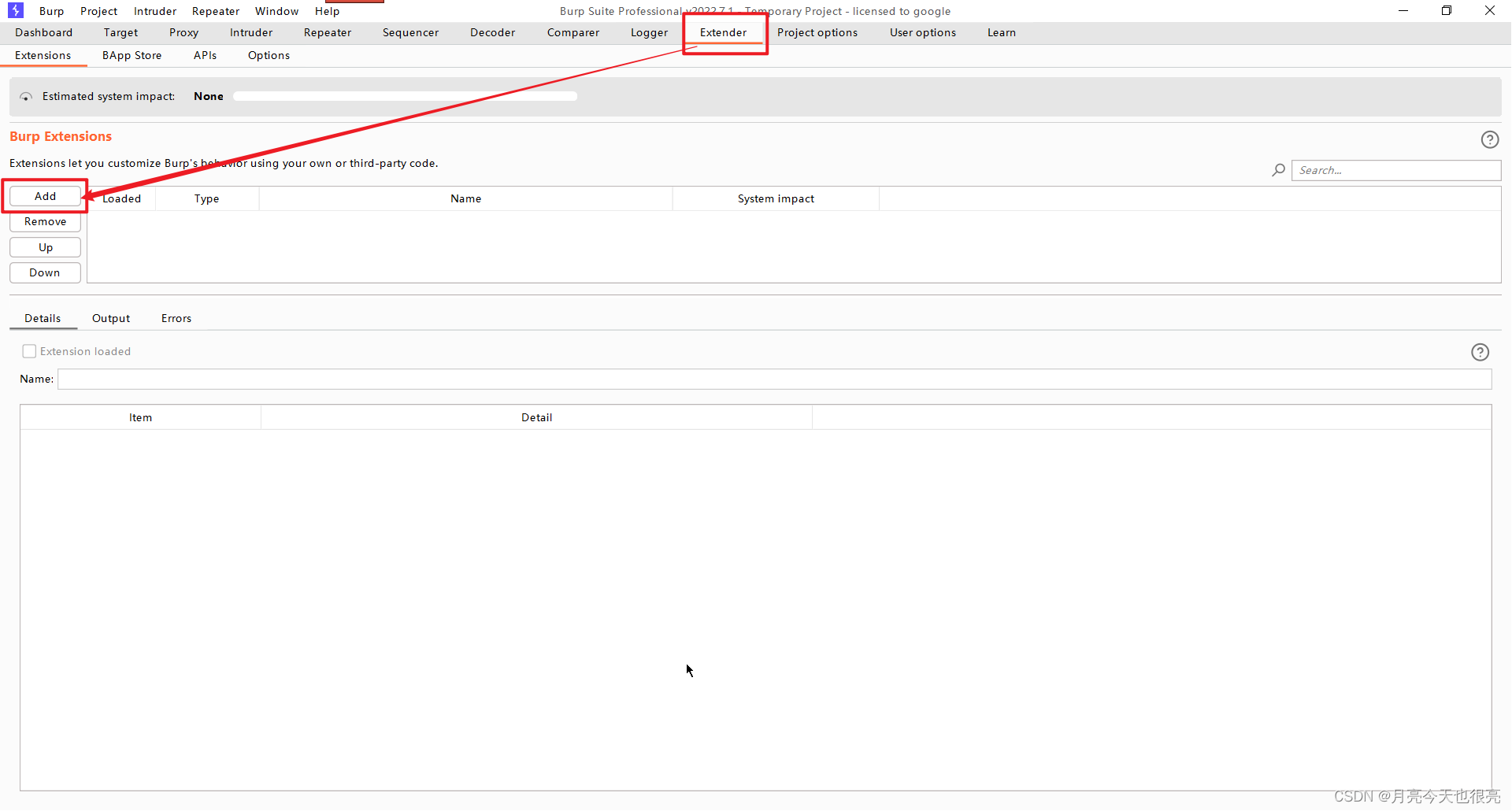

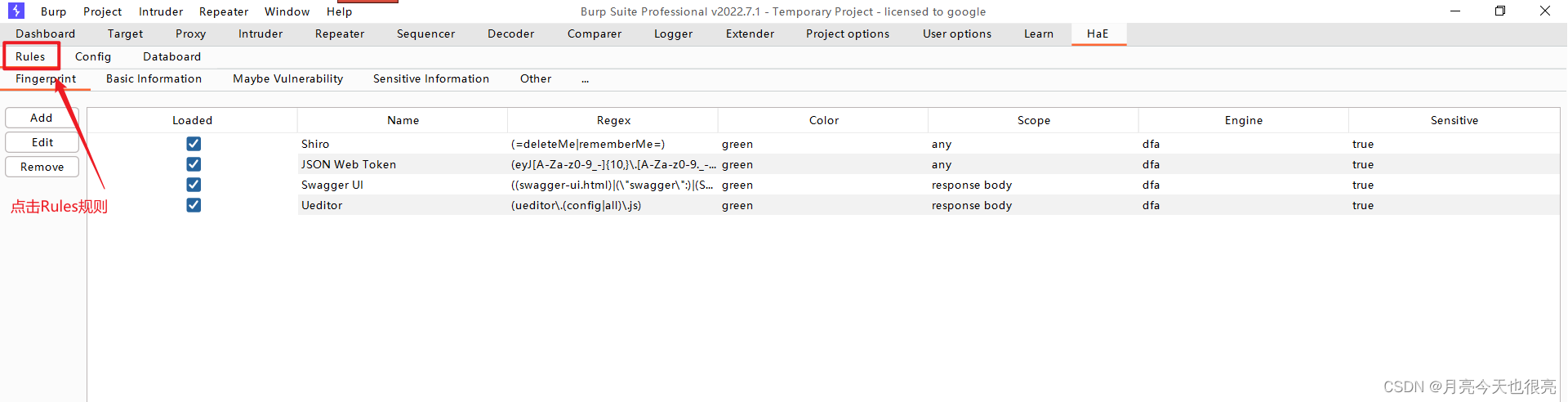

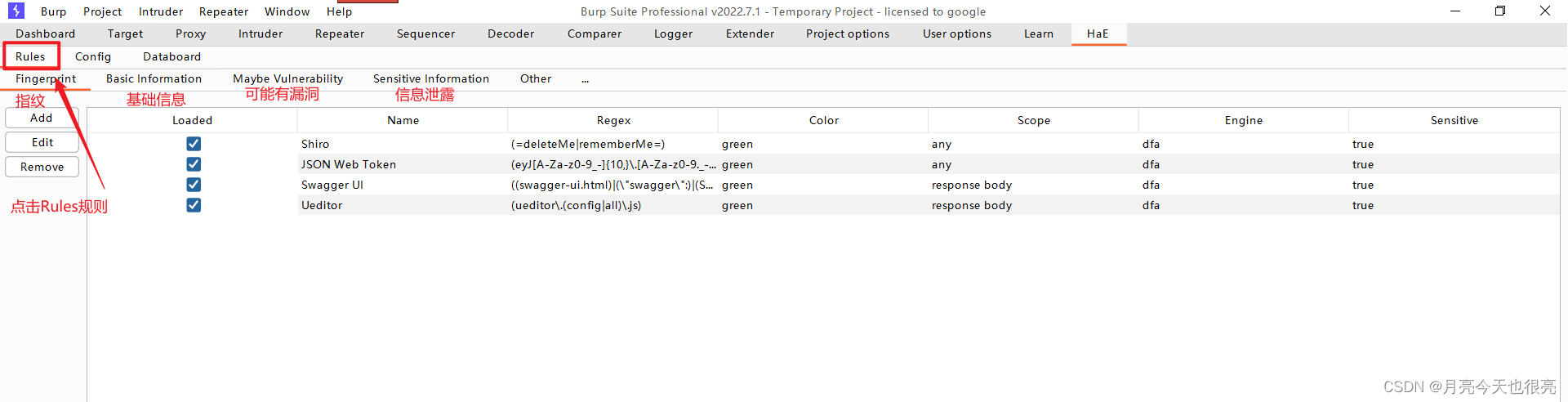

- burp插件 : Hae

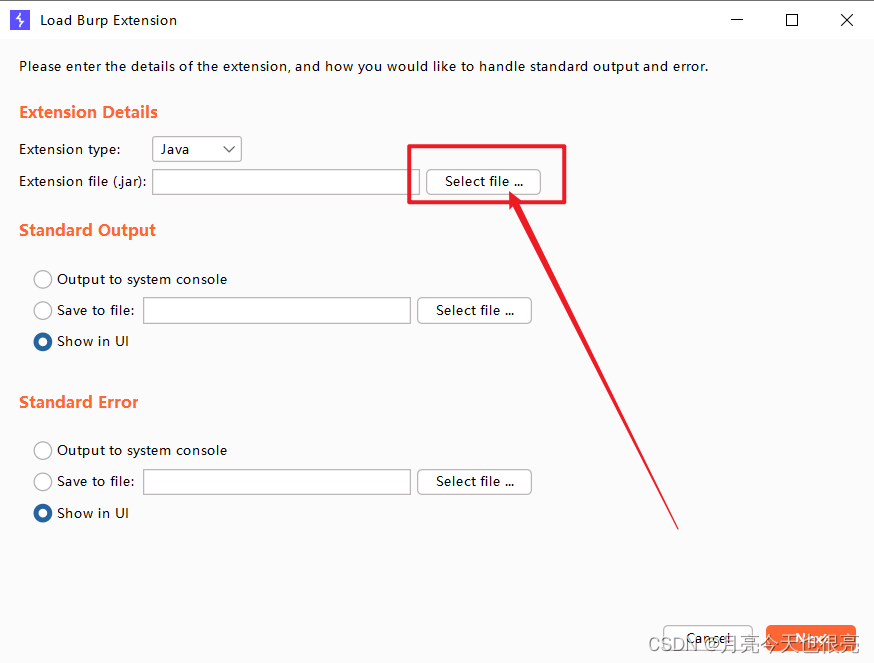

请注意为了防⽌版本不同造成的未知bug,该教程使⽤的均为夏令营第⼆周第⼆天提供的burpsuite pro

- 官⽅链接[国内速度慢]:https://github.com/gh0stkey/HaE/releases/download/2.4.6/HaE-2.4.6-J9.jar

- 百度云链接:https://pan.baidu.com/s/1cN2FUhDmwLOX4rOPXZ1agw?pwd=ar8j 提取码:ar8j

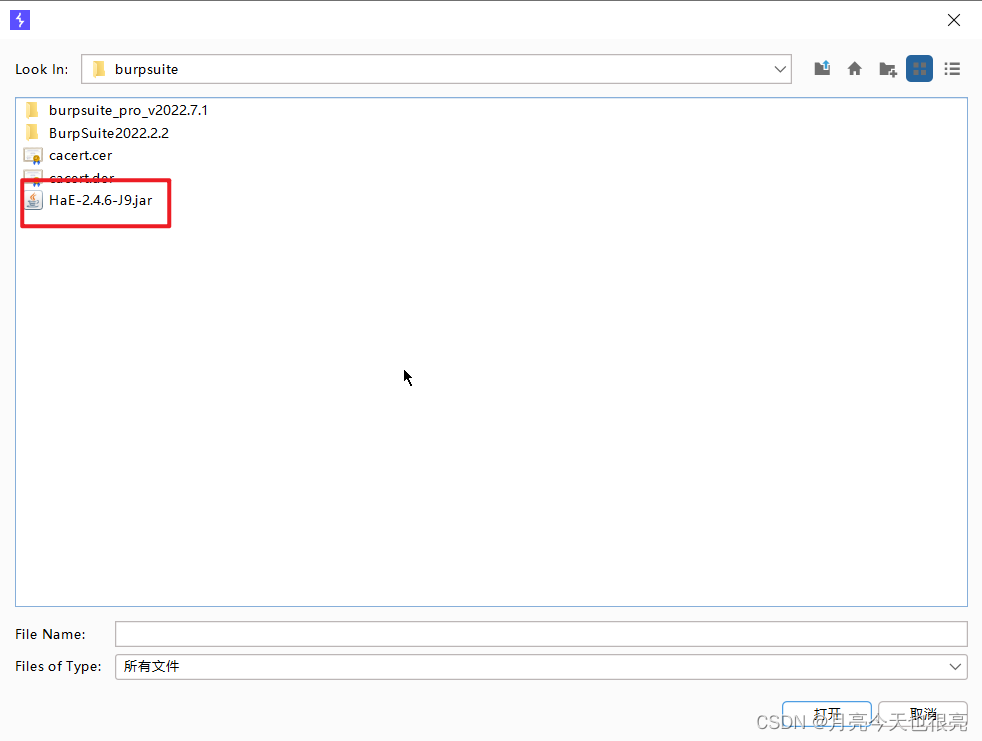

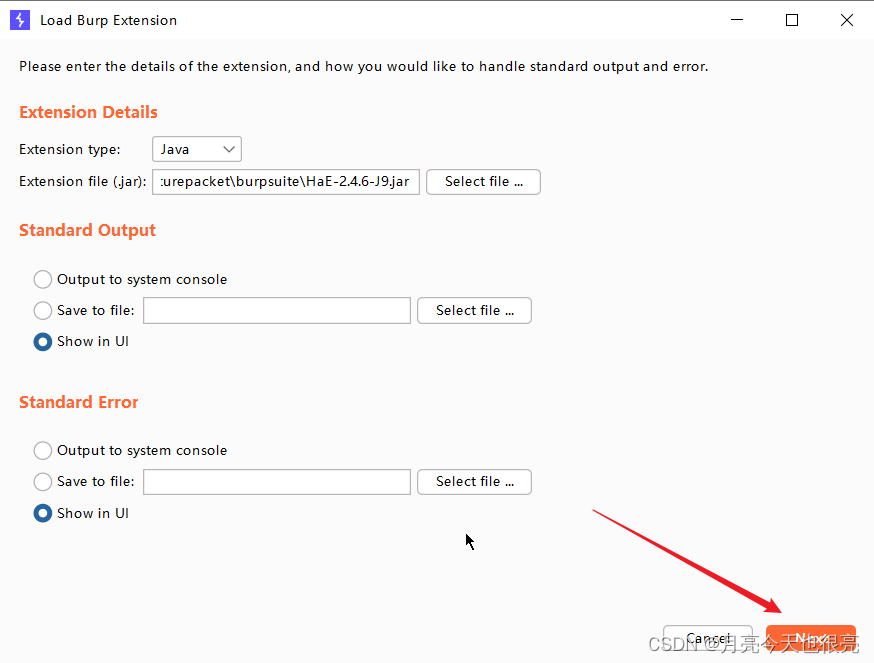

- 导⼊burpsuite插件 Hae

1、Extender -> Add。

2、Select file…

3、选择文件。

4、点击next。

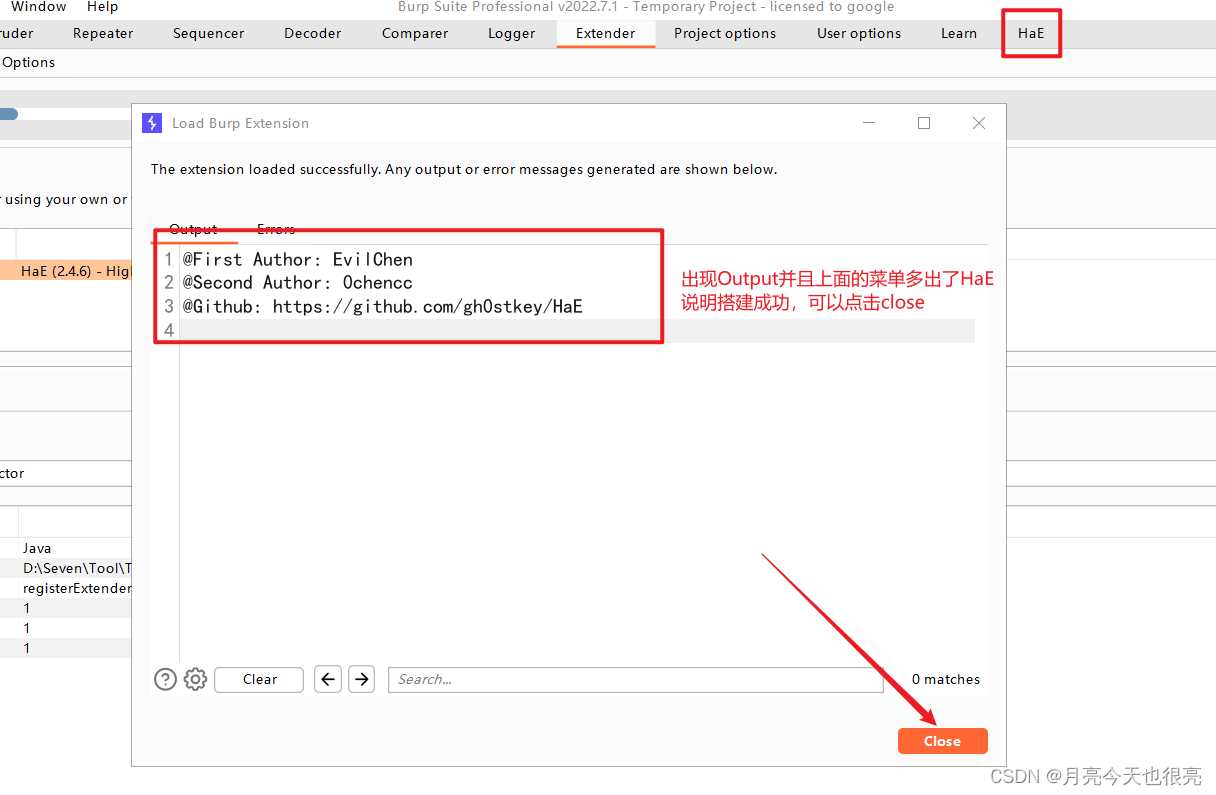

5、点击close。

5、完成安装。

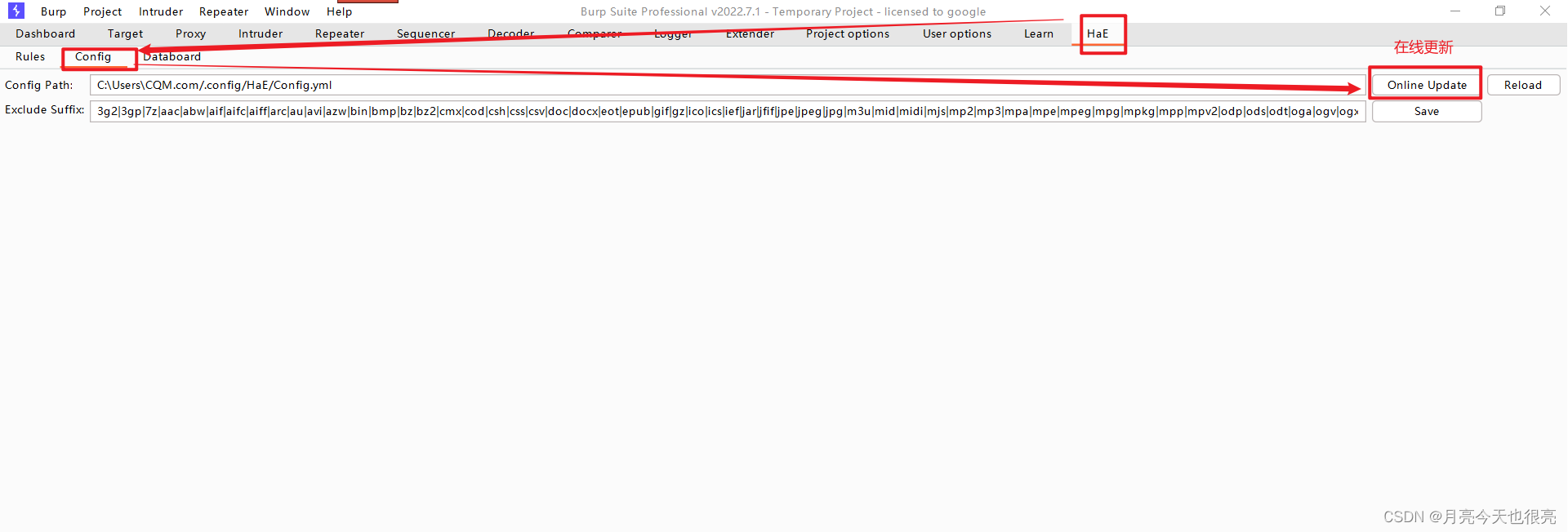

6、配置HaE。

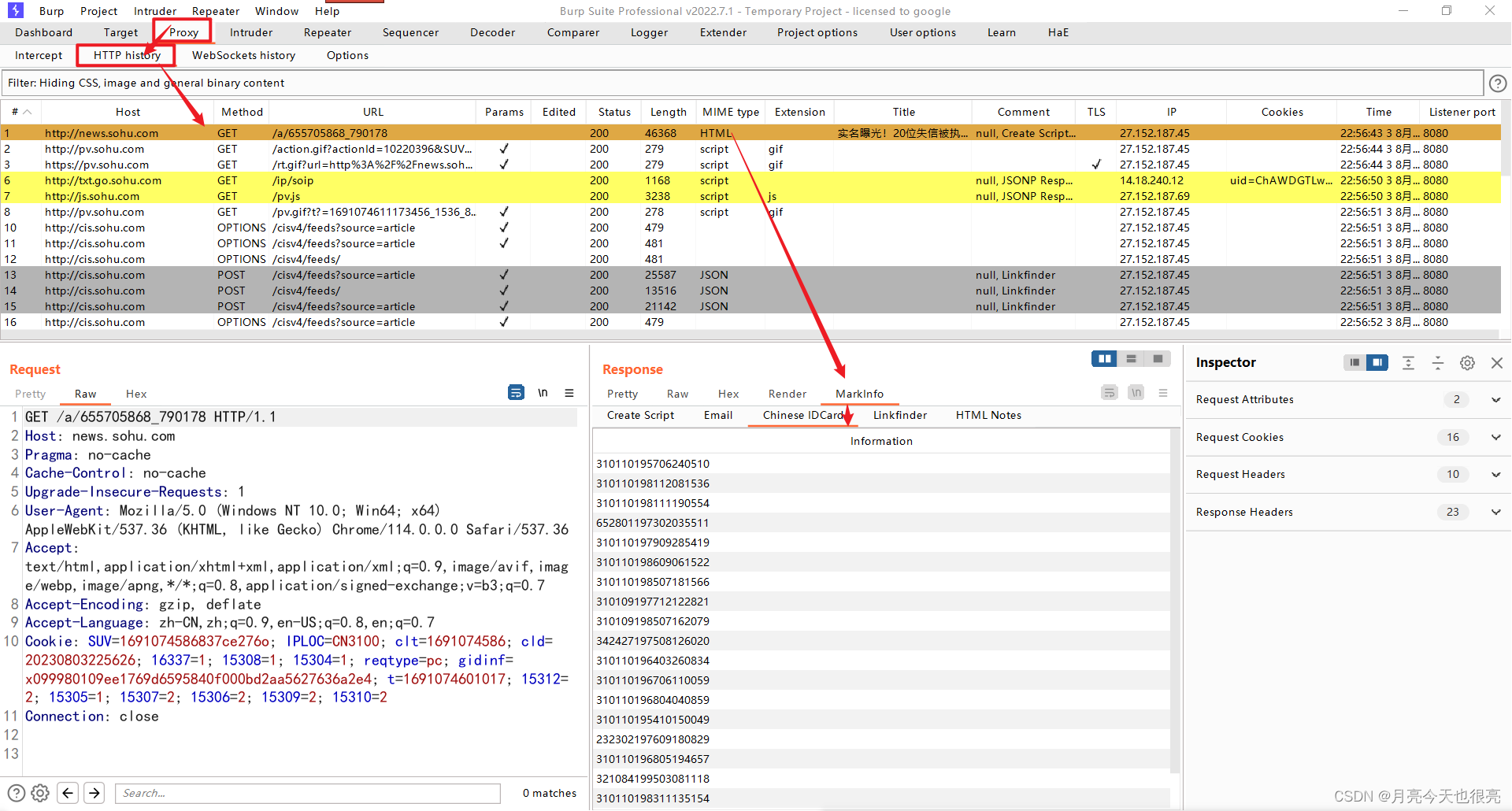

这时,如果⽹站中出现 身份证 、密码、密钥等敏感信息,就会以不同颜⾊在HTTP History 中显示。

- 身份证标注

http://news.sohu.com/a/655705868_790178【互联⽹公开的⽼赖身份证号,⽆影响,仅作为演示真实⽹站身份证信息泄露】

这时可以看到整个⽹站的身份号都被筛选了出来,如果是真实的⽹站,标注了橙⾊,⽽且有身份证号,就可以获得⼀个隐私泄露漏洞。

- 收集⼩程序、app。从移动端⼊⼿

- ⼩程序抓包

- APP抓包