文章目录

Docker安全 Docker存在的安全问题 Docker架构缺陷与安全机制 Docker 安全基线标准 Docker安全总结 HTTPS HTTPS访问过程 生成证书方式 openssL生成证书过程

容器的安全性问题的根源在于容器和宿主机共享内核。 如果容器里的应用导致Linux内核崩溃,那么整个系统可能都会崩溃。 与虚拟机是不同的,虚拟机并没有与主机共享内核,虚拟机崩溃一般不会导致宿主机崩溃。 Docker自身的漏洞

作为一款应用 Docker 本身实现上会有代码缺陷 黑客常用的攻击手段主要有代码执行、权限提升、信息泄露、权限绕过等。目前 Docker 版本更迭非常快,Docker 用户可将 Docker 升级为最新版本。 Docker镜像问题

Docker 提供了 Docker hub,可以让用户上传创建的镜像,以便其他用户下载,快速搭建环境。但同时也带来了一些安全问题 黑客上传恶意镜像:黑客在制作的镜像中植入木马、后门等恶意软件 镜像使用有漏洞的软件:DockerHub上能下载的镜像里面,75%的镜像都安装了有漏洞的软件 中间人攻击篡改镜像:镜像在传输过程中可能被篡改 容器之间的局域网攻击

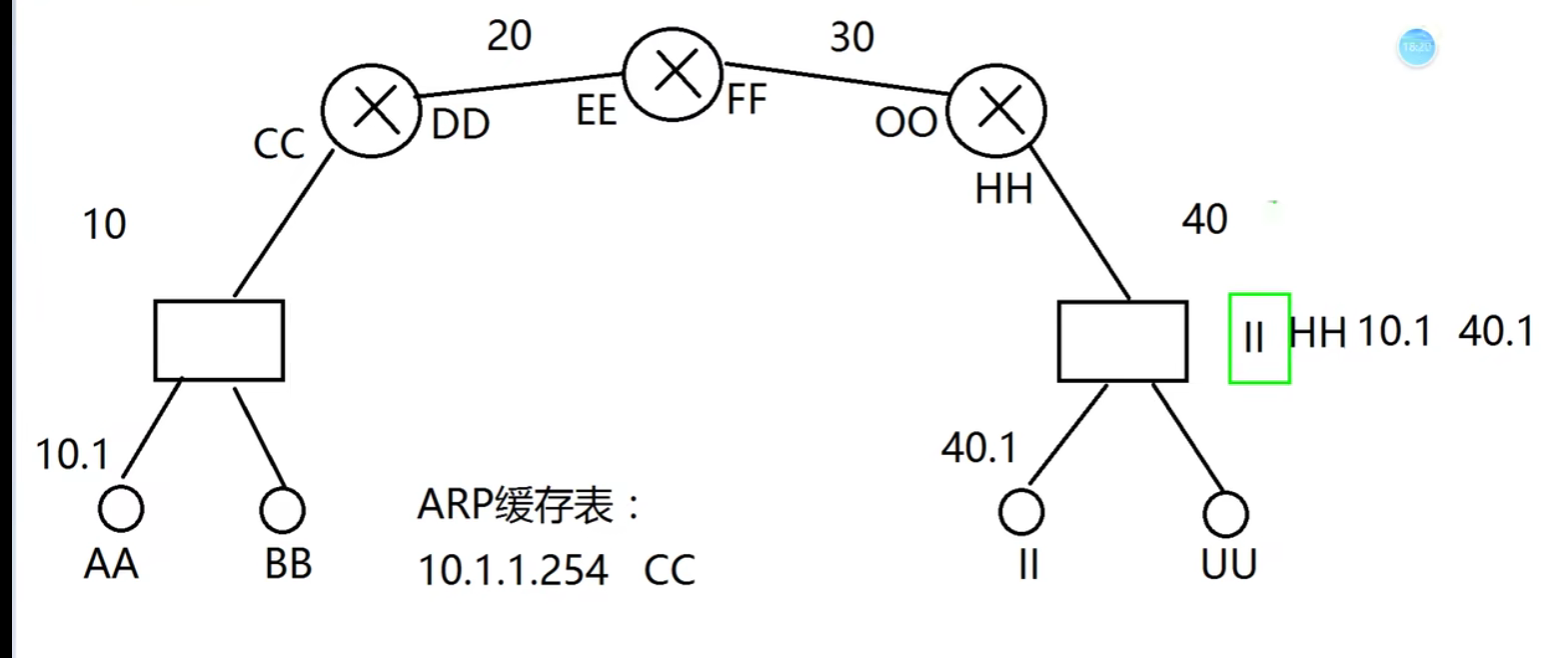

主机上的容器之间可以构成局域网,因此针对局域网的ARP欺骗、端口扫描、广播风暴等攻击方式便可以用上。所以,在一个主机上部署多个容器需要合理的配置网络安全,比如设置 iptables 规则。 DDoS 攻击耗尽资源

Cgroups 安全机制就是要防止此类攻击的,不要为单一的容器分配过多的资源即可避免此类问题 有漏洞的系统调用

Docker 与虚拟机的一个重要的区别就是 Docker 与宿主机共用一个操作系统内核。 一旦宿主内核存在可以越权或者提权漏洞,尽管Docker使用普通用户执行,在容器被入侵时,攻击者还可以利用内核漏洞跳到宿主机做更多的事情 共享root用户权限

如果以 root 用户权限运行容器(docker run --privileged),容器内的 root 用户也就拥有了宿主机的root权限 内核级别

及时更新内核。 User NameSpace(容器内的 root 权限在容器之外处于非高权限状态)。 Cgroups(对资源的配额和度量),设置CPU、内存、磁盘 IO等资源限制。 通过启用 SELinux(控制文件访问权限)适当的强化系统来增加额外的安全性。 Capability(权限划分),比如划分指定的CPU给容器。 Seccomp(限定系统调用),限制不必要的系统调用。 禁止将容器的命名空间与宿主机进程命名空间共享,比如 host 网络模式。 主机级别

为容器创建独立分区,比如创建在分布式文件系统上。 仅运行必要的服务,注意尽量避免在容器中运行 ssh 服务 。 禁止将宿主机上敏感目录映射到容器,-v创建数据卷时需要注意。 对 Docker 守护进程、相关文件和目录进行审计,防止有病毒或木马文件生成。 设置适当的默认文件描述符数。 用户权限为 root 的 Docker 相关文件的访问权限应该为 644 或者更低权限。 周期性检查每个主机的容器清单,并清理不必要的容器。 网络级别

通过 iptables 设定规则实现禁止或允许容器之间网络流量。 允许 Docker 修改 iptables。 禁止将 Docker 绑定到其他已使用的 IP/Port 或者 Unix Socket。 禁止在容器上映射特权端口。 容器上只开放所需要的端口。 禁止在容器上使用 host 网络模式。 若宿主机有多个网卡,将容器进入流量绑定到特定的主机网卡上。 镜像级别

创建本地私有镜像仓库服务器。 镜像中软件都为最新版本,建议根据实际情况使用对应版本,业务稳定优先。 使用可信镜像文件,并通过安全通道下载。 重新构建镜像而非对容器和镜像打补丁,销毁异常容器重新构建。 合理管理镜像标签,及时移除不再使用的镜像。 使用镜像扫描。 使用镜像签名。 容器级别

容器最小化,操作系统镜像最小集。 容器以单一主进程的方式运行。 禁止 --privileged 标记使用特权容器。 禁止在容器上运行 ssh 服务,尽量使用 docker exec 进入容器。 以只读的方式挂载容器的根目录系统,-v 宿主机目录:容器目录:ro。 明确定义属于容器的数据盘符。 通过设置 on-failure 限制容器尝试重启的次数,容器反复重启容易丢失数据,–restart=on-failure:3。 限制在容器中可用的进程数,docker run -m 限制内存的使用,以防止 fork 炸弹。 (fork炸弹,迅速增长子进程,耗尽系统进程数量) 其他设置

定期对宿主机系统及容器进行安全审计。 使用最少资源和最低权限运行容器,此为 Docker 容器安全的核心思想。 避免在同一宿主机上部署大量容器,维持在一个能够管理的数量。 监控 Docker 容器的使用,性能以及其他各项指标,比如 zabbix。 增加实时威胁检测和事件报警响应功能,比如 zabbix。 使用中心和远程日志收集服务,比如 ELK 。 Docker容器安全注意点: 尽量别做的事:

尽量不用 --privileged 运行容器(会授权容器root用户拥有宿主机的root权限) 尽量不在容器中运行ssh服务 尽量不用 --network host运行容器(会使用host网络模式共享宿主机的网络命名空间) 尽量要做的事:

尽量使用最小化的镜像 尽量以单一进程运行容器 尽量以最低权限运行容器 尽量下载使用官方的镜像或者自己构建镜像从私有仓库下载 尽量使用只读的方式挂载数据卷 -v 宿主机目录:容器目录:ro 尽量设置容器重启次数 --restart on-failure:N 尽量使用最新版本的应用做镜像主进程 尽量使用最新版本的docker 尽量以资源限制的方式运行容器

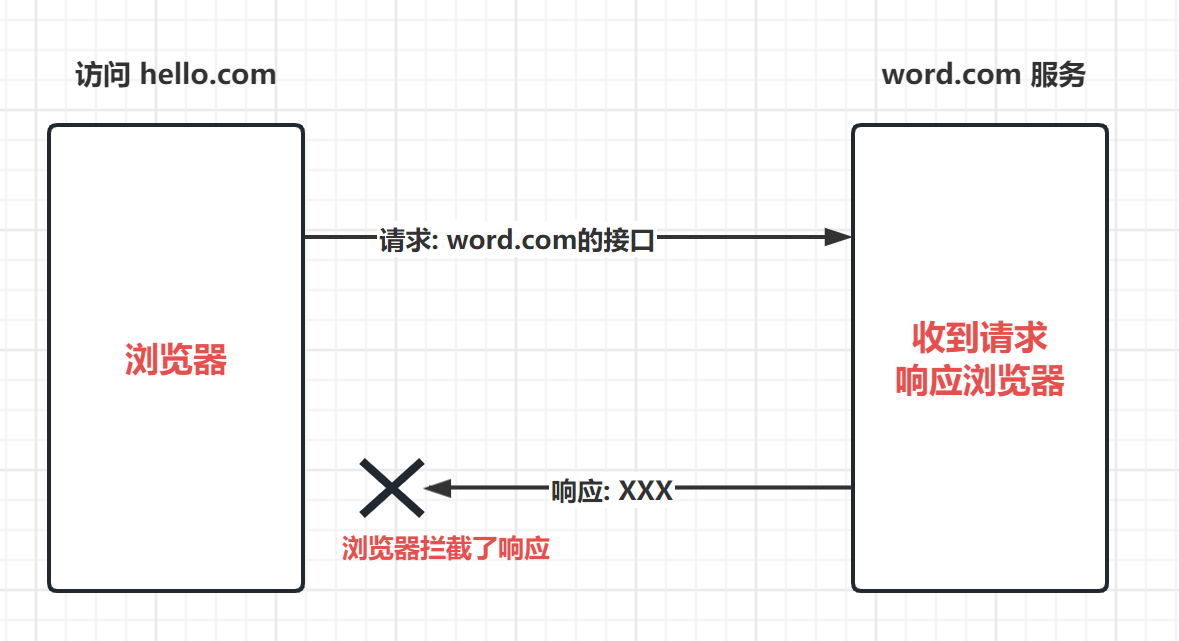

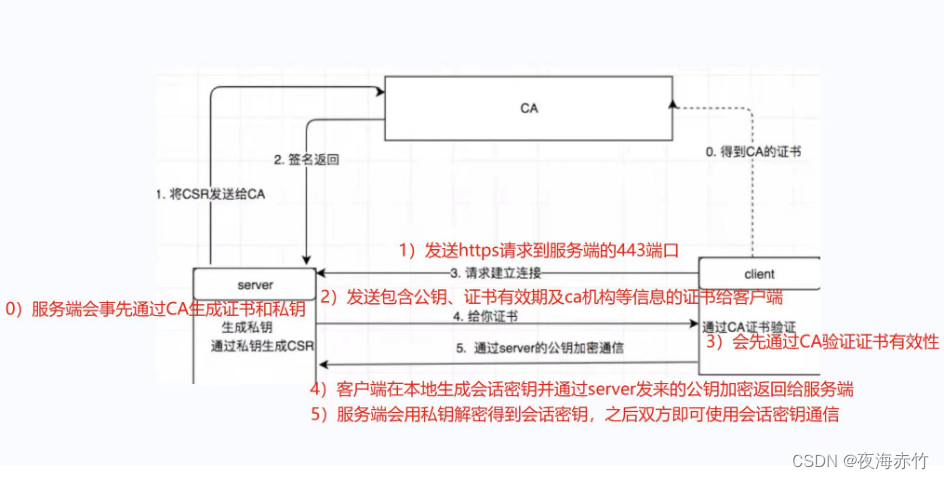

https请求访问过程:

服务端会事先通过CA签发证书和私钥 客户端发送https请求到服务端的443端口 服务端发送包含公钥、证书有效期及CA机构等信息的证书给客户端 客户端会先通过CA验证证书的有效性 若证书有效,客户端会在本地随机生成会话密钥,并通过服务端发来的公钥加密后返回给服务端 服务端用私钥解密获取会话密钥,之后双方即可使用会话密钥加密/解密来实现密文通信 如何生成证书(获取证书):

在阿里云、腾讯云、华为云等云服务商申请一年期的免费证书 在服务器本地使用openssl、cfssl、mkcert、Let‘s Encrypt生成SSL ###关闭防火墙

systemctl stop firewalld

systemctl disable firewalld

setenforce 0

##安装opebssl

yum -y install openssl

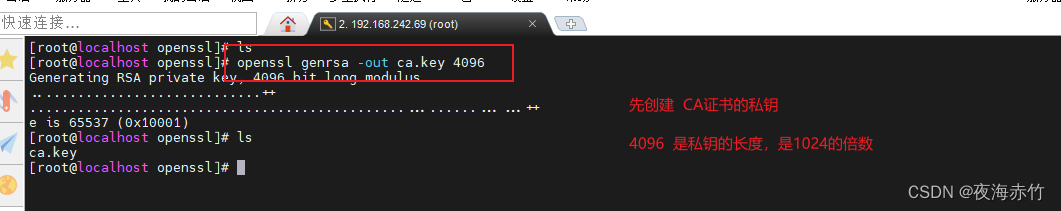

###创建CA证书的私钥

openssl genrsa -out ca.key 4096

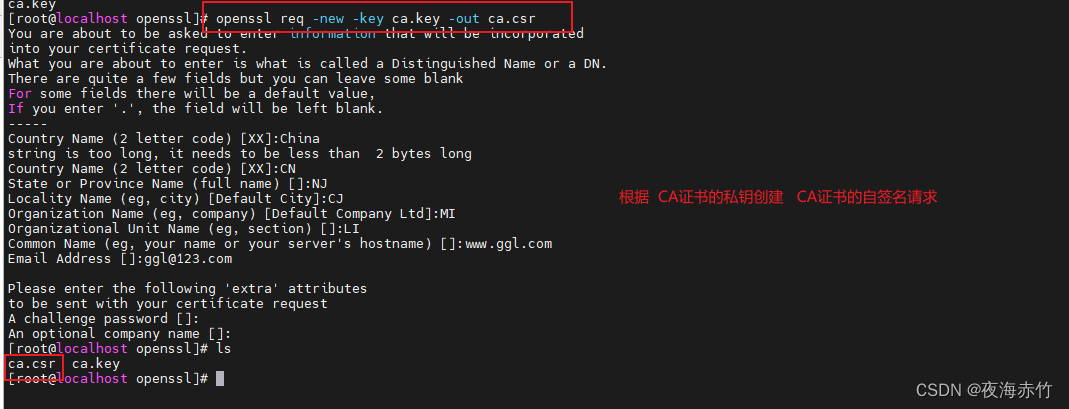

##基于CA私钥创建CA证书的自签名请求

openssl req -new -key ca.key -out ca.csr

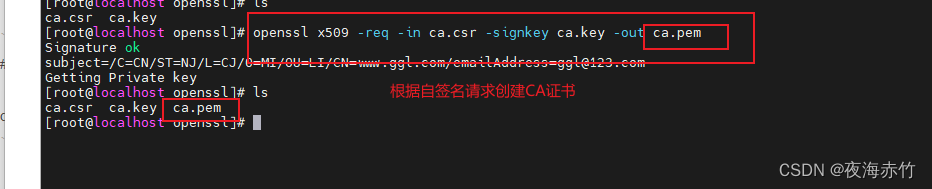

##基于自签名请求创建CA证书

openssl x509 -req -in ca.csr -signkey ca.key -out ca.pem

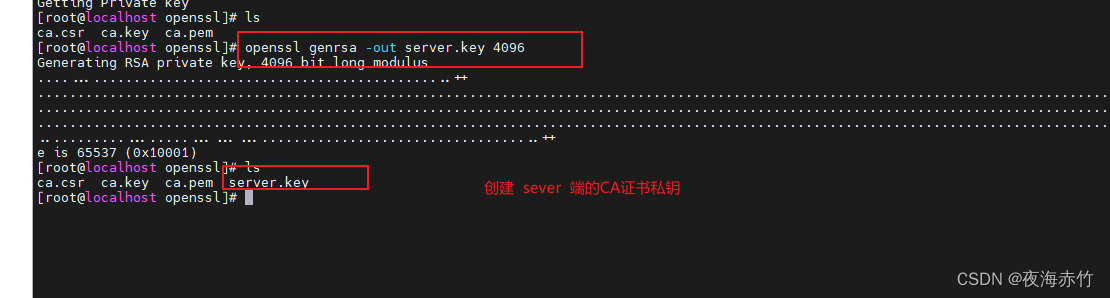

###创建 server 的CA证书私钥

openssl genrsa -out server.key 4096

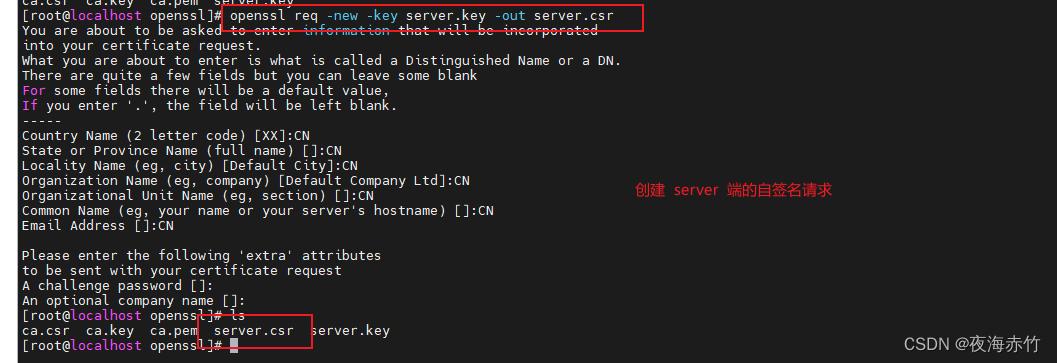

##创建自签名请求

openssl req -new -key server.key -out server.csr

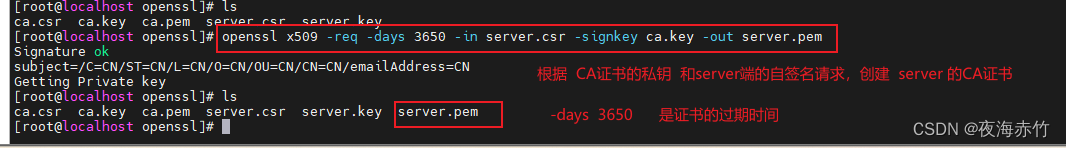

##创建CA证书,使用CA签发证书文件

openssl x509 -req -days 3650 -in server.csr -signkey ca.key -out server.pem

![[CrackMe]damn.exe的逆向及注册机编写](https://img-blog.csdnimg.cn/31d5480024d741e5a9e0839ad87fab2e.png)

![[NLP]LLM高效微调(PEFT)--LoRA](https://img-blog.csdnimg.cn/ca73a8eb85aa43b782100ca6210f34e9.png)