前言

主要是SEH解密然后AES加密

分析

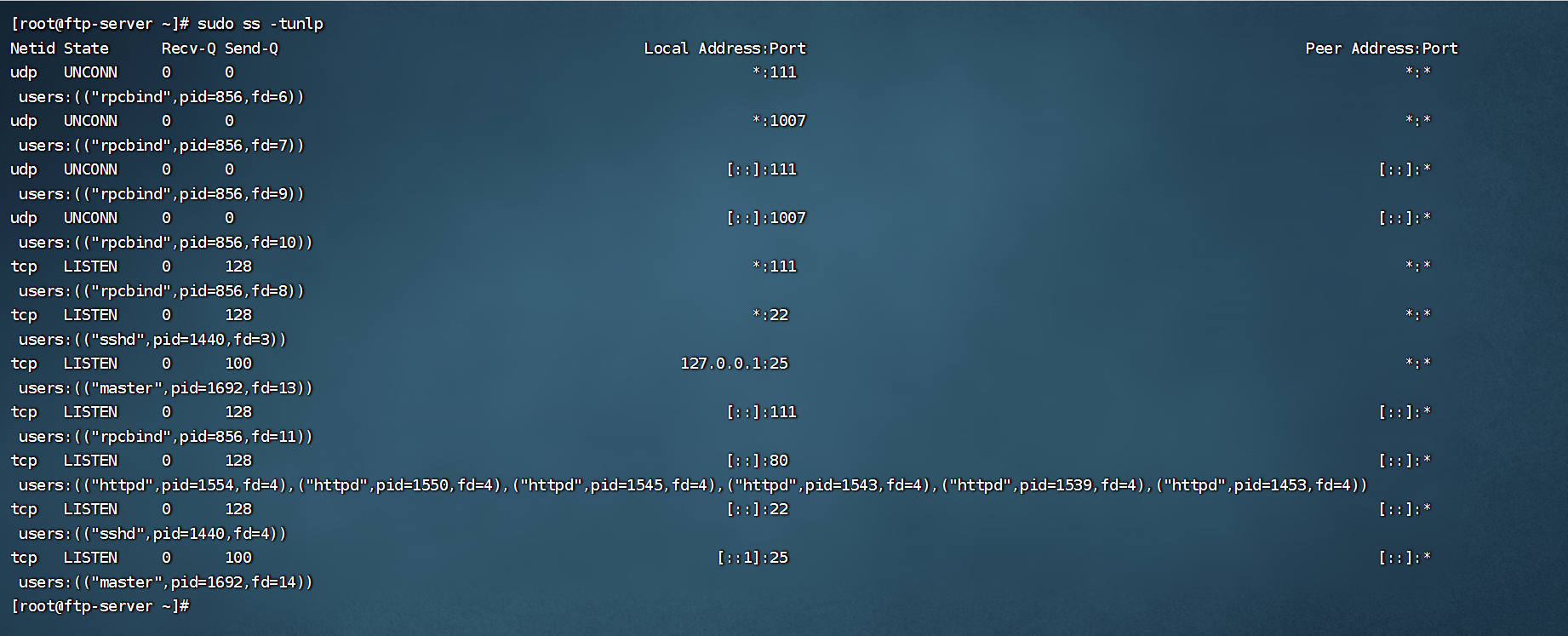

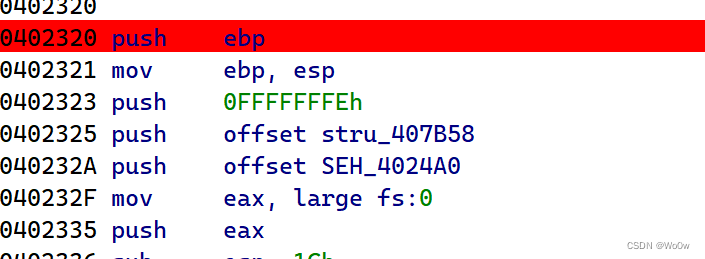

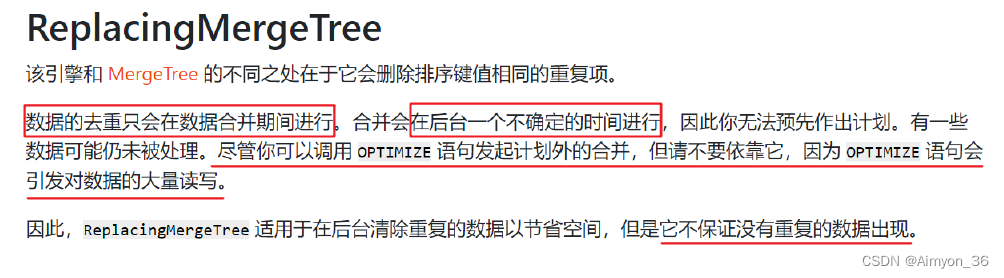

SEH

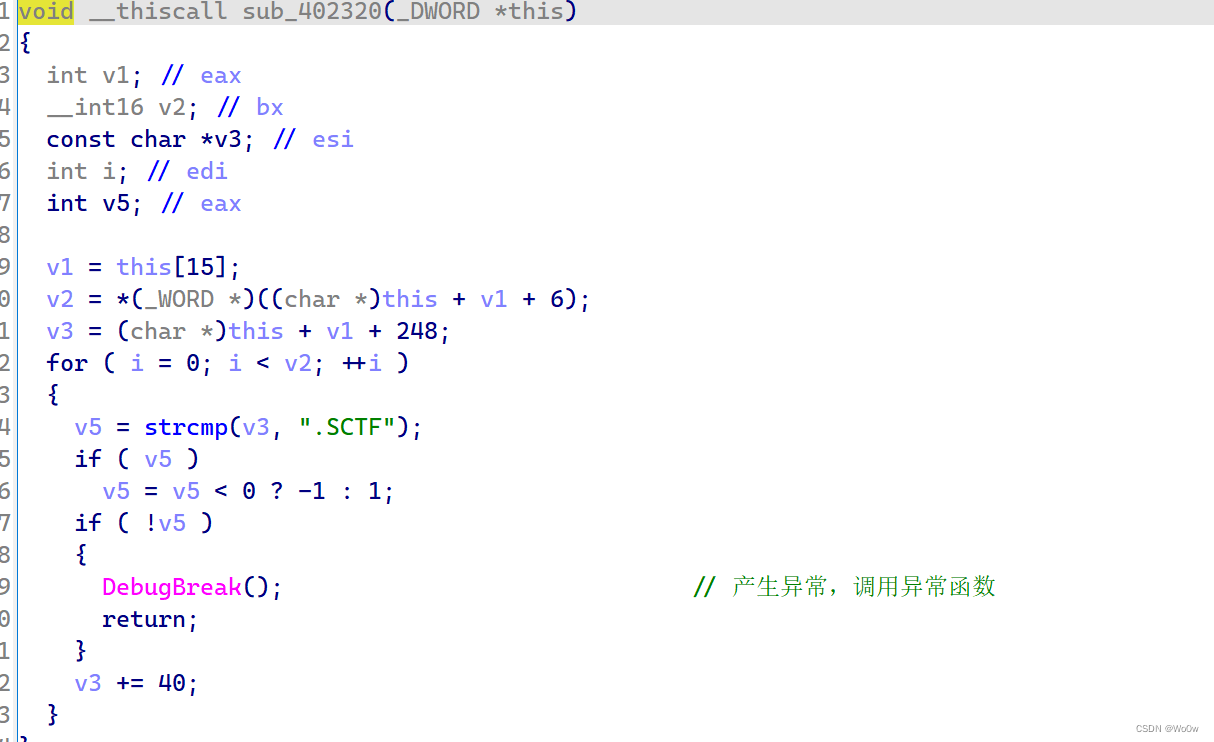

main函数中获取到程序句柄也就是首地址,然后进入图中函数找到.SCTF段地址后产生异常,在异常中进行代码自解密

装载的SEH异常处理函数

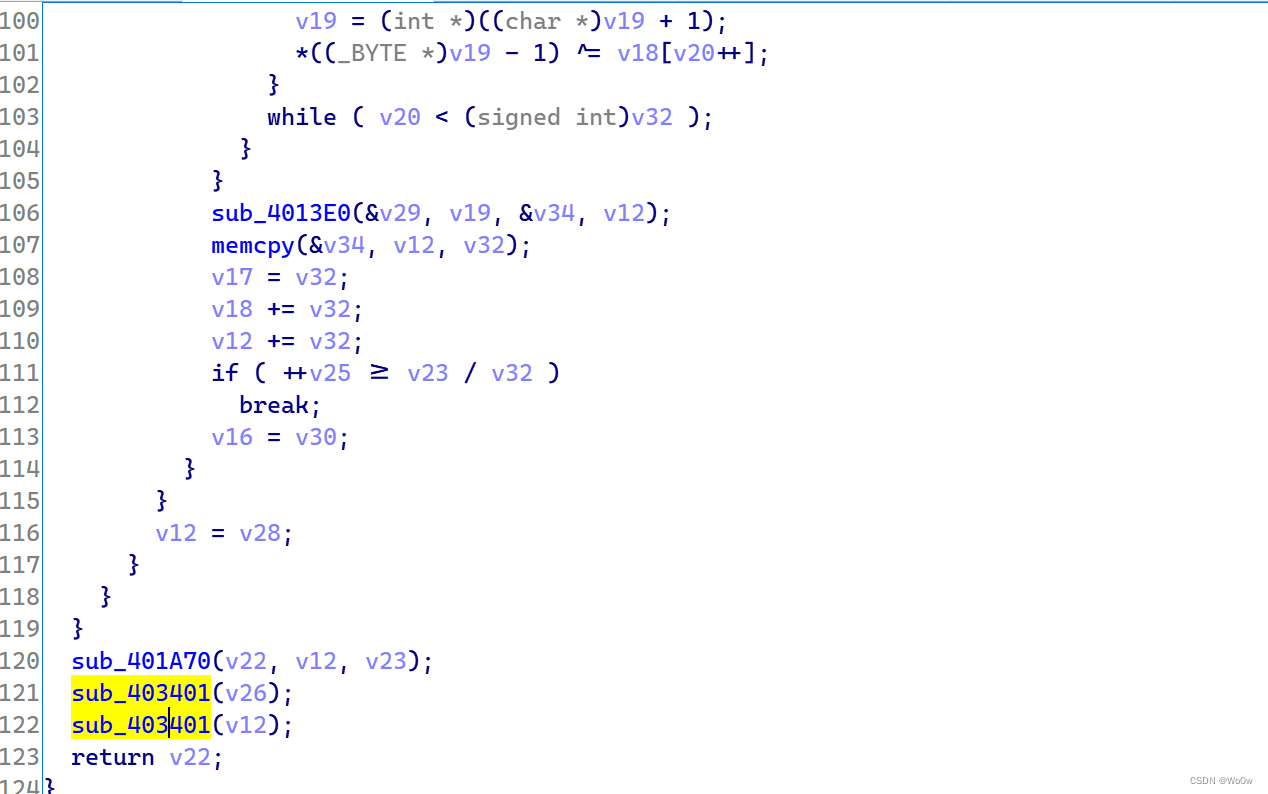

因为在异常中有调试判断,所以处于调试状态中将异常抛给调试者也不会执行自解密,可以使用附加调试或者利用idapython直接写函数解密这里直接附加,原有的字符串会经过解密函数执行得到最后判断时的字符串

nKnbHsgqD3aNEB91jB3gEzAr+IklQwT1bSs3+bXpeuo=

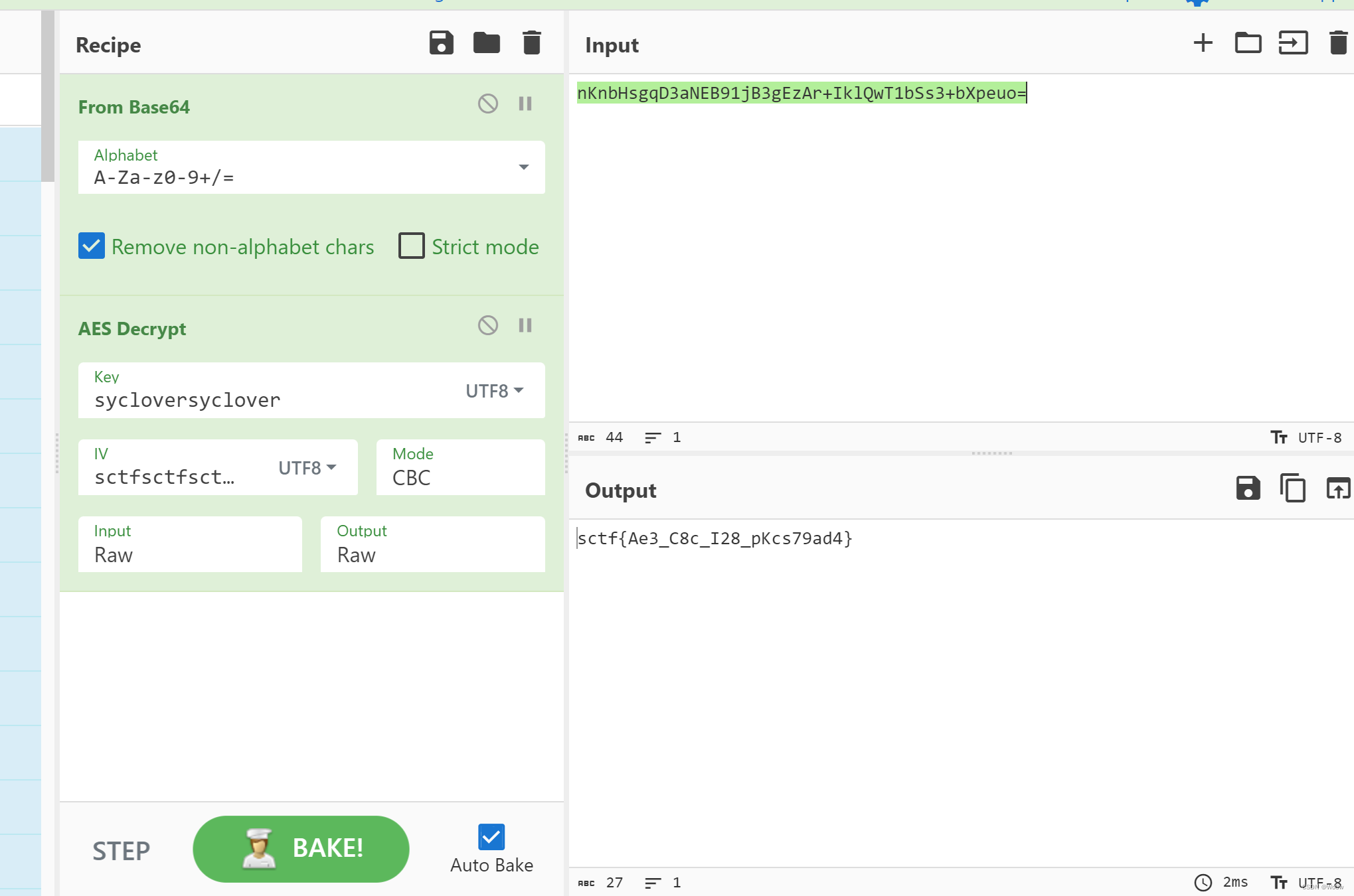

AES

des加密函数部分,看了半天没看出来,对原理还是不够了解,拿findcrypt识别可以发现有des和base64加密

拿到密钥和偏移直接使用在线解密

key:sycloversyclover

iv:sctfsctfsctfsctf

sctf{Ae3_C8c_I28_pKcs79ad4}

![[JAVA]程序逻辑控制,输入输出](https://img-blog.csdnimg.cn/b0cde9c7df4c4abea80f842e2539fa0f.png)