打靶练习Ripper,这是一个中低的靶场

- 0x00 部署

- 0x01 信息收集:端口扫描、服务发现

- 0x02路径扫描

- 0x03 总结

0x00 部署

靶机:下载地址

宿主机:kali2021版本

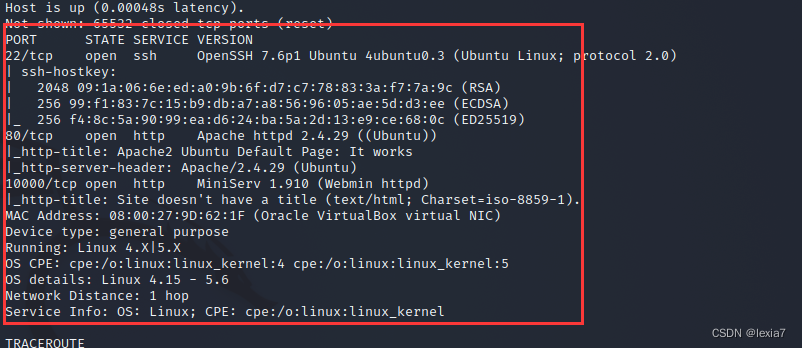

0x01 信息收集:端口扫描、服务发现

sudo arp-scan -l #探测存活ip

sudo nmap -sS -T4 -A -p- ip #对可疑ip进行端口的详细扫描

sudo nmap --script=vuln -p ip#对端口可能存在的漏洞进行检测

首先就是进行端口扫描,这里我把扫描信息传到1.txt中便于查看。

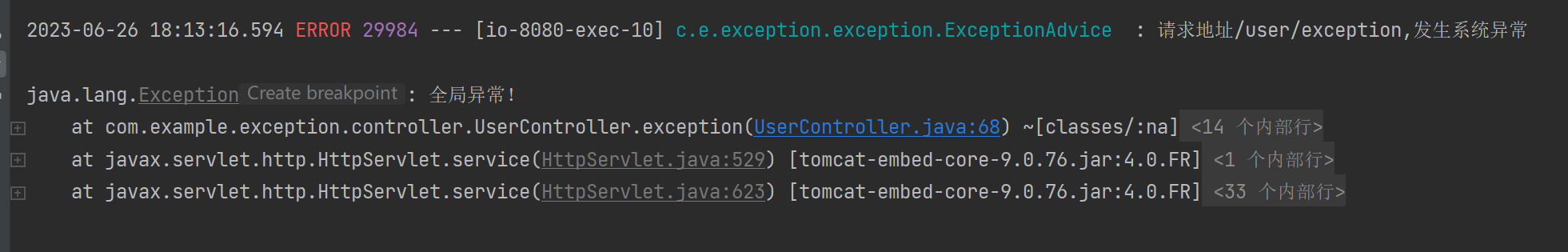

根据扫描结果得知,80端口应该是apache的默认页面,这里还有一个10000端口也是http服务。

0x02路径扫描

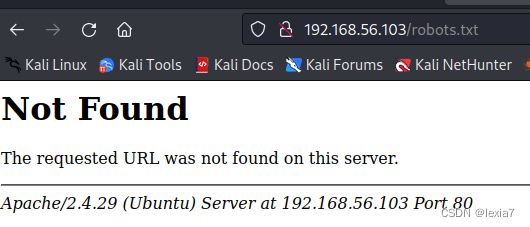

首先访问一下web页面,查看可获取到的信息。

同时依据经验检查/robots.txt页面,发现80端口对应没什么内容。

对可访问的页面进行自动化扫描,但是什么也没扫到:

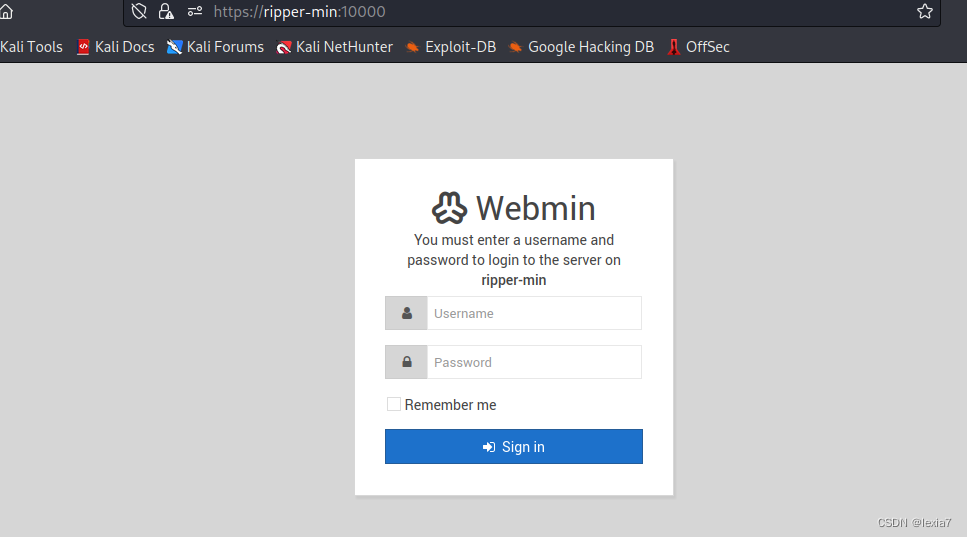

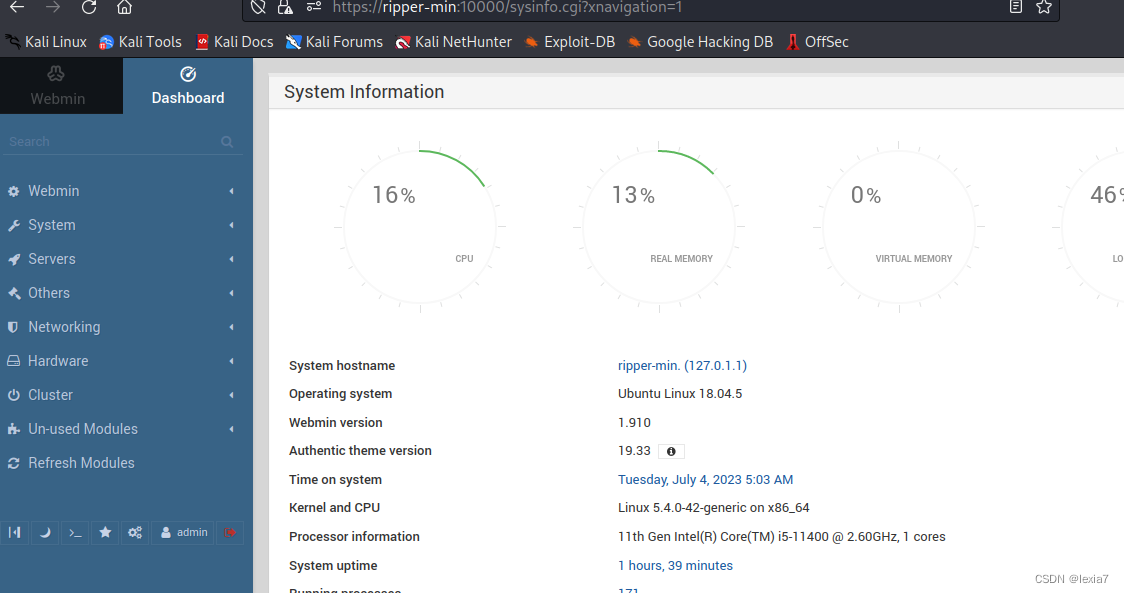

再对10000端口进行检查,得到了一个新的页面url:https://ripper-min:10000/

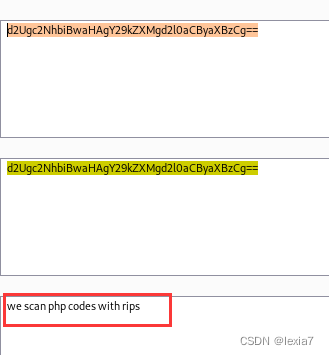

同样访问以下这个地址下的robots文件,发现一串base64编码

使用Burp将其decode,得到一串文字,使用rip对php进行扫描,所以找一下究竟是在哪里打开rips。

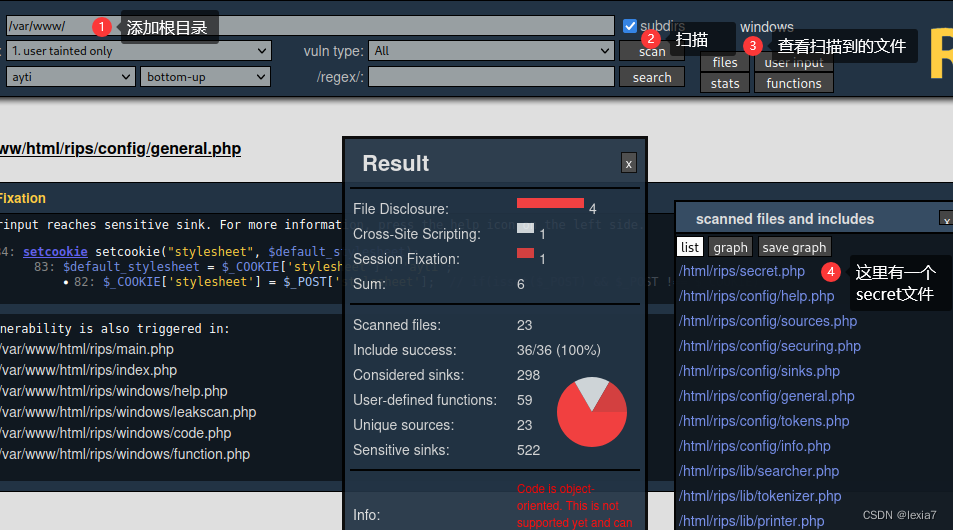

在原始根目录下找到对应的页面,是一个扫描目录的工具,这时应该找可以扫描出一些信息的页面,根据提示可以联想到根目录/var/www。

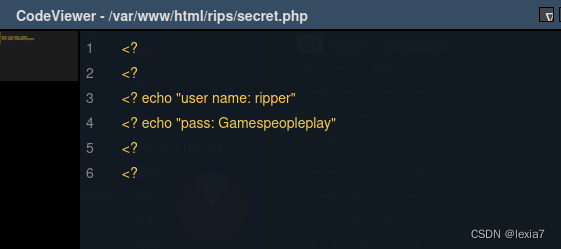

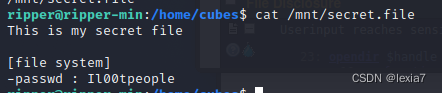

打开secret文件得到一个用户名和对应密码:

ripper

Gamespeopleplay

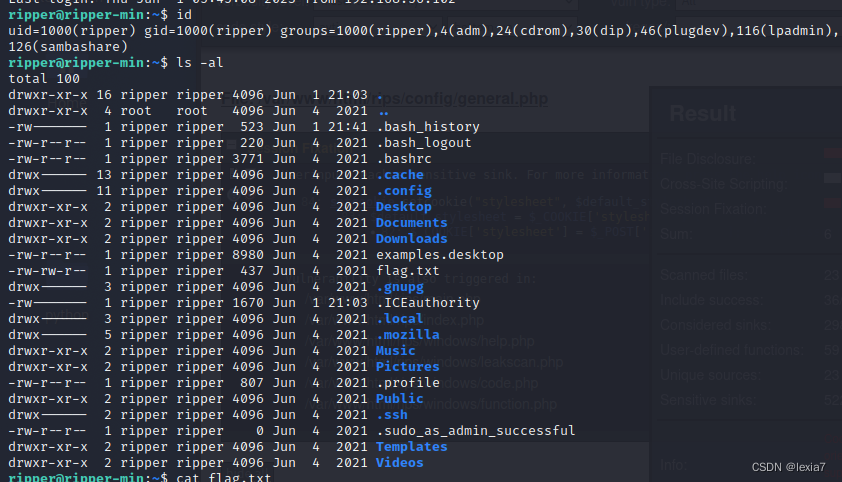

尝试登录web页面发现失败,考虑ssh连接,发现成功登录:

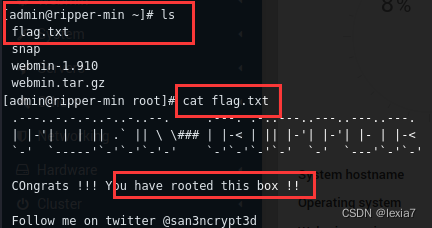

这里提示sudo as admin successful,同时看见一个flag.txt文件:

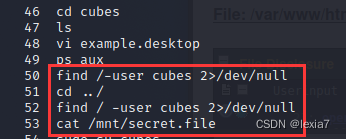

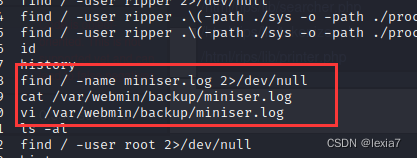

查看history,得到:

利用这些指令查看:

得到新的密码:Il00tpeople

尝试过发现是ssh连接cubes用户的账户密码,登陆上对应账号。

同样检查history指令,找到如下信息。

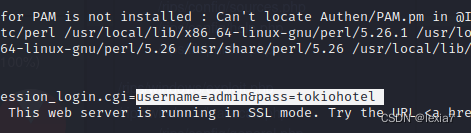

访问之后发现是登录页面的日志备份信息,可以看到:username=admin&pass=tokiohotel

登录那个10000那个页面,成功进入对应系统后台:

检查了一下这个后台页面,发现这里有个终端可登录。

0x03 总结

Ripper靶场很简单,可以用来熟悉打靶场的流程,同时掌握信息搜索能力。

![NSS [SWPUCTF 2021 新生赛]Do_you_know_http](https://img-blog.csdnimg.cn/img_convert/1fb84350814d09070183136702e234ea.png)