为方便您的阅读,可点击下方蓝色字体,进行跳转↓↓↓

- 01 向日葵RCE外网突破

- 02 Frp内网隧道搭建

- 03 获取域内出网主机权限

- 04 三层隧道搭建访问内网不出网主机

01 向日葵RCE外网突破

端口扫描探测存活端口,发现存在172.16.16.128:49773端口

访问172.16.16.128:49773发现疑似存在向日葵RCE漏洞

抓包验证,发现为管理员权限

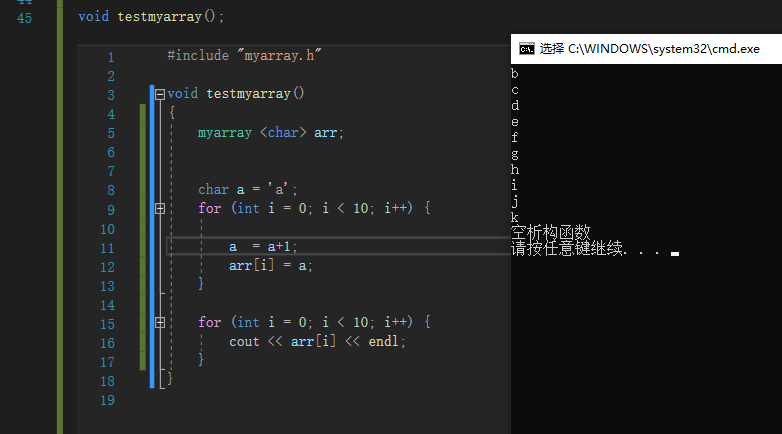

CS服务器生成powershell载荷,利用漏洞利用工具执行Powershell命令上线cs

确定拿下主机双网卡主机,查看系统进程,在线识别进程,发现存在火绒杀软进程,kill终止相关进程。

02 Frp内网隧道搭建

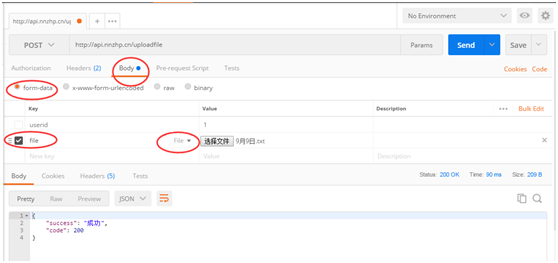

使用frp搭建隧道内网穿透

在攻击机上配置服务端信息后启用frp服务端

配置客户端配置文件后,上传frp客户端至172.16.16.128,在172.16.16.128执行命令启用frp客户端。

frp隧道搭建成功,连通性测试如下图所示

03 获取域内出网主机权限

尝试抓取本机登录密码失败,因为服务器为WinServer 2016版本抓取不到密码。

使用命令查看路由信息arp-a,发现内网主要存在192.168.100.1/24段路由信息

上传fscan对192.168.100.1/24段进行扫描,扫描结果显示存在宝塔面板,未发现其余明显漏洞问题

进一步获取浏览器记录获取url访问地址,其中发现http://192.168.100.131:8888/login 为宝塔面板;同时存在路径http://192.168.100.131/vulntarget/public,但无法直接访问

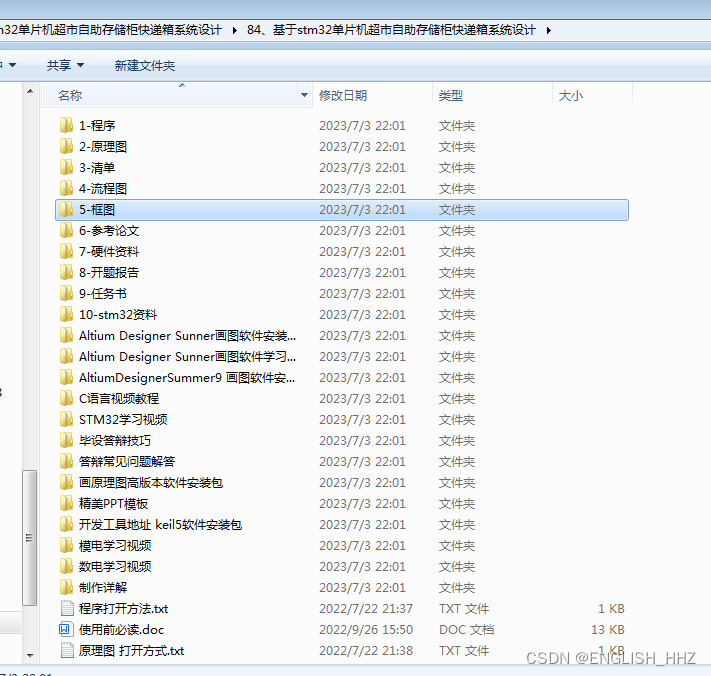

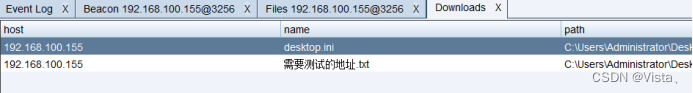

继续翻阅服务器文件,在桌面路径处发现存在测试地址信息,载到本地后发现存在众多测试地址

对测试的地址进行host碰撞,碰撞出后台地址后修改host进行访问

结合先前发现的http://192.168.100.131/vulntarget/public/浏览记录,发现测试地址采用Thinkphp框架

ThinkphpV5.0的版本,该版本存在rce漏洞。尝试使用payload进行命令执行http://www.cjo6w10yls.com/vulntarget/public/?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

返回页面提示禁用system函数,于是另辟蹊径利用file_put_contents写一句话木马

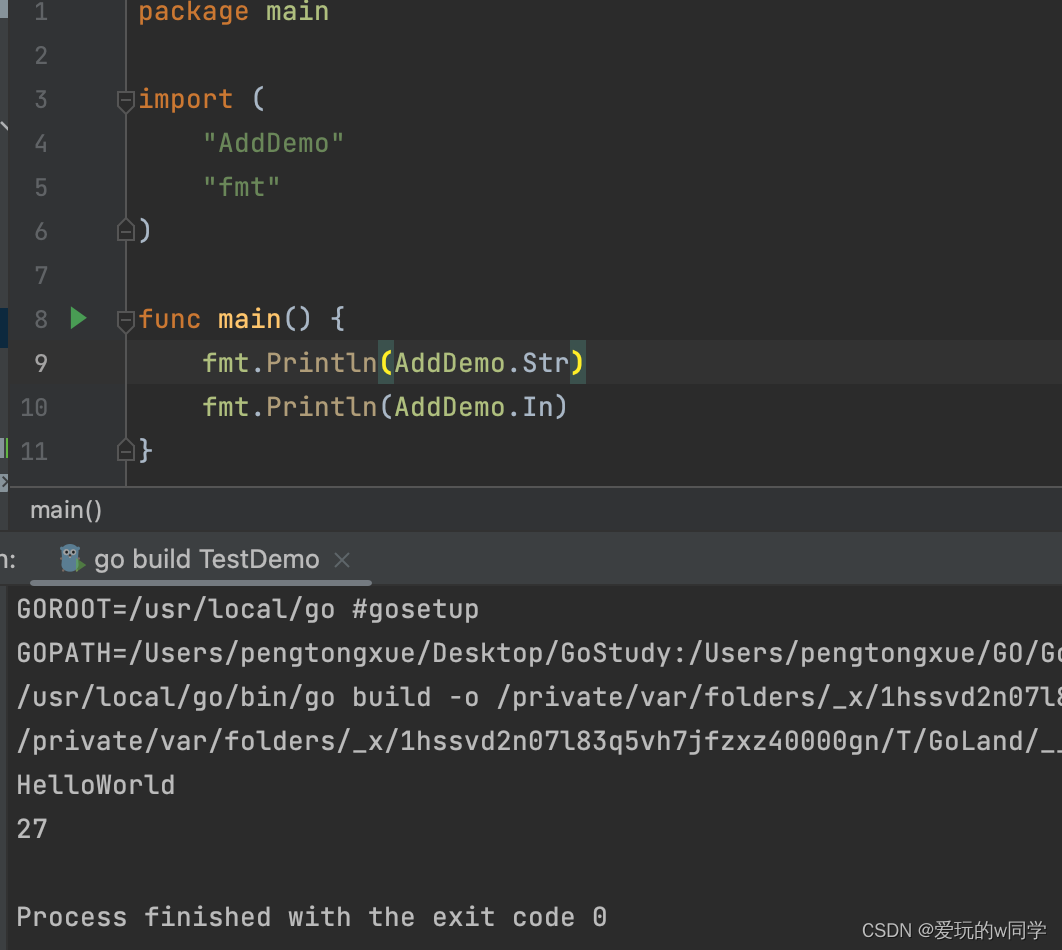

使用蚁剑工具连接上传的Webshell,执行命令时回显Ret=127

查找文章解释是 Disabled function 函数禁用原因,于是使用蚂剑插件进行绕过,使用插件后可以进行系统命令的执行。

04 三层隧道搭建访问内网不出网主机

进一步对新拿下的主机进行文件信息收集

查看ssh相关信息发现存在的key,通过ssh密钥登录,获取管理员权限

发现目标主机不出网,于是搭建三层隧道,在不出网内主机运行如下命令即可访问内网不出网主机

三层代理链如下图所示

![[SSM]MyBatis使用javassist生成类和接口代理机制](https://img-blog.csdnimg.cn/c96eff2b0cf44fc59788f4f28da5c8f6.png)