这道题是BUUCTF-REVERSE中的一道题目

拿到题目我们直接拖到Exeinfo_PE中查看,发现没有加壳,32位应用程序,打开应用程序看看:

打开是这样,我是没有找到编辑框,那直接拖到IDA中打开看看吧:

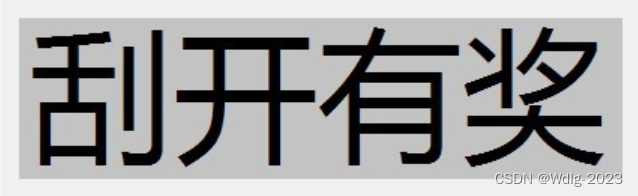

打开IDA发现了很多参数,如果了解SDK编程的话,这就是一个加载对话框的API,那我们直接进到回调函数中看看:

这里直接将回调函数反编译了

INT_PTR __stdcall DialogFunc(HWND hDlg, UINT a2, WPARAM a3, LPARAM a4)

{

const char *v4; // esi

const char *v5; // edi

int v7[2]; // [esp+8h] [ebp-20030h] BYREF

int v8; // [esp+10h] [ebp-20028h]

int v9; // [esp+14h] [ebp-20024h]

int v10; // [esp+18h] [ebp-20020h]

int v11; // [esp+1Ch] [ebp-2001Ch]

int v12; // [esp+20h] [ebp-20018h]

int v13; // [esp+24h] [ebp-20014h]

int v14; // [esp+28h] [ebp-20010h]

int v15; // [esp+2Ch] [ebp-2000Ch]

int v16; // [esp+30h] [ebp-20008h]

CHAR String[65536]; // [esp+34h] [ebp-20004h] BYREF

char v18[65536]; // [esp+10034h] [ebp-10004h] BYREF

if ( a2 == 272 )

return 1;

if ( a2 != 273 )

return 0;

if ( (_WORD)a3 == 1001 )

{

memset(String, 0, 0xFFFFu);

GetDlgItemTextA(hDlg, 1000, String, 0xFFFF);

if ( strlen(String) == 8 )

{

v7[0] = 90;

v7[1] = 74;

v8 = 83;

v9 = 69;

v10 = 67;

v11 = 97;

v12 = 78;

v13 = 72;

v14 = 51;

v15 = 110;

v16 = 103;

sub_4010F0((int)v7, 0, 10);

memset(v18, 0, 0xFFFFu);

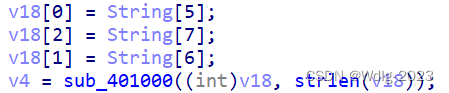

v18[0] = String[5];

v18[2] = String[7];

v18[1] = String[6];

v4 = sub_401000((int)v18, strlen(v18)); // base64编码

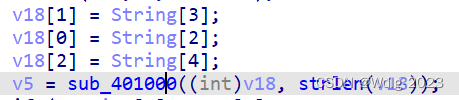

memset(v18, 0, 0xFFFFu);

v18[1] = String[3];

v18[0] = String[2];

v18[2] = String[4];

v5 = sub_401000((int)v18, strlen(v18));

if ( String[0] == v7[0] + 34

&& String[1] == v10

&& 4 * String[2] - 141 == 3 * v8

&& String[3] / 4 == 2 * (v13 / 9)

&& !strcmp(v4, "ak1w")

&& !strcmp(

v5,

"V1Ax") )

{

MessageBoxA(hDlg, "U g3t 1T!", "@_@", 0);

}

}

return 0;

}

if ( (_WORD)a3 != 1 && (_WORD)a3 != 2 )

return 0;

EndDialog(hDlg, (unsigned __int16)a3);

return 1;

}

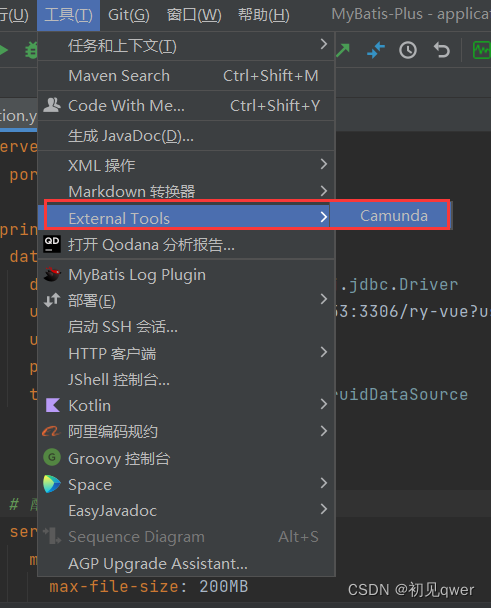

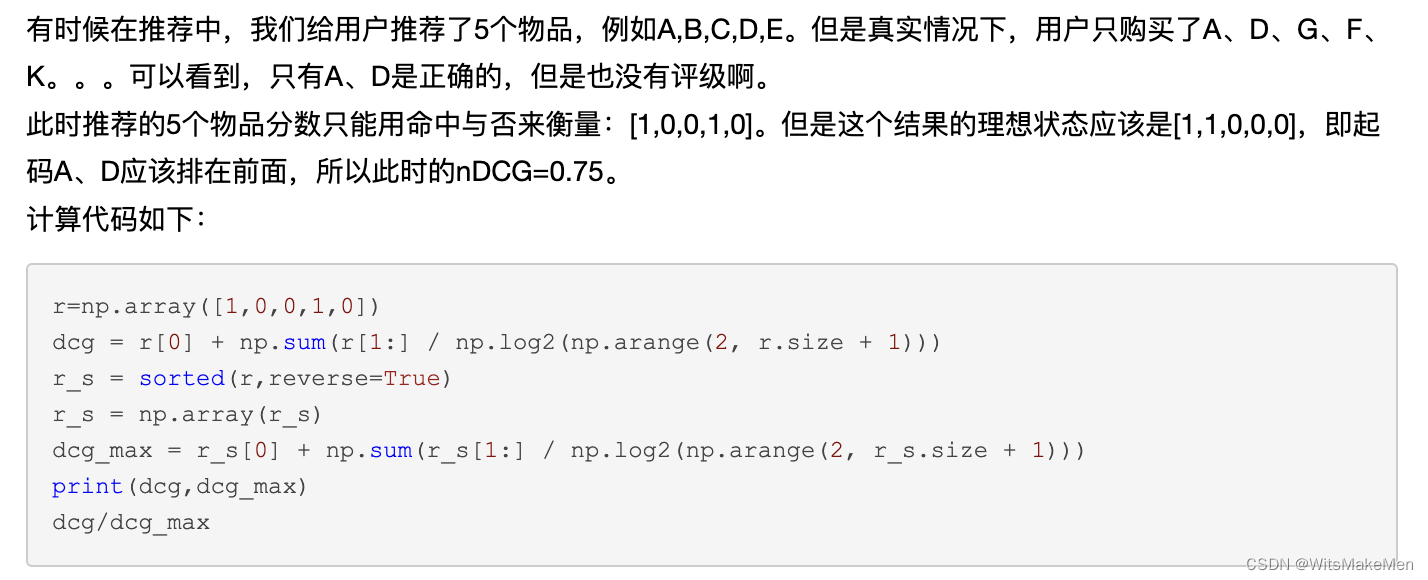

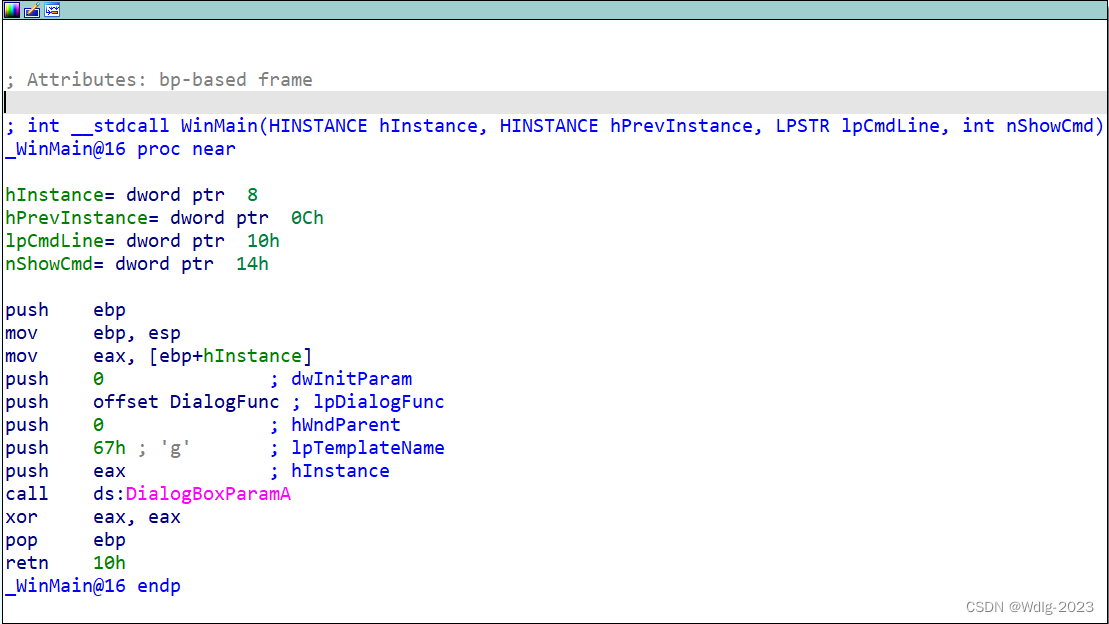

这里可以看到,现时将v7赋予字符串,然后获取输入框中用户输入的内容,函数sub_4010F0对v7进行了一次加密,我们来看看sub_41000函数:

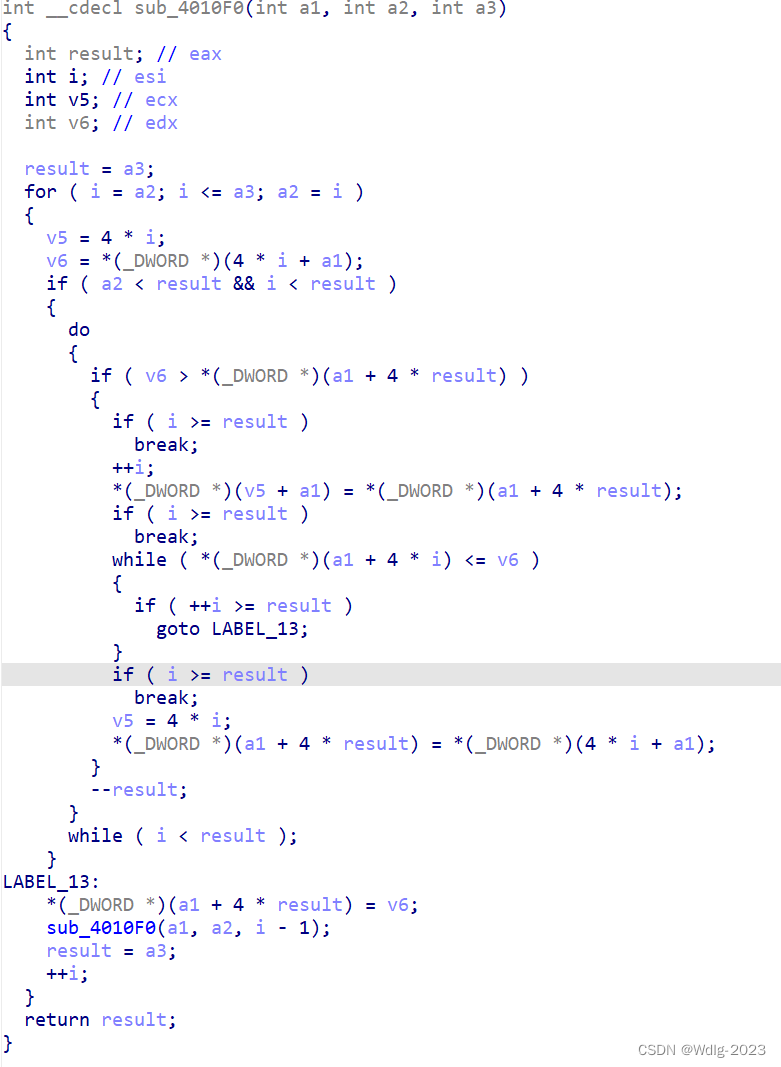

这里是对v7进行加密,我们直接对着伪代码,写出加密源码,获得加密后的字符串:

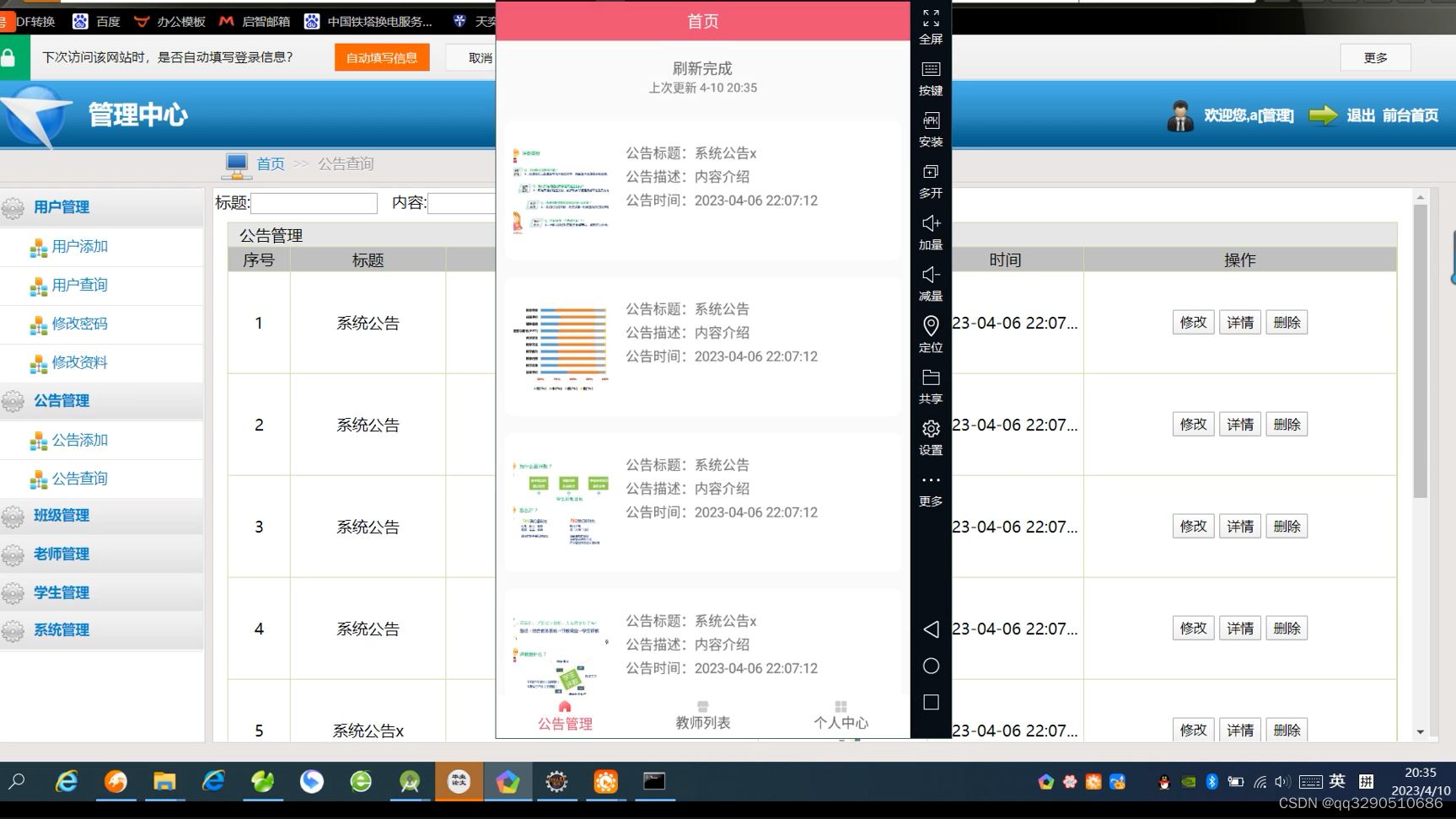

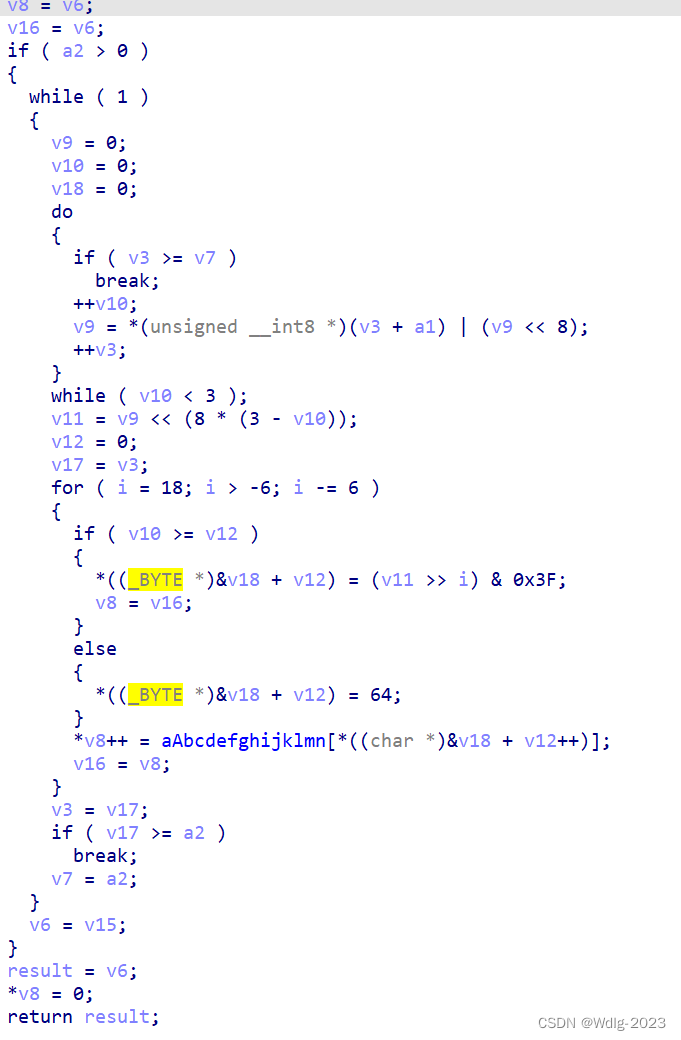

我们可以看到是将用户输入的字符串,取其中的某些值,赋值给v18,然后对v18进行操作,将返回值保存到v4中,我们来看看这个函数:

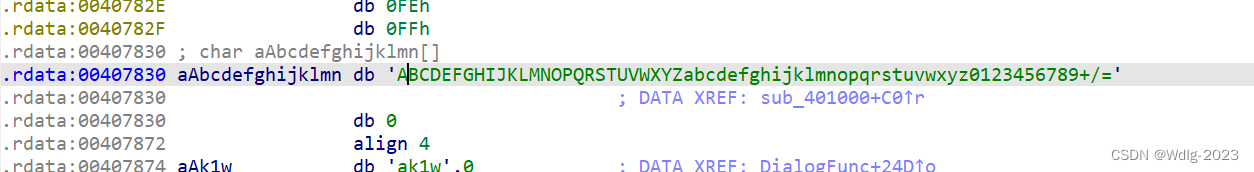

这个函数看起来很麻烦,但是这其中有一个常量字符串,我们跟进去看看:

有没有很熟悉?这是Base64加密的码表,那么我们就可以合理地猜测:该函数就是将String中的三个字符进行Base64加密,了解Base64加密的应该知道,加密后应该是4个字符。

我们再来看看后面的过程:

Base2

这个过程与上面的都一样,都是Base64加密。

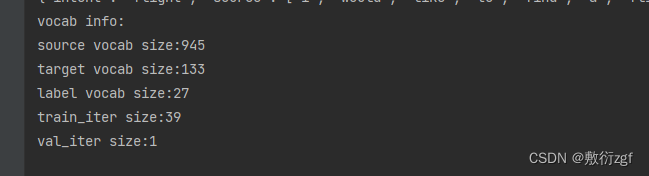

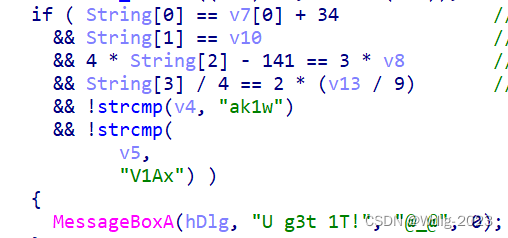

接下来就是验证过程了,我们来看看:

我们可以看到,String[1]就是v7加密后的第一个字符+3,但是这里要非常注意,这里的3不是数字3,而是ASCII码的3,是51。

String[2]=v10,也就是v7[5],

而String[3],String[4],String[5]由于是Base64加密,这里将V1Ax解密就好,解密后为WP1,

String[6],String[7],String[8]也一样,将ak1w解密,解密后为jMp,然后我们将字符串包上falg{}就可以提交了:

flag{UJWP1jMp}