win系统常见的安全事件

1.病毒,木马,蠕虫事件

2.web服务器入侵事件或第三方服务入侵事件

3.系统入侵事件,用win漏洞入侵系统,利用弱口令等。

4.网络攻击事件,如DDos,ARP欺骗等。

win系统安全事件发现的来源

1.服务器pc异常现象 cpu,内存飙升,蓝屏

2.网络安全设备警告 天眼

3.安全态势感知平台警告 EDR(终端安全)

windows入侵排查思路

1.检查系统账户安全

2.查看异常端口,进程

3.检查启动项,计划任务,服务

4.检查系统版本的补丁信息

5.文件分析

6.自动化查杀

1.检查系统账户安全

1.查看开启的相关服务是否有若口令,如mysql,rdp,http等服务。密码可以问相关人员。

2.查看是否有可疑的新增账户

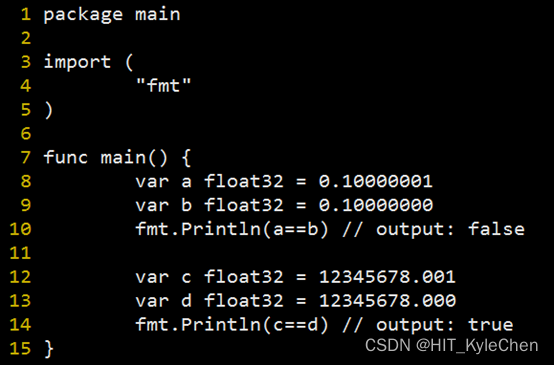

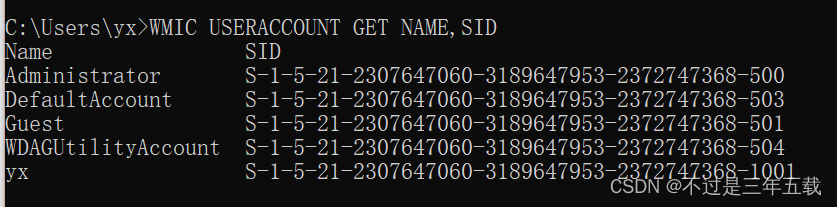

lusrmgr.msc 查看本地用户和组的成员。WMIC USERACCOUNT GET NAME,SID 查看用户的SID值,新建用户都是1000往后排

3.查看服务器是否有隐藏账户或克隆账户,用D盾

4.查日志,查看管理员登录时间,用户名是否存在异常。

eventvwr.msc事件ID:4624 登陆成功 ,4625登录失败,4720创建用户

2.查看异常端口,进程

netstat -ano

查看当前网路连接,排查可疑的服务,端口,外连的ip。tasklist | findstr pid的值进行查看taskkill pid 杀了还可以借助工具

如pc HUnter ,火绒剑

3.检查启动项,计划任务,服务

shell:startup 启动目录检查msconfig 系统配置启动检查任务管理器

regedit 注册表gpedit.msc 策略组,脚本启动关机等at 和 schtasks 计划任务

win2012弃用at改为schtasksservices.msc 查看服务

注意服务状态和启动类型,检查是否有异常服务。4.检查系统相关信息

检查系统补丁

systeminfo查找可疑的目录

Recent 最近使用的文件或目录文件分析

文件的修改时间

host文件

C:\Windows\System32\drivers\etc临时文件夹temp

C:\Users\yx\AppData\Local\Temp5.win系统日志分析

日志分为三类

1.应用程序日志

2.安全性日志

3.系统日志

eventvwr.msc一般是查看安全日志

smb登录类型为3

RDP登录类型为10

日志编号 登录成功4624 登陆失败4625

lusrmgr.msc

查看是否有隐藏用户日志分析的第三方工具有LogFusion

6.自动化查杀

卡巴斯基,小红伞,火绒,360,大蜘蛛。