电子数据取证概述

一,什么是电子数据

电子数据的特点

**1、以数字化形式存在。**所有的电子数据都是基于计算机应用和通信等电子化技术手段形成的,用以表示文字、图形符号、数字、字母等信息的资料。与其他证据种类不同,电子数据在本质上而言是以电子形式存储或者传输的。

**2、具有开放性的特征。**从司法实践来看,作为证据使用的电子数据越来越与日益开放的互联网联系在一起,而网络电子数据的一个重要特点是可以不受时空限制获取数据。

就传统证据种类而言,必须前往一定的场所(案发现场或者其他证据存在处),或者询问一定的对象(犯罪嫌疑人、证人、被害人)才能获取。而电子数据,却可以通过一定的技术手段不受时空限制地获取,这是电子数据开放性的表现,也是收集该类证据亟须规范的地方。

**3、具有易变性与稳定性并存的特征。**就传统证据而言,一般认为,诸如证人证言之类的言词证据存在易变性的特征,而物证等实物证据具有稳定性的特征。

但就电子数据而言,一方面,该类证据是以电子形式存在的,只需要敲击键盘,即可对其进行增加、删除、修改,具有易变性;另一方面,绝大多数情况下对于电子数据的增加、删除、修改都会留有一定的痕迹,而且被破坏的数据多数情况下都可以通过技术手段被恢复到破坏前的状态,足以体现该类证据的稳定性。

电子数据的范围

电子数据的兴起,与计算机的产生、发展和普及直接相关,与信息技术的发展密不可分。

根据《刑事诉讼法》的规定,电子数据是一类独立的证据种类,但从一定意义上说,电子数据可以被视为其他七类证据的电子数据化。“同七种传统证据形式相比,应该说电子证据来源于七种证据,是将各种传统证据部分地剥离出来而泛称的一种新证据形式。”

随着信息技术的发展,传统的证据种类逐渐出现了一些新的特点,如在计算机网络产生之前,共同犯罪人之间的共谋经常是当面或者通过电话、书信等方式进行,而现在很多共同犯罪人之间通过QQ、微信聊天进行共谋。在司法实践中,相关案件运用QQ、微信聊天记录可以证明案件事实。如果换一个视角,QQ、微信聊天记录也是通过其所表示的内容来证明案情的,其实就是电子书证,即以电子数据形式存在的书证。

再如,行为人贩卖淫秽书刊、录像带、光盘的,淫秽书刊、录像带、光盘是证明行为人贩卖淫秽物品的物证;而如果是在网络上贩卖淫秽视频、音频文件的,那么淫秽视频、音频文件也是证明行为人贩卖淫秽物品(淫秽电子信息)的物证,只不过是电子物证而已。

2016年两高一部《关于办理刑事案件收集提取和审查判断电子数据若干问题的规定》(以下简称《电子数据规定》)第一条采取“概括+例举+排除”的方式,对电子数据作了明确界定。

第一款规定,“电子数据是案件发生过程中形成的,以数字化形式存储、处理、传输的,能够证明案件事实的数据。”之所以限定为“案件发生过程中”,是为了将案件发生后形成的证人证言、被害人陈述以及犯罪嫌疑人、被告人供述和辩解等电子化的言词证据排除在外。

需要注意的是,对于“案件发生过程中”不应作过于狭义的把握,从而理解为必须是实行行为发生过程中。例如,性侵害犯罪发生前行为人与被害人往来的短信、网络诈骗实施前行为人设立的钓鱼网站等,只要与案件事实相关的,均可以视为“案件发生过程中”形成的电子数据。

**第二款规定,**电子数据包括但不限于下列信息、电子文件:

(1)网页、博客、微博客、朋友圈、贴吧、网盘等网络平台发布的信息;

(2)手机短信、电子邮件、即时通信、通讯群组等网络应用服务的通信信息;

(3)用户注册信息、身份认证信息、电子交易记录、通信记录、登录日志等信息;

(4)文档、图片、音视频、数字证书、计算机程序等电子文件。

**需要注意的是,**上述信息虽然都属于电子数据,但对不同类型的电子数据的取证程序要求可能存在差别,如对于通信信息的收集、提取可能涉及技术侦查措施,应当经过严格的批准手续。

电子数据与视听资料的界分

视听资料的出现本身是现代科学技术发展的产物,而科学技术、特别是信息技术的发展,又导致了音像资料本身的进一步发展:传统的音像资料主要储存在磁带、录像带、VCD、DVD等实物中,但现在越来越多的音像资料是以电子数据的形式存在的。

在《1996年刑事诉讼法》施行期间,由于电子数据未被规定为独立的证据种类,电子数据在很多情况下都是被纳入视听资料的范畴,从而用以证明犯罪事实的。

但是,在《刑事诉讼法》已经将电子数据作为独立证据种类的背景下,对于以电子数据的形式而存在的音像资料不能再纳入视听资料的范畴,而应当作为电子数据加以运用。

电子数据虽然与视听资料同列于《刑事诉讼法》第五十条第二款第八项,但并不能否认二者之间的区别,不能否认电子数据是独立的证据种类。笔者认为,电子数据不同于视听资料,二者之间存在明显区别,不存在交叉重合的地方。

以录音磁带、录像带、唱片、CD、光盘等实物存储介质存储的音像资料是视听资料;但是以电子数据形式存在的电子视听资料,则是电子数据。例如QQ视频语音聊天记录,虽然是音像资料,但因为是以电子数据形式存在的,且未存放在实物介质中,故不属于视听资料,而是电子数据。

电子数据与言词证据的界分

电子数据是一种新的证据类型。目前,对于如何科学划分电子数据与其他类型证据特别是言词证据的界限,存在不同认识。

例如,讯问过程的录音录像究竟应归为“犯罪嫌疑人、被告人供述和辩解”,还是应归为“视听资料”“电子数据”,或者既是“犯罪嫌疑人、被告人供述和辩解”,也是“视听资料”“电子数据”?

经研究认为,不宜单纯依据载体形式区分证据类型。以笔录形式记载的证人证言、被害人陈述以及犯罪嫌疑人、被告人供述和辩解等言词证据,虽然记载形式是笔录,但在证据分类上应纳入言词证据而非笔录的范畴。

同理,以数字化形式记载的言词证据,虽然载体是电子数据,但在证据分类上也应纳入言词证据而非电子数据的范畴。

更重要的是,根据《刑事诉讼法》的规定,不同类型的证据在取证方法、取证程序上有不同的要求,对有关证据审查判断的要点也不同。

例如,对于以录像形式反映的犯罪嫌疑人口供,不仅要审查录像提取、保管、移送等是否符合相应要求,更要审查讯问的主体、方法、程序等是否符合法律规定。

鉴于此,为更为充分地保护刑事诉讼相关主体的合法权益,《电子数据规定》第一条第三款规定:“以数字化形式记载的证人证言、被害人陈述以及犯罪嫌疑人、被告人供述和辩解等证据,不属于电子数据。确有必要的,对相关证据的收集、提取、移送、审查,可以参照适用本规定。”当然,对电子数据与其他类型证据的区分问题,还可以进一步研究探讨。

二,什么是取证

常规取证:有调查取证权的组织或个人为了查明案件事实的需要,向有关单位或个人依法进行调查和收集证据。

要理解取证,我们首先要知道一个概念:

物质交换原理

又称为“洛卡德物质交换原理”,这个原理指出:犯罪的过程实际上是一个物质交换的过程,作案人作为一个物质实体在实施犯罪的过程中总是跟各种各样的物质实体发生接触和互换关系;因此,犯罪案件中物质交换是广泛存在的,是犯罪行为的共生体,这是不以人的意志为转移的规律。

简单来说,就是两个对象接触就一定会交换物质并在对方处留下痕迹。

形象地说,如果你打我一巴掌,我的脸上会留下你的手印、汗渍、划痕等,而你的手上也会有我的皮肤组织、汗渍等,这样一来通过证据的吻合度是可以判断出究竟是谁打了我(真不明白为什么要举这么个例子……)

电子数据同样遵循这个原理,网络罪犯也会留下“手印”,但这个痕迹只有专业的取证人员才能看得到。物质交换原理是电子数据取证的理论基础,而取证就是寻找各种犯罪交换后留下的痕迹作为证据的活动。

三,电子数据就是电子证据吗?

是的!

1991年,在美国召开的第一届国际计算机调查专家会议上首次提出“计算机证据(Computer

Evidence)”的概念,随之有更多的名称如“电子证据”、“数字证据”、“电子物证”等让人迷茫不已。后来我国的诉讼法将“电子数据”列为证据类型,由此统一了名称。也就是说,在取证行业里所说的电子数据,就是指的电子证据。

小编查阅了不少中外资料,发现对于电子数据的定义并没有一个完全一致的说法。

例

美国国家司法机关(NIJ)的定义:“Digital evidence is information stored or transmitted in

binary form that may be relied on in court.”

《人民检察院电子证据鉴定程序规则》:“电子证据是指由电子信息技术应用而出现的各种能够证明案件真实情况的材料及其衍生物”。

等等等等。但大体上没有太多差别,因此小编结合了刘浩阳主编的《电子数据取证》一书,将定义内容归纳如下,方便大家理解:

“电子数据”定义

1. 数字形式的数据(信息)

2. 能够证明案件的的真实情况

好,那么电子数据究竟在哪里获得?

这就到了大家熟悉的部分了——电子数据的载体。说白了,就是你现在拿着的手机!当然还不止于此,所有能够储存电子数据的设备都能算,电脑、平板、数码相机、路由器、GPS、复印机、打印机……(省略一千字)

四,电子数据取证是个什么过程?

明白了取证和电子数据的概念,接下来我们聊聊两者的结合。

前面提到了,关于电子数据的定义难以统一,那么说到电子数据取证的流程就更是众说纷纭。在这里,小编给大家一个简单粗暴的理解范本,学术定义还请参考各权威机构的文献。

就不举例各家的定义了,根据小编自己的理解,电子数据取证的过程可以用一句话概括:

把数字形式的证据转化为报告形式的过程。

但是,这个转化形式的过程却涉及法律标准、技术手段、工具使用等等多领域复杂的内容,那可不是几句话能说得清楚的。本文重点是整体了解电子数据取证,至于细节我们以后慢慢深究。

下图是电子数据取证过程步骤:

▍证据收集

证据收集这个步骤也是争议的一个焦点:究竟要不要算在取证过程中?因为现场收集证据一般被看作是警察的职责。

小编之所以把它归进来,一是想告诉大家完整的流程,二是认为证据收集的过程会影响后面的取证结果,因此应该被纳为取证的环节之一。

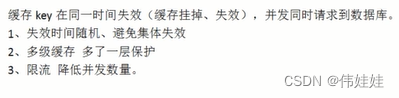

首先我们要知道电子数据的脆弱性,它很容易被破坏:病毒、删除、覆盖等都会导致电子数据改变和丢失。因此在现场收集证据的时候,常规收集物证的警察可能会在不知情的情况下改变了关键的证据(比如切断电源)或者遗漏了重要的证据,甚至是保存电子证据不当。

鉴于电子证据的特殊性,现场必须要专业的取证人员给予指导和协助,才能最大程度上地保存所有的证据,因此这也应该是取证人员要参与的环节——始于取证对象的锁定和收集。

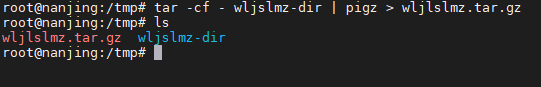

▍数据获取

在收集完了所有证据后,接下来就得把无形的电子证据从有形的设备中获取出来。说起来是给数据换个地方存储,但实施起来却是个不简单的过程。

我们要考虑到这两点:

1. 转储过程是否会改变原始设备上的原始数据?(证据一旦被改变了就没有法律效应了)

2. 怎么证明你在转储过程中没有改变任何数据?

这就涉及到“镜像”和“写保护”的概念了,这两个概念就是专门解决以上两个问题的,后期我们还会分别介绍这两个概念的原理以及需要使用的工具。

▍数据分析

获取到数据后,分析是找到罪证的关键。要从各种信息数据中找到嫌疑人与犯罪事实之间的联系,其中涉及到的专业技术和取证工具就更多了,不同案件要用到的分析方法也不同,这需要调动取证人员综合能力,靠的是经验积累。

数据分析中的技术点每一个都能作为一个单独的课题来研究很久,这是取证的重中之重,敬请期待我们高阶的各项专题干货吧。

▍报告撰写

将整个取证过程以日志的形式详细记录下来,尤其是能证明犯罪事实的关键证据。

五,电子取证的目标

电子数据取证的终极目标是:为法庭审判提供合法的证据。

为实现这个终极目标,取证人员可能会设置一些小目标,如:恢复数据、破解密码等等。但是这些小目标只是取证的技术手段之一,找到犯罪证据才是核心。因此,取证人员不会单单囿于一个技术点的突破上,而是会从逻辑出发,分析寻找证据。只要能够合法地找到完整的证据链,可以为法庭提供有说服力的报告,这个过程就算圆满完成。

总之,如今的生活,电子数据几乎参与到了方方面面直至每个细节,你想得到或想不到的地方都存在关于你的电子数据,这些电子数据能客观记录许多你不曾留意的信息,所以才能够给嫌疑人一锤定音,成为定罪的关键依据

计算机证据

可以识别,恢复,提取,保存,并形成报告并使之成为法律证据的电子形式存储的信息。

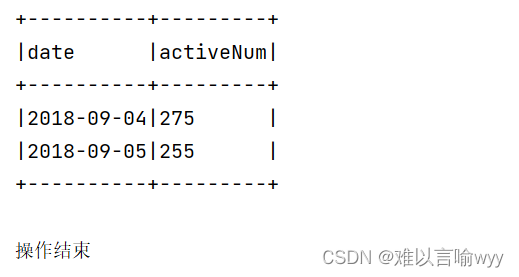

六,电子数据的来源

1.物理储存

2.逻辑储存

(1)用户文件

(2)操作系统文件

(3)保护文件

(4)日志包括系统日志,ids,防火墙,FTP,WWW和杀毒软件日志

(5)其他数据区中可能存在的电子数据,例如未分配空间,松弛空间,隐藏分区等

电子数据的特点

1:记录方式的虚拟性

2:电子数据的易破坏性

3:电子数据的客观性

七,电子数据的应用领域

1:刑事案件的侦察取证和诉讼

2:民事案件的举证和诉讼

3:行政诉讼案件的举证和处理

4:企业内部调查

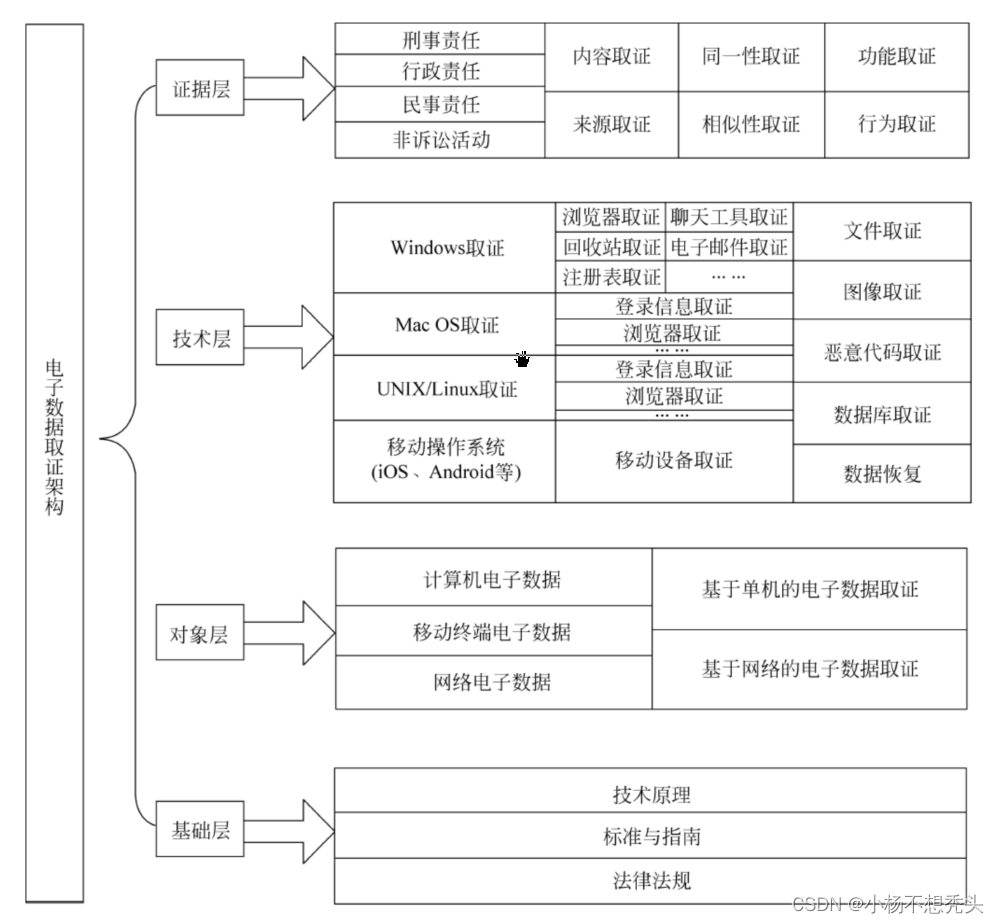

八,电子数据取证架构