1. 引言

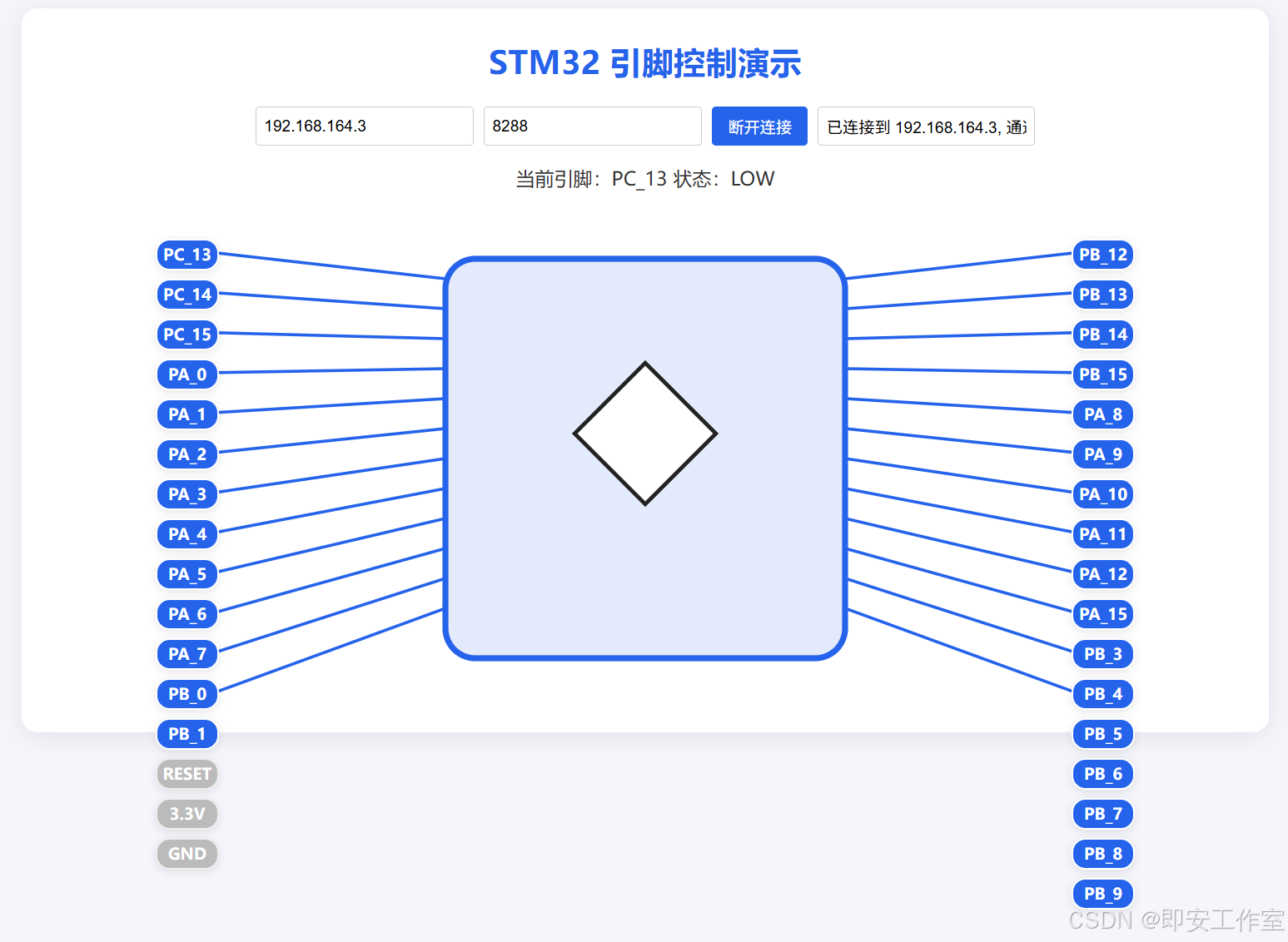

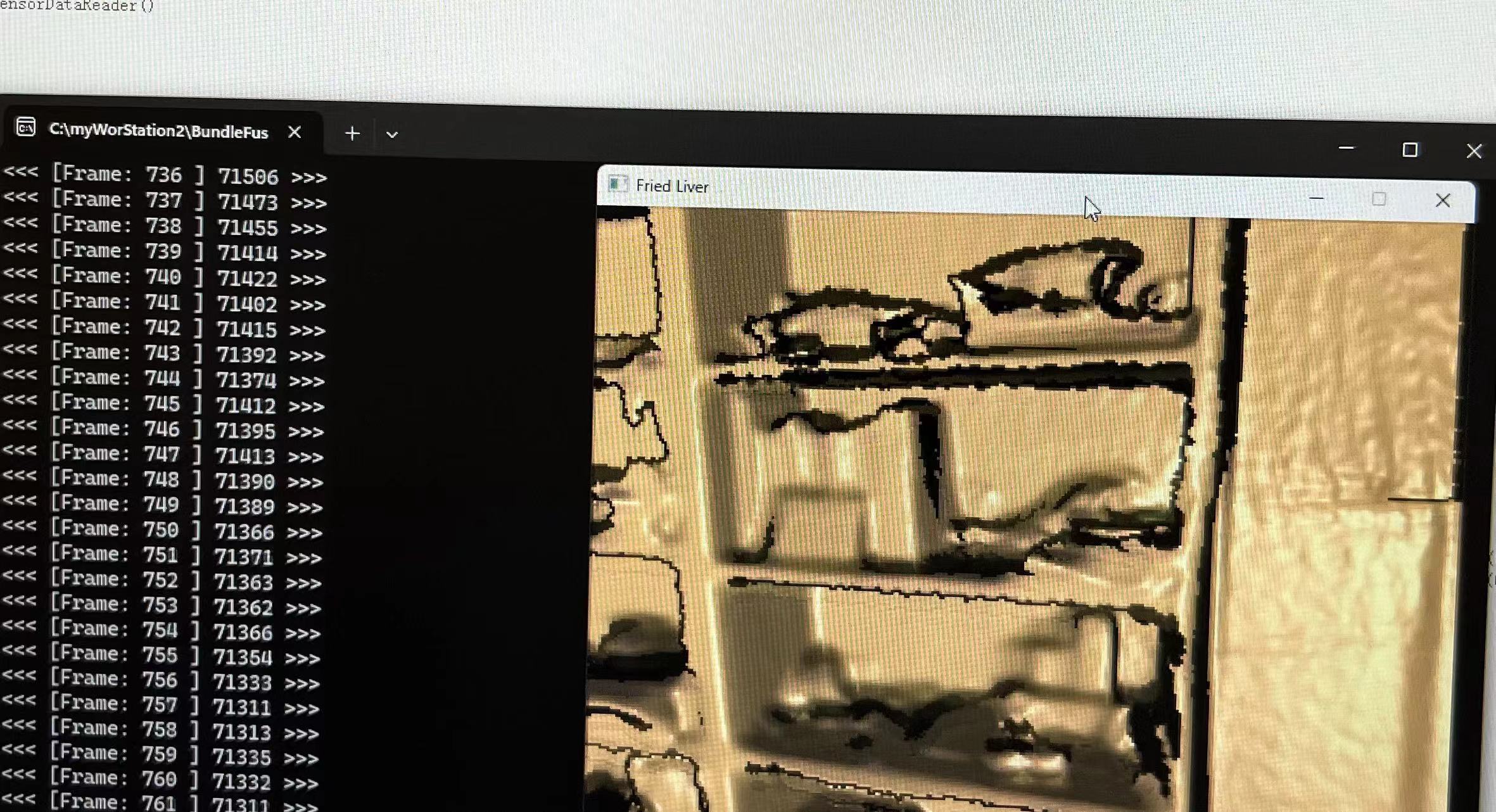

随着数字化转型进程的加速,全球信息化程度不断深入,网络安全问题日益凸显。根据最新的统计数据,2022年全球范围内的网络攻击事件较前一年增长了约41%,造成的经济损失高达超过6万亿美元。在这个背景下,了解现代黑客技术的发展态势及特点,对于构建有效的网络防御体系具有重要意义。本文将结合我们在CyberShield攻防模拟平台的实践经验,从技术层面深入分析当前黑客攻击的方法、工具与趋势,并探讨相应的防御策略。这是我自己模拟的一个系统

网络

2. 现代黑客攻击技术分类与特点

2.1 高级持续性威胁(APT)攻击

高级持续性威胁(Advanced Persistent Threat, APT)是指那些具有足够资源和专业知识,能够通过多种攻击向量发起复杂攻击的攻击者。APT攻击通常针对特定目标,持续时间长,隐蔽性强。在我们的CyberShield平台实践中,模拟APT攻击通常遵循"侦察-武器化-投递-利用-安装-命令控制-横向移动-数据窃取"这一完整攻击链。当前APT攻击的显著特点是利用零日漏洞、自定义恶意软件和多阶段攻击方法,使得传统基于特征的防御措施难以有效识别和阻止。

根据我们的研究,近年来APT攻击的技术特点呈现出以下几个显著的发展趋势:首先,攻击基础设施日益分散化,通过使用多层代理、匿名网络和动态基础设施来隐藏真实身份;其次,攻击方法呈现模块化和工具化趋势,攻击者可以根据目标环境快速调整攻击策略;最后,攻击者越来越关注供应链环节,通过攻击软件更新机制或可信第三方来达成目标。

2.2 Web应用攻击技术演进

Web应用程序作为企业与外部交互的主要接口,一直是黑客的重点攻击目标。传统的SQL注入、跨站脚本(XSS)、跨站请求伪造(CSRF)等攻击方式虽然历史悠久,但在当前环境中仍然是有效的攻击向量。在我们的CyberShield平台中,我们针对不同技术栈的Web应用构建了全面的漏洞利用模型,涵盖从经典到现代的各类Web漏洞。

近年来,随着Web技术的发展,新型攻击手段不断涌现。比如针对服务器端请求伪造(SSRF)的深度利用、针对RESTful API的攻击、GraphQL注入、WebSocket劫持等。特别值得关注的是,随着微服务架构的普及,API安全成为新的焦点。我们在模拟环境中观察到,不当配置的API网关和服务网格往往会导致严重的安全风险,包括未授权访问、信息泄露和远程代码执行。

2.3 供应链攻击与代码依赖风险

供应链攻击是指攻击者通过篡改软件供应链中的某个环节(如开源库、第三方组件、开发工具等)来达成攻击目的。2020年爆发的SolarWinds事件和2021年的Log4Shell漏洞都充分展示了此类攻击的破坏力。在CyberShield平台中,我们构建了全面的供应链攻击模拟场景,包括软件依赖污染、构建系统劫持和更新服务器攻击等多种方式。

我们的研究表明,现代软件开发严重依赖开源组件和第三方库,这些依赖关系构成了庞大而复杂的供应链网络。平均而言,一个企业级应用可能直接或间接依赖数百个开源包,这极大地扩展了攻击面。特别是在快速迭代的开发环境中,开发团队往往缺乏对依赖项的充分审查和更新机制,使得已知漏洞长期存在于生产环境中。根据我们的统计,超过70%的企业在其生产环境中至少存在5个高危或严重级别的依赖项漏洞。

3. 攻击工具与基础设施的现代化

3.1 自动化攻击框架

现代攻击工具已经实现了高度自动化和集成化。在CyberShield平台中,我们模拟了包括Metasploit、Cobalt Strike、Empire和Sliver等在内的多种攻击框架。这些工具不仅提供了漏洞利用功能,还集成了后渗透模块、横向移动功能和数据窃取能力,形成了完整的攻击链工具集。特别是,Cobalt Strike因其强大的团队协作功能和灵活的C2(命令与控制)基础设施,已成为高级攻击者的首选工具之一。

值得注意的是,近年来开源攻击工具的可获取性显著提高,许多原本只有专业安全研究人员才能掌握的高级工具现在已经对公众开放。这一趋势降低了发起复杂攻击的门槛,使得中低技能的攻击者也能够执行相对复杂的攻击操作。同时,基于人工智能的辅助工具也开始在攻击领域应用,例如用于自动化漏洞发现、密码破解和社会工程学攻击的AI系统。

3.2 命令与控制(C2)基础设施的演进

命令与控制(Command and Control, C2)是攻击者用于远程控制被攻陷系统的基础设施。在传统模型中,C2通常是集中式的,被感染主机直接连接到攻击者控制的服务器。然而,随着网络防御技术的进步,现代C2架构已经演变为更加复杂和隐蔽的形式。

在CyberShield平台中,我们模拟了多种现代C2技术,包括域前置(Domain Fronting)、DNS隧道、ICMP隧道和基于云服务的C2等。特别是,利用合法云服务(如AWS S3、Azure Blob、Google Drive等)作为C2信道的技术越来越流行,因为这些流量往往被视为合法业务流量,难以被传统安全设备识别和阻断。另一个趋势是使用分散式和多层次的C2结构,通过多个中继节点和代理服务器来隐藏真实的控制服务器,增加攻击溯源的难度。

4. 漏洞利用与零日攻击

4.1 零日漏洞市场与利用

零日漏洞是指尚未被软件厂商知晓和修复的安全漏洞,因此没有可用的安全补丁。这类漏洞在黑客社区和灰色市场中具有极高的价值,一个高质量的零日漏洞可能价值数十万甚至数百万美元。根据我们的研究,零日漏洞市场呈现出明显的专业化和商业化趋势,形成了包括漏洞发现者、中间商、攻击工具开发者和最终使用者在内的完整产业链。

在CyberShield平台中,我们模拟了多种零日漏洞利用场景,包括浏览器引擎漏洞、操作系统内核漏洞和常用应用程序漏洞等。通过这些模拟,我们发现零日攻击通常具有以下特点:首先,攻击者会精心设计利用代码,确保高成功率和低崩溃率;其次,为了延长零日漏洞的使用寿命,攻击者往往限制其使用范围,仅针对高价值目标;最后,现代零日攻击通常结合多种技术,如利用漏洞获取初始访问权限后,迅速建立持久化机制,即使漏洞被修复也能保持对系统的控制。

4.2 内存安全与无文件攻击

随着终端安全解决方案的进步,基于文件的恶意软件越来越容易被检测和阻止。为了规避这些防御措施,攻击者转向了内存驻留技术和无文件攻击方法。这类攻击直接在内存中执行恶意代码,避免在磁盘上留下可检测的痕迹,大大增加了检测难度。

在CyberShield平台中,我们实现了多种无文件攻击技术的模拟,包括PowerShell注入、反射性DLL加载、进程空洞化(Process Hollowing)和线程执行劫持等。通过这些模拟,我们观察到无文件攻击具有显著的绕过能力,能够有效规避基于文件签名和行为特征的传统防御系统。特别是结合合法系统工具(如PowerShell、WMI、WinRM等)的无文件攻击,由于使用了操作系统自带的合法组件,更难以被识别为恶意行为。

5. 社会工程学与人为因素利用

5.1 高级钓鱼技术

尽管技术防御措施不断进步,人类仍然是网络安全链条中最薄弱的环节。社会工程学攻击,特别是钓鱼攻击,仍然是最有效的初始访问方法之一。现代钓鱼攻击已经从简单的群发邮件演变为高度针对性和个性化的攻击。在CyberShield平台中,我们模拟了多种高级钓鱼技术,包括鱼叉式钓鱼(Spear Phishing)、CEO欺诈(Business Email Compromise)和水坑攻击(Watering Hole)等。

我们的研究表明,现代钓鱼攻击具有以下特点:首先,攻击者会收集大量目标的个人信息,通过社交媒体、数据泄露和开源情报,构建详细的个人档案;其次,钓鱼内容高度定制化,往往模仿目标经常互动的合法服务和联系人;最后,技术上更加复杂,如使用零日漏洞的附件、隐藏在图片中的恶意代码、利用合法域名的子域等。我们的统计数据显示,针对性钓鱼攻击的成功率可高达30-40%,远高于传统群发式钓鱼的成功率。

5.2 深度伪造与AI辅助攻击

人工智能技术的进步为社会工程学攻击提供了新的维度。深度伪造(Deepfake)技术能够创建极具说服力的虚假音频、视频和图像,大大增强了社会工程学攻击的效果。在CyberShield平台中,我们模拟了多种AI辅助的社会工程学攻击场景,包括伪造语音指令、视频会议劫持和生成式AI文本钓鱼等。

特别值得关注的是,随着大型语言模型(LLM)和生成式AI的普及,自动化生成高度个性化和语言自然的钓鱼内容变得更加容易。这些技术可以自动分析目标的写作风格、兴趣和社交关系,生成极具针对性的诱饵内容。我们的实验表明,由AI生成的钓鱼邮件比人工撰写的钓鱼邮件平均高出15%的点击率,这表明AI技术正在成为社会工程学攻击的强大放大器。

6. 防御策略与未来发展

6.1 现代网络防御架构

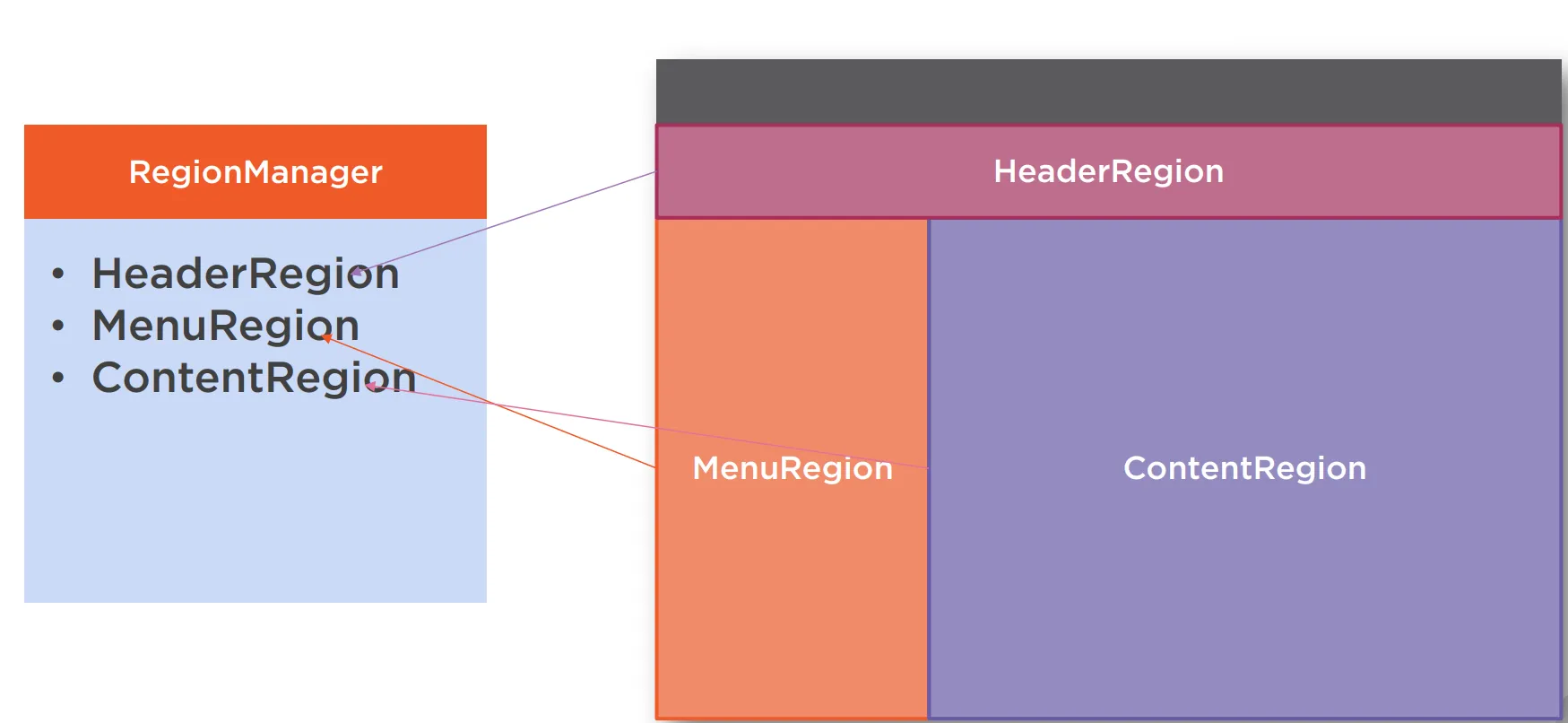

面对日益复杂的威胁环境,传统的基于边界的安全模型已经不足以提供有效保护。在CyberShield平台中,我们实践并验证了多种现代防御架构,包括零信任(Zero Trust)模型、微分段(Micro-segmentation)和安全访问服务边缘(SASE)等。这些架构的共同特点是不再假设网络边界内的流量都是可信的,而是对每一个访问请求进行持续验证和最小权限控制。

我们的研究表明,成功的现代防御策略通常包含以下关键要素:首先,实施多层次防御,将安全控制从网络层延伸到应用层和数据层;其次,采用持续验证和动态授权机制,基于用户身份、设备状态、位置和行为模式等上下文因素动态调整访问权限;最后,建立主动防御能力,通过威胁狩猎、漏洞管理和红队评估等方式,主动识别和修复安全弱点。

6.2 AI与安全自动化

人工智能技术不仅被攻击者利用,也正在成为防御方的有力工具。在CyberShield平台中,我们集成了多种AI辅助的安全功能,包括异常检测、威胁情报分析和自动响应等。基于机器学习的安全解决方案能够处理海量数据,识别复杂的攻击模式,并提供实时响应建议。

特别值得关注的是安全自动化与编排(Security Automation and Orchestration)技术的发展。这些技术能够自动执行安全运营中的重复性任务,如威胁情报收集、事件分类和初步响应等,大幅提升安全团队的效率。我们的实践表明,有效的安全自动化能够将安全事件的平均响应时间从小时级缩短到分钟级,同时减少误报率和人为错误。

6.3 威胁情报与协作防御

在当前复杂的威胁环境中,没有组织能够独自应对所有安全挑战。威胁情报共享和协作防御已成为增强整体安全态势的关键。在CyberShield平台中,我们模拟了多种威胁情报共享机制,包括自动化威胁指标(IOC)交换、漏洞信息共享和攻击技术分析等。

我们的研究表明,有效的威胁情报不仅包括技术指标(如恶意IP地址、文件哈希等),还应包括攻击者的战术、技术和程序(TTP)信息。这些高级情报能够帮助组织理解攻击者的动机、能力和方法,从而构建更有针对性的防御措施。此外,行业特定的威胁情报共享社区(如FS-ISAC、H-ISAC等)对于应对针对特定行业的定向攻击尤为重要。

7. 结论与展望

通过CyberShield攻防模拟平台的实践研究,我们对现代黑客技术的发展态势和防御策略有了更深入的理解。当前的网络安全格局呈现出攻防双方能力不断提升、对抗日益复杂的特点。一方面,攻击者正利用自动化工具、AI技术和新型攻击向量,开展更具针对性和隐蔽性的攻击;另一方面,防御技术也在不断进步,从基于特征的被动防御向基于行为和上下文的主动防御转变。

展望未来,随着物联网(IoT)、5G、量子计算等新技术的普及,网络安全挑战将进一步增加。特别是,量子计算可能对现有加密体系构成根本性挑战,而大规模物联网部署将极大扩展攻击面。为应对这些挑战,组织需要采取更加全面和前瞻性的安全策略,包括安全架构转型、技能培养和组织变革。最重要的是,安全不应被视为单一的技术问题,而应成为组织战略和文化的核心组成部分。

我们相信,只有通过持续的研究、创新和协作,才能在日益复杂的网络空间中建立有效的防御体系,保障数字世界的安全与稳定。CyberShield平台将继续作为研究和教育的工具,为网络安全专业人员提供实践环境,共同应对未来的安全挑战。

参考文献

1. MITRE ATT&CK. (2023). Enterprise Matrix. https://attack.mitre.org/matrices/enterprise/

2. Verizon. (2023). Data Breach Investigations Report (DBIR).

3. Mandiant. (2023). M-Trends: The Trends Behind Today's Cyber Attacks.

4. ENISA. (2022). Threat Landscape Report.

5. Crowdstrike. (2023). Global Threat Report.

6. NIST. (2022). Cybersecurity Framework Version 2.0.

7. OWASP. (2023). Top 10 Web Application Security Risks.

8. Gartner. (2023). Top Strategic Technology Trends in Cybersecurity.

![[Redis] Redis:高性能内存数据库与分布式架构设计](https://i-blog.csdnimg.cn/direct/b56fff400a73425db7254e4b07301c93.png#pic_center)